Hack VC: พูดคุยถึงโอกาสในอนาคตของเทคโนโลยีความเป็นส่วนตัวบล็อคเชน

ผู้เขียนต้นฉบับ: ดันแคน เนวาดา

การรวบรวมต้นฉบับ: Deep Chao TechFlow

บัญชีแยกประเภทที่โปร่งใสด้วยการเข้ารหัสจะเปลี่ยนความเข้าใจของเราเกี่ยวกับระบบที่เชื่อถือได้โดยพื้นฐาน ดังสุภาษิตโบราณที่ว่า “อย่าวางใจ ตรวจสอบ” และความโปร่งใสคือสิ่งที่ช่วยให้เราบรรลุเป้าหมายนี้ได้ หากข้อมูลทั้งหมดเปิดเผยต่อสาธารณะ จะสามารถระบุการปลอมแปลงได้ทันที อย่างไรก็ตาม ความโปร่งใสนี้ยังแสดงให้เห็นถึงข้อจำกัดในแง่ของการใช้งานอีกด้วย ใช่ ข้อมูลบางอย่างควรเปิดเผยต่อสาธารณะ เช่น การตั้งถิ่นฐาน เงินสำรอง ชื่อเสียง (และแม้กระทั่งข้อมูลประจำตัว) แต่เราไม่ต้องการให้บันทึกทางการเงินและสุขภาพของทุกคนเปิดเผยต่อสาธารณะพร้อมกับข้อมูลส่วนบุคคลของพวกเขา

ความต้องการความเป็นส่วนตัวในบล็อคเชน

ความเป็นส่วนตัวถือเป็นสิทธิมนุษยชนขั้นพื้นฐาน หากไม่มีความเป็นส่วนตัวก็จะไม่มีเสรีภาพและประชาธิปไตย

เช่นเดียวกับที่อินเทอร์เน็ตยุคแรกๆ ต้องการเทคโนโลยีการเข้ารหัส (เช่น SSL) เพื่อเปิดใช้งานอีคอมเมิร์ซที่ปลอดภัยและปกป้องข้อมูลผู้ใช้ บล็อกเชนก็ต้องการเทคโนโลยีความเป็นส่วนตัวที่แข็งแกร่งเพื่อให้บรรลุศักยภาพสูงสุด SSL อนุญาตให้เว็บไซต์เข้ารหัสข้อมูลระหว่างการส่งข้อมูล ทำให้มั่นใจได้ว่าข้อมูลที่ละเอียดอ่อน เช่น หมายเลขบัตรเครดิต จะไม่ถูกดักจับโดยผู้ประสงค์ร้าย ในทำนองเดียวกัน บล็อกเชนต้องการความเป็นส่วนตัวเพื่อปกป้องรายละเอียดการทำธุรกรรมและการโต้ตอบ ในขณะเดียวกันก็รักษาความสมบูรณ์และตรวจสอบได้ของระบบพื้นฐาน

ความเป็นส่วนตัวบนบล็อกเชนไม่เพียงแต่เกี่ยวกับการปกป้องผู้ใช้แต่ละรายเท่านั้น แต่ยังมีความสำคัญต่อการนำไปใช้ในองค์กร การปฏิบัติตามกฎระเบียบในการปกป้องข้อมูล และการเปิดพื้นที่การออกแบบใหม่ ไม่มีบริษัทใดต้องการให้พนักงานทุกคนเห็นเงินเดือนของพนักงานคนอื่นๆ ทุกคน หรือต้องการให้คู่แข่งสามารถจัดอันดับลูกค้าที่มีค่าที่สุดและแย่งชิงพวกเขาได้ นอกจากนี้ อุตสาหกรรมต่างๆ เช่น การดูแลสุขภาพและการเงิน มีข้อกำหนดด้านกฎระเบียบที่เข้มงวดสำหรับความเป็นส่วนตัวของข้อมูล และโซลูชันบล็อกเชนจะต้องเป็นไปตามข้อกำหนดเหล่านี้จึงจะกลายเป็นเครื่องมือที่มีประสิทธิภาพ

กรอบการทำงานสำหรับเทคโนโลยีเพิ่มความเป็นส่วนตัว (PET)

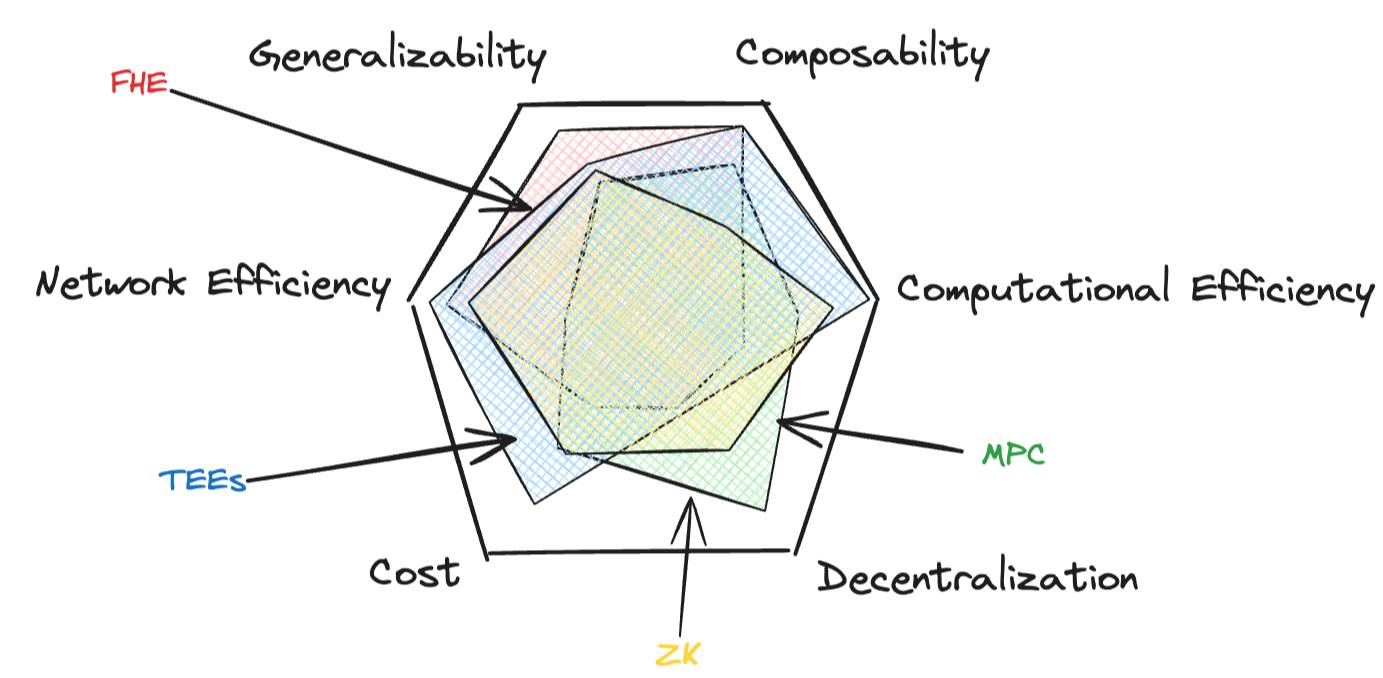

ในขณะที่ระบบนิเวศบล็อกเชนพัฒนาขึ้น เทคโนโลยีเพิ่มความเป็นส่วนตัว (PET) ที่สำคัญหลายอย่างก็ได้ถือกำเนิดขึ้น โดยแต่ละเทคโนโลยีมีข้อดีและข้อเสียเฉพาะตัวของตัวเอง เทคโนโลยีเหล่านี้ประกอบด้วย Zero-Knowledge Proofs (ZK), Multi-Party Computation (MPC), Fully Homomorphic Encryption (FHE) และ Trusted Execution Environments (TEE) ซึ่งครอบคลุมหลักสัจพจน์หลักหกประการ

ความคล่องตัว : การบังคับใช้โซลูชันในกรณีการใช้งานและการคำนวณที่หลากหลาย

ความสามารถในการผสมผสาน : ความง่ายดายในการที่เทคโนโลยีนี้สามารถใช้ร่วมกับเทคโนโลยีอื่น ๆ เพื่อลดข้อบกพร่องหรือเปิดพื้นที่การออกแบบใหม่

ประสิทธิภาพการคำนวณ : ระบบดำเนินการคำนวณได้อย่างมีประสิทธิภาพเพียงใด

ประสิทธิภาพเครือข่าย : ความสามารถของระบบในการขยายขนาดตามขนาดของผู้เข้าร่วมหรือข้อมูลที่เพิ่มขึ้น

การกระจายอำนาจ : รูปแบบการรักษาความปลอดภัยมีการกระจายอย่างไร

ราคา : ต้นทุนที่แท้จริงของความเป็นส่วนตัว

เช่นเดียวกับความสามารถในการปรับขนาด ความปลอดภัย และการกระจายอำนาจสามประการที่บล็อกเชนต้องเผชิญ การบรรลุคุณสมบัติทั้งหกเหล่านี้พร้อมกันถือเป็นความท้าทาย อย่างไรก็ตาม ความก้าวหน้าล่าสุดและแนวทางแบบผสมผสานกำลังผลักดันขอบเขตของความเป็นไปได้ ทำให้เราเข้าใกล้โซลูชันความเป็นส่วนตัวที่ครอบคลุม คุ้มต้นทุน และมีประสิทธิภาพมากขึ้น

ตอนนี้เรามีกรอบการทำงานแล้ว เราจะสำรวจสาขานี้โดยย่อและสำรวจโอกาสในอนาคตของเทคโนโลยีเพิ่มความเป็นส่วนตัวเหล่านี้

ภาพรวมของเทคโนโลยีเพิ่มความเป็นส่วนตัว

ที่นี่ฉันต้องการให้คำจำกัดความบางอย่างแก่คุณ หมายเหตุ: ฉันสมมติว่าคุณกำลังอ่าน Dune และมองเห็นทุกสิ่งผ่านสายตาของ Melosian!

Zero-knowledge (ZK) เป็นเทคนิคที่ช่วยให้ตรวจสอบได้ว่ามีการคำนวณบางอย่างเกิดขึ้นและส่งผลให้เกิดผลลัพธ์โดยไม่ต้องเปิดเผยว่าอินพุตคืออะไร

ความเก่งกาจ : ปานกลาง. วงจรมีความเฉพาะเจาะจงในการใช้งานสูง แต่กำลังได้รับการปรับปรุงผ่านเลเยอร์นามธรรมของฮาร์ดแวร์ (เช่น Ulvatana และ Irreducible) และตัวแปลวัตถุประสงค์ทั่วไป (zkLLVM ของ Nil)

ความสามารถในการรวมกัน : ปานกลาง. มันทำงานแยกจากผู้พิสูจน์ที่เชื่อถือได้ แต่ในการตั้งค่าเครือข่าย ผู้พิสูจน์จะต้องดูข้อมูลต้นฉบับทั้งหมด

ประสิทธิภาพการคำนวณ : ปานกลาง เมื่อแอปพลิเคชัน ZK ในชีวิตจริง เช่น Leo Wallet มาออนไลน์ การพิสูจน์ก็มีการปรับปรุงแบบทวีคูณผ่านการใช้งานแบบใหม่ เราคาดหวังความคืบหน้าเพิ่มเติมเมื่อการยอมรับของลูกค้าเพิ่มขึ้น

ประสิทธิภาพเครือข่าย : สูง ความก้าวหน้าล่าสุดในเทคโนโลยีการพับทำให้เกิดศักยภาพอย่างมากในการขนานกัน การพับเป็นวิธีที่มีประสิทธิภาพมากกว่าในการสร้างการพิสูจน์ซ้ำ และดังนั้นจึงต่อยอดจากงานก่อนหน้า Nexus เป็นโครงการที่น่าจับตามอง

การกระจายอำนาจ : ปานกลาง ตามทฤษฎีแล้ว สามารถสร้างการพิสูจน์ได้บนฮาร์ดแวร์ใดๆ ก็ตาม แม้ว่าในทางปฏิบัติ จะใช้ GPU ที่นี่เป็นหลักก็ตาม แม้ว่าฮาร์ดแวร์จะรวมเป็นหนึ่งเดียวมากขึ้น แต่ความประหยัดก็สามารถกระจายอำนาจเพิ่มเติมได้ผ่าน AVS เช่น Aligned Layer อินพุตจะเป็นส่วนตัวเมื่อรวมกับเทคโนโลยีอื่นๆ เท่านั้น (ดูด้านล่าง)

ค่าใช้จ่าย : ปานกลาง.

ค่าใช้จ่ายในการใช้งานเบื้องต้นสำหรับการออกแบบวงจรและการปรับให้เหมาะสมนั้นสูง

ค่าใช้จ่ายในการดำเนินงานอยู่ในระดับปานกลาง การสร้างหลักฐานมีราคาแพง แต่การตรวจสอบกลับมีประสิทธิภาพ ปัจจัยด้านต้นทุนที่สำคัญคือพื้นที่จัดเก็บที่พิสูจน์แล้วบน Ethereum แต่สามารถบรรเทาลงได้โดยใช้ชั้นความพร้อมใช้งานของข้อมูล (เช่น EigenDA) หรือ AVS

หากต้องการใช้การเปรียบเทียบ Dune ลองนึกภาพว่า Stilgar ต้องพิสูจน์ให้ Duke Leto เห็นว่าเขารู้ที่ตั้งของทุ่งเครื่องเทศโดยไม่เปิดเผยตำแหน่งที่แท้จริง สติลการ์พาเลโตที่ถูกปิดตาขึ้นเครื่องบินแมลง บินวนอยู่เหนือทุ่งเครื่องเทศจนกระทั่งห้องโดยสารอบอวลไปด้วยกลิ่นหอมหวานของอบเชย จากนั้นจึงพาเขากลับไปที่อาร์ราคีน ตอนนี้เลโตรู้แล้วว่าสติลการ์สามารถหาเครื่องเทศได้ แต่เขาไม่รู้ว่าจะหามันได้อย่างไร

การคำนวณแบบหลายฝ่าย (MPC) เป็นเทคโนโลยีที่ช่วยให้ผู้เข้าร่วมหลายคนสามารถคำนวณผลลัพธ์ร่วมกันได้โดยไม่ต้องเปิดเผยข้อมูลที่ป้อนให้กันและกัน

ความคล่องตัว : สูง. พิจารณารูปแบบพิเศษต่างๆ ของ MPC (เช่น การแบ่งปันความลับ เป็นต้น)

ความสามารถในการรวมกัน : ปานกลาง. แม้ว่า MPC จะปลอดภัย แต่องค์ประกอบจะลดลงเมื่อความซับซ้อนในการคำนวณเพิ่มขึ้น เนื่องจากความซับซ้อนทำให้เกิดโอเวอร์เฮดของเครือข่ายมากขึ้น อย่างไรก็ตาม MPC สามารถจัดการอินพุตส่วนตัวจากผู้ใช้หลายรายได้ ซึ่งเป็นกรณีการใช้งานที่ค่อนข้างบ่อย

ประสิทธิภาพการคำนวณ : ปานกลาง

ประสิทธิภาพเครือข่าย : ต่ำ การเพิ่มจำนวนผู้เข้าร่วมจะเพิ่มปริมาณการรับส่งข้อมูลเครือข่ายที่ต้องการเป็นสองเท่า บริษัทอย่าง Nillion กำลังทำงานเพื่อแก้ไขปัญหานี้ ข้อผิดพลาดสามารถลดลงได้โดยใช้การเข้ารหัสการลบข้อมูลหรือรหัส Reed-Solomon (นั่นคือ การแยกข้อมูลออกเป็นส่วนๆ และการบันทึกส่วนต่างๆ) แม้ว่านี่จะไม่ใช่เทคนิค MPC แบบดั้งเดิมก็ตาม

การกระจายอำนาจ : สูง แม้ว่าจะมีความเป็นไปได้ที่ผู้เข้าร่วมจะสมรู้ร่วมคิดกัน แต่ก็อาจทำให้ความปลอดภัยลดลงได้

ค่าใช้จ่าย : สูง

ค่าใช้จ่ายในการดำเนินการอยู่ในระดับปานกลางถึงสูง

ต้นทุนการดำเนินงานสูงขึ้นเนื่องจากค่าใช้จ่ายในการสื่อสารและข้อกำหนดด้านการประมวลผล

หากต้องการใช้การเปรียบเทียบ Dune ลองจินตนาการถึงครอบครัวที่ยิ่งใหญ่ของ Landsraad เพื่อให้แน่ใจว่าพวกเขามีเครื่องเทศเพียงพอที่จะช่วยเหลือซึ่งกันและกันในยามจำเป็น แต่ไม่ต้องการเปิดเผยว่าพวกเขามีมากแค่ไหน ตระกูลแรกสามารถส่งข้อความไปยังตระกูลที่สองโดยเพิ่มตัวเลขสุ่มขนาดใหญ่ลงในทุนสำรองจริงของพวกเขา ครอบครัวที่สองจะบวกจำนวนเงินสำรองตามจริงและอื่นๆ เมื่อตระกูลแรกได้รับผลรวมสุดท้าย ก็แค่ลบตัวเลขสุ่มจำนวนมากนั้นออกเพื่อให้ได้เครื่องเทศสำรองทั้งหมดตามจริง

การเข้ารหัสแบบ Homomorphic อย่างสมบูรณ์ (FHE) ช่วยให้สามารถคำนวณข้อมูลที่เข้ารหัสได้โดยไม่ต้องถอดรหัสก่อน

ความคล่องตัว : สูง.

ความสามารถในการประกอบ : สูงสำหรับการป้อนข้อมูลของผู้ใช้คนเดียว สำหรับการป้อนข้อมูลส่วนตัวโดยผู้ใช้หลายคน จะต้องใช้ร่วมกับเทคโนโลยีอื่นๆ

ประสิทธิภาพการคำนวณ : ต่ำ แม้ว่าความคืบหน้าในเลเยอร์ทางคณิตศาสตร์และเลเยอร์ฮาร์ดแวร์จะได้รับการปรับให้เหมาะสมพร้อมกัน แต่นี่จะเป็นความก้าวหน้าครั้งใหญ่ Zama และ Fhenix ทำงานได้อย่างยอดเยี่ยมมากมายในด้านนี้

ประสิทธิภาพเครือข่าย : สูง

การกระจายอำนาจ : ต่ำ ส่วนหนึ่งเป็นเพราะข้อกำหนดด้านการคำนวณและความซับซ้อน แต่เมื่อเทคโนโลยีก้าวหน้า การกระจายอำนาจของ FHE อาจเข้าใกล้ ZK

ค่าใช้จ่าย : สูงมาก.

ค่าใช้จ่ายในการดำเนินการสูงเนื่องจากการเข้ารหัสที่ซับซ้อนและข้อกำหนดด้านฮาร์ดแวร์ที่เข้มงวด

ต้นทุนการดำเนินงานสูงเนื่องจากการคำนวณที่เข้มข้น

หากต้องการใช้การเปรียบเทียบ Dune ให้ลองจินตนาการถึงอุปกรณ์ที่คล้ายกับ Holtzmann Shield แต่สำหรับตัวเลข คุณสามารถใส่ข้อมูลดิจิทัลลงในโล่นี้ เปิดใช้งาน แล้วส่งมอบให้กับ Mentat Mentat สามารถคำนวณตัวเลขเหล่านี้ได้โดยไม่ต้องดู เมื่อเสร็จแล้วพวกเขาจะคืนโล่ให้กับคุณ มีเพียงคุณเท่านั้นที่สามารถปิดโล่และดูผลการคำนวณได้

Trusted Execution Environment (TEE) เป็นโซนความปลอดภัยภายในโปรเซสเซอร์ของคอมพิวเตอร์ที่อนุญาตให้ดำเนินการที่มีความละเอียดอ่อน โดยแยกออกจากส่วนที่เหลือของระบบ TEE มีความพิเศษตรงที่ต้องใช้ซิลิคอนและโลหะมากกว่าพหุนามและเส้นโค้ง แม้ว่าเทคโนโลยีเหล่านี้อาจเป็นเทคโนโลยีที่ทรงพลังในปัจจุบัน แต่ในทางทฤษฎีแล้ว เทคโนโลยีเหล่านี้อาจปรับปรุงได้ช้ากว่าเนื่องจากมีฮาร์ดแวร์ราคาแพงจำกัด

ความเก่งกาจ : ปานกลาง.

ความสามารถในการรวมกัน : สูง แม้ว่าจะมีความปลอดภัยน้อยกว่าเนื่องจากการโจมตีช่องทางด้านข้างที่เป็นไปได้

ประสิทธิภาพการคำนวณ : สูง เข้าใกล้ประสิทธิภาพฝั่งเซิร์ฟเวอร์ มากจนชิปเซ็ตซีรีส์ H 100 ใหม่ของ NVIDIA มาพร้อมกับ TEE

ประสิทธิภาพเครือข่าย : สูง

การกระจายอำนาจ : ต่ำ แม้ว่าจะจำกัดเฉพาะชิปเซ็ตเฉพาะ (เช่น SGX ของ Intel) แต่ก็หมายความว่าชิปเซ็ตอาจเสี่ยงต่อการโจมตีจากช่องทางด้านข้าง

ราคา : ต่ำ

ต้นทุนการดำเนินงานต่ำหากใช้ฮาร์ดแวร์ TEE ที่มีอยู่

ต้นทุนการดำเนินงานต่ำเนื่องจากประสิทธิภาพใกล้เคียงกับท้องถิ่น

หากต้องการใช้ความคล้ายคลึงของ "Dune": ลองจินตนาการถึงห้องนำทางของกิลด์อวกาศ Heighliner แม้แต่ผู้นำทางของกิลด์ก็ไม่สามารถมองเห็นหรือรบกวนสิ่งที่เกิดขึ้นภายในขณะใช้งานได้ เครื่องนำทางเข้าไปในห้องโดยสารนี้และทำการคำนวณที่ซับซ้อนซึ่งจำเป็นสำหรับการพับพื้นที่ ในขณะที่ตัวห้องโดยสารเองทำให้มั่นใจได้ว่าการทำงานทั้งหมดยังคงเป็นส่วนตัวและปลอดภัย กิลด์จัดเตรียมและดูแลรักษาห้องโดยสาร โดยรักษาความปลอดภัย แต่ไม่สามารถมองเห็นหรือรบกวนการทำงานของนักเดินเรือภายในได้

กรณีการใช้งานจริง

บางทีเราอาจจะดีกว่าไม่ต้องต่อสู้กับกลุ่มผู้ค้าเครื่องเทศ แต่ต้องแน่ใจว่าข้อมูลที่ละเอียดอ่อน เช่น เนื้อหาหลัก ยังคงเป็นส่วนตัว เพื่อเชื่อมโยงความเป็นจริง ต่อไปนี้คือตัวอย่างการใช้งานจริงของแต่ละเทคโนโลยี

Zero-Knowledge Proofs (ZK) เหมาะสำหรับการตรวจสอบว่ากระบวนการบางอย่างให้ผลลัพธ์ที่ถูกต้องหรือไม่ เป็นเทคโนโลยีการรักษาความเป็นส่วนตัวที่ยอดเยี่ยมเมื่อรวมกับเทคโนโลยีอื่นๆ แต่การใช้เพียงอย่างเดียวจะเสียสละความไม่ไว้วางใจและทำหน้าที่เหมือนการบีบอัดข้อมูลมากกว่า โดยทั่วไปเราจะใช้เพื่อตรวจสอบว่าสองสถานะเหมือนกัน เช่น การเปรียบเทียบสถานะเลเยอร์ที่สอง "ไม่บีบอัด" กับส่วนหัวของบล็อกที่โพสต์ไว้ที่เลเยอร์แรก หรือเพื่อพิสูจน์ว่าผู้ใช้มีอายุเกิน 18 ปี โดยไม่เปิดเผยข้อมูลจริงของผู้ใช้ ข้อมูลประจำตัวที่สามารถระบุตัวตนได้

การคำนวณแบบหลายฝ่าย (MPC) มักใช้สำหรับการจัดการคีย์ รวมถึงคีย์ส่วนตัวหรือคีย์ถอดรหัส ซึ่งสามารถใช้ร่วมกับเทคโนโลยีอื่นๆ ได้ นอกจากนี้ MPC ยังใช้สำหรับการสร้างตัวเลขสุ่มแบบกระจาย การดำเนินการประมวลผลที่เป็นความลับขนาดเล็ก และการรวม Oracle โดยทั่วไป สถานการณ์ใดๆ ที่จำเป็นต้องมีการคำนวณการรวมแบบน้ำหนักเบาโดยนักแสดงหลายคนที่ไม่ควรสมรู้ร่วมคิดเป็นตัวเลือกที่ดีสำหรับ MPC

การเข้ารหัสแบบโฮโมมอร์ฟิกอย่างสมบูรณ์ (FHE) เหมาะสำหรับการคำนวณง่ายๆ ทั่วไปโดยที่คอมพิวเตอร์ไม่สามารถดูข้อมูลได้ เช่น คะแนนเครดิต มาเฟียในเกมสัญญาอัจฉริยะ หรือการสั่งธุรกรรมโดยไม่เปิดเผยเนื้อหา

สุดท้ายนี้ Trusted Execution Environment (TEE) เหมาะสำหรับการดำเนินการที่ซับซ้อนมากขึ้น โดยที่คุณเต็มใจที่จะเชื่อถือฮาร์ดแวร์ ตัวอย่างเช่น นี่เป็นโซลูชันเดียวที่เป็นไปได้สำหรับโมเดลมูลนิธิเอกชน (โมเดลภาษาขนาดใหญ่ที่มีอยู่ในองค์กรหรือหน่วยงานการเงิน การแพทย์ ความมั่นคงแห่งชาติ) เนื่องจาก TEE เป็นโซลูชันที่ใช้ฮาร์ดแวร์เพียงอย่างเดียว การบรรเทาข้อบกพร่องในทางทฤษฎีจึงควรช้ากว่าและมีค่าใช้จ่ายสูงกว่าเทคโนโลยีอื่นๆ ตามทฤษฎี

ระหว่าง

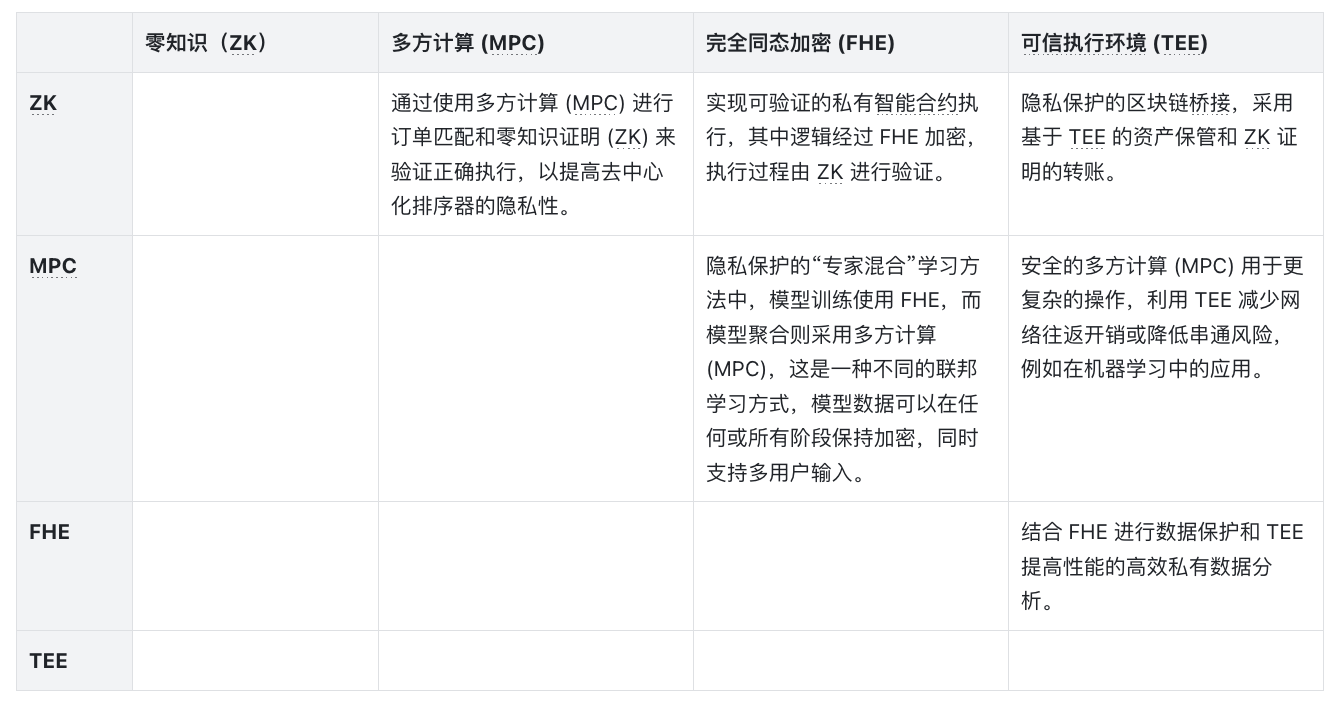

แน่นอนว่าไม่มีวิธีแก้ปัญหาที่สมบูรณ์แบบ และไม่น่าเป็นไปได้ที่เทคโนโลยีเดียวจะเป็นโซลูชั่นที่สมบูรณ์แบบ วิธีการแบบไฮบริดนั้นน่าตื่นเต้นเพราะอาจใช้ประโยชน์จากจุดแข็งของเทคโนโลยีหนึ่งเพื่อชดเชยข้อบกพร่องของอีกเทคโนโลยีหนึ่ง ตารางด้านล่างแสดงพื้นที่การออกแบบบางส่วนที่สามารถปลดล็อคได้ด้วยการผสมผสานแนวทางต่างๆ วิธีการจริงมีความแตกต่างกันอย่างมาก ตัวอย่างเช่น การรวม ZK และ FHE อาจจำเป็นต้องค้นหาพารามิเตอร์เส้นโค้งที่เหมาะสม ในขณะที่การรวม MPC และ ZK อาจจำเป็นต้องค้นหาพารามิเตอร์การตั้งค่าบางประเภทเพื่อลดจำนวนรอบสุดท้ายของเครือข่ายไปกลับ หากคุณกำลังสร้างและต้องการพูดคุย หวังว่านี่จะช่วยสร้างแรงบันดาลใจให้กับคุณได้

พูดง่ายๆ ก็คือ เทคโนโลยีความเป็นส่วนตัวที่มีประสิทธิภาพสูงและปรับขนาดได้สามารถปลดล็อกแอปพลิเคชั่นนับไม่ถ้วน รวมถึงการเล่นเกม (ขอชื่นชม Baz สำหรับการเขียนที่ยอดเยี่ยมของเขาโดย Tonk) การกำกับดูแล วงจรการทำธุรกรรมที่ยุติธรรมยิ่งขึ้น (Flashbots) ข้อมูลระบุตัวตน (Lit) บริการที่ไม่ใช่ทางการเงิน (Oasis) การทำงานร่วมกันและการประสานงาน นี่เป็นหนึ่งในเหตุผลที่เรารู้สึกตื่นเต้นกับ Nillion, Lit Protocol และ Zama

สรุปแล้ว

โดยสรุป เราเห็นศักยภาพที่ยอดเยี่ยมสำหรับเทคโนโลยีเพิ่มความเป็นส่วนตัว (PET) แต่ยังอยู่ในช่วงเริ่มต้นของการสำรวจความเป็นไปได้ต่างๆ แม้ว่าเทคโนโลยีต่างๆ ที่เกี่ยวข้องอาจค่อยๆ เติบโตเต็มที่ แต่การประยุกต์ใช้เทคโนโลยีแบบซ้อนทับยังคงเป็นพื้นที่ที่ควรค่าแก่การสำรวจในเชิงลึก การประยุกต์ใช้เทคโนโลยีเหล่านี้จะได้รับการปรับแต่งให้เหมาะกับพื้นที่เฉพาะ และในฐานะอุตสาหกรรม เรายังมีงานอีกมากที่ต้องทำ