Hack VC: ブロックチェーン プライバシー テクノロジーの将来の展望について語る

原作者: ネバダ州ダンカン

オリジナル編集: Deep Chao TechFlow

暗号的に透明な台帳は、信頼できるシステムに対する私たちの理解を根本的に変えます。古い格言にあるように、「信頼するな、検証せよ」。透明性こそがまさにこれを実現できるのです。すべての情報が公開されていれば、偽造はすぐに特定できます。ただし、この透明性は使いやすさの点で限界も示しています。確かに、和解金、準備金、評判(そしておそらく身元も)など、一部の情報は公開されるべきですが、私たちは全員の財務記録や健康記録が個人情報とともに公開されることを決して望んでいません。

ブロックチェーンにおけるプライバシーの必要性

プライバシーは基本的人権です。プライバシーがなければ、自由も民主主義もありません。

初期のインターネットで安全な電子商取引を実現し、ユーザー データを保護するために暗号化テクノロジ (SSL など) が必要であったのと同様に、ブロックチェーンがその可能性を最大限に発揮するには強力なプライバシー テクノロジが必要です。 SSL を使用すると、Web サイトは送信中にデータを暗号化できるため、クレジット カード番号などの機密情報が悪意のある攻撃者によって傍受されることがなくなります。同様に、ブロックチェーンには、基礎となるシステムの整合性と検証可能性を維持しながら、トランザクションの詳細と対話を保護するプライバシーが必要です。

ブロックチェーン上のプライバシーは、個々のユーザーの保護だけでなく、企業の導入、データ保護規制の遵守、新しい設計空間の開拓にとっても重要です。すべての従業員が他のすべての従業員の給与を確認できるようにしたり、競合他社が最も貴重な顧客をランク付けして引き抜いたりできることを望んでいる企業はありません。さらに、医療や金融などの業界にはデータプライバシーに関する厳しい規制要件があり、ブロックチェーンソリューションが実行可能なツールとなるためにはこれらの要件を満たす必要があります。

プライバシー強化テクノロジー (PET) のフレームワーク

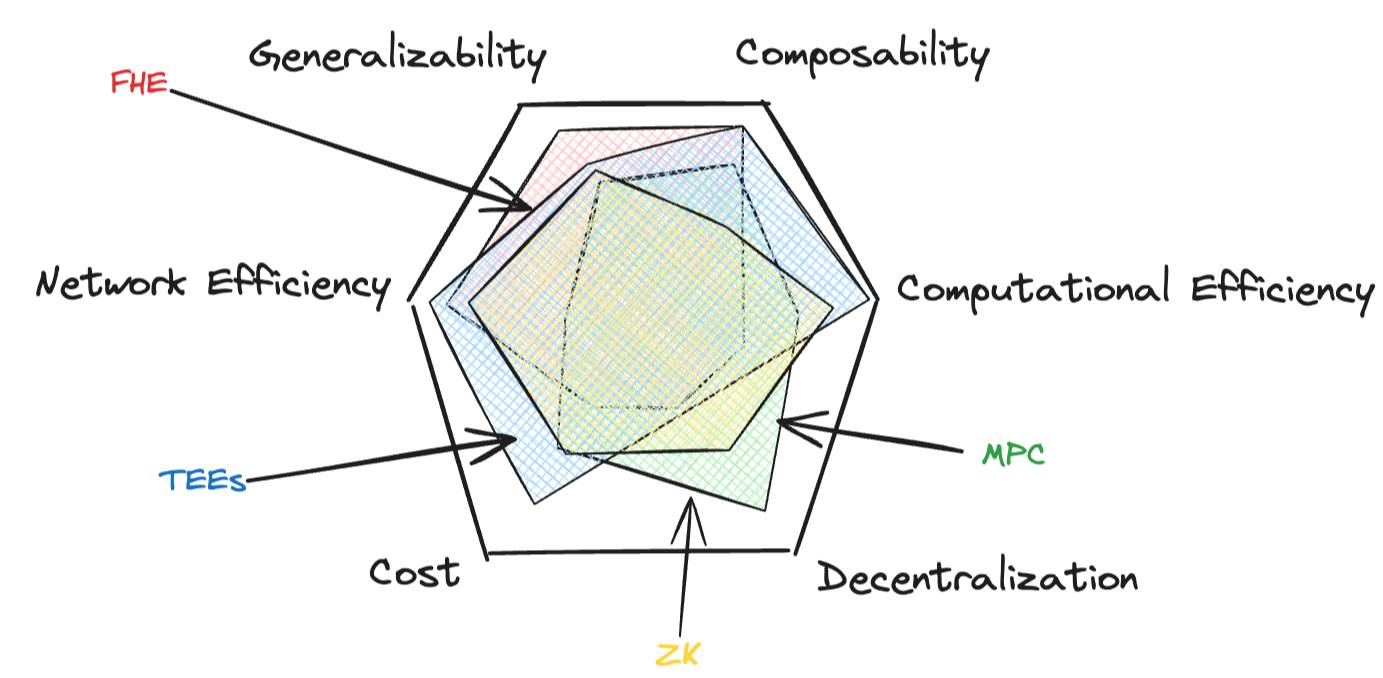

ブロックチェーン エコシステムが進化するにつれて、いくつかの主要なプライバシー強化テクノロジー (PET) が登場しましたが、それぞれに独自の利点とトレードオフがあります。これらのテクノロジーには、ゼロ知識証明 (ZK)、マルチパーティ コンピューテーション (MPC)、完全準同型暗号化 (FHE)、および信頼できる実行環境 (TEE) が含まれており、6 つの主要な公理をカバーします。

汎用性: 幅広いユースケースと計算にわたるソリューションの適用性。

組み合わせ可能性: このテクノロジーを他のテクノロジーと組み合わせて、欠点を軽減したり、新しい設計スペースを開拓したりする容易さ。

計算効率: システムがどれだけ効率的に計算を実行するか。

ネットワーク効率: 参加者またはデータのサイズが増加するにつれて拡張できるシステムの能力。

分散化: セキュリティ モデルがどの程度分散されているか。

コスト: プライバシーの実際のコスト。

ブロックチェーンが直面するスケーラビリティ、セキュリティ、分散化のトリレンマと同様に、これら 6 つの特性を同時に達成することは困難です。しかし、最近の進歩とハイブリッド アプローチは可能性の限界を押し広げ、包括的で費用対効果の高い、効率的なプライバシー ソリューションに私たちを近づけています。

枠組みができたので、この分野を簡単に調査し、これらのプライバシー強化テクノロジーの将来の見通しを探っていきます。

プライバシー強化テクノロジーの概要

ここで、いくつかの定義を紹介したいと思います。注: あなたも積極的に Dune を読んで、メロシアンの目を通してすべてを見ていると思います。

ゼロ知識 (ZK) は、入力が何であったかを明らかにすることなく、特定の計算が実行され、その結果が得られたことを検証できる技術です。

汎用性: 中程度。この回路は非常にアプリケーション固有ですが、ハードウェア抽象化レイヤー (Ulvatana や Irreducible など) と汎用インタプリタ (Nil の zkLLVM) を通じて改善されています。

組み合わせ性:中程度。これは信頼できる証明者から独立して機能しますが、ネットワーク設定では証明者はすべての元のデータを参照する必要があります。

計算効率: 中。 Leo Wallet のような実際の ZK アプリケーションがオンラインになるにつれて、新しい実装を通じて証明が飛躍的に向上しています。お客様の採用が増えるにつれて、さらなる進歩が期待されます。

ネットワーク効率: 高い。フォールディング技術の最近の進歩により、並列化の大きな可能性がもたらされました。フォールディングは本質的に、反復証明を構築するためのより効率的な方法であり、したがって以前の作業に基づいて構築されます。 Nexus は注目に値するプロジェクトです。

分散化: 中程度。理論的には、証明はどのハードウェアでも生成できますが、実際には、ここでは GPU が優先的に使用されます。ハードウェアはより統合されますが、Aligned Layer のような AVS を通じて経済性をさらに分散化できます。入力は、他のテクノロジーと組み合わせた場合にのみプライベートになります (下記を参照)。

費用: 中程度。

回路設計と最適化のための初期実装コストは高額です。

運用コストは中程度で、証明の生成には費用がかかりますが、検証は効率的です。重要なコスト要因はイーサリアム上のプルーフ ストレージですが、これはデータ可用性レイヤー (EigenDA など) または AVS を使用することで軽減できます。

砂丘に例えると、スティルガーがスパイス畑の実際の場所を明らかにせずに、レト公爵にスパイス畑の場所を知っていることを証明する必要があると想像してください。スティルガーさんは目隠しをしたレトを鳥虫飛行機に乗せ、機内がシナモンの甘い香りで満たされるまでスパイス畑の上をホバリングし、その後アラキーンに連れ帰った。レトはスティルガーがスパイスを見つけられることを知っていますが、どうやってそれを見つけるのかはわかりません。

マルチパーティ計算 (MPC) は、複数の参加者が入力を互いに明らかにすることなく共同で結果を計算できるようにするテクノロジーです。

汎用性:高い。 MPC のいくつかの特殊なバリエーション (秘密共有など) を考えてみましょう。

組み合わせ性:中程度。 MPC は安全ですが、計算の複雑さが増加するとネットワークのオーバーヘッドが増加するため、構成性は低下します。ただし、MPC は、比較的一般的な使用例である複数のユーザーからのプライベート入力を処理できます。

計算効率: 中。

ネットワーク効率: 低い。参加者の数が増加すると、必要なネットワーク トラフィックの量が二次関数的に増加します。 Nillion のような企業は、この問題の解決に取り組んでいます。エラーは、従来の MPC 技術ではありませんが、消失符号化またはリードソロモン符号 (つまり、データをフラグメントに分割し、そのフラグメントを保存する) を使用して減らすことができます。

分散化: 高い。参加者間の共謀の可能性はありますが、これによりセキュリティが侵害される可能性があります。

コスト: 高い。

導入コストは中程度から高額です。

通信オーバーヘッドとコンピューティング要件により、運用コストが高くなります。

砂丘に例えると、ランドスラードの大家族が、いざというときにお互いを助けるために十分なスパイスを確保しているが、どれだけ持っているかは明かしたくないと想像してみてください。最初のファミリーは、実際の予約に大きな乱数を追加するメッセージを 2 番目のファミリーに送信できます。次に、2 番目の家族が実際の積立額を追加し、以下同様に続きます。最初の家族が最終合計を受け取ると、その大きな乱数を単純に減算して、実際のスパイス予備量の合計を計算します。

完全準同型暗号化 (FHE) を使用すると、暗号化されたデータを復号化せずに計算を実行できます。

汎用性:高い。

構成可能性: 単一ユーザー入力の場合は高い。複数のユーザーによるプライベート入力の場合は、他のテクノロジーと組み合わせて使用する必要があります。

計算効率: 低い。数学層とハードウェア層の進歩は同時に最適化されていますが、これは大きな進歩となります。ザマとフェニックスは、この分野で多くの素晴らしい仕事をしてきました。

ネットワーク効率: 高い。

分散化: 低い。これの一部は計算要件と複雑さによるものですが、技術が進歩するにつれて、FHE の分散化は ZK の分散化に近づく可能性があります。

コスト: 非常に高い。

複雑な暗号化と厳しいハードウェア要件により、実装コストが高くなります。

集中的な計算による高い運用コスト。

Dune に例えると、ホルツマン シールドに似たデバイスを想像してください。ただし、数値が異なります。このシールドにデジタルデータを入れて起動し、メンタットに渡すことができる。 Mentat はこれらの数値を見ずに計算できます。完了したら、シールドを返します。シールドをオフにして計算結果を表示できるのはあなただけです。

Trusted Execution Environment (TEE) は、コンピュータのプロセッサ内の安全なゾーンであり、システムの他の部分から隔離された状態で機密性の高い操作を実行できます。 TEE は、多項式や曲線ではなくシリコンと金属に依存しているという点で独特です。したがって、それらは今日では強力なテクノロジーであるかもしれませんが、理論的には、高価なハードウェアによる制限があるため、改善が遅くなる可能性があります。

汎用性: 中程度。

組み合わせ性:高い。ただし、サイドチャネル攻撃の可能性があるため、安全性は低くなります。

計算効率:高い。サーバー側の効率化に向けて、NVIDIA の新しい H 100 チップセット シリーズには TEE が搭載されています。

ネットワーク効率: 高い。

分散化: 低い。これは、特定のチップセット (Intel の SGX など) に限定されていますが、サイドチャネル攻撃に対して潜在的に脆弱であることを意味します。

コスト: 安い。

既存の TEE ハードウェアを使用する場合、実装コストが低くなります。

ほぼローカルなパフォーマンスによる低い運用コスト。

「砂丘」の例えを使用すると、宇宙ギルド ハイライナーの航行小屋を想像してください。ギルドのナビゲーターでさえ、使用中に内部で何が起こっているかを見ることも干渉することもできません。ナビゲーターはこのキャビンに入り、スペースを折りたたむために必要な複雑な計算を実行しますが、キャビン自体はすべての操作がプライベートで安全に保たれることを保証します。ギルドはキャビンを提供および維持し、キャビンを安全に保ちますが、キャビン内でのナビゲーターの作業を確認したり干渉したりすることはできません。

実用化事例

おそらく、スパイス カルテルと戦う必要はなく、重要な素材などの機密データを秘密にしておく方がよいでしょう。それを現実に結びつけるために、各テクノロジーの実世界への応用例をいくつか紹介します。

ゼロ知識証明 (ZK) は、特定のプロセスが正しい結果を生成するかどうかを検証するのに適しています。これは、他のテクノロジーと組み合わせると優れたプライバシー保護テクノロジーですが、単独で使用するとトラストレス性が犠牲になり、データ圧縮のように機能します。通常、「圧縮されていない」第 2 層の状態と第 1 層にポストされたブロック ヘッダーを比較するなど、2 つの状態が同じであることを検証するため、またはユーザーの実際の年齢を明かさずにユーザーが 18 歳以上であることを証明するためにこれを使用します。アイデンティティ 識別可能な情報。

マルチパーティ コンピューテーション (MPC) は、秘密キーや復号キーなどのキー管理によく使用され、他のテクノロジと組み合わせることができます。さらに、MPC は分散乱数生成、小規模な機密コンピューティング操作、および Oracle 集約にも使用されます。一般に、共謀すべきではない複数のアクターによる軽量の集計計算を必要とするシナリオは、MPC の適切な候補です。

完全準同型暗号化(FHE)は、クレジット スコア、スマート コントラクト ゲームのマフィア、内容を明らかにせずに取引を注文するなど、コンピューターがデータを参照できない単純な汎用計算を実行するのに適しています。

最後に、信頼できる実行環境(TEE) は、ハードウェアを信頼する場合、より複雑な操作に適しています。たとえば、これは、民間の基盤モデル (企業や金融、医療、国家安全保障機関に存在する大規模な言語モデル) にとって唯一実現可能なソリューションです。 TEE は唯一のハードウェアベースのソリューションであるため、その欠点の軽減は理論的には他のテクノロジーよりも遅く、コストがかかるはずです。

間

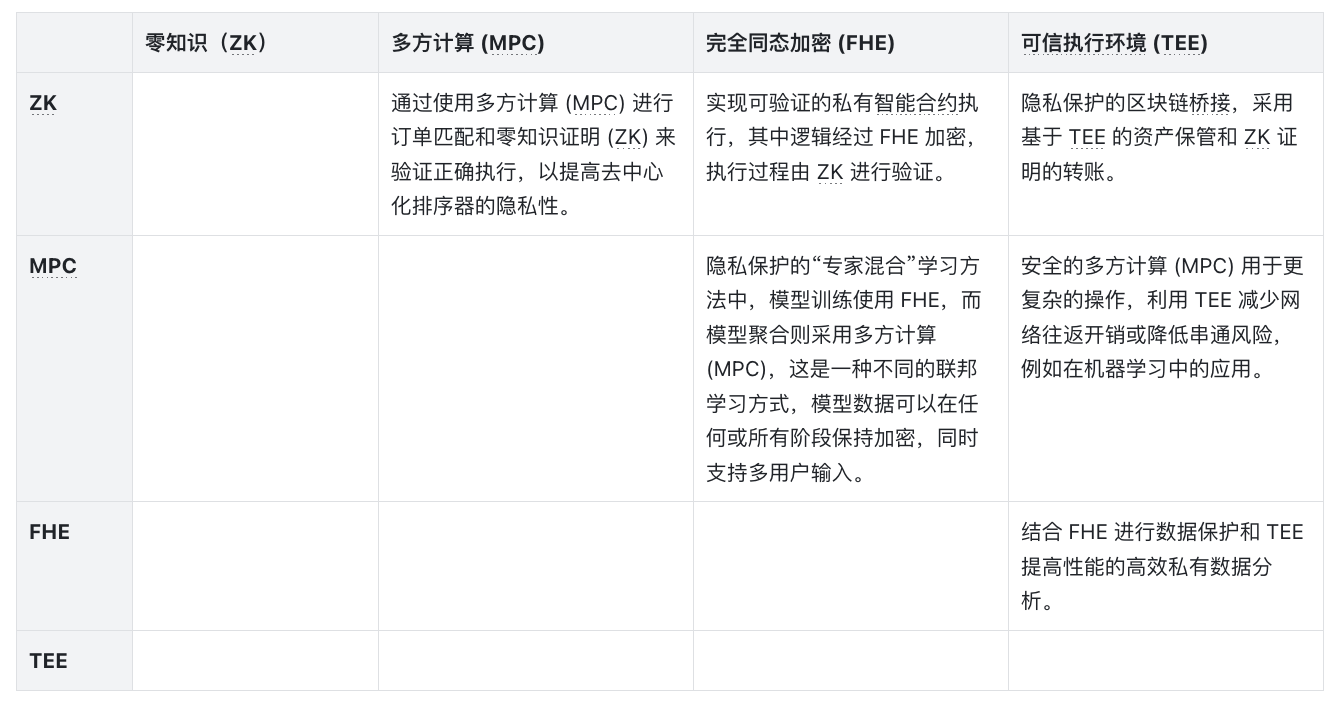

明らかに、完璧なソリューションは存在せず、1 つのテクノロジーが完璧なソリューションになる可能性は低いです。ハイブリッド アプローチは、あるテクノロジの長所を利用して別のテクノロジの欠点を補うことができるため、興味深いものです。以下の表は、さまざまなアプローチを組み合わせることで解放できる設計領域の一部を示しています。たとえば、ZK と FHE を組み合わせるには、適切な曲線パラメータを見つける必要がある場合がありますが、MPC と ZK を組み合わせる場合は、最終的なネットワークのラウンドトリップ数を減らすために、ある種の設定パラメータを見つける必要がある場合があります。あなたが構築中で、議論したい場合は、これが何らかのインスピレーションを提供することを願っています。

簡単に言えば、高性能でスケーラブルなプライバシー テクノロジは、ゲーム (Tonk による優れた執筆に対する Baz に敬意を表します)、ガバナンス、より公正なトランザクション ライフサイクル (Flashbots)、アイデンティティ (Lit)、非金融サービス (Oasis) など、数え切れないほどのアプリケーションのロックを解除できます。 、コラボレーションと調整。これが、私たちが Nillion、Lit Protocol、Zama に興奮している理由の 1 つです。

結論は

要約すると、プライバシー強化テクノロジー (PET) には大きな可能性があると考えていますが、まだその可能性を探る初期段階にあります。関連するさまざまなテクノロジーは徐々に成熟していく可能性がありますが、テクノロジーの重ね合わせた応用は、依然として深く探求する価値のある分野です。これらのテクノロジーの適用は特定の分野に合わせて行われるため、業界としてやるべきことはまだたくさんあります。