การโจมตีแบบฟิชชิ่งบน Opensea ทำให้ผู้เล่น NFT ยุคแรกๆ หวาดกลัว

เช้าวันนี้ ข้อผิดพลาดที่น่าสงสัยใน OpenSea ได้กระตุ้นความสนใจและถกเถียงกันอย่างเผ็ดร้อน

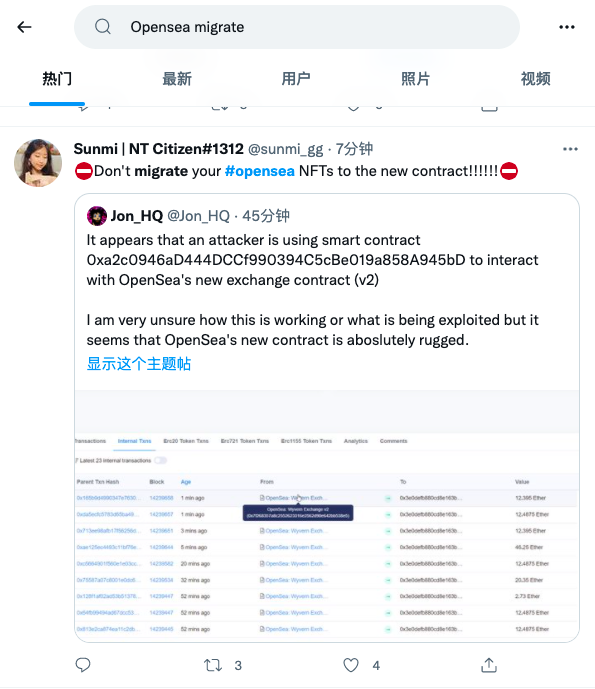

สาเหตุของเหตุการณ์นี้คือผู้ใช้จำนวนหนึ่งทวีตเมื่อเช้านี้เพื่อเตือนว่าสัญญาการย้ายข้อมูลใหม่ (ที่อยู่: 0xa2c0946aD444DCCf990394C5cBe019a858A945bD) ที่เปิดตัวโดย OpenSea เมื่อวานนี้ถูกสงสัยว่ามีข้อบกพร่อง และผู้โจมตี (ที่อยู่: 0x3e0defb880cd8e163bad68abe66437f99a7 a8a74) ถูก Use this bug to ขโมย NFT จำนวนมากและขายเพื่อการเก็งกำไร

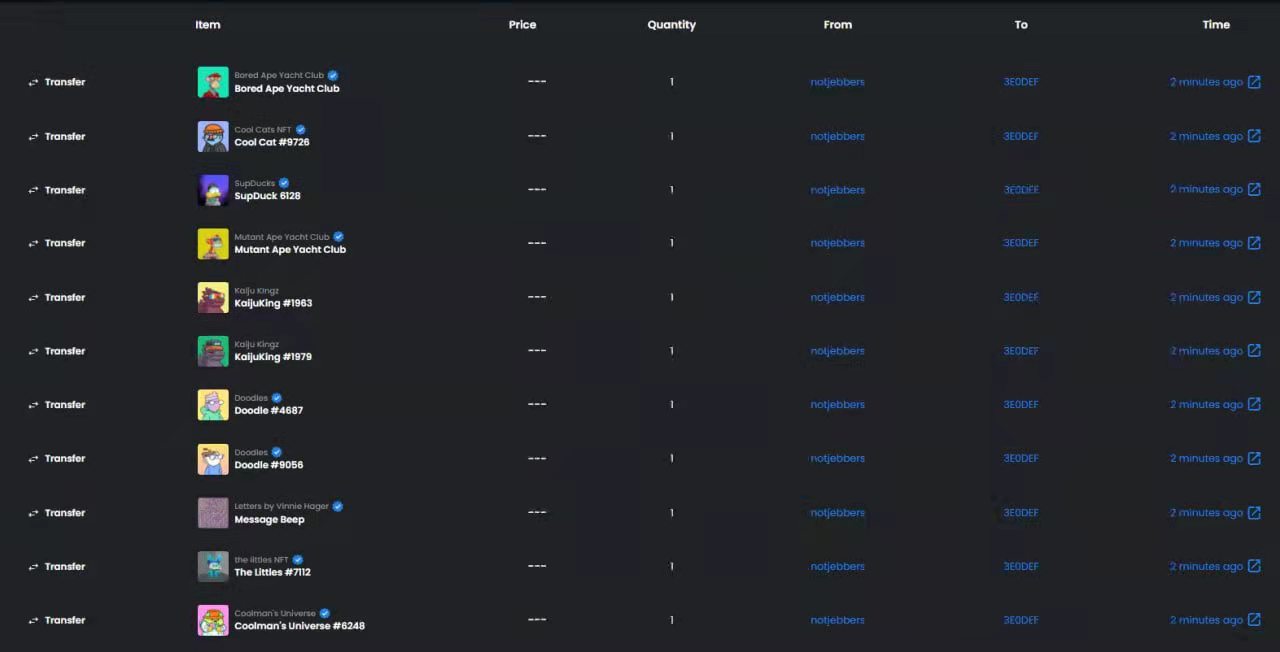

เมื่อพิจารณาจากภาพหน้าจอของกระเป๋าเงินของผู้โจมตี NFT ที่ถูกขโมยในปัจจุบันครอบคลุมซีรีส์ที่มีมูลค่าสูงหลากหลายประเภท เช่น BAYC, BAKC, MAYC, Azuki, Cool Cats, Doodles, Mfers เป็นต้น บางรายการขายในราคาพื้น แต่บางส่วนถูกย้อนกลับ คืนที่อยู่ที่ถูกขโมย (แฮ็กเกอร์ยังส่ง ETH บางส่วนไปยังผู้ใช้ที่ถูกขโมยบางคนด้วย)

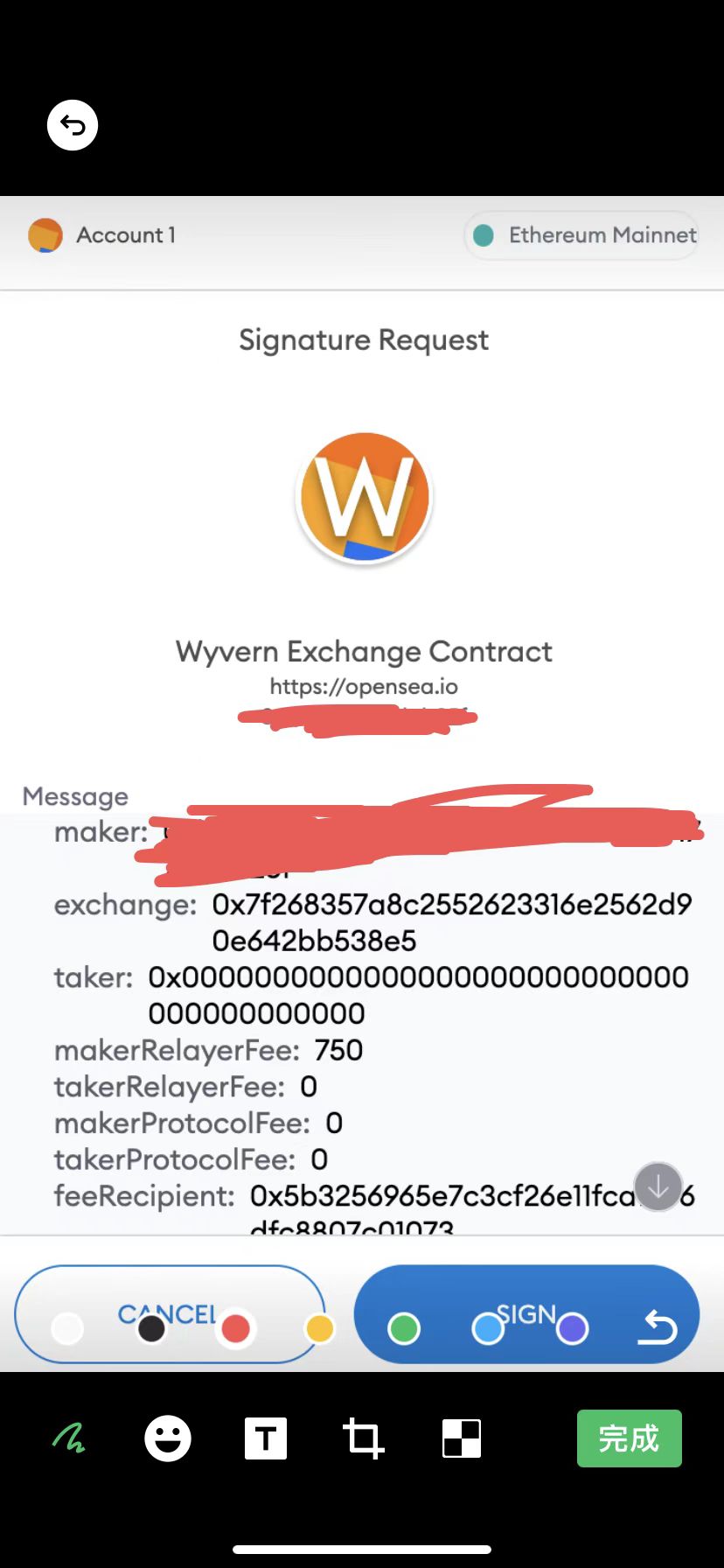

สัญญาการโอนย้ายที่เรียกว่ามาจากการอัปเกรดใหม่ที่เผยแพร่โดย OpenSea เมื่อวานนี้ เมื่อวานนี้ OpenSea ประกาศว่าการอัปเกรดสัญญาอัจฉริยะเสร็จสมบูรณ์แล้ว และเปิดตัวสัญญาอัจฉริยะใหม่ ผู้ใช้จำเป็นต้องลงนามในคำขอย้ายคำสั่งที่รอดำเนินการเพื่อย้ายสัญญาอัจฉริยะ การลงนามคำขอนี้ไม่จำเป็นต้องมีค่าธรรมเนียมน้ำมัน และไม่มี ต้องอนุมัติ NFT อีกครั้งหรือเริ่มต้นกระเป๋าเงิน ในระหว่างการย้ายข้อมูล การเสนอราคาในสัญญาอัจฉริยะแบบเก่าจะถือเป็นโมฆะ การประมูลภาษาอังกฤษจะปิดใช้งานชั่วคราวเป็นเวลาสองสามชั่วโมงหลังจากการอัปเกรดสัญญาเสร็จสิ้น หลังจากสัญญาใหม่มีผล คุณสามารถสร้างการประมูลตามกำหนดเวลาใหม่ได้อีกครั้ง การประมูลดัตช์สำหรับสัญญาอัจฉริยะที่มีอยู่จะสิ้นสุดเมื่อสิ้นสุดระยะเวลาการย้ายข้อมูลในเวลา 3:00 น. ของวันที่ 26 กุมภาพันธ์ตามเวลาปักกิ่ง

หลังจากเหตุการณ์ดังกล่าว OpenSea ได้ตอบกลับบน Twitter อย่างเป็นทางการว่า "เรากำลังตรวจสอบข่าวลือที่เกี่ยวข้องกับสัญญาอัจฉริยะของ OpenSea อย่างแข็งขัน ดูเหมือนว่าจะเป็นการโจมตีแบบฟิชชิงจากภายนอกเว็บไซต์ OpenSea อย่าคลิกhttp://opensea.ioลิงค์อื่นที่ไม่ใช่ . "

Alchemix ผู้สนับสนุน Sushiswap ผู้ใช้ Twitter @0xfoobar ได้โพสต์การสอบสวนส่วนตัวเกี่ยวกับเรื่องนี้บน Twitter หลังจากเหตุการณ์ดังกล่าว @0xfoobar กล่าวว่าแฮ็กเกอร์ใช้สัญญาโปรแกรมเสริมที่ปรับใช้เมื่อ 30 วันก่อนเพื่อเรียกสัญญา OpenSea ที่ปรับใช้เมื่อ 4 ปีที่แล้ว สัญญาเสริมยังมีข้อมูล atomicmatch() ที่ถูกต้อง ซึ่งอาจเริ่มเมื่อไม่กี่สัปดาห์ก่อน การโจมตี แฮ็กเกอร์กำลังเร่งรีบ เพื่อโจมตีก่อนที่คำสั่งที่รอดำเนินการทั้งหมดจะหมดอายุ

@0xfoobar วิเคราะห์เพิ่มเติมว่าความสัมพันธ์เพียงอย่างเดียวระหว่างเรื่องนี้กับสัญญาการย้ายข้อมูลใหม่ของ OpenSea คือคำสั่งซื้อที่รอดำเนินการในอดีตทั้งหมดจะหมดอายุภายใน 6 วันหลังจากอัปเกรดสัญญาอัจฉริยะของ OpenSea ซึ่งรวมถึงคำสั่งซื้อทั้งหมดจากที่อยู่ที่ถูกละเมิดโดยฟิชชิ่ง คำสั่งซื้อที่รอดำเนินการ ดังนั้นแฮ็กเกอร์จึงต้องดำเนินการทันที กล่าวอีกนัยหนึ่ง นี่คือการโจมตีแบบฟิชชิง ไม่ใช่ช่องโหว่สัญญาอัจฉริยะทั่วไป และสัญญาของ OpenSea ไม่มีอะไรผิดปกติ

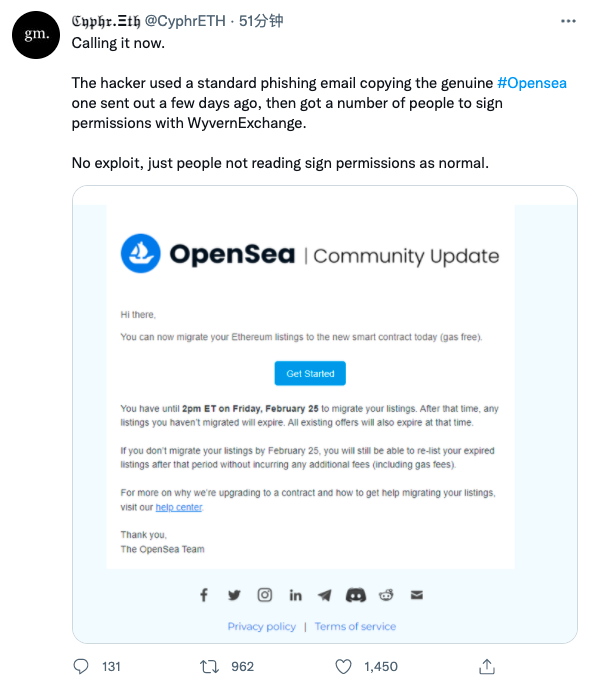

การวิเคราะห์ของ @0xfoobar สอดคล้องกับ V ขนาดใหญ่อื่นๆ Cyphr.ETH ผู้ก่อตั้ง gmDAO ทวีตว่าแฮ็กเกอร์ใช้อีเมลฟิชชิ่งมาตรฐานเพื่อคัดลอกอีเมล OpenSea ของแท้ที่ส่งไปเมื่อไม่กี่วันก่อน OpenSea ไม่มีความเสี่ยง เป็นเพียงการที่ผู้คนไม่ได้รับอนุญาตให้อ่านลายเซ็นเหมือนปกติ

จนถึงขณะนี้ สาเหตุของเหตุการณ์ด้านความปลอดภัยนี้มีความชัดเจนโดยพื้นฐานแล้ว กลุ่มที่ได้รับผลกระทบคือผู้ใช้ที่คลิกอีเมลด้านบนและลงนามการอนุญาต เพื่อความปลอดภัย ขอแนะนำให้ผู้ใช้เหล่านี้เพิกถอนการอนุญาตทั้งหมดของ OpenSea เป็นการชั่วคราว เครื่องมือลงนามในสัญญาอนุญาตที่มีอยู่ประกอบด้วยhttps://revoke.cash/หรือhttps://zapper.fi/revokeหรือhttps://etherscan.io/tokenapprovalcheckerหรือhttps://approved.zone/หรือhttps://tac.dappstar.io/#/บางเว็บไซต์อาจไม่สามารถเปิดได้เนื่องจากการจราจรหนาแน่นในปัจจุบัน คุณสามารถลองเพิ่มเติมได้