남북한 비밀 전쟁의 새로운 전선: 업비트, 북한 해커들의 "핵 ATM"?

- 核心观点:韩国交易所屡遭国家级黑客攻击。

- 关键要素:

- Upbit再被盗3680万美元资产。

- 朝鲜黑客组织Lazarus为主谋。

- 累计损失超2亿美元。

- 市场影响:暴露交易所安全脆弱性。

- 时效性标注:长期影响

원제: "김치 프리미엄 vs. 국가 해킹: 업비트의 반복적인 도난 사건 이후 남북한의 암류"

원저자: Deep Tide TechFlow

시장은 회복되었지만 거래소는 다시 해킹을 당했습니다.

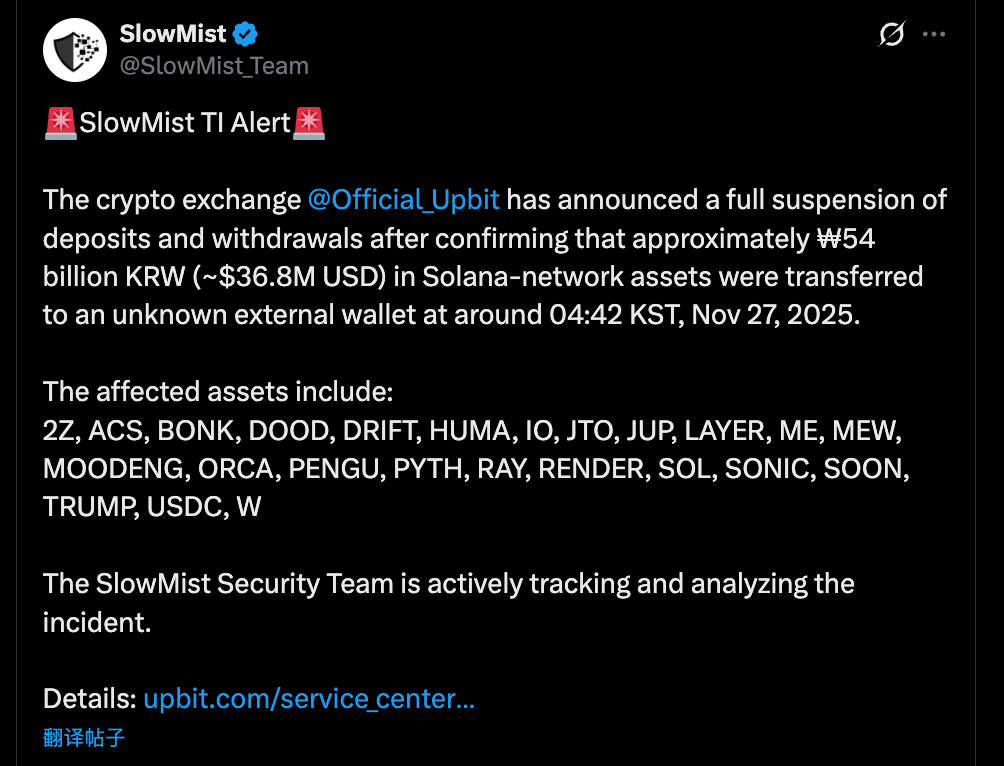

11월 27일, 한국 최대 암호화폐 거래소인 업비트는 약 540억 원(약 3,680만 달러)의 자산 손실을 초래한 보안 침해를 확인했습니다.

11월 27일 서울 시간 오전 4시 42분(KST), 대부분의 한국 투자자들이 아직 잠들어 있는 동안, 업비트의 솔라나 핫 월렛 주소에서 이례적으로 많은 양의 자금이 유출되었습니다.

SlowMist 등 보안 기관의 온체인 모니터링 데이터에 따르면, 공격자들은 단일 자산 이전 방법을 사용하지 않고 대신 Solana 체인에서 Upbit의 자산을 "청산" 약탈했습니다.

도난당한 자산에는 핵심 토큰인 SOL 과 스테이블코인 USDC 뿐만 아니라, Solana 생태계 내의 거의 모든 주류 SPL 표준 토큰이 포함되었습니다.

도난당한 자산 목록(일부):

- DeFi/인프라 : JUP(Jupiter), RAY(Raydium), PYTH(Pyth Network), JTO(Jito), RENDER, IO 등

- 밈/커뮤니티 관련 : BONK, WIF, MOODENG, PENGU, MEW, TRUMP 등

- 다른 프로젝트 로는 ACS, DRIFT, ZETA, SONIC 등이 있습니다.

이 광범위한 공격은 공격자가 Solana 생태계의 Upbit 핫 월렛 개인 키에 접근했거나 서명 서버를 직접 제어하여 해당 월렛에 있는 모든 SPL 토큰의 전송을 승인할 수 있었을 가능성이 있음을 시사합니다.

한국 시장 점유율 80%를 차지하고 한국인터넷진흥원(KISA)에서 최고 수준의 보안 인증을 받았다는 자부심을 가진 거대 기업 업비트에게 이번 사건은 의심할 여지 없이 자사 방어 체계에 대한 고통스러운 침해입니다.

하지만 이번이 한국 증권거래소가 해킹당한 첫 번째 사례는 아니다.

타임라인을 확장해보면, 지난 8년간 남한의 암호화폐 시장은 해커들, 특히 북한 해커들의 표적이 되어 왔다는 사실을 알 수 있습니다.

한국의 암호화폐 시장은 소매 투자자들에게 세계에서 가장 열광적인 카지노일 뿐만 아니라, 북한 해커들에게 가장 편리한 '현금 소'이기도 합니다.

8년간의 남북 갈등, 도난당한 연대기

초기의 무차별 대입 공격부터 이후의 사회 공학적 침투까지 공격 방법은 끊임없이 진화해 왔으며, 한국 증권 거래소가 겪은 고통의 역사 또한 길어졌습니다.

총 손실액: 약 2억 달러(도난 당시 가격 기준. 현재 가격으로 계산하면 12억 달러를 넘습니다. 이 중 2019년에 업비트에서 도난당한 342,000 ETH만 해도 현재 가치가 10억 달러를 넘습니다).

2017년: 황무지 시대 - 해커들이 직원 컴퓨터를 공격하다

2017년은 암호화폐 강세장의 시작이었지만, 동시에 한국 거래소에게는 악몽의 시작이기도 했습니다.

그해 한국 최대 온라인 거래소 빗썸이 가장 먼저 피해를 입었습니다. 6월, 해커들은 빗썸 직원의 개인 컴퓨터에 침입하여 약 3만 1천 명의 사용자 개인 정보를 훔쳤습니다. 이후 해커들은 이 데이터를 이용하여 표적 피싱 공격을 감행하여 약 3,200만 달러(한화 약 380억 원)를 훔쳤습니다. 이후 조사 결과, 직원의 컴퓨터에 암호화되지 않은 고객 데이터가 저장되어 있었고, 회사는 기본적인 보안 업데이트조차 설치하지 않은 것으로 밝혀졌습니다.

이는 당시 한국 증권거래소의 보안 관리가 매우 미흡했음을 드러냈습니다. "고객 데이터를 개인용 컴퓨터에 저장하지 않는다"는 기본 원칙조차 확립되지 않은 것입니다.

더욱 심각한 것은 중견 거래소 유빗(Youbit)의 붕괴였습니다. 이 거래소는 1년 만에 두 번의 큰 타격을 입었습니다. 4월에는 약 4,000개의 비트코인(약 500만 달러)을 잃었고, 12월에는 자산의 17%가 도난당했습니다. 유빗은 파산을 선언했고, 사용자들은 잔액의 75%만 인출할 수 있었으며, 나머지는 장기간의 청산 절차를 기다리고 있습니다.

유빗 사건 이후 한국인터넷진흥원(KISA)은 처음으로 북한의 배후설을 공개적으로 비난했습니다. 이는 시장에도 시사하는 바가 있습니다.

거래소는 더 이상 일반적인 사이버 도둑을 상대하지 않고 지정학적 동기를 가진 국가 지원 해킹 그룹을 상대합니다.

2018: 핫 월렛 강도 사건

2018년 6월, 한국 시장은 일련의 심각한 타격을 입었습니다.

6월 10일, 중소 규모 거래소 코인레일이 공격을 받아 4천만 달러 이상의 손실을 입었습니다. 이전 공격과는 달리, 이번 해커들은 비트코인이나 이더리움이 아닌 당시 인기가 높았던 ICO 토큰(예: 펀디엑스의 NPXS)을 주로 공격했습니다. 이 소식 이후 비트코인 가격은 10% 이상 폭락했고, 전체 암호화폐 시장은 이틀 만에 400억 달러 이상의 시가총액을 잃었습니다.

불과 열흘 후, 국내 대표 거래소 빗썸 역시 해킹을 당하여 핫월렛에서 약 3,100만 달러 상당의 XRP와 기타 토큰이 도난당했습니다. 아이러니하게도, 공격 며칠 전 빗썸은 트위터를 통해 "보안 시스템 업그레이드를 위해 자산을 콜드월렛으로 이전할 예정"이라고 발표했습니다.

빗썸은 1년 반 동안 세 번째 해킹을 당했습니다.

일련의 채무 불이행은 시장의 신뢰를 심각하게 훼손했습니다. 이 사건 이후 한국 과학기술정보통신부는 국내 거래소 21곳을 대상으로 보안 감사를 실시한 결과, 85개 점검 항목을 모두 통과한 거래소는 7곳에 불과했고, 나머지 14곳은 "언제든 해킹 공격에 노출될 위험이 있다"는 결론을 내렸으며, 그중 12곳은 콜드 월렛 관리 시스템에 심각한 취약점을 발견했습니다.

2019년: 업비트에서 342,000 ETH 도난

2019년 11월 27일, 한국 최대 암호화폐 거래소인 업비트는 당시 한국 역사상 가장 큰 규모의 단일 도난 사고를 겪었습니다.

해커들은 거래소 지갑 해킹을 악용하여 단 한 번의 거래로 34만 2천 ETH를 이체했습니다. 자금을 즉시 버리는 대신, "필 체인(peel chain)" 기술을 사용하여 자금을 수많은 작은 거래로 쪼개고, 이를 여러 겹으로 쪼개어 결국 수십 개의 비KYC 거래소와 믹서(mixer)로 전송했습니다.

조사 결과, 도난당한 ETH의 57%는 북한이 운영하는 것으로 의심되는 거래소에서 시장 가격보다 2.5% 할인된 가격으로 비트코인으로 교환되었고, 나머지 43%는 13개국 51개 거래소를 통해 자금 세탁된 것으로 밝혀졌습니다.

5년 후인 2024년 11월이 되어서야 한국 경찰은 이 사건이 북한 해킹 조직인 라자루스 그룹과 안다리엘의 소행임을 공식 확인했습니다. 수사관들은 IP 추적, 자금 흐름 분석, 그리고 공격 코드에 포함된 북한 고유 용어인 "흘린일"("중요하지 않음")을 통해 공격자를 식별했습니다.

한국 당국은 미국 FBI와 협력하여 자산을 추적했고, 4년간의 법적 절차 끝에 마침내 스위스 거래소에서 4.8비트코인(약 6억원)을 회수하여 2024년 10월에 업비트로 반환했습니다.

하지만 도난당한 총액에 비하면 회수된 금액은 거의 미미합니다.

2023: GDAC 이벤트

2023년 4월 9일, 중소 규모 거래소 GDAC가 공격을 받아 약 1,300만 달러(보관 중인 총 자산의 23%)를 잃었습니다.

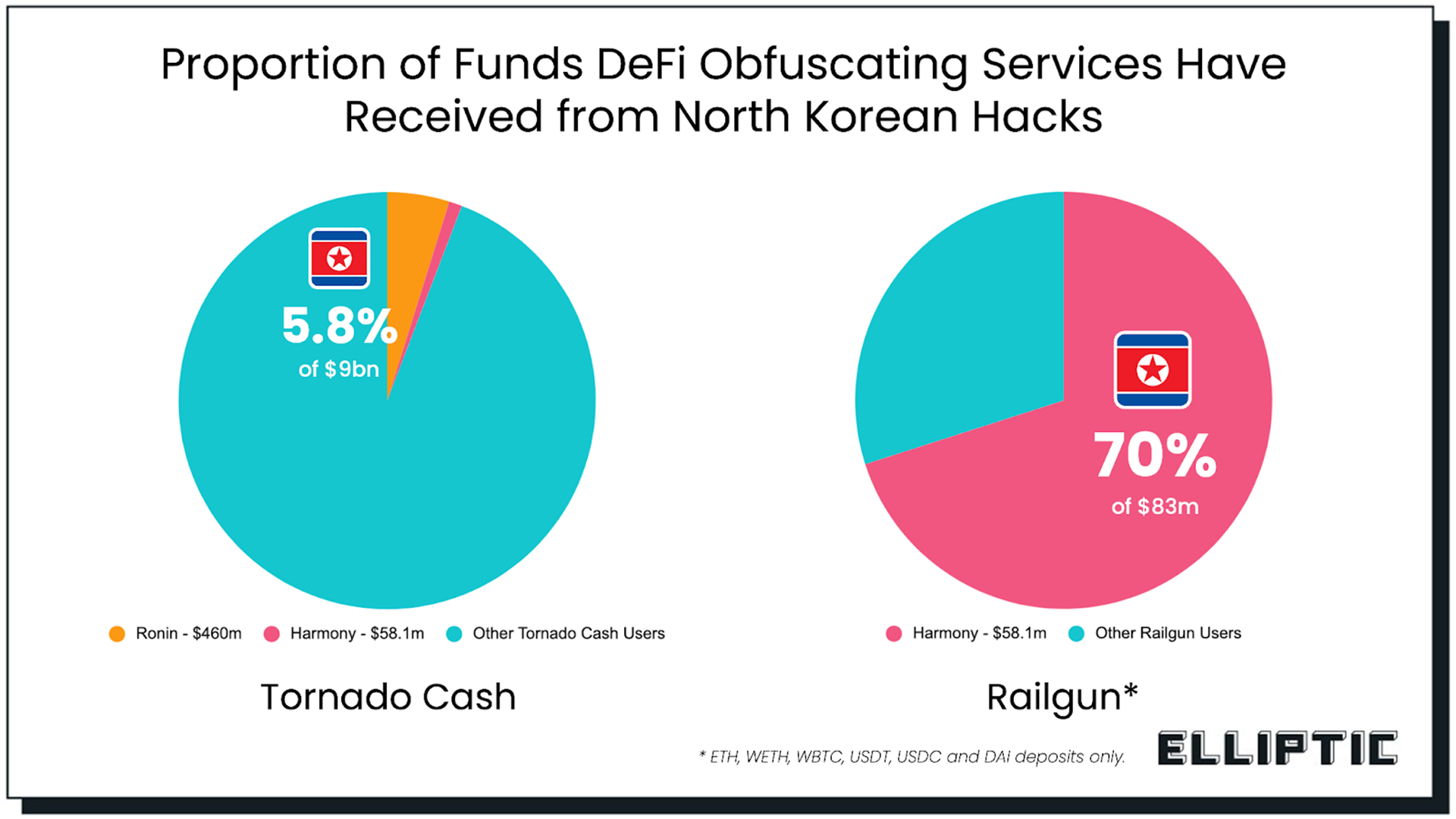

도난당한 자산에는 약 61 BTC, 350 ETH, 1,000만 개의 WEMIX 토큰, 그리고 22만 USDT가 포함되었습니다. 해커들은 GDAC의 핫 월렛을 장악하고 토네이도 캐시 믹서를 사용하여 자금 일부를 신속하게 세탁했습니다.

2025년: 6년 후, 같은 날, 업비트는 다시 한번 피해를 입었습니다.

6년 전 같은 날(11월 27일) 업비트는 342,000 ETH를 잃었습니다.

역사는 반복됩니다. 오전 4시 42분, 업비트 솔라나 핫월렛에서 이례적인 자금 유출이 발생하여 약 540억 원(미화 3,680만 달러)의 자산이 알려지지 않은 주소로 이체되었습니다.

2019년 업비트 사건 이후, 한국은 2020년 특정금융정보법(특금법)을 공식 시행하여 모든 거래소가 ISMS(정보보호관리체계) 인증을 취득하고 은행에 실명계좌를 개설하도록 의무화했습니다. 요건을 충족하지 못한 많은 소규모 거래소는 시장에서 퇴출당했고, 업계는 "100개 거래소 경쟁"에서 소수의 거대 기업이 장악하는 시장으로 축소되었습니다. 카카오 그룹의 자원과 인증을 받은 업비트는 한때 80%가 넘는 시장 점유율을 기록했습니다.

하지만 6년간의 규정 준수 노력에도 불구하고 업비트는 이 위기에서 구해지지 못했습니다.

기사 작성 시점을 기준으로 업비트는 자사 자산으로 이용자의 손실을 전액 보상하겠다고 발표했지만, 공격자의 신원과 구체적인 공격 경로에 대한 자세한 정보는 아직 공개하지 않았습니다.

김치 프리미엄, 국가급 해커, 그리고 핵무기

한국 증권거래소에 대한 잦은 해킹은 단순히 기술적 무능함의 문제가 아니라 지정학적 측면을 비극적으로 반영한 것입니다.

극도로 높은 유동성 프리미엄과 독특한 지리적 위치를 갖춘 고도로 중앙집중화된 시장에서 한국 거래소는 본질적으로 상업 회사의 보안 예산을 사용하여 핵 억지력을 열망하는 국가 수준의 해킹 세력에 맞서 싸우고 있습니다.

이 부대의 이름은 ' 라자루스 그룹'입니다.

라자루스는 북한 정찰총국(RGB)에 소속되어 있으며, 평양의 최정예 사이버전 부대 중 하나입니다.

암호화폐로 눈을 돌리기 전에도 그들은 이미 전통적인 금융 부문에서 그 힘을 입증했습니다.

2014년에는 소니 픽처스를 침해했고, 2016년에는 방글라데시 중앙은행에서 8,100만 달러를 훔쳤으며, 2017년에는 150개국에 영향을 미친 WannaCry 랜섬웨어 공격을 조직했습니다.

2017년부터 라자루스는 암호화폐 분야에 집중하기 시작했습니다. 이유는 간단합니다.

전통적인 은행에 비해 암호화폐 거래소는 규제가 느슨하고 보안 기준이 일관적이지 않지만, 일단 성공하면 국제 제재를 우회하여 체인상 전송을 통해 국경을 넘어 자금을 신속하게 이체할 수 있습니다.

한국은 이상적인 사냥터인 셈이죠.

첫째, 남한은 지정학적 대립의 자연스러운 표적입니다. 북한에게 남한 기업을 공격하는 것은 자금 조달의 기회를 제공할 뿐만 아니라 "적국"에 혼란을 야기하여 두 가지 목표를 동시에 달성하는 결과를 초래합니다.

둘째, 암호화폐 프리미엄은 수익성 높은 자금 풀을 반영합니다. 한국의 개인 투자자들은 암호화폐에 대한 열정으로 세계적으로 유명하며, 이러한 프리미엄은 공급이 수요에 미치지 못하면서, 제한된 암호화폐 자산을 노리기 위해 막대한 양의 원화가 유입된 데서 기인합니다.

이는 한국 거래소의 핫월렛이 다른 시장보다 훨씬 더 많은 유동성을 보유하고 있다는 것을 의미합니다. 해커들에게는 이는 금광과도 같습니다.

셋째, 언어적 우위를 점했습니다. 라자루스의 공격은 무차별 대입 공격에만 의존하지 않았습니다. 그들은 구인 공고 위조, 피싱 이메일 발송, 고객 서비스 사칭을 통한 인증 코드 획득 등 사회 공학적 공격에도 능숙했습니다.

북한과 남한은 동일한 언어와 문화를 공유하고 있으며 언어 장벽이 전혀 없기 때문에 한국 직원과 사용자를 대상으로 한 타깃형 피싱 공격의 성공률이 크게 높아집니다.

도난당한 돈은 어디로 갔을까요? 아마 그게 이 이야기에서 가장 흥미로운 부분이겠죠.

유엔 보고서와 여러 블록체인 분석 회사의 추적 결과에 따르면, 라자루스가 훔친 암호화폐는 궁극적으로 북한의 핵무기와 탄도 미사일 프로그램으로 흘러들어갔습니다.

이전에 로이터는 북한이 훔친 암호화폐 자금을 사용해 미사일 개발 프로그램 자금을 조달했다는 내용을 담은 유엔의 기밀 보고서를 인용했습니다.

2023년 5월, 백악관 국가안보부 부보좌관인 앤 누버거는 북한의 미사일 프로그램 자금의 약 50%가 사이버 공격과 암호화폐 도난에서 나왔다고 공개적으로 밝혔습니다. 이 수치는 그녀가 2022년 7월에 밝힌 "약 3분의 1"보다 더욱 증가한 것입니다.

다시 말해, 한국 증권거래소가 해킹될 때마다 38선 너머의 핵탄두 개발에 간접적으로 기여할 수 있다는 뜻이다.

그 사이 자금세탁 방법은 매우 정교해졌습니다. 훔친 자산은 먼저 "스트리핑 체인" 기술을 사용하여 셀 수 없이 많은 소액 거래로 나뉘고, 그 다음 코인 믹서(토네이도 캐시, 신드바드 등)를 통해 출처를 은폐한 후, 북한이 만든 거래소를 통해 할인된 가격으로 비트코인으로 교환하고, 마지막으로 중국과 러시아의 지하 채널을 통해 법정 통화로 교환합니다.

2019년, 한국 경찰은 업비트에서 34만 2천 ETH가 도난당한 사건에 대한 수사 결과를 공식 발표했습니다. 수사 결과, 도난당한 ETH의 57%는 북한이 운영하는 것으로 의심되는 거래소 3곳에서 시세보다 2.5% 낮은 가격으로 비트코인으로 환전되었고, 나머지 43%는 13개국 51개 거래소를 통해 자금 세탁된 것으로 밝혀졌습니다. 이 모든 과정은 수년에 걸쳐 진행되었으며, 대부분의 자금은 아직 회수되지 않았습니다.

이는 한국 증권거래소가 직면한 근본적인 딜레마일 수 있다.

한 쪽에는 국가적 자원으로 지원되는 해커 부대인 라자루스가 있습니다. 라자루스는 24시간 연중무휴로 운영될 수 있으며 아무리 많은 돈을 투자하더라도 기꺼이 합니다. 다른 쪽에는 업비트와 빗썸과 같은 상업적 회사가 있습니다.

검열을 통과한 최상위 거래소조차도 국가가 지원하는 고도로 지속성 있는 위협 공격에 직면하면 여전히 무력합니다.

이는 한국에서만 발생하는 문제가 아닙니다.

8년 동안 10회가 넘는 공격과 약 2억 달러의 손실이 있었습니다. 한국의 암호화폐 산업에 대한 이런 지역 뉴스만 본다면 큰 그림을 놓치고 있는 셈입니다.

한국 거래소의 시련은 국가적 차원의 적대자에 맞서 싸우는 암호화폐 산업의 투쟁을 미리 보여주는 사례입니다.

북한은 가장 눈에 띄는 주체이지만, 유일한 주체는 아닙니다. 러시아의 고위험 공격 집단 중 일부는 여러 차례의 디파이 공격과 연루되었고, 이란 해커들은 이스라엘 암호화폐 기업을 공격했으며, 북한은 2025년 15억 달러 규모의 바이빗(Bybit) 공격과 2022년 6억 2,500만 달러 규모의 로닌(Ronin) 공격처럼 이미 오래전부터 한국을 넘어 전 세계로 공격 영역을 확대해 왔습니다. 이러한 공격은 여러 대륙에 걸쳐 피해자를 낳았습니다.

암호화폐 산업에는 구조적 역설이 있습니다. 모든 것이 중앙화된 진입점을 거쳐야 한다는 것입니다.

블록체인 자체가 아무리 안전하더라도, 사용자의 자산은 결국 거래소, 크로스체인 브리지, 핫 월렛과 같은 "병목 지점"을 통과해야 합니다.

막대한 양의 자금을 집중시키는 이러한 노드는 예산이 제한된 상업 기업에 의해 운영됩니다. 국가가 지원하는 해커들에게는 이는 매우 효율적인 사냥터입니다.

공격측과 방어측의 자원은 근본적으로 불평등하다. 라자루스는 백 번 실패할 수 있는 반면, 교류는 단 한 번만 실패할 수 있다.

김치 프리미엄은 앞으로도 글로벌 차익거래자들과 국내 개인 투자자들을 계속 끌어들일 것입니다. 라자루스는 발각되었다고 해서 멈추지 않을 것입니다. 한국 거래소와 국가 지원 해커들 간의 싸움은 아직 끝나지 않았습니다.

다음에 당신의 돈이 도난당할 때, 그 돈이 당신 자신의 돈이 아니기를 바랄 뿐입니다.