南北秘密戦争の新たな前線:Upbit は北朝鮮ハッカーの「核 ATM」か?

- 核心观点:韩国交易所屡遭国家级黑客攻击。

- 关键要素:

- Upbit再被盗3680万美元资产。

- 朝鲜黑客组织Lazarus为主谋。

- 累计损失超2亿美元。

- 市场影响:暴露交易所安全脆弱性。

- 时效性标注:长期影响

原題:「キムチプレミアム vs. 国家ハッキング:アップビットの度重なる盗難事件後の南北朝鮮の暗流」

原作者: Deep Tide TechFlow

市場は回復したが、取引所は再びハッキングされた。

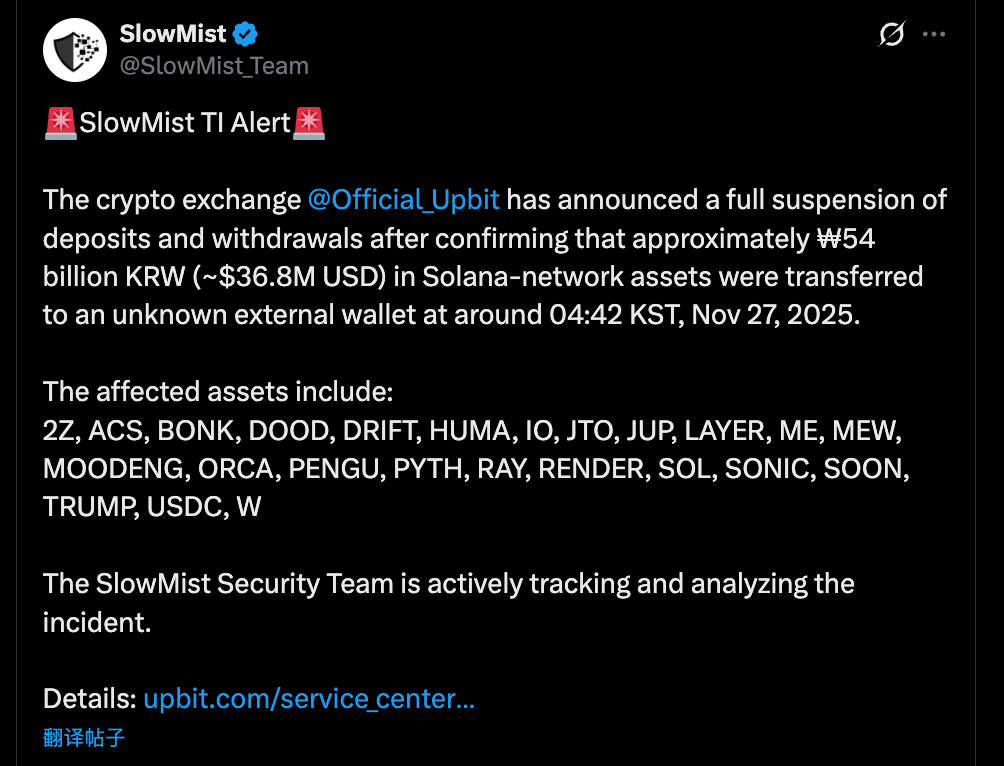

11月27日、韓国最大の仮想通貨取引所アップビットは、約540億ウォン(約3,680万ドル)相当の資産が失われたセキュリティ侵害を確認した。

11月27日午前4時42分(ソウル時間、KST)、ほとんどの韓国のトレーダーがまだ眠っている間に、UpbitのSolanaホットウォレットアドレスから異常に多額の資金流出が起きた。

SlowMistなどのセキュリティ組織のオンチェーン監視データによると、攻撃者は単一の資産転送方法を使用せず、代わりにSolanaチェーン上のUpbitの資産の「一掃」略奪を実行した。

盗まれた資産には、コアトークンSOLとステーブルコインUSDCだけでなく、Solanaエコシステム内の主流のSPL標準トークンのほぼすべてが含まれていました。

盗難資産リスト(一部)

- DeFi/インフラ:JUP(ジュピター)、RAY(レイジウム)、PYTH(パイスネットワーク)、JTO(地頭)、RENDER、IOなど

- ミーム/コミュニティ関連:BONK、WIF、MOODENG、PENGU、MEW、TRUMPなど。

- その他のプロジェクトには、ACS、DRIFT、ZETA、SONIC などがあります。

この広範囲にわたる攻撃は、攻撃者が Solana エコシステム用の Upbit のホット ウォレットの秘密鍵にアクセスしたか、署名サーバーが直接制御され、そのウォレットの下にあるすべての SPL トークンの転送を承認できた可能性を示唆しています。

韓国の市場シェアの80%を占め、韓国インターネット振興院(KISA)から最高レベルのセキュリティ認証を受けていることを誇る巨大企業Upbitにとって、今回の攻撃は間違いなく自社の防御を破る痛ましい出来事だ。

しかし、韓国の証券取引所がハッキングされるのは今回が初めてではない。

時間軸を広げてみると、韓国の暗号通貨市場は実は過去8年間、ハッカー、特に北朝鮮のハッカーの標的となっていたことがわかります。

韓国の暗号通貨市場は、個人投資家にとって世界で最も熱狂的なカジノであるだけでなく、北朝鮮のハッカーにとって最も都合の良い「ドル箱」でもある。

南北朝鮮紛争の8年間、盗まれた記録

初期のブルートフォース攻撃から後のソーシャルエンジニアリング侵入まで、攻撃手法は継続的に進化しており、韓国の証券取引所の苦難の歴史も長く続いています。

総損失: 約2億ドル(盗難当時の価格に基づく。現在の価格で計算すると12億ドルを超え、そのうち2019年にUpbitから盗まれた342,000 ETHの価値は現在10億ドルを超える)。

2017年:荒野の時代 - ハッカーが従業員のコンピュータを狙う

2017年は仮想通貨の強気相場の始まりとなったが、韓国の取引所にとっては悪夢の始まりでもあった。

その年、韓国最大のオンライン取引所Bithumbが最初に被害に遭いました。6月、ハッカーはBithumb従業員の個人コンピュータに侵入し、約3万1000人のユーザーの個人情報を盗みました。その後、ハッカーはこれらのデータを用いて標的型フィッシング攻撃を仕掛け、約3200万ドルを盗み出しました。その後の調査で、従業員のコンピュータには暗号化されていない顧客データが含まれていたことが判明し、同社は基本的なセキュリティアップデートさえ適用していませんでした。

当時の韓国証券取引所では「顧客データを個人のパソコンに保存しない」といった基本原則さえ確立されていない、セキュリティ管理の未熟さが露呈した。

さらに重大なのは、中規模取引所Youbitの破綻です。この取引所は1年の間に2度の壊滅的な打撃を受けました。4月には約4,000ビットコイン(約500万ドル)を失い、12月には資産の17%が盗難されました。Youbitは深刻な打撃を受け、破産を宣言しました。ユーザーは残高の75%しか引き出すことができず、残りは長期にわたる清算手続きを待つことになりました。

Youbit事件を受けて、韓国インターネット安全振興院(KISA)は初めて、北朝鮮が背後にいると公に非難した。これは市場にもシグナルを送った。

取引所はもはや一般的なサイバー犯罪者ではなく、地政学的動機を持つ国家支援のハッカー集団を相手にしている。

2018年:ホットウォレット強盗

2018年6月、韓国市場は一連の大きな打撃を受けた。

6月10日、中規模取引所Coinrailが攻撃を受け、4,000万ドルを超える損失を被りました。以前の攻撃とは異なり、今回のハッカーはビットコインやイーサリアムではなく、当時人気のICOトークン(Pundi XのNPXSなど)を主に標的としていました。このニュースを受けて、ビットコインの価格は一時10%以上急落し、暗号資産市場全体の時価総額は2日間で400億ドル以上減少しました。

わずか10日後、韓国の大手取引所Bithumbもハッキング被害に遭い、ホットウォレットから約3,100万ドル相当のXRPなどのトークンが盗まれました。皮肉なことに、攻撃の数日前、BithumbはTwitterで「セキュリティシステムを強化するため、資産をコールドウォレットに移管している」と発表していました。

Bithumbがハッキング被害に遭うのは、この1年半で3度目となる。

一連の債務不履行は市場の信頼を著しく損なう結果となった。事件後、韓国科学技術省は国内取引所21社を対象にセキュリティ監査を実施し、85項目のチェック項目すべてに合格したのはわずか7社で、残りの14社は「いつでもハッカー攻撃を受けるリスクがある」と判定された。そのうち12社はコールドウォレット管理に深刻な脆弱性を抱えていた。

2019年:アップビットの34万2000ETHが盗難

2019年11月27日、韓国最大の暗号通貨取引所であるUpbitで、当時同国史上最大規模の盗難事件が発生した。

ハッカーは取引所のウォレットクリーンアップを利用し、34万2000ETHを1回の取引で送金しました。彼らは資金をすぐに放出するのではなく、「ピールチェーン」技術を用いて無数の小さな取引に分割し、段階的に送金することで、最終的に数十のKYC非対応取引所やミキサーに流れ込みました。

調査の結果、盗まれたETHの57%は北朝鮮が運営していると疑われる取引所で市場価格より2.5%安い価格でビットコインに交換され、残りの43%は13カ国51の取引所を通じてマネーロンダリングされたことが明らかになった。

韓国警察が事件の犯人を北朝鮮のハッカー集団「ラザルス・グループ」と「アンダリエル」であると公式に確認したのは、事件から5年後の2024年11月になってからだった。捜査官はIPアドレスの追跡、資金の流れの分析、そして攻撃コードに出現した北朝鮮特有の用語「흘한일」(「重要ではない」という意味)に基づいて、攻撃者を特定した。

韓国当局は米FBIと協力して資産を追跡し、4年間の法的手続きを経て、最終的にスイスの取引所から4.8ビットコイン(約6億ウォン)を回収し、2024年10月にアップビットに返還した。

しかし、盗まれた総額と比較すると、回収された金額はほぼ無視できるほどのものです。

2023年: GDACイベント

2023年4月9日、中規模取引所GDACが攻撃を受け、保管資産全体の23%にあたる約1,300万ドルを失いました。

盗まれた資産には、約61BTC、350ETH、1,000万WEMIXトークン、22万USDTが含まれていました。ハッカーはGDACのホットウォレットを乗っ取り、Tornado Cashミキサーを使用して資金の一部を迅速にロンダリングしました。

2025年:6年後の同じ日に、Upbitは再び被害に遭った。

6年前の同じ日(11月27日)、Upbitは342,000 ETHを失いました。

歴史は繰り返される。午前4時42分、UpbitのSolanaホットウォレットから異常な資金流出が発生し、約540億ウォン(3,680万米ドル)が未知のアドレスに送金された。

2019年のUpbit事件を受け、韓国は2020年に特定金融情報法(特定金融情報法)を正式に施行し、すべての取引所にISMS(情報セキュリティマネジメントシステム)認証の取得と銀行実名口座の開設を義務付けました。要件を満たせなかった多くの小規模取引所は市場からの撤退を余儀なくされ、業界は「百の取引所による競争」から少数の巨大取引所による支配へと縮小しました。カカオグループの資金力に支えられ、認証を取得したUpbitは、かつては80%を超える市場シェアを誇っていました。

しかし、6年間のコンプライアンスへの取り組みでも、Upbitはこの危機から救われませんでした。

記事執筆時点で、Upbitは自社の資産でユーザーの損失を全額補償すると発表したが、攻撃者の身元や具体的な攻撃経路に関する詳細な情報をまだ発表していない。

キムチプレミアム、国営ハッカー、核兵器

韓国の証券取引所への頻繁なハッキングは、単に技術的な無能さの問題ではなく、地政学的な悲劇的な反映である。

極めて高い流動性プレミアムと独特な地理的条件を備えた高度に集中化された市場において、韓国の取引所は本質的には商業企業のセキュリティ予算を使って、核抑止力を狙う国家レベルのハッキング勢力と戦っている。

このユニットの名前は「ラザルス グループ」です。

北朝鮮の偵察総局(RGB)に所属するラザルスは、平壌で最も精鋭のサイバー戦争部隊の一つである。

暗号通貨に目を向ける前に、彼らはすでに伝統的な金融セクターでその強さを証明していました。

2014 年にはソニー・ピクチャーズに侵入し、2016 年にはバングラデシュ中央銀行から 8,100 万ドルを盗み出し、2017 年には 150 か国に影響を与えた WannaCry ランサムウェア攻撃を組織しました。

2017年以降、Lazarusは暗号通貨分野に注力するようになりました。その理由は単純です。

従来の銀行と比較すると、暗号通貨取引所は規制が緩く、セキュリティ基準に一貫性がなく、いったん成功すれば、資金はオンチェーン送金によって国境を越えて迅速に送金され、国際的な制裁を回避できる。

韓国は理想的な狩猟場となっている。

まず、韓国は地政学的な対立の格好の標的です。北朝鮮にとって、韓国企業への攻撃は資金源を確保するだけでなく、「敵国」に混乱をもたらすという二つの目的を同時に達成することにもつながります。

第二に、暗号資産のプレミアムは、潤沢な資金プールを反映しています。韓国の個人投資家は暗号資産への熱狂で世界的に有名ですが、このプレミアムは基本的に供給が需要を下回っていること、つまり限られた暗号資産を追い求めて大量の韓国ウォンが流入していることの結果です。

これは、韓国の取引所のホットウォレットが他の市場よりもはるかに高い流動性を保持していることを意味します。ハッカーにとって、これはまさに金鉱です。

第三に、彼らは言語面で優位に立っていました。Lazarusの攻撃は、ブルートフォース攻撃だけに頼っていたわけではありません。彼らは、求人広告の偽造、フィッシングメールの送信、カスタマーサービスへのなりすましによる認証コードの入手など、ソーシャルエンジニアリングにも長けていました。

北朝鮮と韓国は同じ言語と文化を共有しており、言語の壁がまったくないため、韓国の従業員やユーザーに対する標的型フィッシング攻撃の成功率が大幅に高まります。

盗まれたお金はどこへ行ったのでしょうか?おそらくそれがこの話の一番興味深い部分でしょう。

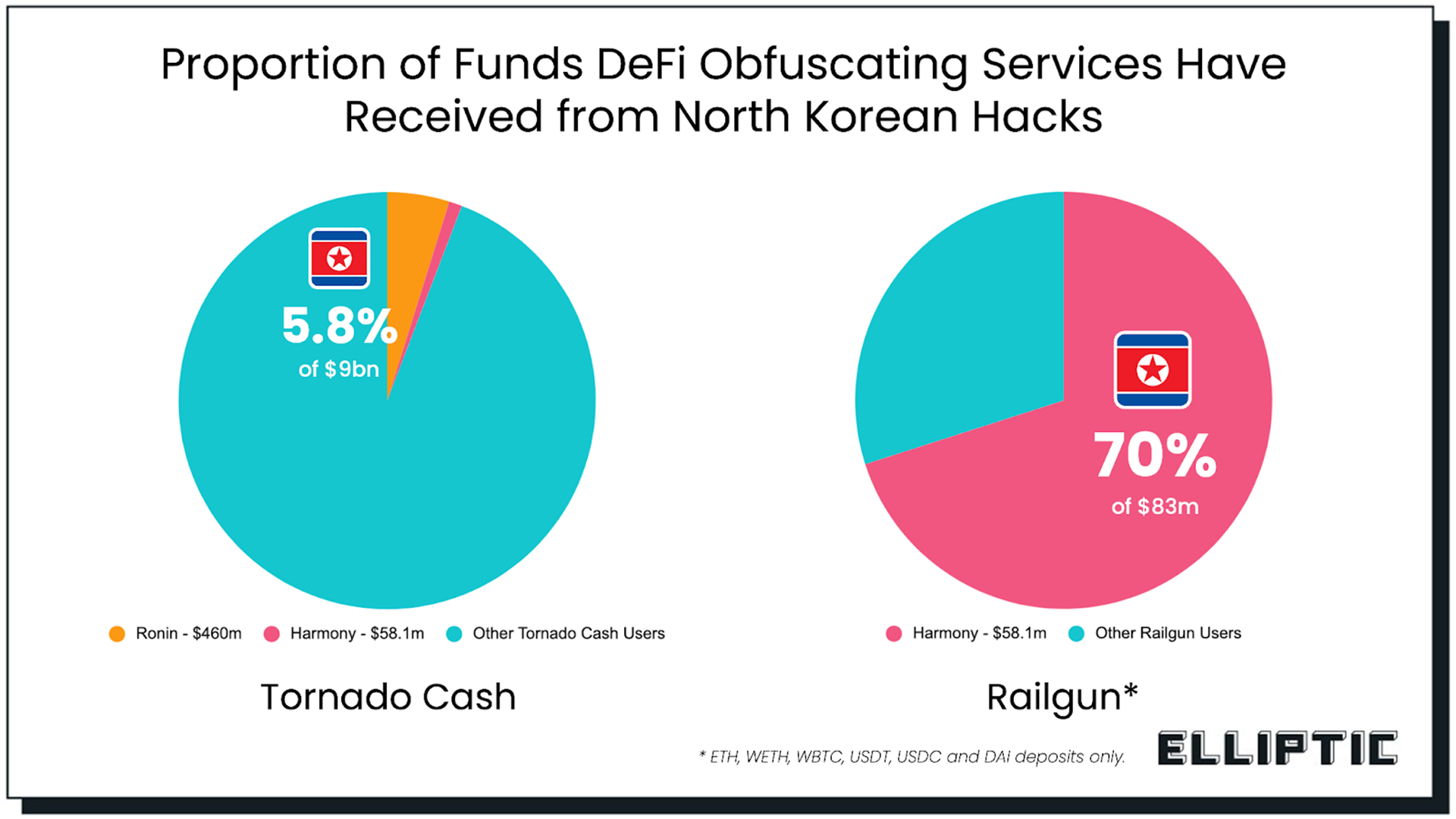

国連の報告書と複数のブロックチェーン分析企業による追跡によると、ラザルスが盗んだ暗号通貨は最終的に北朝鮮の核兵器と弾道ミサイル計画に流入した。

ロイター通信は以前、北朝鮮が盗んだ仮想通貨をミサイル開発計画の資金に充てているとする国連の機密報告書を引用していた。

2023年5月、ホワイトハウスの国家安全保障担当副大統領補佐官であるアン・ニューバーガー氏は、北朝鮮のミサイル計画の資金の約50%はサイバー攻撃と暗号通貨の盗難によるものだと公に述べた。この数字は、彼女が2022年7月に述べた「約3分の1」からさらに増加した。

つまり、韓国の証券取引所がハッキングされるたびに、38度線の向こう側での核弾頭開発に間接的に寄与する可能性があるのだ。

一方、マネーロンダリングの手法は非常に洗練されており、盗まれた資産はまず「ストリッピングチェーン」技術を使用して無数の小さな取引に分割され、次にコインミキサー(トルネードキャッシュやシンドバッドなど)によってその出所が隠蔽され、その後、北朝鮮が構築した取引所を通じて割引価格でビットコインに交換され、最終的に中国とロシアの地下チャネルを通じて法定通貨に交換されます。

2019年、韓国警察はUpbitから34万2000ETHが盗難された事件に関する捜査結果を公式に発表しました。捜査の結果、盗難されたETHの57%は北朝鮮が運営していると疑われる3つの取引所で市場価格より2.5%安い価格でビットコインに交換され、残りの43%は13カ国51の取引所でマネーロンダリングされたことが明らかになりました。この一連のプロセスは数年にわたって行われ、資金の大部分は未だ回収されていません。

これは韓国の証券取引所が直面している根本的なジレンマなのかもしれない。

一方には、国家の資源に支えられ、24時間365日活動でき、どんな金額でも投資する用意のあるハッカー集団、ラザルスがあり、もう一方には、アップビットやビッサムのような商業企業がある。

検閲を通過したトップクラスの取引所であっても、国家が支援する持続性の高い脅威攻撃に直面した場合は無力です。

これは韓国だけの問題ではない。

8 年間、10 回を超える攻撃、約 2 億ドルの損失。韓国の暗号通貨業界におけるこのローカル ニュースだけを考慮すると、全体像を見逃してしまいます。

韓国の取引所の苦難は、国家レベルの敵に対する暗号通貨業界の闘いの予告だ。

北朝鮮は最も目立つ存在ですが、唯一の存在ではありません。ロシアの高脅威度攻撃グループが複数のDeFi攻撃に関与していることが明らかになっており、イランのハッカーはイスラエルの暗号資産企業への攻撃を開始しました。また、北朝鮮自身も、2025年の15億ドル規模のBybit攻撃や2022年の6億2500万ドル規模のRonin攻撃など、その戦場を韓国から世界へと拡大しており、被害国は大陸をまたいでいます。

暗号通貨業界には構造的なパラドックスがあります。それは、すべてが中央集権的なエントリポイントを通過する必要があるということです。

ブロックチェーン自体がどれだけ安全であっても、ユーザーの資産は最終的には取引所、クロスチェーンブリッジ、ホットウォレットなどの「チョークポイント」を通過する必要があります。

莫大な資金が集中するこれらのノードは、予算が限られている民間企業によって運営されており、国家支援のハッカーにとっては非常に効率的な狩場となっている。

攻撃側と防御側のリソースは根本的に不平等です。ラザルスは 100 回失敗する可能性がありますが、交換は 1 回しか失敗できません。

キムチプレミアムは、今後も世界中の裁定取引業者と国内の個人投資家を惹きつけ続けるだろう。ラザルスは、摘発されたからといって活動を止めることはないだろう。韓国の取引所と国家支援ハッカーとの戦いは、まだ終わらない。

次にあなたのお金が盗まれたとき、それがあなたのお金ではないことを祈るばかりです。