2030年までにビットコインは量子コンピュータによって解読されるでしょうか?

- 核心观点:量子计算威胁区块链安全,需后量子密码学应对。

- 关键要素:

- 量子计算机或5-7年内破解区块链密码学。

- Shor算法可窃取私钥,Grover算法可拦截交易。

- 比特币与以太坊正探索不同升级路径。

- 市场影响:推动区块链安全升级,影响加密资产长期价值。

- 时效性标注:中期影响

原作者: TigerResearch

原文翻訳:AididiaoJP、ForesightNews

量子コンピューティングの進歩は、ブロックチェーンネットワークに新たなセキュリティリスクをもたらしています。このセクションでは、量子脅威に対処するために設計された技術を探求し、ビットコインとイーサリアムがこの変化にどのように備えているかを検証します。

要点

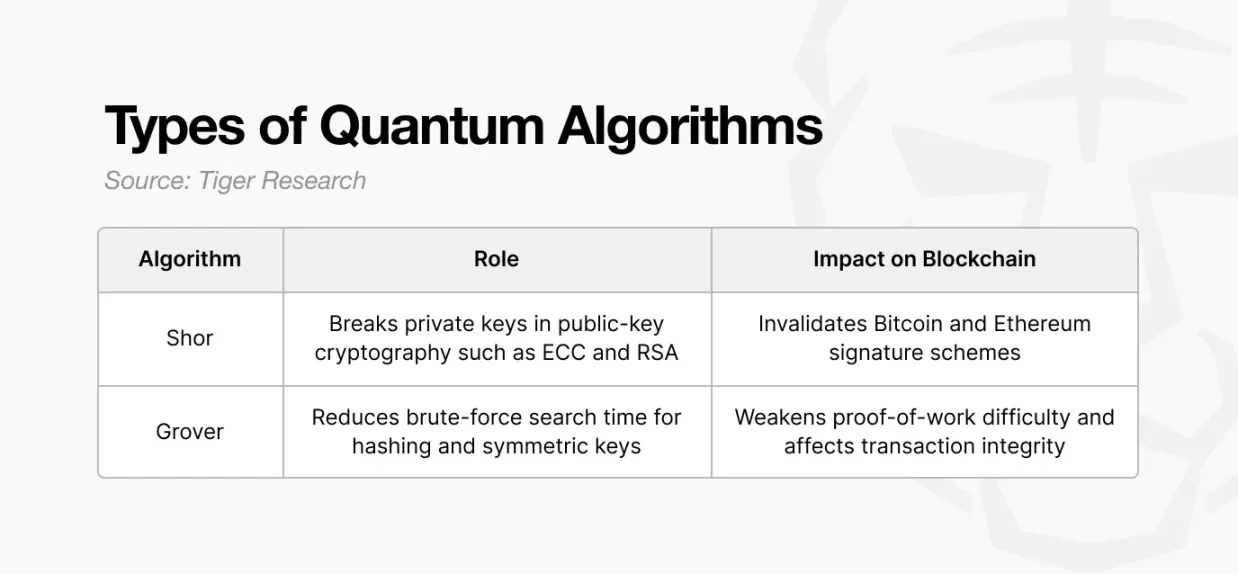

- 量子コンピュータがブロックチェーンの暗号を解読できる「Q-Day」シナリオは、5~7年以内に到来すると予測されています。ブラックロックもビットコインETFの申請においてこのリスクを指摘しています。

- ポスト量子暗号は、通信の暗号化、トランザクションの署名、データの保存という 3 つのセキュリティ レベルで量子攻撃に対する保護を提供します。

- GoogleやAWSなどの企業は量子暗号の採用を開始しているが、ビットコインとイーサリアムはまだ議論の初期段階にある。

新しい技術が未知の疑問を提起する

量子コンピュータが数分でビットコインウォレットを解読できる場合、ブロックチェーンのセキュリティは維持できるのでしょうか?

ブロックチェーンのセキュリティの中核は、秘密鍵の保護です。攻撃者が誰かのビットコインを盗むには、秘密鍵を入手する必要がありますが、現在の計算手法では事実上不可能です。チェーン上では公開鍵のみが可視化されており、スーパーコンピュータを用いたとしても、公開鍵から秘密鍵を導出するには数百年かかります。

量子コンピュータはこの危険な状況を変えました。従来のコンピュータは0か1を順番に処理しますが、量子システムは両方の状態を同時に処理できます。この能力により、公開鍵から秘密鍵を導き出すことが理論的に可能になります。

専門家は、現代の暗号を解読できる量子コンピュータが2030年頃に登場する可能性があると予測している。「Qデー」として知られるこの予測は、実用的な攻撃が可能になるまでにはまだ5年から7年かかることを示している。

出典: SEC

規制当局や主要機関はこのリスクを認識しています。2024年には、米国国立標準技術研究所(NIST)が耐量子暗号標準を導入しました。ブラックロックもビットコインETFの申請書の中で、量子コンピューティングの進歩がビットコインのセキュリティを脅かす可能性があると指摘しています。

量子コンピューティングはもはや遠い理論的な問題ではなく、仮定に頼るのではなく、実践的な準備を必要とする技術的な問題となっています。

量子コンピューティングはブロックチェーンのセキュリティに課題をもたらす

ブロックチェーンのトランザクションの仕組みを理解するために、簡単な例を考えてみましょう。Ekko は Ryan に 1 BTC を送信します。

Ekkoが「Ryanに1BTCを送金する」というトランザクションを作成する際、固有の署名を添付する必要があります。この署名は、Ekkoの秘密鍵でのみ生成できます。

ライアンとネットワーク内の他のノードは、Ekkoの公開鍵を用いて署名の有効性を検証します。公開鍵は署名を検証するツールとして機能しますが、署名を再現することはできません。Ekkoの秘密鍵が秘密に保たれている限り、誰も彼の署名を偽造することはできません。

これはブロックチェーン取引のセキュリティの基盤となります。

秘密鍵は公開鍵を生成できますが、公開鍵は秘密鍵を明らかにすることはできません。これは、楕円曲線暗号に基づく楕円曲線デジタル署名アルゴリズムによって実現されます。ECDSAは数学的な非対称性を利用しており、一方向の計算は簡単ですが、逆方向の計算は計算上不可能です。

量子コンピューティングの発展により、この障壁は弱まりつつあります。鍵となるのは量子ビットです。

古典コンピュータは0か1を順番に処理します。量子ビットは両方の状態を同時に表現できるため、超並列計算が可能になります。十分な数の量子ビットがあれば、量子コンピュータは古典コンピュータでは数十年かかる計算を数秒で完了できます。

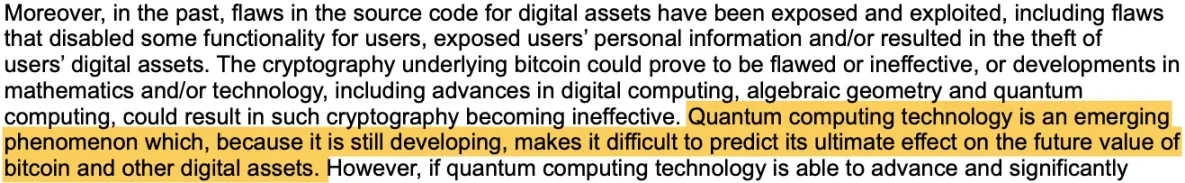

2 種類の量子アルゴリズムがブロックチェーンのセキュリティに直接的なリスクをもたらします。

ショアのアルゴリズムは公開鍵から秘密鍵を導出する方法を提供し、公開鍵暗号を弱体化させます。グローバーのアルゴリズムは、総当たり探索を加速させることでハッシュ関数の実効的な強度を低下させます。

ショアのアルゴリズム:直接的な資産窃盗

今日のほとんどのインターネット セキュリティは、RSA と ECC という 2 つの公開鍵暗号システムに依存しています。

今日のインターネットセキュリティのほとんどは、RSAとECCという2つの公開鍵暗号システムに依存しています。これらの暗号システムは、因数分解や離散対数といった難解な数学的問題を利用することで、外部からの攻撃から保護します。ブロックチェーンは、ECCに基づく楕円曲線デジタル署名アルゴリズムを通じて、同じ原理を利用しています。

現在の計算能力では、これらのシステムを解読するには数十年かかるため、実質的に安全であると考えられています。

ショアのアルゴリズムはそれを変えました。ショアのアルゴリズムを実行する量子コンピュータは、大きな整数の因数分解と離散対数計算を高速に実行でき、RSAやECCを破ることができる能力を持っています。

ショアのアルゴリズムを用いることで、量子攻撃者は公開鍵から秘密鍵を推測し、対応するアドレス内の資産を任意に移転することが可能です。トランザクションを送信したことがあるアドレスは、その公開鍵がブロックチェーン上で公開されるため、リスクにさらされます。これにより、数百万のアドレスが同時にリスクにさらされるシナリオにつながる可能性があります。

グローバーアルゴリズム:トランザクションの傍受

ブロックチェーンのセキュリティは、対称キー暗号化 (AES など) とハッシュ関数 (SHA-256 など) にも依存します。

AESはウォレットファイルと取引データの暗号化に使用されます。正しいキーを見つけるには、考えられるすべての組み合わせを試す必要があります。SHA-256はプルーフ・オブ・ワーク(PoW)の難易度調整をサポートしており、マイナーは指定された条件を満たすハッシュ値を繰り返し検索する必要があります。

これらのシステムでは、トランザクションがメモリプールで待機している間、他のユーザーはトランザクションがブロックにパッケージ化される前にそれを分析したり偽造したりする時間が十分にないことを前提としています。

Groverアルゴリズムはこの仮定を弱めます。量子重ね合わせを利用して検索プロセスを高速化し、AESとSHA-256の実効セキュリティレベルを低下させます。量子攻撃者はメモリプール内のトランザクションをリアルタイムで分析し、同じ入力(UTXO)を使用しながら出力を別のアドレスにリダイレクトする偽造バージョンを生成することができます。

これにより、量子コンピュータを備えた攻撃者によって取引が傍受され、資金が意図しない送金先に送金されるリスクが生じます。取引所からの出金や通常の送金は、このような傍受の一般的な標的となります。

量子耐性暗号

量子コンピューティングの時代にブロックチェーンのセキュリティを維持するにはどうすればよいでしょうか?

将来のブロックチェーンシステムには、量子攻撃を受けても安全性を維持する暗号アルゴリズムが必要になります。これらのアルゴリズムは、耐量子暗号として知られています。

アメリカ国立標準技術研究所 (NIST) は 3 つの主要な PQC 標準を提案しており、これらは長期的なセキュリティの基盤としてビットコインおよびイーサリアムのコミュニティで議論されています。

Kyber: ノード間通信の保護

Kyber は、ネットワーク上の 2 つの当事者が対称キーを安全に交換できるように設計されたアルゴリズムです。

RSAやECDHなど、長年インターネットインフラを支えてきた従来の手法は、ショアアルゴリズム攻撃に対して脆弱であり、量子環境下では脆弱です。Kyberはこの問題に対処するため、格子ベースの数学的問題(Module-LWE)を採用しています。この問題は量子攻撃に対しても耐性があると考えられており、この構造により、送信中のデータの傍受や復号を防止します。

Kyberは、HTTPS接続、取引所API、ウォレットからノードへのメッセージングなど、すべての通信パスを保護します。ブロックチェーンネットワーク内では、ノードはトランザクションデータを共有する際にKyberを使用することで、第三者による監視や情報抽出を防ぐことができます。

実際、Kyber は量子コンピューティング時代に向けてネットワーク トランスポート層のセキュリティを再構築しました。

ダイリチウム: トランザクション署名の検証

Dilithium は、トランザクションが秘密鍵の正当な所有者によって作成されたことを確認するために使用されるデジタル署名アルゴリズムです。

ブロックチェーンにおける所有権は、署名に秘密鍵、検証に公開鍵を使用するECDSAモデルに依存しています。問題は、ECDSAがショアのアルゴリズム攻撃に対して脆弱であることです。量子攻撃者は公開鍵にアクセスすることで、対応する秘密鍵を推測でき、署名の偽造や資産の盗難が可能になります。

Dilithiumは、Module-SISとLWEを組み合わせた格子ベースの構造を用いることで、このリスクを回避します。攻撃者が公開鍵と署名を解析したとしても、秘密鍵を推測することはできず、量子攻撃に対しても安全な設計となっています。Dilithiumを適用することで、署名の偽造、秘密鍵の抽出、そして大規模な資産窃盗を防ぐことができます。

資産の所有権と各取引の信頼性の両方を保護します。

SPHINCS+: 長期記録の保存

SPHINCS+は多階層ハッシュツリー構造を採用しています。各署名はツリー内の特定のパスを通じて検証され、単一のハッシュ値をリバースエンジニアリングして入力値を導き出すことができないため、量子攻撃に対してもシステムの安全性が確保されます。

EkkoとRyanのトランザクションがブロックに追加されると、その記録は永続的になります。これは文書の指紋に例えることができます。

SPHINCS+は、トランザクションの各部分をハッシュ値に変換し、一意のパターンを作成します。文書内の文字が1つでも変更されると、そのフィンガープリントは完全に変更されます。同様に、トランザクションのどの部分を変更すると、署名全体が変更されます。

数十年後でも、EkkoとRyanの取引を改ざんしようとする試みは即座に検知されるでしょう。SPHINCS+によって生成される署名は比較的大きいですが、長期にわたって検証可能性を維持しなければならない金融データや政府記録に適しています。量子コンピューターでは、この指紋を偽造または複製することは極めて困難です。

要約すると、PQC テクノロジーは、標準的な 1 BTC トランザクションにおける量子攻撃に対する 3 層の保護を構築します。通信の暗号化には Kyber、署名の検証には Dilithium、記録の整合性には SPHINCS+ を使用します。

ビットコインとイーサリアム:異なる道、同じ目的地

ビットコインは不変性を重視し、イーサリアムは適応性を重視しています。これらの設計哲学は過去の出来事によって形作られ、各ネットワークが量子コンピューティングの脅威にどのように対処するかに影響を与えています。

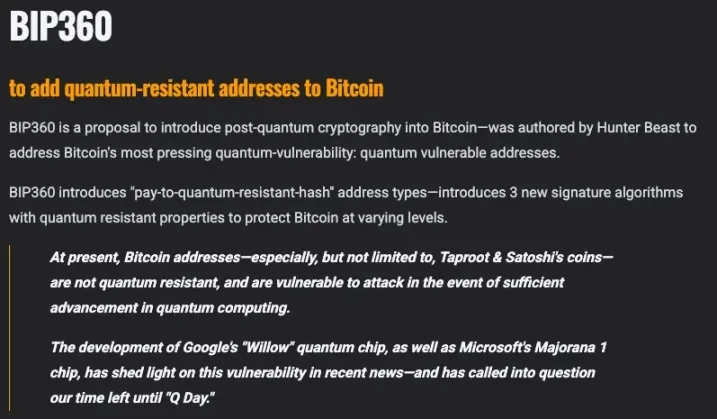

ビットコイン:変更を最小限に抑えて既存のチェーンを保護する

ビットコインが不変性を重視し始めたのは、2010年の価値流出事件に遡ります。ハッカーが脆弱性を悪用し、1840億BTCが発行されましたが、コミュニティは5時間以内にソフトフォークによってこれを無効化しました。この緊急事態の後、「承認されたトランザクションは決して変更してはならない」という原則がビットコインのアイデンティティの中核を成すようになりました。この不変性は信頼を維持する一方で、急速な構造変化を困難にしています。

この哲学は、ビットコインの量子セキュリティへのアプローチにも適用されています。開発者はアップグレードの必要性には同意していますが、ハードフォークによるチェーン全体の置き換えはネットワークのコンセンサスにとってリスクが大きすぎると考えられています。そのため、ビットコインはハイブリッド移行モデルによる段階的な移行を模索しています。

出典: bip360.org

この哲学は、ビットコインの量子セキュリティへのアプローチにも適用されています。開発者はアップグレードの必要性には同意していますが、ハードフォークによるチェーン全体の置き換えはネットワークのコンセンサスにとってリスクが大きすぎると考えられています。そのため、ビットコインはハイブリッド移行モデルによる段階的な移行を模索しています。

導入されれば、ユーザーは従来のECDSAアドレスと新しいPQCアドレスの両方を同時に使用できるようになります。例えば、Ekkoの資金が古いビットコインアドレスに保管されている場合、Q-Dayが近づくにつれて、徐々にPQCアドレスに移行することができます。ネットワークは両方の形式を同時に認識するため、混乱を招くことなく移行できるため、セキュリティが向上します。

課題は依然として深刻です。数億ものウォレットを移行する必要があり、秘密鍵を紛失したウォレットに対する明確な解決策は未だに存在しません。コミュニティ内での意見の相違は、チェーンフォークのリスクを高める可能性もあります。

イーサリアム:柔軟なアーキテクチャの再設計による迅速な移行の実現

イーサリアムの適応性原則は、2016年のDAOハッキング事件に端を発しています。約360万ETHが盗まれた際、ヴィタリック・ブテリン氏とイーサリアム財団は、盗難を阻止するためにハードフォークを実行しました。

この決定により、コミュニティはイーサリアム(ETH)とイーサリアムクラシック(ETC)に分裂しました。それ以来、適応性はイーサリアムの特徴であり、迅速な変更を実現する上で重要な要素となっています。

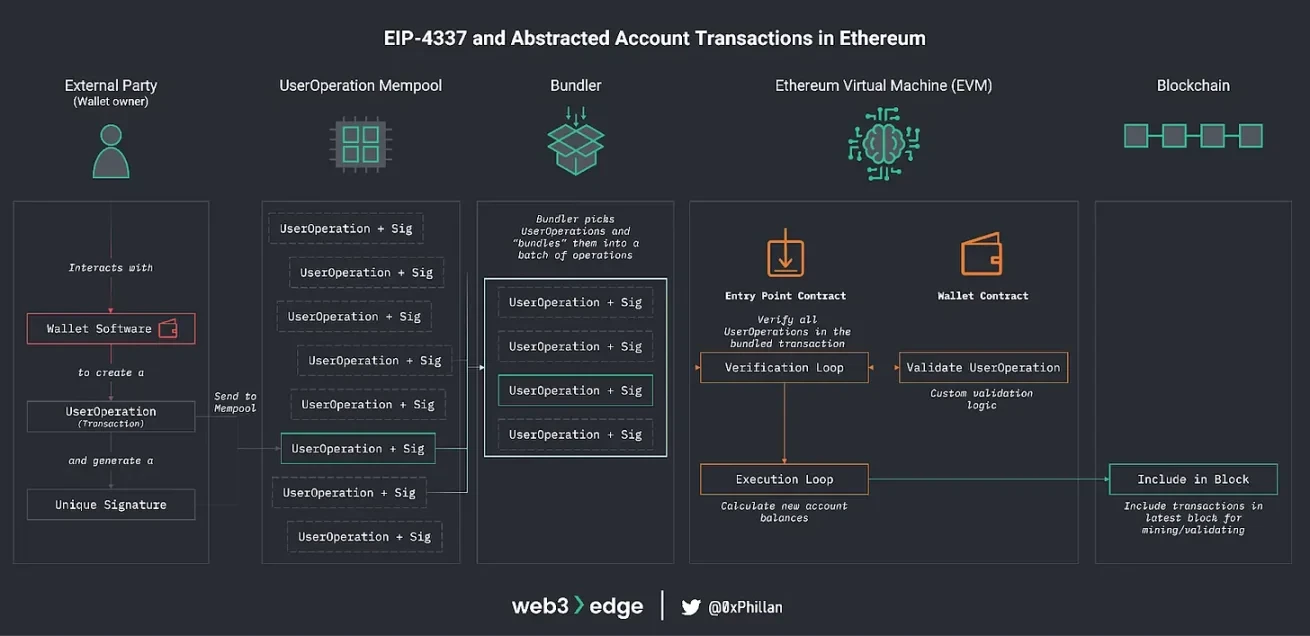

出典: web3edge

歴史的に、すべてのイーサリアムユーザーは、ECDSA署名アルゴリズムを使用してのみトランザクションを送信できる外部アカウントに依存していました。すべてのユーザーが同じ暗号モデルに依存していたため、署名スキームを変更するにはネットワーク全体のハードフォークが必要でした。

EIP-4337はこの構造を変更し、アカウントがスマートコントラクトのように機能するようになりました。各アカウントは独自の署名検証ロジックを定義できるため、ユーザーはネットワーク全体を変更することなく、代替の署名スキームを採用できます。署名アルゴリズムは、プロトコル全体のアップグレードではなく、アカウントレベルで置き換え可能になりました。

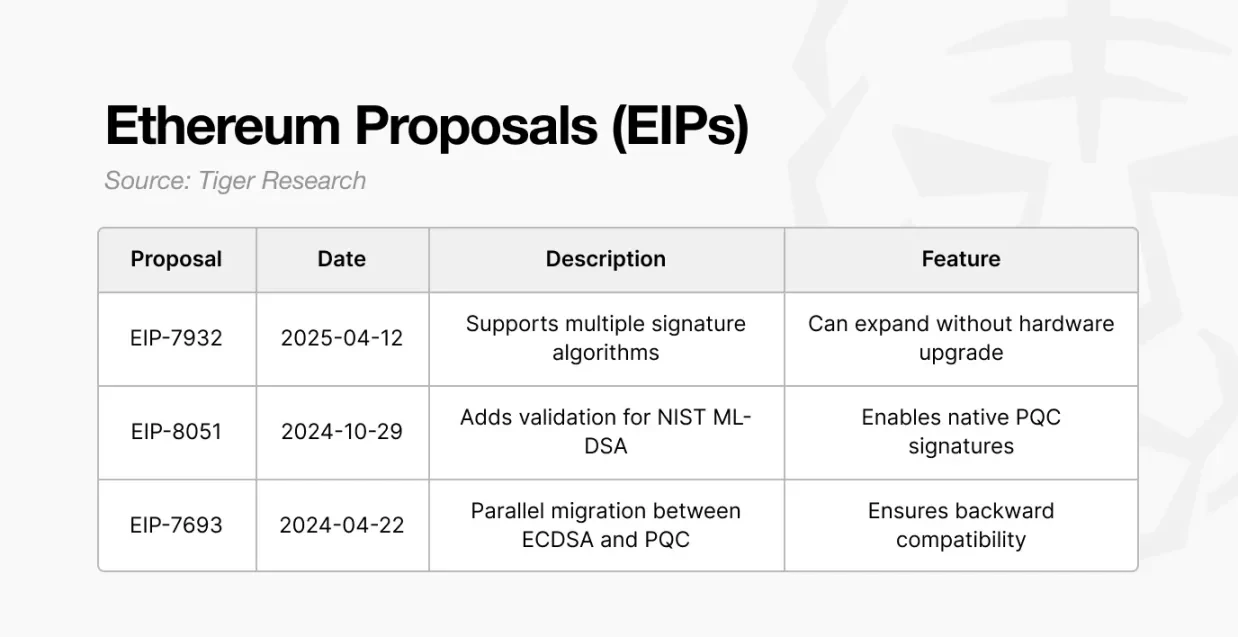

これに基づいて、PQC の採用を支持するいくつかの提案が出てきました。

- EIP-7693: ECDSA との互換性を維持しながら、PQC 署名への段階的な移行をサポートするハイブリッド移行パスを導入します。

- EIP-8051: NISTPQC 標準をオンチェーンで適用し、実際のネットワーク条件下で PQC 署名をテストします。

- EIP-7932: プロトコルが複数の署名アルゴリズムを同時に認識および検証できるようにし、ユーザーが好みの方法を選択できるようにします。

実際には、ECDSAベースのウォレットのユーザーは、量子脅威が迫った際に、DilithiumベースのPQCウォレットに移行できます。この移行はアカウントレベルで行われ、チェーン全体を置き換える必要はありません。

要約すると、ビットコインはPQCを並行して統合しながら現在の構造を維持することを目指しているのに対し、イーサリアムはアカウントモデルを再設計し、PQCを直接組み込むことを目指しています。どちらも量子耐性という同じ目標を追求していますが、ビットコインは保守的進化論に依存しているのに対し、イーサリアムは構造的な革新を採用しています。

ブロックチェーンはまだ議論されていますが、世界はすでに変化しています。

世界中のインターネット インフラストラクチャは、新しいセキュリティ標準への移行を開始しています。

中央集権的な意思決定を基盤とするWeb2プラットフォームは急速に進化しています。Googleは2024年4月、Chromeブラウザで耐量子鍵交換(PQC)をデフォルトで有効化し、すでに数十億台のデバイスに導入しています。Microsoftは、2033年までにPQCを完全導入することを目標とした組織全体の移行計画を発表しました。AWSは2024年末までにハイブリッドPQCの運用を開始しました。

ブロックチェーンは様々な状況に直面しています。ビットコインのBIP-360はまだ議論が続いており、イーサリアムのEIP-7932は数ヶ月前に提出されたものの、まだパブリックテストネットが構築されていません。ヴィタリック・ブテリンは段階的な移行パスを概説していますが、量子攻撃が実用化される前に移行が完了できるかどうかは依然として不透明です。

デロイトのレポートによると、ビットコインアドレスの約20%から30%が既に公開鍵を公開していると推定されています。これらの公開鍵は現在は安全ですが、2030年代に量子コンピュータが成熟すると、標的となる可能性があります。その段階でネットワークがハードフォークを試みた場合、分裂の可能性は高くなります。ビットコインの不変性は、そのアイデンティティの基盤となる一方で、急速な変化を困難にしています。

結局のところ、量子コンピューティングは技術的課題とガバナンスの両面で課題を突きつけます。Web2はすでに移行を開始していますが、ブロックチェーンは依然としてどのように移行を開始するか議論の的となっています。決定的な問題は、誰が最初に行動を起こすかではなく、誰が安全に移行を完了できるかです。