MEVロボットがどのようにしてハッカーの現金自動預け払い機になったのかを分析するクリップが捉えられました

今日の午後、暗号通貨ユーザー3155.eth記事によると、一部のトップMEVロボットがハッカーの標的となり、「サンドイッチ攻撃」の取引モジュールがすり替えられ、2000万ドル以上の損失が発生しているとのことで、これは全体にとって大きな転換点となる可能性がある。 MEV エコシステム。

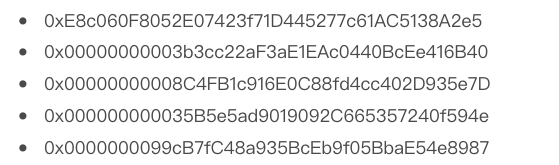

Odaily のクエリでは、ハッカー攻撃が約 10 時間前に発生し (イーサリアムのブロック高さ 16964664)、ハッカーが 8 つのウォレット アドレス (チェーン上の元の資金は Kucoin からのもの) を使用し、次の 5 つの MEV ロボットを攻撃したことがわかりました。

オンチェーン分析機関によるとLookonchain統計によると、現在の損失総額は約2,520万米ドルで、主に次の5つの主要通貨が関係しています:7,461 WETH(1,340万米ドル)、530万米ドルUSDC、300万米ドルUSDT、65 WBTC(180万米ドル)米ドル)と170万米ドルのDAI。

この攻撃を理解する前に、まず MEV とは何か、そして MEV はどのようにサンドイッチ攻撃を実装するのかを知る必要があります。

いわゆるMEVとは、「Miner Extractable Value」または「Maximal Extractable Value」の略です。マイナーまたは検証者はトランザクションをブロック単位で並べ替えることができるため、一部のトランザクションをプリエンプトできます。通常、一部の MEV ロボットは高額なガス料金を支払ってバリデーターにトランザクションの優先順位を付けさせ、価格差で利益を得ますが、もちろん、高額なガス料金を支払わずに直接自分のトランザクションをパッケージ化するバリデーターも存在します。

MEVの無害な形式は裁定取引と清算ですが、DeFiプレーヤーによって批判されている形式は「サンドイッチ攻撃」です。つまり、彼らは「キューを飛び越えて」独自の取引を実行して元の取引の前に資産を購入し、その後それらを他の人に販売します。元の購入者に高値を付けます。一般に、バンドルは 3 つのトランザクションに分割できます: 1) 大規模な購入、2) クランプされたユーザーのトランザクション、3) 大規模な販売。

セキュリティ会社CertiKは、このハッキング攻撃が成功した理由は、ハッカー自身がバリデーターとなってMEVロボットのバンドルの元の情報を見ることができたため、第2段階を自分のトランザクションに置き換えて交換したためであるとOdailyに語った。 MEVロボットのための安価なトークン資金で。

「検証者は通常、トランザクションをマイニングするために特定の情報にアクセスする必要があり、悪意のある検証者は実際にパブリック メモリ プール (mempool) などからバンドル情報を取得する可能性があります。Flashbot 検証者は通常、MevHUB の KYC 検証に合格する必要があるため、より信頼性が高くなります。 「データ ソースは安全で信頼できます。この場合、検証者は情報を持っているため、MEV シーカーまたは MEV ロボットよりも前にフロントランニング トランザクションを開始できます。」

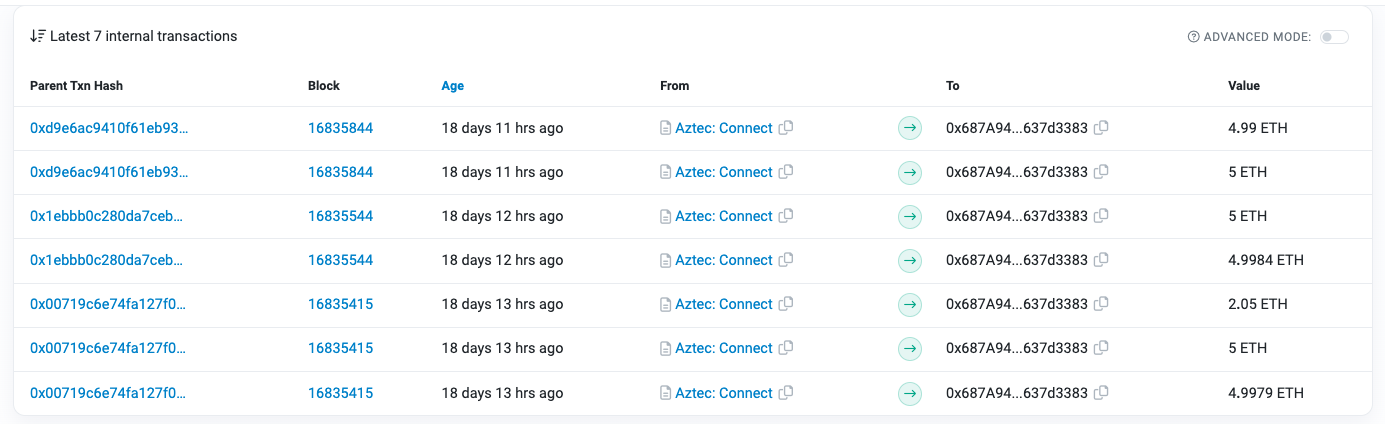

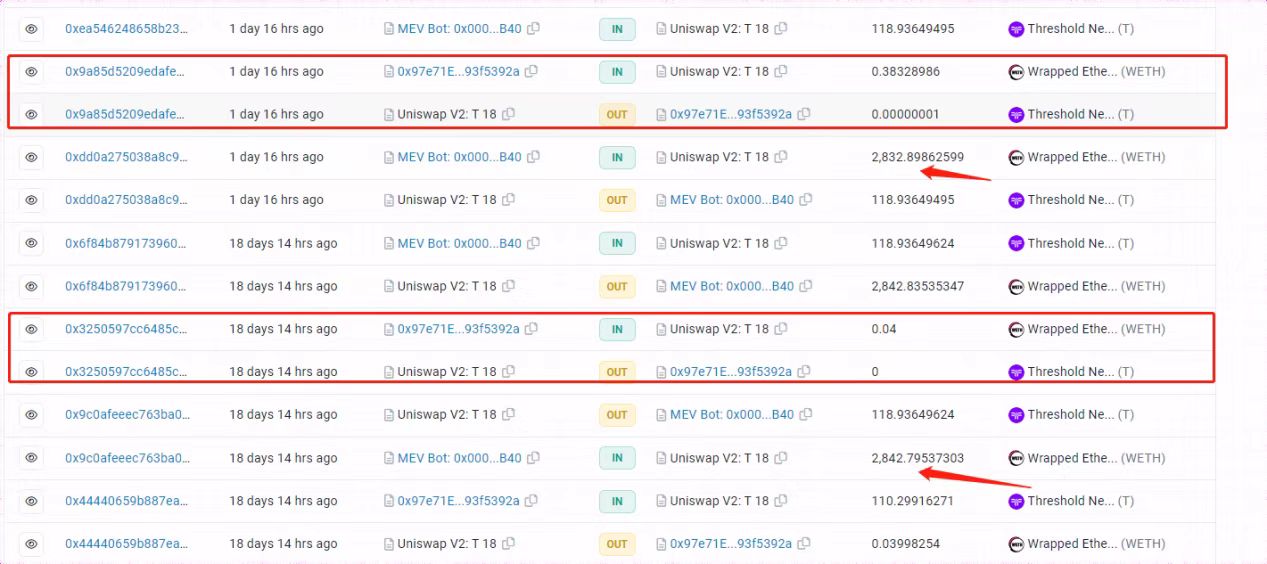

Odaily がチェーン上のデータをチェックしたところ、イーサリアム ブロック 16964664 が、バリデーター 552061 によって提案されたスロット 6137846 に属していることが判明しました。バリデーターの 32 の ETH 資金は、プライバシー保護契約 Aztec Network を通じてハッカーによって 18 日以内に送金され、に送金されました。次のように、0x 873 f 73 アドレスの先頭。

事前準備が完了したら、攻撃者は MEV ロボットがトランザクションをフロントランするかどうかをテストします。たとえば、以下の図では、攻撃者が 0.04 WETH を使用して MEV ロボットをテストし、裁定取引のために MEV ロボットを誘惑したことがわかります。実際に Uniswap V2 の ETH/しきい値プールを監視している MEV ロボットが存在することが判明しました。そして資金をすべて裁定取引に使うことになるだろう。この期間中、ハッカーは MEV がブロック生成に独自のバリデーターを使用するかどうかもテストしてきました。

テストが成功すると、ハッカーは事前に Uniswap V3 で交換された大量のトークンを使用して、低流動性の V2 プールで交換操作を実行し、MEV を誘惑してすべての WETH を使用して価値のない Threshold トークンを購入します。すべてのWETHはMEVロボットによって投資されます。 MEV がプリエンプトした WETH は攻撃トランザクションによって交換されているため、MEV ロボットが WETH に交換する操作は失敗します。

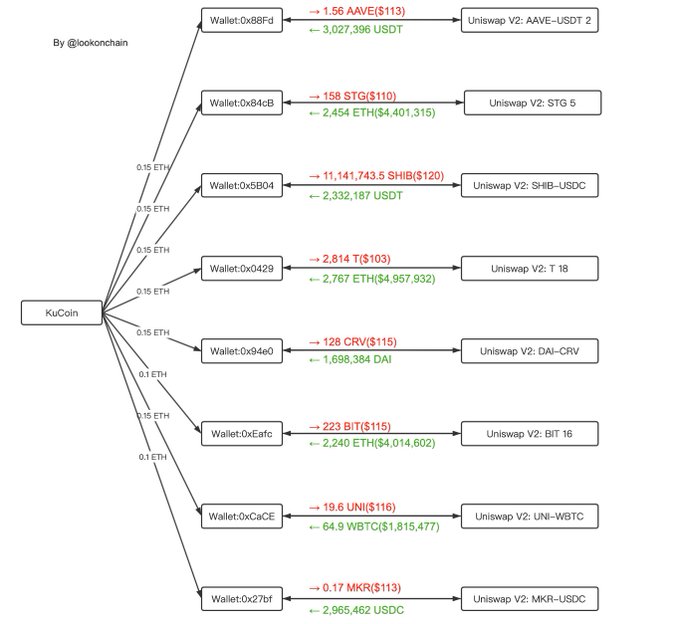

ハッカーは、上記のしきい値トークンに加えて、他の 7 つのアドレスも操作して、Uniswap V2 プール内の 7 つのトークン (AAVE、STG、SHIB、CRV、BIT、UNI、MKR を含む) の価格を操作して、利益を達成しました。以下に示されています:

セキュリティ会社 Beosin は、ハッカーが成功する主な理由は 3 つあると考えています: 1 つ目は、MEV はリスク管理なしに、低流動性プールで裁定取引を行うたびにすべての自己資金を使用すること、2 つ目は、V2 プールの流動性が低く、操作されていることです。ハッカーによる ; 3 番目は、ノードを検証する権限を持ち、バンドルを変更できることです。

この攻撃インシデントは、MEV 検索者に、「サンドイッチ攻撃」を回避するには、トランザクション戦略を適時に調整し、検証履歴を持ついくつかの「信頼できる」検証者を選択する必要があることも思い出させました。チェーン上のデータは、MEV ロボットを攻撃した悪意のある検証者が Slash によって罰せられ、検証者のキューから追い出されたことを示しています。関連資金は次の 3 つのアドレスにプールされ、次のステップを待っています。今後も継続して活動していきます」今後の動向に注目してください。

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;

0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;

0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69