2030年比特幣會被量子電腦攻破嗎?

- 核心观点:量子计算威胁区块链安全,需后量子密码学应对。

- 关键要素:

- 量子计算机或5-7年内破解区块链密码学。

- Shor算法可窃取私钥,Grover算法可拦截交易。

- 比特币与以太坊正探索不同升级路径。

- 市场影响:推动区块链安全升级,影响加密资产长期价值。

- 时效性标注:中期影响

原文作者:TigerResearch

原文編譯:AididiaoJP,ForesightNews

量子運算的進展正在為區塊鏈網路帶來新的安全風險。本節旨在探討旨在應對量子威脅的技術,並審視比特幣和以太坊如何為這一轉變做準備。

核心要點

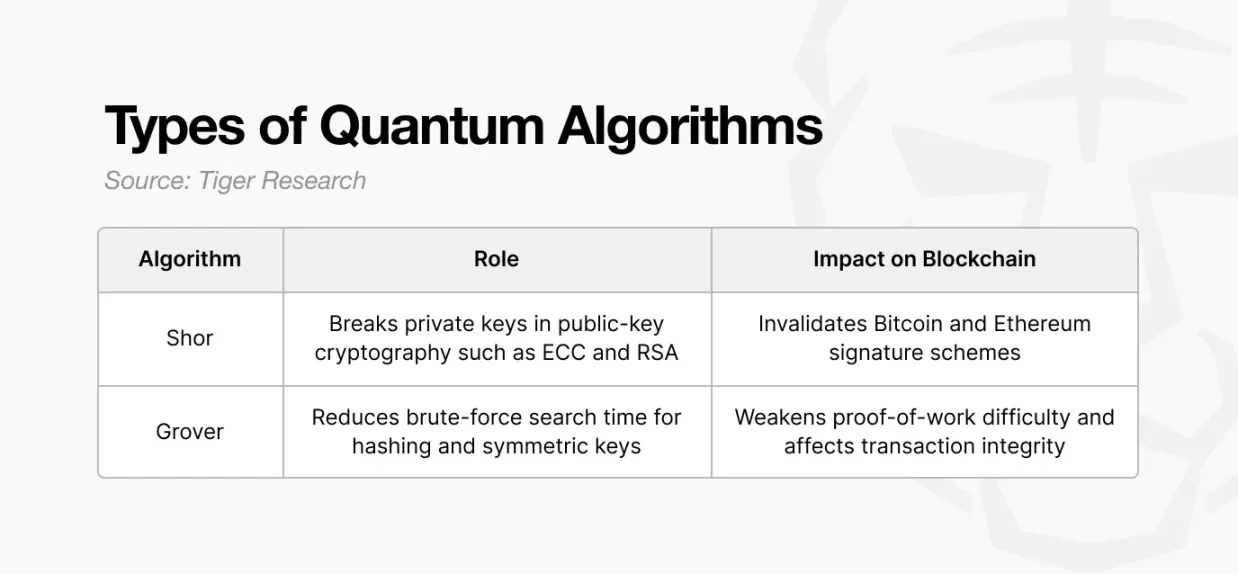

- Q-Day 情景,也就是量子電腦能夠攻破區塊鏈密碼學的情景,估計將在5 到7 年內到來。貝萊德在其比特幣ETF 申請文件中也指出了這項風險。

- 後量子密碼學在三個安全層面提供對量子攻擊的保護:通訊加密、交易簽章和資料存續。

- Google和AWS 等公司已經開始採用後量子密碼學,但比特幣和以太坊仍處於早期討論階段。

一項新科技引發陌生問題

如果一台量子電腦能在幾分鐘內破解一個比特幣錢包,區塊鏈的安全性還能維持嗎?

區塊鏈安全的核心是私鑰保護。要竊取某人的比特幣,攻擊者必須取得私鑰,這在現有的計算方式下實際上是無法做到的。在鏈上可見的只有公鑰,而即使使用超級計算機,從公鑰推導出私鑰也需要數百年。

量子電腦改變了這種風險狀況。經典電腦順序處理0 或1,而量子系統可以同時處理兩種狀態。這種能力使得從公鑰推導出私鑰在理論上成為可能。

專家估計,能夠破解現代密碼學的量子電腦可能在2030 年左右出現。這個預計的時刻被稱為Q-Day,顯示距離實際攻擊變得可行還有五到七年的時間。

來源:SEC

監管機構和主要機構已經認識到這一風險。 2024 年美國國家標準與技術研究院引入了後量子密碼學標準。貝萊德也在其比特幣ETF 申請文件中指出,量子運算的進展可能威脅比特幣的安全。

量子計算不再是遙遠的理論問題。它已成為一個需要實際準備而非寄希望於假設的技術問題。

量子運算挑戰區塊鏈安全

要了解區塊鏈交易如何運作,請看一個簡單的範例:Ekko 向Ryan 發送1 個BTC。

當Ekko 建立一條聲明"我向Ryan 發送我的1 個BTC"的交易時,他必須附加一個唯一的簽名。這個簽名只能使用他的私鑰產生。

然後,Ryan 和網路中的其他節點使用Ekko 的公鑰來驗證該簽章是否有效。公鑰就像一個可以驗證簽名但無法重新建立簽名的工具。只要Ekko 的私鑰保持機密,就沒有人可以偽造他的簽名。

這構成了區塊鏈交易安全的基礎。

私鑰可以產生公鑰,但公鑰無法揭示私鑰。這是透過橢圓曲線數位簽章演算法實現的,該演算法基於橢圓曲線密碼學。 ECDSA 依賴一種數學上的不對稱性,即一個方向的計算很簡單,而反向計算在計算上是不可行的。

隨著量子運算的發展,這道屏障正在減弱。關鍵要素是量子比特。

經典計算機順序處理0 或1。量子位元可以同時表示兩種狀態,從而實現大規模並行計算。擁有足夠數量的量子比特,量子電腦可以在幾秒鐘內完成經典電腦需要數十年才能完成的計算。

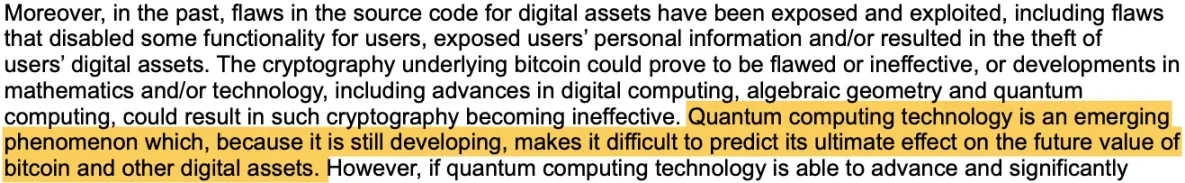

有兩種量子演算法對區塊鏈安全構成直接風險。

Shor 演算法為從公鑰推導私鑰提供了一條途徑,從而削弱了公鑰密碼學。 Grover 演算法透過加速暴力搜索,降低了雜湊函數的有效強度。

Shor 演算法:直接資產竊盜

現今大多數網路安全依賴兩種公鑰密碼系統:RSA 和ECC。

現今大多數網路安全依賴兩種公鑰密碼系統:RSA 和ECC。它們透過利用整數分解和離散對數等困難的數學問題來抵禦外部攻擊。區塊鏈透過基於ECC 的橢圓曲線數位簽章演算法使用相同的原理。

以現有的運算能力,破解這些系統需要數十年時間,因此它們被認為是實際安全的。

Shor 演算法改變了這一點。運行Shor 演算法的量子電腦可以高速執行大整數分解和離散對數計算,這種能力可以破解RSA 和ECC。

利用Shor 演算法,量子攻擊者可以從公鑰推導出私鑰,並隨意轉移對應地址中的資產。任何曾經發送過交易的地址都面臨風險,因為其公鑰在鏈上變得可見。這將導致數百萬個地址可能同時面臨風險的場景。

Grover 演算法:攔截交易

區塊鏈安全也依賴對稱金鑰加密(如AES)和雜湊函數(如SHA-256)。

AES 用於加密錢包檔案和交易數據,找到正確的金鑰需要嘗試所有可能的組合。 SHA-256 支援工作量證明難度調整,礦工需要重複搜尋符合規定條件的雜湊。

這些系統假設,當一筆交易在記憶體池中等待時,其他用戶沒有足夠的時間在其被打包進區塊之前分析或偽造它。

Grover 演算法削弱了這個假設。它利用量子疊加加速搜尋過程,並降低了AES 和SHA-256 的有效安全等級。量子攻擊者可以即時分析記憶體池中的交易,並產生一個偽造版本,該版本使用相同的輸入(UTXO)但將輸出重定向到不同的位址。

這導致了交易被配備量子電腦的攻擊者攔截的風險,導致資金被轉移到非預期的目的地。從交易所提現和常規轉帳可能成為此類攔截的常見目標。

後量子密碼學

在量子運算時代,如何維持區塊鏈安全?

未來的區塊鏈系統需要即使在量子攻擊下也能保持安全的密碼演算法。這些演算法被稱為後量子密碼技術。

美國國家標準與技術研究院已經提出了三項主要的PQC 標準,比特幣和以太坊社群都在討論將其採納為長期安全的基礎。

Kyber:保護節點間通信

Kyber 是一種演算法,旨在允許網路上的兩方安全地交換對稱金鑰。

長期以來支援網路基礎設施的傳統方法,如RSA 和ECDH,容易受到Shor 演算法的攻擊,並在量子環境下有暴露的風險。 Kyber 透過使用一種基於格的數學問題(稱為Module-LWE)來解決這個問題,該問題被認為即使對量子攻擊也具有抵抗力。這種結構可以防止資料在傳輸過程中被攔截或解密。

Kyber 保護所有通訊路徑:HTTPS 連線、交易所API 以及錢包到節點的訊息傳遞。在區塊鏈網路內部,節點在共享交易資料時也可以使用Kyber,防止第三方監控或提取資訊。

實際上,Kyber 為量子運算時代重建了網路傳輸層的安全性。

Dilithium:驗證交易簽名

Dilithium 是一種數位簽章演算法,用於驗證交易是由私鑰的合法持有者創建的。

區塊鏈的所有權依賴於"用私鑰簽名,用公鑰驗證"的ECDSA 模型。問題在於ECDSA 容易受到Shor 演算法的攻擊。透過存取公鑰,量子攻擊者可以推導出相應的私鑰,從而實現簽名偽造和資產盜竊。

Dilithium 透過使用結合了Module-SIS 和LWE 的基於格的結構來避免這種風險。即使攻擊者分析了公鑰和簽名,私鑰也無法被推斷,並且該設計對量子攻擊保持安全。應用Dilithium 可以防止簽章偽造、私鑰提取和大規模資產被盜。

它既保護了資產所有權,也保護了每筆交易的真實性。

SPHINCS+:保存長期紀錄

SPHINCS+使用多層哈希樹結構。每個簽章透過該樹中的特定路徑進行驗證,並且由於單一雜湊值無法被反向推導出其輸入,因此該系統即使對量子攻擊也能保持安全。

當Ekko 和Ryan 的交易被添加到區塊中後,記錄就變成永久性的。這可以比作文檔指紋。

SPHINCS+將交易的每個部分轉換為哈希值,創建一個獨特的模式。如果文件中即使一個字元發生變化,其指紋也會完全改變。同樣,修改交易的任何部分都會改變整個簽名。

即使幾十年後,任何修改Ekko 和Ryan 交易的企圖都會被立即偵測到。儘管SPHINCS+產生的簽章相對較大,但它非常適合必須長期維持可驗證性的金融資料或政府記錄。量子電腦將難以偽造或複製這種指紋。

總之,PQC 技術在一筆標準的1 BTC 轉帳中建構了針對量子攻擊的三層保護:Kyber 用於通訊加密,Dilithium 用於簽章驗證,SPHINCS+用於記錄完整性。

比特幣與以太坊:殊途同歸

比特幣強調不可更改性,而以太坊則優先考慮適應性。這些設計理念是由過去的事件塑造的,並影響每個網路應對量子運算威脅的方式。

比特幣:透過最小化變更保護現有鏈

比特幣對不可更改性的強調可追溯到2010 年的價值溢出事件。一名駭客利用漏洞創造了1840 億枚BTC,社區透過軟分叉在五小時內使該交易失效。在這次緊急行動之後,"已確認的交易絕不能更改"的原則成為比特幣身份的核心。這種不可更改性維護了信任,但也使得快速的結構性變更變得困難。

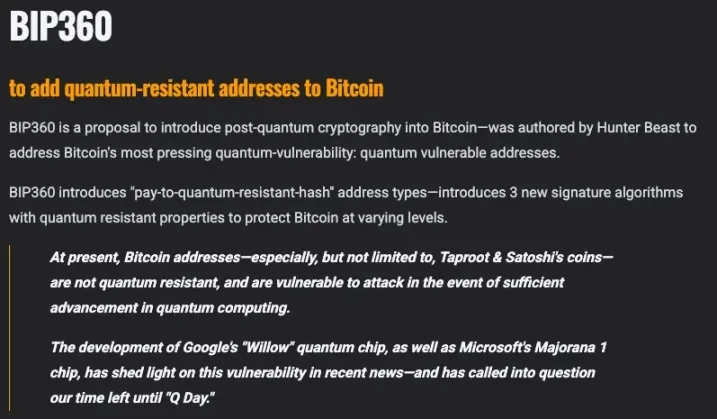

這種概念延續到比特幣應對量子安全的方法。開發人員同意升級是必要的,但透過硬分叉進行全鏈替換被認為對網路共識來說風險太大。因此,比特幣正在探索透過混合遷移模式進行漸進式過渡。

資料來源:bip360.org

這種概念延續到比特幣應對量子安全的方法。開發人員同意升級是必要的,但透過硬分叉進行全鏈替換被認為對網路共識來說風險太大。因此比特幣正在探索透過混合遷移模式進行漸進式過渡。

如果被採納,使用者將能夠同時使用傳統的ECDSA 地址和新的PQC 地址。例如如果Ekko 的資金存放在舊的比特幣地址中,他可以在Q-Day 臨近時逐步將其遷移到PQC 地址。由於網路同時識別兩種格式,安全性提高,而不會強制進行破壞性的過渡。

挑戰仍然很大。數億個錢包需要遷移,對於私鑰丟失的錢包尚無明確的解決方案。社區內不同的意見也可能增加鏈分叉的風險。

以太坊:透過靈活架構重新設計實現快速過渡

以太坊的適應性原則源自於2016 年的DAO 駭客攻擊。當大約360 萬枚ETH 被盜時,VitalikButerin 和以太坊基金會執行了一次硬分叉以逆轉這次盜竊。

這個決定將社區分裂為以太坊(ETH)和以太坊經典(ETC)。從那時起,適應性已成為以太坊的決定性特徵,也是其能夠實施快速變革的關鍵因素。

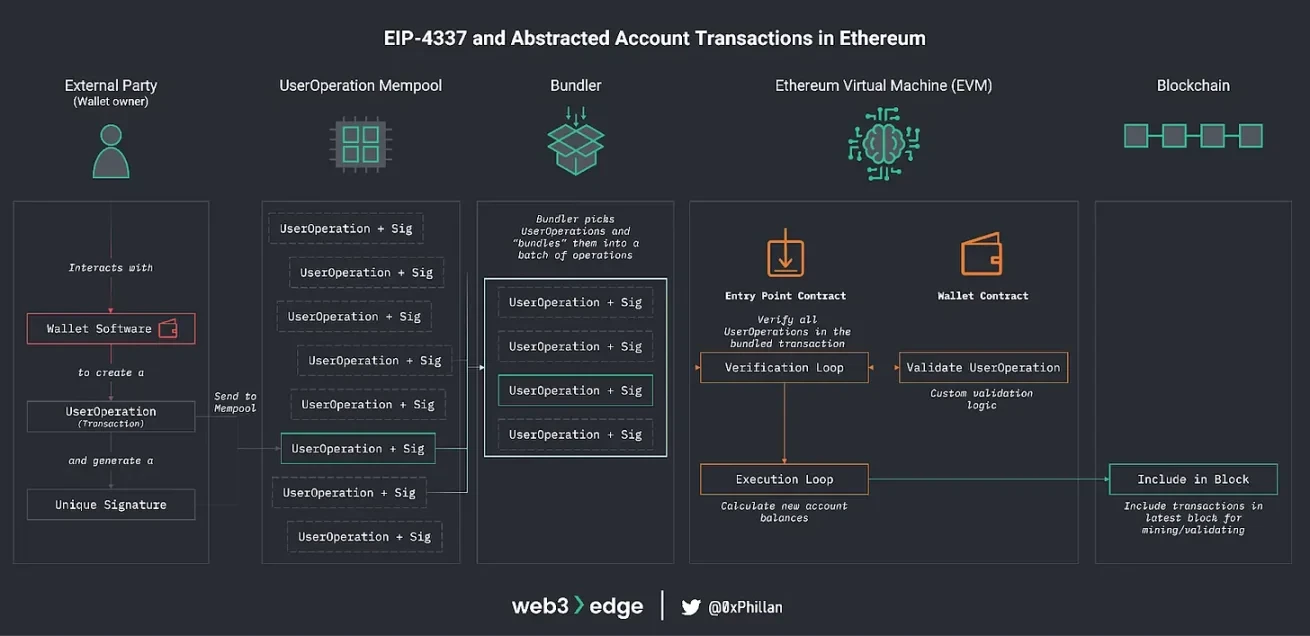

來源:web3edge

歷史上,所有以太坊用戶都依賴外部帳戶,這些帳戶只能透過ECDSA 簽署演算法發送交易。由於每個使用者都依賴相同的密碼模型,因此更改簽章方案需要全網範圍的硬分叉。

EIP-4337 改變了這種結構,使帳戶能夠像智能合約一樣運作。每個帳戶可以定義自己的簽章驗證邏輯,讓使用者採用替代的簽章方案,而無需修改整個網路。簽名演算法現在可以在帳戶層級替換,而不是透過協議範圍的升級。

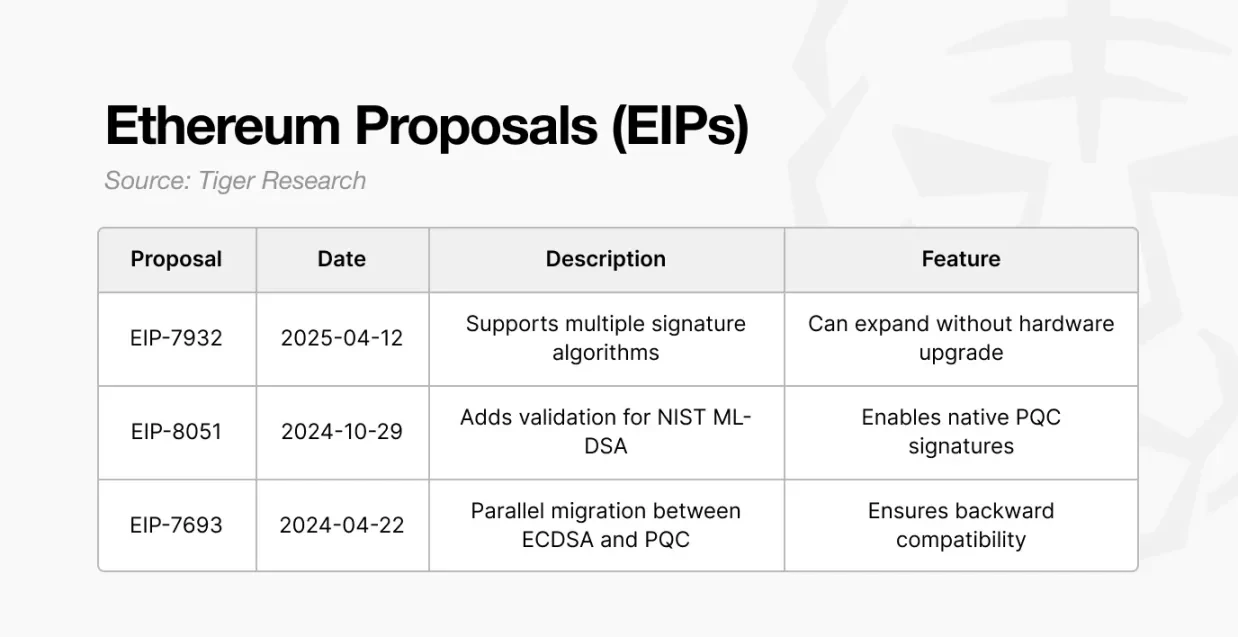

在此基礎上,已經出現了一些支持PQC 採用的提案:

- EIP-7693:引入混合遷移路徑,在保持與ECDSA 相容的同時,支援逐步過渡到PQC 簽章。

- EIP-8051:在鏈上應用NISTPQC 標準,以在實際網路條件下測試PQC 簽章。

- EIP-7932:允許協定同時識別和驗證多種簽章演算法,使用戶能夠選擇他們喜歡的方法。

在實踐中,使用基於ECDSA 錢包的用戶可以在量子威脅迫近時遷移到基於Dilithium 的PQC 錢包。這種過渡發生在帳戶級別,不需要替換整個鏈。

總之,比特幣旨在保持其當前結構的同時並行整合PQC,而以太坊則正在重新設計其帳戶模型以直接吸收PQC。兩者都追求抗量子這個相同目標,但比特幣依賴保守的演進,而以太坊則採用結構性創新。

當區塊鏈仍在爭論時,世界已經改變

全球互聯網基礎設施已經開始向新的安全標準過渡。

由集中化決策支援的Web2 平台迅速行動。谷歌從2024 年4 月開始在Chrome 瀏覽器中預設啟用後量子金鑰交換,並將其部署到數十億台裝置。微軟宣布了一項全組織範圍的遷移計劃,目標是在2033 年前全面採用PQC。 AWS 在2024 年底開始使用混合PQC。

區塊鏈面臨不同的情況。比特幣的BIP-360 仍在討論中,而以太坊的EIP-7932 已提交數月但尚未有公開測試網。 VitalikButerin 已經概述了漸進式遷移路徑,但尚不清楚是否能在量子攻擊變得實際可行之前完成過渡。

一份德勤報告估計,大約20%到30%的比特幣地址已經揭露了其公鑰。它們目前是安全的,但一旦量子電腦在2030 年代成熟,它們可能成為目標。如果網路在那個階段嘗試硬分叉,分裂的可能性很高。比特幣對不可更改性的承諾,雖然是其身分的基礎,但也使得快速變革變得困難。

最終,量子計算既提出了技術挑戰,也提出了治理挑戰。 Web2 已經開始了過渡。區塊鏈仍在爭論如何開始。決定性的問題將不是誰先行動,而是誰能安全地完成過渡。