จะตรวจจับและตอบโต้ "ทีมแฮกเกอร์เกาหลีเหนือ" รอบตัวคุณได้อย่างไร?

- 核心观点:朝鲜黑客组织Lazarus威胁加密安全。

- 关键要素:

- 四年盗超28亿美元加密资产。

- 伪装求职者渗透企业系统。

- 公开63名黑客身份数据。

- 市场影响:推动企业加强安全审查机制。

- 时效性标注:长期影响。

ต้นฉบับ | Odaily Planet Daily ( @OdailyChina )

โดย CryptoLeo ( @LeoAndCrypto )

โลกของคริปโตต้องทนทุกข์ทรมานจากแฮกเกอร์ชาวเกาหลีเหนือมาเป็นเวลานาน!

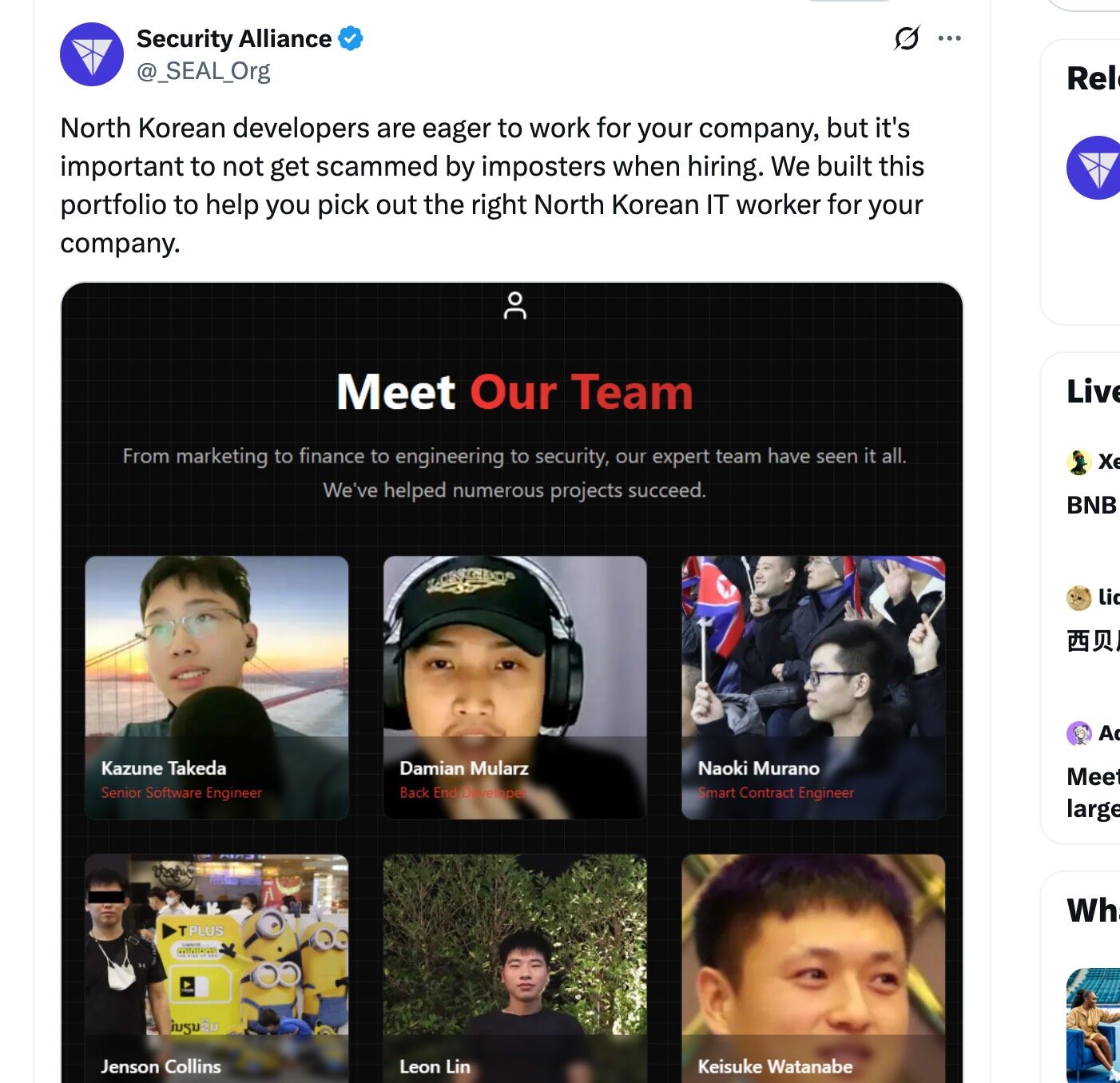

เมื่อเร็ว ๆ นี้ พันธมิตรความปลอดภัย (SEAL) ได้เผยแพร่โพสต์หัวข้อ "ช่วยคุณระบุตัวนักพัฒนาซอฟต์แวร์ชาวเกาหลีเหนือตัวจริง" พร้อมภาพถ่าย 6 ภาพของแฮกเกอร์ชาวเกาหลีเหนือจากเว็บไซต์ที่เปิดตัว พันธมิตรความปลอดภัยยังได้เผยแพร่ URL แหล่งที่มาของภาพเหล่านี้: lazarus.group

ทุกคนคงคุ้นเคยกับกลุ่ม Lazarus Group กลุ่มแฮ็กเกอร์ชื่อดังของเกาหลีเหนือ โพสต์นี้จุดชนวนให้เกิดการถกเถียงอย่างดุเดือดบนโซเชียลมีเดียอย่างรวดเร็ว เนื่องจากแฮ็กเกอร์เกาหลีเหนือใช้ตัวตนปลอม เช่น นักพัฒนาและวิศวกรอินเทอร์เน็ต เพื่อแทรกซึมเข้าไปในโครงการและธุรกิจต่างๆ ก่อเหตุโจมตีต่างๆ เพื่อขโมยเงินทุนและทำให้โครงการล้มเหลวก่อนเวลาอันควร

กลุ่มลาซารัส ภัยคุกคามเบื้องหลังที่ใหญ่ที่สุดของเกาหลีเหนือ

ในฐานะกลุ่มแฮ็กเกอร์ที่ใหญ่ที่สุดของเกาหลีเหนือ พวกเขาได้เข้าไปพัวพันกับเหตุการณ์แฮ็กเกอร์ขนาดใหญ่ทุกครั้งในช่วงไม่กี่ปีที่ผ่านมา พวกเขาใช้เทคนิคการแฮ็กที่หลากหลายเพื่อขโมยสินทรัพย์ดิจิทัลจำนวนมหาศาลจากสถาบันและบริษัทขนาดใหญ่ พวกเขายังติดอันดับสามในรายชื่อหน่วยงานรัฐบาลที่ถือครองบิตคอยน์ แซงหน้าภูฏานและเอลซัลวาดอร์ ซึ่งเป็นสองประเทศที่ถือครองบิตคอยน์เพชรรายใหญ่ที่สุด และสัดส่วนการถือครองของพวกเขายังเป็นรองเพียงสหรัฐอเมริกาและสหราชอาณาจักรเท่านั้น

ข้อมูลอ้างอิงที่เกี่ยวข้อง: Lazarus Group เป็นสามกลุ่มที่ถือครอง Bitcoin สูงสุดบนบล็อกเชน เกาหลีเหนือกำลังพยายามเข้ารหัสสำรองเชิงยุทธศาสตร์ด้วยหรือไม่

ในความเป็นจริง กิจกรรมการโจรกรรมของกลุ่มลาซารัสนั้นแผ่ขยายออกไปไกลเกินกว่าอุตสาหกรรมคริปโต "ธุรกิจ" ของพวกเขานั้นกว้างขวาง ครอบคลุมถึงการโจรกรรมเงินทุนธนาคาร ข้อมูลสำคัญ ความลับทางการค้า หน่วยข่าวกรองทางทหาร และแรนซัมแวร์ บางคนยังชี้ว่าการดำเนินงานของกลุ่มลาซารัสไม่ได้ขับเคลื่อนด้วยเงินเสมอไป แต่เป็นการขโมยเทคโนโลยีและข้อมูลอย่างเป็นทางการเพื่อสนับสนุนการพัฒนาเทคโนโลยีของเกาหลีเหนือ และเพื่อสร้างความวุ่นวายเพื่อสนับสนุนวัตถุประสงค์ทางภูมิรัฐศาสตร์

สำหรับโลกของคริปโต ผลการดำเนินงานของ Lazarus Group ในช่วงสี่ปีที่ผ่านมามีดังต่อไปนี้:

2022: สินทรัพย์ดิจิทัลมูลค่ากว่า 600 ล้านดอลลาร์ถูกขโมยจาก Axie Infinity

โดยเฉพาะอย่างยิ่ง แฮกเกอร์ได้ติดต่อวิศวกรของ Sky Mavis ซึ่งเป็นผู้พัฒนา Axie Infinity ผ่านทาง LinkedIn และ WhatsApp เพื่อล่อลวงให้เขาไปสัมภาษณ์งานพร้อมโอกาสงานใหม่ หลังจากการสัมภาษณ์หลายครั้ง วิศวกรคนดังกล่าวได้รับข้อเสนองานที่มีค่าตอบแทนสูงพร้อมกับข้อเสนอปลอม ข้อเสนอปลอมนี้ถูกส่งมาเป็นไฟล์ PDF หลังจากที่วิศวกรดาวน์โหลดไฟล์ PDF มัลแวร์ที่ฝังอยู่ในไฟล์ได้แทรกซึมเข้าไปในระบบ Ronin แฮกเกอร์จึงเข้าควบคุมระบบตรวจสอบเครือข่าย Ronin และขโมยเงินไป

2023: Poloniex และ HTX ขาดทุนกว่า 200 ล้านเหรียญสหรัฐ

การโจรกรรม Poloniex และ HTX เกิดจากการเจาะกุญแจส่วนตัว แฮกเกอร์ใช้กลยุทธ์ภัยคุกคามขั้นสูง (APT) เพื่อแทรกซึมและเฝ้าติดตาม Poloniex เป็นระยะเวลานาน จนในที่สุดก็สามารถเข้าถึงกระเป๋าเงินร้อนได้ การโจมตีแบบ APT มีลักษณะเด่นคือ การซ่อนตัวสูง การกำหนดเป้าหมายแบบเจาะจง การโจมตีแบบต่อเนื่อง และวิธีการขั้นสูง

ทั้งสองแพลตฟอร์มมีความเกี่ยวข้องกับ Justin Sun (สามารถสรุปได้ว่า Brother Sun ตกเป็นเป้าหมายในขณะนั้น)

2024: เงินกว่า 500 ล้านเหรียญถูกขโมยจาก DMM Bitcoin (300 ล้านเหรียญ) และ WazirX (230 ล้านเหรียญ)

ในเดือนพฤษภาคม 2567 DMM Bitcoin ซึ่งเป็นตลาดแลกเปลี่ยนสกุลเงินดิจิทัลของญี่ปุ่น ตรวจพบการรั่วไหลของ Bitcoin จำนวน 4,502.9 บิตคอยน์ออกจากกระเป๋าเงินอย่างไม่เหมาะสม สำนักงานบริการทางการเงินของญี่ปุ่น (Financial Services Agency of Japan) ได้ขอให้ DMM สอบสวนการโจรกรรมดังกล่าวและจัดเตรียมแผนการชดเชยให้กับลูกค้า แถลงการณ์อย่างเป็นทางการในภายหลังระบุว่าการโจรกรรมดังกล่าวเกิดจากการโจมตีทางวิศวกรรมสังคมโดย TraderTraitor ซึ่งปลอมตัวเป็นผู้สรรหาพนักงานของ LinkedIn และหลอกพนักงานของ Ginco Inc. ซึ่งรับผิดชอบการจัดการการซื้อขายของ DMM ให้ดาวน์โหลดโค้ดอันตราย จากนั้นโค้ดอันตรายจึงได้จัดการคำขอซื้อขายและโอนเงินไปยังกระเป๋าเงินของแฮกเกอร์ DMM สัญญาว่าจะชดเชยให้กับลูกค้า แต่เนื่องจากแรงกดดันทางการเงิน จึงปิดตัวลงในเดือนธันวาคม 2567 DMM จะโอนบัญชีและสินทรัพย์ของลูกค้าไปยัง SBI VC Trade ในวันที่ 8 มีนาคม 2568

ในเดือนกรกฎาคม พ.ศ. 2567 แพลตฟอร์มซื้อขายของอินเดีย WazirX ถูกแฮ็ก ส่งผลให้มีการโจรกรรมเงินประมาณ 230 ล้านดอลลาร์สหรัฐฯ รายงานการสืบสวนเปิดเผยว่าการโจรกรรมครั้งนี้เกิดจากการโจมตีทางไซเบอร์บนกระเป๋าเงินหลายลายเซ็นของ WazirX หนึ่งใบ ผู้โจมตีใช้ประโยชน์จากความคลาดเคลื่อนระหว่างอินเทอร์เฟซของ Liminal และข้อมูลธุรกรรมจริง เพื่อหลอกให้ผู้ลงนามของ WazirX สามคนและผู้ลงนามของ Liminal หนึ่งคนอนุมัติธุรกรรมที่ดูเหมือนปกติ (เช่น การโอน USDT แบบมาตรฐาน) ในความเป็นจริง ธุรกรรมนี้มีเพย์โหลดที่เป็นอันตรายซึ่งได้ปรับเปลี่ยนตรรกะของสัญญาอัจฉริยะของกระเป๋าเงินโดยการอัปเกรด การแทรกแซงนี้ทำให้ผู้โจมตีสามารถควบคุมและโอนเงินทั้งหมดได้อย่างสมบูรณ์โดยไม่ต้องใช้คีย์ของ WazirX

2025: 1.5 พันล้านเหรียญถูกขโมยจาก Bybit

ในเดือนกุมภาพันธ์ พ.ศ. 2568 Bybit ถูกโจรกรรมมูลค่า 1.5 พันล้านดอลลาร์สหรัฐ ซึ่งถือเป็นการโจรกรรมสกุลเงินดิจิทัลครั้งใหญ่ที่สุดในประวัติศาสตร์ โดยเฉพาะอย่างยิ่ง คอมพิวเตอร์ของนักพัฒนาที่มีสิทธิ์เผยแพร่ระบบถูกบุกรุก ผู้โจมตีได้อัปโหลดและแก้ไขไฟล์โค้ด JavaScript ที่เก็บไว้ในบัคเก็ต AWS S3 ของ Safe ไฟล์นี้มีตรรกะที่เป็นอันตรายซึ่งกำหนดเป้าหมายไปที่กระเป๋าเงิน Ethereum Safe ของ Bybit และกระเป๋าเงินที่ไม่รู้จัก (คาดว่าผู้โจมตีใช้เพื่อการทดสอบและตรวจสอบ) ส่งผลให้อินเทอร์เฟซส่วนหน้าของ Safewallet เสียหาย ต่อมา ในระหว่างการโอนโทเค็นของกระเป๋าเงินแบบ Hot และ Cold ตามปกติของ Bybit ผู้ใช้ Safewallet ทุกคนได้เห็นและใช้ส่วนหน้าของ Safewallet ซึ่งติดมัลแวร์ดังกล่าว ส่งผลให้ผู้เข้าร่วมใช้ลายเซ็นหลายลายเซ็นของ Bybit เห็นการแสดงผลส่วนหน้าของ SafeWallet ตามปกติ ในที่สุด แฮกเกอร์ได้หลอกลวงผู้ลงนามหลายคน (สามราย) และในที่สุดก็สามารถควบคุมกระเป๋าเงินแบบ Multi-Sig ผ่านธุรกรรมที่เป็นอันตราย ทำให้การโจมตีเสร็จสมบูรณ์

ทั้งหมดนี้ล้วนเป็นการโจรกรรมทางไซเบอร์ที่กลุ่มลาซารัสมีส่วนร่วมหรือมีส่วนเกี่ยวข้องทางอ้อม จำนวนเงินที่ถูกขโมยไปนั้นมหาศาล และวิธีการก็มีความเป็นมืออาชีพ การโจรกรรมหลายครั้งไม่ได้เกิดจากช่องโหว่ด้านความปลอดภัยหรือความผิดพลาดของมนุษย์ แต่เงินทุนก็ยังคงสูญหายไปแม้จะมีการติดตามตรวจสอบจากกลุ่มลาซารัสมาอย่างยาวนาน กล่าวได้ว่ากลุ่มลาซารัสมีอยู่ทุกหนทุกแห่ง

CZ ช่วยเตือนกลโกงทั่วไปที่กลุ่ม Lazarus ใช้

หลังจากโพสต์ดังกล่าวถูกเผยแพร่ CZ รีบรีทวีตและแสดงรายการกลโกงทั่วไปที่แฮกเกอร์เกาหลีเหนือใช้:

1. ปลอมตัวเป็นผู้หางานและพยายามหางานในบริษัท วิธีนี้ทำให้แฮกเกอร์สามารถเข้าถึงเป้าหมายได้ และแฮกเกอร์เหล่านี้สนใจตำแหน่งงานด้านการพัฒนา ความปลอดภัย และการเงินเป็นพิเศษ

2. พวกเขาแอบอ้างตัวเป็นนายจ้างและพยายามสัมภาษณ์/จ้างพนักงานของคุณ ระหว่างการสัมภาษณ์ พวกเขาจะอ้างว่ามีปัญหากับ Zoom และส่งลิงก์ "อัปเดต" ที่มีไวรัสซึ่งจะเข้าควบคุมอุปกรณ์ของพนักงานให้ผู้เข้ารับการสัมภาษณ์ หรือพวกเขาจะถามปัญหาการเขียนโปรแกรมกับพนักงาน แล้วส่ง "ตัวอย่างโค้ด" มาให้

3. ปลอมตัวเป็นผู้ใช้และส่งลิงก์ให้กับคุณในการร้องขอการสนับสนุนลูกค้า ซึ่งจะนำไปยังหน้าที่ดาวน์โหลดไวรัส

4. การได้มาซึ่งข้อมูลโดยการติดสินบนพนักงานบริษัทและซัพพลายเออร์ภายนอก เมื่อไม่กี่เดือนที่ผ่านมา บริษัทผู้ให้บริการภายนอกรายใหญ่แห่งหนึ่งในอินเดียถูกแฮ็ก ส่งผลให้ข้อมูลผู้ใช้ของตลาดหลักทรัพย์รายใหญ่แห่งหนึ่งในสหรัฐฯ รั่วไหล และสูญเสียทรัพย์สินของผู้ใช้มากกว่า 400 ล้านดอลลาร์สหรัฐ (อาจเป็น Coinbase)

ในที่สุด CZ ได้เรียกร้องให้บริษัทต่างๆ ฝึกอบรมพนักงานไม่ให้ดาวน์โหลดไฟล์ที่ไม่รู้จัก และคัดกรองผู้สมัครงานอย่างระมัดระวัง

การโจมตีเหล่านี้ไม่เพียงแต่เกิดขึ้นกับธุรกิจเท่านั้น แต่บุคคลทั่วไปก็จำเป็นต้องระมัดระวังเมื่อเผชิญกับสถานการณ์ที่คล้ายคลึงกัน เช่น การเห็นลิงก์จากคนแปลกหน้า การแชร์หน้าจอ ฯลฯ โดยเฉพาะอย่างยิ่งในอุตสาหกรรมคริปโต หลายคนอาจพบกับการแฮ็กคลิปบอร์ด (Clipboard Hijacking) หรือไวรัสแอดเดรสโพซิชั่น (Address Poisoning via Clipper Malware) เมื่อโอนเงินหลังจากถูกโจมตี นี่เป็นวิธีการโจมตีที่พบบ่อยที่สุดที่เราอาจพบ เมื่อผู้ใช้คัดลอกที่อยู่กระเป๋าเงิน (BTC, ETH, SOL address address) ซอฟต์แวร์จะแทนที่ที่อยู่นั้นด้วยที่อยู่ที่คล้ายกันซึ่งผู้โจมตีควบคุมโดยอัตโนมัติ ที่อยู่ที่ใช้แทนเหล่านี้มักจะมีจุดเริ่มต้นและจุดสิ้นสุดที่เกือบจะเหมือนกัน (เช่น 4-6 อักขระแรกและ 4-6 อักขระสุดท้ายเหมือนกัน) ทำให้คุณโอนเงินไปยังที่อยู่ที่ถูกแฮ็กเกอร์ควบคุม

นอกจากนี้คุณควรระมัดระวังเมื่อรับลิงก์จากคนแปลกหน้าบนโซเชียลมีเดีย เนื่องจากลิงก์เหล่านี้อาจมีไวรัสได้

บัญชีดำ: ข้อมูลและมาตรการรับมือแฮกเกอร์เกาหลีเหนือ

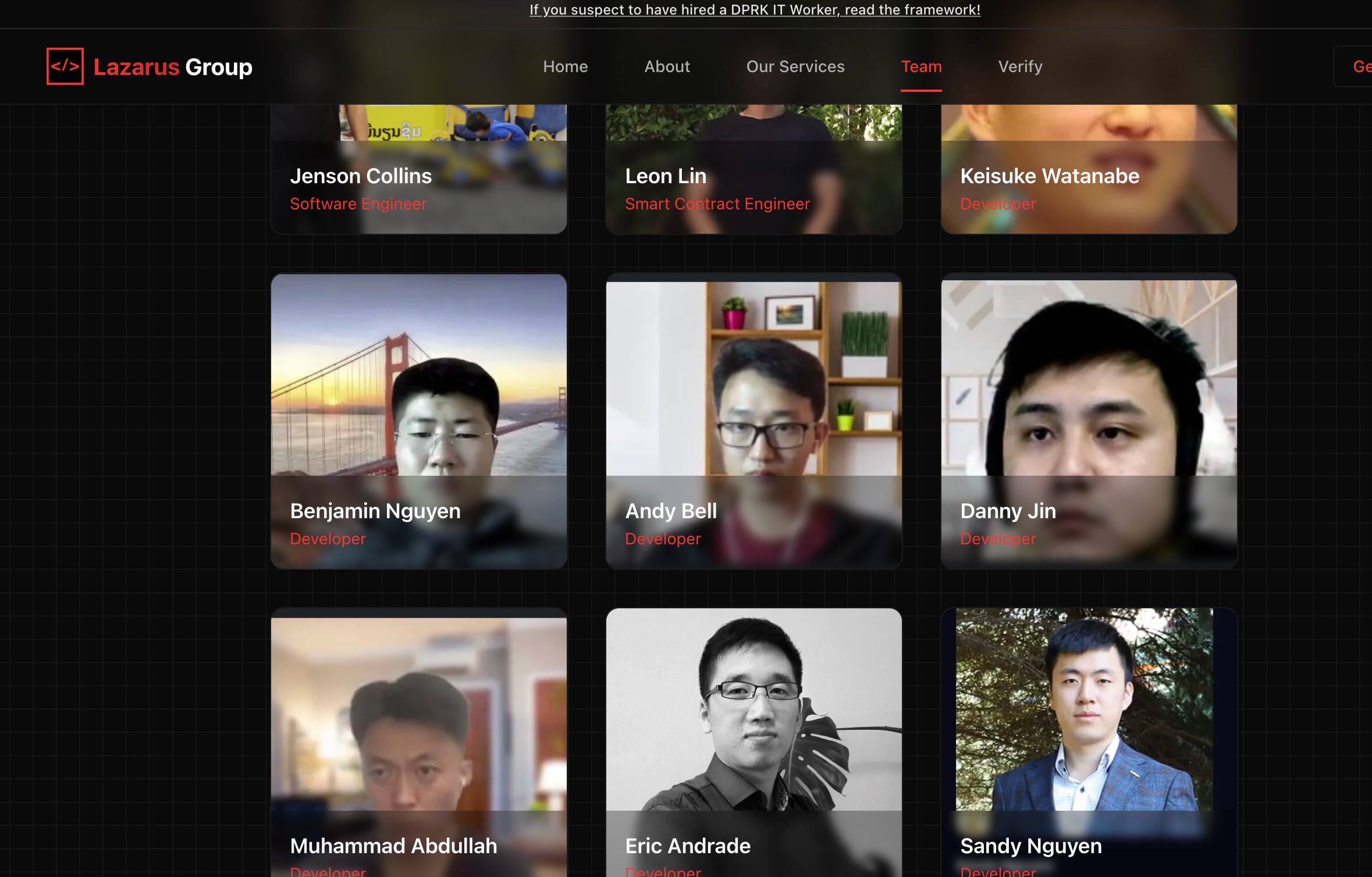

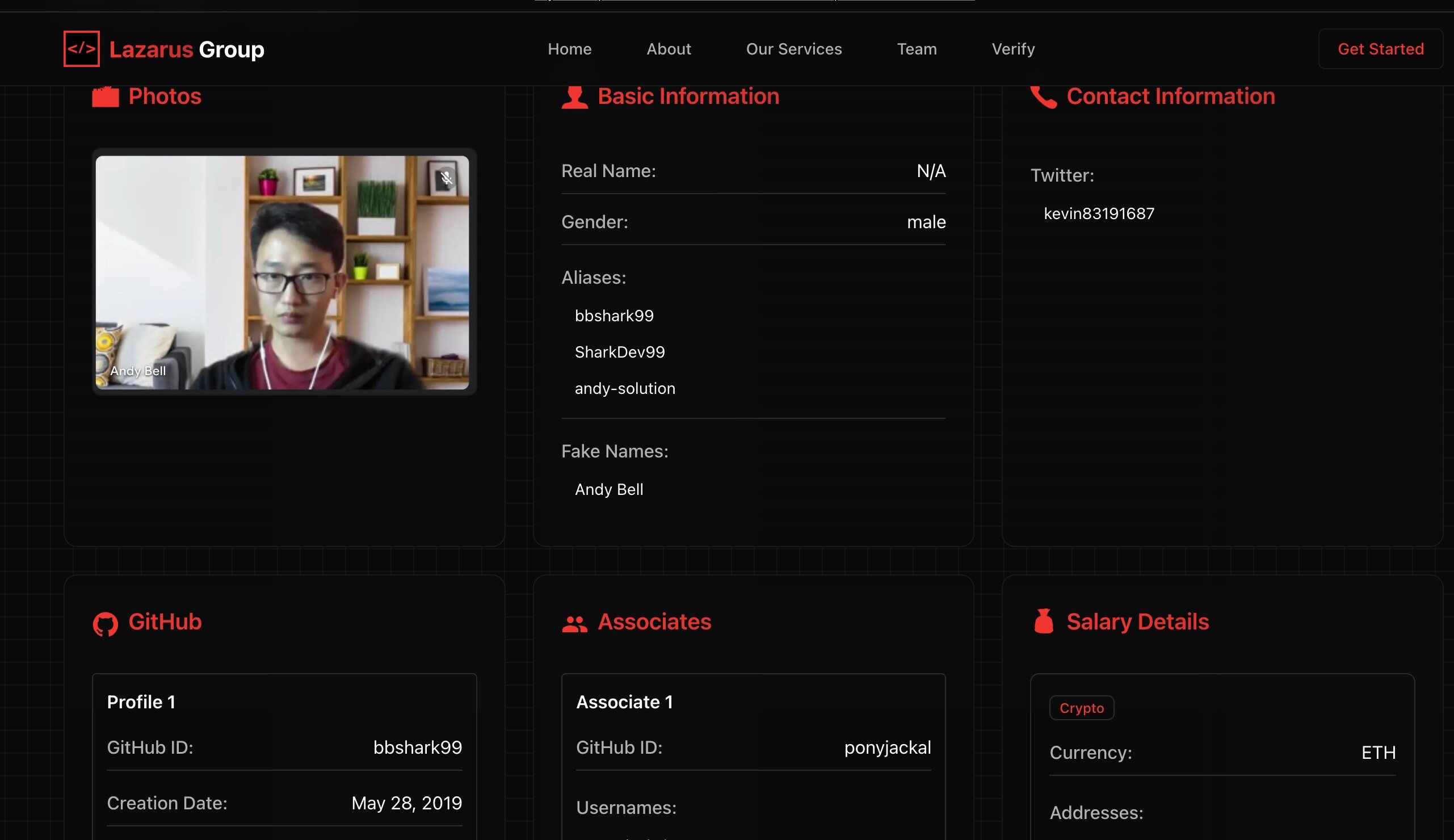

ปัจจุบันเว็บไซต์ lazarus.group ได้อัปเดตรายชื่อแฮ็กเกอร์ 63 ราย โดยประวัติและสถานะของรูปภาพของแฮ็กเกอร์แต่ละคนแตกต่างกันออกไป แฮ็กเกอร์เหล่านี้มักเป็นนักพัฒนา วิศวกรสัญญาอัจฉริยะ และวิศวกรซอฟต์แวร์ (สำหรับ Web 3, บล็อกเชน และการพัฒนาแบ็กเอนด์) อย่างไรก็ตาม ข้อมูลในรายชื่อไม่ใช่ข้อมูลจริงของพวกเขา เป็นไปได้ว่าพวกเขาเป็นไฟล์ปลอมที่แฮ็กเกอร์ของทีม Lazarus Group ปลอมแปลง หรือเป็นสมาชิกหรือผู้ที่เกี่ยวข้องกับ Lazarus Group หลายคนในรายชื่อยังคงทำงานในบริษัทต่างๆ

อินเทอร์เฟซจะแสดงรายชื่อเดิมของผู้สมัคร บัญชีโซเชียลมีเดีย (อีเมล ทวิตเตอร์ หมายเลขโทรศัพท์ ฯลฯ) บัญชี GitHub ประวัติการทำงาน รูปภาพที่บันทึกไว้ และแม้แต่ที่อยู่กระเป๋าเงินคริปโต นอกจากนี้ยังมีการวิเคราะห์ "ประวัติย่อ" ที่ละเอียดมากขึ้น (เช่น ร่องรอยการปลอมแปลง LinkedIn และความผิดปกติของ IP) ข้อมูลเหล่านี้ช่วยให้ฝ่ายทรัพยากรบุคคลและบริษัทต่างๆ ระบุความเสี่ยงที่อาจเกิดขึ้นกับผู้เข้ารับการสัมภาษณ์และพนักงานได้อย่างรวดเร็ว

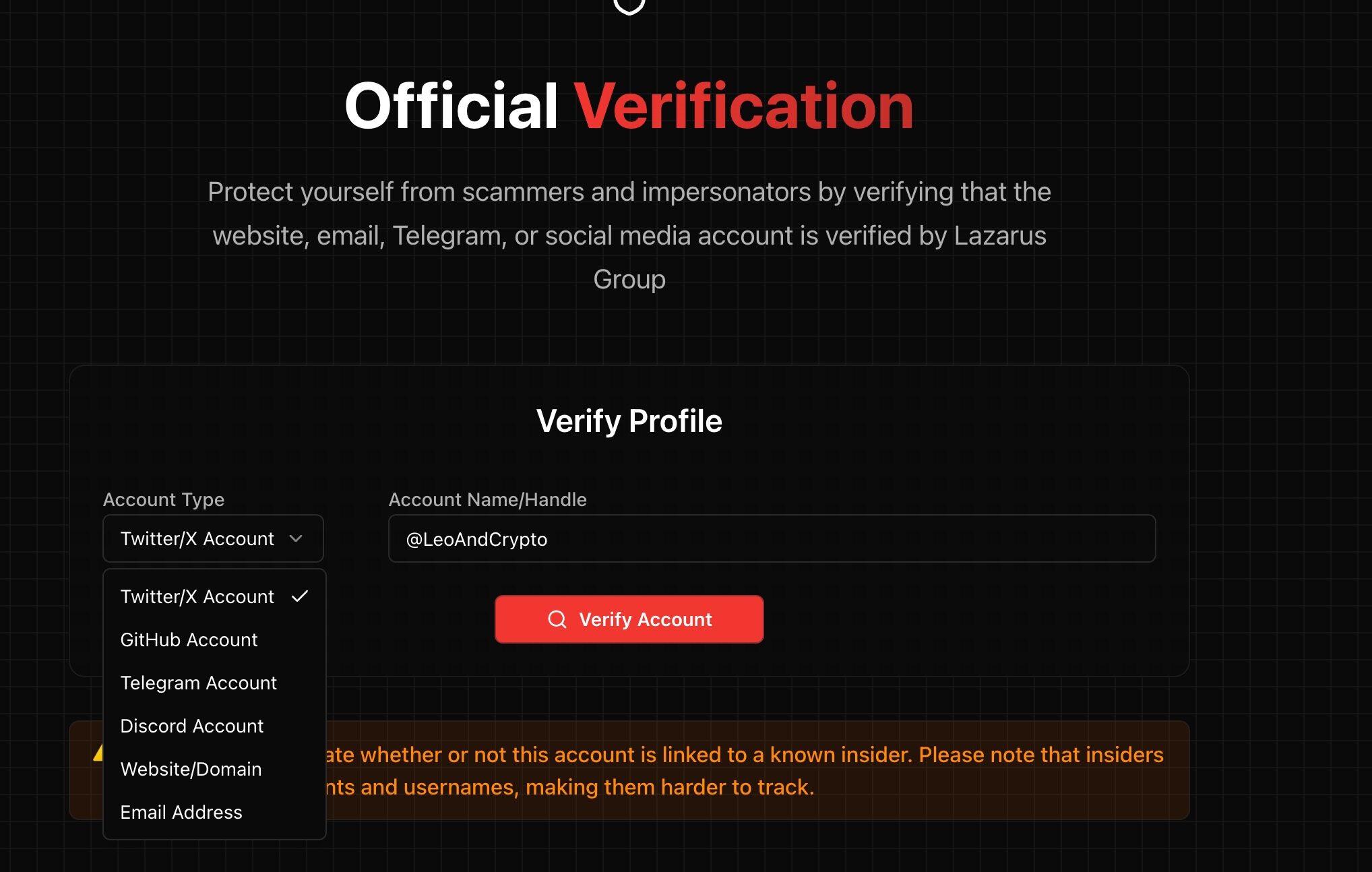

นอกจากนี้เว็บไซต์ยังเปิดตัวฟังก์ชั่นการยืนยันบัญชีผู้หางาน ได้แก่ X, Github, TG, DC, การยืนยันเว็บไซต์และอีเมล (ฟรี) อีกด้วย

กรอบการทำงาน SEAL ที่ SEAL เปิดตัวยังช่วยให้คุณเข้าใจความรู้ด้านความปลอดภัยได้ดียิ่งขึ้น เอกสารระบุว่า:

พนักงานไอทีของเกาหลีเหนือ ซึ่งมักใช้ตัวตนปลอมเพื่อทำงานไอทีทางไกลให้กับบริษัทต่างชาติ ถือเป็นแหล่งรายได้สำคัญของรัฐบาล โดยเฉพาะอย่างยิ่งจากโครงการอาวุธ พวกเขาทำงานด้านไอทีหลากหลายรูปแบบ แต่ไม่จำกัดเพียงด้านไอทีเท่านั้น โดยมักปลอมแปลงตัวตนและสถานที่ทำงานเพื่อให้ได้สัญญาจ้างงานอิสระและสร้างรายได้ ซึ่งรายได้เหล่านี้จะถูกส่งกลับเกาหลีเหนือ คนงานเหล่านี้ส่วนใหญ่ประจำอยู่ที่จีนและรัสเซีย และบางส่วนตั้งอยู่ในบางพื้นที่ของเอเชีย แอฟริกา และละตินอเมริกา

เอกสารแสดงให้เห็นว่า เกาหลีเหนือยังดำเนินการเครือข่าย "ผู้ช่วยเหลือ" เพื่อช่วยปกปิดตัวตนและอำนวยความสะดวกในการทำงานออนไลน์ทางไกล ผู้ช่วยเหลือสร้างรายได้จากการให้ยืมตัวตนดิจิทัลและตัวตนจริง และลูกค้าของพวกเขาส่วนใหญ่เป็นแฮกเกอร์ชาวเกาหลีเหนือ

ตั้งแต่ปี 2010 เป็นต้นมา แรงงานด้านไอทีในเกาหลีเหนือมีจำนวนเพิ่มขึ้น มีการกระจายตัวทางภูมิศาสตร์มากขึ้น และมีกิจกรรมที่หลากหลายมากขึ้น เป้าหมายหลักของพวกเขาคือ:

-สร้างรายได้ที่มั่นคงให้กับระบอบการปกครองเกาหลีเหนือผ่านการทำงานด้านไอทีทางไกล

-สร้างเครือข่ายสนับสนุนธุรกิจที่เกี่ยวข้องกับไอทีของเกาหลีเหนือ (การลักลอบขนของผิดกฎหมายและการฟอกเงิน)

- การเข้าถึงเทคโนโลยี โครงสร้างพื้นฐาน และข้อมูลประจำตัวของบริษัทตะวันตก (รวมถึงข้อมูลส่วนบุคคลและองค์กร ข้อมูลดิจิทัลและทางกายภาพ)

- การเปิดเผยความลับของบริษัท (โดยตั้งใจหรือไม่ได้ตั้งใจ)

- การกรรโชกทรัพย์ (แรนซัมแวร์และแบล็กเมล์)

- หลีกเลี่ยงการคว่ำบาตร (นิติบุคคลเกาหลีเหนือถูกห้ามไม่ให้รับการชำระเงินในรูปแบบใดๆ จากประเทศตะวันตก)

- การแฮ็ก (การสร้างการเข้าถึงโครงสร้างพื้นฐานอย่างถาวรเพื่อให้ได้จุดยืนหรือแทรกซึม)

-มัลแวร์ (เพื่อติดเชื้อเป้าหมายที่มีมูลค่าสูงเพื่อการโจรกรรมในภายหลัง)

ปัจจุบัน ประมาณการจำนวนแฮกเกอร์ชาวเกาหลีเหนือที่ปฏิบัติงานอยู่ในบริษัทและหน่วยงานรัฐบาลต่างๆ อยู่ระหว่าง 2,000 ถึง 15,000 ราย อย่างไรก็ตาม ตัวเลขนี้รวมถึงข้อมูลประจำตัวหลายรายการหรือบัญชีที่ไม่ได้ใช้งานซึ่งถูกนำไปใช้ซ้ำโดยผู้กระทำเดียวกัน SEAL ประมาณการว่าประมาณ 3-5% ของนักพัฒนาเว็บ 3 ทั้งหมดเป็นชาวเกาหลีเหนือ และในช่วงเวลาใดก็ตาม มีบัญชีที่เชื่อมโยงกับชาวเกาหลีเหนืออย่างน้อย 200-300 บัญชีที่กำลังหางานกับบริษัทเว็บ 3

SEAL Frameworks ยังให้คำแนะนำ แก่บริษัทที่ค้นพบว่าพนักงานของตนมีส่วนเกี่ยวข้องกับ Lazarus Group:

-อย่าไล่พวกเขาออกทันที แต่ให้ทุกอย่างเป็นปกติในขณะที่ต้องรักษาความปลอดภัยขององค์กรเพื่อหลีกเลี่ยงการแจ้งเตือนศัตรู

- หยุดชำระเงินทั้งหมดทันที หากสงสัย ให้เลื่อนกระบวนการโดยอ้างว่า "มีปัญหาทางการเงิน" เป็นต้น

- เพิกถอนสิทธิ์การเข้าถึงที่เก็บรหัส โครงสร้างพื้นฐานคลาวด์ และระบบภายในทั้งหมดอย่างเป็นระบบ รวมถึงรวบรวมข้อมูลทั้งหมดที่มีอยู่ (เช่น เอกสารยืนยันตัวตนของลูกค้า ที่อยู่สกุลเงินดิจิทัล อีเมล ประวัติย่อ) เพื่อการรายงาน

- ดำเนินการตรวจสอบความปลอดภัยอย่างครอบคลุมในทุกโค้ดที่มีส่วนร่วม โดยให้ความสำคัญกับการอ้างอิง ไฟล์ที่สร้าง (การรวมอย่างต่อเนื่อง/การปรับใช้อย่างต่อเนื่อง) และช่องโหว่ที่อาจเกิดขึ้น

- เมื่อความเสี่ยงด้านความปลอดภัยได้รับการแก้ไขอย่างสมบูรณ์แล้ว ให้ยกเลิกสัญญาด้วยเหตุผลที่เกี่ยวข้องกับธุรกิจ (เช่น ลดขนาด เปลี่ยนทิศทาง) และรายงานเรื่องดังกล่าวต่อหน่วยงานบังคับใช้กฎหมาย

บัญชีดำที่อัปเดตอย่างต่อเนื่อง: ประโยชน์ในระยะสั้นหรือประโยชน์ในระยะยาว?

เกี่ยวกับรายชื่อสาธารณะของ lazarus.group : คนส่วนใหญ่เชื่อว่ารายชื่อดังกล่าวสามารถช่วยให้บริษัทระบุพนักงานหรือผู้สัมภาษณ์ที่มีความเสี่ยงได้ดีขึ้น และอาจช่วยลดจำนวนเหตุการณ์แฮ็กได้

แม้ว่าการเปิดเผยข้อมูลของแฮ็กเกอร์อาจมีประโยชน์ในระยะสั้น แต่ในระยะยาว เนื่องจากรายชื่อดังกล่าวเปิดเผยต่อสาธารณะ แฮ็กเกอร์จึงมีแนวโน้มที่จะแก้ไขข้อมูลบัญชีสาธารณะและข้อมูลส่วนบุคคลหลังจากถูกเปิดเผย หน่วยซีลตอบโต้ว่าหลายคนยังคงใช้บัญชีปกติของตนโดยเปิดเผยตัวตน ปัจจุบัน ด้วยเทคโนโลยีดีปเฟกที่ขับเคลื่อนด้วย AI แฮ็กเกอร์อาจสามารถอัปเดตข้อมูลส่วนบุคคลทั้งหมดหรือแม้แต่เปลี่ยนรูปลักษณ์ภายนอกได้อย่างสิ้นเชิง ดังนั้น การเปิดเผยรายชื่อดังกล่าวจะทำให้การปลอมตัวของแฮ็กเกอร์มีความลึกลับและยากต่อการตรวจจับมากขึ้น โดยเฉพาะอย่างยิ่งเมื่อผู้คนจำนวนมากในอุตสาหกรรมคริปโตทำงานออนไลน์