เผยการโจรกรรม GCR: ใครคือแฮกเกอร์? คุณทำเงินได้เท่าไหร่?

ผู้เขียนต้นฉบับ: ZachXBT

เรียบเรียงโดย: Odaily Planet Daily Azuma

หมายเหตุบรรณาธิการ: บทความนี้เป็นการวิเคราะห์ข้อมูลที่ดำเนินการโดย ZachXBT นักสืบออนไลน์ชื่อดังเกี่ยวกับการโจรกรรมบัญชี X ของเทรดเดอร์ระดับตำนาน GCR เมื่อสุดสัปดาห์ที่ผ่านมา

สุดสัปดาห์ที่ผ่านมา บัญชี X ของ GCR (@GCRClassic) ถูกขโมย และ "การเรียกคำสั่ง" สำหรับ ORDI และ ETHFI ได้รับการเผยแพร่ทีละบัญชี ทำให้เกิดความผันผวนในระยะสั้นอย่างรุนแรงในราคาตลาดของสกุลเงินที่เกี่ยวข้อง จากการวิเคราะห์แบบออนไลน์ ZachXBT พบว่าการโจรกรรมดูเหมือนจะเกี่ยวข้องกับทีมพัฒนา "Sol" (ไม่เกี่ยวข้องกับทีม Solana) ของ meme token CAT บน Solana

ต่อไปนี้เป็นเนื้อหาต้นฉบับของ ZachXBT เรียบเรียงโดย Odaily Planet Daily

บทความนี้เป็นการวิเคราะห์ความสัมพันธ์ระหว่างทีมพัฒนา CAT “โซล” กับเหตุการณ์การโจรกรรม GCR

ไม่กี่นาทีก่อนการแฮ็ก ที่อยู่ที่เกี่ยวข้องกับทีม "Sol" ได้เปิดสถานะ Long ORDI มูลค่า 2.3 ล้านเหรียญสหรัฐ และ ETHFI มูลค่า 1 ล้านเหรียญสหรัฐบน Hyperliquid

มาเริ่มกันเลย.

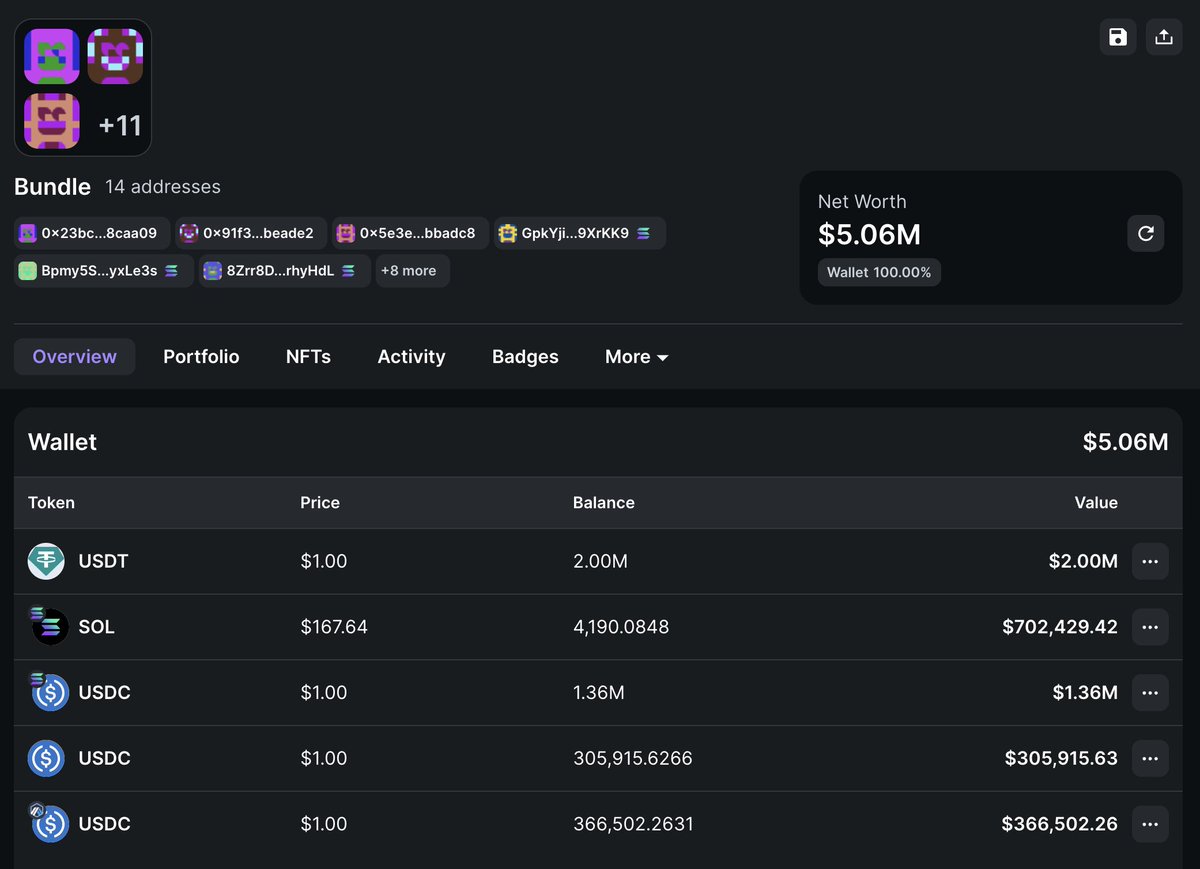

Lookonchain ซึ่งเป็นบริการวิเคราะห์แบบออนไลน์ เคย ตรวจสอบ และชี้ให้เห็นว่าทีม "Sol" ถูกสงสัยว่าซุ่มโจมตี meme token CAT ที่ออกโดยตัวมันเอง ซึ่งควบคุมอุปทานโทเค็นได้ 63% และตอนนี้ได้ขายและถอนเงินออกไปแล้วมากกว่า 5 ล้านเหรียญสหรัฐ และกำไรได้กระจายและโอนไปยังที่อยู่แล้ว

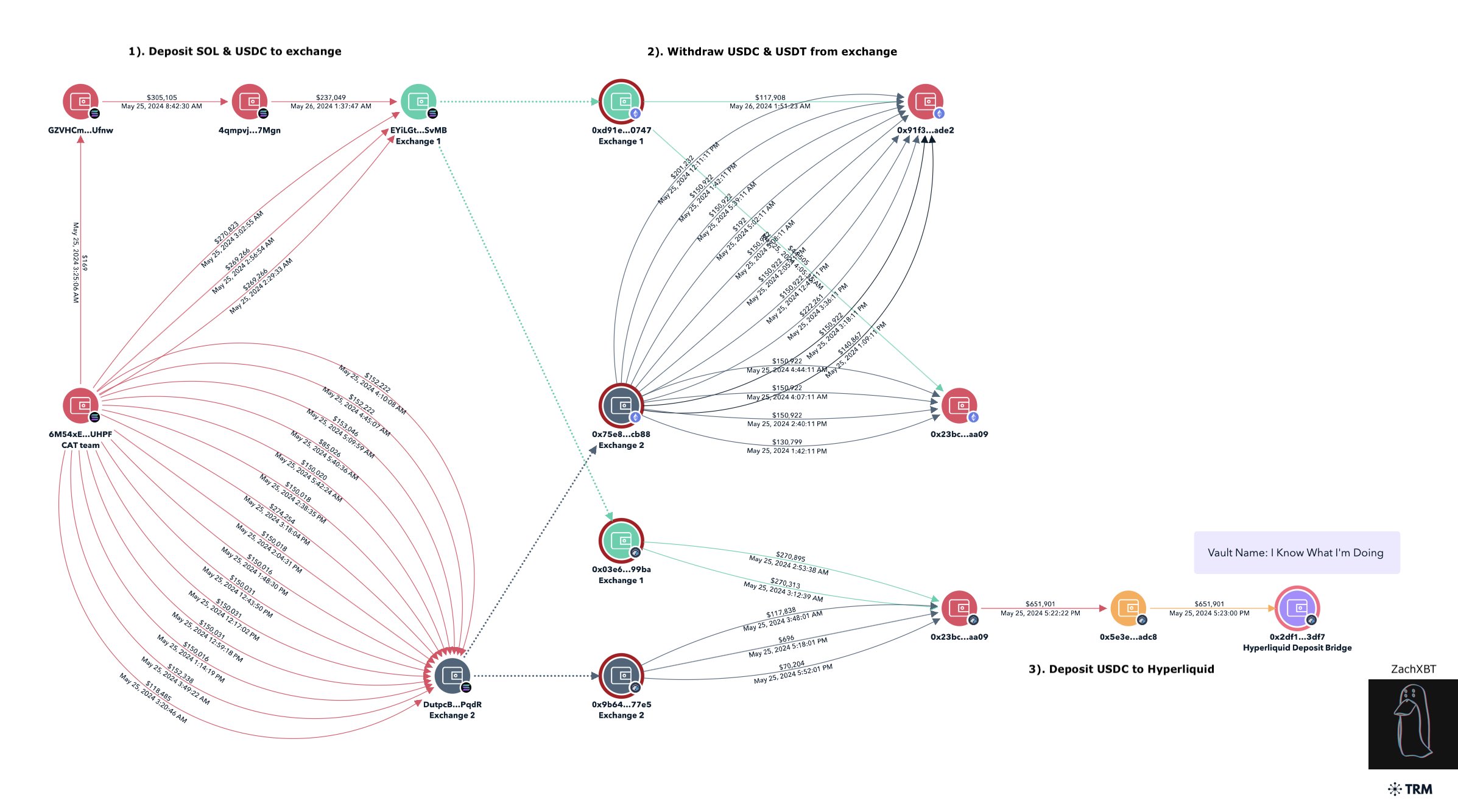

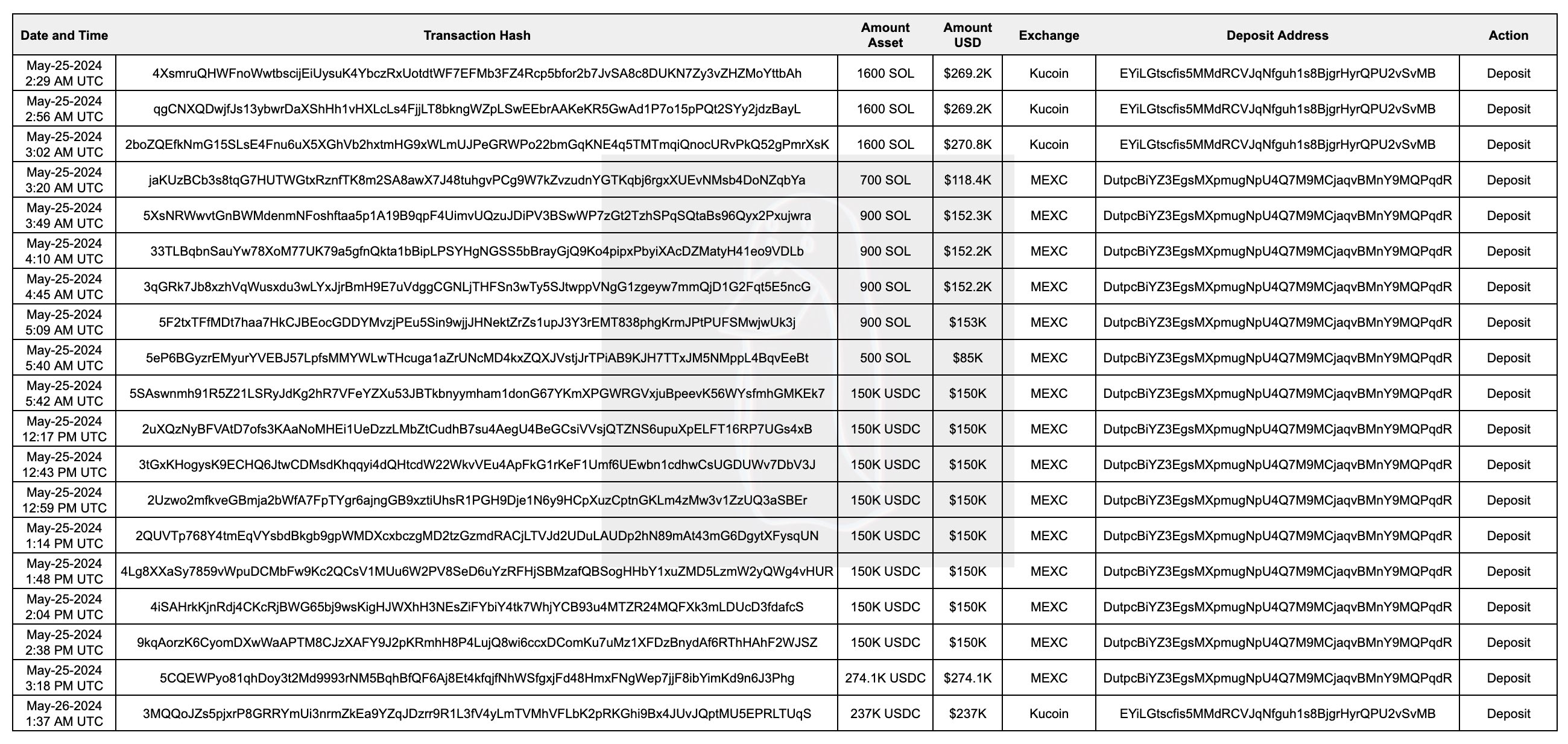

ในหมู่พวกเขา ที่อยู่เริ่มต้นด้วย 6M 54 USD) เพื่อฝากเงิน

จากการวิเคราะห์ด้านเวลา ฉันพบว่าไม่นานหลังจากที่ธุรกรรมการฝากเงินทั้งสองรายการบน Solana เสร็จสมบูรณ์ ธุรกรรมการถอนเงินสองชุดบน Kucoin และ MEXC ก็ปรากฏบน Ethereum และ Arbitrum และจำนวนเงินที่ถอนออกก็ใกล้เคียงกับจำนวนเงินฝากมาก ที่อยู่ที่เกี่ยวข้องมีดังนี้:

0x23bcf31a74cbd9d0578bb59b481ab25e978caa09;

0x91f336fa52b834339f97bd0bc9ae2f3ad9beade2.

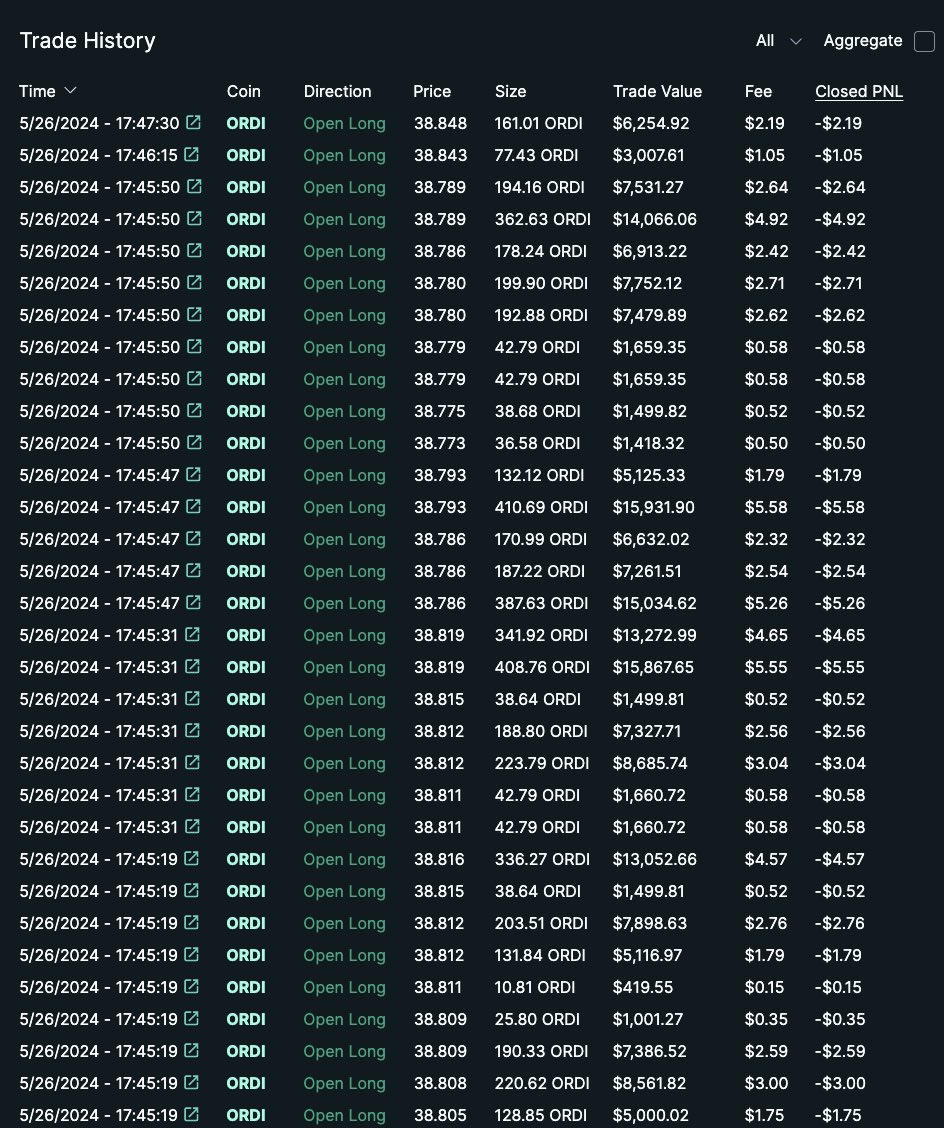

เมื่อเวลา 17:22 น. ของวันที่ 25 พฤษภาคม (ทั้งสองเวลา UTC) ที่อยู่ดังกล่าวเริ่มต้นด้วย 0x 23 bc โอน USDC จำนวน 650,000 USD ไปยังที่อยู่ที่เริ่มต้นด้วย 0x 5 e 3 (0x 5 e 3 edeb 4 e 88 aafcd 1 f 9 เป็น 179 aa 6 ba 2c 87 cbbadc 8) และฝากไว้ใน Hyperliquid สำหรับการซื้อขายตามสัญญา ต่อมา ระหว่างเวลา 17:45 น. ถึง 17:56 น. ของวันที่ 26 พฤษภาคม ที่อยู่ที่ขึ้นต้นด้วย 0x 5 e 3 ได้เปิดสถานะซื้อของ ORDI มูลค่า 2.3 ล้านดอลลาร์สหรัฐบน Hyperliquid

เมื่อเวลา 17:55 น. ของวันที่ 26 พฤษภาคม โพสิชันของ GCR ปิดเมื่อเวลา 18:00 น. โดยมีกำไรประมาณ 34,000 เหรียญสหรัฐ

เมื่อเวลา 17:58 น. ของวันที่ 26 พฤษภาคม GCR โพสต์ข้อความในบัญชี X อื่นของเขาเพื่อยืนยันว่าบัญชีขนาดใหญ่ของเขาถูกขโมย

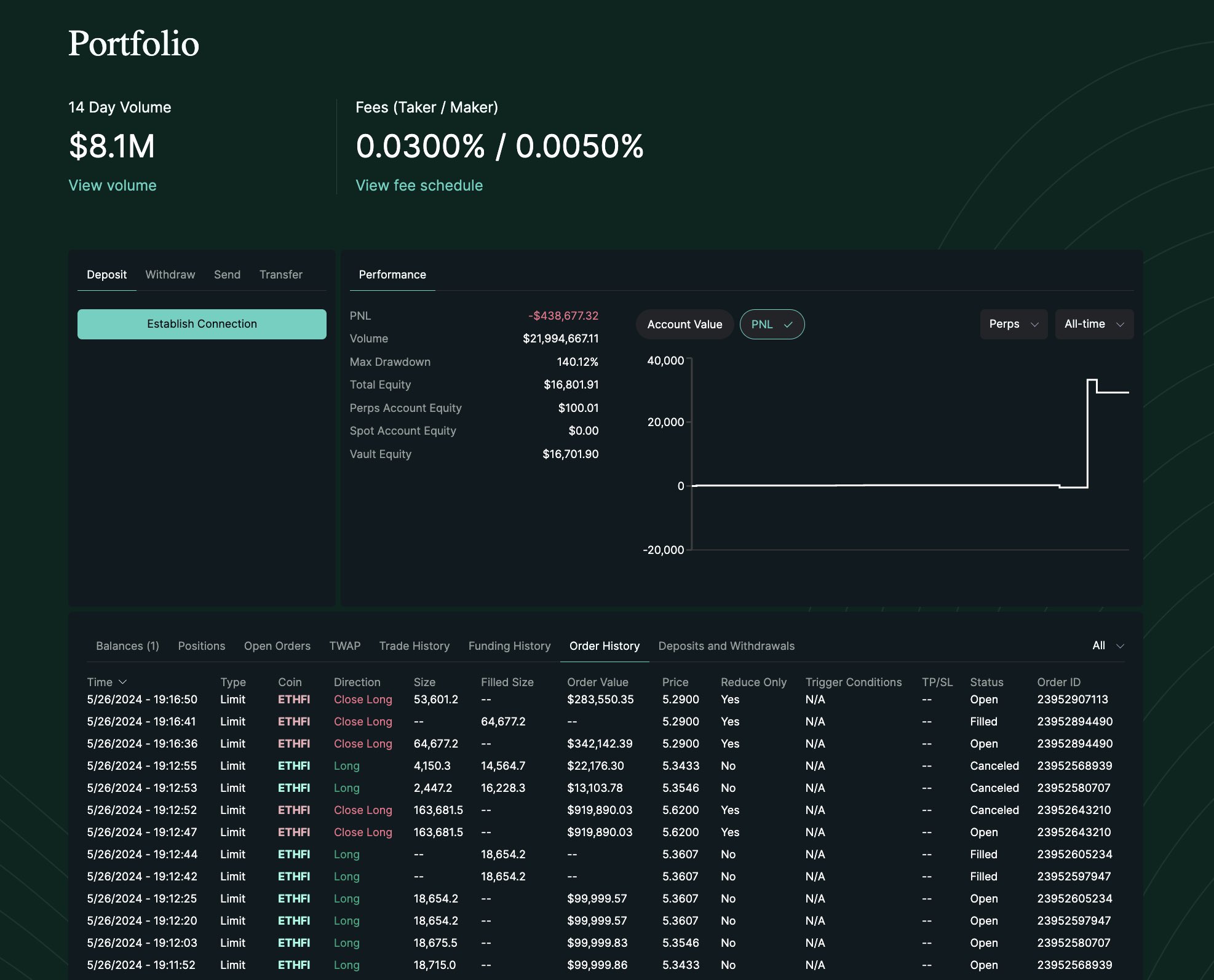

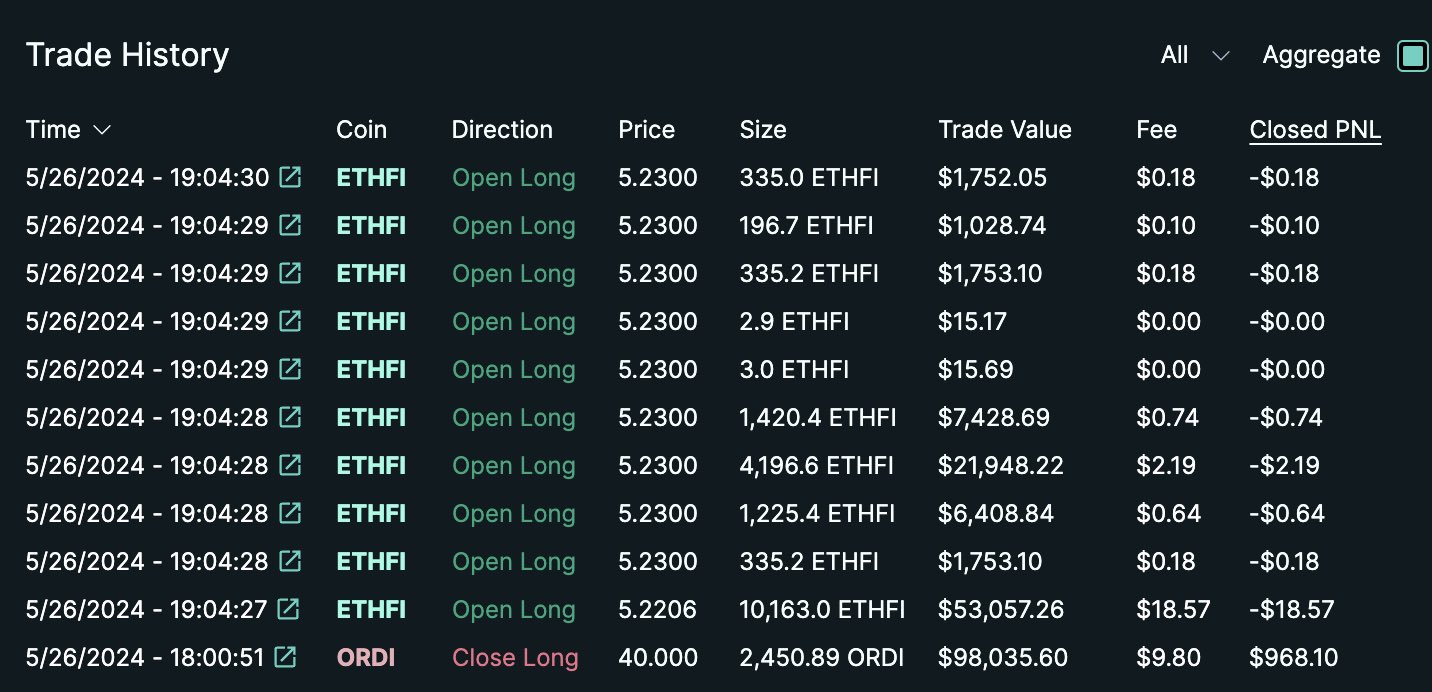

ตั้งแต่เวลา 19:04 น. ถึง 19:12 น. ของวันที่ 26 พฤษภาคม แฮกเกอร์ได้ทำซ้ำเคล็ดลับเก่า ๆ ของเขา โดยที่อยู่ที่เริ่มต้นด้วย 0x 5 e 3 ได้เปิดสถานะ long ของ ETHFI มูลค่า 1 ล้านเหรียญสหรัฐใน Hyperliquid จากนั้นเวลา 19:12 น แฮกเกอร์ใช้บัญชี GCR ที่ถูกขโมยเผยแพร่เนื้อหา "การเรียกร้องคำสั่ง" เกี่ยวกับ ETHFI อีกครั้ง

อย่างไรก็ตาม คราวนี้ดูเหมือนตลาดจะระมัดระวัง ETHFI ไม่ได้เลียนแบบแนวโน้มของ ORDI ระหว่างเวลา 19:16 น. ถึง 19:45 น. ที่อยู่ที่ขึ้นต้นด้วย 0x 5 e 3 ถูกบังคับให้ปิดตำแหน่ง ส่งผลให้สูญเสีย ประมาณ 3,500 เหรียญสหรัฐ

ข้างต้นคือการวิเคราะห์ของ ZachXBT เกี่ยวกับเหตุการณ์การแฮ็กนี้ จากมุมมองของข้อมูล กำไรสุดท้ายของแฮกเกอร์จาก "ธุรกรรมที่จัดการ" สองรายการคือ "เพียง" ประมาณ 30,000 ดอลลาร์ และหนึ่งในนั้นจบลงด้วยการขาดทุน ซึ่งดูเหมือนว่าจะต่ำกว่าที่หลายคนคาดเดา

เป็นที่น่าสังเกตว่าเนื่องจากก่อนหน้านี้ ZachXBT ได้เตือนตลาดเกี่ยวกับพฤติกรรมที่น่าสงสัยของทีม "Sol" ชุมชนโทเค็น CAT จึงประสบปัญหาราคาสกุลเงินเพิ่มขึ้นในระยะสั้นในช่วงสองวันที่ผ่านมา (ลดลง 75% 24 ชั่วโมงที่ผ่านมา) ล้อเลียน ZachXBT

ตอนนี้เมื่อเขาพบโอกาสนี้แล้ว ZachXBT ก็ไม่ลืมที่จะใช้การประชด และระบุเป็นพิเศษในตอนท้ายของบทความ: "สามารถเห็นได้จากการดำเนินการแปลก ๆ ของพวกเขาว่าแฮกเกอร์มีไอคิวต่ำมาก"