ArkStream Capital: อธิบายรายละเอียดเกี่ยวกับโอกาสการลงทุนของ zk ในส่วนขยายและเส้นทางการปกป้องความเป็

คำนำ

ชื่อเรื่องรอง

ในเครือข่าย Bitcoin หรือเครือข่าย Ethereum ในปัจจุบัน จะมีธุรกรรมจำนวนมากที่รอการบรรจุและยืนยันในเครือข่ายทั้งหมด ธุรกรรมประเภทนี้ที่รอกลไกการยืนยันส่งผลกระทบต่อประสบการณ์การใช้งานของผู้ใช้อย่างมาก ความแออัดของ ธุรกรรมเป็นปัญหาเร่งด่วนที่ทั้งอุตสาหกรรมจำเป็นต้องแก้ไข นอกจากนี้ เนื่องจากความเปิดเผยและความโปร่งใสของบล็อกเชนเอง เมื่อระบุที่อยู่แล้ว การทำธุรกรรมทั้งหมดของเราจะไม่มีความเป็นส่วนตัวเลย ด้วยการพัฒนาของ DeFi ในป่ามืดแห่งการเข้ารหัสลับนี้ ความจำเป็นในการปกป้องความเป็นส่วนตัวไม่เคยเร่งด่วนมากไปกว่าที่เป็นอยู่ในขณะนี้ เมื่อโครงสร้างของ DeFi กำลังจะพังทลาย เส้นการชำระบัญชีที่มองเห็นได้ชัดเจนและการชำระบัญชีแบบคงที่บนห่วงโซ่กลายเป็นแรงผลักดันสำคัญที่อยู่เบื้องหลังการลดลงของราคาที่ไม่หยุดยั้ง

สารบัญ:

Geeks และนักพัฒนาได้ทำการสำรวจเป็นเวลาหลายปีเกี่ยวกับปัญหาหลักสองประการของความจุและความเป็นส่วนตัวของเครือข่ายพร้อมกัน เทคโนโลยีที่ปราศจากความรู้ซึ่งมีคุณสมบัติเฉพาะของมันเอง มีความสำคัญพอๆ กับความโปร่งใส การกระจายอำนาจ และความไม่เปลี่ยนแปลงของเทคโนโลยีบล็อกเชน และมันนำเสนอวิธีแก้ปัญหาการขยายตัวและความเป็นส่วนตัวด้วยตัวของมันเอง บทความนี้จะเริ่มต้นจากคำจำกัดความและการดำเนินการของการพิสูจน์ความรู้ที่ไม่มีศูนย์ ยกตัวอย่างโครงการยอดนิยมมากมายในตลาด หารือเกี่ยวกับการสำรวจในสองด้านของการขยายตัวและการปกป้องความเป็นส่วนตัว และพิจารณาโอกาสในการลงทุนในนั้นจากมุมมองของการลงทุน สถาบัน.

สารบัญ:

การพิสูจน์ความรู้และความเป็นส่วนตัวเป็นศูนย์

Zero Knowledge Proof และ Scaling

การพิสูจน์ความรู้และความเป็นส่วนตัวเป็นศูนย์

ทิศทางการลงทุนของการพิสูจน์ความรู้เป็นศูนย์

ทิศทางการลงทุนของการพิสูจน์ความรู้เป็นศูนย์

ชื่อเรื่องรอง"คำจำกัดความของการพิสูจน์ความรู้เป็นศูนย์"ผู้คนมักจะเชื่อสิ่งที่พวกเขาเห็นและได้ยินในกระบวนการปฏิสัมพันธ์ในชีวิต แต่สำหรับข้อมูลหรือความรู้ที่มีค่า เจ้าของข้อมูลนั้นต้องการโน้มน้าวผู้อื่นว่าเขาพูดถูกโดยไม่ต้องเปิดเผยความลับหลัก ความรู้มีเจ้าของ เพื่อแก้ปัญหาความต้องการดังกล่าว จึงมีการพิสูจน์ความรู้ที่ไม่มีศูนย์ เปลี่ยนเป็นการแสดงออกทางวิชาการมากขึ้น การพิสูจน์ว่าไม่มีความรู้คือทั้งสองฝ่าย

การพิสูจน์และการตรวจสอบโดยเจ้าของความรู้เป็นผู้พิสูจน์ด้วยและอีกฝ่ายหนึ่งเป็นผู้ตรวจสอบ

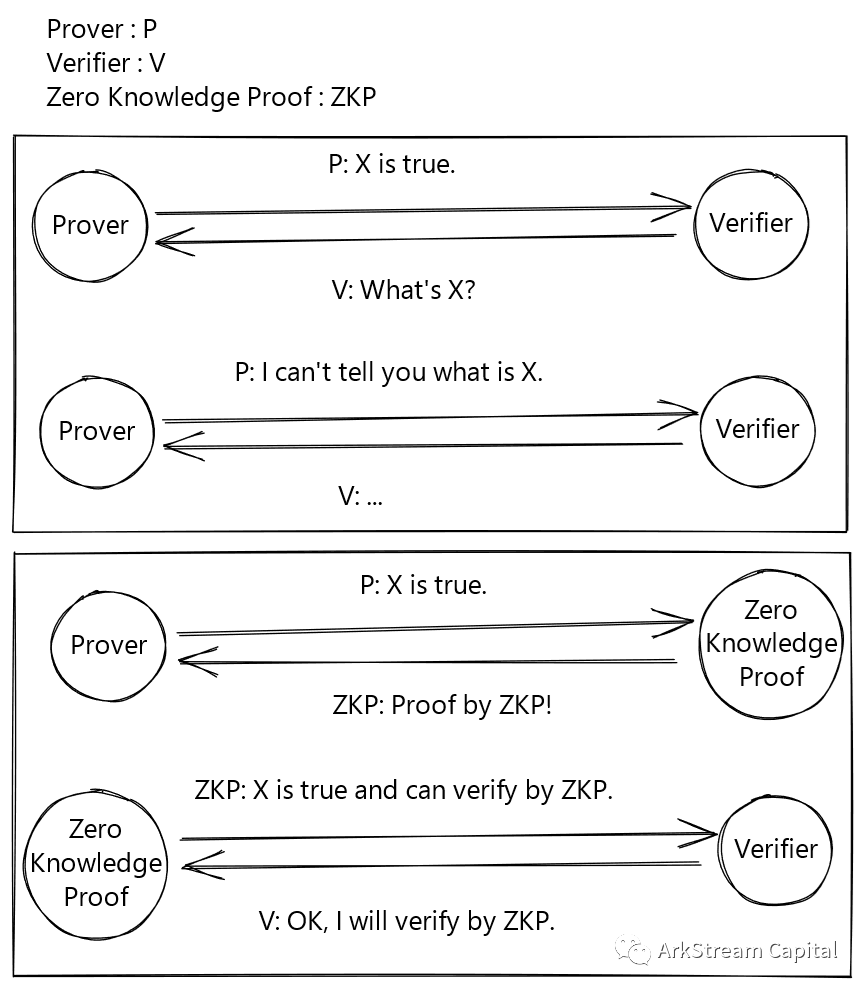

Figure 1: Proof without ZKP and with ZKP

เราใช้ภาพร่างเพื่ออธิบายโดยสัญชาตญาณว่าการพิสูจน์ที่ไม่มีความรู้ใดสามารถทำได้

คำอธิบายภาพจากภาพนี้ เราสามารถแยกคุณสมบัติสามประการของการพิสูจน์ที่ไม่มีความรู้:"ความสมบูรณ์ (สมบูรณ์)": พรรคพิสูจน์ความจริง ใช่ไหม

ความรู้เป็นความจริงหลักฐานของการยืนยันนี้จะโน้มน้าวใจผู้ตรวจสอบได้อย่างแน่นอน

ความมีเหตุผล (เสียง): ผู้พิสูจน์ไม่สามารถพิสูจน์ว่า "ความรู้เป็นเท็จ" เป็น "ความรู้เป็นความจริง"

: ตลอดการพิสูจน์ ผู้ตรวจสอบจะไม่ได้รับความลับอื่นใดที่เกี่ยวข้องกับความรู้ ยกเว้นการยืนยันว่า "ความรู้เป็นความจริง"

ในการอธิบายคุณสมบัติทั้งสามนี้ในภาษาธรรมดา พวกมันคือ: สิ่งที่จริงไม่สามารถเป็นเท็จได้ สิ่งที่เป็นเท็จไม่สามารถเป็นจริงได้ สิ่งไม่รู้คือความจริง และสิ่งที่ไม่รู้ยังคงไม่รู้ คุณสมบัติที่สามเป็นวิธีพูดที่ได้รับความนิยมมากกว่า ฉันพูดว่า "อะไรคือความจริง" คุณยืนยันแล้วว่า "อะไรคือความจริง" แต่คุณไม่รู้ว่าอะไรคืออะไร

คำอธิบายภาพ

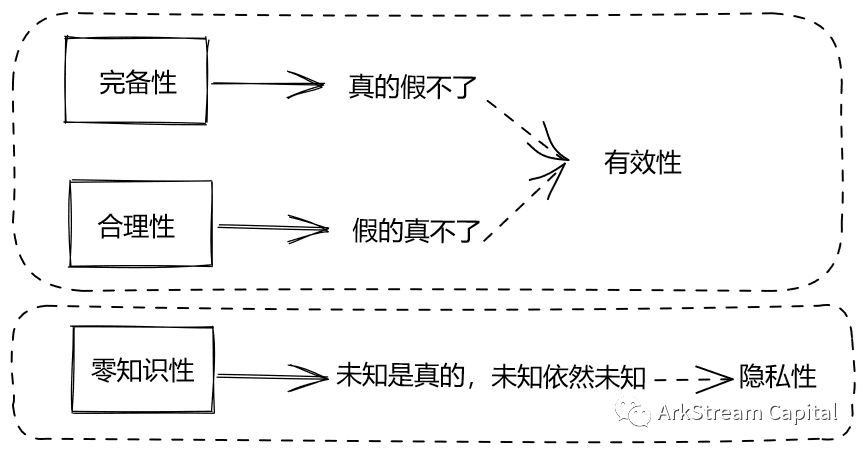

รูปที่ 2: คุณสมบัติ 3 ประการที่ปราศจากความรู้และคุณสมบัติ 2 ประการ

คุณสมบัติสองข้อแรกนั้นง่ายต่อการเข้าใจและให้ความสนใจมากกว่าคุณสมบัติที่สาม ในขณะที่คุณสมบัติที่สามนั้นง่ายต่อการสับสนและเพิกเฉย

เรามาพูดถึงเรื่องนี้ด้วยตัวอย่างที่เจาะจงมากขึ้น ตัวอย่างเช่น เราทุกคนเชื่อว่า Satoshi Nakamoto ต้องมีอยู่ในโลก มิฉะนั้น Bitcoin ก็จะไม่มีวันปรากฏ อย่างไรก็ตาม หลังจากผ่านไปหลายปี เราไม่รู้ว่า Satoshi Nakamoto ยังมีชีวิตอยู่หรือไม่ โลก. ถ้า Satoshi Nakamoto ยังมีชีวิตอยู่ และเขาต้องการบอกให้โลกรู้ว่าเขายังมีชีวิตอยู่ จากนั้น Satoshi Nakamoto ก็สามารถใช้ Zero-knowledge Proof ในการถ่ายทอด "ฉันยังมีชีวิตอยู่" สู่โลก ในเวลานี้ โลกรู้ข้อมูลนี้ตาม Zero-Knowledge Proof Verification แต่จะไม่รู้ว่า Satoshi Nakamoto มี ใช้รหัสส่วนตัวหรือว่าเขาเข้าสู่ระบบโลกหรือไม่ บัญชี BitcoinTalk การรับรองตนเอง ฯลฯ อีกสถานการณ์หนึ่งคือเมื่อ Satoshi Nakamoto คิดค้น Bitcoin ที่อยู่กำเนิดเป็นเจ้าของ bitcoin ตัวแรก เมื่อที่อยู่นี้ใช้รหัสส่วนตัวที่สอดคล้องกันสำหรับกิจกรรม มันยังสามารถสื่อข้อมูลที่ Satoshi Nakamoto ยังมีชีวิตอยู่ แต่สิ่งนี้ไม่ตอบสนองความรู้ที่ไม่มีศูนย์อีกต่อไป เพราะโลกรู้ว่า Satoshi Nakamoto ยังมีชีวิตอยู่เพราะกิจกรรมกุญแจส่วนตัวของเขา

พูดง่ายๆ ก็คือ การพิสูจน์ความรู้เป็นศูนย์ไม่เพียงแต่รับประกันความเป็นส่วนตัวของความรู้เท่านั้น แต่ยังรับประกันความถูกต้องของความรู้ด้วย ประเด็นทั้งสองนี้กำหนดสถานการณ์การใช้งานหลักสองสถานการณ์โดยตรงของการพิสูจน์ความรู้เป็นศูนย์ในโลกที่เข้ารหัส: ความเป็นส่วนตัวและการขยายตัว แน่นอนว่าจะมีแอปพลิเคชันที่แบ่งย่อยมากขึ้นในสถานการณ์ความเป็นส่วนตัว เช่น การชำระเงินส่วนตัว การลงคะแนนโดยไม่ระบุชื่อ และแม้แต่เครือข่ายสาธารณะส่วนตัว เป็นต้น ซึ่งสามารถเข้าใจได้โดยทั่วไปว่าเป็นความเป็นส่วนตัวในการชำระเงินสินทรัพย์และความเป็นส่วนตัวทั่วไปเชิงตรรกะ สำหรับสถานการณ์ขยายจะใช้ความสมบูรณ์และความมีเหตุผลของการพิสูจน์ที่ไม่มีความรู้เช่นเดียวกับวิธีการทางเทคนิคอื่นๆ

ชื่อเรื่องรองการดำเนินการพิสูจน์ความรู้เป็นศูนย์

การพิสูจน์ความรู้ที่ไม่มีความรู้ถูกประดิษฐ์ขึ้นและดำเนินการโดยใช้ความรู้ทางคณิตศาสตร์และการเข้ารหัสจำนวนมาก

ในการใช้งานการพิสูจน์ทั้งหมด ขึ้นอยู่กับว่าเป็นการโต้ตอบหรือไม่ สามารถแบ่งออกเป็นการพิสูจน์แบบโต้ตอบและไม่ใช่การพิสูจน์แบบโต้ตอบ การพิสูจน์แบบโต้ตอบเป็นกระบวนการพิสูจน์ที่กำหนดให้ผู้พิสูจน์และผู้ตรวจสอบสลับกันตามลำดับและกฎที่แน่นอน จากนั้นทำการพิสูจน์ให้เสร็จสมบูรณ์ด้วยความน่าจะเป็นแบบสุ่ม การพิสูจน์แบบไม่โต้ตอบหมายความว่าผู้พิสูจน์คำนวณและส่งวัสดุพิสูจน์ทั้งหมดในคราวเดียวตามกฎการพิสูจน์หรือกระบวนการพิสูจน์ จากนั้นผู้ตรวจสอบสามารถใช้วัสดุพิสูจน์เหล่านี้โดยตรงสำหรับการตรวจสอบ ในความเข้าใจแบบสุดโต่ง การพิสูจน์แบบไม่โต้ตอบคือการบีบอัดการพิสูจน์เชิงโต้ตอบหลายขั้นตอนให้เป็นการโต้ตอบเดียว นอกจากนี้ การพิสูจน์แบบไม่โต้ตอบสามารถถูกมองว่าเป็นการแยกการใช้งานทั้งหมดออกเป็นกระบวนการพิสูจน์และกระบวนการยืนยัน

ด้านล่าง เราจำลองความแตกต่างระหว่างการพิสูจน์แบบโต้ตอบและไม่โต้ตอบด้วยสองสถานการณ์ที่แตกต่างกัน

ลดความซับซ้อนของสถานการณ์ที่ 1 โดยสมมติว่าคีย์ส่วนตัวที่สร้างขึ้นโดย Satoshi Nakamoto ปรากฏขึ้นอีกครั้งในโลก ตอนนี้จำเป็นต้องพิสูจน์ว่าคีย์ส่วนตัวนี้ยังคงทำงานอยู่

ขั้นตอนการพิสูจน์แบบโต้ตอบ:

1. ผู้ตรวจสอบจะตะโกนรหัสส่วนตัวของการกำเนิดไปยังผู้พิสูจน์ และคุณเขียนประโยคหลังจากความสูงของบล็อกที่กำหนด: Hello World

2. ผู้รับรองคีย์ส่วนตัวของ Genesis รอความสูงของบล็อกตามที่ต้องการ จากนั้นจึงส่งข้อความไปยังเครือข่ายทั้งหมด: Hello World

3. ตัวตรวจสอบยืนยันในเครือข่ายว่าคีย์ส่วนตัวของ Genesis ทิ้งข้อความไว้หลังจากความสูงของบล็อกตามที่ต้องการหรือไม่: Hello World

4. ทำซ้ำขั้นตอนที่ 1, 2 และ 3 เมื่อจำนวนครั้งถึงระดับที่กำหนด จะสามารถพิจารณาได้จากมุมมองของความน่าจะเป็นที่คีย์ส่วนตัวจะทำงานโดยพื้นฐาน

กระบวนการพิสูจน์แบบไม่โต้ตอบ:

1. อุปกรณ์/เครื่องจำลอง/เครื่องทัวริงบางตัวสร้างสตริง xyz แบบสุ่มที่ใช้ร่วมกัน จากนั้นทำให้สตริงนี้เป็นแบบสาธารณะ และต้องการให้ตัวพิสูจน์คีย์ส่วนตัวของ Genesis ส่งไปยังเครือข่ายทั้งหมดในรูปแบบ "xyz, Hello World" ข้อความ .

2. ผู้พิสูจน์คีย์ส่วนตัวกำเนิดตามกฎของอุปกรณ์/เครื่องจำลอง/เครื่องทัวริง ใช้สตริงนี้ xyz เพิ่ม Hello World ของตัวเอง และฝากข้อความไปยังเครือข่ายทั้งหมด: "xyz, Hello World"

3. ตัวตรวจสอบเก็บสตริง xyz และหลังจากเห็นข้อความของคีย์ส่วนตัวของการเกิด ให้ระบุโดยตรงว่าคีย์ส่วนตัวนั้นทำงานอยู่

ลดความซับซ้อนของสถานการณ์ที่ 2 โดยสมมติว่า Zhang San เข้าใจอัลกอริทึม Gaussian และ Li Si ไม่เข้าใจ

ขั้นตอนการพิสูจน์แบบโต้ตอบ:

1. Li Si โทรหา Zhang San และคำนวณ 1+2+3+...+8887+8888 ภายใน 30 วินาที

2. Zhang San ใช้อัลกอริธึม Gaussian คำนวณผลลัพธ์ใน 30 วินาทีและบอก Li Si

3. Li Si ใช้การบวกที่ง่ายที่สุดของเขาเพื่อตรวจสอบว่าผลลัพธ์ถูกต้องหรือไม่

4. ทำซ้ำขั้นตอนที่ 1, 2 และ 3 เมื่อจำนวนครั้งถึงระดับหนึ่ง จะสามารถพิจารณาได้จากมุมมองของความน่าจะเป็นที่ Zhang San เข้าใจอัลกอริทึม Gaussian

กระบวนการพิสูจน์แบบไม่โต้ตอบ:

1. อุปกรณ์/เครื่องจำลอง/เครื่องทัวริงสร้างจำนวนเต็มแบบสุ่มที่ใช้ร่วมกัน x

2. Zhang San ใช้อัลกอริทึม Gaussian เพื่อคำนวณผลลัพธ์ของ 1+2+3+...+(x-1)+x โดยตรง

3. Li Si ใช้การบวกที่ง่ายที่สุดของเขาเพื่อตรวจสอบว่าผลลัพธ์ถูกต้องหรือไม่ ถ้าถูกต้อง แสดงว่า Zhang San เข้าใจ Gaussian algorithm

จากตัวอย่างข้างต้น เราสามารถพบว่าการพิสูจน์แบบไม่โต้ตอบมีข้อได้เปรียบที่ชัดเจนกว่าการพิสูจน์แบบโต้ตอบ: 1. มันไม่ได้ขึ้นอยู่กับตัวตรวจสอบเชิงโต้ตอบที่เฉพาะเจาะจงและเป็นทางออกที่ยอดเยี่ยมสำหรับผู้พิสูจน์หนึ่งคนต่อผู้ตรวจสอบ N คน 2. ไม่จำกัดเฉพาะ ช่วงเวลาของการโต้ตอบนั้นสามารถทำได้ทุกเมื่อ อย่างไรก็ตาม เรายังสังเกตเห็นว่ามีเครื่องจำลอง/เครื่องจักรทัวริงจำนวนมากขึ้นในการพิสูจน์แบบไม่โต้ตอบ!เพื่อให้ทราบถึงฟังก์ชันหลักของเครื่องจำลอง/เครื่องทัวริงสำหรับการพิสูจน์แบบไม่โต้ตอบ โซลูชันทางเทคนิคในปัจจุบันอาจรวมถึง:และสุ่มออราเคิล (สุ่มออราเคิล)และ

สตริงอ้างอิงทั่วไป (สตริงอ้างอิงทั่วไป CRS)

และในกรณีที่มีการใช้สตริงการอ้างอิงสาธารณะแบบแผนอย่างกว้างขวาง เราเชื่อว่าไม่มีความแตกต่างที่สำคัญมากนักระหว่าง oracle แบบสุ่มและสตริงอ้างอิงสาธารณะ สตริงการอ้างอิงสาธารณะ CRS จะต้องสร้างโดยบุคคลที่สามที่เชื่อถือได้ จากนั้นแชร์กับผู้พิสูจน์และผู้ตรวจสอบ ที่นี่ การสร้าง CRS จะต้องรับประกันว่าจะสุ่มและน่าเชื่อถือ ดังนั้น ลิงก์สำหรับสร้าง CRS จึงเรียกอีกอย่างว่าการตั้งค่าที่เชื่อถือได้ การตั้งค่าที่เชื่อถือได้เราสามารถใช้พระเจ้าเป็นอุปลักษณ์สำหรับเครื่องจำลอง/เครื่องทัวริง พระเจ้าเปิดเผยต่อสาธารณะ ไม่เพียงช่วยผู้พิสูจน์ซ่อนความรู้ ช่วยผู้พิสูจน์ในการพิสูจน์ แต่ยังระบุว่าผู้พิสูจน์มีความรู้ปลอมหรือไม่ และช่วยผู้พิสูจน์ เพื่อตรวจสอบได้อย่างราบรื่น พระเจ้านั้นสมบูรณ์แบบ แต่ผู้คนจำเป็นต้องสร้างพระเจ้า กระบวนการสร้างพระเจ้าสามารถสอดคล้องกับ: การตั้งค่าที่เชื่อได้ นอกจากนี้ เทพเจ้ายังมีการบังคับใช้ และไม่จำเป็นต้องเป็นสากล เช่นเดียวกับที่พระเยซูเป็นเทพเจ้าแห่งทิศตะวันตก และตถาคตเป็นเทพเจ้าแห่งทิศตะวันออก (การบังคับใช้การตั้งค่าที่น่าเชื่อถือ) หากคุณคิดอย่างลึกซึ้งกว่านี้ พระเจ้าก็อาจไม่น่าเชื่อถือเช่นกัน (ความปลอดภัยที่สามารถตั้งค่าใหม่ได้)

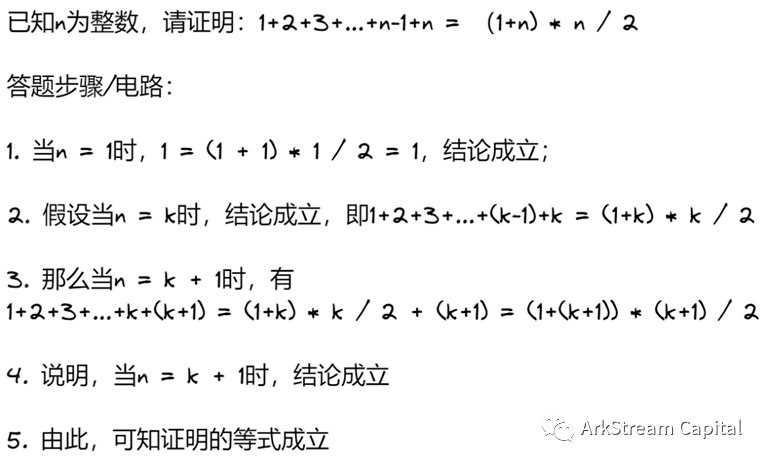

สำหรับ QAP/QSP, วงจรบูลีนและวงจรเลขคณิต เราจัดประเภทอย่างง่ายๆ และคร่าวๆ เป็นขั้นตอนเฉพาะในกระบวนการพิสูจน์แบบไม่โต้ตอบ ในโลกนี้มีคำถามการพิสูจน์ทางคณิตศาสตร์หลายหมื่นข้อ เมื่อแก้ไขการพิสูจน์ คุณต้องเขียนขั้นตอนการแก้ปัญหาที่สอดคล้องกัน ในทำนองเดียวกัน สำหรับการพิสูจน์ความรู้เป็นศูนย์ภายใต้ความรู้ที่แตกต่างกัน วงจรก็จำเป็นต้องเขียนเป็นพิเศษเช่นกัน แน่นอนว่ายังมีการพิสูจน์ความรู้บางประเภทที่สามารถลดความซับซ้อนของกระบวนการเขียนด้วยการแบ่งปันกรอบวงจร สำหรับคำถามพิสูจน์ทางคณิตศาสตร์ต่างๆ เราต้องเขียนขั้นตอนการตอบแยกต่างหาก (วงจรเฉพาะ) และสำหรับคำถามพิสูจน์ทางคณิตศาสตร์บางประเภท เราสามารถเขียนขั้นตอนการตอบทั่วไป (วงจรทั่วไป) และแม้กระทั่งสำหรับคำถามประเภทต่างๆ เราสามารถอ้างอิงขั้นตอนคำตอบ/ข้อสรุปที่เขียนไว้แล้วสำหรับหัวข้อประเภทอื่นได้โดยตรง (ความสามารถในการประกอบ/การโต้ตอบของวงจร)

พูดคุยเกี่ยวกับตำแหน่งของวงจรตามคำถามพิสูจน์ทางคณิตศาสตร์ก่อนหน้า

คำอธิบายภาพ

รูปที่ 3: การเปรียบเทียบวงจร

ส่วนแนวคิดหรือคำศัพท์อื่นๆ เช่น ระบบจำกัดลำดับที่หนึ่ง R1CS ปัญหา NP พหุนาม ความรู้พหุนาม การแยกตัวประกอบ การคำนวณคลุมเครือ ข้อมูล ความรู้ ความพอใจของวงจร ความปลอดภัยที่สมบูรณ์ ความปลอดภัยทางความหมาย , กลุ่มวัฏจักร, การแปลง Fiat-Shamir, ลายเซ็น ECDSA... เนื่องจากเกี่ยวข้องกับแนวคิดและการคำนวณทางคณิตศาสตร์มากเกินไป เว้นแต่คุณจะเป็นผู้เชี่ยวชาญด้านคณิตศาสตร์และการเข้ารหัส จึงไม่แนะนำให้ใช้กำลังสมองและพลังงานมากเกินไปในด้านนี้ ข้อมูลสำคัญที่เราจำเป็นต้องรู้คือ: โครงร่างการใช้งานที่ปราศจากความรู้ที่พิสูจน์ได้ต่างๆ นั้นอยู่ที่การแนะนำการตั้งค่าที่เชื่อถือได้ การบังคับใช้การตั้งค่าที่เชื่อถือได้ และความง่ายในการเขียนวงจร

สำหรับโครงร่างการปรับใช้การพิสูจน์ด้วยความรู้เป็นศูนย์ที่แตกต่างกัน เราสามารถใช้เวลาและพื้นที่โอเวอร์เฮดของผู้พิสูจน์และตัวตรวจสอบ เช่นเดียวกับความปลอดภัย มิติข้อมูลทั้งห้านี้ใช้เพื่อกำหนดข้อดีและข้อเสียของการใช้งาน

เวลาที่ใช้ในการพิสูจน์: นั่นคือ เวลาคำนวณ ซึ่งกำหนดความเร็วของการพิสูจน์

ค่าใช้จ่ายเวลาของผู้ตรวจสอบ: นั่นคือเวลาการตรวจสอบ

พื้นที่เหนือศีรษะของผู้พิสูจน์และผู้ตรวจสอบ: มีแนวคิดเกี่ยวกับขนาดการพิสูจน์ ซึ่งกำหนดความต้องการการใช้พื้นที่จัดเก็บ และมักเรียกว่าความเรียบง่าย

ความปลอดภัย: เนื่องจากบางโปรโตคอลจำเป็นต้องแนะนำการตั้งค่าที่เชื่อถือได้ แผนการใช้งานที่เกี่ยวข้องจะอาศัยการตั้งค่าใหม่ในแง่ของความปลอดภัย นอกจากนี้ยังมีความแตกต่างในการบังคับใช้การตั้งค่าที่เชื่อถือได้ นั่นคือ "ถาวร" และ "ครั้งเดียว"

แผนการดำเนินการที่แตกต่างกันในที่สุดก็แบ่งออกเป็นสองฝ่ายของโปรโตคอลการพิสูจน์ความรู้ที่ไม่มีความรู้: zk-SNARK ความรู้ที่ไม่มีความรู้โดยสังเขป การโต้แย้งความรู้แบบไม่โต้ตอบที่รัดกุม และการโต้แย้งความรู้โปร่งใสที่ปรับขนาดได้ zk-STARK

zk-STARK: Zero-Knowledge Scalable ข้อโต้แย้งที่โปร่งใสของความรู้ การพิสูจน์แบบไม่โต้ตอบ ไม่จำเป็นต้องตั้งค่าที่เชื่อถือได้ แอนตี้ควอนตัมคอมพิวติ้ง ค่าใช้จ่ายในการพิสูจน์สูง ทีม Starkware คิดค้นและเสนอว่ามีบางโครงการที่ใช้งานอยู่โดยเฉพาะ dYdX (เพิ่งประกาศการย้ายไปยัง Cosmos), Immutable และ Deversifi

อ้างถึงสามเหลี่ยมที่เป็นไปไม่ได้ของ blockchain การดำเนินการพิสูจน์ความรู้เป็นศูนย์อาจกล่าวได้ว่าเป็นสามเหลี่ยมที่ไม่สมบูรณ์ แม้ว่าการใช้งานทั้งหมดสามารถบรรลุความสมบูรณ์ ความมีเหตุผล และความรู้ที่ไม่มีศูนย์ในเวลาเดียวกัน เนื่องจากข้อกำหนดของสถานการณ์การใช้งาน พวกเขาทั้งหมด มีการแลกเปลี่ยนบางอย่าง หรือที่ชัดกว่านั้น เมื่อเน้นที่ความสมบูรณ์และความมีเหตุผล การนำความรู้ที่เป็นศูนย์มาใช้จะอ่อนแอลง และอาจถูกละเลยด้วยซ้ำ (การขยายเลเยอร์ 2) นอกจากนี้ การพิสูจน์ด้วยความรู้เป็นศูนย์นั้นไม่มีคุณลักษณะของการกระจายอำนาจหากมีข้อกำหนดในเรื่องนี้จำเป็นต้องรวมกับการออกแบบการกระจายอำนาจ (ยากกว่า)

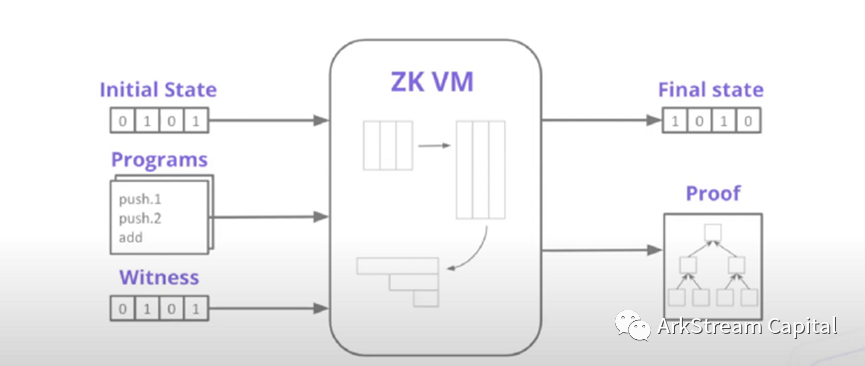

เครื่องเสมือนสำหรับการพิสูจน์ความรู้เป็นศูนย์

Figure 4:Polygon Miden Deep Dive zkVM

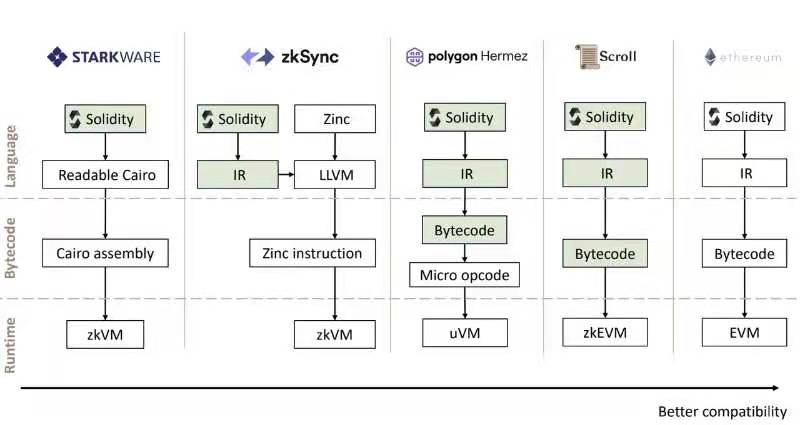

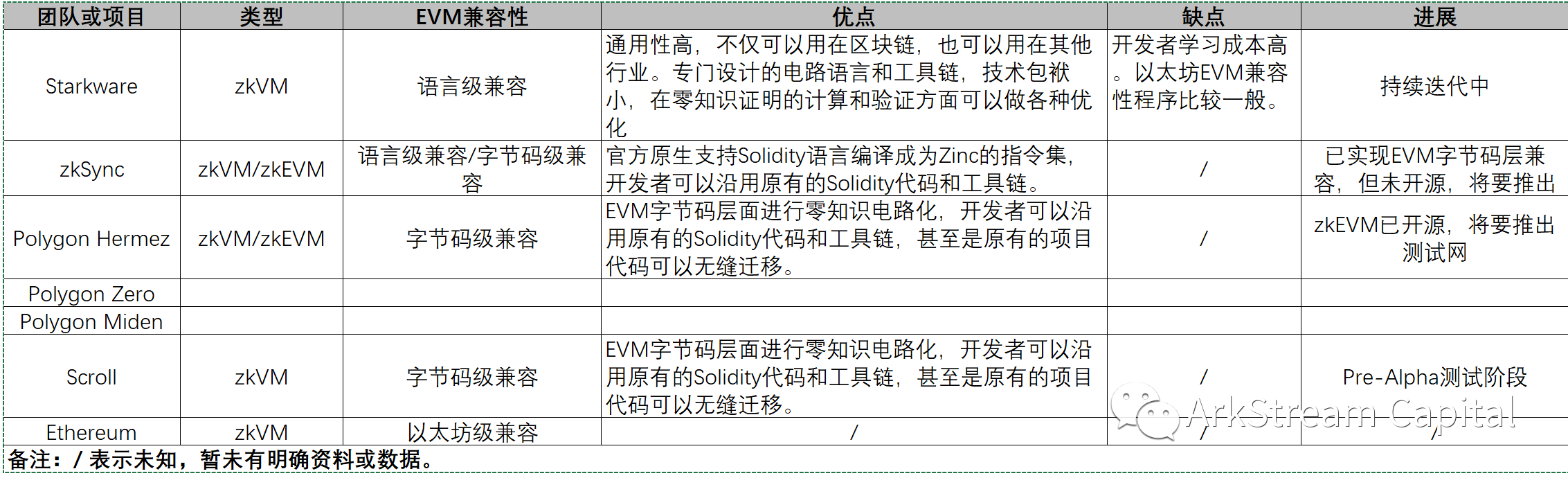

หลังจากหารือเกี่ยวกับแผนการดำเนินการต่างๆ แล้ว ต่อไปเราจะหารือเกี่ยวกับกุญแจสำคัญในการดำเนินการตามโครงการ แอปพลิเคชันและผลิตภัณฑ์อินเทอร์เน็ตในปัจจุบันเป็นโปรแกรมที่ใช้งานในภาษาโปรแกรมระดับสูง (C++, Java, Rust, Solidity...) เครื่องเสมือน/ล่ามเป็นกล่องดำสำหรับการทำงานของโปรแกรม ซึ่งสามารถแปลงโปรแกรมเป็นภาษาที่เครื่องสามารถจดจำและเข้าใจได้ จากนั้นเรียกใช้โปรแกรมแทนเครื่อง หากไม่มีเครื่องเสมือนสำหรับการพิสูจน์ความรู้เป็นศูนย์ เมื่อเราใช้เทคโนโลยีการพิสูจน์ความรู้เป็นศูนย์ในการเขียนโปรแกรม เราจำเป็นต้องเขียนวงจรการใช้งานที่สอดคล้องกันสำหรับโปรแกรม การเขียน การทดสอบ และการผลิตวงจรดังกล่าวเป็นเรื่องยากและไม่มีประสิทธิภาพ เพื่อจุดประสงค์นี้ เครื่องเสมือนที่ปราศจากความรู้ (zkVM) ที่สามารถสร้างการพิสูจน์สำหรับการสร้างโปรแกรม การส่งและการตรวจสอบ เป็นสิ่งจำเป็นเพื่อให้การใช้เทคโนโลยีที่ไม่มีความรู้แพร่หลายและมีประสิทธิภาพมากขึ้น สำหรับภาษาโปรแกรมระดับสูงที่ zkVM นำมาใช้คือ C++, Java หรือภาษาโปรแกรมวงจรระดับสูงที่ออกแบบมาเป็นพิเศษ (Cairo ของ Stareware, Zinc ของ zkSync) ขึ้นอยู่กับการออกแบบและความสามารถของ zkVM ควรเน้นย้ำว่า zkVM ไม่มีข้อกำหนดตายตัวในการใช้บล็อกเชนคำอธิบายภาพ。

สำหรับ zkVM เป็นสิ่งสำคัญมากที่จะต้องสามารถรองรับโปรแกรมในระดับสากล หากโปรแกรมบางประเภทเท่านั้นที่สามารถจำลองเสมือนได้ ความเก่งกาจของ zkVM นี้จะลดลงอย่างมาก นอกจากเรื่องทั่วไปแล้ว

ความเรียบง่าย ความสามารถในการใช้งานแบบเรียกซ้ำ ความสามารถในการจัดองค์ประกอบ และความง่ายในการใช้งานเป็นเมตริกอื่นๆ ที่ต้องพิจารณา

ต่อไปนี้คือตัวอย่างส่วนใหญ่ที่แสดงให้เห็นถึงความพร้อมใช้งานแบบเรียกซ้ำ:

1+2=3,3+3=6,6+4=10,...,4950+100=5050

คำถาม: สมมติว่าคอมพิวเตอร์รองรับการบวกเลขสองหลักเท่านั้น แต่ไม่รองรับการบวกและการคูณเลขหลายหลัก ให้คำนวณ 1+2+3+...+99+100

วิธีแก้ปัญหาแบบไม่เรียกซ้ำ:

1+2+3+...+99+100

มีการเพิ่มทั้งหมด 99 รายการ (ในที่นี้ไม่ได้กล่าวถึงแนวคิดของการวนซ้ำ ผู้สนใจ สามารถค้นหาและเรียนรู้ได้ด้วยตนเอง)รุ่นเรียกซ้ำแก้:。

คำนวณผลรวมของ 1 และ (2+3+...+99+100) ส่วนการคำนวณของ (2+3+...+99+100) คุณสามารถใช้วิธีนี้แก้ได้ นั่นคือ , (2+3 +...+99+100) จะถูกแปลงเป็น 2 และ (3+...+99+100) และอื่นๆ เพื่อให้เป็นไปตามข้อจำกัดของการบวกสองหลัก นั่นคือ 99+ 100 = 199 แล้วใช้ 199 ถึง

สิ้นสุดการเรียกซ้ำและคำนวณผลลัพธ์

ความพร้อมใช้งานแบบเรียกซ้ำสามารถใช้วิธีแก้ปัญหาซ้ำได้โดยตรงเมื่อแก้ปัญหา สิ่งนี้สามารถทำให้วิธีแก้ปัญหาในทางปฏิบัติง่ายขึ้นอย่างมาก

อุดมคติเป็นสิ่งที่สวยงาม แต่ความจริงมักดูผอมบางและโหดร้ายด้วยซ้ำ เมื่อ Ethereum ก่อตั้งขึ้น มันไม่ได้พิจารณาการแนะนำของการพิสูจน์ความรู้เป็นศูนย์ ดังนั้น หาก Ethereum พิสูจน์ความรู้เป็นศูนย์โดยตรง ปัญหาใหญ่คือ ส่วนประกอบส่วนใหญ่ของโปรโตคอล Ethereum จะนำไปสู่การเป็นศูนย์จำนวนมาก - การคำนวณการพิสูจน์ความรู้ ซึ่งไม่ใช้ประโยชน์จากการพิสูจน์ความรู้เป็นศูนย์ในสาระสำคัญ แน่นอน โปรโตคอล Ethereum นั้นสามารถอัปเดตซ้ำได้เรื่อยๆ ด้วยการพัฒนาของเวลาและเทคโนโลยี เช่นเดียวกับกลไกการสร้างฉันทามติในยุคที่เปลี่ยนจาก PoW เป็น PoS การพิสูจน์โปรโตคอล Ethereum แบบไม่มีความรู้สามารถทำได้ผ่านการอัปเกรด Ethereum ในอนาคต

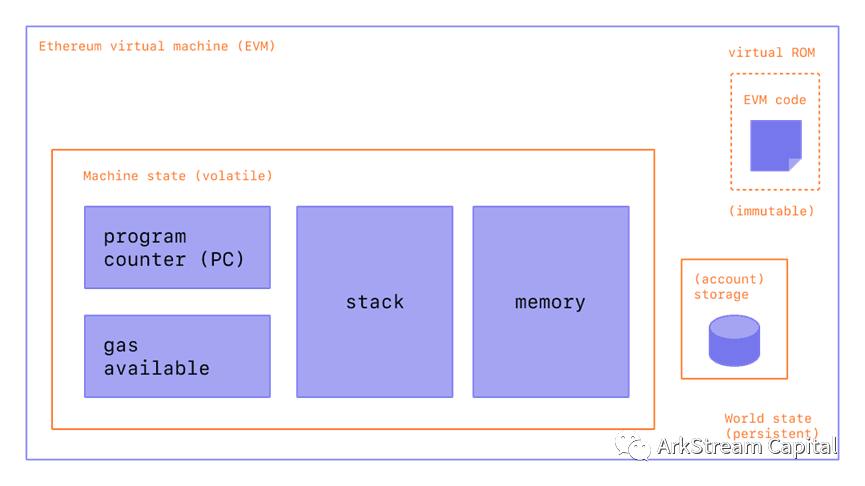

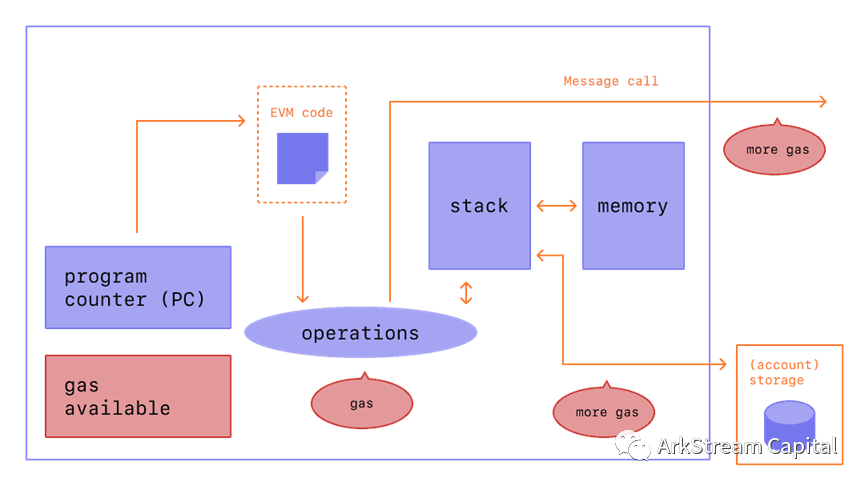

Figure 5: ETHEREUM VIRTUAL MACHINE (EVM)

Figure 6: ETHEREUM VIRTUAL MACHINE (EVM)

คำอธิบายภาพ

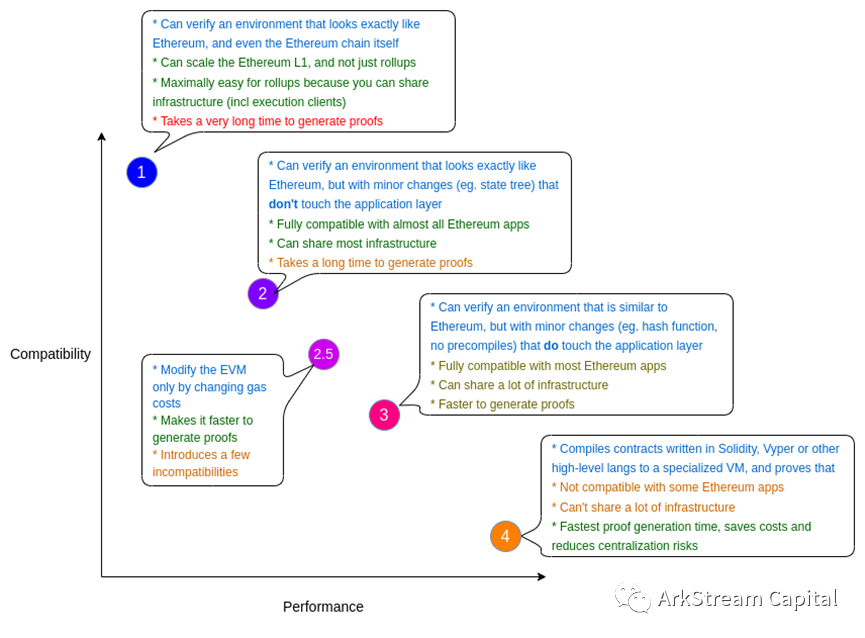

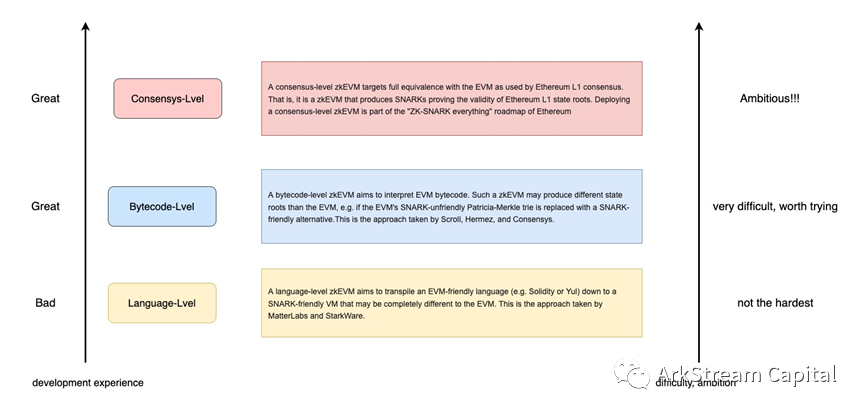

Figure 7: The different types of ZK-EVMs

Figure 8

Figure 9

คำอธิบายภาพ

Figure 10

คำอธิบายภาพ

อ้างอิง:

การวิจัยและการใช้งาน zkVM และ zkEVM ประสบปัญหาการใช้งานที่แตกต่างกัน และไม่มีการพึ่งพาลำดับ ดังนั้นจึงสามารถพัฒนาขั้นสูงพร้อมกันและแบบคู่ขนานได้ สำหรับความท้าทายและโซลูชันการออกแบบเฉพาะ คุณสามารถดูวัสดุและเอกสารของแต่ละโครงการได้ โครงการต่างๆ จะต้องมีการพิจารณาในการเลือก zkVM/zkEVM ของตนเอง ในปัจจุบัน โครงการส่วนใหญ่จะให้ความสำคัญกับแนวทาง zkEVM อย่างไรก็ตาม สถานการณ์ที่จำเป็นสำหรับการขยายตัวของ Ethereum นั้นมีอยู่เสมอ นอกจากนี้ เป้าหมายสูงสุดของ ZK ของ Ethereum คือการเข้ากันได้อย่างสมบูรณ์ เมื่อคิดด้วยวิธีนี้ โปรเจกต์ที่ใช้การวิจัยและพัฒนา zkEVM อาจพัฒนาเป็นไคลเอนต์โหนดแสง Ethereum ที่หลากหลายในอนาคต สำหรับ zkVM เราสามารถพูดได้เพียงว่าบล็อกเชนต้องเป็นพันธมิตร แต่ความฝันอันไกลโพ้นไม่ได้จำกัดอยู่แค่บล็อกเชน

[2] https://mp.weixin.qq.com/s/808jMXvIUqB973aVHrAzGQอ้างอิง:

[1] https://github.com/sec-bit/learning-zkp/blob/master/zkp-resource-list.md บทสรุปของแหล่งข้อมูลการเรียนรู้ที่พิสูจน์ความรู้เป็นศูนย์

Foresight Ventures: การตีความ zk, zkVM, zkEVM และอนาคตของพวกเขา

[3] https://www.daily.news/post/5178462Scroll research: zkEVM ความท้าทายในการออกแบบและการแก้ปัญหา

[6] https://ethereum.org/en/developers/docs/evm/Ethereum Virtual Machine