1. 기본 정보

1. 기본 정보

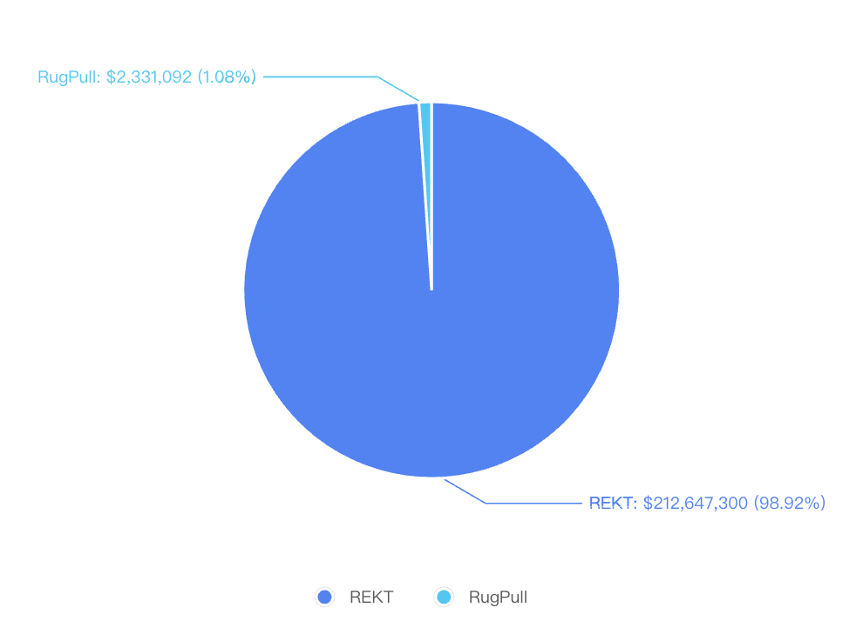

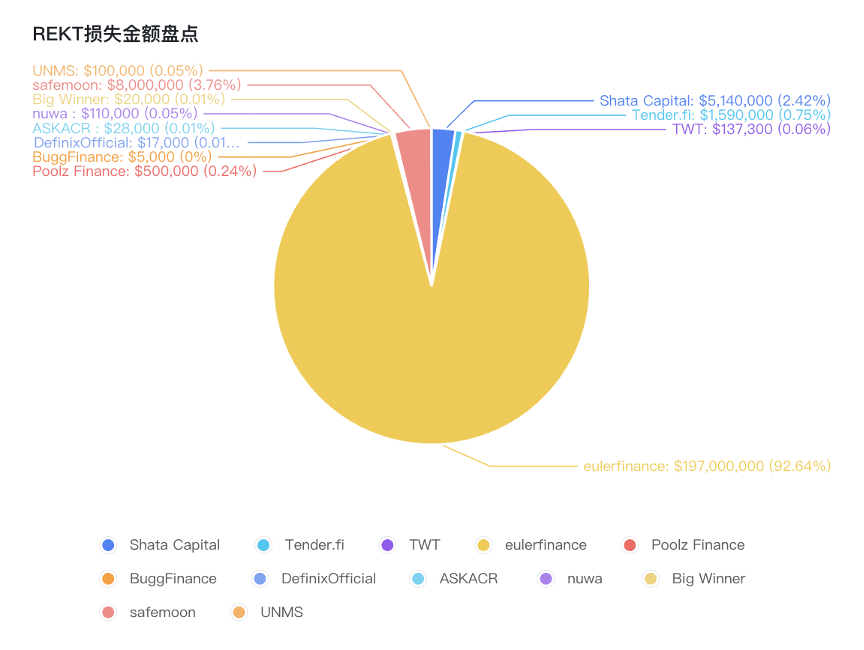

2023년 3월 보안 사고로 인한 총 손실액은 약 2억 1천만 달러로 전월 대비 보안 사고 건수와 손실 금액이 크게 증가했습니다. 이 중 Euler Finance가 해킹을 당해 1억 9,700만 달러 상당의 암호화폐를 탈취했으며, 이는 올해 들어 암호화폐 유실 해킹 공격 중 최대 규모다. 그러나 공격자는 Euler Finance에 사과하고 남은 자금을 반환하겠다고 약속했습니다. 또한 RugPull 수와 손실 금액도 크게 증가했으며 Twitter 프로젝트 파티 계정 위조 및 공식 Discord가 공격을 받아 피싱 링크를 공개하는 등 소셜 미디어 사기 등의 사건이 여전히 자주 발생합니다.

No.1

1.1 REKT 인벤토리

공격 트랜잭션:

https://www.oklink.com/cn/eth/tx/0x 31565843 d5 65 ecab 7 ab 65965 d 180 e 45 a 99 d 4718 fa 19 2c 2 f 2221410 f 65 ea 03743

https://www.oklink.com/cn/eth/tx/0x 1 fe 5 a 53405 d 00 ce 2 f 3 e 15 b 214 c 7486 c 69 cbc 5 bf 165 cf 9596 e 86 f 797 f 62 e 81914

3월 1일 Shata Capital의 EFVault 계약은 업그레이드 후 공격을 받아 약 514만 달러의 손실을 입었습니다. assetDecimal 변수, 읽은 데이터는 여전히 프록시 계약 슬롯, 즉 이전 버전 maxDeposit 변수의 값으로 인해 공격자의 주장이 거대해졌고 해커는 수익 자금을 Tornado Cash로 이체했습니다.

공격 트랜잭션:

No.2

EFVault 계약 주소: https://www.oklink.com/cn/eth/address/0x f 491 AfE 5101 b 2 eE 8 abC 1272 FA 8 E 2 f 85 d 68828396

3월 7일, Tender.fi는 화이트 햇 해커의 공격을 받은 것으로 의심되어 159만 달러의 손실을 입었습니다. 해커들은 Tender.fi의 잘못 구성된 오라클을 사용하여 단 70달러 상당의 GMX 토큰 담보로 159만 달러 상당의 암호화 자산을 빌렸습니다. 3월 8일 온체인 데이터에 따르면 Arbitrum 생태 대출 프로토콜 Tender.fi를 공격한 해커가 자금을 반환했으며 Tender.fi 팀은 현상금으로 해커에게 62 ETH($96,500)를 지불하는 데 동의했습니다.

https://www.oklink.com/cn/arbitrum/address/0x 614157925 d 4 b 6 f 7396 cde 6434998 bfd 0478927 2d

공격 트랜잭션:

https://www.oklink.com/cn/arbitrum/tx/0x c 6 e 90441 a 684 f 370 f 0 a 1 cd 845 e 0 d 639088 df 20548 a 5 c 2d 37 f 770 cc 85 ea 7306 f 9

No.3

공격 트랜잭션:

공격 트랜잭션:

https://www.oklink.com/cn/eth/tx/0x c 310 a 0 affe 2169 d 1 f 6 feec 1 c 6 3d bc 7 f 7 c 62 a 887 fa 48795 d 327 d 4 d 2d a 2d 6 b 111 d

No.4

3월 13일, Euler Finance 프로젝트가 공격을 받아 총 손실액이 약 1억 9,700만 달러에 달했습니다. 이 공격의 주된 이유는 Euler Pool 계약의 donateToReserve에 허점이 있기 때문입니다. 이 기능은 호출자의 포지션 상태를 확인하지 못하기 때문에 사용자는 레버리지 예치금의 일부를 자발적으로 포기하여 자신의 포지션을 불균형하게 만든 다음 오일러의 특징적인 청산 규칙을 사용하여 자신의 포지션을 청산하여 수익을 올릴 수 있습니다. 공격자는 공격에 대응하고 도난당한 자금을 반환한다고 주장했습니다.

공격 트랜잭션:

3월 15일, ETH, BSC 및 Polygon에 대한 Poolz Finance의 LockedDeal 계약이 약 $500,000 상당의 공격을 받았습니다. 공격자는 취약한 함수 "CreateMassPools"를 호출하는데, 계약 버전이 상대적으로 낮고 계약에서 오버플로 검사가 수행되지 않기 때문에 공격자는 _StartAmount 매개 변수에 악의적인 값을 전달하여 정수 오버플로 취약점을 트리거합니다.

https://www.oklink.com/cn/bsc/tx/0x 39718 b 03 ae 346 dfe 0210 b 1057 cf 9 f 0 c 378 d 9 ab 943512264 f 06249 ae 14030 c 5 d5

ETH 공격 트랜잭션: https://www.oklink.com/cn/eth/tx/0x 118 a 617 bddd 1 c 14810113 be 81 ce 336 f 28 cc 1 ee 7 a 7 b 538 a 07184 b 93 e 7 c 51 bdc 00

https://www.oklink.com/cn/polygon/tx/0x 606 be 0 ac 0 cdba 2c f 35 b 77 c 3 ccbbd 8450 b 82 e 16603157 facec 482958032558846

No.5

BSC 공격 트랜잭션:

다각형 공격 트랜잭션:

3월 16일, BuggFinance가 공격을 받아 프로젝트가 약 $5,000의 손실을 입었습니다.해커는 0x Fea 6 aA 4 a 9 d 44137 Ac 7 cA 1 a 288030 A 4161 f 686 df 3 컨트랙트의 0x 814 b 2047 방식을 수정하여 수정했습니다. 공격자가 생성한 악성 $XjdgZU 토큰 주소(0x 616 F 26 C 1394645653 C 74 FEa 49029 DBf 4 d 8119482)에 대한 계약 슬롯은 악성 매개변수를 구성하고 $를 교환하여 피해자 계약의 스왑 기능 검사를 우회합니다. BUGG에 대한 XjdgZu, 그리고 교환은 17 BNB이며 수익이 완료됩니다.

No.6

공격 트랜잭션: https://www.oklink.com/cn/bsc/tx/0x 01 e 8 efe 7 b 5 d 791 b 0786 a 23 e 98 dcd 1 af 196863 c 85 d 86 af 2d e 0 f 9 f 3178 ffb 9903 b

피해자 계약서: https://www.oklink.com/cn/bsc/address/0x Fea 6 aA 4 a 9 d 44137 Ac 7 cA 1 a 288030 A 4161 f 686 df 3

No.7

3월 17일, DefinixOfficial 프로젝트는 가격 조작의 공격을 받아 약 $17,000의 손실을 입었습니다. Definix의 낮은 유동성으로 인해 공격자는 먼저 스왑을 수행하여 가격을 조작한 다음 RebalancePool.rebalance()를 호출하여 강제로 가격을 복원하여 51 BNB의 수익을 얻습니다.

공격 트랜잭션: https://www.oklink.com/cn/bsc/tx/0x 5 de 8 b 8 ac 186116 ea 7 d 887 b 3366 de 953 f 9 facb 77 ef 694 ddcd 4 a 3 e 4641 c 57217 c 0

No.8

3월 17일, ParaSpace 프로젝트가 공격을 받았습니다. 화이트햇 해커가 먼저 공격하여 관련 자산을 반환했습니다. 프로젝트는 어떠한 금전적 손실도 입지 않았습니다. 주요 원인은 함수 scaledBalanceOf( ), 이 함수는 사용자의 supply() 함수를 통한 담보. 그러나 scaledBalanceOf()는 getPooledApeByShares() 함수에서 APE 토큰의 수를 조작하여 큰 값을 반환할 수 있습니다. 사용자는 많은 양의 담보를 보유하고 이를 사용하여 더 많은 자산을 빌릴 수 있습니다.

공격 트랜잭션: https://www.oklink.com/cn/eth/tx/0x e 3 f 0 d 14 cfb 6076 cabdc 9057001 c 3 fafe 28767 a 192 e 88005 bc 37 bd 7 d 385 a 1116 a

3월 21일 BSC 체인의 ASKACR Token이 공격을 받아 약 $28,000 상당의 85 BNB 손실을 입음 근본 원인은 송금 기능에서 lp 보유자에게 보상이 분배되었으나 송금 금액이 확인되지 않아 먼저 대량의 유동성을 추가한 후 일괄 제로 금액 이체를 통해 수익을 내는 사람들.

No.9

공격 트랜잭션: https://www.oklink.com/cn/bsc/tx/0x c 24 a 5705670873 f 21 c 937499 ca 4493 a 1 a 5423 a 9 be 44 b 406 bebfc 6 bd 7726 adca 3

피해자 계약서: https://www.oklink.com/cn/bsc/address/0x 5 aE 4 b 2 F 92 F 03717 F 3 bdFE 3 B 440 D 14 d 2 f 21 2D 3745

3월 22일 BSC 체인의 nuwa 프로젝트가 공격을 받아 약 110,000달러의 손실을 입었습니다.주요 원인은 오픈 소스 nuwa 컨트랙트에 백도어 기능 0x fa 319 eee가 있었기 때문에 기탁된 것을 대체할 수 있었습니다. $nuwa 및 모든 $nuwa가 포함된 $BUSD가 발신자에게 전송되었습니다. 원래 공격자는 MEV 로봇 0x 286 E 0993 2B 8 D 096 cbA 342 3d 12965042736 b 8 F 850에 의해 선점되었고 로봇은 이익을 위해 수익 누와를 판매했습니다.

https://www.oklink.com/cn/bsc/address/0x 11 a 31 bb 12 f 57 b 0 f 3d d 403 f 6 b 73 ea 28 c 64 fdb 5 ccb

No.10

피해자 계약:

공격 트랜잭션:

https://www.oklink.com/cn/bsc/tx/0x 99 b d5 00387 e 8135 c 15 dc 6 c 04 fb 3 cb 5 d 2d 50 ff 8 d 14 2c 2 f 1 bd 3d 8 eca 21 f 80565 3d

No.11

공격 트랜잭션:

공격 트랜잭션:

https://www.oklink.com/cn/bsc/tx/0x 48 e 52 a 1 2c b 297354 a 2 a 1 c 54 cbc 897 cf 3772328 e 7 e 71 f 51 c 9889 bb 8 c 5 e 533 a 934

No.12

공격 트랜잭션:

공격 트랜잭션:

https://www.oklink.com/cn/bsc/tx/0x 5 feb 28 c 35 ddda 566 cf 224714 f 7 f 721 d 093 ab 1 de 964 ea 0420 f 025 dd 44 d 953 a 344

1.2 러그풀 인벤토리

No.1

보조 제목

1.2 러그풀 인벤토리

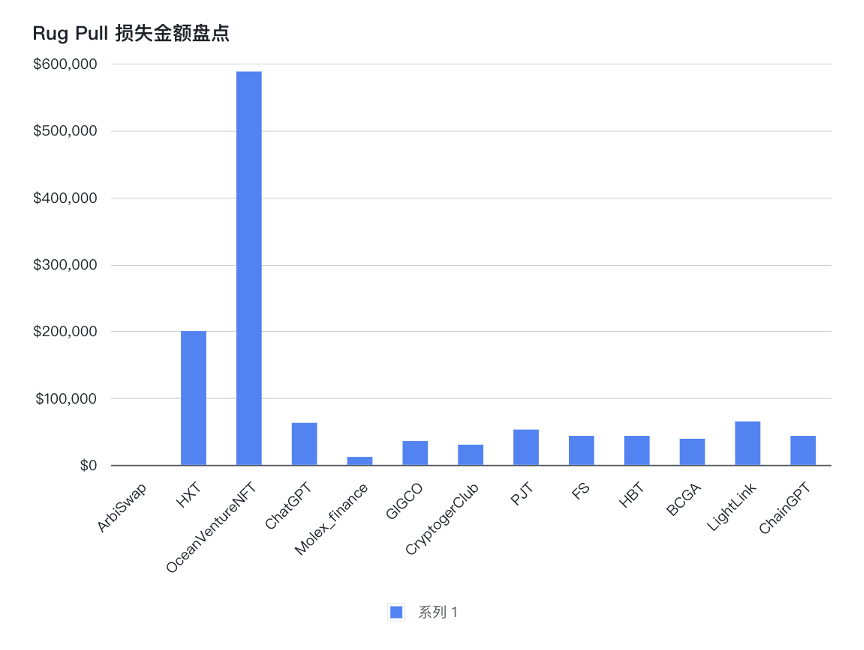

3월 2일, Arbitrum 생태 DEX ArbiSwap이 Rug Pull 의심을 받았습니다. 블록에서 로봇은 USDC에서 ARBI로 그리고 ETH로의 트랜잭션을 통해 공간 차익 거래를 수행하여 68.47 ETH, 약 100,000 US 달러의 이익을 얻습니다. ArbiSwap은 84 ETH를 이더리움 메인넷으로 전송하고 TornadoCash로 보냈습니다.

https://www.oklink.com/cn/arbitrum/address/0x 9 dB 8 a 10 C 7 FE 60 d 84397860 b 3 aF 2 E 686 D 4 F 90 C 2b 7

No.2

관련 트랜잭션: https://www.oklink.com/cn/arbitrum/tx/0x 54 ca 307057 b 38110 f 60 fce 515 ba 35321 fde 8 2b 876 b 4 a 2 abf 77368924903216 e 1

계약 주소:

No.3

3월 2일, RugPull로 의심되는 HXT(Hex Trust Token) 프로젝트, 670 BNB(~$200,000)가 TornadoCash로 이전되었습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 0003018 BA 0 2B acafC 28 cd 8926 D 4 a 46 A 4 bb 20 d 76 A#code

No.4

3월 3일 RugPull로 의심되는 OceanVentureNFT 프로젝트에서 토큰 가격이 98% 하락했고 50개의 지갑이 ~$588,000에 토큰을 판매했습니다. 토큰은 EOA 0x e 7 e로 배포됩니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x A 592581 FC 325 a 368 f 17 D 0 B 3 B 82854 f 4 c 9 f 3 E 4400

No.5

3월 5일 RugPull로 의심되는 가짜 ChatGPT 프로젝트 계약 배포자는 62,800달러의 유동성을 인출하고 소셜 미디어 계정을 삭제했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x C 73126 E 7 f 0 b 24 Eba 8 f 5430768650 C 8233 c 875985

No.6

3월 7일 RugPull로 의심되는 Molex_finance 프로젝트, 계약 배포자는 유동성을 제거하고 TornadoCash에 42.8 BNB(약 $12,000)를 예치했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x d 6 F 71 D5 9 bC 11221733637 3d 03245 Cc 59 E 50 2C DCd

No.7

3월 8일 RugPull로 의심되는 prvt_data(PRVT) 프로젝트의 가격이 87% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 2578 F 9 Dc 1 a 9 F 3 C 4784 BD 6 D 9 D 69 A 1070607 DC 898 c

No.8

3월 9일, RugPull 계약 배포자로 의심되는 CryptogerClub($CToger) 프로젝트는 105BNB($30.2k)의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 910 b 0 Cb 55121190 d 9 E 4176 D 449 E 26 EE 3 BbbBff 1 F

No.9

3월 9일 RugPull로 의심되는 가짜 GIGCO 토큰(GIG) 프로젝트, 계약 배포자는 $35,700의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 7 A 51 D 02 aba 1751 B 4917 E 9 D5 a 21 bB 6 A 179 ef 8 B 791

No.10

3월 9일 PJT(PJT) 프로젝트 계약 배포자는 $52,800의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x d 6 B 51 f 9017 fe 83 c 636 b 1 d 769 DA 9 Bd 61 C 27 AdD 018

No.11

3월 10일, 앱토스 체인의 Mosquitos_fin 가격이 99% 하락했고, 관리자는 판매를 위해 대량의 토큰을 발행했습니다.

계약 주소: https://www.oklink.com/cn/aptos/address/0x 4 db 735 a 9 d5 7 f 0 ed 393 e 44638540 efc 8 e 2 ef 2d ccca 3 bd 30 c 29 bd 09353 b 6285832

No.12

3월 10일 FS 프로젝트 계약 배포자는 $43,400의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x e 3 a 19 e 70987 b 5 aa 6643343729 cC 0 B 327 d 76 dE 70 A

No.13

3월 10일 HBT 프로젝트에서 계약 배포자는 $43,400의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x e 3 a 19 e 70987 b 5 aa 6643343729 cC 0 B 327 d 76 dE 70 A

No.14

3월 13일 BCGA 프로젝트 Rug Pull on the bsc chain, 소유자 0x 44 f 2526 bca 61 fb 789 fef 81 c 3 a 36 bee 2 fdecf 8 acb는 0x 25 bbb 5 ae라고 불리며 $BCGA를 대량으로 발행하고, 그런 다음 즉시 128.45 BNB로 교환하여 약 $39,092의 수익을 올렸습니다.

공격 트랜잭션: https://www.oklink.com/cn/bsc/tx/0x 59367 a 104 e d5 737 fc 61691 dd 7 a 09 c 4 a 34 e 590 aa 5 a 7 f 340 d 06 c 3592 e 66004355 씨

No.15

3월 16일 DofferingDoc 프로젝트에서 토큰 가격이 83% 이상 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x f 9 d5 01495055 E 17 F 681 D 7 Cd 858 Ef 6628 dFF 71823

No.16

3월 18일 LightLink(LL) 프로젝트에서 계약 배포자는 65,000달러의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 44 CE 3 a 2 e 98125 c 1 C 370 Beb 6 fbA 6 E 8 Bc 19 CaB 3 fD 9

No.17

3월 18일 ChainGPT(CGPT) 프로젝트에서 계약 배포자는 43,400달러의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 6 e 70 ee 54564298 e 7 F 1 dc 0523 f 8190 aEf 8529 eBBF

No.18

3월 18일, Sloth Climb(SLOTH) 프로젝트에서 $93,500 상당의 유동성이 EOA 0x e 9 b 7 d에 의해 제거되었습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x BCC 1 AE 526 d 8 BeBAB 02 af 19945 A 866 dDC 0 DF 80 F 37

No.19

3월 19일 APPLE 토큰 프로젝트 계약 배포자가 $30,000의 유동성을 인출했고 가격이 95% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 8 F 81 bbC 8 Cd 2484 b 252 e 8288528 cf 2 ec 903619369

No.20

3월 19일 SpaceID(ID) 프로젝트에서 계약 배포자는 96.5 BNB(~$32k)의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 8993 bb 14 2c 1 be 4 dd 2 2c 1 f 79 b 3 a 68 b 1885 2b 55 aad

No.21

3월 20일 FlyghtLite(FLE) 프로젝트 계약 배포자는 95 BNB(~$31k)의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 8993 bb 14 2c 1 be 4 dd 2 2c 1 f 79 b 3 a 68 b 1885 2b 55 aad

No.22

3월 21일, bsc 체인의 BNQ 프로젝트 RugPull에서 컨트랙트 소유자는 컨트랙트의 백도어를 호출하여 대량의 토큰을 판매하여 미화 71,000달러의 수익을 올렸습니다.

관련 거래: https://www.oklink.com/cn/bsc/tx/0x 97824224 c 549 a 5 a 5158 d 7 2c 34166 ae 88 f 538 fecb 491 dfb 4 bff 548 efabb 624 b 28

No.23

3월 21일 BELE_GameFi(BELE) 프로젝트는 $66,600의 유동성을 제거했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 6 e 3d 2986 a 5 dea 289 d 2682 acbba 684814 d 63 e 9 eb 9

No.24

3월 21일, culs($culs) 프로젝트는 $27,800의 유동성을 제거했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x c 31 AbB 4 BE 8 d 3877 2b 90 b 46 BE 7 e 88 f 84 Cfe 08 cef 9

No.25

3월 22일, 가짜 SpaceID 프로젝트는 $191,000의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 1472 a 65 DdB 95 d 3575 A 38 adf 55 b 0 c 38 E 6 adD 22278

No.26

3월 22일, 또 다른 가짜 SpaceID 프로젝트가 33,000달러의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 42837 f 96 2d add 0951235 d 7694451 f 6 ed 68072 ece

No.27

3월 23일 DEAT 토큰 프로젝트는 $63,800의 유동성을 인출했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 6 A 187 2c 88 d 45 e 1 e 38045582133 a 77 f 021 A 14184 d

No.28

3월 23일, 가짜 Arbitrum 토큰 토큰 프로젝트가 $59,000의 유동성을 제거했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x C 7 Ecf 9 dc 57076 eFEa 7009 a 24 c 7155968 CbEB 7500

No.29

3월 24일 EC 토큰 프로젝트는 43,000달러의 유동성을 제거했고 가격은 98% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x E 7 a 4 d 4669 Ad 6 b 445 F 213 e 213768 d 0673 c 2637795

No.30

3월 24일 DESTINY 프로젝트는 $120,000의 유동성을 제거했고 가격은 98% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 673246 c 704 b 6 ba 3982549230 e 9 b 05 acf 07 c 255 b 6

No.31

3월 25일 EDAO 프로젝트는 39,300달러의 유동성을 제거했고 가격은 99% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 90088 2B e 74 c 5 Cb 53 eF 0 2D 603 fCF 006 CDEF 0495 c 9

No.32

3월 26일 KOKO 프로젝트에서 가격이 99% 하락했습니다.

계약 주소: https://www.oklink.com/cn/optimism/address/0x 7 da 25 bc 4 cfaed 3 f 29414 c 6779676 e 53 b 19 a 356 f 5

No.33

3월 27일 ARKEN 프로젝트는 $81,000의 유동성을 제거했고 가격은 99% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 636 cc 5 d 886 F 928 c 2 E 3 3d 0 d5 2 b 0 fcAe 0155 CbCE 25

No.34

3월 27일 AGD 프로젝트는 49,000달러의 유동성을 제거했고 가격은 99% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 6 d 04 B 585 eC 4 b 3 fE 27 d5 356 ca 270 fD 6 bd 4 3d 0 Af 47

No.35

3월 28일 MYSL 프로젝트는 38,300달러의 유동성을 제거했고 가격은 99% 하락했습니다.

계약 주소: https://www.oklink.com/cn/bsc/address/0x 0725 A 39120 e 3987 dC 88856800 c 409260286616 c 2

1.3 소셜 미디어 사기 및 피싱 인벤토리

No.1

보조 제목

No.2

1.3 소셜 미디어 사기 및 피싱 인벤토리

No.3

3월 1일 WickensNFT 프로젝트의 Discord 서버가 공격을 받아 공격자가 피싱 메시지를 공개했습니다.

No.4

3월 1일, TheDogePound NFT 프로젝트의 Discord가 공격을 받아 공격자가 피싱 메시지를 유포했습니다.

No.5

3월 1일, aliquoxyz 프로젝트의 Discord 서버가 공격을 받았고 공격자는 피싱 메시지를 공개했습니다.

No.6

3월 2일, MetaclubSociety 프로젝트의 Discord 서버가 공격을 받아 공격자가 허위 뉴스를 게시했습니다.

No.7

3월 3일, @CetsB 00 bs 트위터 계정은 피싱 링크 hxxps://lauclnmynft.io 사이트와 상호 작용하거나 거래를 승인하지 마십시오.

No.8

3월 4일 @arbitrum 트위터 계정에 피싱 링크가 게시되었습니다. hxxps://arbitrum-live.com/과 상호 작용하지 마십시오.

No.9

3월 4일 @FractonProtocol 트위터 계정에 피싱 링크가 게시되었습니다. hxxps://fratcon.cool/과 상호 작용하지 마십시오.

No.10

3월 4일 @LegendsYokai 트위터 계정에 피싱 링크가 게시되었습니다. hxxps://legendyokai.com/과 상호 작용하지 마십시오.

No.11

3월 4일, FiHPnft 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 허위 뉴스를 게시했습니다.

No.12

3월 5일, 가짜 @Uniswap 트위터 계정이 피싱 링크를 게시했습니다. hxxps://app.connectify-web3.com/과 상호 작용하지 마십시오.

No.13

3월 5일 GGMC_nft 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 거짓 뉴스를 발표했습니다.

No.14

3월 6일 zkboredapes 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 허위 뉴스를 게시했습니다.

No.15

3월 5일, 가짜 @arbitrum Twitter 계정이 피싱 링크를 게시했습니다. hxxps://arbitrum-bridge.club/과 상호 작용하지 마십시오.

No.16

3월 8일, DumpiesNFT 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 거짓 뉴스를 발표했습니다.

No.17

3월 9일, CasualSloths 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 허위 뉴스를 게시했습니다.

No.18

3월 9일 가짜 @quant_network Twitter 계정이 피싱 링크를 게시했습니다. hxxps://stake-quant.com/과 상호 작용하지 마십시오.

No.19

3월 9일 가짜 @apecoin 트위터 계정이 피싱 링크를 게시했습니다. hxxps://apescoineth.com/과 상호 작용하지 마십시오.

No.20

3월 9일, generative_xyz 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 허위 뉴스를 게시했습니다.

No.21

3월 9일 가짜 @Polkadot Twitter 계정이 피싱 링크를 게시했습니다. hxxps://claim.polkapot.network/와 상호 작용하지 마십시오.

No.22

3월 10일, 가짜 @SingularityNET Twitter 계정이 피싱 링크를 게시했습니다. hxxps://singularitynet-airdrop.org/와 상호 작용하지 마십시오.

No.23

3월 11일 Theta_Network 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 거짓 뉴스를 발표했습니다.

No.24

3월 11일, DanketsuNFT 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 거짓 뉴스를 발표했습니다.

No.25

3월 10일, Euler Finance에 대한 최근 공격으로 인해 피셔가 피싱 웹사이트를 만들었습니다. hxxps://eulerrefunds.com과 상호 작용하지 마십시오.

No.26

3월 14일, 가짜 @Gamiumcorp 트위터 계정이 피싱 링크를 게시했습니다. hxxps://gamium-airdrop.com과 상호 작용하지 마십시오.

No.27

3월 15일, 가짜 @FEGtoken 트위터 계정이 피싱 링크를 게시했습니다. hxxps://fegtokens.in/과 상호 작용하지 마십시오.

No.28

3월 16일 EchelonFND 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 허위 뉴스를 게시했습니다.

No.29

3월 16일, 가짜 @abraCATabranft 트위터 계정이 피싱 링크를 게시했습니다. hxxps://mint-page.github.io/-abraCATabra/와 상호 작용하지 마십시오.

No.30

3월 17일, 피싱 웹사이트 hxxps://maroon-golden-track[.]glitch[.]me/indcoinh[.]html이 가짜 코인베이스 복구 페이지로 광고되었습니다.

No.31

3월 18일, 가짜 @BoredApeYC Twitter 계정이 피싱 링크를 게시했습니다. hxxps://mdvmm-summon.xyz/와 상호 작용하지 마십시오.

No.32

3월 18일 가짜 @arbitrum Twitter 계정이 피싱 링크를 게시했습니다. hxxps://arbitrum l2.io/airdrop/과 상호 작용하지 마십시오.

No.33

3월 19일 DreamlandGEN 프로젝트의 Discord 서버가 공격을 받아 공격자가 허위 뉴스를 게시했습니다.

No.34

3월 19일, 가짜 @avalancheavax Twitter 계정이 피싱 링크를 게시했습니다. hxxps://avax-v2.xyz/와 상호 작용하지 마십시오.

No.35

3월 20일, bobanetwork 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 허위사실을 유포했습니다.

No.36

3월 21일, theartbankers 프로젝트의 Discord 서버가 공격을 받았고, 공격자는 허위 뉴스를 게시했습니다.

No.37

3월 21일 가짜 @arbitrum Twitter 계정이 피싱 링크를 게시했습니다. hxxps://claim.arbltrum.foundation/과 상호 작용하지 마십시오.

No.38

3월 22일, 피싱에 arb 에어드롭을 사용하려고 시도한 웹사이트 hxxps://airdrop.arbitram.io/AbJJ가 $97,000를 사취하는 데 성공했습니다.

No.39

3월 23일, 가짜 opensea 에어드롭 피싱 웹사이트 hxxps://aidropopensea.com/과 상호 작용하지 마십시오.

No.40

3월 23일 가짜 블러 에어드롭 피싱 웹사이트 hxxps://blur-airdrop.top/과 상호작용하지 마시기 바랍니다.

No.41

3월 24일 KaspaCurrency 프로젝트의 Discord 서버가 공격을 받아 공격자가 허위 뉴스를 게시했습니다.

No.42

3월 24일, 가짜 zkSync가 피싱 웹사이트 hxxps://zsync.cc/를 에어드롭했습니다. 상호 작용하지 마십시오.

No.42

3월 29일 가짜 @arbitnum Twitter 계정이 피싱 링크를 게시했습니다. hxxps://arbirutum.com/과 상호 작용하지 마십시오.

1.4 기타

No.1

보조 제목

No.2

3월 20일 Harvest_Keeper 프로젝트 당사자의 특권 계정은 getAmount 함수를 호출하여 HarvestKeeper 계약에서 사용자가 약속한 USDT를 전송했으며 특권 계정은 714,000 USD의 수익을 냈습니다.

2. 안전성 개요

첫 번째 레벨 제목