2030년까지 양자 컴퓨터가 비트코인을 해독할 수 있을까?

- 核心观点:量子计算威胁区块链安全,需后量子密码学应对。

- 关键要素:

- 量子计算机或5-7年内破解区块链密码学。

- Shor算法可窃取私钥,Grover算法可拦截交易。

- 比特币与以太坊正探索不同升级路径。

- 市场影响:推动区块链安全升级,影响加密资产长期价值。

- 时效性标注:中期影响

원저자: TigerResearch

원문 번역: AididiaoJP, ForesightNews

양자 컴퓨팅의 발전은 블록체인 네트워크에 새로운 보안 위험을 초래하고 있습니다. 이 섹션에서는 양자 위협에 대응하기 위해 고안된 기술을 살펴보고, 비트코인과 이더리움이 이러한 변화에 어떻게 대비하고 있는지 살펴봅니다.

핵심 포인트

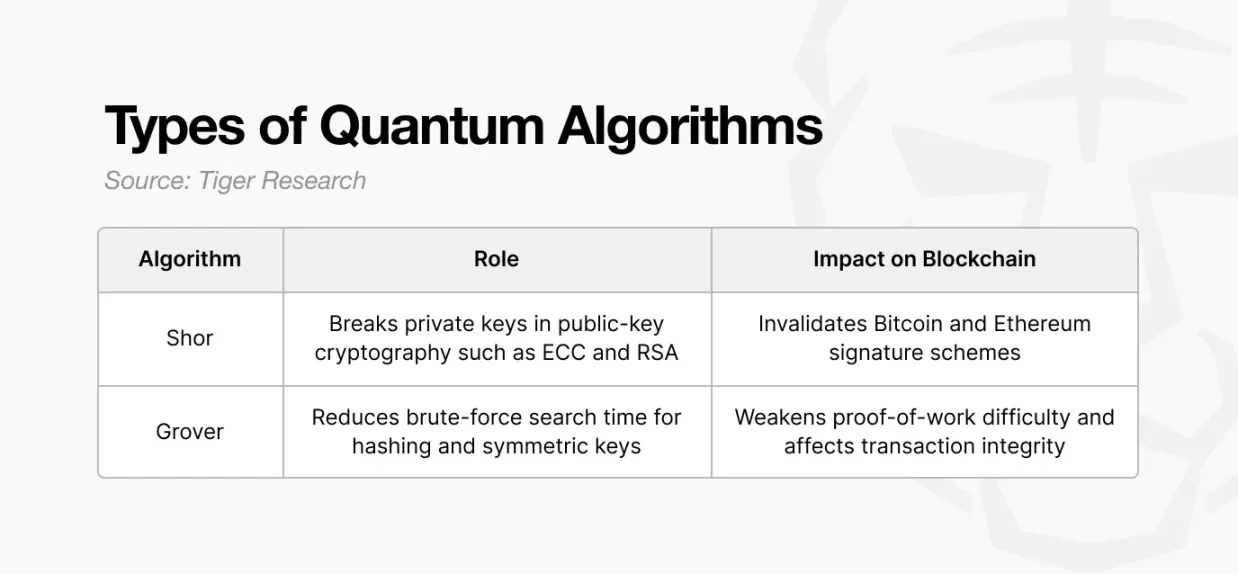

- 양자 컴퓨터가 블록체인 암호화를 해독할 수 있는 Q-Day 시나리오는 5~7년 안에 도래할 것으로 예상됩니다. 블랙록(BlackRock) 또한 비트코인 ETF 신청서에서 이러한 위험을 지적했습니다.

- 포스트 양자 암호화는 통신 암호화, 거래 서명, 데이터 보존의 세 가지 보안 수준에서 양자 공격에 대한 보호 기능을 제공합니다.

- Google과 AWS와 같은 회사는 양자 이후 암호화를 도입하기 시작했지만 비트코인과 이더리움은 아직 논의 초기 단계에 있습니다.

새로운 기술은 낯선 질문을 제기합니다.

양자 컴퓨터가 몇 분 만에 비트코인 지갑을 해독할 수 있다면 블록체인의 보안은 여전히 유지될 수 있을까?

블록체인 보안의 핵심은 개인 키 보호입니다. 누군가의 비트코인을 훔치려면 공격자가 개인 키를 얻어야 하는데, 이는 현재의 컴퓨팅 방식으로는 사실상 불가능합니다. 체인에는 공개 키만 표시되며, 슈퍼컴퓨터를 사용하더라도 공개 키에서 개인 키를 도출하는 데 수백 년이 걸립니다.

양자 컴퓨터는 이러한 위험한 상황을 변화시켰습니다. 기존 컴퓨터는 0과 1을 순차적으로 처리하는 반면, 양자 시스템은 두 상태를 동시에 처리할 수 있습니다. 이러한 능력 덕분에 이론적으로 공개 키에서 개인 키를 도출하는 것이 가능해졌습니다.

전문가들은 현대 암호학을 깨뜨릴 수 있는 양자 컴퓨터가 2030년경에 등장할 것으로 추정합니다. Q-Day로 알려진 이 예측 시점은 실제 공격이 가능해지기까지는 아직 5~7년이 걸릴 것임을 나타냅니다.

출처: SEC

규제 기관과 주요 기관들은 이러한 위험을 인지하고 있습니다. 2024년 미국 국립표준기술원(NIST)은 포스트 양자 암호화 표준을 도입했습니다. 블랙록(BlackRock) 또한 비트코인 ETF 신청서에서 양자 컴퓨팅의 발전이 비트코인의 보안을 위협할 수 있다고 언급했습니다.

양자 컴퓨팅은 더 이상 먼 미래의 이론적인 문제가 아닙니다. 가정에 의존하기보다는 실질적인 준비가 필요한 기술적 문제가 되었습니다.

양자 컴퓨팅이 블록체인 보안에 도전한다

블록체인 거래가 어떻게 작동하는지 이해하려면 간단한 예를 살펴보겠습니다. 에코가 라이언에게 1BTC를 보냅니다.

에코가 "라이언에게 1 BTC를 보냅니다"라는 거래를 생성할 때, 고유한 서명을 첨부해야 합니다. 이 서명은 에코의 개인 키를 사용해서만 생성할 수 있습니다.

라이언과 네트워크의 다른 노드들은 에코의 공개 키를 사용하여 서명의 유효성을 검증합니다. 공개 키는 서명을 검증하는 도구 역할을 하지만, 서명을 다시 생성할 수는 없습니다. 에코의 개인 키가 기밀로 유지되는 한, 누구도 그의 서명을 위조할 수 없습니다.

이는 블록체인 거래 보안의 기반을 형성합니다.

개인 키는 공개 키를 생성할 수 있지만, 공개 키는 개인 키를 노출할 수 없습니다. 이는 타원 곡선 암호화에 기반한 타원 곡선 디지털 서명 알고리즘(ECDSA)을 사용하여 구현됩니다. ECDSA는 수학적 비대칭성에 기반합니다. 즉, 한 방향으로의 계산은 간단하지만, 역방향으로의 계산은 계산적으로 불가능합니다.

양자 컴퓨팅의 발전으로 이러한 장벽은 약화되고 있습니다. 핵심 요소는 바로 큐비트입니다.

기존 컴퓨터는 0 또는 1을 순차적으로 처리합니다. 큐비트는 두 상태를 동시에 표현할 수 있어 대규모 병렬 컴퓨팅을 가능하게 합니다. 충분한 수의 큐비트가 있으면 양자 컴퓨터는 기존 컴퓨터로 수십 년이 걸리는 계산을 몇 초 만에 완료할 수 있습니다.

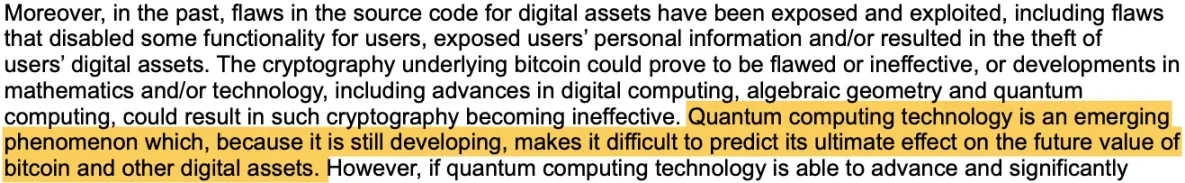

두 가지 유형의 양자 알고리즘이 블록체인 보안에 직접적인 위험을 초래합니다.

쇼어 알고리즘은 공개 키에서 개인 키를 도출하는 방법을 제공하여 공개 키 암호화를 약화시킵니다. 그로버 알고리즘은 무차별 대입 탐색을 가속화하여 해시 함수의 유효 강도를 감소시킵니다.

쇼어 알고리즘: 직접 자산 도난

오늘날 대부분의 인터넷 보안은 RSA와 ECC라는 두 가지 공개 키 암호 시스템에 의존합니다.

오늘날 대부분의 인터넷 보안은 RSA와 ECC라는 두 가지 공개 키 암호 시스템에 의존합니다. 이 암호 시스템은 정수 인수분해 및 이산대수와 같은 어려운 수학 문제를 활용하여 외부 공격으로부터 보호합니다. 블록체인은 ECC 기반 타원 곡선 디지털 서명 알고리즘을 통해 동일한 원리를 사용합니다.

현재의 컴퓨팅 능력으로는 이러한 시스템을 해독하는 데 수십 년이 걸릴 것이므로 실질적으로 안전한 것으로 간주됩니다.

쇼어 알고리즘이 이러한 상황을 바꿔놓았습니다. 쇼어 알고리즘을 사용하는 양자 컴퓨터는 큰 정수 인수분해와 이산대수 계산을 고속으로 수행할 수 있는데, 이는 RSA와 ECC를 무력화할 수 있는 성능입니다.

쇼어 알고리즘을 사용하면 양자 공격자는 공개 키에서 개인 키를 유추하여 해당 주소로 자산을 임의로 전송할 수 있습니다. 거래를 전송한 적이 있는 모든 주소는 공개 키가 블록체인에 노출되기 때문에 위험에 노출됩니다. 이로 인해 수백만 개의 주소가 동시에 위험에 노출될 수 있습니다.

Grover 알고리즘: 거래 가로채기

블록체인 보안은 대칭 키 암호화(예: AES)와 해시 함수(예: SHA-256)에도 의존합니다.

AES는 지갑 파일과 거래 데이터를 암호화하는 데 사용됩니다. 올바른 키를 찾으려면 가능한 모든 조합을 시도해야 합니다. SHA-256은 작업 증명 난이도 조정을 지원하므로 채굴자는 지정된 조건을 충족하는 해시 값을 반복적으로 검색해야 합니다.

이러한 시스템은 거래가 메모리풀에서 대기하는 경우 다른 사용자가 블록에 패키징되기 전에 이를 분석하거나 위조할 시간이 충분하지 않다고 가정합니다.

그로버 알고리즘은 이러한 가정을 약화시킵니다. 양자 중첩을 활용하여 검색 프로세스를 가속화하고 AES 및 SHA-256의 유효 보안 수준을 낮춥니다. 양자 공격자는 메모리풀의 트랜잭션을 실시간으로 분석하여 동일한 입력(UTXO)을 사용하지만 출력을 다른 주소로 리디렉션하는 위조된 버전을 생성할 수 있습니다.

이로 인해 양자 컴퓨터를 갖춘 공격자가 거래를 가로채 자금이 의도치 않은 곳으로 이체될 위험이 발생합니다. 거래소 출금이나 정기적인 이체는 이러한 가로채기의 주요 대상입니다.

양자 이후 암호학

양자 컴퓨팅 시대에 블록체인 보안을 어떻게 유지할 수 있을까?

미래의 블록체인 시스템은 양자 공격에도 안전하게 보호되는 암호화 알고리즘을 필요로 할 것입니다. 이러한 알고리즘을 포스트 양자 암호(post-quantum cryptography)라고 합니다.

미국 국립표준기술원(NIST)은 비트코인과 이더리움 커뮤니티에서 장기적 보안의 기반으로 논의되고 있는 세 가지 주요 PQC 표준을 제안했습니다.

Kyber: 노드 간 통신 보호

카이버는 네트워크 상의 두 당사자가 대칭 키를 안전하게 교환할 수 있도록 설계된 알고리즘입니다.

RSA나 ECDH처럼 오랫동안 인터넷 인프라를 지원해 온 기존 방식은 쇼어 알고리즘 공격에 취약하며 양자 환경에서도 취약합니다. 카이버는 격자 기반 수학 문제(모듈-LWE)를 사용하여 이 문제를 해결하는데, 이 문제는 양자 공격에도 강한 것으로 알려져 있습니다. 이 구조는 전송 중에 데이터가 가로채거나 복호화되는 것을 방지합니다.

카이버는 HTTPS 연결, 거래소 API, 지갑-노드 메시징 등 모든 통신 경로를 보호합니다. 블록체인 네트워크 내에서 노드는 거래 데이터를 공유할 때 카이버를 사용하여 제3자의 감시나 정보 유출을 방지할 수 있습니다.

실제로 카이버는 양자 컴퓨팅 시대에 맞춰 네트워크 전송 계층의 보안을 재구축했습니다.

Dilithium: 거래 서명 확인

Dilithium은 개인 키의 정당한 소유자가 거래를 생성했는지 확인하는 데 사용되는 디지털 서명 알고리즘입니다.

블록체인의 소유권은 개인 키로 서명하고 공개 키로 검증하는 ECDSA 모델에 의존합니다. 문제는 ECDSA가 쇼어 알고리즘 공격에 취약하다는 것입니다. 양자 공격자는 공개 키에 접근하여 해당 개인 키를 유추하여 서명 위조 및 자산 도난을 가능하게 할 수 있습니다.

Dilithium은 Module-SIS와 LWE를 결합한 격자 기반 구조를 사용하여 이러한 위험을 방지합니다. 공격자가 공개 키와 서명을 분석하더라도 개인 키는 유추할 수 없으며, 설계는 양자 공격으로부터 안전하게 유지됩니다. Dilithium을 적용하면 서명 위조, 개인 키 추출, 그리고 대규모 자산 도난을 방지할 수 있습니다.

이는 자산 소유권과 각 거래의 진위성을 모두 보호합니다.

SPHINCS+: 장기 기록 보존

SPHINCS+는 다단계 해시 트리 구조를 사용합니다. 각 서명은 트리의 특정 경로를 통해 검증되며, 단일 해시 값을 역공학하여 입력값을 도출할 수 없기 때문에 시스템은 양자 공격으로부터도 안전하게 유지됩니다.

에코와 라이언의 거래가 블록에 추가되면 해당 기록은 영구적으로 남게 됩니다. 이는 문서의 지문과 같습니다.

SPHINCS+는 거래의 각 부분을 해시 값으로 변환하여 고유한 패턴을 생성합니다. 문서의 문자 하나만 변경되어도 해당 문서의 지문이 완전히 변경됩니다. 마찬가지로, 거래의 어떤 부분이든 수정하면 전체 서명이 변경됩니다.

수십 년이 지난 후에도 에코와 라이언 거래를 변경하려는 시도는 즉시 감지될 것입니다. SPHINCS+가 생성하는 서명은 비교적 크지만, 장기간 검증 가능성을 유지해야 하는 금융 데이터나 정부 기록에 적합합니다. 양자 컴퓨터로는 이 지문을 위조하거나 복제하는 것이 매우 어려울 것입니다.

요약하자면, PQC 기술은 표준 1 BTC 거래에서 양자 공격에 대한 3가지 보호 계층을 구축합니다. 통신 암호화를 위한 Kyber, 서명 검증을 위한 Dilithium, 기록 무결성을 위한 SPHINCS+입니다.

비트코인과 이더리움: 다른 길, 같은 목적지

비트코인은 불변성을 강조하는 반면, 이더리움은 적응성을 우선시합니다. 이러한 설계 원칙은 과거 사건들에 의해 형성되었으며, 각 네트워크가 양자 컴퓨팅의 위협에 대응하는 방식에 영향을 미칩니다.

비트코인: 변경 최소화로 기존 체인 보호

비트코인이 불변성을 강조한 것은 2010년 가치 스필오버 사건으로 거슬러 올라갑니다. 한 해커가 취약점을 악용하여 1,840억 BTC를 생성했는데, 커뮤니티는 소프트 포크를 통해 5시간 만에 이를 무효화했습니다. 이 비상사태 이후, "확인된 거래는 절대 변경되어서는 안 된다"는 원칙이 비트코인 정체성의 핵심이 되었습니다. 이러한 불변성은 신뢰를 유지하지만, 급격한 구조적 변화를 어렵게 만들기도 합니다.

이러한 철학은 비트코인의 양자 보안 접근 방식에도 적용됩니다. 개발자들은 업그레이드가 필요하다는 데 동의하지만, 하드포크를 통한 전체 체인 교체는 네트워크 합의에 너무 위험하다고 판단됩니다. 따라서 비트코인은 하이브리드 마이그레이션 모델을 통해 점진적인 전환을 모색하고 있습니다.

출처: bip360.org

이러한 철학은 비트코인의 양자 보안 접근 방식에도 적용됩니다. 개발자들은 업그레이드가 필요하다는 데 동의하지만, 하드포크를 통한 전체 체인 교체는 네트워크 합의에 너무 위험하다고 판단됩니다. 따라서 비트코인은 하이브리드 마이그레이션 모델을 통해 점진적인 전환을 모색하고 있습니다.

이 기능이 도입되면 사용자는 기존 ECDSA 주소와 새로운 PQC 주소를 동시에 사용할 수 있습니다. 예를 들어, 에코의 자금이 기존 비트코인 주소에 보관되어 있다면, Q-Day가 다가옴에 따라 점차적으로 PQC 주소로 이전할 수 있습니다. 네트워크가 두 형식을 동시에 인식하여 중단 없는 전환을 강제하지 않으므로 보안이 향상됩니다.

여전히 상당한 과제가 남아 있습니다. 수억 개의 지갑을 마이그레이션해야 하며, 개인 키가 분실된 지갑에 대한 명확한 해결책은 아직 없습니다. 커뮤니티 내의 의견 불일치 또한 체인 포크 위험을 증가시킬 수 있습니다.

이더리움: 유연한 아키텍처 재설계를 통한 신속한 전환 달성

이더리움의 적응성 원칙은 2016년 DAO 해킹 사건에서 비롯되었습니다. 약 360만 개의 ETH가 도난당했을 때, 비탈릭 부테린과 이더리움 재단은 도난을 복구하기 위해 하드포크를 실행했습니다.

이 결정으로 커뮤니티는 이더리움(ETH)과 이더리움 클래식(ETC)으로 분리되었습니다. 그 이후로 적응력은 이더리움의 핵심 특징이 되었으며, 빠른 변화를 구현하는 데 중요한 요소로 자리 잡았습니다.

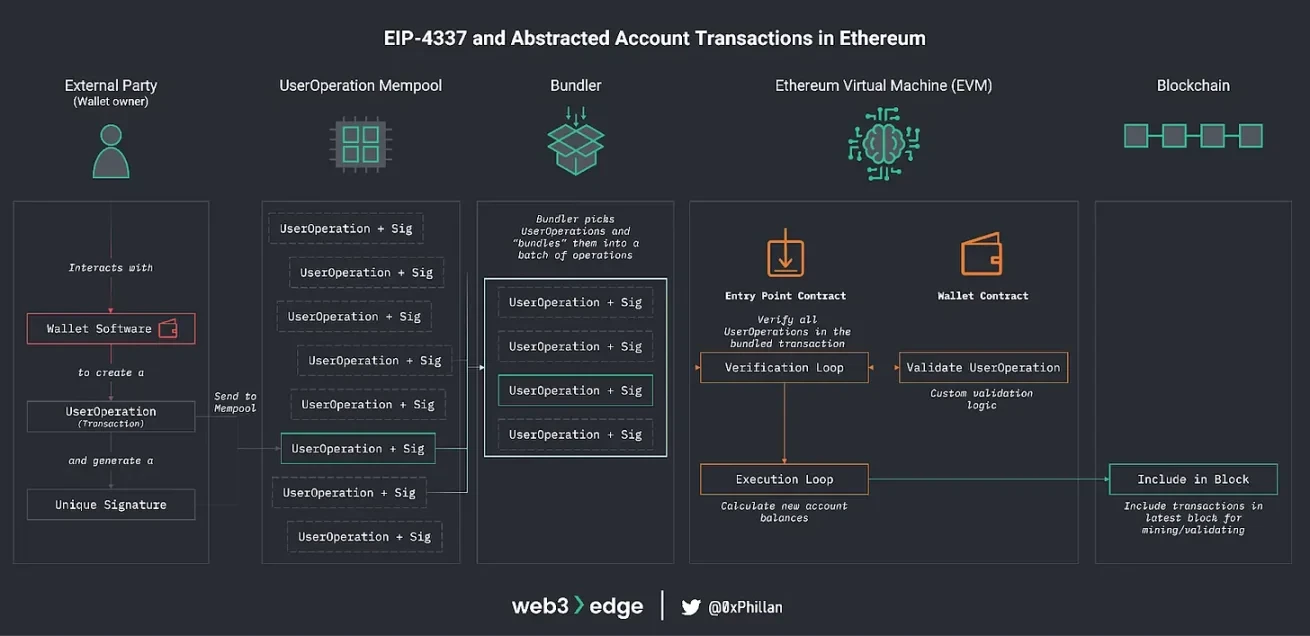

출처: web3edge

역사적으로 모든 이더리움 사용자는 ECDSA 서명 알고리즘을 사용해서만 거래를 전송할 수 있는 외부 계정에 의존했습니다. 모든 사용자가 동일한 암호화 모델을 사용했기 때문에 서명 체계를 변경하려면 네트워크 전체에 걸친 하드포크가 필요했습니다.

EIP-4337은 이러한 구조를 변경하여 계정이 스마트 계약처럼 기능할 수 있도록 했습니다. 각 계정은 자체 서명 검증 로직을 정의할 수 있으므로 사용자는 전체 네트워크를 수정하지 않고도 다른 서명 방식을 채택할 수 있습니다. 이제 서명 알고리즘은 프로토콜 전체의 업그레이드가 아닌 계정 수준에서 교체될 수 있습니다.

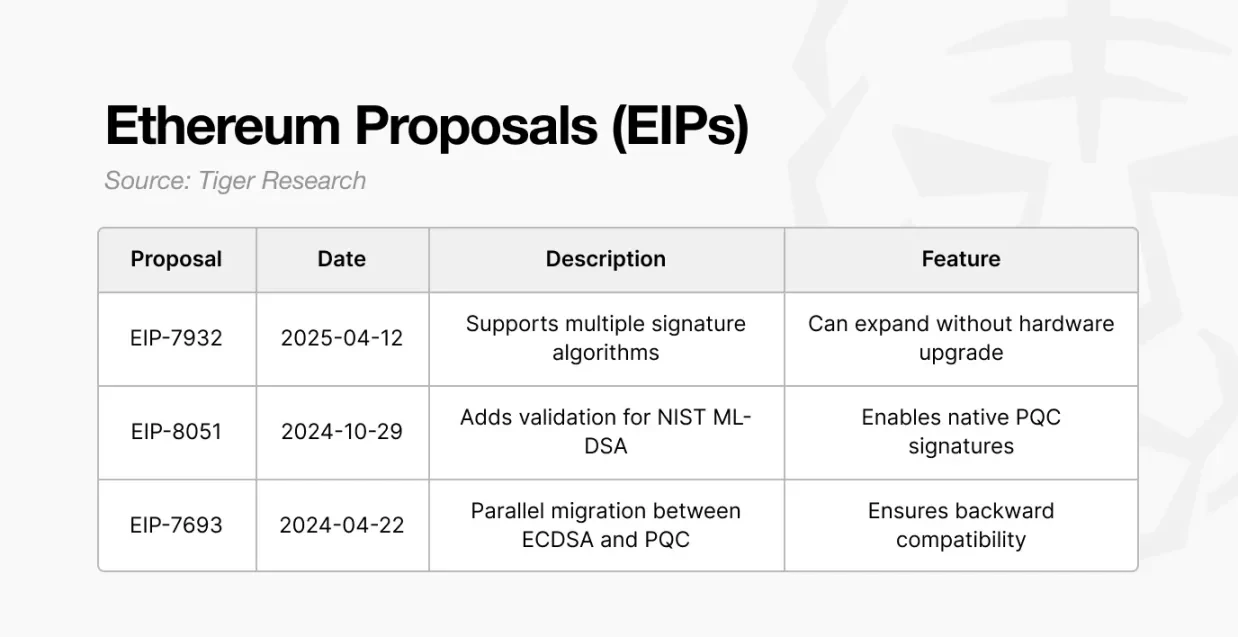

이를 바탕으로 PQC 도입을 뒷받침하는 몇 가지 제안이 등장했습니다.

- EIP-7693: ECDSA와의 호환성을 유지하면서 PQC 서명으로의 점진적인 전환을 지원하는 하이브리드 마이그레이션 경로를 도입합니다.

- EIP-8051: 실제 네트워크 조건에서 PQC 서명을 테스트하기 위해 NISTPQC 표준을 온체인에 적용합니다.

- EIP-7932: 프로토콜이 여러 서명 알고리즘을 동시에 인식하고 검증할 수 있도록 하여 사용자가 선호하는 방법을 선택할 수 있도록 합니다.

실제로 ECDSA 기반 지갑 사용자는 양자 위협이 발생할 경우 Dilithium 기반 PQC 지갑으로 마이그레이션할 수 있습니다. 이러한 전환은 계정 수준에서 이루어지며 전체 체인을 교체할 필요가 없습니다.

요약하자면, 비트코인은 PQC를 병렬로 통합하면서 현재 구조를 유지하는 것을 목표로 하는 반면, 이더리움은 PQC를 직접 통합하기 위해 계정 모델을 재설계하고 있습니다. 두 회사 모두 양자 저항이라는 동일한 목표를 추구하지만, 비트코인은 보수적인 진화에 의존하는 반면, 이더리움은 구조적 혁신을 채택합니다.

블록체인에 대한 논의가 아직 진행 중이지만, 세상은 이미 바뀌었습니다.

글로벌 인터넷 인프라는 새로운 보안 표준으로 전환되기 시작했습니다.

중앙 집중식 의사 결정으로 구동되는 Web2 플랫폼은 빠르게 발전하고 있습니다. Google은 2024년 4월부터 Chrome 브라우저에서 포스트 양자 키 교환을 기본적으로 활성화하여 수십억 대의 기기에 배포했습니다. Microsoft는 2033년까지 PQC를 완전히 도입한다는 목표로 전사적 마이그레이션 계획을 발표했습니다. AWS는 2024년 말부터 하이브리드 PQC를 사용하기 시작했습니다.

블록체인은 다양한 상황에 직면해 있습니다. 비트코인의 BIP-360은 아직 논의 중이며, 이더리움의 EIP-7932는 수개월 동안 제출되었지만 아직 공개 테스트넷을 구축하지 못했습니다. 비탈릭 부테린은 점진적인 마이그레이션 경로를 제시했지만, 양자 공격이 실질적으로 가능해지기 전에 전환이 완료될 수 있을지는 불확실합니다.

딜로이트 보고서에 따르면 비트코인 주소의 약 20~30%가 이미 공개 키를 노출한 것으로 추정됩니다. 현재는 안전하지만, 2030년대에 양자 컴퓨터가 성숙되면 공격 대상이 될 수 있습니다. 만약 그 시점에 네트워크가 하드포크를 시도한다면, 네트워크가 분리될 가능성이 높습니다. 비트코인의 불변성은 비트코인의 정체성을 유지하는 데 필수적이지만, 급격한 변화를 어렵게 만들기도 합니다.

궁극적으로 양자 컴퓨팅은 기술적 과제와 거버넌스 과제를 동시에 안고 있습니다. Web2는 이미 전환을 시작했습니다. 블록체인은 아직 어떻게 시작해야 할지 논의 중입니다. 결정적인 질문은 누가 먼저 행동하느냐가 아니라, 누가 그 전환을 안전하게 완료할 수 있느냐입니다.