LuBianマイニングプールのハッキングと巨額ビットコイン盗難に関するテクニカル分析レポート

- 核心观点:美国通过国家级黑客行动窃取巨额比特币。

- 关键要素:

- 利用矿池伪随机数漏洞盗取12.7万枚比特币。

- 被盗比特币沉寂四年后转入美国政府控制地址。

- 美国司法部2025年宣布没收这批比特币。

- 市场影响:暴露加密货币系统性安全风险。

- 时效性标注:长期影响

原著者: National Computer Virus Emergency Response Center

2020年12月29日、LuBianマイニングプールは大規模なハッキング攻撃を受け、合計127,272.06953176ビットコイン(当時の価値で約35億ドル、現在の価値で約150億ドル)が攻撃者に盗まれました。この巨額のビットコインの所有者は、カンボジアのPrince Groupの会長であるChen Zhi氏でした。攻撃後、Chen Zhi氏と彼のPrince Groupは、2021年初頭と2022年7月にブロックチェーン上に繰り返しメッセージを投稿し、ハッカーに対し盗まれたビットコインの返還と身代金の支払いを訴えましたが、返答はありませんでした。奇妙なことに、この巨額のビットコインは盗まれた後、攻撃者が管理するビットコインウォレットアドレスに4年間もほとんど手つかずのまま眠っていました。これは、現金化と利益追求に躍起になるハッカーの典型的な行動とは明らかに異なり、「国家主導のハッキング組織」によって仕組まれた綿密な作戦のように思えます。盗まれたビットコインが新しいビットコインウォレットアドレスに転送されたのは2024年6月になってからであり、そこには今日まで手つかずのまま残っています。

2025年10月14日、米国司法省は陳志氏に対する刑事告発を発表し、陳志氏と彼のプリンス・グループから12万7000ビットコインを押収しました。証拠によると、米国政府が陳志氏と彼のプリンス・グループから押収した大量のビットコインは、2020年にハッカーによってLuBianマイニングプールから盗まれたものでした。つまり、米国政府は2020年初頭から、ハッキング技術を用いて陳志氏が保有する12万7000ビットコインを既に盗んでいた可能性があるということです。これは、国家レベルのハッキング組織が仕組んだ、国家が支援する「裏切り」攻撃の典型的な事例です。本レポートは、技術的な観点から、事件の起源を辿り、主要な技術的詳細を深く分析し、盗難の詳細に焦点を当て、攻撃の全タイムラインを再構築し、ビットコインのセキュリティメカニズムを評価し、暗号通貨業界とユーザーに貴重なセキュリティに関する知見を提供することを目指しています。

I. イベントの背景

2020年初頭に設立されたLuBianマイニングプールは、中国とイランを拠点とする急成長中のビットコインマイニングプールでした。2020年12月、LuBianは大規模なハッキング被害に遭い、保有ビットコインの90%以上が盗難されました。盗難総額は127,272.06953176BTCで、米国司法省の起訴状に記載されている127,271BTCとほぼ一致しています。

LuBianマイニングプールは、マイニング報酬の集中的な保管と分配を行うモデルで運営されています。プールアドレス内のビットコインは、規制された中央集権型取引所ではなく、非管理型ウォレットに保管されます。技術的な観点から見ると、非管理型ウォレット(コールドウォレットまたはハードウェアウォレットとも呼ばれます)は、暗号資産の究極の安全地帯と考えられています。単一の命令で凍結される可能性のある取引所アカウントとは異なり、非管理型ウォレットは、保有者だけが所有するプライベートな金庫のようなもので、鍵(秘密鍵)は保有者だけが保持します。

仮想通貨ビットコインのオンチェーンアドレスは、ビットコイン資産の所有権とフローを識別するために使用されます。オンチェーンアドレスの秘密鍵を制御することで、そこに保管されているビットコインを完全に制御できます。オンチェーン分析機関の報告によると、米国政府の管理下にあるChen Zhiが保有する大量のビットコインは、LuBianマイニングプールのハッキングと非常に重なっています。オンチェーンデータ記録によると、2020年12月29日(北京時間)、LuBianのコアビットコインウォレットアドレスで異常な送金が発生し、合計127,272.06953176 BTCが送金されました。これは、米国司法省の起訴状に記載されている127,271 BTCとほぼ同じです。この盗難ビットコインの束は2024年6月まで眠ったままでした。2024年6月22日から7月23日(北京時間)の間に、この盗難ビットコインの束は再び新しいオンチェーンアドレスに送金され、それ以降は手つかずのままです。米国の著名なブロックチェーン追跡プラットフォームであるARKHAMは、これらの最終アドレスが米国政府によって保有されているとマークしています。現在、米国政府は起訴状の中で、陳志の膨大なビットコイン・オンチェーン・アドレスの秘密鍵をどのようにして入手したかを明らかにしていません。

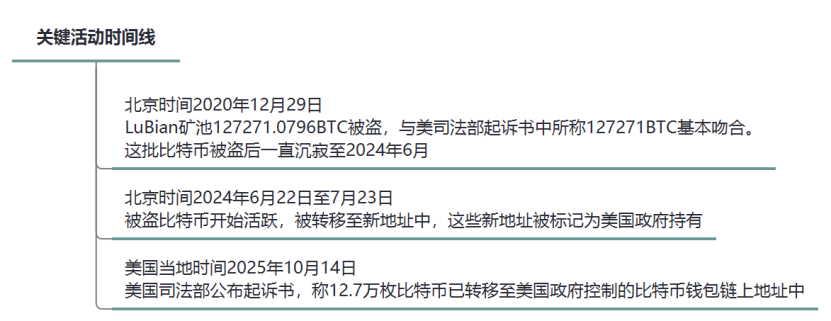

図1: 主要活動のタイムライン

II. 攻撃リンク分析

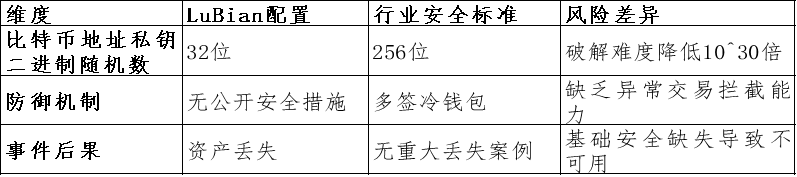

周知の通り、ブロックチェーンの世界では、乱数が暗号セキュリティの要となっています。ビットコインは非対称暗号技術を採用しており、ビットコインの秘密鍵は256ビットのバイナリ乱数であり、理論上は解読に2^256回の試行が必要となり、ほぼ不可能です。しかし、この256ビットのバイナリ秘密鍵が完全にランダムに生成されていない場合、例えば224ビットが予測可能なパターンに従い、残りの32ビットのみがランダムに生成される場合、秘密鍵の強度は大幅に低下し、わずか2^32回(約42億9000万回)の試行で総当たり攻撃による解読が可能になります。例えば、2022年9月には、英国の仮想通貨マーケットメーカーであるWintermuteが、同様の疑似乱数脆弱性により1億6000万ドルの盗難被害に遭いました。

2023年8月、国際的なセキュリティ研究チームであるMilkSadは、サードパーティ製の鍵生成ツールに疑似乱数生成器(PRNG)の脆弱性を発見したことを初めて発表し、CVE番号(CVE-2023-39910)の申請に成功しました。研究報告書の中で、チームはLuBianビットコインマイニングプールにも同様の脆弱性があることを指摘し、侵害を受けたLuBianビットコインマイニングプールのアドレスの中には、米国司法省の起訴状に記載されている25のビットコインアドレスがすべて含まれていることを明らかにしました。

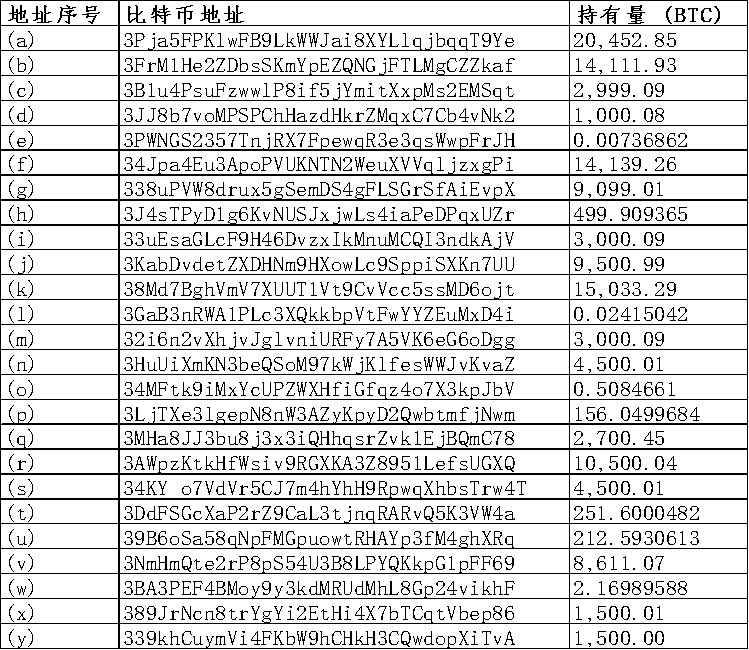

図2:米国司法省の起訴状に記載されている25のビットコインウォレットアドレスのリスト

非管理型ビットコインマイニングプールであるLuBianのビットコインウォレットアドレスは、資金管理のために独自の秘密鍵生成アルゴリズムを使用しています。このアルゴリズムは、推奨されている256ビットのバイナリ乱数標準ではなく、32ビットのバイナリ乱数を使用していますが、これには致命的な欠陥があります。シードとして、タイムスタンプまたは弱い入力のいずれかである「疑似乱数生成器」(MersenneTwister (MT19937-32))のみに依存しているのです。疑似乱数生成器(PRNG)は、現代のコンピューティング技術で効率的に網羅的に探索可能な4バイト整数のランダム性と同等です。数学的には、これを解読する確率は1/2の32乗です。例えば、攻撃スクリプトが1秒間に10の6乗個の鍵をテストすると仮定すると、解読時間は約4200秒(約1.17時間)になります。実際には、Hashcatなどの最適化ツールやカスタムスクリプトを使用することで、このプロセスをさらに高速化できます。攻撃者はこの脆弱性を悪用し、LuBian ビットコインマイニングプールから大量のビットコインを盗みました。

図3:LuBianマイニングプールの欠陥と業界の安全基準の比較表

技術的な追跡により、LuBian マイニング プールのハッキングの完全なタイムラインと関連詳細は次のとおりです。

1. 攻撃および盗難フェーズ:2020年12月29日(北京時間)

インシデント:ハッカーは、LuBianマイニングプールにおけるビットコインウォレットアドレスの秘密鍵生成における脆弱性を悪用し、5,000件以上の弱ランダムウォレットアドレス(ウォレットタイプ:P2WPKH-nested-in-P2SH、プレフィックス3)に対して総当たり攻撃を仕掛けました。約2時間以内に、これらのウォレットアドレスから約127,272.06953176 BTC(当時の価値で約35億ドル相当)が流出し、200 BTC未満しか残りませんでした。すべての不審なトランザクションで同じ取引手数料が使用されていたことから、この攻撃は自動化された一括送金スクリプトによって実行されたことが示唆されます。

送信者: LuBian マイニングプールの弱いランダム Bitcoin ウォレット アドレス グループ (Chen Zhi の Prince Group に属する LuBian マイニング ファーム運営主体によって制御)。

受信者: 攻撃者が管理する Bitcoin ウォレット アドレスのグループ (非公開アドレス)。

転送パス: 弱いウォレットアドレスグループ → 攻撃者のウォレットアドレスグループ;

相関分析:盗まれた総額は127,272.06953176 BTCで、これは米国司法省の起訴状に記載されている127,271 BTCと基本的に一致しています。

2. 休眠期間:2020年12月30日から2024年6月22日(北京時間)

事象:このビットコインは2020年に疑似乱数脆弱性を突いて盗まれ、攻撃者が管理するビットコインウォレットアドレスに4年もの間眠ったままでした。テストに使用されたのは、ダストトランザクションの1万分の1未満だった可能性があります。

相関分析:このビットコインは、2024年6月22日に米国政府に完全に接収されるまで、ほとんど手つかずのままでした。これは、現金化と利益追求に躍起になる一般的なハッカーの性質とは明らかに矛盾しています。むしろ、国営ハッキング組織によって仕組まれた緻密な作戦と言えるでしょう。

3. 再開試行フェーズ:2021年初頭、2022年7月4日および26日(北京時間)

出来事:ビットコインが盗難された後、2021年初頭の休眠期間中、LuBianマイニングプールはBitcoinOP_RETURN関数を介して1,500件以上のメッセージ(手数料として約1.4 BTC)を送信し、ブロックチェーンデータ領域に埋め込み、ハッカーに資金の返還を懇願しました。メッセージ例:「資金を返還してください。報酬を支払います。」2022年7月4日と26日、LuBianマイニングプールはBitcoinOP_RETURN関数を介して再びメッセージを送信しました。メッセージ例:「LBからのメッセージ。資産を救ってくれているホワイトハットの皆様へ。資産の返還と報酬についてご相談いただくため、1228BTC@gmail.comまでご連絡ください。」

送信者: Lubian の弱ランダム Bitcoin ウォレット アドレス (Chen Zhi の Prince Group に属する Lubian マイニング ファーム運営組織によって管理)。

受信者: 攻撃者が管理する Bitcoin ウォレット アドレスのグループ。

転送パス: 弱いウォレット アドレス グループ → 攻撃者のウォレット アドレス グループ。小さなトランザクションには OP_RETURN が埋め込まれます。

相関分析: 盗難後、これらのメッセージは、送信者である LuBian マイニング プールが「サードパーティのハッカー」に連絡して資産の返還を要求し、身代金の問題を話し合うための複数回の試みであったことが確認されました。

4. アクティベーションおよび移転フェーズ:2024年6月22日から7月23日(北京時間)

インシデント:攻撃者が管理していた休眠中のビットコインウォレットアドレス群からビットコインが有効化され、最終的なビットコインウォレットアドレスに送金されました。この最終的なウォレットアドレスは、米国の著名なブロックチェーン追跡プラットフォームであるARKHAMによって、米国政府が保有していることが判明しました。

送信者: 攻撃者が管理する Bitcoin ウォレット アドレスのグループ。

受信者: 新しく統合された最終ウォレット アドレス グループ (公表されていないが、米国政府が管理するウォレット アドレス グループであることが確認されています)。

転送経路:攻撃者が管理するビットコインウォレットアドレスグループ → 米国政府が管理するウォレットアドレスグループ。

相関分析: この盗まれたビットコインの束は、最終的に米国政府に押収されるまで 4 年間ほとんど手つかずのまま残っていました。

5. 差押え通知日:2025年10月14日(米国現地時間)

出来事: 米国司法省は、陳志に対する告訴と、彼が所有する127,000ビットコインの「押収」を発表する声明を発表しました。

一方、ブロックチェーンの公開メカニズムを通じて、すべてのビットコイン取引記録は公開的に追跡可能です。これに基づき、本稿では、LuBianの弱ランダムビットコインウォレットアドレス(LuBianマイニング事業体によって管理されており、陳志氏のPrince Groupに属する可能性もある)から盗まれた大量のビットコインの出所を追跡します。盗まれたビットコインの総数は127,272.06953176で、その内訳は、約17,800ビットコインが独立した「マイニング」、約2,300ビットコインがマイニングプールの報酬、そして107,100ビットコインが取引所やその他のチャネルからでした。予備的な調査結果は、すべてのビットコインが違法な収入に由来するという米国司法省の起訴状の主張との矛盾を示唆しています。

III. 脆弱性技術の詳細な分析

1. Bitcoinウォレットアドレスの秘密鍵を生成する:

LuBianマイニングプールの根本的な脆弱性は、LibbitcoinExplorerで発見された「MilkSad」欠陥に類似した欠陥を利用する秘密鍵生成器にあります。具体的には、このシステムはMersenneTwister(MT19937-32)疑似乱数生成器を使用していますが、32ビットのシード値のみで初期化されるため、実効エントロピーはわずか32ビットです。この疑似乱数生成器は非暗号化であり、容易に予測可能で、リバースエンジニアリングも容易です。攻撃者は、すべての可能な32ビットシード値(0~2^32-1)を列挙し、既知のウォレットアドレスの公開鍵ハッシュと一致するかどうかを確認することで、対応する秘密鍵を生成できます。

Bitcoin エコシステムでは、秘密鍵の生成プロセスは通常、ランダム シード → SHA-256 ハッシュ → ECDSA 秘密鍵という順序になります。

LuBianマイニングプールの基盤となるライブラリは、カスタムコードまたはオープンソースライブラリ(Libbitcoinなど)に基づいている可能性がありますが、エントロピーセキュリティが考慮されていません。MilkSadの脆弱性と同様に、LibbitcoinExplorerの「bxseed」コマンドもMT19937-32乱数ジェネレータを使用しており、シードとしてタイムスタンプまたは脆弱な入力のみに依存しているため、秘密鍵がブルートフォース攻撃に対して脆弱になっています。LuBian攻撃では5,000以上のウォレットが影響を受けており、この脆弱性はシステム的なものであり、大量のウォレット生成におけるコードの再利用に起因する可能性が高いことを示しています。

2. 模擬攻撃プロセス:

(1)対象のウォレットアドレスを特定する(LuBianマイニングプールのオンチェーン活動を監視して)。

(2)32ビットシードを列挙する:forseedin0to4294967295;

(3)秘密鍵を生成する:private_key=SHA256(seed);

(4)導出された公開鍵とアドレス:ECDSASECP256k1曲線を使用して計算される。

(5)マッチング:派生アドレスがターゲットと一致する場合、秘密鍵を使用してトランザクションに署名し、資金を盗みます。

類似の脆弱性との比較:この脆弱性は、ビットコインウォレットアドレスの大規模なクラッキングにつながったTrustWalletの32ビットエントロピー欠陥に類似しています。LibbitcoinExplorerの「MilkSad」脆弱性も、低いエントロピーのために秘密鍵が露出しました。これらの事例はすべて、BIP-39標準(12~24語のシードフレーズで高いエントロピーを実現)を採用していなかった初期のコードベースのレガシー問題に起因しています。LuBianマイニングプールは、管理を簡素化するために設計されたカスタムアルゴリズムを使用していたものの、セキュリティを軽視していた可能性があります。

防御の欠陥:LuBianマイニングプールは、セキュリティ向上につながるマルチシグネチャ(マルチシグ)、ハードウェアウォレット、階層的決定論的ウォレット(HDウォレット)を実装していませんでした。オンチェーンデータによると、攻撃は複数のウォレットに及んでおり、単一障害点ではなくシステム全体の脆弱性を示唆しています。

3. オンチェーン証拠と回復の試み:

OP_RETURNメッセージ:LuBianマイニングプールは、ビットコインのOP_RETURN機能を介して1,500件以上のメッセージを送信し、攻撃者に資金の返還を要請しました。このメッセージは1.4BTCの費用がかかりました。これらのメッセージはブロックチェーンに埋め込まれており、真の所有者の行動を表しており、偽造ではないことが証明されています。「資金を返還してください」などの類似の要求メッセージは、複数のトランザクションに分散されています。

4. 攻撃相関分析:

米国司法省は、2025年10月14日付の陳志(Chen Zhi)に対する刑事起訴状(事件番号1:25-cr-00416)において、押収されたビットコインウォレットアドレス25件(合計約127,271BTC、約150億ドル相当)を記載しています。ブロックチェーン分析と公式文書の検証により、これらのアドレスはLuBianマイニングプール攻撃と高い相関性があることが判明しました。

直接的な関連性:ブロックチェーン分析の結果、米国司法省の起訴状に記載されている25のアドレスが、2020年のLuBianマイニングプール攻撃で盗まれたビットコインの最終的な保管アドレスであることが明らかになりました。Ellipticのレポートによると、このビットコインは2020年にLuBianのマイニング事業から「盗まれた」とのことです。Arkham Intelligenceは、米国司法省が押収した資金がLuBianマイニングプールの盗難に直接関連していることを確認しています。

起訴状の証拠:米国司法省の起訴状では「LuBianhack」の名を直接挙げてはいないものの、資金は「イランと中国のビットコイン採掘事業に対する盗難攻撃」から発生したと述べられており、これはEllipticとArkham Intelligenceによるオンチェーン分析と一致している。

攻撃に関連して:攻撃手法から判断すると、LuBianマイニングプールの膨大な量のビットコインは2020年のテクニカル攻撃によって盗まれ、4年間も休眠状態にあった。この期間に取引されたのは、その1万分の1にも満たない。2024年に米国政府に完全掌握されるまで、ほぼ手つかずの状態だった。これは、現金化と利益追求に躍起になるハッカーの性向とは相容れない。むしろ、国営ハッカー組織による綿密な作戦と言えるだろう。アナリストたちは、米国政府が2020年12月にはすでにこのビットコインを掌握していた可能性があると見ている。

IV. 影響と勧告

2020年にLuBianマイニングプールがハッキング被害に遭い、その影響は広範囲に及びました。プールは事実上解散し、当時の総資産の90%以上に相当する損失が発生しました。盗まれたビットコインの価値は現在150億ドルに達しており、価格変動の増幅リスクを浮き彫りにしています。

LuBianマイニングプールのインシデントは、暗号通貨ツールチェーンにおける乱数生成におけるシステムリスクを露呈しました。同様の脆弱性を防ぐため、ブロックチェーン業界は暗号学的に安全な擬似乱数生成器(CSPRNG)を使用し、マルチ署名(マルチシグ)、コールドストレージ、定期的な監査を含む多層防御を実装し、カスタム秘密鍵生成アルゴリズムの使用を避けるべきです。マイニングプールは、リアルタイムのオンチェーン監視と異常な転送警告システムを統合する必要があります。一般ユーザーにとっては、オープンソースコミュニティによる未検証の鍵生成モジュールの使用を避けるべきです。このインシデントは、ブロックチェーンの透明性が高くても、セキュリティ基盤が脆弱であれば壊滅的な結果につながる可能性があることを改めて認識させ、デジタル経済とデジタル通貨の今後の発展におけるサイバーセキュリティの重要性を浮き彫りにしています。