ゼロ知識証明テクノロジーの徹底した解釈: DeFi の新星に光を当てる

ゼロ知識証明テクノロジー: DeFi の新たなスターに光を当てる

原作者:LZ

I.はじめに

分散型金融 (DeFi) は、現在の金融イノベーション分野における重要な開発方向です。 DeFiでは、取引情報を隠し、ユーザーのプライバシーを維持することが重要です。 DeFiが拡大・深化するにつれ、様々なプロジェクトが際限なく生まれ、活力に満ちています。ゼロ知識証明(ZK)テクノロジーの応用により、DeFiにおけるプライバシー保護の新たな可能性が開かれました。 ZK テクノロジーを使用すると、一方の当事者が、その情報の詳細を明らかにすることなく、その情報を知っていることを別の当事者に証明できます。この技術は次のような用途に使用されています。ZigZag、unyfyそしてOKXZK DEXDeFiプロジェクトへの適用により、DeFiのプライバシー保護機能、特に取引情報の保護が大幅に強化されました。 ZKテクノロジーの広範な適用は、DeFiと暗号通貨分野全体の取り扱い方法に革新をもたらし、分野全体の将来の発展を促進し、大きなブレークスルーを達成することが予見可能です。

2. DeFiにおけるプライバシーの課題

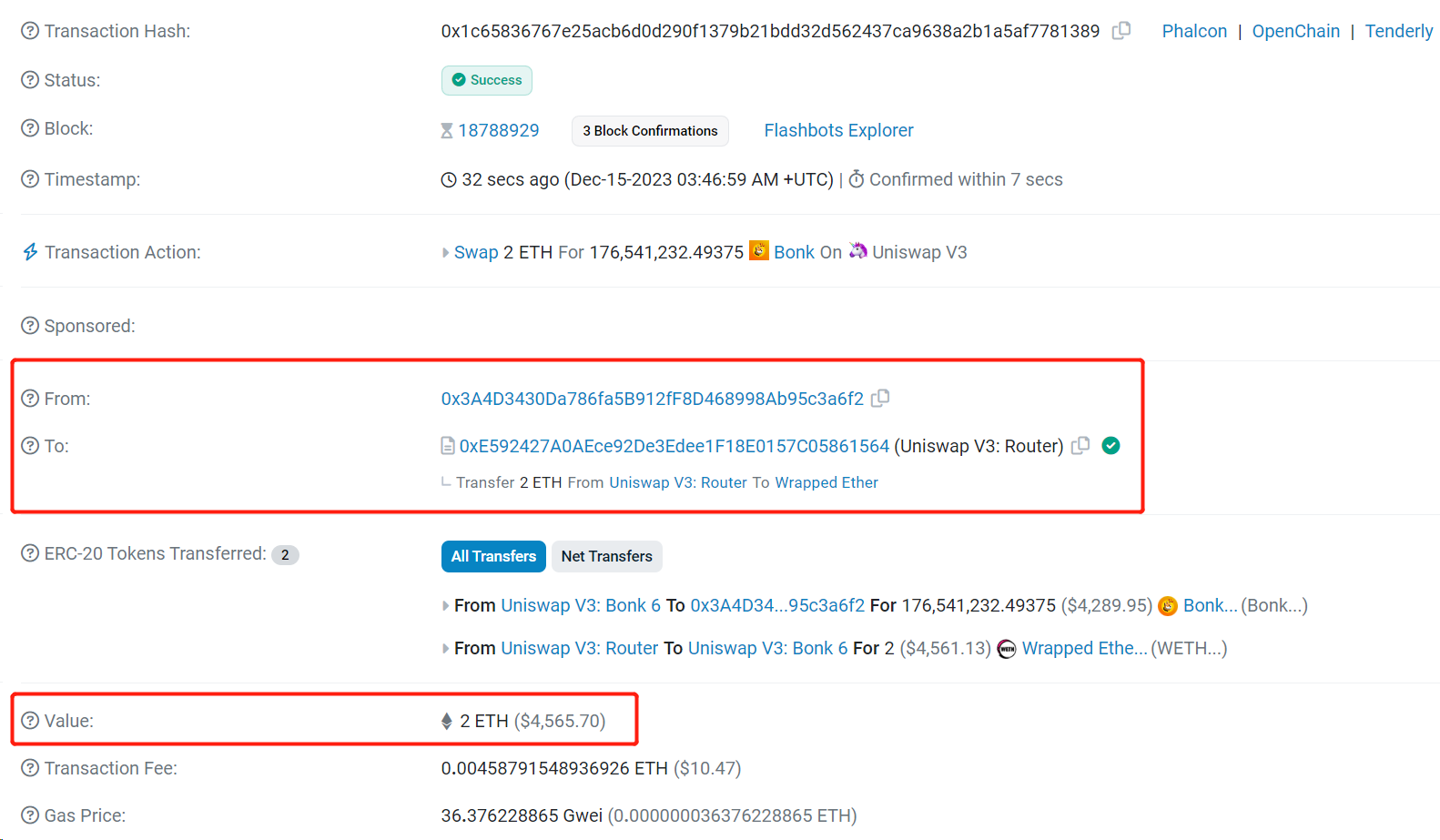

ブロックチェーンには秘密はなく、DeFi のデータの透明性には議論の余地がありません。 Uniswap V3 で特定のトランザクションを実行する貿易たとえば、Etherescan Web サイトからトランザクションの詳細を簡単に確認できます (図 1 を参照)。たとえば、アドレス 0 x 3A 4 D...a 6 f 2 は、Uniswap V3 で 2 WETH を 17、654、123、249、375 Bonk に交換し、取引手数料は 0.0046 Ether でした。これらの取引における送信者(From)、受信者(To)、取引金額(Value)、取引手数料(Transaction Fee)などの重要な情報はすべて公開されています。

図1 etherescanで公開された取引詳細

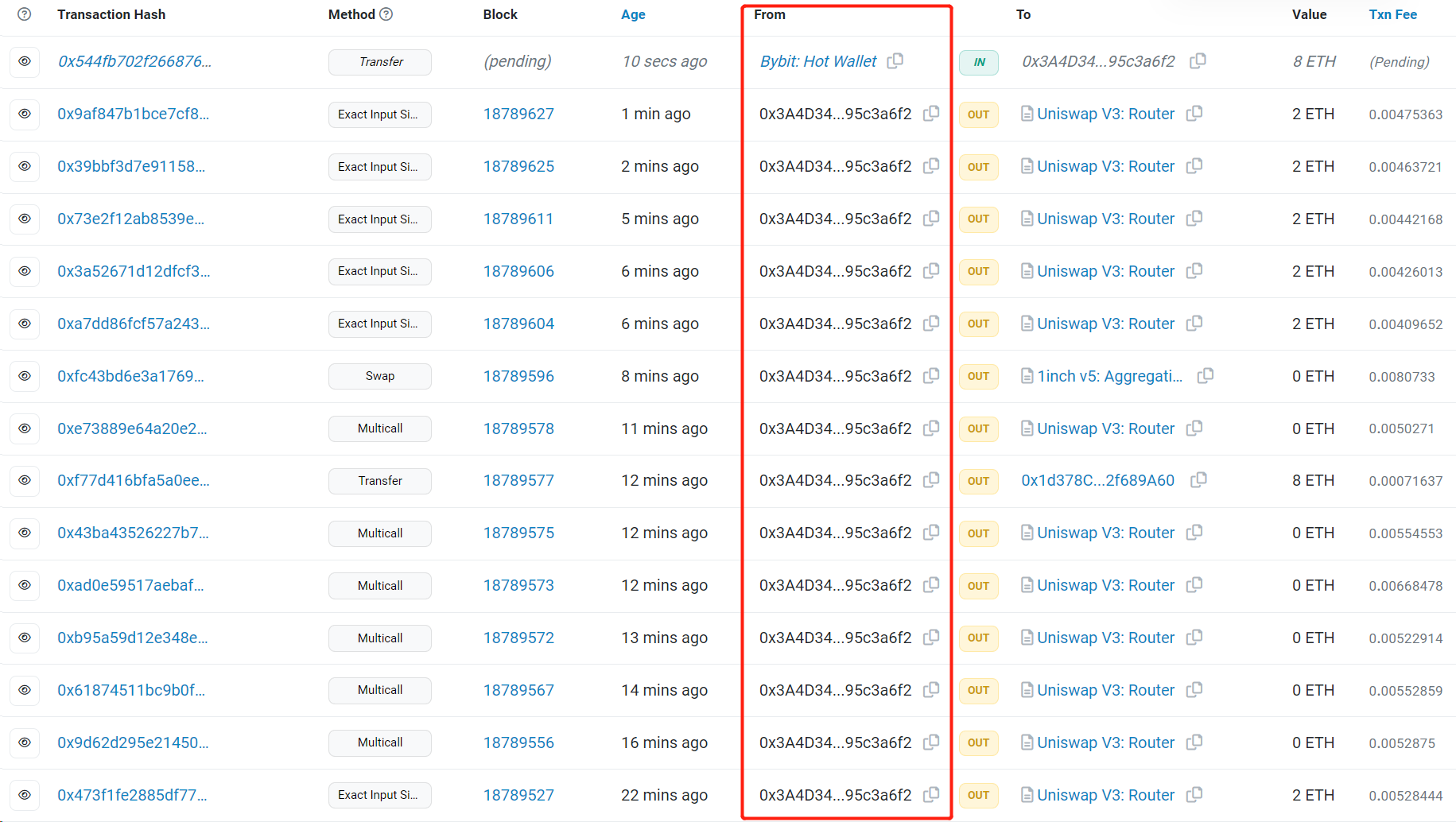

アドレス 0 x 3A 4 D...a 6 f 2 ですべてのトランザクションを表示することもできます。記録(図 2 に示すように)、条件が許せば、現実世界におけるこのアドレスの正体も推測できます。

図 2 特定のアドレスのすべてのトランザクションのリストがetherescan で公開されている

ただし、DeFi のデータの透明性にはいくつかの欠点がある可能性があります。あなたが DeFi クジラであれば、あなたが行うすべての取引が市場の注目を集める可能性があります。たとえば、クジラがバイナンスから撤退するときなどです。抽出する1,124万WOO(約420万ドル)、この取引は広範な問題を引き起こすでしょう焦点を当てる。同様に、多額の支払いや機関レベルの取引も、広範な社会不安を引き起こす可能性があります。

他の市場参加者がこれらの取引行動に基づいて売買の決定を下す可能性があり、お客様の投資戦略に悪影響を与える可能性があります。たとえば、特定のプロジェクトに多額の資金を投資しますが、その取引が市場に注目されると、他の投資家が追随して資産価格が上昇し、投資コストが増加する可能性があります。さらに、販売操作が市場パニックを引き起こし、価格の下落を引き起こし、投資収益に影響を与える可能性もあります。

この状況は、DeFiプロジェクトとユーザー間のプライバシー保護の緊急の必要性を浮き彫りにしています。取引の詳細を一般に知られたくない場合は、DeFi 取引に関する特定の情報を非公開にすることを選択できます。

ZK テクノロジーは、トランザクションの詳細を隠しながら、トランザクションの正当性を確保できます。ユーザーは 2 種類の情報を提出する必要があります。1 つは詳細 (取引の受信者や金額など) を部分的に隠す取引 (つまりプライベート取引)、もう 1 つはこれらの隠された情報に関する ZK 証明書です。プライベート トランザクションの正当性を検証することは、実際には対応する ZK 証明書を検証することです。

3. DeFi の可能性を解き放つ: ZK テクノロジーがもたらす機会

3.1 フロントランニングトランザクションに抵抗する際の ZK テクノロジーの役割

幸運にも、大企業が特定の資産を大量に購入しようとしていることを知ったとします。企業が購入する前にその資産を購入することを選択できます。そして、その企業が大量に買われて資産価格が上昇すると、それを売って利益を得ます。この場合、大手企業の前でのトレードはフロントランニングトレードとなります。

フロントランニングは金融取引における投資戦略であり、通常 Uniswap などの取引所で行われます。これは、ブロックチェーン上のトランザクションは公開されており、トランザクションの確認には一定の時間がかかるためです。したがって、一部の悪質なトレーダーは、フロントランニング取引の目的を達成するために、他の人の取引よりも先に自分の取引をマイニングして確認できるようにするために、取引ガス料金を引き上げる可能性があります。

フロントランニング取引は、元の取引環境を変更し、他のトレーダーの取引が当初の計画どおりに進まない可能性があるため、他のトレーダーに損害を与える可能性があります。一方、攻撃者は自ら利益を上げるためにフロントランニング トランザクションを開始し、価格が変化する前に利益を得ることができます。したがって、多くのDeFiプロジェクトもさまざまな方法でフロントランニングトランザクションを阻止しようとしています。

ZK テクノロジーは、フロントランニング取引と戦う上で重要な役割を果たすことができます。以下では、分散型取引所 (DEX) におけるサンドイッチ攻撃を例に挙げますが、これも事例分析のフロントランニング トランザクションの一般的なタイプです。

3.1.1 ケーススタディ: DEX におけるサンドイッチ攻撃

サンドイッチ攻撃とは何ですか?

DEX に、100 ETH / 300,000 USDT の予備ステータスを持つ流動性プールがあると仮定します。アリスは USDT を購入するトランザクションを開始し、20 ETH を USDT と交換します。彼女がトランザクションを送信すると、DEX は流動性プールの現在の準備状況に基づいた結果を返し、約 50,000 USDT が購入可能であることをアリスに伝えます。しかし実際には、アリスは最終的に 45,714 USDT しか得られませんでした。

ここで、まず、Alice が 20 ETH で 50,000 USDT を購入できる理由を簡単に理解しましょう。 DEX は Automated Market Maker (AMM) モデルを採用しており、Constant Product Market Maker (CPMM) アルゴリズムを通じて売買価格を自動的に計算します。 CPMM は現在人気のある自動マーケット メーカー アルゴリズムで、トレーディング プール内の 2 つの資産の積を一定に維持して流動性の供給を実現し、資産価格を自動的に調整します。この例では、Alice が購入できる USDT の金額は、式 50,000 = 300,000-(100*300,000)/(100+20) で計算されます (手数料なしと仮定)。

アリスはサンドイッチ攻撃を受けたため、予想された量の USDT を購入しませんでした。

サンドイッチ攻撃は主に AMM ベースの DEX で発生します。サンドイッチ攻撃では、攻撃者は被害者の通常のトランザクションの周囲に 2 つのトランザクションを配置して、資産価格を操作し、被害者の損失から利益を上げます。この 2 つのトランザクションはそれぞれフロントランニング トランザクションとフォローアップ トランザクションであり、通常トランザクションの前のトランザクションをフロントランニング トランザクション、通常トランザクションの後のトランザクションをフォローアップ トランザクションと呼びます。

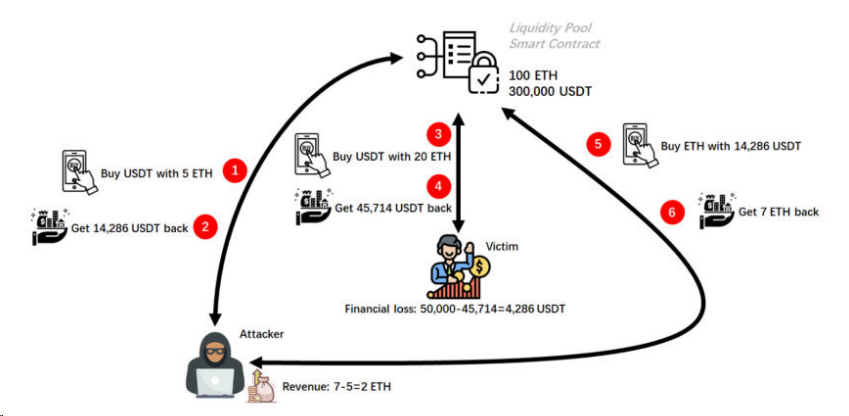

では、アリスのサンドイッチ攻撃はどのように機能したのでしょうか?図 3 に示すように。

図 3 サンドイッチ攻撃のプロセス

1. 攻撃者のプリエンプティブ トランザクション: USDT を購入するためにアリスによって開始されたトランザクションが実行される前に、攻撃者は USDT を購入するトランザクション (プリエンプティブ トランザクション)、つまり 5 ETH を USDT に交換するトランザクションも開始しました。さらに、このトランザクションに対して攻撃者がマイナーに支払うガス料金はアリスのガス料金よりも高いため、攻撃者のトランザクションはアリスよりも先に実行されます。

2. 攻撃者が USDT を購入するトランザクションを実行した後、流動性プールから約 14,286 USDT、14,286 ≈ 300,000-( 100* 300,000)/( 100+ 5) を取得しました。流動性プールのリザーブは、初期状態の 100 ETH / 300,000 USDT から 105 ETH / 285,714 USDT に変更されました。ただし、アリスは、トランザクションを送信してからトランザクションが実行されるまでの間に、流動性プールの準備状況が変化したことを知りません。

3. 被害者の通常のトランザクション: 続いて、アリスの通常のトランザクションの実行が開始されます。

4. USDT を購入するアリスのトランザクションが実行された後、彼女は流動性プールから 45,714 USDT を受け取りました (定数積関数によると、45,714 ≈ 285,714-( 105* 285, 714)/( 105+ 20) )。流動性の予備ステータスが 105 ETH / 285,714 USDT から 125 ETH / 240,000 USDT に変更されました。したがって、アリスは 20 ETH で 50,000 USDT を購入できるはずでしたが、攻撃者のトランザクションによって流動性プールが変化したため、現在は 45,714 USDT しか購入できません。アリスは約 4286 USDT (4286 = 50,000-45,714) を失いました。

5. 攻撃者のフォローアップ トランザクション: 最後に、攻撃者は再びトランザクション (フォローアップ トランザクション) を開始しました。つまり、14,286 USDT を ETH に交換しました (14,286 USDT は今購入されました)。

6. 攻撃者のフォローアップトランザクションが実行された後、攻撃者は流動性プールから 7 ETH を取り出しました (明確な積関数、7 ≈ 125-(125*240,000)/(240,000+14,286))。流動性プールの予備ステータスが 125 ETH / 240,000 USDT から 118 ETH / 254,286 USDT に変更されました。したがって、攻撃者は最初に 5 ETH だけを費やしましたが、最終的には 7 ETH を獲得し、2 ETH の利益を得ました (2 = 7-5)。

サンドイッチ攻撃プロセス全体で、攻撃者は合計 2 つのトランザクション、つまりフロントランニング トランザクションとフォローアップ トランザクションを開始しました。フロントランニングにより、アリスは約 4286 USDT を失いました。フロントランニングとチェイストレードの組み合わせにより、攻撃者は 2 ETH を獲得しました。

DEX では、トランザクションの公開性が、特に AMM プロトコルにおいてサンドイッチ攻撃の出現につながる重要な要素です。これらのプロトコルにより、DEX 上のリアルタイムのトランザクション情報が公開され、この高い透明性により、攻撃者はサンドイッチ攻撃の機会を見つけるためにトランザクション フローを観察および分析することが可能になります。

3.1.2 ZK テクノロジーはサンドイッチ攻撃に耐えることができます

ZK テクノロジーを適用すると、サンドイッチ攻撃の可能性を大幅に減らすことができます。 ZK テクノロジーを使用して取引量、資産タイプ、ユーザーまたは流動性プールの残高、ユーザー ID、取引指示、その他のプロトコル関連情報を隠すことにより、取引データのプライバシーを効果的に向上させることができます。その結果、攻撃者が完全なトランザクション情報を取得することが困難になり、サンドイッチ攻撃の実行がより困難になります。

さらに、ZK テクノロジーはサンドイッチ攻撃に対抗できるだけでなく、ZK ベースのプライベート トランザクションによってユーザーの行動モデルの判断がより困難になる可能性もあります。アカウントの履歴トランザクションを分析し、行動パターンを推測し、アクティビティサイクル、トランザクションの頻度や好みなどを調査するためにブロックチェーンデータを収集しようとするサードパーティは、課題に直面することになります。行動モデル推論として知られるこの種の分析は、ユーザーのプライバシーを侵害するだけでなく、ハニーポット攻撃やフィッシング詐欺への道を開く可能性もあります。

3.2 ZKテクノロジーに基づく流動性操作の防止

流動性操作とフロントランニング取引はどちらもDeFiにおける攻撃手法であり、市場情報や取引速度を利用して利益を得る攻撃手法ですが、具体的な戦略や運用が異なります。

フロントランニングは情報を利用することですが、流動性操作は市場活動を利用して他のトレーダーを欺くことです。前者は主に未公開の重要な情報を入手・利用することで利益を上げますが、後者は虚偽の市場活動を作り出して他の投資家に誤解を与え、不利な取引判断をさせます。

ZKテクノロジーは、フロントランニング取引に抵抗する上で重要な役割を果たすだけでなく、流動性操作の防止にも役立ちます。

3.2.1 ケーススタディ: オラクルを使用した流動性操作

賑わう果物市場でリンゴを買うとします。市場価格は通常、需要と供給の変化に基づいて変動します。通常、一定期間にわたって価格を監視し、平均価格に基づいて購入するかどうかを決定します。ここで、非常に裕福な買い手が市場に参入し、本当にリンゴを買いたいと考えていると想像してください。彼は値段に関係なくリンゴを大量に買うようになった。これにより、Appleの価格は短期間に急騰することになる。それでもこの価格に基づいて Apple を購入する場合、おそらく実際の価値よりも高い金額を支払っていることになります。

この例では、TWAP (時間加重平均価格、時間加重平均価格) オラクルの動作原理と流動性操作の概念をよりよく理解できます。平均価格に基づいてリンゴの購入を決定する行為はTWAP神託の操作に類似しており、裕福な実業家がリンゴを大量に購入して価格を上昇させることは流動性操作に類似している。

TWAP オラクルは、一定期間の平均取引価格を計算することによって資産価格を決定します。取引が最近であればあるほど、平均価格への影響は大きくなります。誰かが短期間に大量の取引を行ったり、多額の資金を使って取引したりすると、資産の平均価格に大きな影響を与える可能性があり、これは流動性操作となります。流動性操作により、資産価格が人為的に上下する可能性があり、その結果、不正確な価格情報が得られることになります。誰かがTWAPオラクルを利用して資産の価格を意図的に引き上げたい場合、短期的に多額の資金を使って資産を購入し、価格を一時的に上昇させることができます。この期間中に資産価格が大幅に上昇した場合、TWAP オラクルはこのより高い価格を資産価格として扱うことがあります。

TWAP オラクルの流動性操作は、DeFi プロトコル、特に流動性の低い新興トークンに重大な影響を与える可能性があります。これらの DeFi プロトコルは、多くの場合、資産の価格に基づいて清算や融資などの財務上の決定を行います。価格情報が不正確または信頼できない場合、誤った判断につながり、ユーザーに損失が生じる可能性があります。したがって、TWAP オラクルを流動性操作から保護することが重要です。

3.2.2 ZK テクノロジーは流動性操作に対抗できる

ZKテクノロジーに基づいており、TWAPオラクルでの流動性操作に抵抗できます。スマート コントラクトは、資産の価格を取得するために TWAP オラクルに依存するように設計できます。攻撃者が流動性操作を実行すると、TWAP オラクルから取得される価格が、事前に設定された許容範囲を超える可能性があります。この場合、契約は一時的に業務を停止します。その後、ZK テクノロジーに基づいて資産価格を再計算して確認します。

ZK テクノロジーを使用して資産価格を計算するには、まずラッパー コントラクトを TWAP オラクルに追加する必要があります。契約は、N 個の価格レポートに直接アクセスしたり、任意の間隔で価格の N 個のチェックポイント値を記録したりできます。指定された間隔内で N 個のデータ ポイントが利用可能になると、並べ替えられていない価格の配列の中央値を証明する ZK 証明を構築できます。ソートされていない価格配列は、長さ N の列ベクトル x としてラベル付けされます。以下はZKテクノロジーに基づく資産価格の計算です。プロセス:

1. 証明は次の 2 つの方法のいずれかで検証できますが、いずれの場合も、証明者は入力として価格配列を任意に選択することはできません。

コントラクト ストレージから配列値を取得し、オンチェーン バリデータへのパブリック入力として使用します。

ハッシュ チェーンは、配列を単一のハッシュ値として表し、オンチェーン バリデーターでその値を使用するハッシュ関数を通じて徐々に形成されます。

2. N×Nの行列A(正方行列)があり、この行列に列ベクトルxを掛けると、 となるような列ベクトルyが生成されます。 A は可逆置換行列ですが、重複する価格値が存在する可能性があるため、A は必ずしも一意ではなく、A にはバイナリ値のみが含まれます。

3. y の値は順序付けされています。ここでも、価格値が重複する可能性があるため、< は使用できません。

4. 回路の公開出力 m は y の中央値です。この証明は、回路がコンパイルされるとき N が静的な値である場合、それは奇数でなければならないことを示しています。

以上の処理により、改ざん防止されたZK技術に基づいて中央価格mが出力される。中央値 m によって流動性操作をある程度防ぐことができますが、これを達成するには、各ブロックで y の値が 1 回だけ挿入されるか、挿入回数が許容範囲内になるように y の値を制限する必要があります。数値は範囲内です。

3.3 ZK テクノロジーが融資プラットフォームを強化

上で述べたように、ZK テクノロジーは DEX のフロントランニングや流動性操作に対して耐性があります。では、他の DeFi シナリオにおける ZK テクノロジーの応用可能性をさらに探ることはできるでしょうか?たとえば、ZKテクノロジーは、DeFiプロジェクトの重要な部分である融資においても重要な役割を果たすことができます。

3.3.1 融資の鍵: 借り手の信用力を評価する方法

従来の融資プラットフォームでは、融資申請プロセスは通常、申請、信用評価、融資承認、融資発行、返済という 5 つのステップで構成されます。中でも信用評価は特に重要であり、借り手は収入が基準を満たしており、返済能力があることを証明しなければなりません。評価プロセス中に、プラットフォームは、借り手がローンを返済する能力があることを確認するために、収入、負債、過去の返済記録を含む借り手の信用履歴の詳細な調査を実施します。これに基づいてのみ、プラットフォームはローン申請の承認を検討します。

ただし、AaveやCompoundなどのDeFi融資プラットフォームに目を向けると、状況は変わります。分散型の性質のため、ほとんどのDeFi融資プラットフォームには従来の銀行のようなKYC(Know Your Customer、Know Your Customer)手順やリスク評価手順がなく、共同信用調査機関を通じて借り手の信用状況を調査することもできません。この場合、私の信用はどのように評価されるのかと疑問に思われるかもしれません。

DeFi 融資プラットフォームでは、レピュテーション トークン プルーフを通じて信用力を証明できます。レピュテーション トークンは、デジタル トークンを使用してユーザーの評判を表し、定量化するブロックチェーン テクノロジーに基づく信用システムです。レピュテーショントークンの数はユーザーの信用度を評価する重要な指標となっており、トークンの数が多いほどユーザーの評判が向上し、それに応じて信用格付けが向上し、DeFiレンディングプラットフォームでより多くの融資枠を獲得することが可能になります。

ただし、レピュテーション トークンの生成はユーザーの取引履歴と財務情報に依存しているため、ユーザーのプライバシー権を侵害する可能性があります。

3.3.2 借り手の信用を評価する: ZK テクノロジーに基づく評判トークン

ZK テクノロジーはユーザーのプライバシーを保護します。 ZK テクノロジーとレピュテーション トークンを組み合わせることで、ネットワーク内でのレピュテーションを維持および追跡しながら、ユーザーのプライバシーを保護できます。

ユーザーは ZK テクノロジーを使用して、履歴トランザクションを公開せずにレピュテーション トークンを生成できます。ユーザーは、ZK テクノロジーに基づいて履歴トランザクションの証明を生成できる一方で、証明はスマート コントラクト (レピュテーション トークン生成コントラクトと呼ばれることが多い) によって検証され、検証に合格した場合にレピュテーション トークンを生成できます。 。

さらに、過剰担保を必要とする一部の DeFi 融資プラットフォームでは、レピュテーション トークンによって担保要件が軽減され、それによって過剰担保の問題が解決され、市場の流動性が向上します。そして、ZKテクノロジーに基づくレピュテーショントークンの応用は、DeFi融資プラットフォームに限定されず、保険、医療補助金、その他の分野でも広く使用できます。

4. まとめと展望

この記事では、DeFi におけるプライバシー保護のための ZK テクノロジーのさまざまな応用シナリオ、特にフロントランニング、流動性操作、融資に対抗する可能性について検討します。 DeFi を探求する際、私たちはいくつかの課題、特にプライバシーとセキュリティに関連する問題に直面します。 DeFiエコシステムにおけるプライバシーの課題は重要なテーマであり、ZKテクノロジーはプライバシー保護を強化するだけでなく、トランザクションの効率とセキュリティも向上させる独自のソリューションを提供します。 ZKテクノロジーをDAppに導入したい場合は、お気軽にお問い合わせください。Salus接続する。

将来的には、ZKテクノロジーは、流動性ステーキング、デリバティブプロトコル、現実世界の資産、保険など、より深いDeFi分野に適用される可能性があります。 Salus は、DeFi およびその他のイーサリアム アプリケーション層プロジェクトにおける ZK テクノロジーの応用の研究と探索に重点を置いています。私たちは、世界中のブロックチェーン研究者、技術開発者、およびWeb3分野のすべての専門家に、DeFi、さらには業界全体の発展を促進するために、ZKテクノロジーの徹底的な開発と広範な適用を促進するために私たちと協力することを心から歓迎します。