次のエアドロップ茶番劇: 抜け穴と終わりのない魔女

オリジナル - 毎日

著者 - 秦暁峰

2 週間待った後、レイヤー 2 相互運用プロトコル Connext が今夜ついにエアドロップ アプリケーションを公開しました (ウェブサイト:https://airdrop.connext.network/claim/52)でしたが、ウーロン事件が発生しました。

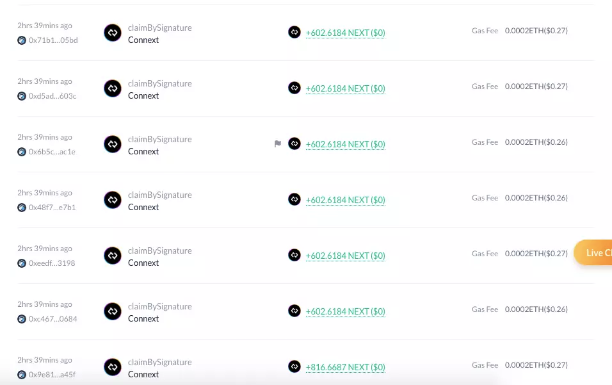

アプリケーションを開いてからわずか 30 分で、暗号化された KOL「ピッグバン」この記事では、Connext エアドロップ契約には抜け穴がある疑いがあり、「科学者」はその抜け穴を利用して他のユーザーから無制限の NEXT エアドロップを盗むことができると述べ、添付されていました。0x44Af から始まる頻繁な請求記録に対処します (クリックしてジャンプします)。

このニュースはコミュニティで広く拡散され、一部のユーザーがチェーン上の情報を分析したところ、0x44Af で始まるアドレスが今日正式に作成され、エアドロップが開始されてから 230 回以上受信され、取得されたトークンはすべて売却してETH、USDT、USDCに交換すると、約39,000米ドルの利益が得られました。

この時、Connext のエアドロップ契約にも不具合が発生し、一部のユーザーからはエアドロップを正常に申請できないとの報告があり、公式のエアドロップ申請が抜け穴のために閉鎖されたのではないかという噂がコミュニティで広まり始めました。

しかし、実際のところ、Connext のエアドロップ契約には抜け穴はありません。

クリプトKOL「ピッグバン」同氏は、Connextのエアドロップ契約は安全であり、彼の最初の分析は読者に誤解を与えたと述べた。同氏は、Connext のエアドロップ契約では、エアドロップの送信者と受信者が異なるアドレスであってもよいと規定しているが、元のアドレスに署名し、通話を許可する必要があると述べた。

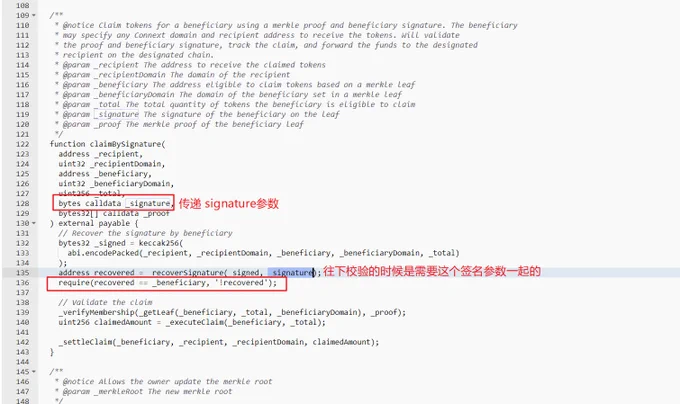

「最初のクレームメソッドはclaimBySignatureで、最後のパラメータは署名情報を渡すもので、この「署名」はユーザー自身がスマートコントラクトなどのメソッドを使って返すものです。したがって、次のように理解できます: _signature は証明書です、そして _recipient ユーザーはこの証明書を使用して _beneficiary アドレスのトークンを取得できます。」 同氏は、0x44Af で始まるアドレスはトークン収集のスタジオであるべきであり、契約自体に抜け穴があるのではないと付け加えました。

(スマートコントラクト部分の情報)

SlowMistのセキュリティチームはOdailyに対し、Connextのエアドロップ契約には明らかな抜け穴はなく、それが他のチームによるエアドロップの主張につながったと語った。

ユーザーは、NEXT ディストリビューター契約のclaimBySignature 関数を通じて NEXT トークンを要求できます。この関数には、受信者と受益者の役割があります。受信者ロールは、要求された NEXT トークンを受け取るために使用され、受益者ロールは、NEXT トークンを受け取る資格のあるアドレスです。これは、Connext プロトコルが航空投資資格を発表したときに決定されました。ユーザーが NEXT トークンを要求すると、コントラクトは 2 つのチェックを実行します。1 つは受益者キャラクターの署名を確認すること、もう 1 つは受益者キャラクターがエアドロップを受け取る資格があるかどうかを確認することです。

最初のチェックでは、ユーザーによって渡された受信者が受益者ロールによって署名されているかどうかがチェックされるため、ランダムな受信受信者アドレスは受益者によって署名されていない場合はチェックを通過できません。受益者アドレスを指定して署名を作成した場合、署名チェックには合格できても、エアドロップ適格性の 2 回目のチェックには合格しません。エアドロップ適格性チェックはメルケル証明書を通じて実行され、証明書は Connext プロトコルによって正式に生成される必要があります。したがって、エアドロップを受け取る資格のないユーザーは、チェックを回避して他のユーザーからエアドロップを受け取ることはできません。

上記の分析を要約すると、ユーザー A のアドレスが要求資格がある場合、ユーザー A はユーザー B の要求を承認できます。今回、0x44Af で始まるアドレスが非常に多くのトークンを要求できる理由は、エンティティが複数のトークンを制御しているためです。 、脆弱性を悪用するハッカーではありません。

しかし、興味深いのは、エアドロップが開かれる前に、Connext が魔女アドレスに対する「包囲」を実施し、チームが魔女アドレスを選別するのを助けるようコミュニティを招待し、回収された NEXT の 25% を内部告発者への報酬として与える用意があったことです。公式データによると、最終的に5,725の魔女アドレスが特定され、資格リストから削除され、5,932,065のトークンが回収されました。

しかし、今夜のパフォーマンスから判断すると、対魔女作戦は網をすり抜けた膨大な数の魚を残し、エアドロップ全体に多くの障害を加えたようです。

Connext のコアコントリビューターである Arjun Bhuptani 氏は、0x44Af で始まるアドレスは魔女ボットであり、大量のガベージ リクエストを Tokensoft バックグラウンドに送信し、API のクラッシュを引き起こしました。これが、エアドロップ アプリケーション インターフェイスが使用できない原因である可能性もあると書いています。 。 (日々の注: 他の人が応募できないようにすることは、より良い販売価格を得るために行われる可能性があります。)

良いニュースは、当局がこの問題に注目し、エアドロップが再開されることです。 Connext は声明を発表し、「エアドロップ Web サイトに影響し、ユーザーが請求できなくなる問題を認識しています。当社のパートナーおよびサービス プロバイダーのサーバー Tokensoft に過負荷をかけるボット アクティビティを検出しました。彼らは、この問題の解決に積極的に取り組んでいます。通常の主張です。すぐにすべてが通常に戻るはずです。」