最近のクロスチェーン盗難事件によって引き起こされたセキュリティ問題についての考察

最初のレベルのタイトル

クロスチェーンブリッジがハッカーの猛攻撃の主な標的となっている

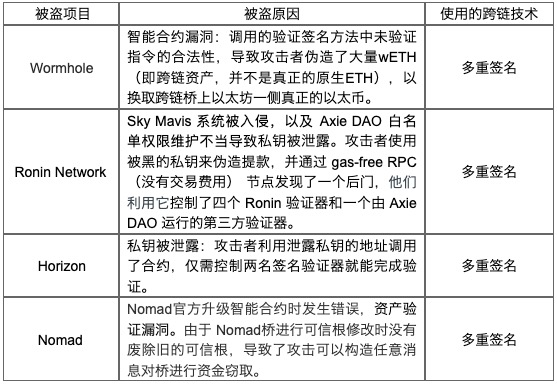

Elliptic の統計によると、2022 年にハッカーはクロスチェーン ブリッジで 10 億米ドル以上を盗むでしょう。今年 2 月 3 日、Solana に接続されたクロスチェーン プロジェクトである Wormhole がハッキングされ、推定 3 億 2,500 万ドルの損失が発生しました。 3月23日、

ローニンブリッジ事件ではイーサリアムとUSDCの総額6億ドル以上が盗まれた。 6月23日、ハッカーはHarmonyのレイヤー1ブロックチェーンにつながるHorizon Bridgeも攻撃した。 8月2日、クロスチェーンブリッジ「Nomad」が盗難に遭い、1億9000万ドルが失われた。ワームホール、スカイ・メイビス、ハーモニーはいずれも今年、ブロックチェーンの脆弱性により1億ドル以上の損失を被った。

最近の頻繁なセキュリティインシデントを考慮して、MixMarvel DAO Venture は、いくつかの技術的なセキュリティ問題に関して、関連する技術リーダーとのインタビューを特別に実施しました。技術担当者は、ブリッジのセキュリティがブロックチェーン業界全体の重要な課題になると考えている。インタビューの結果によると、この議論を形成するために、基礎となるテクノロジーに関する MixMarvel DAO Venture 自身の認識と考え方を組み合わせました。

要約すると、攻撃されたクロスチェーン プロジェクトのほとんどはマルチシグネチャ テクノロジーを使用しています。マルチシグネチャのセキュリティ問題については後ほど具体的に分析するとして、その前に、まずクロスチェーンの役割とは何なのか、なぜクロスチェーンがハッカーの主な標的となったのかを明らかにする必要がある。

ハッキング攻撃が主にクロスチェーンブリッジで発生する理由

副題

クロスチェーンブリッジの機能は何ですか

MixMarvel DAO Venture は、注目に値する側面が少なくとも 2 つあると考えています。

初め、初め、クロスチェーンブリッジは、異なるパブリックチェーン間のトランザクションの困難によって形成された「ブロックチェーンアイランド」の状態を打破できる

、資産の利用率が大幅に向上します。 BSC、Solana、Polygon、Heco などの新しいパブリックチェーンに代表されるマルチチェーン時代に突入しました。数回の反復を経て、クロスチェーンブリッジの多様性がますます明らかになってきました。 Anyswap (現在は Multichain に改名) は、広く使用されているクロスチェーン ブリッジの代表の 1 つとして、3 つの重要なバージョンの更新とアップグレードを完了しました。最新の V3 バージョンは、マルチチェーン ルーティングを使用してネイティブ アセット クロスチェーンを実現していますが、V2 も保持しています。資産クロスチェーン破壊スキームのバージョンは、ユーザーにより多様な選択肢を確保するために導入されました。クロスチェーン ブリッジにより、ユーザーはチェーン間で資産、データ、情報を転送できるようになり、マルチチェーン エコシステム間の通信と互換性が大幅に促進されます。

第二に、クロスチェーンブリッジは基礎となるインフラ間の連携を強化します。データアイランド状態が崩壊した後、チェーン間の競争と協力は徐々に激化します。より多くのリソースを獲得するために、各ブロックチェーン基盤インフラストラクチャ プロジェクトは、クロスチェーン ブリッジを通じて相互に協力し、それぞれのエコシステムを拡大します。私たちは、クロスチェーン攻撃の難易度の低さとリターンの高さが、クロスチェーン資産の盗難が頻繁に起こる根本的な理由であると考えています。

クロスチェーンを攻撃することは、パブリック チェーンよりも収益性が高く、難易度も低いです

文章

1. 収入の観点から: クロスチェーンブリッジを攻撃した方が利益が大きい

DeFi Llamaのデータによると、2022年7月現在、クロスチェーンブリッジにロックされている仮想通貨は108億8,000万ドルに達し、そのうちWBTCが最大の市場シェアを占め、TVLは52億ドルで、マルチチェーンが2位となっています。 TVLは18億8000万ドルです。

これは、クロスチェーン ブリッジ上の資産の量がハッカーにとって非常に魅力的であることを意味します。 CertiKのレポートによると、「ブリッジ」が数億ドルの保管資産を保有し、2つ以上のブロックチェーン上で動作している場合、それらがハッキングされる可能性は大幅に増加します。

2. 難易度: 攻撃力 51%

難易度の点では、ハッカーは盗むのがそれほど困難ではないクロスチェーンに注目する可能性が高くなります。ブロックチェーンには51%攻撃という概念があります。 PoW (Proof of Work) であろうと PoS (Proof of Stake) であろうと、コンセンサスメカニズムに関して言えば、理論的には 51% の攻撃が可能です。

PoW アルゴリズムでは、ハッカーが 51% 以上の計算能力を持っていれば、簿記の権利を取得する上で絶対的に有利になります。言い換えれば、彼はブロックチェーンデータを改ざんする権利を持っています。

ただし、51% の計算能力攻撃を実行する場合、ハッカーは他の一般のマイナーよりも強力な計算能力を得るために、マイニング機器や電力を購入するために多額の費用を費やす必要があります。したがって、ハッカーがパブリック チェーンを攻撃する場合、51% の計算能力による攻撃を実行する必要があり、コストが高すぎて利益が低すぎるため、利益が利益を上回る可能性が高くなります。

PoS アルゴリズムのパブリック チェーンを攻撃することは、PoW アルゴリズムのパブリック チェーンを攻撃するよりも困難です。 PoS アルゴリズムのパブリック チェーンを攻撃するには、攻撃者はネットワーク全体でプレッジに使用されるトークンの少なくとも 51% を取得する必要があり、プレッジされたトークンは主に購入によって取得されます。したがって、実際には、ネットワーク全体のステークに使用されるトークンの 51% を取得するのは、多くの場合、

(PoW アルゴリズムのパブリック チェーンを攻撃するために) コンピューティング パワーの 51% を借りることははるかに困難です。イーサリアム創設者のヴィタリック氏が信じているように、100 Solana-WETHx を盗むためだけにイーサリアムに対して 51% 攻撃を行う人はいないでしょう。 2019 年の統計によると、ハッカーは PoS アルゴリズムのパブリック チェーンに対する 51% 攻撃に 31,367,656,630 ドル、PoW アルゴリズムのパブリック チェーンに対する 1 時間の 51% 攻撃には 255,629 ドルが必要です。

実際、大規模なパブリック チェーンへの攻撃は完了するまでに少なくとも数時間かかります。クロスチェーンは異なり、ハッカーがクロスチェーンを攻撃したい場合は、ターゲットのクロスチェーンブリッジの抜け穴を見つけて突破するだけで、多くの時間とお金を費やすことなく目的を達成できます。

最初のレベルのタイトル

ハッシュロック、公証スキーム、およびリレーは、現在最も一般的なブロックチェーンクロスチェーン技術ソリューションです。

副題

ハッシュロック

サトシ氏は、ハッシュ タイム ロック コントラクト (ハッシュ タイム ロック コントラクト) は、ハッシュロックとタイムロックで構成されていると考えています。ハッシュロックは 2 要素認証に似ています。タイムロックでは、資金の受取人が制限時間内に正しい秘密のフレーズを提供し、その後、お支払いもそれ以外の場合、トランザクションは送金者に資金を返します。

ハッシュタイムロック契約は、期限付きの条件付き支払い契約とみなすことができ、信頼できる第三者を必要としません。これらのプログラム可能なエスクロー プロトコルにより、条件付きの P2P 価値転送が可能になり、トランザクションのリスクが軽減されます。さらに、ハッシュロック技術は主に、クロスチェーンにおけるアトミックスワップ(アトミックスワップ、クロスチェーンにおけるピアツーピアトランザクション)やビットコインライトニングネットワーク(ライトニングネットワーク)の実現に役立ちます。

ただし、ハッシュ ロックには一定の制限があります。まず第一に、接続当事者は一定の取引リスクを負担する必要があります。取引の際、一方の取引当事者の制限時間が他方の取引当事者の制限時間よりも長い場合、2 つのコインによって配信時間が制限されます。これにより、一方の当事者は合意された資産を取得できますが、他方の当事者は対応する通貨価値を取得できない可能性があります。

したがって、ハッシュ ロックは交換のみが可能で、資産や情報の転送はできず、その使用シナリオは非常に限定されています。少なくとも現段階では、まだ広く使用されていません。以下のクロスチェーンの安全性の分析では、ハッシュ ロックを直接スキップします。

副題

リレー

リレー技術の欠点は、ネットワークの負荷が高い場合、リレー バッファの記憶領域が不足し、オーバーフロー現象や信号フレームの損失が発生する可能性があることです。リピーターに障害が発生すると、隣接する 2 つのサブネットの動作に影響します。

副題

証人のメカニズム

証人メカニズムは主に、単一署名証人、複数署名証人、分散署名証人の 3 つのカテゴリに分類されます。

単一署名証人は、集中証人メカニズムとも呼ばれます。証人は、取引プロセス中に取引確認者および紛争仲裁人として機能します。このモデルの技術アーキテクチャはしきい値が低いため、トランザクション処理が効率的ですが、実際には集中組織によって制御されており、その制限は集中ノードのセキュリティにあります。

マルチ署名 (Multi-Signature) 監視メカニズムは、現在最も広く使用されているテクノロジです。マルチ署名監視メカニズムはマルチ署名テクノロジーを使用します。つまり、トランザクションを有効にするためには 2 つ以上の署名が必要です。異なるクロスチェーンは、それぞれのニーズに応じてマルチ署名ルールを設定します。たとえば、3/6 マルチ署名とは、トランザクションを正常に完了するには、6 人のうち秘密鍵を持つ 3 人のバリデーターがトランザクション アプリケーションに署名する必要があることを意味します。秘密鍵を保存しているハードドライブが盗まれたり、置き忘れられたりするなど、検証者の秘密鍵が漏洩した場合、クロスチェーン資産に計り知れない損失を引き起こす可能性があります。

監視モードとリレー モードの違いは、ターゲット チェーンが受信メッセージを処理する方法にあります。監視モードは無条件に信頼されて実行され、そのセキュリティは監視自体に依存します。リレー モードは実行前にそれ自体で検証される必要があります。 . セキュリティは、ターゲットチェーン上のライトウォレットのデータシンクロナイザー(MerkleTreeトランスミッター)に依存します。

クロスチェーン技術の不安全要素

文章

1. マルチ署名検証のセキュリティリスクが、クロスチェーン資産の盗難の主な理由です

複数署名の検証にはセキュリティ リスクがあり、頻繁なハッカー攻撃につながります。通常、次の 3 つの点で表れます。

a) 秘密鍵の漏洩により、バリデーターがハイジャックされます。たとえば、Ronin Network および Horizon 攻撃では、ハッカーは漏洩した秘密キーを使用して署名検証者をハイジャックし、トランザクションを完了しました。入金指示または出金指示を識別するために、Ronin ネットワークは 9 つの署名検証者によって保護されており、そのうち検証と取引に必要な署名は 5 つだけです。ハッカーは、ガスフリー RPC (取引手数料なし) ノード経由でバックドアを発見しながら、ハッキングされた秘密キーを使用して出金を偽装し、それを悪用して 4 つの Ronin バリデーターと、Axie DAO デバイスによって実行されるサードパーティ バリデーターを制御しました。

b) 検証に必要なバリデーター ノードの数が少ないため、ハッカーが悪用する機会が与えられます。たとえば、Horizon ブリッジには 4 つのマルチ署名検証しかなく、4 つのマルチ署名のうち 2 つは保護されていません。ハッカーは、資産の盗難を完了するために、Horizon の少数の署名検証者を制御するだけで済みます。したがって、検証に必要な署名検証者の数が少ない (通常は 50% 未満) と、クロスチェーン プロセスの堅牢性を確保することが困難になる可能性があります。

c) 署名検証方法の脆弱性もスマートコントラクトの脆弱性の一つです。各ブロックチェーンの開発モデルは異なるため (たとえば、異なる通信プロトコル、異なるコンセンサスメカニズム、異なるガバナンスモデル)、クロスチェーンインターフェイスを確立する際にスマートコントラクトの脆弱性が発生する可能性が高くなります。たとえば、ワームホール攻撃者は、更新により非推奨になった署名方法を使用して独自のクロスチェーン リクエストに署名しました。この手法は受信した命令を厳密にチェックしないため、攻撃者は大量のwETH(つまり、元の本物のETHではなくクロスチェーン資産)を偽造し、偽のスマートコントラクトアドレスをアップロードし、検証署名を回避することに成功しました。たくさんのお金。 Nomad クロスチェーン ブリッジの盗難が始まった時点では、その契約アドレスにはまだ約 1 億ドルの資産が残されていました。この時点でNomadは何の対策も講じておらず、スマートコントラクトの脆弱性の修復や署名検証方法の変更も行っていません。有能なハッカーが Nomad ブリッジで資産を盗み続けましたが、その後他のハッカーも加わり、マルチシグでもこれらの取引は阻止されず、1 億ドルはすぐに空になりました。

2. リレー技術は絶対に安全というわけではない

リピーターのリスクは、ネットワークの負荷が高くなると、リピーターのバッファーのストレージが不足し、オーバーフローやフレームのドロップが発生する可能性があることです。また、リピーターに障害が発生すると、隣接するサブネットにも影響が出る可能性があります。

マルチパーティセキュアコンピューティングは最も安全なクロスチェーンテクノロジーの 1 つです

副題

マルチパーティのセキュア コンピューティングは、マルチ署名ベースの方法よりも安全です

マルチパーティ セキュア コンピューティングは、その検証方法が個々の検証者ではなくマシンに依存するため、マルチ署名メカニズムよりも安全です。マルチパーティ セキュア コンピューティング (MPC)

これは、信頼できるサードパーティが存在しない場合でも、マルチパーティの協調コンピューティングを実行できることを意味します。 MPC では、相互に信頼しない組織が、入力を非公開にしながら共同で関数を計算しようとします。 MPC の 2 つの主な特性は、正確性とプライバシーです。正確性とは、アルゴリズムによって生成された出力が正しいことを意味します。プライバシーとは、一方の当事者が保持する秘密の入力データが他方の当事者に公開されないことを意味します。

最初のレベルのタイトル

要約する

要約する

クロスチェーンスマートコントラクトはdAppsの開発モデルを一変させる可能性があると考える人もいますが、ほとんどのブロックチェーンネットワークが本質的に依然として孤立しているという事実は変わりません。ブロックチェーンアイランドの問題を解決するには、橋が必須であり、橋のセキュリティが核心です。

最初のレベルのタイトル

MixMarvel DAO ベンチャーについて

MixMarvel DAO ベンチャーについて