Vụ trộm GCR lộ diện: Hacker là ai? Bạn đã kiếm được bao nhiêu tiền?

Tác giả gốc: ZachXBT

Biên soạn bởi: Odaily Planet Daily Azuma

Lưu ý của biên tập viên: Bài viết này là một bản phân tích dữ liệu được thực hiện bởi thám tử nổi tiếng trên chuỗi ZachXBT về vụ trộm tài khoản X của nhà giao dịch huyền thoại GCR vào cuối tuần trước.

Cuối tuần trước, tài khoản X của GCR (@GCRClassic) đã bị đánh cắp và các “lời gọi đặt hàng” cho ORDI và ETHFI lần lượt được công bố, gây ra những biến động ngắn hạn nghiêm trọng về giá thị trường của các loại tiền tệ liên quan. Thông qua phân tích trên chuỗi, ZachXBT nhận thấy rằng hành vi trộm cắp dường như có liên quan đến nhóm phát triển “Sol” (không liên quan đến nhóm Solana) của meme token CAT trên Solana.

Sau đây là nội dung gốc của ZachXBT do Odaily Planet Daily biên soạn.

Bài viết này phân tích mối tương quan giữa nhóm phát triển CAT “Sol” và vụ việc trộm cắp GCR.

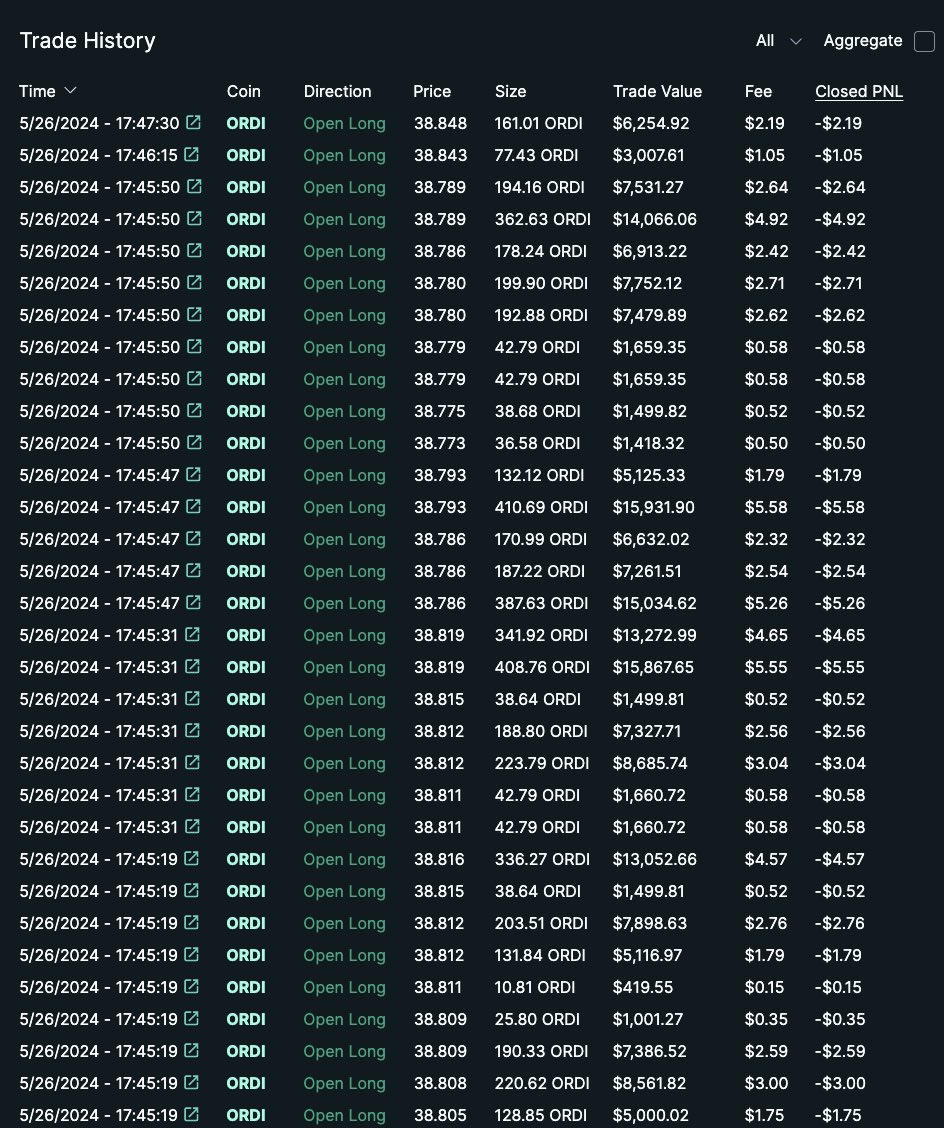

Vài phút trước vụ hack, một địa chỉ được liên kết với nhóm “Sol” đã mở vị thế mua ORDI trị giá 2,3 triệu USD và ETHFI trị giá 1 triệu USD trên Hyperliquid.

Bắt đầu nào.

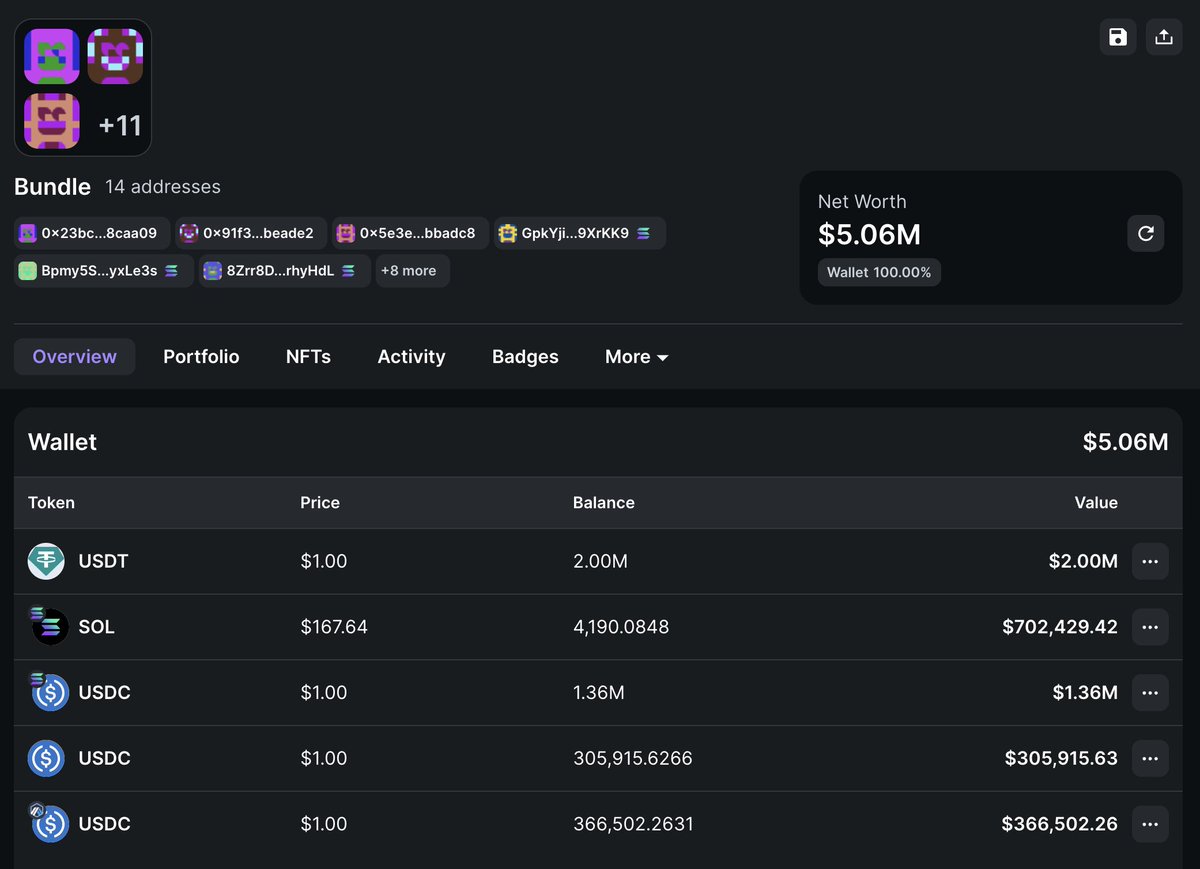

Lookonchain, một dịch vụ phân tích trên chuỗi, đã từng theo dõi và chỉ ra rằng nhóm "Sol" bị nghi ngờ đã bắn tỉa mã thông báo meme CAT do chính họ phát hành, kiểm soát 63% nguồn cung cấp mã thông báo và hiện đã bán và rút tiền nhiều hơn 5 triệu đô la Mỹ, và lợi nhuận đã được phân tán và chuyển đến địa chỉ.

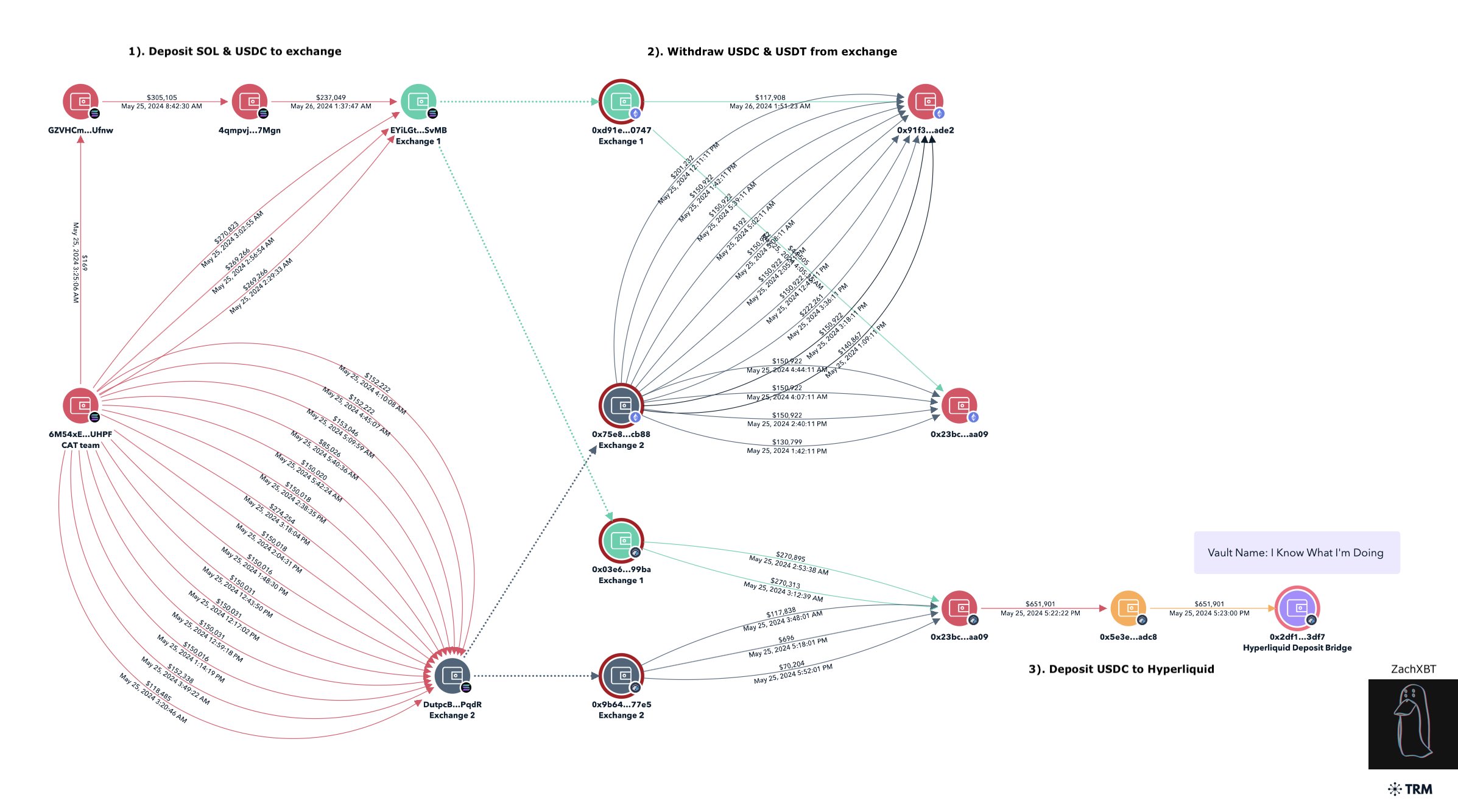

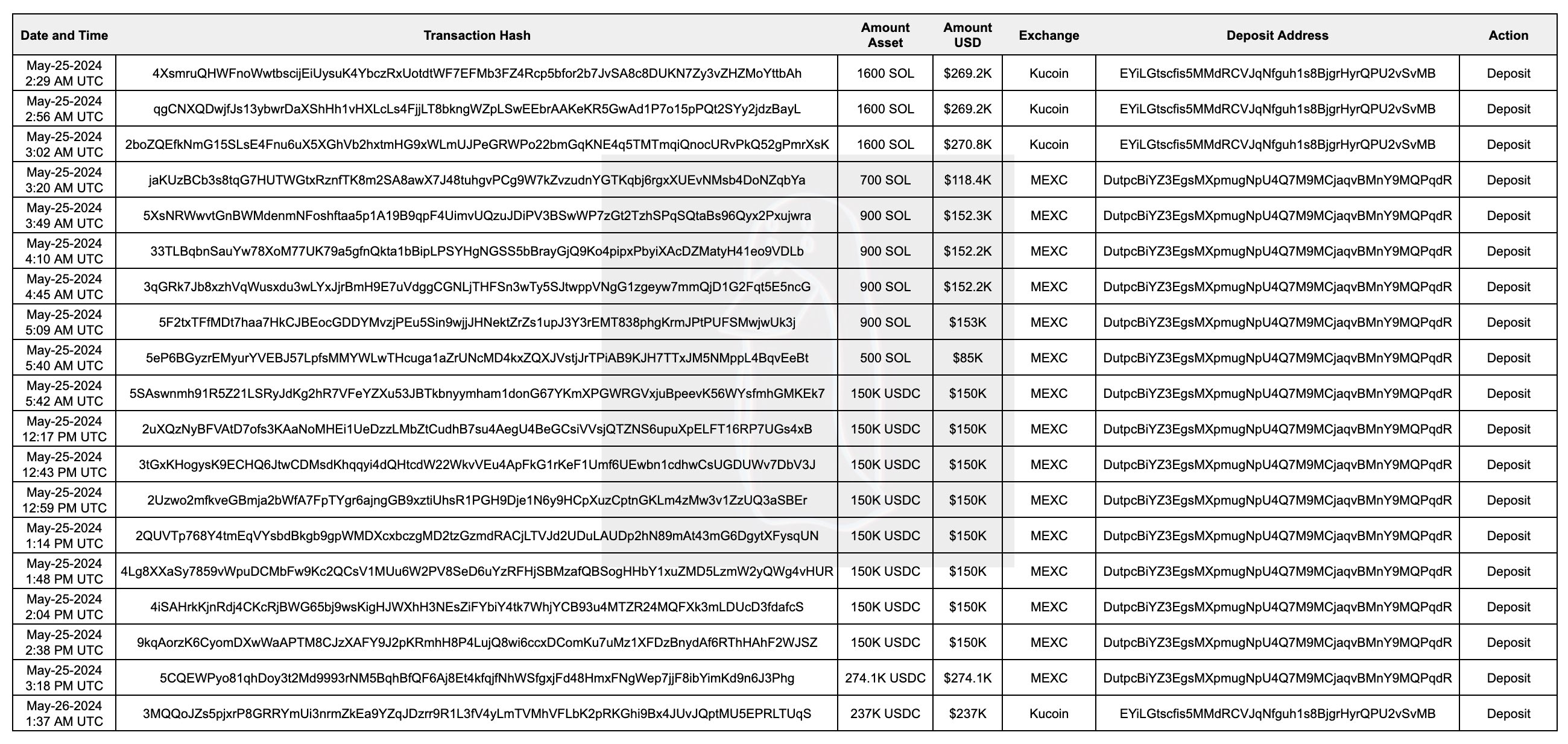

Trong số đó, địa chỉ bắt đầu bằng 6 triệu 54 USD) để gửi tiền.

Dựa trên phân tích thời gian, tôi nhận thấy rằng ngay sau khi hai giao dịch gửi tiền trên Solana được hoàn thành, hai đợt giao dịch rút tiền trên Kucoin và MEXC đã xuất hiện trên Ethereum và Arbitrum, và số tiền rút rất giống với số tiền gửi. Các địa chỉ liên quan như sau:

0x23bcf31a74cbd9d0578bb59b481ab25e978caa09;

0x91f336fa52b834339f97bd0bc9ae2f3ad9beade2.

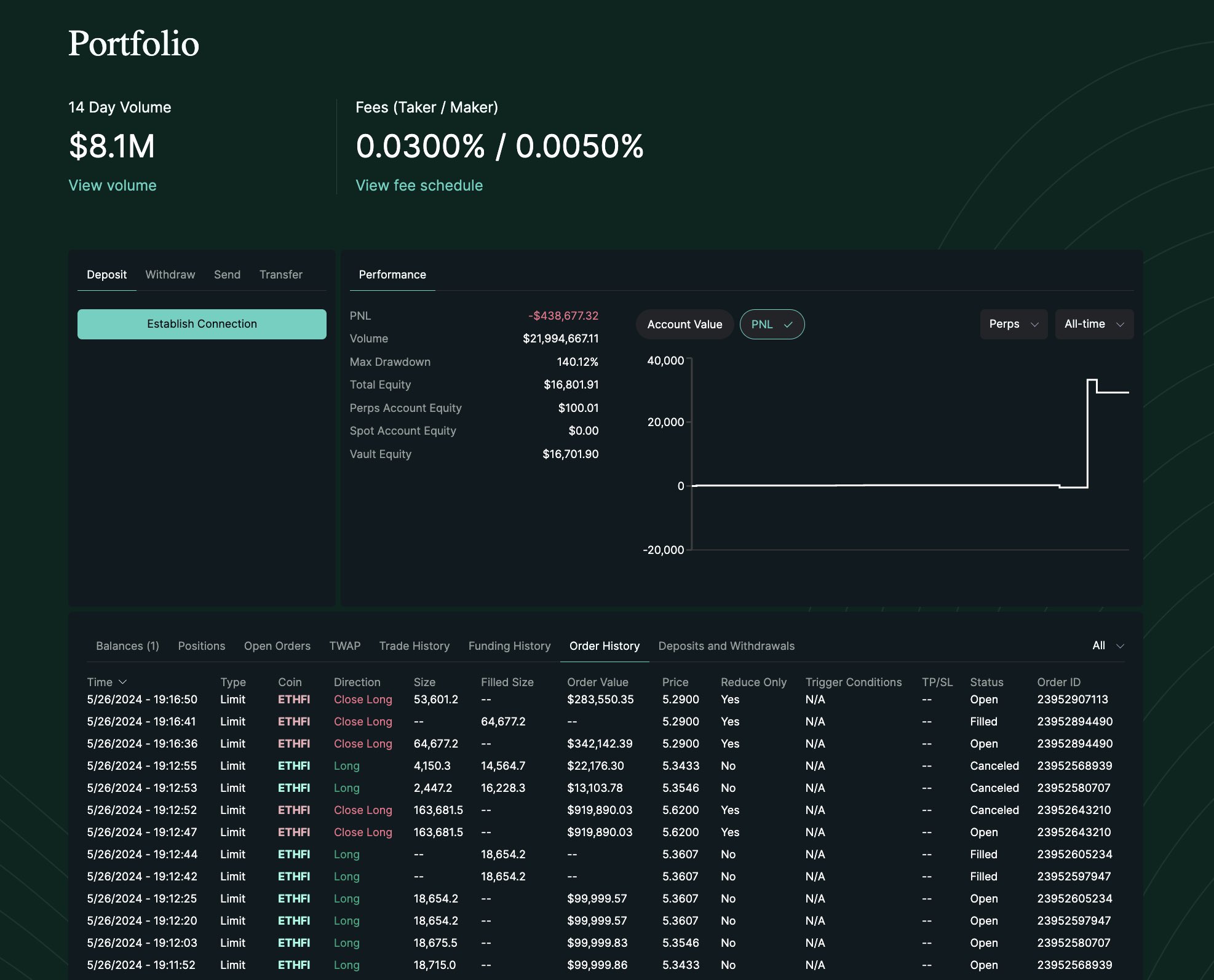

Vào lúc 5:22 chiều ngày 25 tháng 5 (cả giờ UTC), địa chỉ nêu trên bắt đầu bằng 0x 23 bc đã chuyển USDC trị giá 650.000 USD đến địa chỉ bắt đầu bằng 0x 5 e 3 (0x 5 e 3 edeb 4 e 88 aafcd 1 f 9 be 179 aa 6 ba 2c 87 cbbadc 8) và gửi vào Hyperliquid để giao dịch hợp đồng. Sau đó , từ 5:45 đến 5:56 chiều ngày 26 tháng 5, địa chỉ bắt đầu bằng 0x 5 e 3 đã mở một vị thế mua ORDI trị giá 2,3 triệu USD trên Hyperliquid.

Vào lúc 5:55 chiều ngày 26 tháng 5, vị thế của GCR đã đóng lúc 6:00, với lợi nhuận khoảng 34.000 USD.

Vào lúc 17h58 ngày 26/5, GCR đăng tin lên tài khoản X khác xác nhận tài khoản lớn của anh đã bị đánh cắp.

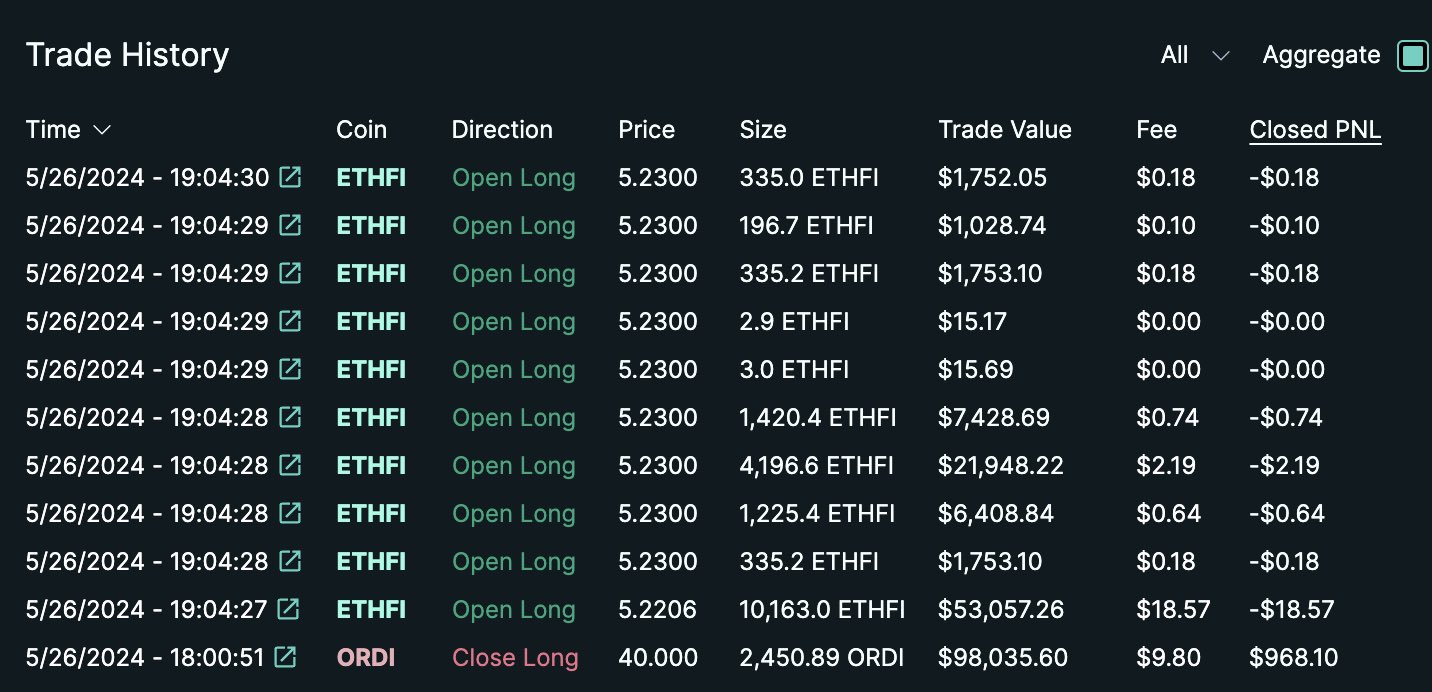

Từ 7:04 đến 7:12 tối ngày 26 tháng 5, hacker lặp lại thủ đoạn cũ của mình, địa chỉ bắt đầu bằng 0x 5 e 3 lần đầu tiên mở một vị thế mua ETHFI trị giá 1 triệu đô la Mỹ trên Hyperliquid. hacker đã sử dụng tài khoản GCR bị đánh cắp một lần nữa đăng nội dung "kêu gọi đặt hàng" về ETHFI.

Tuy nhiên, lần này thị trường dường như đang cảnh giác. ETHFI đã không tái tạo xu hướng của ORDI. Trong khoảng thời gian từ 7:16 đến 7:45 tối, địa chỉ bắt đầu bằng 0x 5 e 3 buộc phải đóng vị thế, dẫn đến thua lỗ. khoảng 3.500 USD.

Trên đây là phân tích của ZachXBT về vụ hack này. Từ góc độ dữ liệu, lợi nhuận cuối cùng của hacker từ hai "giao dịch bị thao túng" "chỉ" khoảng 30.000 USD, và một trong số đó thậm chí còn thua lỗ, có vẻ thấp hơn nhiều người đã đoán.

Điều đáng nói là vì ZachXBT trước đó đã cảnh báo thị trường về hành vi xấu bị nghi ngờ của nhóm "Sol", cộng đồng mã thông báo CAT cũng đã trải qua một đợt tăng giá tiền tệ ngắn hạn trong hai ngày qua (giảm 75% trong 24 giờ qua) ZachXBT bị chế nhạo.

Giờ đây khi đã tìm được cơ hội này, ZachXBT cũng không quên mỉa mai ở cuối bài: “Qua những hoạt động kỳ lạ của chúng có thể thấy rằng hacker có chỉ số IQ cực kỳ thấp”.