OKX Web3 & Slow Mist: Chia sẻ kinh nghiệm từ “A Hundred Scams”

Giới thiệu: OKX Web3 đã lên kế hoạch đặc biệt cho cột "Vấn đề đặc biệt về bảo mật" để cung cấp các câu trả lời đặc biệt cho các loại vấn đề bảo mật trên chuỗi khác nhau. Thông qua những trường hợp thực tế nhất xảy ra xung quanh người dùng, chúng tôi hợp tác với các chuyên gia hoặc tổ chức trong lĩnh vực bảo mật để chia sẻ và giải đáp các câu hỏi từ các góc độ khác nhau, từ đó sàng lọc và tóm tắt các quy tắc giao dịch an toàn từ nông cạn đến sâu hơn, nhằm tăng cường an toàn cho người dùng. giáo dục và giúp Người dùng học cách bảo vệ tính bảo mật của khóa riêng và tài sản ví khỏi chính họ.

Một ngày nọ, ai đó đột nhiên đưa cho bạn khóa riêng của một địa chỉ ví trị giá 1 triệu USD. Bạn có muốn chuyển tiền ngay lập tức không?

Nếu vậy thì bài viết này chính là dành riêng cho bạn.

Bài viết này là số đầu tiên trong "Vấn đề đặc biệt về bảo mật" của OKX Web3. Chúng tôi đặc biệt mời Nhóm bảo mật SlowMist và Nhóm bảo mật OKX Web3, các cơ quan bảo mật nổi tiếng trong ngành mã hóa đã từng trải qua "trăm vụ lừa đảo", chia sẻ dựa trên về những trường hợp thực tế nhất mà người dùng gặp phải, có đầy đủ thông tin hữu ích!

Nhóm bảo mật SlowMist: Cảm ơn bạn rất nhiều vì lời mời từ OKX Web3. Là một công ty bảo mật blockchain hàng đầu trong ngành, SlowMist chủ yếu phục vụ khách hàng thông qua kiểm toán bảo mật và truy tìm chống rửa tiền, đồng thời đã xây dựng một mạng lưới hợp tác tình báo mối đe dọa vững chắc. Vào năm 2023, SlowMist đã hỗ trợ khách hàng, đối tác và tin tặc công cộng đóng băng số tiền có tổng trị giá hơn 12,5 triệu USD. Tôi hy vọng sẽ tiếp tục tạo ra những thứ có giá trị với sự tôn trọng ngành công nghiệp và sự an toàn.

Nhóm bảo mật OKX Web3: Xin chào mọi người, tôi rất vui được chia sẻ điều này. Nhóm bảo mật OKX Web3 chịu trách nhiệm chính trong việc xây dựng khả năng bảo mật của ví OKX Web3, cung cấp nhiều dịch vụ bảo vệ như bảo mật sản phẩm, bảo mật người dùng và bảo mật giao dịch. Đồng thời, nhóm này cũng góp phần bảo vệ tính bảo mật của ví người dùng 24/7. duy trì hệ sinh thái bảo mật của toàn bộ blockchain.

Q1: Bạn có thể chia sẻ một số trường hợp trộm cắp có thật được không?

Nhóm bảo mật SlowMist: Đầu tiên, hầu hết các trường hợp là do người dùng lưu trữ khóa riêng hoặc cụm từ ghi nhớ trực tuyến. Ví dụ: các dịch vụ lưu trữ đám mây như Google Docs, Tencent Docs, Baidu Cloud Disk, WeChat Collection và Memo mà người dùng thường sử dụng để lưu trữ khóa riêng hoặc ghi nhớ. Sau khi các tài khoản nền tảng này bị tin tặc thu thập và "nhồi thông tin xác thực" thành công. khóa riêng Dễ dàng bị đánh cắp.

Thứ hai, sau khi người dùng tải xuống APP giả, khóa riêng đã bị rò rỉ. Ví dụ, lừa đảo đa chữ ký là một trong những trường hợp điển hình nhất. Kẻ lừa đảo xúi giục người dùng tải xuống ví giả và đánh cắp bản ghi nhớ ví, sau đó thay đổi ngay quyền tài khoản của ví của người dùng: thay đổi quyền tài khoản ví từ đó. của riêng người dùng là của riêng người dùng Giữ nó cùng với kẻ lừa đảo để giành quyền kiểm soát tài khoản ví. Những kẻ lừa đảo như vậy có xu hướng kiên nhẫn và chờ đợi tài khoản người dùng tích lũy một lượng tài sản tiền điện tử nhất định trước khi chuyển tất cả chúng cùng một lúc.

Nhóm bảo mật OKX Web3: Slow Mist đã vạch ra hai loại hành vi trộm cắp khóa riêng tư chính. Loại thứ hai, trong đó những kẻ lừa đảo sử dụng ứng dụng giả để đánh cắp khóa riêng tư của người dùng, về cơ bản là một loại chương trình ngựa Trojan này truy cập thông tin đầu vào của người dùng. lấy được các quyền Pháp lý, hình ảnh và các quyền khác, từ đó đánh cắp khóa riêng của người dùng. So với người dùng iOS, người dùng Android gặp phải nhiều cuộc tấn công của virus Trojan hơn. Đây là hai trường hợp đơn giản:

Trường hợp 1: Một người dùng báo cáo rằng tài sản trong ví của anh ấy đã bị đánh cắp. Sau khi nhóm của chúng tôi liên lạc với người dùng và điều tra, chúng tôi phát hiện ra rằng nguyên nhân là do anh ấy đã tải xuống và cài đặt một phần mềm nền tảng dữ liệu giả mạo thông qua tìm kiếm của Google. Phần mềm này là một chương trình ngựa Trojan. . Tuy nhiên, khi người dùng tìm kiếm phần mềm nền tảng, liên kết của nó xuất hiện trong TOP 5 tìm kiếm của Google khiến người dùng lầm tưởng đó là phần mềm chính thức. Trên thực tế, nhiều người dùng không xác định được các liên kết do Google cung cấp nên rất dễ gặp phải các cuộc tấn công của Trojan theo cách này. Chúng tôi khuyên người dùng nên thực hiện bảo vệ an ninh hàng ngày thông qua tường lửa, phần mềm chống vi-rút và cấu hình Máy chủ.

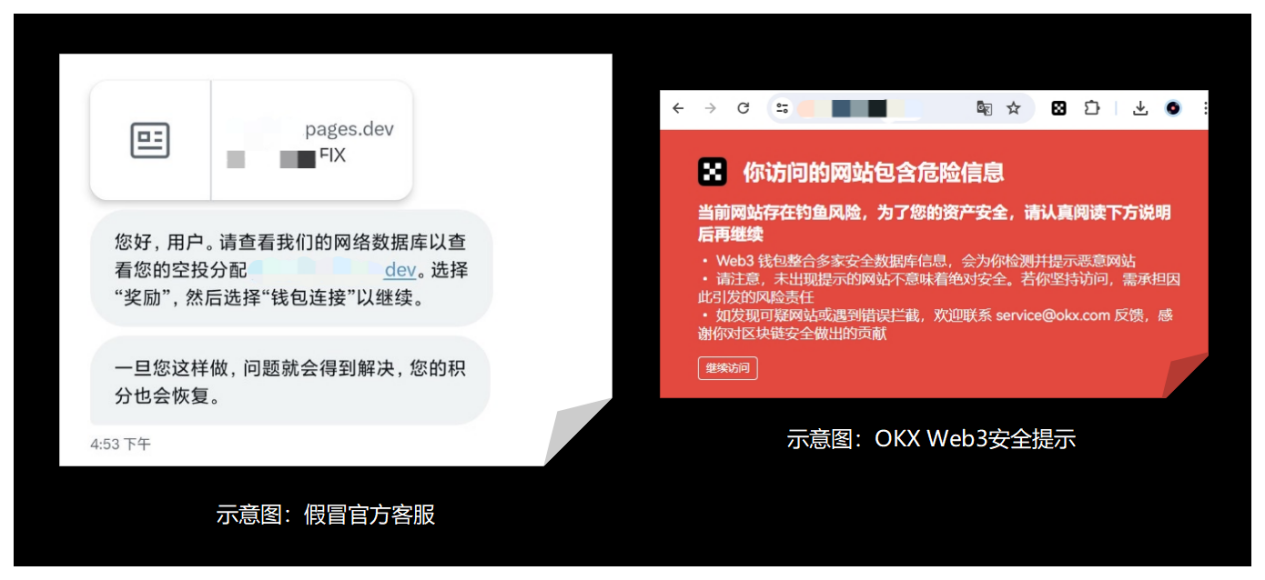

Trường hợp 2: Người dùng báo cáo rằng tài sản ví của họ đã bị đánh cắp khi đầu tư vào một dự án DeFi nào đó. Tuy nhiên, qua phân tích và điều tra, chúng tôi nhận thấy rằng bản thân dự án DeFi không có vấn đề gì. Tài sản ví của Người dùng B đã bị đánh cắp vì anh ta đã bị dịch vụ khách hàng chính thức giả danh là dự án DeFi nhắm tới khi anh ta bình luận về dự án trên Twitter. Hướng dẫn bấm vào link giả và nhập cụm từ ghi nhớ dẫn đến tài sản ví bị đánh cắp.

Có thể thấy, những kẻ lừa đảo không hề thông minh trong thủ đoạn nhưng người dùng cần nâng cao nhận thức nhận dạng và không thể dễ dàng rò rỉ khóa riêng của mình trong bất kỳ trường hợp nào. Ngoài ra, ví của chúng tôi đã đưa ra cảnh báo rủi ro bảo mật cho tên miền độc hại này.

Câu hỏi 2: Có cách nào tốt nhất để giữ khóa riêng tư không? Hiện có những lựa chọn thay thế nào để giảm sự phụ thuộc vào khóa riêng?

Nhóm bảo mật SlowMist: Khóa riêng hoặc cụm từ ghi nhớ thực chất là một điểm lỗi duy nhất. Một khi bị đánh cắp hoặc bị mất, rất khó để khôi phục. Hiện tại, các công nghệ mới như MPC tính toán an toàn đa bên, công nghệ xác thực xã hội, Seedless/Keyless, tiền thực thi và công nghệ chứng minh không có kiến thức đang giúp người dùng giảm sự phụ thuộc vào khóa riêng.

Lấy MPC làm ví dụ, trước tiên, công nghệ MPC có nghĩa là tất cả những người tham gia thực hiện các phép tính chung phức tạp để hoàn thành một nhiệm vụ, trong khi dữ liệu của họ vẫn ở chế độ riêng tư và an toàn và không được chia sẻ với những người tham gia khác. Thứ hai, ví MPC thường sử dụng công nghệ MPC để chia khóa riêng thành nhiều phần một cách an toàn, do nhiều bên cùng quản lý hoặc đơn giản là nhiều bên cùng tạo ra một khóa ảo. khóa riêng hoàn chỉnh vào thời điểm này. Nói tóm lại, ý tưởng cốt lõi của MPC là phân cấp quyền kiểm soát để đạt được mục đích phân tán rủi ro hoặc cải thiện khả năng sẵn sàng ứng phó với thảm họa, tránh một cách hiệu quả các vấn đề an ninh như điểm lỗi đơn lẻ.

Lưu ý rằng MPC bao hàm một từ gọi là Keyless, có thể hiểu là “không có từ để nhớ” hoặc “không có khóa riêng”. Nhưng "không" này không có nghĩa là không có khóa theo nghĩa thực tế, mà có nghĩa là người dùng không cần sao lưu cụm từ ghi nhớ hoặc khóa riêng và không nhận thức được sự tồn tại của chúng. Vì vậy, đây là 3 điều bạn cần biết về ví Keyless:

1. Trong quá trình tạo ví Keyless, khóa riêng sẽ không được tạo hoặc lưu trữ mọi lúc, mọi nơi.

2. Khi ký giao dịch, khóa riêng không được tham gia và khóa riêng sẽ không được xây dựng lại bất cứ lúc nào.

3. Ví không khóa không tạo hoặc lưu các khóa riêng tư và cụm từ gốc hoàn chỉnh bất kỳ lúc nào.

Nhóm bảo mật OKX Web3: Hiện tại không có cách nào hoàn hảo để lưu trữ khóa riêng tư. Tuy nhiên, nhóm bảo mật của chúng tôi khuyên bạn nên sử dụng ví phần cứng, lưu khóa riêng bằng tay, thiết lập nhiều chữ ký và lưu trữ phân cấp các cụm từ ghi nhớ để quản lý khóa riêng. Ví dụ: việc lưu trữ phi tập trung các từ ghi nhớ có nghĩa là người dùng có thể chia các từ ghi nhớ thành 2 hoặc nhiều nhóm để lưu trữ nhằm giảm nguy cơ các từ ghi nhớ bị đánh cắp. Một ví dụ khác, thiết lập đa chữ ký có nghĩa là người dùng có thể chọn những người đáng tin cậy để cùng ký nhằm xác định tính bảo mật của giao dịch.

Tất nhiên, để đảm bảo tính bảo mật cho khóa riêng của ví của người dùng, toàn bộ lớp dưới cùng của ví OKX Web3 không được kết nối với Internet, cụm từ ghi nhớ của người dùng và thông tin liên quan đến khóa riêng đều được mã hóa và lưu trữ cục bộ trên đó. thiết bị của người dùng và SDK liên quan cũng là nguồn mở và đã được cộng đồng xác minh rộng rãi về mặt kỹ thuật giúp nó cởi mở và minh bạch hơn. Ngoài ra, ví OKX Web3 cũng đã tiến hành kiểm tra bảo mật nghiêm ngặt bằng cách hợp tác với các cơ quan bảo mật nổi tiếng như Slow Mist.

Ngoài ra, để bảo vệ người dùng tốt hơn, nhóm bảo mật OKX Web3 đang cung cấp và lên kế hoạch cho các khả năng bảo mật mạnh mẽ hơn để quản lý khóa riêng tư, đồng thời đang tiếp tục lặp lại và nâng cấp. Dưới đây là chia sẻ ngắn gọn:

1. Mã hóa hai yếu tố. Hiện tại, hầu hết các ví thường sử dụng phương pháp ghi nhớ được mã hóa bằng mật khẩu để lưu trữ nội dung được mã hóa cục bộ. Tuy nhiên, nếu người dùng bị nhiễm vi-rút Trojan, Trojan sẽ quét nội dung được mã hóa và xử lý mật khẩu mà người dùng đã nhập. Sau khi bị kẻ lừa đảo chặn lại, nội dung được mã hóa có thể được giải mã và có thể lấy được cụm từ ghi nhớ của người dùng. Trong tương lai, ví OKX Web3 sẽ sử dụng phương pháp hai yếu tố để mã hóa cụm từ ghi nhớ. Ngay cả khi kẻ lừa đảo lấy được mật khẩu của người dùng thông qua ngựa Trojan, hắn sẽ không thể giải mã nội dung được mã hóa.

2. Sao chép khóa riêng là an toàn. Hầu hết các Trojan sẽ đánh cắp thông tin trong clipboard của người dùng khi người dùng sao chép khóa riêng, khiến khóa riêng của người dùng bị rò rỉ. Chúng tôi dự định giúp người dùng giảm nguy cơ thông tin khóa riêng bị đánh cắp bằng cách tăng tính bảo mật cho quá trình sao chép khóa riêng của người dùng, chẳng hạn như sao chép một phần khóa riêng và xóa thông tin bảng tạm một cách kịp thời.

Câu hỏi 3: Các phương thức lừa đảo phổ biến hiện nay do khóa riêng bị đánh cắp là gì?

Nhóm bảo mật SlowMist: Theo quan sát của chúng tôi, các hoạt động lừa đảo đang tăng dần hàng tháng.

Đầu tiên, những kẻ trộm ví hiện tại (Wallet Drainers) là mối đe dọa chính của các hoạt động lừa đảo hiện tại và tiếp tục tấn công người dùng thông thường dưới nhiều hình thức khác nhau.

Wallet Drainers là một loại phần mềm độc hại liên quan đến tiền điện tử được triển khai trên các trang web lừa đảo để lừa người dùng ký các giao dịch độc hại, từ đó đánh cắp tài sản ví của người dùng. Ví dụ: những kẻ trộm ví hiện đang hoạt động (Wallet Drainers) bao gồm:

1. Pink Drainer nhận được Discord Token và thực hiện lừa đảo thông qua kỹ thuật xã hội. Sự hiểu biết phổ biến về kỹ nghệ xã hội là lấy thông tin cá nhân của người dùng thông qua giao tiếp.

2. Ngoài ra còn có Angel Drainer, sẽ tiến hành các cuộc tấn công kỹ thuật xã hội nhằm vào các nhà cung cấp dịch vụ tên miền. Sau khi có được các quyền liên quan của tài khoản tên miền, Angel Drainer sẽ sửa đổi hướng phân giải DNS và chuyển hướng người dùng đến một trang web giả mạo, v.v.

Thứ hai, phương thức lừa đảo phổ biến nhất hiện nay là ký mù. Nghĩa là khi người dùng tương tác với một dự án, anh ta không biết mình muốn ký và ủy quyền nội dung gì nên nhấp vào nút xác nhận một cách bối rối. sau đó dẫn đến việc tiền bị đánh cắp. Về việc câu cá bằng dấu hiệu mù, hãy đưa ra một vài ví dụ:

Trường hợp 1: Chẳng hạn như eth_sign. eth_sign là một phương thức chữ ký mở cho phép ký bất kỳ hàm băm nào, có nghĩa là nó có thể được sử dụng để ký các giao dịch hoặc bất kỳ dữ liệu nào. Tuy nhiên, nhìn chung người dùng không có nền tảng kỹ thuật sẽ khó hiểu được nội dung của chữ ký. rủi ro đánh cá ở đây. May mắn thay, ngày càng có nhiều ví bắt đầu đưa ra lời nhắc bảo mật cho loại chữ ký này, điều này có thể tránh được một số rủi ro mất vốn ở một mức độ nhất định.

Trường hợp 2: cho phép lừa đảo chữ ký. Tất cả chúng ta đều biết rằng trong các giao dịch tiền tệ ERC 20, người dùng có thể gọi chức năng phê duyệt để ủy quyền, nhưng chức năng cấp phép cho phép người dùng tạo chữ ký ngoài chuỗi và sau đó ủy quyền cho người dùng được chỉ định sử dụng một số lượng mã thông báo nhất định. để lừa đảo. Khi nạn nhân truy cập trang web lừa đảo, kẻ tấn công sẽ yêu cầu người dùng ký giấy phép thông qua trang web. Sau khi người dùng ký, kẻ tấn công có thể lấy được dữ liệu đã ký. trong dữ liệu đã ký và sau đó phát nó lên chuỗi. Lấy giới hạn ủy quyền của mã thông báo và sau đó đánh cắp mã thông báo của người dùng.

Trường hợp 3: Kỹ thuật tạo 2 ẩn. create 2 cho phép các nhà phát triển dự đoán địa chỉ của hợp đồng trước khi triển khai nó lên mạng Ethereum. Dựa trên lần tạo 2, kẻ tấn công có thể tạo địa chỉ mới tạm thời cho mỗi chữ ký độc hại. Sau khi lừa người dùng cấp chữ ký cấp phép, kẻ tấn công có thể tạo hợp đồng tại địa chỉ này rồi chuyển tài sản của người dùng. Vì là địa chỉ trống nên những địa chỉ này có thể vượt qua một số plug-in lừa đảo và cảnh báo giám sát của các công ty bảo mật, do đó chúng có tính ẩn danh cao và người dùng có thể dễ dàng bị lừa.

Nói tóm lại, đối với các trang web lừa đảo, người dùng có thể xác định trang web chính thức của dự án trước khi tương tác và chú ý xem có yêu cầu chữ ký độc hại trong quá trình tương tác hay không và nên cảnh giác khi gửi các từ ghi nhớ hoặc khóa riêng, đồng thời nhớ không để rò rỉ các từ ghi nhớ ở bất cứ đâu hoặc khóa riêng.

Nhóm bảo mật OKX Web3: Chúng tôi đã tiến hành nghiên cứu về các phương thức lừa đảo phổ biến và cung cấp biện pháp bảo vệ bảo mật đa chiều về phía sản phẩm. Hãy chia sẻ ngắn gọn các loại phương thức lừa đảo quan trọng nhất mà người dùng hiện gặp phải:

Loại đầu tiên là airdrop giả. Tin tặc thường tạo các địa chỉ có đầu và cuối giống với địa chỉ của nạn nhân và thực hiện chuyển khoản số tiền nhỏ, chuyển khoản 0 U hoặc chuyển mã thông báo giả cho người dùng. Các giao dịch như vậy sẽ được hiển thị trong lịch sử giao dịch của người dùng nếu người dùng vô tình sao chép. Dán sai địa chỉ sẽ dẫn đến mất tài sản. Để đối phó với kiểu tấn công này, OKX Web3 Wallet có thể xác định các giao dịch lịch sử của mình và đánh dấu chúng là rủi ro. Đồng thời, khi người dùng chuyển tiền đến địa chỉ của họ, họ sẽ đưa ra lời nhắc về rủi ro bảo mật.

Loại thứ hai là loại chữ ký cảm ứng. Thông thường, tin tặc sẽ bình luận về các dự án nổi tiếng ở những nơi công cộng như Twitter, Discord và TG, đồng thời xuất bản URL hoặc URL dự án DeFi giả để nhận airdrop, lôi kéo người dùng nhấp vào, từ đó đánh cắp tài sản của người dùng. Ngoài eth_sign, allow, create 2 và các hành vi lừa đảo chữ ký khác được Slow Mist đề cập, còn có các hành vi khác:

Cách 1: Chuyển khoản trực tiếp để đánh cắp token chuỗi chính. Tin tặc thường đặt tên các chức năng hợp đồng độc hại bằng những cái tên gây hiểu lầm như Claim và SeurityUpdate, trong khi logic chức năng thực tế trống rỗng, do đó chỉ chuyển mã thông báo chuỗi chính của người dùng. Hiện tại, ví OKX Web3 đã ra mắt chức năng tiền thực thi, có thể hiển thị các thay đổi về tài sản và thay đổi ủy quyền sau khi giao dịch được tải lên chuỗi và đưa ra lời nhắc về rủi ro bảo mật cho người dùng.

Phương pháp 2: Ủy quyền trên chuỗi. Tin tặc thường xúi giục người dùng ký các giao dịch phê duyệt/tăngAllowance/giảmAllowance/setApprovalForAll. Giao dịch này cho phép tin tặc chuyển tài sản mã thông báo của người dùng đến một địa chỉ được chỉ định và giám sát tài khoản của người dùng trong thời gian thực sau khi người dùng ký. vào, họ sẽ được chuyển đi ngay lập tức. Quá trình bảo vệ an ninh chống lại những kẻ lừa đảo là một cuộc đối đầu và là một quá trình nâng cấp liên tục.

Mặc dù hầu hết các ví sẽ tiến hành phát hiện rủi ro bảo mật trên địa chỉ được ủy quyền của hacker, nhưng các phương thức tấn công của kẻ tấn công cũng đang nâng cấp. Ví dụ: sử dụng tính năng tạo 2, kẻ tấn công sẽ tính toán trước địa chỉ mới vì địa chỉ mới không có trong két an toàn. thư viện địa chỉ màu đen, do đó việc phát hiện bảo mật có thể dễ dàng bị bỏ qua. Kẻ tấn công sẽ đợi cho đến khi có người cắn câu rồi đến địa chỉ để triển khai hợp đồng và chuyển tiền của người dùng đi. Ví dụ: gần đây chúng tôi đã phát hiện ra rằng nhiều kẻ tấn công sẽ ủy quyền cho người dùng hợp đồng uniswap.multicall. Vì hợp đồng này là hợp đồng dự án thông thường nên nó cũng có thể bỏ qua việc phát hiện các sản phẩm bảo mật.

Cách 3: Thay đổi quyền: bao gồm thay đổi quyền tron , thay đổi quyền solana, v.v. Đầu tiên, trong việc thay đổi quyền của tron, đa chữ ký là một tính năng của chuỗi tron trong nhiều trang web lừa đảo, những kẻ lừa đảo sẽ ngụy trang giao dịch thay đổi quyền của tài khoản thành giao dịch chuyển khoản. Khi đó tài khoản của người dùng sẽ trở thành tài khoản có nhiều chữ ký và người dùng sẽ mất quyền kiểm soát tài khoản của mình. Thứ hai, trong quá trình thay đổi quyền solana, kẻ lừa đảo sẽ sử dụng SetAuthority để sửa đổi Chủ sở hữu tài khoản ATA của mã thông báo người dùng. Sau khi người dùng ký giao dịch, chủ sở hữu tài khoản ATA sẽ trở thành kẻ lừa đảo, cho phép kẻ lừa đảo thực hiện. tài sản của người dùng.

Các phương pháp khác: Ngoài ra, do các vấn đề như cơ chế thiết kế của chính giao thức cũng rất dễ bị những kẻ lừa đảo lợi dụng. Cuộc gọi queueWithdrawal của EigenLayer, một giao thức phần mềm trung gian dựa trên Ethereum, cho phép chỉ định các địa chỉ khác là người rút tiền và người dùng đã bị lừa đảo để ký giao dịch. Bảy ngày sau, địa chỉ được chỉ định sẽ nhận được tài sản cầm cố của người dùng thông qua CompleteQueuedWithdrawal.

Hạng mục thứ ba là tải lên các cụm từ ghi nhớ. Những kẻ tấn công thường cung cấp các dự án airdrop trá hình hoặc các công cụ mới giả mạo để dụ người dùng tải lên khóa riêng hoặc cụm từ ghi nhớ. Các trường hợp cụ thể được trình bày ở trên. Ngoài ra, đôi khi chúng được ngụy trang dưới dạng cửa sổ bật lên của ví plug-in để khuyến khích người dùng tải lên các từ ghi nhớ.

Câu 4: Sự khác biệt về phương thức tấn công giữa ví nóng và ví lạnh

Nhóm bảo mật OKX Web3: Sự khác biệt giữa ví nóng và ví lạnh nằm ở phương thức lưu trữ khóa riêng. Khóa riêng của ví lạnh thường được lưu trữ ngoại tuyến, trong khi ví nóng thường được lưu trữ trong môi trường mạng. Vì vậy, rủi ro bảo mật đối với ví lạnh và ví nóng sẽ khác nhau. Rủi ro bảo mật của ví nóng đã rất toàn diện và sẽ không được mở rộng thêm.

Rủi ro bảo mật của ví lạnh chủ yếu bao gồm:

Đầu tiên, có các rủi ro tấn công vật lý và kỹ thuật xã hội cũng như rủi ro trong quá trình giao dịch. Nguy cơ tấn công vật lý và kỹ thuật xã hội có nghĩa là vì ví lạnh thường được lưu trữ ngoại tuyến nên có thể có kẻ tấn công sử dụng các phương tiện kỹ thuật xã hội để giả vờ là người thân hoặc bạn bè để có quyền truy cập vào ví lạnh.

Thứ hai, là một thiết bị vật lý, nó có thể bị hỏng hoặc bị mất. Liên quan đến rủi ro trong quá trình giao dịch, điều đó có nghĩa là trong quá trình giao dịch, ví lạnh cũng sẽ gặp phải nhiều phương thức tấn công khác nhau như airdrop và chữ ký cảm ứng nêu trên.

Câu hỏi 5 : Giống như việc "tặng khóa riêng của ví có giá trị cao" được đề cập ở phần đầu, còn có những bẫy lừa đảo thay thế nào khác không?

Nhóm bảo mật SlowMist: Đúng vậy, "cố tình trao chìa khóa riêng của ví có giá trị cao" là một trường hợp rất kinh điển đã xuất hiện từ nhiều năm trước, nhưng đến tận bây giờ người ta vẫn đang bị lừa. Trò lừa đảo này thực chất là một kẻ lừa đảo cố tình làm rò rỉ bản ghi nhớ khóa riêng tư. Sau khi bạn nhập bản ghi nhớ khóa riêng tư vào ví của mình, kẻ tấn công sẽ luôn theo dõi ví của bạn và chuyển nó cho bạn ngay lập tức sau khi bạn chuyển ETH. Loại kỹ thuật này lợi dụng lòng tham của người dùng để kiếm lợi nhỏ. Càng nhập nhiều người, phí xử lý càng cao và tổn thất càng lớn.

Thứ hai, một số người dùng sẽ nghĩ “Tôi không có gì đáng để tấn công”. Tâm lý phòng thủ thấp này sẽ khiến người dùng dễ bị tấn công. Thông tin của bất kỳ người nào (chẳng hạn như email, mật khẩu, thông tin ngân hàng, v.v.) đều có giá trị đối với kẻ tấn công. Một số người dùng thậm chí còn nghĩ rằng miễn là họ không nhấp vào các liên kết trong email spam thì họ sẽ không bị đe dọa. Tuy nhiên, một số email lừa đảo có thể cấy phần mềm độc hại thông qua hình ảnh hoặc tệp đính kèm.

Cuối cùng, chúng ta cần có sự hiểu biết khách quan về “bảo mật”, tức là không có sự bảo mật tuyệt đối. Hơn nữa, các phương thức tấn công lừa đảo đã phát triển rất nhiều và đang phát triển nhanh chóng. Mọi người nên tiếp tục học hỏi và nâng cao nhận thức về bảo mật của chính mình để trở nên đáng tin cậy nhất.

Nhóm bảo mật OKX Web3: Ngăn chặn bẫy lừa đảo của bên thứ ba thực sự là một vấn đề phức tạp vì những kẻ lừa đảo thường lợi dụng điểm yếu tâm lý của mọi người và những sơ suất bảo mật thông thường. Nhiều người thường thận trọng nhưng khi bất ngờ gặp phải “bánh lớn” thì họ thường lơ là cảnh giác và khuếch đại tính tham lam của mình dẫn đến bị lừa. Trong quá trình này, những điểm yếu trong bản chất con người sẽ lớn hơn công nghệ. Ngay cả khi có nhiều biện pháp bảo mật hơn, người dùng sẽ bỏ qua chúng trong một khoảng thời gian ngắn. Chỉ khi nhìn lại, họ mới nhận ra rằng mình đã bị lừa. Chúng ta phải hiểu rằng “không có bữa trưa miễn phí” và luôn chú ý đến cảnh giác và rủi ro bảo mật, đặc biệt là trong khu rừng đen tối của blockchain.

Q6 : Gợi ý cho người dùng để cải thiện tính bảo mật của khóa riêng

Nhóm bảo mật SlowMist: Trước khi trả lời câu hỏi này, trước tiên hãy tìm hiểu cách các cuộc tấn công chung đánh cắp tài sản của người dùng. Những kẻ tấn công thường đánh cắp tài sản của người dùng theo hai cách sau:

Cách 1: Lừa dối người dùng ký dữ liệu giao dịch độc hại cho tài sản bị đánh cắp, chẳng hạn như lừa người dùng ủy quyền hoặc chuyển tài sản cho kẻ tấn công

Cách 2: Lừa người dùng nhập từ gợi nhớ của ví trên trang web hoặc ứng dụng độc hại như lừa đảo, lừa người dùng nhập từ gợi nhớ của ví trên trang ví giả.

Sau khi biết kẻ tấn công đánh cắp tài sản ví như thế nào, chúng ta phải đề phòng những rủi ro có thể xảy ra:

Phòng ngừa 1: Cố gắng đảm bảo rằng những gì bạn nhìn thấy là những gì bạn ký. Người ta nói rằng ví là chìa khóa để bước vào thế giới Web3, điều quan trọng nhất đối với sự tương tác của người dùng là từ chối ký mù trước khi ký, bạn phải xác định dữ liệu chữ ký và biết giao dịch bạn đang ký là gì, nếu không bạn sẽ làm như vậy. từ bỏ việc ký kết.

Cách phòng ngừa thứ 2: Đừng bỏ tất cả trứng vào cùng một giỏ. Ví có thể được quản lý theo thứ bậc dựa trên các tài sản và tần suất sử dụng khác nhau, giúp kiểm soát rủi ro tài sản. Các ví tham gia airdrop và các hoạt động khác được khuyến nghị lưu trữ một lượng nhỏ tài sản do tần suất sử dụng cao. Một lượng lớn tài sản thường không được sử dụng thường xuyên. Nên lưu trữ chúng trong ví lạnh và đảm bảo rằng môi trường mạng và môi trường vật lý an toàn khi sử dụng chúng. Nếu bạn có khả năng, hãy sử dụng ví phần cứng càng nhiều càng tốt. Vì ví phần cứng thường không thể xuất trực tiếp các từ ghi nhớ hoặc khóa riêng tư nên điều này có thể làm tăng ngưỡng đánh cắp khóa riêng tư ghi nhớ.

Phòng ngừa thứ ba: Các kỹ thuật và sự cố lừa đảo khác nhau xuất hiện không ngừng. Người dùng phải học cách tự mình xác định các kỹ thuật lừa đảo khác nhau, nâng cao nhận thức về an toàn, tự học để tránh bị lừa và nắm vững khả năng tự cứu mình.

Phòng ngừa 4: Đừng lo lắng, đừng tham lam và hãy xác minh từ nhiều bên. Ngoài ra, nếu người dùng muốn biết các giải pháp quản lý tài sản toàn diện hơn, họ có thể tham khảo "Giải pháp bảo mật tài sản tiền điện tử" do Slow Mist sản xuất. Để tìm hiểu thêm về nhận thức bảo mật và tự đào tạo, họ có thể tham khảo "Blockchain Dark Forest". Cẩm nang tự cứu”.

Nhóm bảo mật OKX Web3: Vì khóa riêng là thông tin xác thực duy nhất để truy cập và kiểm soát tài sản được mã hóa của ví nên việc bảo vệ tính bảo mật của khóa riêng của ví là rất quan trọng.

Phòng ngừa 1: Biết DApp của bạn. Khi thực hiện đầu tư DeFi trên chuỗi, bạn phải hiểu biết toàn diện về DApp mà bạn đang sử dụng để ngăn ngừa tổn thất tài sản do truy cập DApp giả mạo. Mặc dù ví OKX Web3 của chúng tôi đã thực hiện nhiều lời nhắc và phát hiện rủi ro chiến lược khác nhau cho DApps, nhưng những kẻ tấn công sẽ tiếp tục cập nhật các phương thức tấn công của chúng và bỏ qua việc phát hiện rủi ro bảo mật. Người dùng phải luôn để mắt khi đầu tư.

Phòng ngừa 2: Biết chữ ký của bạn. Khi ký một giao dịch trên chuỗi, người dùng phải xác nhận giao dịch và đảm bảo họ hiểu chi tiết giao dịch. Họ phải thận trọng với những giao dịch mà họ không thể hiểu và không ký một cách mù quáng. Ví OKX Web3 sẽ phân tích các giao dịch trên chuỗi và chữ ký ngoại tuyến, mô phỏng việc thực thi và hiển thị kết quả thay đổi tài sản cũng như thay đổi ủy quyền. Người dùng có thể tập trung vào kết quả để xem liệu chúng có đáp ứng được kỳ vọng trước khi giao dịch hay không.

Phòng ngừa thứ ba: Hiểu phần mềm bạn tải xuống. Khi tải xuống phần mềm đầu tư và giao dịch phụ trợ, hãy đảm bảo bạn tải xuống từ nền tảng chính thức và sử dụng phần mềm chống vi-rút để quét ngay sau khi tải xuống. Nếu phần mềm độc hại được tải xuống, Trojan sẽ lấy cụm từ ghi nhớ hoặc khóa riêng của người dùng bằng cách theo dõi bảng tạm thông qua ảnh chụp màn hình, quét bộ nhớ và tải lên tệp bộ đệm.

Phòng ngừa 4: Nâng cao nhận thức về bảo mật và giữ khóa riêng đúng cách. Cố gắng không sao chép các cụm từ ghi nhớ, khóa riêng tư và thông tin quan trọng khác, không chụp ảnh màn hình và không lưu thông tin đó vào nền tảng đám mây của bên thứ ba.

Cách phòng ngừa 5: Mật khẩu mạnh và nhiều chữ ký Khi sử dụng mật khẩu, người dùng nên tăng độ phức tạp của mật khẩu càng nhiều càng tốt để ngăn chặn tin tặc làm nổ tung tệp mã hóa khóa riêng sau khi lấy được. Trong quá trình giao dịch, nếu có cơ chế đa chữ ký thì phải sử dụng đa chữ ký. Bằng cách này, nếu cụm từ ghi nhớ hoặc khóa riêng của một bên bị rò rỉ, nó sẽ không ảnh hưởng đến giao dịch tổng thể.