Sniper Phishing: ทำความเข้าใจฟังก์ชันการสกัดกั้นธุรกรรมที่มีความเสี่ยงสี่ประการของกระเป๋าเงิน OKX Web3 ในบทความเดียว

รายงานฟิชชิ่งกลางปี 2024 ที่เผยแพร่โดย Scam Sniffer แสดงให้เห็นว่าในช่วงครึ่งแรกของปี 2024 เพียงช่วงเดียว เหยื่อ 260,000 รายสูญเสียเงิน 314 ล้านดอลลาร์ในห่วงโซ่ EVM และ 20 ในจำนวนนี้สูญเสียมากกว่า 1 ล้านดอลลาร์ต่อคน น่าเศร้าที่เหยื่อรายอื่นสูญเสียเงิน 11 ล้านดอลลาร์ กลายเป็นเหยื่อการโจรกรรมรายใหญ่อันดับสองในประวัติศาสตร์

ตามบทสรุปของรายงาน การขโมยโทเค็น ERC 20 ในปัจจุบันส่วนใหญ่เกิดจากการลงนามลายเซ็นฟิชชิ่ง เช่น ใบอนุญาต, เพิ่มค่าอนุญาต และ ใบอนุญาต Uniswap 2 การโจรกรรมที่สำคัญส่วนใหญ่เกี่ยวข้องกับการปักหลัก การปักหลัก การปักหลัก Aave และโทเค็น Pendle ผู้ที่ตกเป็นเหยื่อมักจะถูกส่งไปยังเว็บไซต์ฟิชชิ่งผ่านความคิดเห็นฟิชชิ่งจากบัญชี Twitter ปลอม

การโจมตีแบบฟิชชิ่งยังคงเป็นประเด็นที่ได้รับผลกระทบหนักที่สุดของปัญหาด้านความปลอดภัยบนเครือข่ายอย่างไม่ต้องสงสัย

ในฐานะผลิตภัณฑ์ระดับเริ่มต้นที่ตอบสนองความต้องการในการทำธุรกรรมขั้นพื้นฐานของผู้ใช้ OKX Web3 Wallet ยืนกรานที่จะมุ่งเน้นไปที่การเสริมสร้างมาตรการรักษาความปลอดภัยและการให้ความรู้แก่ผู้ใช้ ในระดับผลิตภัณฑ์ ทีมงานได้อัปเกรดฟังก์ชันการสกัดกั้นธุรกรรมที่มีความเสี่ยง โดยเน้นไปที่สถานการณ์ฟิชชิ่งความถี่สูงเป็นหลัก และกล่าวว่าจะยังคงระบุสถานการณ์ความเสี่ยงเพิ่มเติมต่อไปเพื่อแจ้งให้ผู้ใช้ทราบในอนาคต

บทความนี้มีจุดมุ่งหมายเพื่ออธิบายสถานการณ์ที่เกี่ยวข้องอย่างชัดเจนของฟังก์ชันการสกัดกั้นธุรกรรมที่มีความเสี่ยงหลักสี่ประการของการอัปเกรดล่าสุดของกระเป๋าเงิน OKX Web3 และในขณะเดียวกันก็เผยแพร่หลักการทำงานของคดีที่ถูกขโมยบางกรณีให้แพร่หลาย ฉันหวังว่ามันจะเป็นประโยชน์กับคุณ

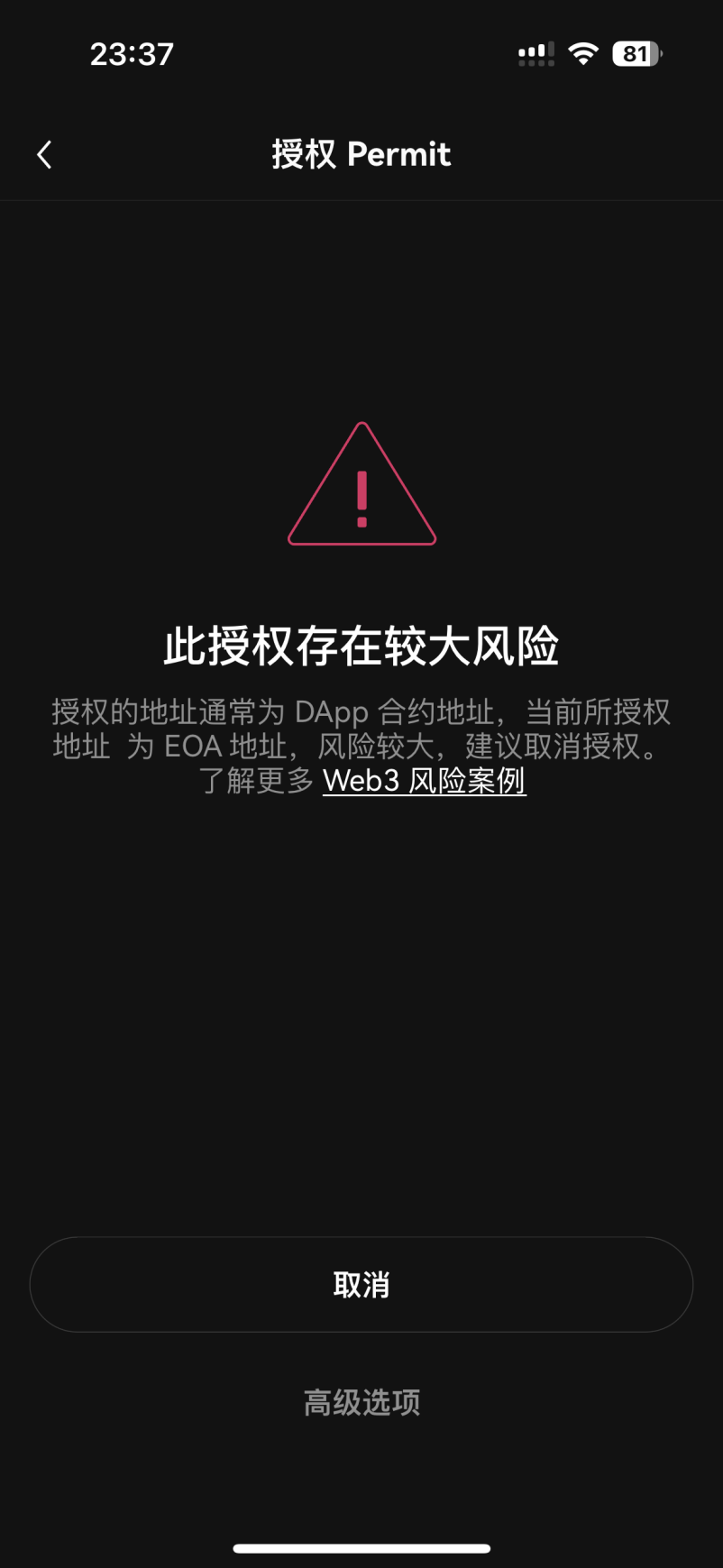

1. การอนุญาตที่เป็นอันตรายไปยังบัญชี EOA

เมื่อวันที่ 26 มิถุนายน ผู้ใช้ลงนามในลายเซ็นฟิชชิ่งหลายรายการบนเว็บไซต์ Blast phishing ปลอมและสูญเสียเงินจำนวน 217,000 เหรียญสหรัฐ เมื่อวันที่ 3 กรกฎาคม ZachXBT รายงานว่าที่อยู่ 0x D 7 b 2 ตกเป็นเหยื่อของฟิชชิ่ง Fake_Phishing 187019 ส่งผลให้มี BAYC NFT 6 รายการและ สูญหาย 40 Beans (มูลค่ากว่า 1 ล้านเหรียญสหรัฐ) เมื่อวันที่ 24 กรกฎาคม ผู้ใช้ Pendle ได้ให้คำมั่นสัญญาใหม่กับโทเค็นมูลค่าประมาณ 4.69 ล้านเหรียญสหรัฐเมื่อหนึ่งชั่วโมงที่แล้ว เนื่องจากมีลายเซ็นฟิชชิ่งที่ได้รับอนุญาตหลายรายการ

ในช่วงสองเดือนที่ผ่านมา มีเหตุการณ์การสูญเสียและจำนวนธุรกรรมเกิดขึ้นมากมายอันเนื่องมาจากฟิชชิ่งประเภทต่างๆ สิ่งนี้กลายเป็นสถานการณ์สำคัญที่ปัญหาด้านความปลอดภัยเกิดขึ้นบ่อยครั้ง สถานการณ์ส่วนใหญ่เกี่ยวข้องกับการชักจูงให้ผู้ใช้อนุญาตบัญชี EOA ของแฮ็กเกอร์

การอนุญาตที่เป็นอันตรายสำหรับบัญชี EOA โดยทั่วไปหมายถึงแฮกเกอร์ที่ชักจูงให้ผู้ใช้อนุญาตผ่านกิจกรรมสวัสดิการต่างๆ และการอนุญาตให้ที่อยู่ผู้ใช้ของตนลงนามในที่อยู่ EOA

EOA ย่อมาจาก Externally Owned Accounts หรือแปลว่า "บัญชีภายนอก" เป็นประเภทบัญชีบนเครือข่ายบล็อกเชนที่ควบคุมโดย Ethereum ซึ่งแตกต่างจากบัญชีประเภทอื่นใน Ethereum - บัญชีสัญญาเป็นของผู้ใช้และไม่ได้ควบคุมโดยสัญญาอัจฉริยะ เมื่อผู้เล่นท่องเว็บในเครือข่าย โดยทั่วไปแล้วพวกเขาจะใช้บัญชีสัญญาอัจฉริยะที่ได้รับอนุญาตจากฝ่ายของโครงการ แทนที่จะเป็นบัญชี EOA ที่เป็นของส่วนตัว

ปัจจุบันมีวิธีการให้สิทธิ์ที่ใช้บ่อยที่สุดสามวิธี: การอนุมัติเป็นวิธีการอนุญาตทั่วไปที่มีอยู่ในมาตรฐานโทเค็น ERC-20 อนุญาตให้บุคคลที่สาม (เช่น สัญญาอัจฉริยะ) ใช้โทเค็นจำนวนหนึ่งในนามของผู้ถือโทเค็น ผู้ใช้จำเป็นต้องอนุญาตโทเค็นล่วงหน้าจำนวนหนึ่งสำหรับสัญญาอัจฉริยะ หลังจากนั้น สัญญาสามารถเรียกใช้ฟังก์ชัน TransferFrom ได้ตลอดเวลาเพื่อถ่ายโอนโทเค็นเหล่านี้ หากผู้ใช้อนุญาตสัญญาที่เป็นอันตรายโดยไม่ได้ตั้งใจ โทเค็นที่ได้รับอนุญาตเหล่านี้อาจถูกถ่ายโอนทันที เป็นที่น่าสังเกตว่าสามารถเห็นร่องรอยการอนุญาตของ Approve ได้ในที่อยู่กระเป๋าเงินของเหยื่อ

ใบอนุญาตเป็นวิธีการอนุญาตแบบขยายที่แนะนำตามมาตรฐาน ERC-20 ซึ่งอนุญาตให้บุคคลที่สามใช้โทเค็นผ่านลายเซ็นข้อความ แทนที่จะเรียกสัญญาอัจฉริยะโดยตรง พูดง่ายๆ ก็คือ ผู้ใช้สามารถอนุมัติให้ผู้อื่นโอนโทเค็นของตนได้โดยการลงนาม แฮกเกอร์สามารถใช้วิธีนี้ในการโจมตีได้ ตัวอย่างเช่น พวกเขาสามารถตั้งค่าเว็บไซต์ฟิชชิ่งและแทนที่ปุ่มเพื่อเข้าสู่กระเป๋าเงินด้วยใบอนุญาต ดังนั้นจึงได้รับลายเซ็นของผู้ใช้ได้อย่างง่ายดาย

ใบอนุญาต 2 ไม่ใช่คุณสมบัติมาตรฐานของ ERC-20 แต่เป็นคุณสมบัติที่ Uniswap นำเสนอเพื่อความสะดวกของผู้ใช้ คุณสมบัตินี้ช่วยให้ผู้ใช้ Uniswap ชำระค่าน้ำมันเพียงครั้งเดียวระหว่างการใช้งาน อย่างไรก็ตาม สิ่งสำคัญที่ควรทราบคือ หากคุณเคยใช้ Uniswap และคุณอนุญาตโควต้าไม่จำกัดในสัญญา คุณอาจตกเป็นเป้าหมายของการโจมตีแบบฟิชชิ่ง Permit 2

ใบอนุญาตและใบอนุญาต 2 เป็นวิธีลายเซ็นแบบออฟไลน์ ที่อยู่กระเป๋าสตางค์ของเหยื่อไม่จำเป็นต้องจ่าย Gas ที่อยู่. ขณะนี้ฟิชชิ่งลายเซ็น Permit และ Permit 2 กลายเป็นพื้นที่ที่ได้รับผลกระทบหนักที่สุดในด้านความปลอดภัยของสินทรัพย์ Web3

ฟังก์ชั่นการสกัดกั้นกระเป๋าเงิน OKX Web3 ทำงานอย่างไรในสถานการณ์นี้

OKX Web3 Wallet จะแยกวิเคราะห์ธุรกรรมที่จะลงนามล่วงหน้า หากการวิเคราะห์พบว่าธุรกรรมนั้นเป็นพฤติกรรมที่ได้รับอนุญาตและที่อยู่ที่ได้รับอนุญาตคือที่อยู่ EOA จะมีการแจ้งเตือนไปยังผู้ใช้เพื่อป้องกันไม่ให้ผู้ใช้ถูกโจมตีโดยการโจมตีแบบฟิชชิ่ง และทำให้ทรัพย์สินเสียหาย

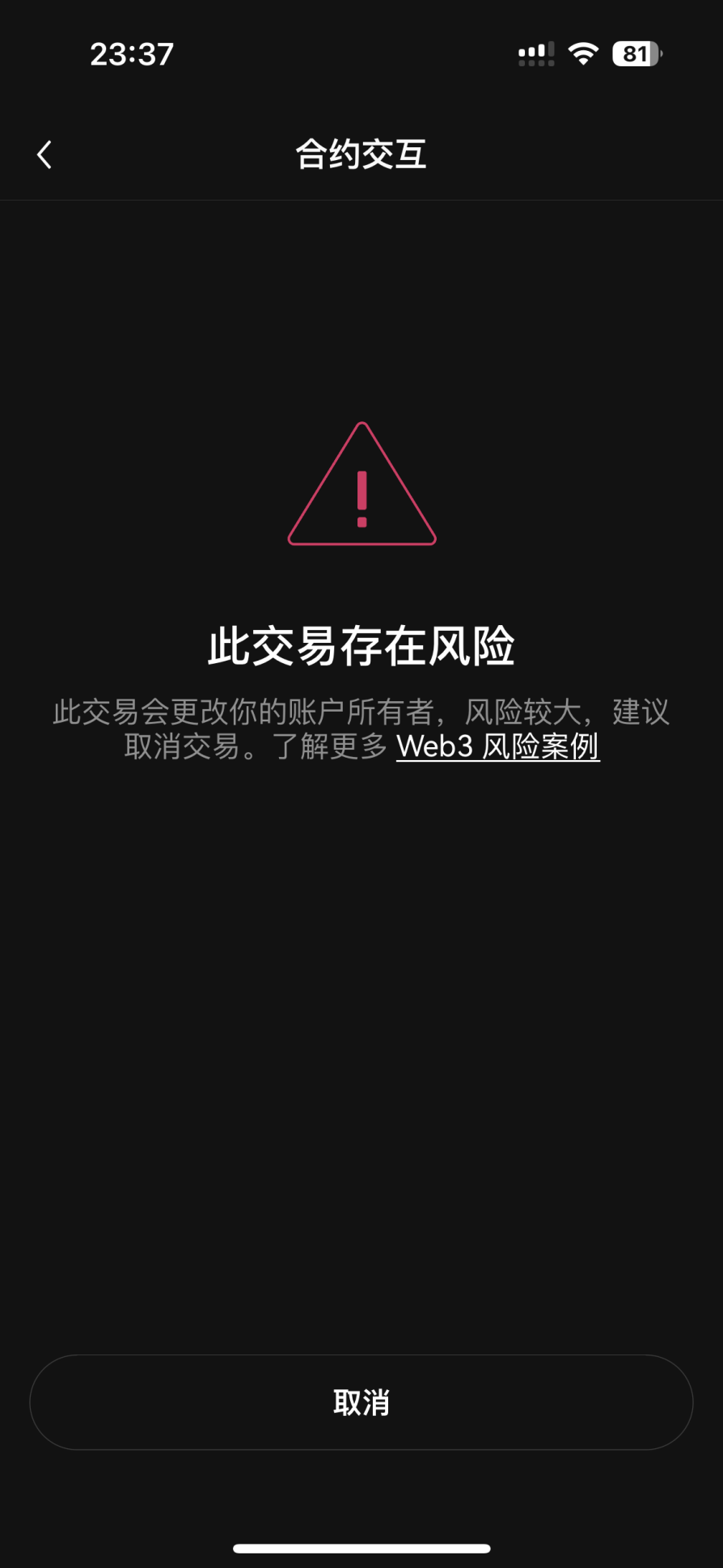

2. การเปลี่ยนเจ้าของบัญชีโดยเจตนาร้าย

เหตุการณ์ของการเปลี่ยนแปลงเจ้าของบัญชีอย่างประสงค์ร้ายมักเกิดขึ้นในเครือข่ายสาธารณะที่เจ้าของบัญชีเป็นผู้ออกแบบกลไกพื้นฐาน เช่น TRON และ Solana เมื่อผู้ใช้ลงชื่อเข้าใช้ พวกเขาจะสูญเสียการควบคุมบัญชีของตน

จากตัวอย่างกระเป๋าสตางค์ของ TRON ระบบการอนุญาตแบบหลายลายเซ็นของ TRON ได้รับการออกแบบโดยมีสิทธิ์ที่แตกต่างกันสามแบบ: เจ้าของ พยาน และใช้งานอยู่ โดยแต่ละสิทธิ์มีฟังก์ชันและการใช้งานเฉพาะ

การอนุญาตของเจ้าของ มีอำนาจสูงสุดในการดำเนินการตามสัญญาและการดำเนินการทั้งหมด เฉพาะการอนุญาตนี้เท่านั้นที่สามารถแก้ไขได้ รวมถึงการเพิ่มหรือลบผู้ลงนามรายอื่น หลังจากสร้างบัญชีใหม่แล้ว บัญชีจะมีสิทธิ์นี้ตามค่าเริ่มต้น

การอนุญาตของพยาน ส่วนใหญ่เกี่ยวข้องกับตัวแทนขั้นสูง บัญชีที่ได้รับอนุญาตนี้สามารถมีส่วนร่วมในการเลือกตั้งและการลงคะแนนเสียงของตัวแทนระดับสูง และจัดการการดำเนินการที่เกี่ยวข้องกับตัวแทนระดับสูงได้

สิทธิ์ที่ใช้งานอยู่ จะถูกใช้สำหรับการดำเนินการรายวัน เช่น การโอนเงินและการเรียกสัญญาอัจฉริยะ การอนุญาตนี้สามารถตั้งค่าและแก้ไขได้โดยสิทธิ์ของเจ้าของ มักจะถูกกำหนดให้กับบัญชีที่ต้องดำเนินการเฉพาะเจาะจง โดยเป็นการรวบรวมการดำเนินการที่ได้รับอนุญาตหลายอย่าง (เช่น การโอน TRX ทรัพย์สินที่จำนำ)

สถานการณ์หนึ่งคือหลังจากที่แฮ็กเกอร์ได้รับคีย์ส่วนตัว/วลีช่วยในการจำของผู้ใช้ หากผู้ใช้ไม่ได้ใช้กลไกที่มีลายเซ็นหลายลายเซ็น (นั่นคือ บัญชีกระเป๋าเงินถูกควบคุมโดยผู้ใช้เพียงคนเดียว) แฮ็กเกอร์ยังสามารถให้สิทธิ์เจ้าของ/ สิทธิ์ที่ใช้งานอยู่ไปยังที่อยู่ของตนเองหรือโอนบัญชีกระเป๋าสตางค์ไปยังที่อยู่ของตนเอง การดำเนินการนี้มักเรียกว่าลายเซ็นหลายลายเซ็นที่เป็นอันตราย

หากสิทธิ์เจ้าของ/ใช้งานของผู้ใช้ไม่ได้ถูกลบออก แฮกเกอร์ จะใช้กลไกที่มีลายเซ็นหลายลายเซ็นเพื่อร่วมกันควบคุมความเป็นเจ้าของบัญชีกับผู้ใช้ ในขณะนี้ ผู้ใช้ถือทั้งคีย์ส่วนตัว/วลีช่วยในการจำ และสิทธิ์ของเจ้าของ/ที่ใช้งานอยู่ แต่ไม่สามารถถ่ายโอนเนื้อหาของตนเองได้ เมื่อผู้ใช้เริ่มคำขอในการโอนเนื้อหา ทั้งที่อยู่ของผู้ใช้และของแฮ็กเกอร์จะต้องลงนามก่อน สามารถดำเนินรายการได้ตามปกติ

อีกสถานการณ์หนึ่งคือแฮกเกอร์ใช้กลไกการออกแบบการจัดการสิทธิ์ของ TRON เพื่อถ่ายโอนสิทธิ์เจ้าของ/ใช้งานอยู่ของผู้ใช้โดยตรงไปยังที่อยู่ของแฮ็กเกอร์ ส่งผลให้ผู้ใช้สูญเสียสิทธิ์เจ้าของ/ใช้งานอยู่

ผลลัพธ์ของทั้งสองสถานการณ์ข้างต้นจะเหมือนกัน ไม่ว่าผู้ใช้จะยังมีสิทธิ์ของเจ้าของ/ใช้งานอยู่หรือไม่ก็ตาม เขาจะสูญเสียการควบคุมบัญชีจริง ๆ หากที่อยู่ของแฮ็กเกอร์ได้รับสิทธิ์สูงสุดของบัญชี เขาสามารถเปลี่ยนสิทธิ์ของบัญชีได้ , โอนทรัพย์สิน ฯลฯ ดำเนินการ

ฟังก์ชันสกัดกั้นกระเป๋าเงิน OKX Web3 ทำงานอย่างไรในสถานการณ์นี้

OKX Web3 Wallet ทำการวิเคราะห์ล่วงหน้าเกี่ยวกับธุรกรรมที่จะลงนาม หากการวิเคราะห์พบว่ามีการเปลี่ยนแปลงสิทธิ์ในบัญชีในหน่วยความจำธุรกรรม ธุรกรรมจะถูกดักโดยผู้ใช้โดยตรง ป้องกันไม่ให้ผู้ใช้ลงนามเพิ่มเติม ทำให้เกิดเงินทุน การสูญเสีย

เนื่องจากมีความเสี่ยงสูงมาก กระเป๋าเงิน OKX Web3 ในปัจจุบันจึงสกัดกั้นโดยตรงและไม่อนุญาตให้ผู้ใช้ทำธุรกรรมเพิ่มเติม

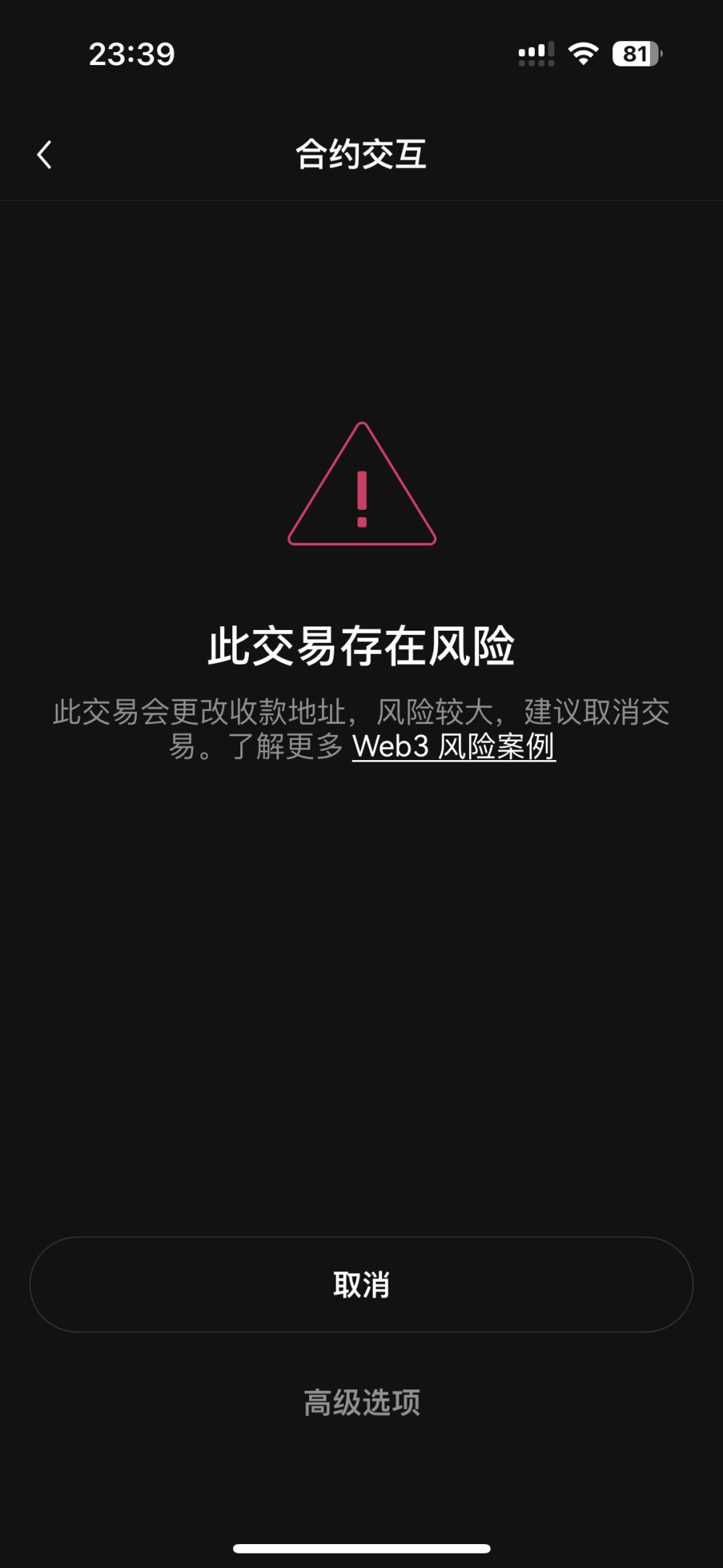

3. การเปลี่ยนที่อยู่การโอนโดยเจตนาร้าย

สถานการณ์ธุรกรรมที่มีความเสี่ยงของการเปลี่ยนที่อยู่การถ่ายโอนอย่างประสงค์ร้ายส่วนใหญ่เกิดขึ้นเมื่อการออกแบบสัญญา DApp ไม่สมบูรณ์

เมื่อวันที่ 5 มีนาคม @CyversAlerts ตรวจพบว่าที่อยู่ที่ขึ้นต้นด้วย 0x ae 7 ab ได้รับ 4 stETH จาก EigenLayer โดยมีมูลค่าสัญญาอยู่ที่ 14,199.57 ดอลลาร์ ซึ่งต้องสงสัยว่าเป็นการโจมตีแบบฟิชชิ่ง ในเวลาเดียวกัน เขาชี้ให้เห็นว่าเหยื่อจำนวนมากได้ลงนามในธุรกรรมฟิชชิ่ง "ถอนคิว" บนเครือข่ายหลัก

Angel Drainer กำหนดเป้าหมายลักษณะของคำมั่นสัญญาของ Ethereum การอนุมัติธุรกรรมนั้นแตกต่างจากวิธีการ "อนุมัติ" ของ ERC 20 ทั่วไป และเขียนการหาประโยชน์โดยเฉพาะสำหรับฟังก์ชันการถอนคิว (0x f 123991 e) ของสัญญา EigenLayer Strategy Manager หัวใจหลักของการโจมตีคือผู้ใช้ที่ลงนามในธุรกรรม "queueWithdrawal" ได้อนุมัติ "การถอน" ที่เป็นอันตรายเพื่อถอนรางวัลการปักหลักของกระเป๋าเงินจากโปรโตคอล EigenLayer ไปยังที่อยู่ที่เลือกโดยผู้โจมตี พูดง่ายๆ ก็คือ เมื่อคุณอนุมัติธุรกรรมบนหน้าฟิชชิ่งแล้ว รางวัลที่คุณเดิมพันบน EigenLayer จะเป็นของผู้โจมตี

เพื่อให้การตรวจจับการโจมตีที่เป็นอันตรายยากขึ้น ผู้โจมตีใช้กลไก "CREATE 2" เพื่ออนุมัติการถอนเงินเหล่านี้ไปยังที่อยู่ที่ว่างเปล่า เนื่องจากนี่เป็นวิธีการอนุมัติใหม่ ผู้ให้บริการความปลอดภัยหรือเครื่องมือรักษาความปลอดภัยภายในส่วนใหญ่จึงไม่แยกวิเคราะห์และตรวจสอบประเภทการอนุมัตินี้ ดังนั้นในกรณีส่วนใหญ่ ธุรกรรมดังกล่าวจะถูกทำเครื่องหมายว่าเป็นธุรกรรมที่ไม่เป็นอันตราย

ไม่เพียงแต่กรณีนี้เท่านั้น นับตั้งแต่ปีนี้ ช่องโหว่ของสัญญาที่ออกแบบมาไม่ดีได้ปรากฏในระบบนิเวศเชนสาธารณะหลักบางระบบ ส่งผลให้ที่อยู่การถ่ายโอนของผู้ใช้บางรายมีการเปลี่ยนแปลงอย่างเป็นอันตราย ส่งผลให้เกิดการสูญเสียทางการเงิน

ฟังก์ชั่นการสกัดกั้นกระเป๋าเงิน OKX Web3 ทำงานอย่างไรในสถานการณ์นี้

เพื่อตอบสนองต่อสถานการณ์การโจมตีแบบฟิชชิ่งของ EigenLayer OKX Web3 Wallet จะวิเคราะห์ธุรกรรมที่เกี่ยวข้องของ "การถอนคิว" หากพบว่าผู้ใช้ทำการซื้อขายบนเว็บไซต์ที่ไม่เป็นทางการและถอนเงินไปยังที่อยู่อื่นที่ไม่ใช่ของผู้ใช้เอง ระบบจะเตือน ผู้ใช้และบังคับให้ผู้ใช้ยืนยันเพิ่มเติมเพื่อป้องกันการโจมตีแบบฟิชชิ่ง

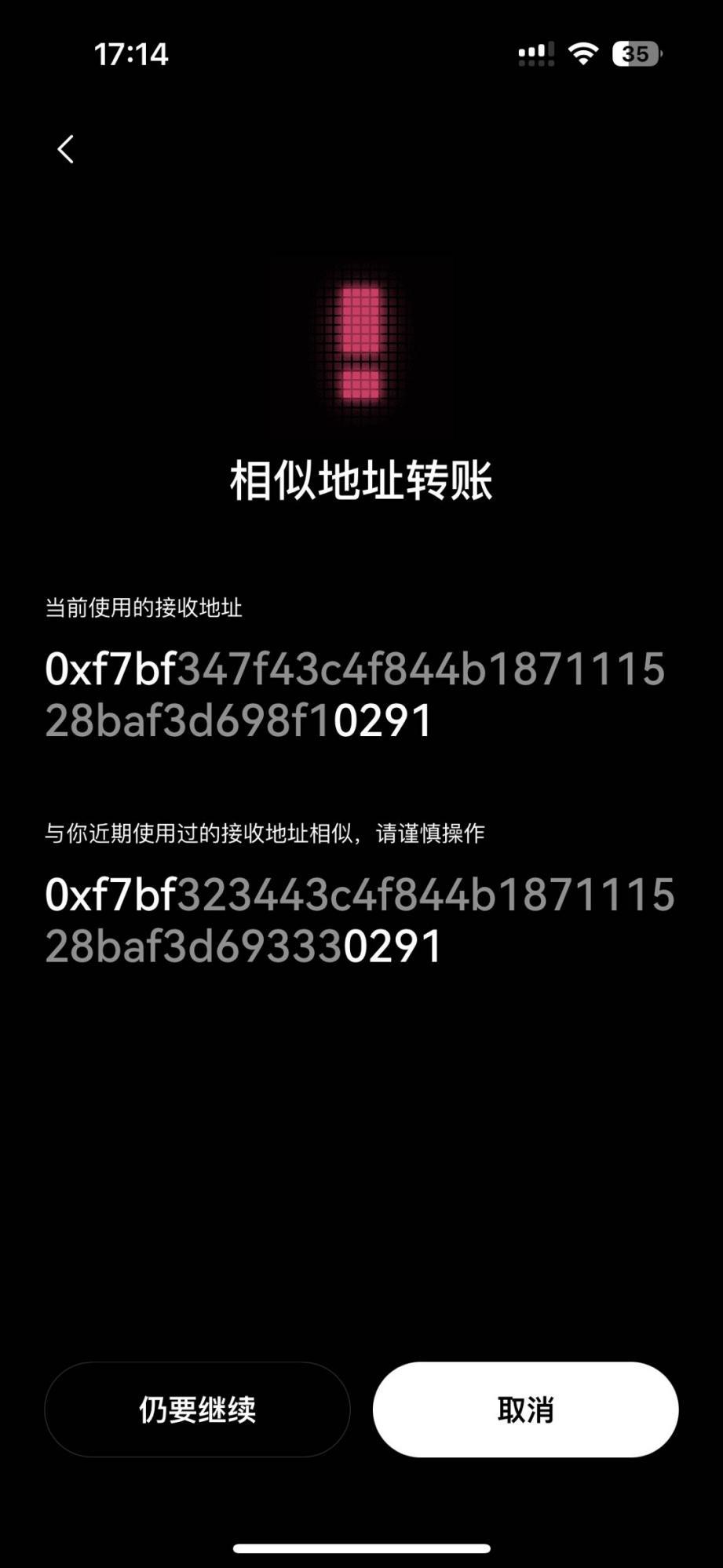

4. โอนไปยังที่อยู่ที่คล้ายกัน

การโจมตีด้วยการโอนที่อยู่ที่คล้ายกันจะหลอกให้เหยื่อใช้ที่อยู่ปลอมซึ่งคล้ายกับที่อยู่จริงมาก ทำให้สามารถโอนเงินไปยังบัญชีของผู้โจมตีได้ การโจมตีเหล่านี้มักจะมาพร้อมกับเทคนิคการปกปิดและการปกปิดที่ซับซ้อน ผู้โจมตีใช้กระเป๋าเงินหลายใบและการโอนข้ามสายโซ่เพื่อเพิ่มความยากในการติดตาม

เมื่อวันที่ 3 พฤษภาคม วาฬยักษ์พบการโจมตีแบบฟิชชิ่งโดยใช้ที่อยู่เดียวกัน และถูกฟิชชิ่งไปพร้อมกับ WBTC จำนวน 1,155 WBTC มูลค่าประมาณ 70 ล้านเหรียญสหรัฐ

ตรรกะของการโจมตีนี้โดยหลักแล้วคือแฮกเกอร์สร้างที่อยู่ฟิชชิ่งจำนวนมากล่วงหน้าเป็นชุด หลังจากปรับใช้โปรแกรมแบตช์ในลักษณะกระจาย แฮกเกอร์ก็เริ่มการโจมตีแบบฟิชชิ่งโดยใช้ที่อยู่หมายเลขแรกและหมายเลขสุดท้ายเดียวกันกับที่อยู่การถ่ายโอนเป้าหมาย เกี่ยวกับการเปลี่ยนแปลงของผู้ใช้บนห่วงโซ่ ในเหตุการณ์นี้ แฮกเกอร์ใช้ที่อยู่ซึ่งมีตัวเลข 4 หลักแรกและ 6 หลักสุดท้ายหลังจากลบ 0x ซึ่งสอดคล้องกับที่อยู่การโอนเป้าหมายของเหยื่อ หลังจากที่ผู้ใช้โอนเงิน แฮกเกอร์จะใช้ที่อยู่ฟิชชิ่งที่ชนกันทันที (ประมาณ 3 นาทีต่อมา) เพื่อติดตามธุรกรรม (ที่อยู่ฟิชชิ่งโอน 0 ETH ไปยังที่อยู่ของผู้ใช้) เพื่อให้ที่อยู่ฟิชชิ่งปรากฏในบันทึกธุรกรรมของผู้ใช้

เนื่องจากผู้ใช้คุ้นเคยกับการคัดลอกข้อมูลการโอนล่าสุดจากประวัติกระเป๋าเงิน เขาจึงไม่ได้ตรวจสอบอย่างรอบคอบว่าที่อยู่ที่เขาคัดลอกนั้นถูกต้องหรือไม่ หลังจากเห็นธุรกรรมฟิชชิ่งต่อท้ายนี้ ส่งผลให้ 1155 WBTC ถูกโอนไปยังที่อยู่ฟิชชิ่งโดยไม่ได้ตั้งใจ

ฟังก์ชั่นการสกัดกั้นกระเป๋าเงิน OKX Web3 ทำงานอย่างไรในสถานการณ์นี้

กระเป๋าเงิน OKX Web3 จะตรวจสอบธุรกรรมบนลูกโซ่อย่างต่อเนื่อง หากพบว่าไม่นานหลังจากธุรกรรมขนาดใหญ่เกิดขึ้น ธุรกรรมที่น่าสงสัยซึ่งไม่ได้ถูกกระตุ้นโดยผู้ใช้จะเกิดขึ้นบนลูกโซ่ทันที และฝ่ายโต้ตอบของธุรกรรมที่น่าสงสัยจะไม่ เช่นเดียวกับฝ่ายโต้ตอบของธุรกรรมขนาดใหญ่ ในกรณีนี้ ฝ่ายโต้ตอบของธุรกรรมที่น่าสงสัยจะถูกพิจารณาว่าเป็นที่อยู่ที่คล้ายกัน

หากผู้ใช้โต้ตอบกับที่อยู่ที่คล้ายกันในเวลาต่อมา OKX Web3 จะสกัดกั้นและเตือน ในเวลาเดียวกันบนหน้าประวัติการทำธุรกรรม ธุรกรรมที่เกี่ยวข้องกับที่อยู่ที่คล้ายกันจะถูกทำเครื่องหมายโดยตรงเพื่อป้องกันไม่ให้ผู้ใช้ถูกชักจูงให้วาง ทำให้เกิดการสูญเสียเงินทุน (ปัจจุบันรองรับ 8 เชน)

บทสรุป

โดยทั่วไปแล้ว ในช่วงครึ่งแรกของปี 2024 เหตุการณ์ด้านความปลอดภัย เช่น อีเมลฟิชชิ่งที่ถูกส่งทางอากาศ และการแฮ็กบัญชีอย่างเป็นทางการของโครงการ จะยังคงเกิดขึ้นบ่อยครั้ง ในขณะที่ผู้ใช้เพลิดเพลินกับสิทธิประโยชน์จากการแจกทางอากาศและกิจกรรมต่างๆ เหล่านี้ พวกเขายังต้องเผชิญกับความเสี่ยงด้านความปลอดภัยที่ไม่เคยเกิดขึ้นมาก่อน ด้วยการปลอมตัวเป็นอีเมลฟิชชิ่งอย่างเป็นทางการและที่อยู่ปลอม แฮกเกอร์หลอกผู้ใช้ให้เปิดเผยคีย์ส่วนตัวหรือทำการถ่ายโอนที่เป็นอันตราย นอกจากนี้ บัญชีทางการของโครงการบางบัญชียังถูกแฮ็ก ส่งผลให้สูญเสียเงินทุนของผู้ใช้ สำหรับผู้ใช้ทั่วไปในสภาพแวดล้อมดังกล่าว สิ่งที่สำคัญที่สุดคือการปรับปรุงความตระหนักในการป้องกันและเรียนรู้เพิ่มเติมเกี่ยวกับความรู้ด้านความปลอดภัย ในเวลาเดียวกัน พยายามเลือกแพลตฟอร์มที่มีการควบคุมความเสี่ยงที่เชื่อถือได้

คำเตือนความเสี่ยงและข้อจำกัดความรับผิดชอบ

บทความนี้มีไว้เพื่อการอ้างอิงเท่านั้น บทความนี้เป็นเพียงมุมมองของผู้เขียนเท่านั้น และไม่ได้แสดงถึงจุดยืนของ OKX บทความนี้ไม่ได้มีวัตถุประสงค์เพื่อให้ (i) คำแนะนำในการลงทุนหรือคำแนะนำในการลงทุน (ii) ข้อเสนอที่หรือการชักชวนให้ซื้อ ขาย หรือถือครองสินทรัพย์ดิจิทัล (iii) คำแนะนำทางการเงิน การบัญชี กฎหมาย หรือภาษี เราไม่รับประกันความถูกต้อง ความครบถ้วน หรือประโยชน์ของข้อมูลดังกล่าว การถือครองสินทรัพย์ดิจิทัล รวมถึงเหรียญเสถียรและ NFT มีความเสี่ยงสูงและอาจผันผวนอย่างมาก คุณควรพิจารณาอย่างรอบคอบว่าการซื้อขายหรือการถือครองสินทรัพย์ดิจิทัลนั้นเหมาะสมกับคุณหรือไม่ โดยพิจารณาจากสถานการณ์ทางการเงินของคุณ โปรดปรึกษาผู้เชี่ยวชาญด้านกฎหมาย/ภาษี/การลงทุนของคุณเกี่ยวกับสถานการณ์เฉพาะของคุณ โปรดรับผิดชอบในการทำความเข้าใจและปฏิบัติตามกฎหมายและข้อบังคับท้องถิ่นที่เกี่ยวข้อง