The Plunge: Oracle 취약점과 수십억 달러 규모의 DeFi 테스트

- 核心观点:预言机设计缺陷导致193亿美元损失。

- 关键要素:

- 过度依赖单一交易所现货价格。

- 清算机制缺乏熔断保护。

- 基础设施无法应对连锁清算。

- 市场影响:暴露DeFi系统性风险,促进行业整改。

- 时效性标注:中期影响。

원저자: YQ

원문 번역: TechFlow

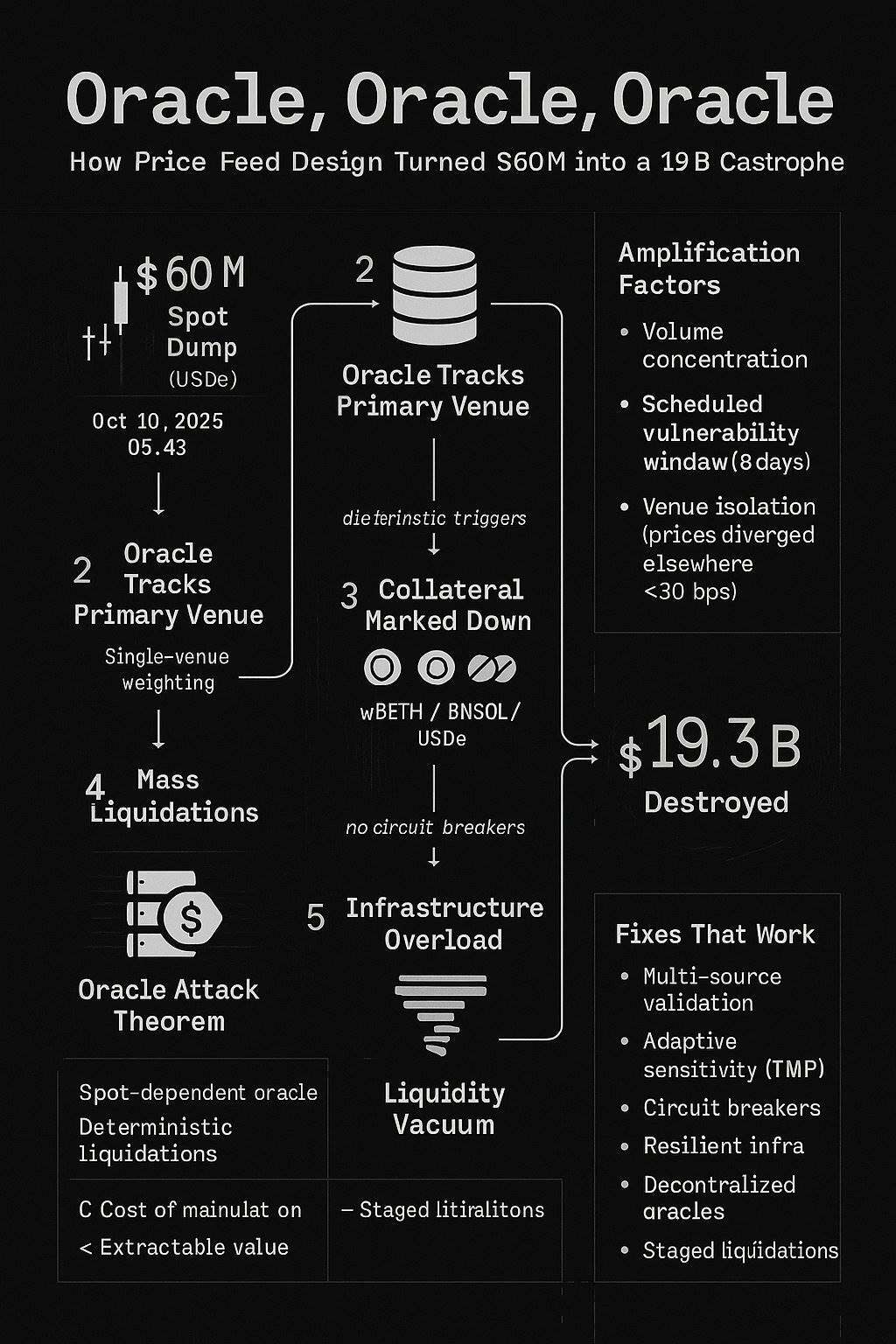

2025년 10월 10일과 11일, 6천만 달러 규모의 시장 매도세로 193억 달러의 가치가 손실되었습니다. 이는 시장 폭락이나 실제로 손상된 포지션의 연쇄적인 청산이 아니라, 오라클 오류로 인한 것입니다.

이는 새로운 현상이 아닙니다. 2020년 2월 이후 동일한 공격 모델이 여러 차례 성공적으로 악용되어 업계 전반에 걸쳐 수십 건의 사고가 발생하여 수억 달러의 손실을 초래했습니다. 그러나 2025년 10월 사고는 이전 최대 규모의 오라클 공격 규모를 160배나 증폭시켰습니다. 이는 기술적 정교함의 증가가 아니라, 근본적인 취약점은 그대로 유지하면서 기반 시스템이 확장되었기 때문입니다.

지난 5년 동안 우리는 큰 대가를 치렀지만, 교훈을 얻지 못했습니다. 이 글에서는 그 이유를 분석해 보겠습니다.

오라클 딜레마: 민감성 대 안정성

모든 플랫폼은 레버리지를 사용할 때 근본적인 과제에 직면합니다. 가격 조작을 방지하는 동시에 담보의 가격을 정확하게 책정하는 방법은 무엇일까요?

- 지나치게 민감 → 조작 공격에 취약

- 너무 안정적 → 실제 손실을 적시에 반영할 수 없음

2025년 10월 이벤트는 "민감도"를 선택했습니다. 오라클은 현물 시장 가격을 충실히 추적했고, 6천만 달러 상당의 자산이 매각되자 오라클은 실시간으로 담보 가격을 하향 조정하여 대량 청산을 유발했습니다. 시스템은 설계된 대로 정확하게 작동했습니다.

하지만 이 설계는 재앙이었습니다.

5년간 무시당했던 모델

2025년 10월에 일어난 사건을 분석하기 전에, 이런 일이 처음 일어난 것이 아니라는 점을 이해해야 합니다.

이전 기간(2020-2022)

2020년 2월: bZx ($350,000 + $630,000 손실)는 단일 소스 오라클을 사용합니다. 플래시론은 유니스왑에서 WBTC 가격을 조작합니다. 총 공급량의 14.6%가 bZx가 의존하는 가격 데이터를 조작하는 데 사용되었습니다.

2020년 10월: 하베스트 파이낸스 (2,400만 달러 도난, 5억 7천만 달러 폭락)는 단 7분 만에 5천만 달러 규모의 플래시 대출을 통해 커브(Curve)의 스테이블코인 가격을 조작했습니다. 이로 인해 인프라 붕괴와 대규모 유동성 인출이 발생하여 최초 도난 금액을 훨씬 초과하는 손실이 발생했습니다.

2020년 11월: Compound (8,900만 달러 상당의 청산)의 Coinbase Pro에서 DAI가 일시적으로 $1.30까지 급등했는데, 이는 이 거래소에서는 전례 없는 현상이었습니다. Coinbase 가격을 벤치마크로 사용하는 Compound의 오라클에서 일시적인 가격 이상 현상이 발생하여 사용자들이 청산되는 사태가 발생했습니다. 30만 달러 규모의 오더북을 레버리지하려면 $100,000이 필요했습니다.

2022년 10월: 망고 마켓 (1억 1,700만 달러 손실)은 초기 자본금 500만 달러를 활용하여 여러 거래 플랫폼에서 MNGO 토큰 가격을 2,394% 상승시켰습니다. 이후 고액 담보로 1억 1,700만 달러를 차입하고, 도난당한 거버넌스 토큰을 사용하여 투표권을 행사하여 4,700만 달러의 "버그 현상금"을 획득했습니다. 이는 미국 상품선물거래위원회(CFTC)가 오라클 조작에 대해 취한 첫 번째 조치였습니다.

공통점

각 공격은 동일한 논리를 따릅니다.

- 오라클이 의존하는 조작된 데이터 소스를 식별합니다.

- 계산: 조작 비용 < 추출 가능 가치

- 공격 수행

- 이익

2020-2022년: 41건의 오라클 조작 공격으로 4억 320만 달러가 도난당했습니다.

업계 대응: 대응이 단편적이고 느리며 불완전했습니다. 대부분의 플랫폼은 여전히 중복성이 부족한 스팟 기반 오라클을 사용하고 있습니다.

그리고 2025년 10월에 사건이 발생했습니다.

오라클 실패의 해부학: 2025년판

2025년 10월 10일 오전 5시 43분: 6,000만 달러 상당의 USDe가 현물 시장에 매각됩니다.

적절하게 설계된 오라클에서는 여러 개의 독립적인 데이터 소스가 충격을 흡수하고 영향은 최소화됩니다.

이 신탁에서는 재앙이 일어난다고 합니다.

6,000만 달러 현물 매도 → 오라클 담보 가격 인하(wBETH, BNSOL, USDe) → 대량 청산 시작 → 인프라 과부하 → 유동성 공백 → 193억 달러 자산 증발

증폭 효과

- 망고 마켓(2022) : 500만 달러 조작 → 1억 1,700만 달러 인출(23배)

- 2025년 10월 : 6천만 달러 조작 → 193억 달러 파괴 (322배)

이는 기술적 복잡성이 증가했기 때문이 아니라, 동일한 취약성이 제도적 규모로 확대되었기 때문입니다.

무게 분포 문제

이 오라클은 주요 거래소의 현물 가격에 크게 의존합니다. 단일 거래소가 거래량을 독점하는 경우:

- 높은 거래량은 신뢰할 수 있는 가격 발견(겉보기에 합리적)을 나타내는 것으로 보입니다.

- 중앙집중화는 조작의 위험을 증가시킵니다(아킬레스건)

- 단일 내부 가격은 자체 유지되는 순환을 생성합니다(문제를 악화시킵니다)

한 분석가의 코멘트는 이 논리의 결함을 드러냅니다. "[거래소]는 오라클 가중치 분포에 따르면 usde/bnsol/wbeth에 대한 거래량이 가장 많으므로 현물 가격을 참조해야 합니다."

가장 큰 시장을 믿는 이러한 본능은 지난 5년간 수십억 달러의 손실을 초래했습니다. 집중된 거래량은 정확한 가격을 보여주는 것이 아니라, 조작의 가능성을 시사합니다.

예약된 취약성 창

오라클 메서드 업데이트는 구현 8일 전에 발표되었습니다. 이로 인해 공격자들은 다음과 같은 피해를 입었습니다.

- Oracle 종속성

- 예측 가능한 전환 타이밍

- 8일간의 준비

이전의 오라클 공격은 기존의 취약점을 악용했지만, 2025년 10월 공격은 오라클 메서드 전환 중에 발생한 취약점을 악용했습니다. 이 취약점은 개선 사항이 일찍 발표되었기 때문에 존재했습니다.

사이트 격리 테스트

가장 확실한 증거는 이 사고가 자산 손실이 아닌 오라클 오류로 인해 발생했다는 것을 시사합니다.

- 주요 거래소 : USDe 가격은 $0.6567, wBETH 가격은 $430입니다.

- 기타 거래 플랫폼 : 가격 편차가 30베이시스 포인트 미만입니다.

- 온체인 유동성 풀 : 영향 최소화

Ethena의 Guy가 지적했듯이, "이벤트 기간 동안 90억 달러 이상의 스테이블코인 담보가 즉시 상환 가능한 상태로 유지되었습니다."

오라클이 데이터를 제공한 거래소에서는 가격이 크게 변동했지만, 다른 거래소에서는 안정적으로 유지되었습니다. 오라클은 가격 조작을 보고했으며, 시장의 다른 곳에는 존재하지 않는 가격을 기반으로 청산을 촉발했습니다.

이는 2020년 Compound 사건과 정확히 같은 패턴입니다. 즉, 특정 거래소에서 발생한 가격 조작이 오라클에 의해 기록되어 시스템 전체에 피해를 입혔습니다.

인프라의 파급 효과

분석가 agintender는 증폭 메커니즘을 다음과 같이 지적합니다.

"연쇄 청산으로 인해 수백만 건의 요청으로 서버에 과부하가 발생했습니다. 마켓메이커들이 적시에 입찰하지 못해 유동성 공백이 발생했습니다."

이는 2020년 하베스트 파이낸스 사건의 확대된 버전입니다. 이 공격으로 인해 인프라가 처리할 수 있는 속도보다 빠르게 청산이 발생했고, 시장 조성자는 대응할 수 없었으며, 유동성이 사라졌고, 연쇄 반응이 자체 강화되었습니다.

2020년 10월 Harvest Finance의 인프라 붕괴(사용자가 자금을 인출하면서 TVL이 10억 달러에서 5억 9,900만 달러로 감소) 이후 얻은 교훈은 명확했습니다. 즉, Oracle 시스템은 스트레스 상황에서도 인프라 용량을 고려해야 한다는 것입니다.

하지만 2025년 10월에 일어난 사건은 우리가 교훈을 얻지 못했다는 것을 보여주었습니다.

민감도 상충: 두 가지 접근 방식, 하나의 재앙

에테나의 가이는 핵심적인 설계 과제를 설명했습니다. 오라클은 단기적인 일시적 편차(시장 노이즈)와 장기적 자산 손상(실제 손실)을 구별해야 합니다.

2025년 10월에는 두 가지 가능한 대응이 나타납니다.

고감도 방법(실패한 교환)

- 실시간으로 현물 가격을 추적하세요

- 시장 변화에 빠르게 대응

- 결과 : 193억 달러의 파급 효과

이것이 bZx/Harvest의 접근 방식입니다. 현물 시장을 신뢰하지만, 조작으로 인해 파괴되는 것입니다.

높은 안정성 방식(생존하는 DeFi 플랫폼)

- 하드코어 USDe = USDT

- 단기 시장 소음을 무시하세요

- 결과 : 청산 없음

이는 실패보다는 나은 과잉수정이지만 여전히 최적은 아닙니다.

업계는 5년이라는 시간 동안 섬세한 해결책을 개발해야 했습니다. 하지만 최적의 해결책도, 받아들일 만한 해결책도 찾지 못했습니다. 결국 두 가지 극단에 부딪혔고, 결국 기관의 규모는 파국적인 해결책을 선택했습니다.

오라클 공격 정리: 이제 실험적으로 증명됨

정리 : 모든 레버 시스템에서 다음 조건이 충족되면:

- Oracle 가격은 조작 가능한 현물 시장에 크게 의존합니다.

- 청산 트리거 조건은 결정적입니다.

- 인프라에는 용량 제한이 있습니다.

그러면: 조작 비용 < 연쇄 반응을 통해 추출할 수 있는 가치

반복적인 연습을 통해 검증된 증거:

- bZx (2020년 2월) : 유니스왑 조작 → $350,000 + $630,000 인출

- 하베스트(2020년 10월) : 커브 조작 → 2,400만 달러 도난 + 5억 7,000만 달러 규모의 은행 폭주 유발

- 컴파운드(2020년 11월) : 코인베이스 조작 → 8,900만 달러 현금화

- 망고(2022년 10월) : 멀티플랫폼 조작 → 1억 1,700만 달러 인출

- 2025년 10월 : 대규모 환율 조작 → 193억 달러 손실

시스템이 선형적으로 확장됨에 따라 피해 규모는 기하급수적으로 증가합니다. 조작 비용은 거의 일정하게 유지되지만(유동성에 따라 결정됨), 시스템의 총 레버리지가 증가함에 따라 추출 가능한 가치는 증가합니다.

2025년 10월, 이 정리는 전례 없는 규모로 검증되었습니다.

Oracle 설계 원칙: 우리가 배워야 할 교훈

- 다중 소스 검증

단일 거래소 가격, 특히 자체 호가창에 있는 가격에 절대 의존하지 마십시오. 이는 2020년 2월 bZx 사건에서 얻은 교훈입니다. 건전한 오라클 설계에는 다음이 필요합니다.

Oracle 가격 = 다양한 데이터 소스의 가중 평균:

- 여러 거래소의 가격(40%)

- 온체인 유동성 풀(30%)

- 패키징 자산 전환율(20%)

- 시간 가중 과거 가격(10%)

가중치 분포는 데이터 소스의 독립성만큼 중요하지 않습니다. 모든 데이터 소스를 합리적인 자본으로 동시에 조작할 수 있다면, 실제로는 여러 개의 데이터 소스가 아닌 단 하나의 데이터 소스만 갖게 됩니다.

- 적응 민감도

오라클은 시장 상황에 따라 민감도를 조정해야 합니다.

- 일반 시장 : 가격 변화에 더 민감함

- 변동성 있는 시장 : 시간 가중치를 통한 안정성 추가

- 극심한 변동성: 회로 차단기 및 정신 건강 검사

시간 가중 평균 가격(TWAP) 오라클은 2020년 플래시론 공격 이후 단일 거래 조작을 방지하기 위해 널리 채택되었습니다. 그러나 2025년 10월의 오라클은 마치 지난 5년 동안 그런 사건이 발생하지 않은 것처럼 현물 가격에 실시간으로 반응했습니다.

- 인프라 복원력

오라클 시스템은 체인 이벤트 전반에 걸쳐 기능을 유지해야 합니다.

- 독립적인 가격 데이터 인프라

- 수백만 개의 동시 쿼리를 지원하는 용량

- 고부하 하에서도 우아한 저하 메커니즘

2020년 10월 하베스트 파이낸스(Harvest Finance) 인프라 붕괴는 스트레스 상황에서 시스템 용량의 중요성을 부각시켰습니다. 청산 연쇄 반응은 기하급수적으로 증가하는 부하를 발생시킵니다. 인프라는 첫 번째 청산뿐만 아니라, 마켓메이커(Market Maker)가 따라가지 못하고 사용자들이 공황 상태에 빠질 때 발생하는 1,000번째 청산까지도 처리해야 합니다.

- 투명하지만 허점 없음

발표와 구현 사이의 8일이라는 시간적 간격은 알려진 공격 벡터를 만들어냈습니다. 더 나은 접근 방식은 다음과 같습니다.

- 게시 후 즉시 변경 사항을 구현합니다.

- 고정된 날짜 없이 롤링 업데이트를 사용하세요

- 감사 기록은 보관하되 미리 보기 기간은 피하세요.

이는 새로운 교훈이지만, 게임 이론 관점에서는 타당합니다. 악용 가능한 변경 사항을 미리 알리지 마십시오 . 2025년 10월, 공격자들은 8일 동안 계획을 세우고, 설계하고, 준비했습니다. 그들은 취약점이 언제 나타날지 정확히 알고 있었습니다.

체계적 영향: 배우지 못한 교훈

이는 단일 플랫폼의 실패가 아니라 5년간의 값비싼 교육에도 불구하고 업계 전체가 해결하지 못한 광범위한 취약점을 드러낸 것입니다.

- 현물 가격에 대한 과도한 의존

2020년 이후 모든 주요 공격에서 이 취약점을 악용했음에도 불구하고, 대부분의 플랫폼은 여전히 현물 가격에 주로 초점을 맞춘 오라클 설계를 사용하고 있습니다. 업계는 현물 가격이 조작되기 쉽고 시간 가중 평균 가격(TWAP)과 다중 소스 오라클이 더 나은 보호 기능을 제공한다는 것을 알고 있지만, 구현이 아직 불완전합니다.

속도와 민감성은 일반적인 상황에서는 장점이지만, 조작의 위험이 있을 때는 치명적인 단점이 됩니다. 실시간 가격 업데이트는 누군가 조작하기 전까지는 더 정확한 것처럼 보입니다.

- 집중 위험

지배적인 거래소는 단일 실패 지점이 됩니다. 이는 bZx가 Uniswap에 의존하고, Compound가 Coinbase에 의존하며, 2025년 10월에는 자체 오더북에 의존하는 플랫폼에서 분명히 드러났습니다. 거래소마다 다를 수 있지만, 취약점은 동일합니다.

단일 거래소가 거래량의 대부분을 차지할 경우, 이를 주요 오라클 데이터 소스로 사용하는 것이 합리적으로 보입니다. 그러나 가격 데이터 집중 위험은 다른 시스템의 집중 위험과 유사합니다. 악용되기 전까지는 무해해 보일 수 있지만, 일단 악용되면 심각한 결과를 초래할 수 있습니다.

- 인프라 가정

정상적인 시장을 위해 설계된 시스템은 스트레스 상황에서는 완전히 무너질 수 있습니다. 하베스트 파이낸스는 2020년에, 그리고 2025년 10월에 이를 다시 한번 입증했습니다. 우리는 여전히 정상적인 상황을 위한 시스템을 설계하고 있으며, 스트레스가 발생하지 않기를 바라고 있습니다.

희망은 전략이 아니다.

- 투명성의 역설

개선 사항을 공개하면 공격 기회가 생깁니다. 오라클 변경 사항 발표와 구현 사이의 8일이라는 공백은 공격자들에게 명확한 로드맵과 타임라인을 제공했습니다. 그들은 언제 공격을 개시해야 하는지, 그리고 취약점을 어떻게 악용해야 하는지 정확히 알고 있었습니다.

이는 새로운 실패 모드이지만, 문제는 근본적으로 해결되지 않은 채 남아 있습니다. 이전 오라클 공격은 기존 취약점을 악용했지만, 2025년 10월 공격은 오라클 메서드 전환 과정에서 발생한 취약점을 악용했습니다. 이 취약점은 변경 사항이 조기에 발표되었기 때문에 존재했습니다.

앞으로 나아갈 방향: 이번에는 정말 교훈을 얻었을까?

지금 개선하세요

- 하이브리드 오라클 디자인은 여러 가격 소스와 실용적이고 효율적인 정신 건강 검사를 결합합니다.

- 중앙화된 거래소 가격(거래소 거래량에 따른 가중치 적용)

- 분산형 거래소 가격(높은 유동성 풀에만 해당)

- 온체인 매장량 증명

- 교차 교환 편차 한도

각 데이터 소스는 서로 독립적이어야 합니다. 하나의 데이터 소스를 조작하면 다른 데이터 소스에 영향을 미치더라도 중복은 발생하지 않습니다.

- 동적 가중치 조정은 시장 상황에 따라 오라클 민감도를 조정합니다.

- 정상 변동: 표준 체중

- 높은 변동성: 현물 영향을 줄이기 위해 TWAP 창 확대

- 극심한 변동성: 조사 및 후속 조치가 진행 중인 가운데 청산이 중단됨

컴파운드 공격은 단일 거래소의 "정확한" 가격이 전체 시장에서는 틀릴 수 있음을 보여주었습니다. 오라클은 이를 인지할 만큼 똑똑해야 합니다.

- 회로 차단기는 가격 변동성이 극심한 기간 동안 청산을 중단합니다. 이는 합법적인 부채 해소를 방지하기 위한 것이 아니라 조작과 시장 현실을 구분하기 위한 것입니다.

- 몇 분 안에 여러 장소의 가격이 수렴된다면: 실제일 수 있습니다.

- 가격 변동이 한 장소에만 국한되는 경우: 조작 가능성

- 인프라가 과부하 상태인 경우: 용량이 복구될 때까지 청산을 중단합니다.

목표는 모든 청산을 막는 것이 아니라, 가격 조작으로 인해 발생하는 연쇄 청산을 막는 것입니다.

- 인프라 확장은 연쇄 반응으로 인해 다음과 같은 수준의 부하가 발생하므로 일반 시스템 용량의 100배를 처리하도록 설계되었습니다.

- 독립적인 가격 데이터 인프라

- 독립 청산 엔진

- 단일 주소에 대한 속도 제한

- 우아한 저하 프로토콜

시스템이 연쇄 반응 중 부하를 감당하지 못하면 연쇄 반응이 증폭됩니다. 이는 설계 요구 사항이며 최적화 옵션이 아닙니다.

장기적인 솔루션

- 탈중앙화 오라클 네트워크는 Chainlink, Python, UMA와 같이 여러 데이터 소스를 통합하고 조작 방지 기능을 내장한 성숙한 오라클 솔루션을 사용합니다. 이러한 솔루션이 완벽하지는 않지만, 18개월마다 악용되는 스팟 오라클에 의존하는 것보다는 낫습니다.

bZx는 2020년 공격 이후 체인링크를 통합했습니다. 이제 더 이상 오라클 조작 공격에 취약하지 않습니다. 이는 우연이 아닙니다.

- 보유량 증명 통합: 래핑된 자산과 스테이블코인의 경우, 담보 가치는 온체인에서 검증됩니다. USDE는 주문장 변동이 아닌 검증 가능한 보유량을 기준으로 가격이 결정되어야 합니다. 관련 기술은 존재하지만, 구현이 지연되고 있습니다.

- 점진적 청산은 단계적으로 청산을 진행하여 연쇄 반응이 확대되는 것을 방지합니다.

- 1단계: 경고 및 담보 추가 시간

- 2단계: 부분 청산(25%)

- 3단계: 대규모 청산(50%)

- 최종 단계: 완전 청산

이를 통해 사용자는 대응할 시간을 확보하고, 동시에 발생하는 대규모 청산이 시스템에 미치는 영향을 줄일 수 있습니다.

- 오라클 조작 행위에 대한 실시간 감사 모니터링:

- 거래소 간 가격 편차

- 유동성이 낮은 거래 쌍의 비정상적인 거래량

- 오라클 업데이트 전 포지션 크기가 빠르게 증가함

- 알려진 공격 시그니처에 대한 패턴 매칭

2025년 10월 공격은 경고 신호를 보냈을 가능성이 높습니다. 누군가 오전 5시 43분에 6천만 달러 상당의 미국 달러를 매도했다면 경보가 울렸어야 합니다. 만약 모니터링 시스템이 이러한 신호를 감지하지 못했다면, 모니터링 시스템이 제대로 작동하지 않았다는 뜻입니다.

결론: 190억 달러의 경고

2025년 10월 10일~11일에 발생한 청산 연쇄 반응은 과도한 레버리지나 시장 공황으로 인해 발생한 것이 아니라, 대규모 오라클 설계 오류로 인해 발생했습니다. 가격 데이터 시스템이 조작과 진정한 가격 발견을 구분하지 못해 6,000만 달러의 시장 변동이 193억 달러의 피해로 확대되었습니다.

하지만 이는 새로운 실패 유형이 아닙니다. 2020년 2월 bZx, 2020년 10월 Harvest, 2020년 11월 Compound, 그리고 2022년 10월 Mango를 파산시킨 것과 동일한 실패 유형입니다.

업계는 비용이 증가함에 따라 이 교훈을 다섯 번이나 배웠습니다.

- 2020년 : 개별 프로토콜이 교훈을 얻고 수정 사항을 구현합니다.

- 2022년 : 규제 기관이 교훈을 얻고 시행을 시작하다

- 2025년 : 전체 시장은 교훈을 얻어 수업료로 193억 달러를 지불했습니다.

유일한 질문은 우리가 마침내 이 교훈을 배웠는지 여부입니다.

레버리지 포지션을 처리하는 모든 플랫폼은 이제 다음 질문을 던져야 합니다.

- 우리의 오라클은 2020~2022년에 알려진 공격 벡터로부터 보호할 만큼 강력할까요?

- 우리의 인프라가 이미 목격한 파급 효과를 감당할 수 있을까요?

- 우리는 민감성과 안정성 사이에서 올바른 균형을 찾았는가?

- 우리는 업계에 수억 달러의 손실을 초래한 실수를 반복하고 있는 것일까요?

5년간의 역사를 통해 오라클 조작이 가정적인 위험이나 예외적인 경우가 아니라는 사실이 입증되었습니다. 이는 문서화되고 반복 가능하며 수익성이 높은 공격 전략이며 시장이 성장함에 따라 계속 확대되고 있습니다.

2025년 10월 사건은 이러한 교훈을 기관 차원에서 제대로 배우지 않았을 때 어떤 일이 발생하는지 보여줍니다. 공격은 정교하거나 새로운 것이 아니었습니다. 단지 더 큰 시스템에서 알려진 취약점을 악용하여 동일한 플레이북을 다시 실행한 것일 뿐입니다.

오라클은 시스템의 초석입니다. 여기에 금이 가면 모든 상부 구조가 무너집니다.

현대의 연결된 시장에서 오라클 설계는 데이터 전송뿐만 아니라 시스템 안정성에 관한 것입니다.

6,000만 달러의 설계 오류로 193억 달러의 손실이 발생할 수 있습니다.

같은 실수를 계속 반복한다면, 그로부터 교훈을 얻는 게 아니라, 더 큰 비용을 들여서 같은 실수를 반복하게 됩니다.

공개 시장 데이터, 플랫폼 성명, 그리고 5년간의 오라클 조작 사례 연구를 기반으로 한 분석입니다. 제시된 의견은 저의 개인적인 의견이며, 특정 기관의 의견을 대변하지 않습니다.