밤새 "공급망 공격"이라는 뉴스가 주요 헤드라인을 장식했습니다. 무슨 일이 일어났을까요? 어떻게 위험을 완화할 수 있을까요?

- 核心观点:NPM供应链攻击威胁加密资产安全。

- 关键要素:

- 恶意代码静默篡改加密货币地址。

- 受影响包周下载量超10亿次。

- 黑客已通过地址替换获利。

- 市场影响:引发对Web3基础设施安全担忧。

- 时效性标注:短期影响。

원본 | Odaily Planet Daily (@OdailyChina)

저자 │아즈마 (@azuma_eth)

9월 9일 베이징 시간, Ledger의 최고기술책임자(CTO)인 샤를 기예메는 X에 다음과 같은 경고를 게시했습니다. " 현재 대규모 공급망 공격이 진행 중이며, 유명 개발자의 NPM 계정이 침해되었습니다. 영향을 받은 패키지는 10억 회 이상 다운로드되었으며, 이는 JavaScript 생태계 전체가 위험에 처할 수 있음을 의미합니다. "

기예메는 다음과 같이 덧붙였습니다. "악성 코드는 백그라운드에서 암호화폐 주소를 은밀하게 조작하여 자금을 훔칩니다. 하드웨어 지갑을 사용하는 경우 모든 서명된 거래를 주의 깊게 확인하면 안전할 것입니다. 하드웨어 지갑을 사용하지 않는 경우 당분간 온체인 거래를 하지 마십시오. 공격자가 소프트웨어 지갑의 니모닉 문구를 직접 훔치는지는 확실하지 않습니다."

무슨 일이에요?

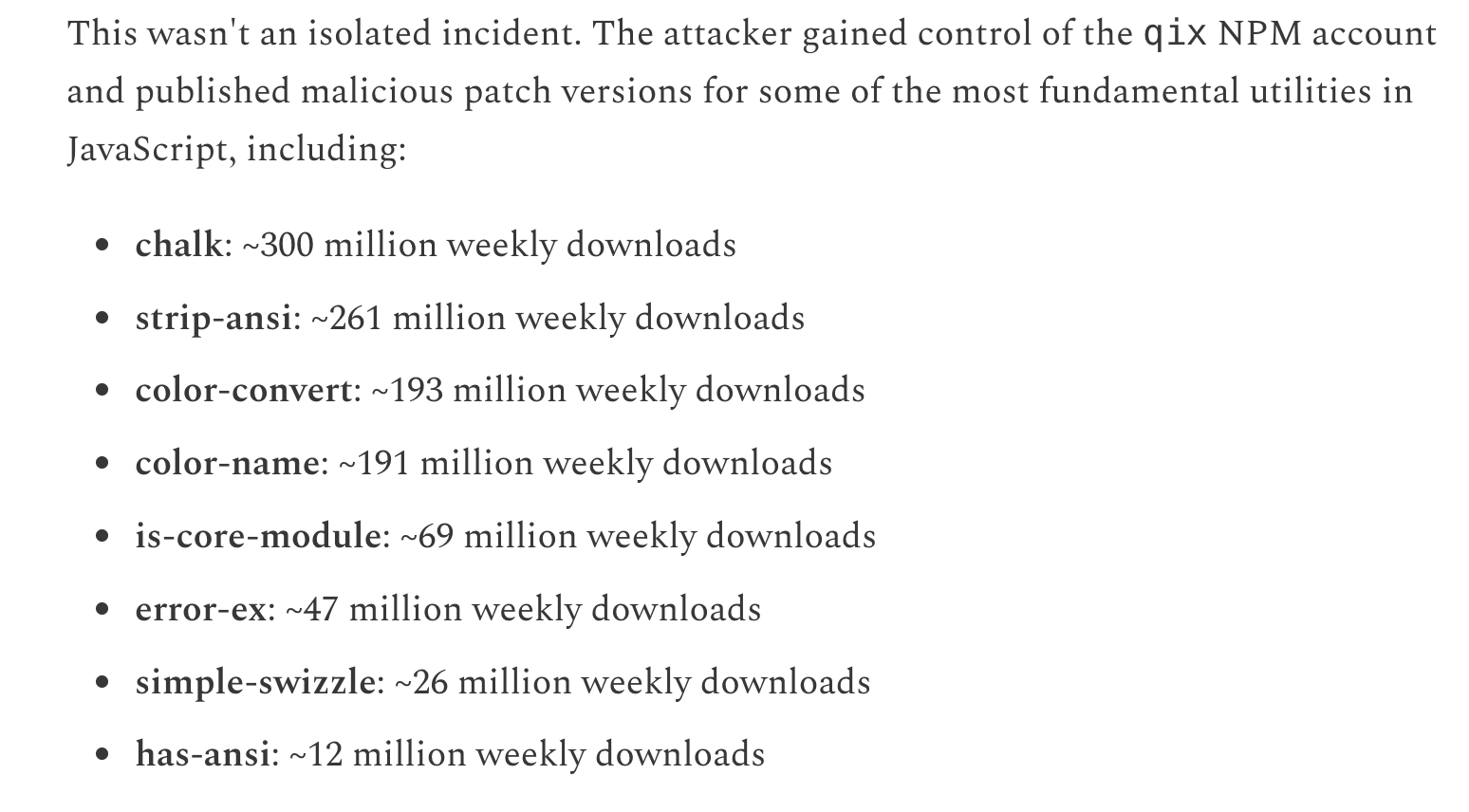

Guillemet가 인용한 보안 보고서 에 따르면, 이 사건의 직접적인 원인은 유명 개발자 @qix의 NPM 계정이 해킹되어 chalk, strip-ansi, color-convert를 포함한 수십 개의 소프트웨어 패키지의 악성 버전이 배포된 것이었습니다. 개발자나 사용자가 종속성을 자동으로 설치하면서 악성 코드가 터미널로 확산되었을 가능성이 있습니다.

Odaily Note: 손상된 소프트웨어 패키지의 주간 다운로드 데이터입니다.

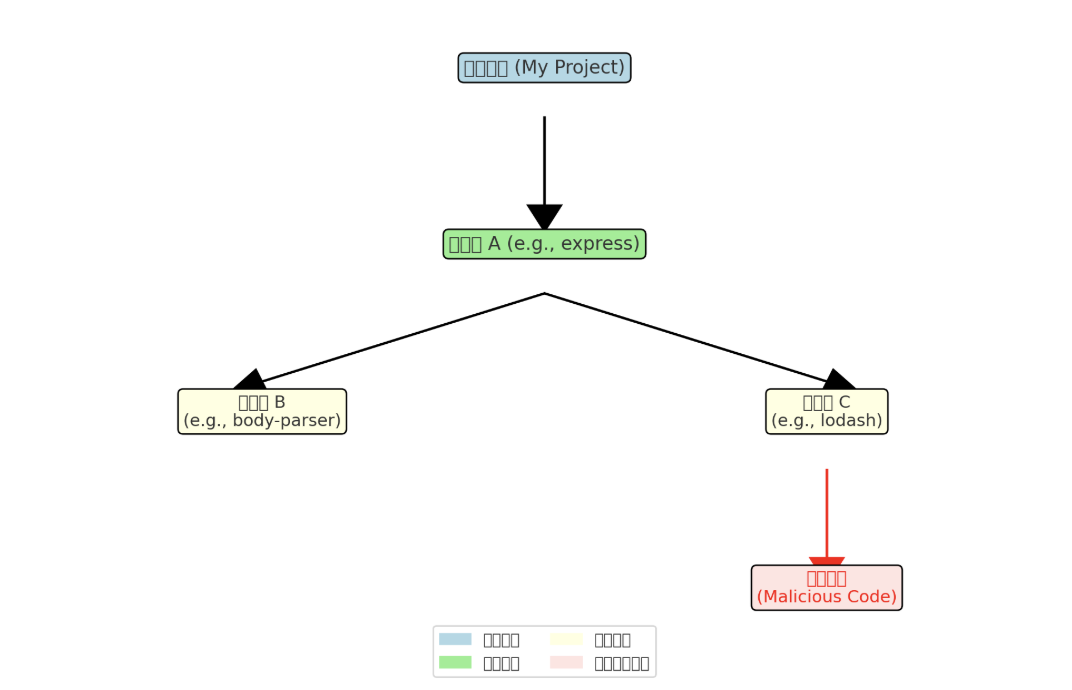

간단히 말해, 이는 공급망 공격의 전형적인 사례입니다. 공격자가 개발 도구나 종속성 시스템에 악성 코드(예: NPM 패키지)를 삽입하는 공격입니다. NPM(Node Package Manager의 약자)은 JavaScript/Node.js 생태계에서 가장 널리 사용되는 패키지 관리 도구입니다. 주요 기능으로는 종속성 관리, 패키지 설치 및 업데이트, 코드 공유 등이 있습니다.

NPM 생태계는 매우 광범위하며, 현재 수백만 개의 소프트웨어 패키지가 사용 가능합니다. 거의 모든 Web3 프로젝트, 암호화폐 지갑, 프런트엔드 도구가 NPM에 의존합니다. NPM은 수많은 종속성과 복잡한 링크에 의존하기 때문에 공급망 공격의 고위험 진입점입니다. 공격자가 일반적으로 사용되는 소프트웨어 패키지에 악성 코드를 심는 한, 수천 개의 애플리케이션과 사용자에게 영향을 미칠 수 있습니다.

위의 악성코드 확산 흐름도에서 볼 수 있듯이,

- 특정 프로젝트(파란색 상자)는 express와 같은 몇몇 일반적인 오픈 소스 라이브러리에 직접적으로 의존합니다.

- 이러한 직접 종속성(녹색 상자)은 다른 간접 종속성(lodash와 같은 노란색 상자)에 종속됩니다.

- 공격자가 악성 코드(빨간색 상자)를 통해 간접 종속성을 비밀리에 심으면 종속성 체인을 따라 프로젝트에 진입하게 됩니다.

이는 암호화폐에 어떤 의미를 갖나요?

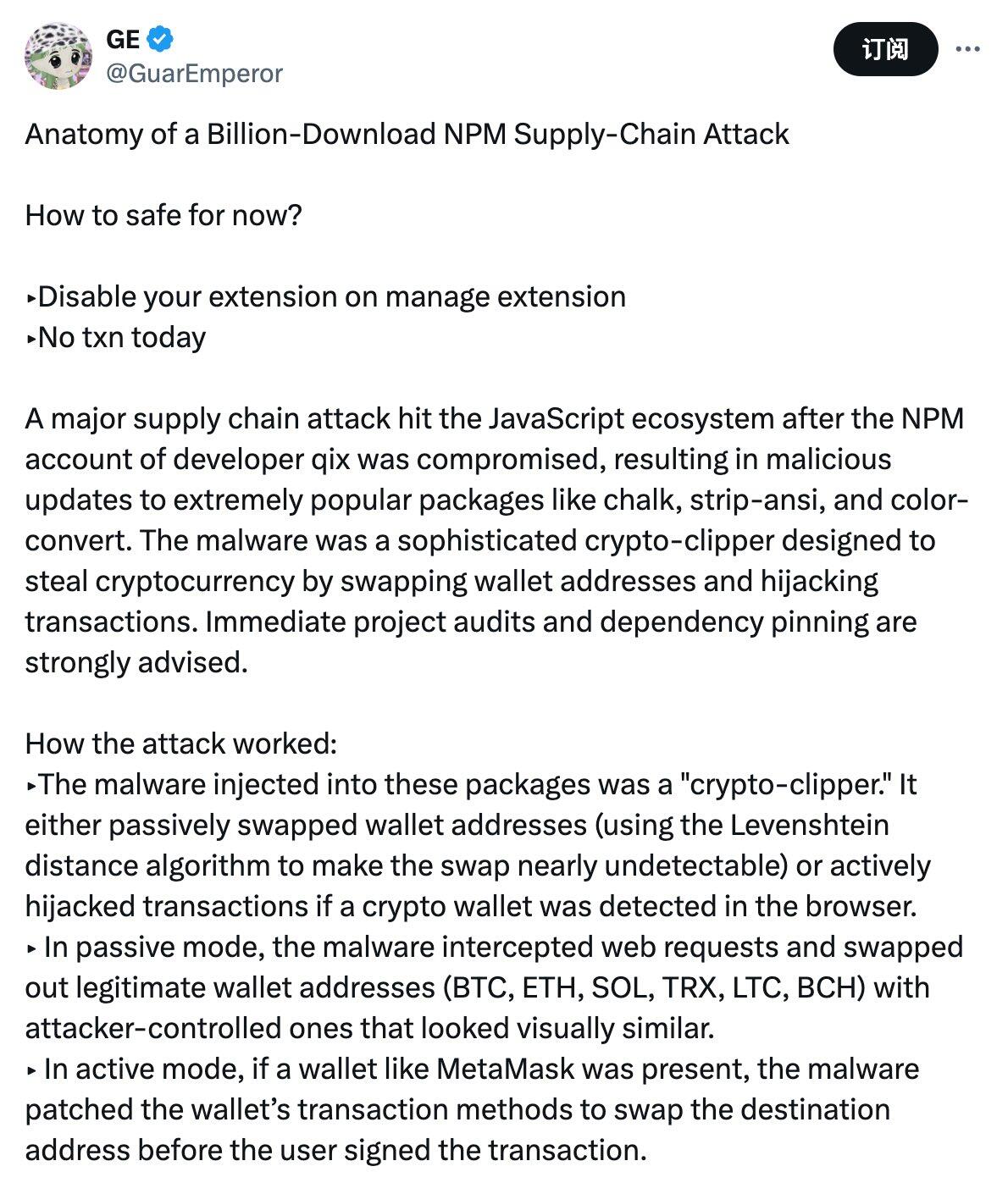

이 보안 사고가 암호화폐 산업과 직접적으로 관련이 있는 이유는 해커가 위에서 언급한 오염된 소프트웨어 패키지에 심어 놓은 악성 코드가 지갑 주소를 바꿔치기하고 거래를 하이재킹하여 암호화폐 자산을 훔치는 정교한 "암호화폐 클립보드 하이재커"이기 때문입니다.

스트레스 캐피털(Stress Capital)의 창립자 GE(@GuarEmperor)는 X에서 이에 대해 더 자세히 설명했습니다. 해커가 주입한 "클립보드 하이재커"는 두 가지 공격 모드를 사용합니다. 수동 모드는 "레벤슈타인 거리 알고리즘"을 사용하여 지갑 주소를 대체하는데, 이는 시각적 유사성으로 인해 감지하기 매우 어렵습니다. 능동 모드는 브라우저에서 암호화된 지갑을 감지하고 사용자가 거래에 서명하기 전에 대상 주소를 변조합니다.

이 공격은 JavaScript 프로젝트 기본 계층 라이브러리를 표적으로 삼으므로 이러한 라이브러리에 간접적으로 의존하는 프로젝트도 영향을 받을 수 있습니다.

해커들은 얼마나 많은 이익을 얻나요?

해커가 심은 악성 코드는 공격 주소도 공개했습니다. 이더리움에서 해커의 주요 공격 주소는 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976이며, 자금은 주로 다음 세 주소에서 유입됩니다.

- 0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

- x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

- 0x30F895a2C66030795131FB66CBaD6a1f91461731

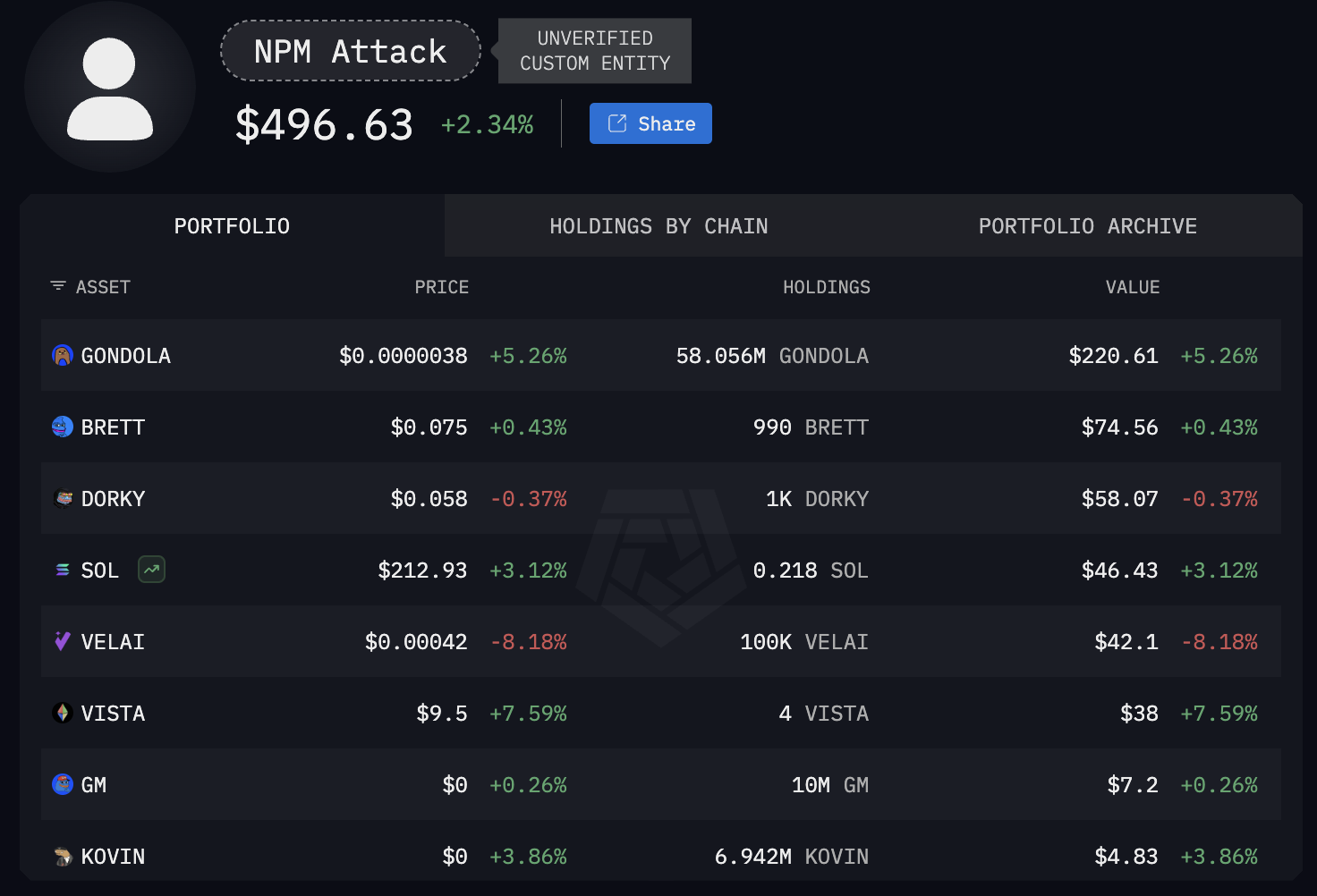

아캄은 이 공격에 대한 추적 페이지를 만들었고, 사용자는 이를 통해 해커의 수익 및 이체 상태를 실시간으로 확인할 수 있습니다.

이 게시물을 기준으로 해커들은 이 공격으로 496달러의 수익만 얻었지만, 악성 코드 확산 범위가 아직 확인되지 않았다는 점을 고려하면 이 금액은 계속 증가할 것으로 예상됩니다 . 개발자는 현재 이 문제에 대한 알림을 받았으며, NPM 보안팀과 적극적으로 협력하여 문제를 해결하기 위해 노력하고 있습니다. 현재 대부분의 영향을 받은 패키지에서 악성 코드가 제거되어 상황은 통제되고 있습니다.

위험을 피하려면 어떻게 해야 하나요?

Defillama 창립자 @0xngmi Yu X는 이 사건이 위험해 보이지만 실제 영향은 그렇게 과장되지 않았다고 말했습니다. 이 사건은 해킹된 NPM 패키지가 출시된 이후 업데이트를 푸시한 웹사이트에만 영향을 미치고, 다른 프로젝트는 여전히 이전 버전을 사용할 것이기 때문입니다. 또한 대부분 프로젝트는 종속성을 수정할 것이므로 업데이트를 푸시하더라도 이전 보안 코드를 계속 사용할 것입니다.

그러나 사용자는 프로젝트에 고정된 종속성이 있는지, 아니면 동적으로 다운로드되는 종속성이 있는지 실제로 알 수 없으므로, 현재 프로젝트 당사자는 자체 검사를 수행하고 이를 먼저 공개해야 합니다.

이 게시글을 기준으로, MetaMask, Phantom, Aave, Fluid, Jupiter를 포함한 여러 지갑 또는 애플리케이션 프로젝트가 이 사고의 영향을 받지 않았다고 밝혔습니다. 따라서 이론적으로 사용자는 확인된 보안 지갑을 사용하여 확인된 보안 프로토콜에 안전하게 접근할 수 있습니다. 그러나 아직 보안 관련 정보를 공개하지 않은 다른 지갑이나 프로젝트의 경우, 일시적으로 사용을 피하는 것이 더 안전할 수 있습니다.