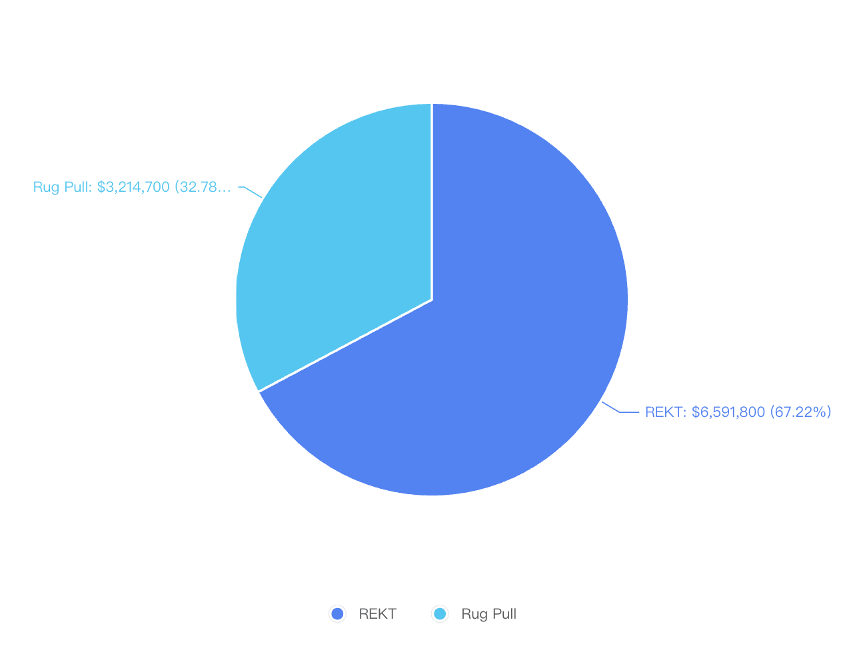

OKLink: 2023년 6월 보안 사고 목록

첫 번째 수준 제목

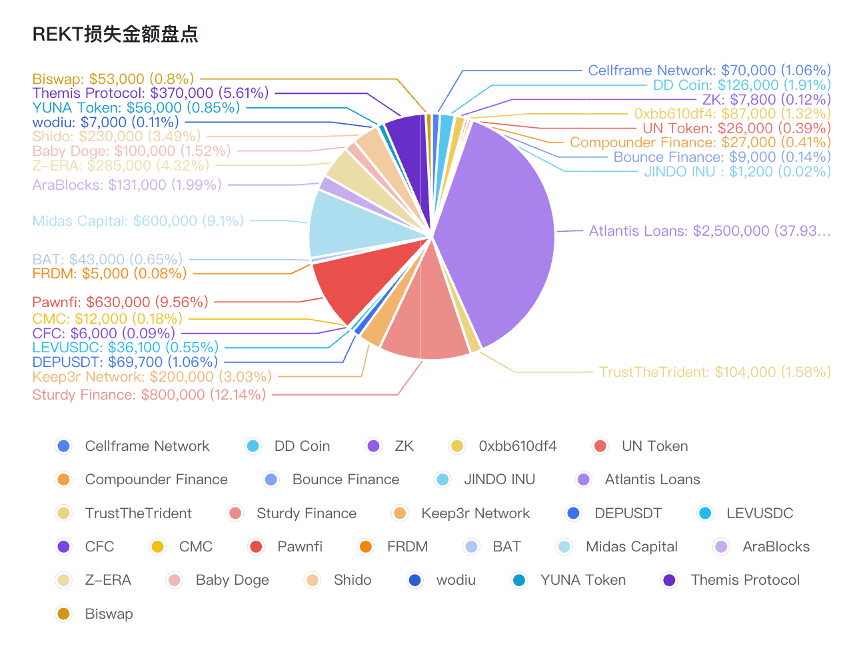

1.1 REKT 재고

No.1

6월 1일, 셀프레임넷이 공격을 받았고, 공격자는 약 7만 달러의 수익을 냈습니다. 사건의 원인은 PancakeSwap 풀에 있는 기존 CELL 토큰과 신규 CELL 토큰의 가격이 동시에 조작되어 유동성 이동 중 신규 CELL 토큰 수량 계산에 문제가 발생하여 공격자가 획득한 것이었습니다. 과도한 양의 새로운 CELL 토큰.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/0 x 2525 c 811 ecf 22 fc 5 fcde 03 c 6711 2 d 34 e 97 da 6079

No.2

6월 1일, DD Coin의 Marketplace 계약이 공격을 받아 약 126,000달러의 손실을 입었습니다. 취약점의 원인은 BUSD를 얻기 위해 DD Coin을 판매하기 위해 Marketplace 계약의 SellItem() 함수가 호출될 때 Marketplace 계약이 msg.sender에 BUSD를 잘못 승인하여 사용자가 DD Coin을 판매하여 BUSD를 두 배로 얻도록 한다는 것입니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 x 0 a 3 fee 894 eb 8 fcb 6 f 84460 d 5828 d 71 be 50612762

No.3

6월 2일, Zk Secure(ZK) 토큰이 플래시 대출 공격을 받아 약 7,800만 달러의 손실을 입었습니다.

문제 계약 주소:

https://www.oklink.com/cn/bsc/address/0xc8b77F282B7f83B745514D5ACb70b9E87F5b1A3D

No.4

6월 6일, BSC의 미확인 계약 0xbb610df4c1d9fd8e1dcad9fdd2dc9d685f412919가 공격을 받아 87,000달러의 손실이 발생했습니다. 공격자는 컨트랙트의 EmergencyWithdraw() 함수를 호출하여 대량의 MURATIAI 토큰을 획득할 수 있으며, 최종적으로 PancakeSwap V 2 스왑을 통해 획득한 MURATIAI 토큰을 WBNB로 스왑하여 수익을 얻을 수 있습니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/0x8887a9387ee149a81a17145065a7b13132f732cd

No.5

6월 6일 BSC의 UN 토큰이 공격을 받아 약 26,000달러의 손실을 입었습니다. UN Token 계약의 _swapBurn() 함수 설계 결함으로 인해 공격자는 UN Token을 UN swapPair 계약으로 보낸 후 UN swapPair 계약의 skim() 함수를 호출하여 가격이 상승할 수 있습니다. UN swapPair 계약의 UN 토큰으로 이익을 얻습니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 xf 84 efa 8 a 9 f 7 e 68855 cf 17 eaac 9 c 2 f 97 a 9 d 131366

No.6

6월 7일 이더리움의 컴파운더 파이낸스(Compounder Finance)가 공격을 받아 약 27,000달러의 손실을 입었습니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 x 0 e 816 b 0 d 0 a 66252 c 72 af 822 d 3 e 0773 a 2676 f 3278

No.7

6월 8일에ounce_finance의 AdminUpgradeabilityProxy 계약이 악용되었습니다. 공격자는 계약의 Claim() 함수를 호출하여 계약이 보유한 ETH를 강제로 경매 토큰으로 교환함으로써 Uniswap 쌍의 경매 토큰 가격을 상승시킵니다. 공격자는 최종적으로 리버스 스왑을 통해 경매 토큰을 ETH로 전환하고 최종적으로 4.7 ETH(~$9k)의 수익을 올렸습니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/eth/address/ 0 xb 1 ca 82 a 1 e 6 a 6255 bc 66 b 9330 b 08 b 642 b 07419469

No.8

6월 10일, JINDO INU 토큰이 공격을 받았습니다. JINDO INU는 리플렉션 토큰인데, 취약점이 발생하는 이유는 토큰의 _reflectFee() 함수 구현에 문제가 있기 때문이며, _rTotal 업데이트 시 rCharity를 빼서는 안 됩니다.

문제 계약 주소:

https://www.oklink.com/cn/bsc/address/ 0 x 22 D 6363949 E 295873 D 261 b 812 A 281 D 014367 e 8 f 9

No.9

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 xEADe 071 FF 23 bceF 312 deC 938 eCE 29 f 7 da 62 CF 45 b

No.10

6월 11일 TrustTheTrident SELLC Token은 가격 공격을 받았고 공격자는 ~$104,000의 수익을 얻었습니다. 문제의 원인은 채굴기 컨트랙트의 sendMiner() 메소드에 허점이 있어 공격자가 가격을 조작해 계산자금을 부풀려 최종적으로 수익을 낼 수 있기 때문이다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 x 0060129430 df 7 ea 188 be 3 d 8818404 a 2 d 40896089

No.11

6월 12일, SturdyFinance 프로토콜이 공격을 받았고 공격자는 ~$800,000의 수익을 올렸습니다. 취약점의 본질은 Balancer의 읽기 전용 재진입 문제입니다. Sturdy Finance는 Lending 프로토콜로, 공격자는 B-stETH-STABLE을 담보로 사용하고, B-stETH-STABLE의 가격을 조작하여 담보보다 더 많은 자산을 빌린다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/eth/address/ 0 x 1 e 8419 e 724 d 51 e 87 f 78 e 222 d 935 fbbdeb 631 a 08 b

No.12

6월 12일에 thekeep 3 r이 공격을 받았고 공격자는 ~$200,000를 벌었습니다. 공격 이유는 도지사 개인키가 유출됐기 때문이다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/eth/address/ 0 x 4941 F 075 d 77708 b 819 e 9 f 630 f 65 D 65 c 3289 e 7 C 9 E

No.13

6월 13일, HNC 토큰이 플래시론 공격을 받았습니다. 문제의 원인은 공격자가 이익을 위해 가격을 조작할 수 있도록 허용하는 프로젝트 채굴자 계약의 취약점이었습니다.

문제 계약 주소:

https://www.oklink.com/cn/bsc/address/ 0 xe 22 e 857807 a 72 c 47 c 1 e 276 b 3079938 dee 3 b 514 c 9

No.14

6월 15일 이더리움의 DEPUSDT가 공격을 받았고 공격자는 69,700달러의 수익을 올렸습니다. 계약은 공격자가 계약에 의해 보유된 토큰을 전송할 수 있도록 공개 승인 토큰() 메소드를 제공합니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/eth/address/0x7021C1B142eb634Fa0749CDA270c7AFF74Dc3B7f

No.15

6월 15일 이더리움의 LEVUSDC가 공격을 받았고 공격자는 $36.1k의 수익을 올렸습니다. 계약은 공격자가 계약에 의해 보유된 토큰을 전송할 수 있도록 공개 승인 토큰() 메소드를 제공합니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/eth/address/0x7021C1B142eb634Fa0749CDA270c7AFF74Dc3B7f

No.16

6월 15일, BSC의 CFC 토큰이 플래시 대출 공격을 받아 약 6,000달러의 손실을 입었습니다.

문제 계약 주소:

https://www.oklink.com/cn/bsc/address/ 0 xdd 9 B 223 AEC 6 ea 56567 A 62 f 21 Ff 89585 ff 125632 c

No.17

6월 16일, BNB 체인의 CMC 토큰은 허점으로 인해 약 12,000달러의 손실을 입었습니다. 문제의 원인은 PancakeSwap v 2를 통해 CMC 토큰을 BUSD로 변환하는 과정에서 쌍의 CMC 토큰 중 일부가 소각되어 쌍의 CMC 토큰 가격이 상승하기 때문입니다. 공격자는 CMC 토큰을 BUSD로 변환하는 작업을 여러 번 수행하여 이익을 얻었습니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/0xcb7f6d5dc871c72bef05d0b25f054b26fdc5354c

No.18

6월 17일, PawnfiOfficial이 해킹되어 63만 달러 이상의 손실을 입었습니다. 이 공격의 근본 원인은 사용자가 특정 NFT를 대출 담보로 사용할 때 프로토콜이 NFT가 실제로 이체되었는지 확인하지 못하기 때문입니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/eth/address/ 0 x 8 f 7370 d 5 d 461559 f 24 b 83 ba 675 b 4 c 7 e 2 fdb 514 cc

No.19

6월 17일, 이더리움의 FRDM 토큰이 플래시 대출 공격을 받아 약 5,000달러의 손실을 입었습니다.

문제 계약 주소:

https://www.oklink.com/cn/eth/address/ 0 x 1238 dDA 2319812 c 8 B 405 e 84 D 7 EFf 5 DFB 81783008

No.20

6월 17일, BSC의 BAT 토큰은 플래시 대출 공격을 받아 ~$43,000의 손실을 입었습니다.

문제 계약 주소:

https://www.oklink.com/cn/bsc/address/ 0 xBD 2 f 6 B 7 A 19 F 2449675 F 7432 d 29 d 1 DC 1150 CcD 08 f

No.21

6월 18일, MidasCapitalXYZ가 공격을 받아 약 60만 달러의 손실을 입었습니다. 문제의 본질은 포크의 컴파운드 V 2 대출 프로토콜의 반올림 문제입니다. HundredFinance도 이전에 비슷한 공격을 받았습니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 x 4 b 92 cc 3452 ef 1 e 37528470495 b 86 d 3 f 976470734

No.22

6월 19일, BSC의 AraBlocks 프로젝트가 공격을 받아 약 131,000달러의 손실이 발생했습니다. 취약점이 발생하는 이유는 확인되지 않은 계약(0 x 7 ba 5 d )이 존재하기 때문입니다.

접근 통제 없는 스왑 작업으로 인한 가격 조작.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 xf 84 efa 8 a 9 f 7 e 68855 cf 17 eaac 9 c 2 f 97 a 9 d 131366

No.23

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 xafe 015 d 862 b 6 e 1 c 54 c 2870 d 89557 a 90 dafb 7 fefe

No.24

6월 21일 BabyDogeCoin이 공격을 받았고 공격자는 ~$100,000의 수익을 올렸습니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 xee 6764 ac 7 aa 45 ed 52482 e 4320906 fd 75615 ba 1 d 1

No.25

6월 24일 ShidoGlobal 프로젝트가 공격을 받았고 공격자는 ~$230,000의 수익을 올렸습니다. 취약점이 발생하는 이유는 PancakeSwap 풀에 있는 Shido V 1 토큰과 Shido V 2 토큰 사이에 가격 차이가 있기 때문입니다. 공격자는 플래시 대출을 통해 Shido V 1 토큰을 구입한 후 V 1 토큰을 다음으로 업그레이드했습니다.

V 2 Token을 획득하고 최종적으로 획득한 V 2 Token을 모두 판매하여 수익을 창출합니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 x 69810917928 b 80636178 b 1 bb 011 c 746 efe 61770 d

No.26

6월 24일 wodiu_os는 플래시 대출 공격을 받아 약 7,000달러의 손실을 입었습니다. 취약점이 발생하는 이유는 Uniswap 쌍에 있는 WODIU 토큰의 일부가 전송될 때마다 소각되어 쌍에 있는 WODIU 토큰의 가격이 조작되기 때문입니다.

문제 계약 주소:

https://www.oklink.com/cn/eth/address/0xb2b1ca8a73b3C31bD90dA7AF307D 743 CEc 5 BF 39 E

No.27

6월 27일, 이더리움의 BAT YunaToken은 플래시 대출 공격을 받아 ~$56,000의 손실을 입었습니다. 공격으로 인해 $YunaToken이 거의 90% 하락했습니다.

문제 계약 주소:

https://www.oklink.com/cn/bsc/address/ 0 x 1 C 261 D 5 B 5566 BBB 489 d 93622 D 68 a 7 D 7964 C 72 b 0 A

No.28

공격자 주소:

공격 트랜잭션:

https://www.oklink.com/cn/arbitrum/tx/ 0 xff 368294 ccb 3 cd 6 e 7 e 263526 b 5 c 820 b 22 dea 2 b 2 fd 8617119 ba 5 c 3 ab 8417403 d 8

공격자 주소:

https://www.oklink.com/cn/arbitrum/address/0xdb73eb484e7dea3785520d750eabef50a9b9ab33

No.29

6월 30일에는 Biswap_Dex 프로젝트가 공격을 받았습니다. 취약점의 원인은 V 3 Migrator 계약에서 제공하는 migration() 기능에 사용자가 입력한 매개변수에 대한 필수 검사가 부족하여 V 3 Migrator 계약의 LP 토큰 승인을 위한 사용자 자산이 손실되기 때문입니다. 공격자는 약 53,000달러를 벌었고, 공격은 여전히 진행 중이므로 사용자는 가능한 한 빨리 V 3 Migrator 계약 승인을 취소해야 합니다.

첫 번째 수준 제목

공격자 주소:

https://www.oklink.com/cn/bsc/address/ 0 xa 1 e 31 b 29 f 94296 fc 85 fac 8739511360 f 279 b 1976

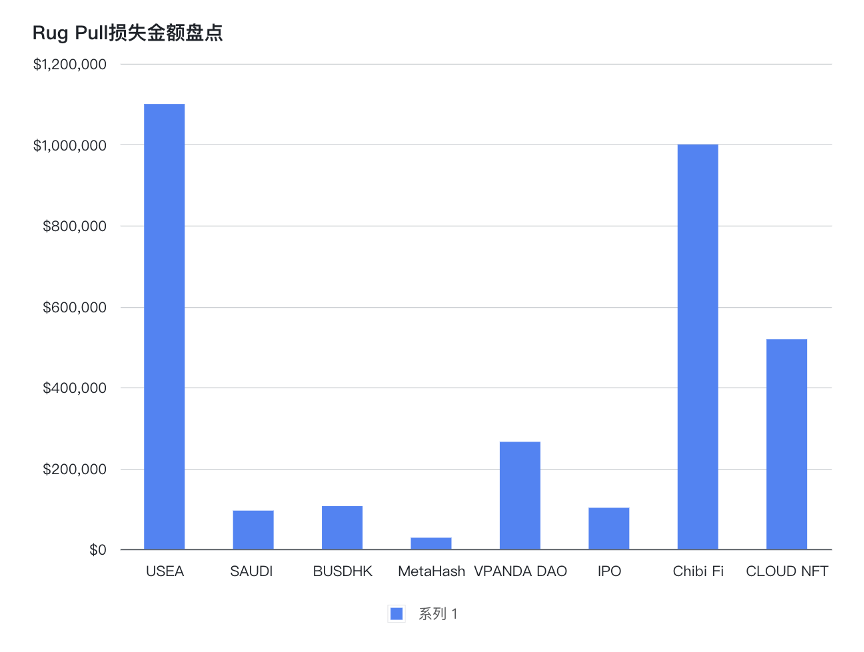

1.2 러그풀 인벤토리

No.1

6월 6일, USEA 토큰 배포자인 Rugged는 사용자 자금에서 약 110만 달러를 훔쳤습니다. 이를 위해 그들은 대량의 토큰을 발행하고 PancakeSwap의 USEA 토큰 거래 쌍에서 모든 유동성을 제거했습니다. 이로 인해 $USEA가 거의 99% 하락했습니다.

No.2

6월 8일 MEME 토큰 SAUDI는 이더리움에서 강세를 보이며 ~$95,000의 수익을 올렸고 $SAUDI는 98.5% 하락했습니다.

No.3

6월 10일 사기 토큰 BUSDHK는 견고했고 $BUSDHK는 100% 하락했습니다. 토큰 배포자가 관리하는 EOA 계정은 대량의 BUSDHK를 발행하고 이를 448 BNB로 교환합니다.

No.4

6월 13일, 사기 토큰 MetaHash가 견고해졌습니다. 토큰 배포자가 관리하는 EOA 계정은 유동성을 제거하여 ~$28,000를 얻습니다.

No.5

6월 19일에 VPandaCommunity는 약 265,000달러의 자금을 강탈하고 훔쳤습니다. 이로 인해 $VPC가 97.4% 감소했습니다.

No.6

6월 19일에 IPO_web 3은 ~$102,000의 수익으로 견고해졌습니다. 이로 인해 IPO가 32% 감소했습니다.

No.7

6월 27일, Chibi_Fi는 트위터 계정과 웹사이트를 강화했습니다. ~100만 달러 상당의 암호화폐가 도난당했고, 도난당한 자금은 ~555 ETH로 교환되어 Arbitrum에서 Ethereum으로 연결되었습니다.

No.8

첫 번째 수준 제목

1.3 소셜 미디어 사기 및 피싱 목록

No.1

6월 1일, PinkDrainer는 Blur ID 65611을 통해 훔쳤습니다."The Otherside: OTHR Token" NFT。

No.2

Orbiter_Finance Discord는 6월 1일에 해킹되었습니다. 팀이 서버 제어권을 다시 얻었음을 확인할 때까지 링크를 클릭하지 마십시오.

No.3

basenameapp Discord는 6월 1일에 손상되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 링크를 클릭하지 마세요.

No.4

FlareNetworks Discord는 6월 1일에 해킹되었습니다. 팀이 서버 제어권을 다시 얻었음을 확인할 때까지 링크를 클릭하지 마십시오.

No.5

6월 1일, EquilibreAMM Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.6

허위 충성 주장 웹사이트, 6월 2일. hxxps://claim-loyal.org/와 상호작용하지 마세요.

No.7

6월 3일 PeterSchiff 트위터 계정이 해킹당하여 hxxps://gold.fo/와 상호작용하지 않도록 피싱 사이트를 홍보하고 있었습니다.

No.8

6월 3일, MantaNetwork Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.9

6월 4일 트위터에서 홍보되는 가짜 충성도 주장 사이트를 조심하세요. hxxps://loyal.gl/과 상호작용하지 마세요.

No.10

6월 5일, mobius_market Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.11

6월 5일, Bee_NetworkFP Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.12

BIFROSTio Discord는 6월 5일에 해킹당했습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 링크를 클릭하지 마세요.

No.13

6월 6일, 트위터에서 홍보되는 가짜 Finale 청구 사이트를 조심하세요. hxxps://finale.claims/와 상호작용하지 마세요.

No.14

6월 6일, ZKEX_공식 디스코드 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.15

6월 7일, BNBCHAIN 디스코드 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.16

6월 7일 VinodChavdaBJP 트위터 계정이 해킹당하여 hxxps://xrpfinance-airdrop.com/과 상호 작용하지 않도록 피싱 사이트를 홍보하고 있었습니다.

No.17

6월 7일 ColeThereum 트위터 계정이 해킹되어 hxxps://entertheigloo.com/과 상호작용하지 말라는 피싱 사이트를 홍보하고 있었습니다.

No.18

6월 7일 스카이위버게임 디스코드 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.19

6월 7일, LodestarFinance Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.20

6월 8일 트위터에서 홍보되는 가짜 RICK 청구 사이트를 조심하세요. pickandrick.com과 상호작용하지 마세요.

No.21

6월 8일, KeplerHomes Discord 서버에 피싱 링크가 게시되었습니다. hxxps://claim-kepler.homes/와 상호작용하지 마세요.

No.22

6월 9일, stellaxyz_ Discord 서버에 피싱 링크가 게시되었습니다. hxxps://alpha-token.xyz/와 상호작용하지 마세요.

No.23

6월 9일, BankerCoinada Discord 서버에 피싱 링크가 게시되었습니다. hxxps://bankercoinada.site/와 상호 작용하지 마십시오.

No.24

6월 9일, Franklinisbored 트위터 계정이 해킹되어 hxxps://debanklabs.com/과 상호작용하지 않도록 피싱 사이트를 홍보하고 있었습니다.

No.25

6월 10일, nemesis_dao Discord 서버에 피싱 링크가 게시되었습니다. hxxps://helenaclaim.xyz/#과 상호작용하지 마세요.

No.26

6월 10일 HelenaFinancial Discord 서버에 피싱 링크가 게시되었습니다. hxxps://helenaclaim.xyz/#과 상호작용하지 마세요.

No.27

6월 10일, SafariSurfers Discord 서버에 피싱 링크가 게시되었습니다. hxxps://mintjttribe.com/과 상호작용하지 마세요.

No.28

6월 11일 ether_fi Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.29

6월 11일 RSTLSSxyz Discord 서버에 피싱 링크가 게시되었습니다. hxxps://rstlss-token.xyz/와 상호작용하지 마세요.

No.30

6월 11일, Questify_gg Discord 서버가 손상되었습니다. 지갑을 연결하지 마세요. 피싱 사이트로 연결됩니다.

No.31

6월 11일 트위터에서 홍보되는 가짜 Layer Zero Labs 주장 사이트를 조심하세요. hxxps://leyerszero.com/과 상호작용하지 마세요.

No.32

6월 12일, thatMediaWag Discord 서버에 피싱 링크가 게시되었습니다. hxxps://wag-media.club/과 상호작용하지 마세요.

No.33

6월 13일, WickedBoneClub Discord 서버에 피싱 링크가 게시되었습니다. hxxps://wickedboneclub.org/와 상호작용하지 마세요.

No.34

6월 13일 트위터에서 홍보되는 가짜 Golden Pepe 청구 사이트를 조심하세요. hxxps://mygoldenpp.com/과 상호작용하지 마세요.

No.35

6월 14일 KevinSvenson_ 디스코드와 트위터 계정이 동시에 해킹당했습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.36

6월 14일, 트위터에서 홍보되는 가짜 ChainGPT 청구 사이트를 조심하세요. hxxps://chainpt.claims/와 상호작용하지 마세요.

No.37

6월 15일, BeamerBridge Discord 서버에 피싱 링크가 게시되었습니다. hxxps://beamertoken.com/과 상호작용하지 마세요.

No.38

6월 15일 L0_Corner Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.39

6월 15일, 트위터에서 홍보되는 가짜 Lido 에어드랍 사이트를 조심하세요. hxxps://lido v 2 Finance.com/과 상호작용하지 마세요.

No.40

6월 15일 트위터에서 홍보되는 가짜 Finale 에어드랍 사이트를 조심하세요. hxxps://finale.website/와 상호작용하지 마세요.

No.41

6월 16일, zkxprotocol Discord 서버에 피싱 링크가 게시되었습니다. hxxps://zkx-token.fi/와 상호작용하지 마세요.

No.42

6월 16일 ShellProtocol Discord 서버에 피싱 링크가 게시되었습니다. hxxps://claim-shellprotocol.io/와 상호작용하지 마세요.

No.43

6월 16일, Adoptwombat Discord 서버에 피싱 링크가 게시되었습니다. hxxps://womtoken.app/과 상호작용하지 마세요.

No.44

6월 16일, 트위터에서 홍보되는 가짜 Psyop 에어드랍 사이트를 조심하세요. hxxps://psyopgifts.com/ 및 hxxps://xn--psop-625a.com/과 상호 작용하지 마세요.

No.45

6월 16일 트위터에서 홍보되는 가짜 Apecoin 에어드랍 사이트를 조심하세요. hxxps://apecoin.gl/과 상호작용하지 마세요.

No.46

6월 17일 polarbearsnft Discord 서버에 피싱 링크가 게시되었습니다. hxxps://polebearsnft.org/와 상호작용하지 마세요.

No.47

6월 17일 SteadyStackNFT Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.48

6월 18일 트위터에서 홍보되는 가짜 Layerzero 에어드랍 사이트를 조심하세요. hxxps://enter-layerzero.org/와 상호작용하지 마세요.

No.49

6월 19일에 트위터에서 홍보되는 가짜 zkSync 에어드롭 사이트를 조심하세요. hxxps://enter.zkzync.org/와 상호작용하지 마세요.

No.50

6월 19일 트위터에서 홍보되는 가짜 Optimism 에어드랍 사이트를 조심하세요. hxxps://airdrop.optimism.sx/와 상호작용하지 마세요.

No.51

6월 20일, CandyCollectiv Discord 서버에 피싱 링크가 게시되었습니다. hxxps://collab-land.ac/와 상호작용하지 마세요.

No.52

6월 20일 rlmverse Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.53

6월 20일 Inf_Skies Discord 서버에 피싱 링크가 게시되었습니다. hxxps://accessprotocol.live/와 상호작용하지 마세요.

No.54

6월 20일 Popcorn_DAO 디스코드 서버에 피싱 링크가 게시되었습니다. hxxps://popclaim.network/와 상호작용하지 마세요.

No.55

6월 21일 YouSUI_Global Discord 서버에 피싱 링크가 게시되었습니다. hxxps://yousui.live/와 상호작용하지 마세요.

No.56

6월 21일, 가짜 Crypto Legion 토큰에서 출구 사기가 감지되었습니다. 가짜 토큰을 홍보하는 hxxps://cryptlegions.net/ 웹사이트는 프로젝트 당사자의 공식 웹사이트가 아닙니다.

No.57

6월 21일 btcordinal Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.58

6월 22일, GamioNFT 디스코드 서버에 피싱 링크가 게시되었습니다. hxxps://mint-galxe.com/ventory/campaign/GCmwbUQaM 7/과 상호작용하지 마세요.

No.59

6월 22일, 트위터에서 홍보되는 가짜 PEPE 에어드랍 사이트를 조심하세요. hxxps://pepecoin.guru/와 상호작용하지 마세요.

No.60

6월 22일, 트위터에서 홍보되는 가짜 Evermoon 에어드랍 사이트를 조심하세요. hxxps://evermoonerc 20.com/과 상호작용하지 마세요.

No.61

6월 23일, 도가미 디스코드 서버에 피싱 링크가 게시되었습니다. hxxps://dogami.gift/와 상호작용하지 마세요.

No.62

6월 23일, 오볼네트워크 디스코드 서버에 피싱 링크가 게시되었습니다. hxxps://obol.store/와 상호작용하지 마세요.

No.63

6월 23일 optyfi Discord 서버에 피싱 링크가 게시되었습니다. hxxps://optyfi.net/과 상호작용하지 마세요.

No.64

6월 24일, 가짜 에어드랍 토큰이 여러 EOA 계정으로 전송되었습니다. 사용자가 보상 청구를 위해 hxxps://apdom.site/를 방문하도록 유도함으로써 사용자는 토큰을 보유할 수 있는 권한을 부여받습니다.

No.65

6월 25일 온트로피 디스코드 서버에 피싱 링크가 게시되었습니다. hxxps://ontropy.co/와 상호작용하지 마세요.

No.66

6월 25일, AltitudeDeFi Discord 서버에 피싱 링크가 게시되었습니다. hxxps://altitudedefi.net/과 상호작용하지 마세요.

No.67

6월 25일, lifiprotocol Discord 서버에 피싱 링크가 게시되었습니다. hxxps://lifi.bar/와 상호작용하지 마세요.

No.68

6월 25일 BrainlesSpikes Discord 서버에 피싱 링크가 게시되었습니다. hxxps://brainlesspikes.app/과 상호작용하지 마세요.

No.69

6월 25일 OptyFi Discord 서버가 해킹당했습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.70

6월 25일 트위터에서 홍보되는 가짜 Chainlink 에어드랍 사이트를 조심하세요. hxxps://claim-chainlink.net/과 상호작용하지 마세요.

No.71

6월 26일, Dackie_Official Discord 서버가 해킹되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.72

6월 26일, 더소프트다오 디스코드 서버가 공격을 받아 피싱링크가 공개되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.73

6월 26일, 트위터에서 홍보되는 가짜 Golden Pepe 청구 사이트를 조심하세요. hxxps://my-goldenpepe.com/과 상호작용하지 마세요.

No.74

6월 26일, MyCopilotBae Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.75

6월 26일, lightyear_game Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.76

6월 26일, 트위터에서 홍보되는 가짜 Loyal Airdrop 사이트를 조심하세요. hxxps://loyaltylabs.gg/와 상호작용하지 마세요.

No.77

6월 26일, 트위터에서 홍보되는 가짜 Pepe Stake 사이트를 조심하세요. hxxps://stake-pepe.com/과 상호작용하지 마세요.

No.78

6월 26일, oasys_games Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.79

6월 27일 트위터에서 홍보되는 가짜 미스터리 박스 에어드랍 사이트를 조심하세요. hxxps://web 3-limited.xyz/와 상호 작용하지 마십시오.

No.80

6월 27일, ZigZagExchange Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.81

6월 27일, Entanglefi Discord 서버에 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.82

6월 27일 AOFVerse Discord 서버가 해킹되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.83

6월 27일, Meowcoin 2023 Discord 서버가 해킹되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.84

6월 28일, MantaNetwork 트위터 계정이 해킹되어 피싱 링크가 게시되었습니다. hxxps://manta.money/와 상호작용하지 마세요.

No.85

6월 28일, WINRPotocol Discord 서버가 손상되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.86

6월 28일, 트위터에서 홍보되는 가짜 Loyal 에어드랍 사이트를 조심하세요. hxxps://loyaltylabs.eu/와 상호작용하지 마세요.

No.87

6월 28일, cilistia p 2 p Discord 서버가 해킹되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.88

6월 29일, UmbNetwork Discord 서버가 손상되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.89

6월 29일, BitKingz Discord 서버가 공격을 받아 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.90

6월 29일 트위터에서 홍보되는 가짜 Layer Zero 에어드랍 사이트를 조심하세요. hxxps://layerzero.global/과 상호작용하지 마세요.

No.91

6월 29일, Syntropynet Discord 서버에 피싱 링크가 게시되었습니다. hxxps://syntropy-net.com/과 상호 작용하지 마십시오.

No.92

6월 30일, radixdlt Discord 서버가 손상되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.93

6월 30일 ASETPay Discord 서버가 해킹되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.94

6월 30일, Dworfz Discord 서버가 해킹되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.95

6월 30일, swellnetworkio Discord 서버가 해킹되어 피싱 링크가 게시되었습니다. 팀에서 서버 제어권을 다시 얻었음을 확인할 때까지 어떤 링크도 클릭하지 마세요.

No.96

첫 번째 수준 제목

1.4 기타

No.1

6월 1일, unsheth_xyz는 unshETH 계약 배포자의 개인 키 중 하나가 손상되어 USH 가격이 -23% 하락했다고 밝혔습니다.

No.2

지난 6월 3일 다수의 아토믹월렛 이용자들이 소셜미디어에 자신의 지갑 자산이 도난당했다는 글을 올렸고, 이후에도 아토믹월렛은 지갑 도난 신고를 받고 원인을 조사하고 분석하기 위해 최선을 다하고 있다고 밝혔다. 지금까지 Atomic Wallet 사용자는 이 공격으로 총 1억 달러 이상의 손실을 입었습니다.

No.3

암호화폐 중개업체 Floating Point Group이 6월 11일 해킹당했습니다. 이번 공격으로 인한 총 피해액은 1500만~2000만 달러로 추산된다.

No.4

6월 14일, Hashflow가 White Hats의 공격을 받았습니다. 검증되지 않은 Hashflow Router 컨트랙트에는 인증 취약점이 있으며, 화이트 해커는 이 취약점을 이용하여 Hashflow Router 컨트랙트에 승인된 자금을 주소 0 xddb 19 a 1 bd 22 c 53 dac 894 ee 4 e 2 fbfdb 0 a 06769216으로 보냅니다. 인터페이스를 제공합니다. 사용자가 계약을 통해 이전된 자산을 복원하는 기능입니다.

공격자 주소:

공격자 주소:

https://www.oklink.com/cn/eth/address/0xBDf38B7475Ff810325AA39e988fb80E0aA007E84

No.5

첫 번째 수준 제목

2. 안전 요약

2023년 6월에도 DeFi 분야의 보안 사고가 계속해서 빈번하게 발생했고, 다수의 토큰 프로젝트가 공격을 받았습니다. 이러한 토큰 프로젝트는 더 복잡한 경제 모델로 인해 공격을 받을 가능성이 더 높습니다. 이러한 토큰에 투자할 때 투자자는 투자 위험을 줄이기 위해 해당 프로젝트가 권위 있는 기관의 감사를 받았는지 여부에 주의를 기울여야 합니다. 동시에, 버려진 Atlantis Loans 프로젝트에 대한 거버넌스 공격은 더 이상 상호 작용하지 않는 Defi 프로토콜의 경우 불필요한 자산 손실을 피하기 위해 적시에 승인을 취소해야 함을 상기시켜줍니다. 또한, 컴파운드 V 2 포크(Compound V 2 Fork) 프로젝트 마이다스 캐피탈(Midas Capital)이 공격받기 전에 유사한 보안 사고 2건이 발생했는데, 이는 팀의 위험 통제 인식과 운영 역량도 Defi 프로토콜의 건전한 운영에 중요하다는 것을 보여준다. 동시에 이번 달에는 소셜 미디어 사기와 피싱 프로젝트가 빈번하게 발생하는 추세를 유지했으며, 여러 프로젝트의 공식 디스코드나 트위터에서 피싱 링크를 게시하는 공격을 받았습니다. 또한 NFT 피싱 사기 사례도 수시로 발생하고 있어 관련 프로젝트에 참여하는 사용자들은 항상 경계해야 하며 의심스러운 링크를 임의로 클릭하지 말아야 합니다.