EIP-5058 이해를 위한 기사: NFT 프로젝트 당사자가 양동이를 가지고 도망가는 것을 막을 수 있습니까?

원작자: Fourteen Jun

어느 산업이든 프로젝트 당사자의 도피는 불가피한 것 같습니다. 피해야 할 ERC721 프로토콜 이 상황은 어떻습니까?

첫 번째 레벨 제목

이 기사의 내용:

우선 Xiaobai 대중 과학의 경우 EIP와 ERC의 관계는 무엇입니까?

둘째, 핵심 사항을 간략하게 설명하십시오.

a: EIP5058의 비전 및 구현

b: ERC721에 존재하는 문제는 APE 에어드롭이 플래시 론의 공격을 받는 Boring Ape Mortgage Ownership의 예를 들 수 있습니다.

첫 번째 레벨 제목

EIP와 ERC의 관계는 무엇입니까?

EIP란 무엇입니까?

정식 명칭은 이더리움 개선 제안(Ethereum Improvement Proposals)으로 이더리움 개발자 커뮤니티에서 제시하는 개선 제안, 개선, 프로그래밍 도구 등이 있습니다.

입구: https://eips.ethereum.org/all

ERC는 무엇입니까?

정식 명칭은 Ethereum Request For Comment(Ethereum Request For Comment)로, 이더리움에 다양한 애플리케이션 수준 개발 표준 및 프로토콜(애플리케이션 수준 표준 및 규칙)을 기록하는 데 사용됩니다. 일반적인 토큰 표준(ERC20, ERC721), 이름 등록(ERC26, ERC13), URI 패러다임(ERC67), 라이브러리/패키지 형식(EIP82), 지갑 형식(EIP75, EIP85) 등.

요약

요약

ERC 프로토콜 표준은 ERC20, ERC223, ERC721, ERC777 등과 같이 이더리움의 발전에 영향을 미치는 중요한 요소이며 이더리움 생태계에 큰 영향을 미쳤습니다. EIP는 업계의 역학 관계를 더 자세히 관찰하고 현재 병목 현상이 무엇인지 이해할 수 있습니다. 그래서 트랜드를 찾기 위해 매주 최신 EIP를 문제점부터 새로 고칩니다.

첫 번째 레벨 제목

EIP-5058은 무엇을 해결하려고 합니까?

항목: https://github.com/ethereum/EIPs/pull/5058/files

본질적으로 ERC721의 확장으로 프로젝트 당사자가 NFT 자산을 전송하는 대신 잠금을 수행할 수 있도록 합니다. 최대 기간.

사용자의 경우 자산은 여전히 내 계정에 있으며 자산이 만료되거나 프로젝트 당사자에 문제가 있는 경우 자산이 손실되지 않습니다.

관계자가 보기에 사용자 자산에 대한 악의적인 해킹이 아니라면 이체를 요구하는 것이 아니라 사용자를 잠그고 차단하는 문제일 뿐입니다.

승인된 개체: 한 번의 클릭으로 계정을 동결할 수 있는 규제 기관을 도입하는 것처럼 제3자가 될 수 있습니다.

첫 번째 레벨 제목

EIP-5058 제안은 현재 어떻게 구현됩니까?

본질적으로 NFT의 잠금 상태를 관리하여 프로젝트 당사자가 5058에서 상속된 NFT 프로젝트에서 잠금 및 전송 기능을 제공하고 상속에서 로열티와 같은 더 많은 기능을 실현할 수 있도록 하는 것입니다.

현재 제안에서 그는 다음과 같은 몇 가지 방법을 캡슐화하고 제공합니다.

사용자 승인 프로젝트 당사자: lockApprove(단일 NFT를 잠글 수 있는 권한), setLockApprovalForAll(이 주소 아래의 모든 NFT를 잠글 수 있는 권한)

프로젝트 계약 호출: lockFrom(사용자 NFT 잠금), unlockFrom(사용자 NFT 잠금 해제)

잠금 기간을 설정하려면:

프로젝트 당사자(제3자)가 NFT를 잠글 때,

잠금이 만료되는 블록 높이를 지정해야 하며 현재 블록 높이보다 커야 합니다.

잠금이 만료되면 NFT가 자동으로 해제되어 전송할 수 있습니다.

5058 자체의 보안 조치에도 많은 고려 사항이 있으며 잠금이 구현되면 감사됩니다.

실수로 자신을 잠그지 않도록 방지:"ERC5058: lock caller is not owner nor approved”

다른 사용자의 악의적인 잠금 방지:"ERC5058: lock from incorrect owner”

만료 시간은 블록 번호보다 커야 합니다."ERC5058: lock caller is not owner nor approved”

eip 토론 과정의 기록에서 초기 작성자는 만료를 나타내기 위해 타임스탬프를 사용했지만 더 많은 보안 위험을 초래할 수 있고 채굴자를 절대 신뢰해서는 안 되기 때문에 공식 제안에서 거부된 것을 기억할 수 있습니다.

잠금이 어떻게 되는지에 관해서는,

그는 일련의 프로토콜을 사용하여 NFT의 잠금 상태 및 잠금 해제 방법을 관리하고 5058 코드를 상속하는 후속 계약이 이 부분을 변경할 수 있도록 두 개의 가상 기능을 정의합니다.

_beforeTokenLock(operator, from, tokenId, expired);

_afterTokenLock(operator, from, tokenId, expired);

첫 번째 레벨 제목

유동성 문제를 어떻게 해결할 것인가?

첫 번째 레벨 제목

ERC721의 문제점은 무엇입니까?

실제로 ERC721은 지난 2년 동안 엄청난 폭발을 불러일으켰지만 첫 번째 문제는 확장성, 보안 및 유동성이며 불가능한 삼각형 사이의 게임이기도 합니다. 물론 현재 만개한 NFT 제안은 이미 삼각형을 깨는 길에 있습니다.

첫 번째 레벨 제목

보안 및 유동성 모순 - APE 사건

3월 APE 에어드랍 기간 동안 프로젝트 당사자는 Boring Ape NFT(https://apecoin.com/about)를 보유하여 APE 토큰을 획득할 수 있지만, 이전에 상위권 고부가가치 Boring Ape로서 많은 보유자들이 보유하게 될 것입니다. NFTX에 배치, 즉 조각화되어 erc20 토큰으로 변환되어 전송이 쉽고 높은 유동성을 얻을 수 있는 세분화된 토큰을 생성합니다.

APE 토큰은"Apecoin"을 보유하고 있으면 ApeCoin DAO에 가입할 수 있고 특정 거버넌스 권한을 가질 수 있습니다.

분배 모드: 에어드롭 ERC20 주소에 따라 NFT가 보유되는 첫 번째 모드입니다.

활동 규칙: 지갑으로 액세스, 다음 nft를 인식하는 경우 양적 토큰을 교환할 수 있습니다.

텍스트

공격을 받는 전반적인 과정

텍스트

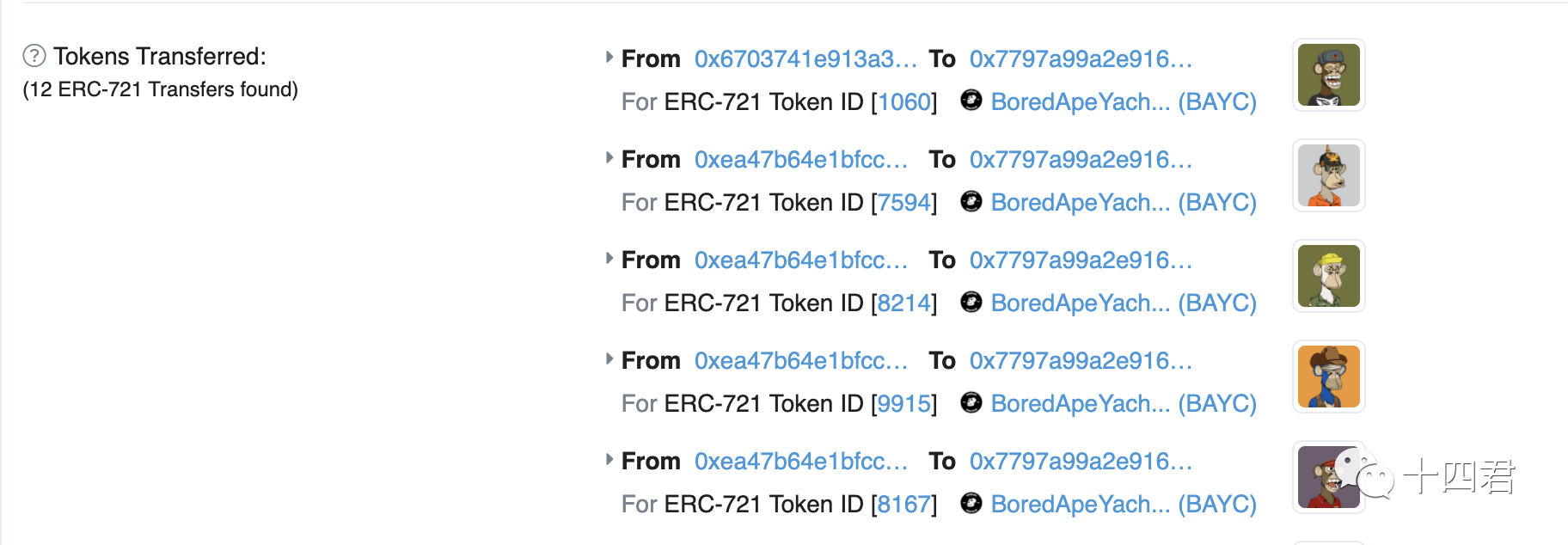

대략적인 단계는 다음과 같습니다.

1: 차익거래자는 우선 일시대출을 통해 일정 금액을 받고,

2: 이 펀드를 사용하여 sushiswap에서 vToken을 구입하십시오.

3: 그런 다음 nftx.io 플랫폼에서 nft를 교체합니다.

4: nft를 받은 후 에어드랍 토큰 APE를 받으러 갑니다.

5: 마지막으로 vToken과 교환하여 nftx.io로 돌아가는 nft 서약에 대해 이야기하겠습니다.

6: 플래시론을 갚다

공격 흔적은 다음과 같다.

https://etherscan.io/tx/0xeb8c3bebed11e2e4fcd30cbfc2fb3c55c4ca166003c7f7d319e78eaab9747098

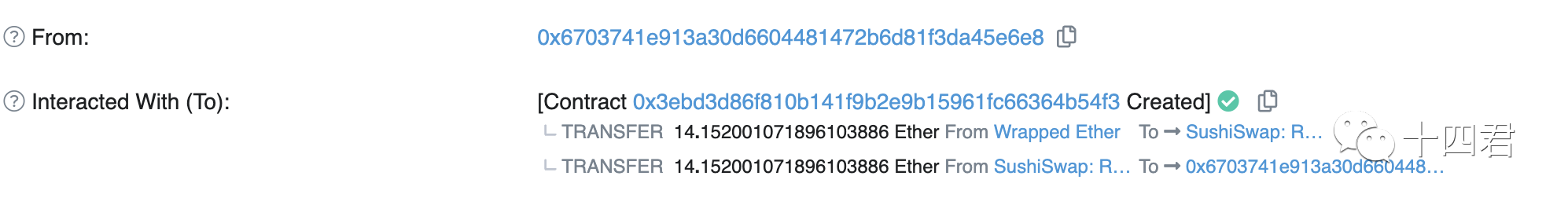

아래 그림은 플래시론으로 얻은 ETH를 wETH(네이티브 토큰용 ERC20 프로토콜의 패키징 토큰)로 변환한 모습입니다.

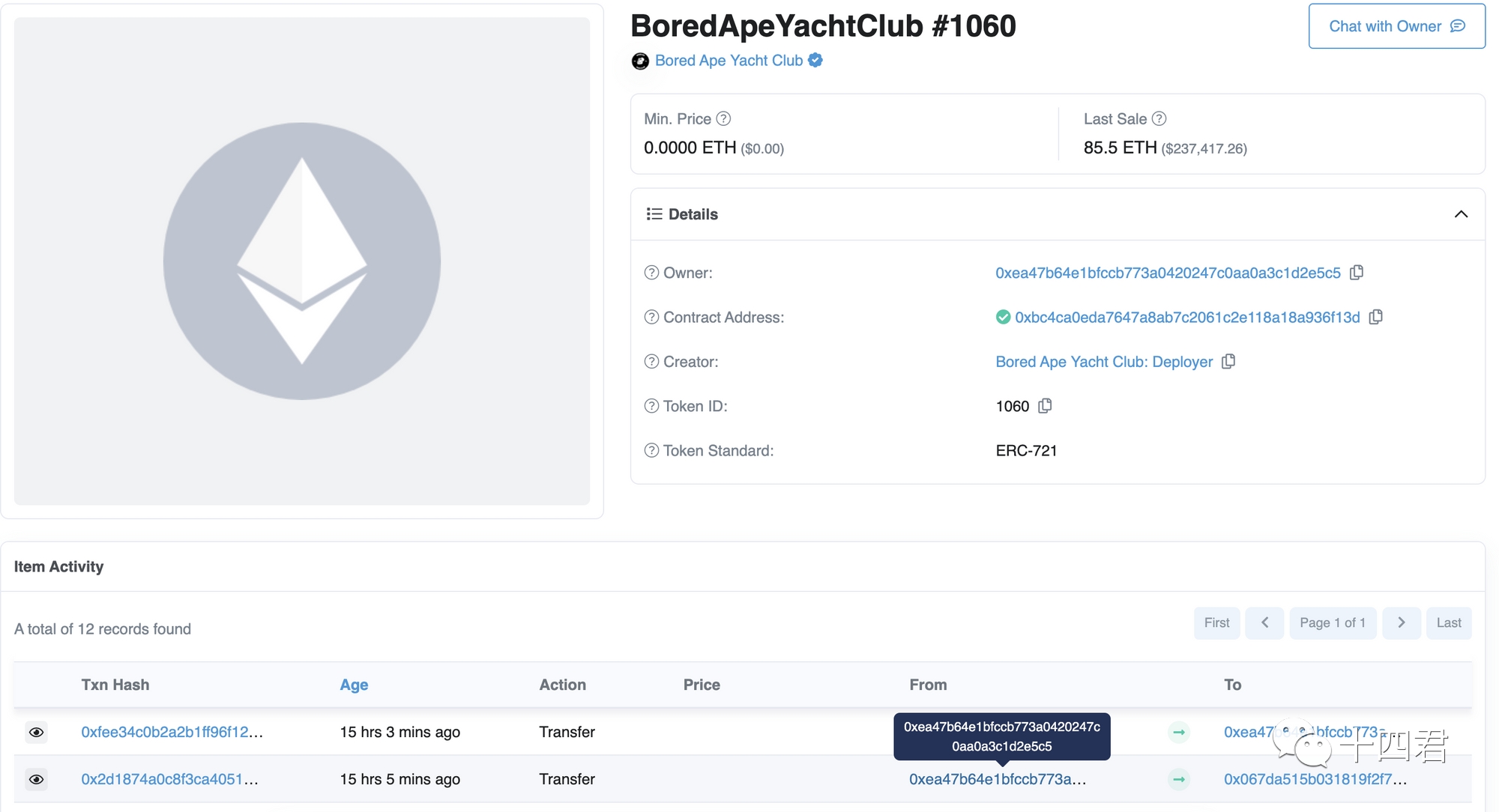

아래 그림은 당시 No.1600 Boring Ape NFT의 마지막 거래가격, 85.5 ETH, 약 23W USD

그 중 하나가 바로 이 아바타입니다.

그림 1060을 보면 NFTX.io의 컨트랙트 주소에서 빼내어 3블록 후에 다시 옮겨온 것을 알 수 있다.

공격자 주소를 조회합니다.

https://etherscan.io/address/0x29b8d7588674fafbd6b5e3fee2b86a6c927156b0

텍스트

누가 졌다

첫 번째 레벨 제목

요약 - 이성은 아름답고 현실은 멀다

사실 재산권의 분리는 어느 정도 실질적인 의미가 있지만 표준 프로토콜에 포함되기까지는 아직 갈 길이 멀다. 아직 선택하지 않은 사용자에게는 인기가 없습니다.

사실 더 많은 NFT의 위험은 프로젝트 당사자에 의해 재활용되는 것이 아니라 제로화되는 데 있습니다 APE 토큰 사건은 소득 약탈로 이어지는 재산권 분리에 대한 설명 일뿐입니다.비교적 극단적인 경우。

물론 단순히 사용 가능한 프로토콜 코드를 찾는 것이 아니라 페인 포인트의 트렌드 변화에 더 관심을 갖고 최신 EIP에 주목합니다.

즉, 여전히 많은 NFT 프로토콜 표준 제안이 있습니다. 어떤 것을 듣고 싶습니까?

ERC2981 NFT 로열티 표준

EIP4907 대여 가능 NFT

EIP2309는 전송 파괴 NFT를 병렬로 생성할 수 있습니다.

Azuki에서 출시한 ERC721A, 배치 민트 가스를 줄이기 위한 맞춤형

원본 링크

......