슬로우 미스트: 해커들은 어떻게 Tornado.Cash를 통해 코인을 세탁했습니까?

첫 번째 레벨 제목

기본 지식

첫 번째 레벨 제목

사례 분석

오늘 저희가 분석하고자 하는 것은 실제 사례로, 피해자 플랫폼이 저희를 발견했을 때(자세한 내용을 공개하는 것이 불편함) 이더리움, BSC, 폴리곤 3개 체인에서 도난당한 자금이 모두 Tornado.Cash로 이체되었습니다. 해커이기 때문에 주로 Tornado.Cash 부분을 분석합니다.

해커 주소:

보조 제목

0x489...1F4(Ethereum/BSC/Polygon)

0x24f...bB1(BSC)

이더리움 부분

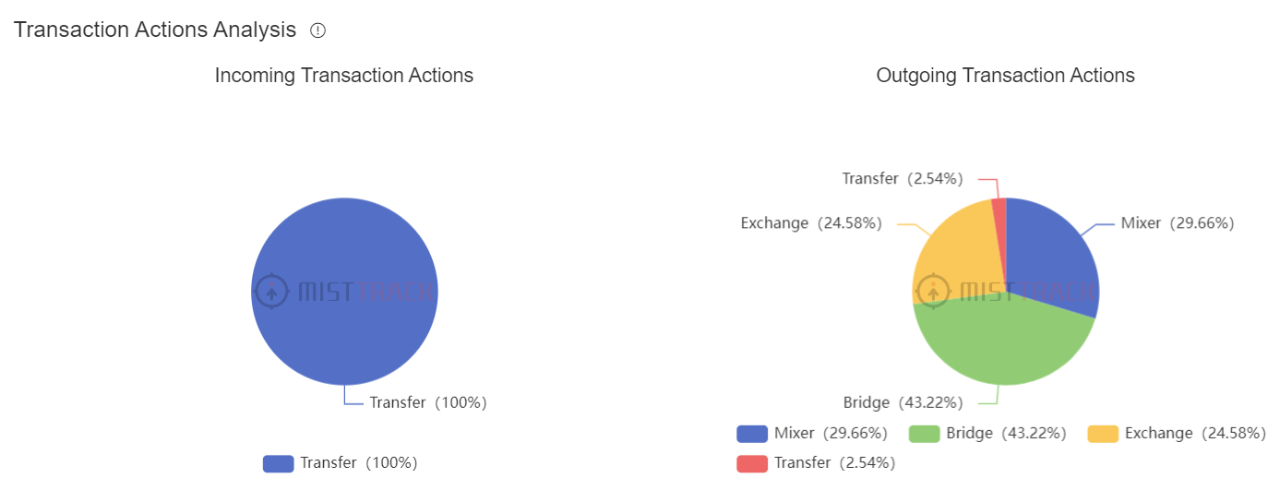

SlowMist MistTrack 자금 세탁 방지 추적 시스템의 도움으로 먼저 주소의 일반적인 기능 분석을 수행합니다.

일부 디스플레이 결과에서 해커가 트랜잭션에서 더 많은 브리지와 믹서를 사용한다는 것을 알 수 있으며 이는 해커 초상화를 분석하는 데 매우 중요합니다.

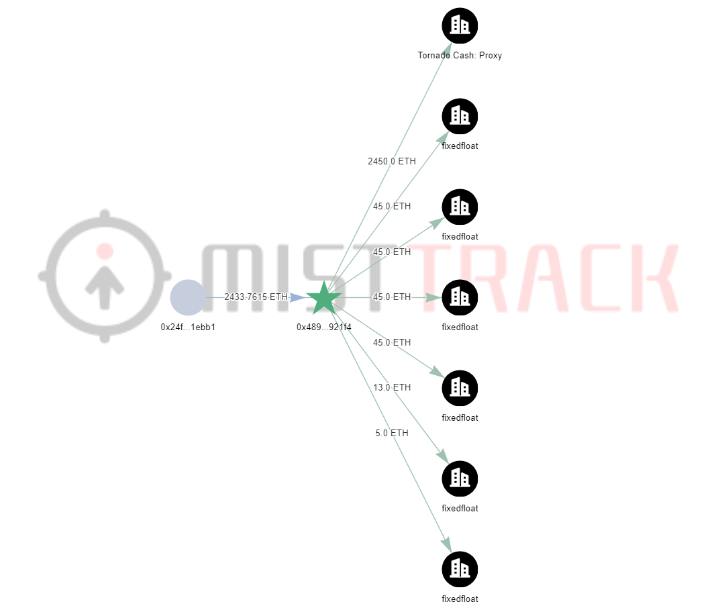

다음으로 이더리움의 자금 및 행동에 대한 심층 분석을 수행했습니다. SlowMist MistTrack 자금 세탁 방지 추적 시스템의 분석에 따르면 해커는 2450 ETH를 Tornado.Cash에 5x10 ETH+의 형태로 일괄 전송했습니다. 24x100 ETH, 198 ETH를 FixedFloat로 전송하여 Tornado.Cash 부분을 계속 주시할 수 있습니다.

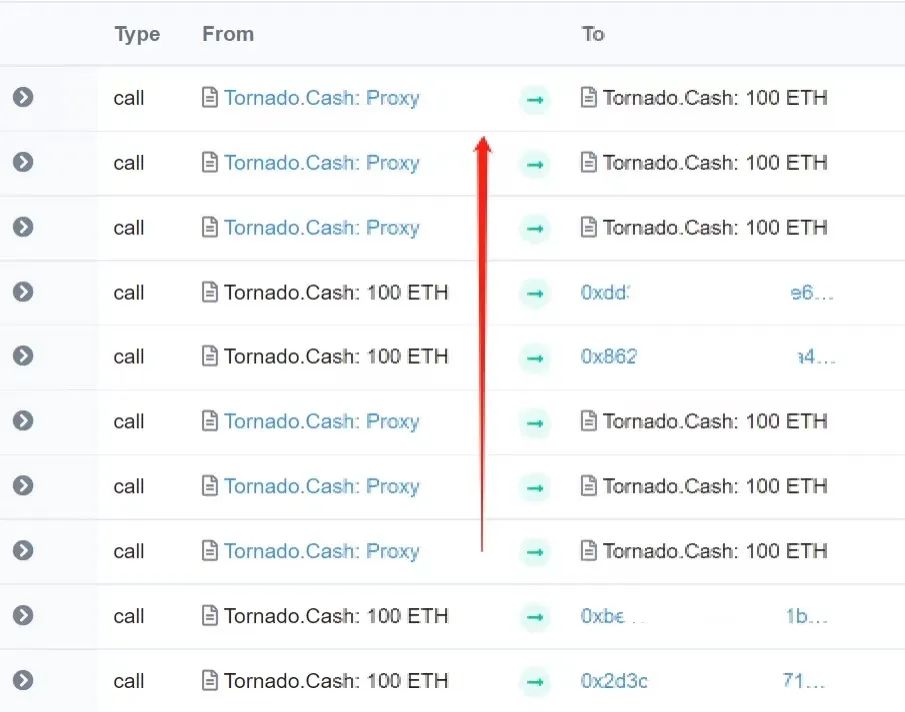

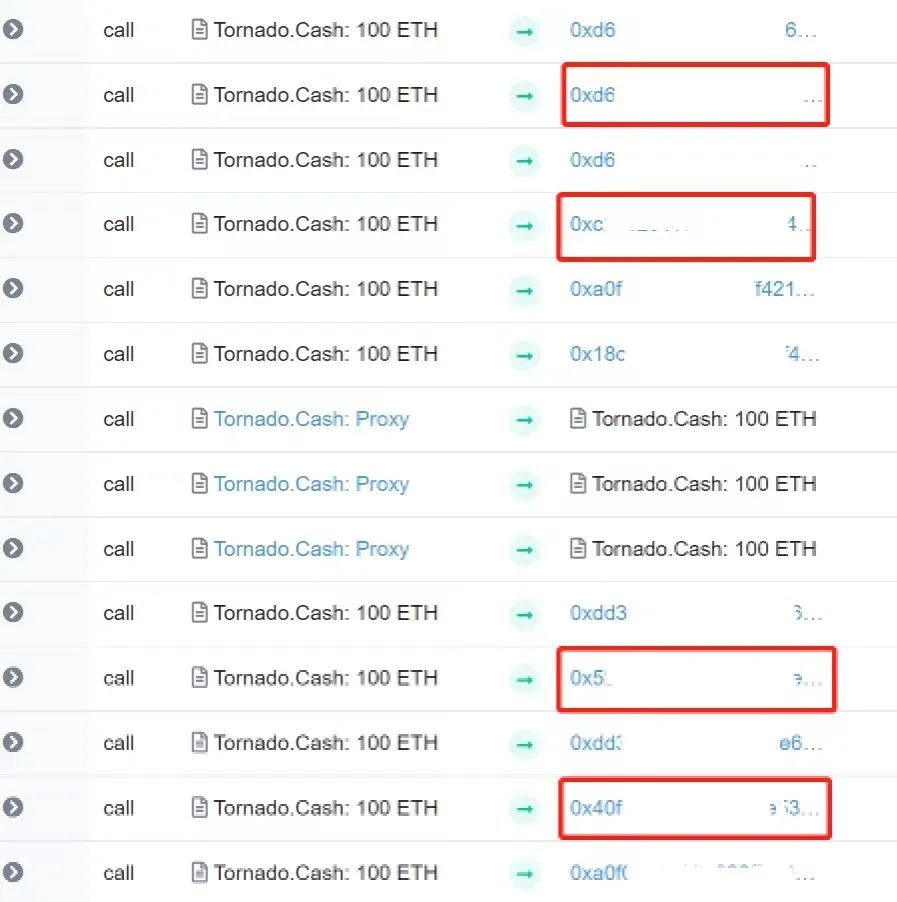

해커가 Tornado.Cash에서 전송하는 주소를 추적하려고 하므로 이더리움에서 Tornado.Cash로 처음 자금을 전송한 시점부터 시작해야 하므로 처음 10 ETH와 초 10 ETH 시간 범위가 비교적 크므로 100 ETH의 작은 범위로 분석을 시작하겠습니다.

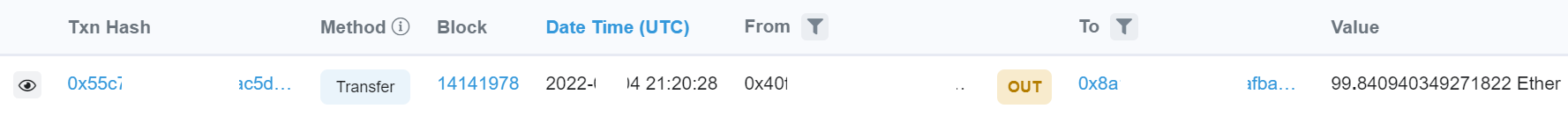

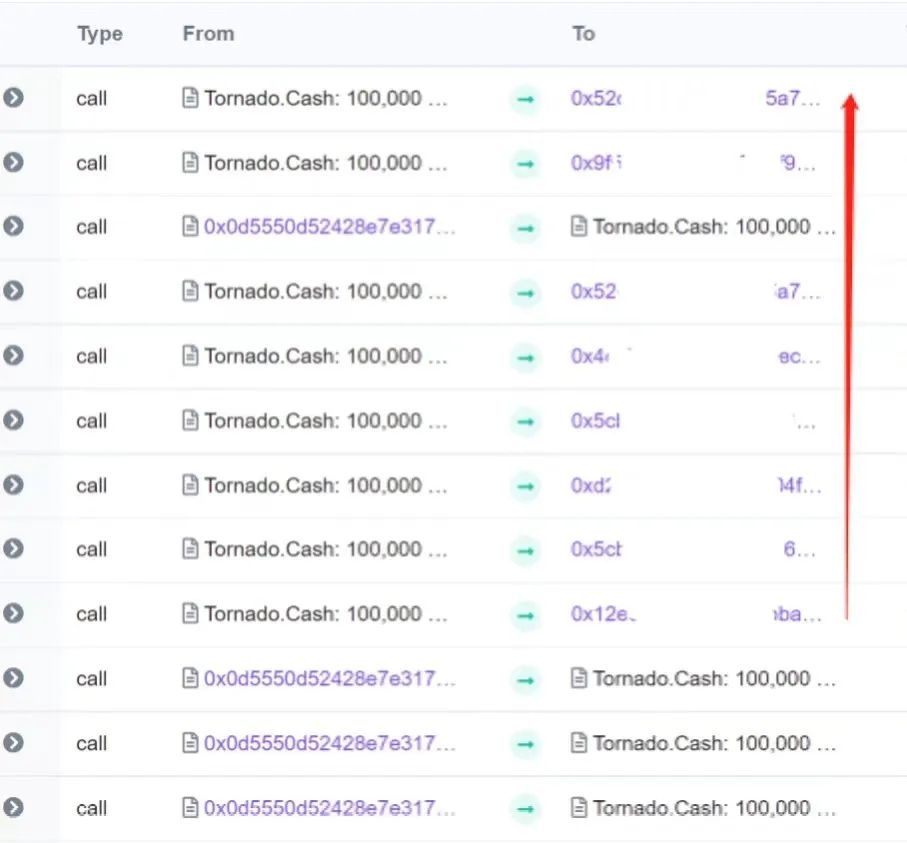

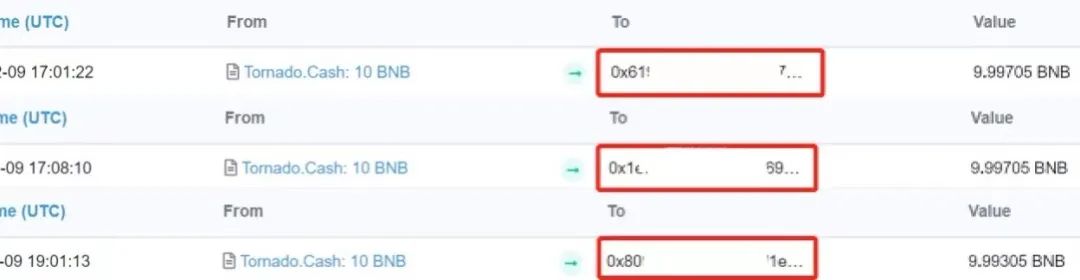

Tornado.Cash:100 ETH 계약에 해당하는 트랜잭션을 찾아보고 Tornado.Cash에서 전송된 주소가 많이 있음을 확인했습니다. SlowMist MistTrack 분석 후 타임라인과 트랜잭션 특성이 일치하는 주소를 걸러냈습니다. 물론 여전히 많은 주소가 있으므로 계속 분석해야 합니다. 그러나 의심스러운 첫 번째 주소(0x40F...952)까지는 그리 오래 걸리지 않았습니다.

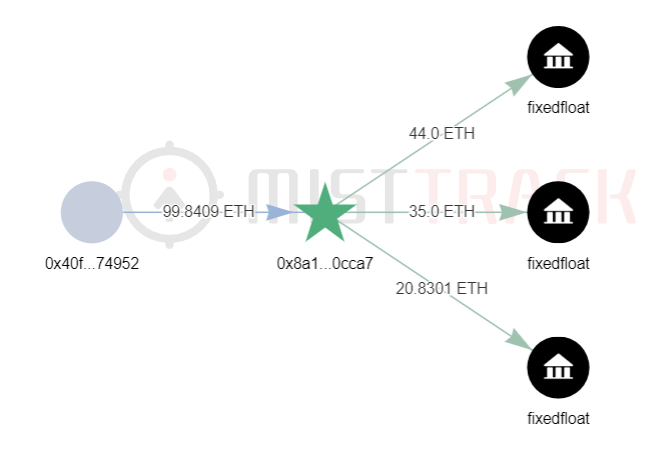

MistTrack의 분석에 따르면 주소(0x40F...952)는 Tornado.Cash에서 전송된 ETH를 주소(0x8a1...Ca7)로 전송한 다음 ETH를 3회로 나누어 FixedFloat로 전송합니다.

물론 이 또한 우연의 일치일 수 있으므로 계속 확인해야 합니다.

분석을 계속하면 3개의 주소가 동일한 특성을 갖는 것으로 나타났습니다.

A→B→(다수) FixedFloat

A → (다중) FixedFloat

보조 제목

다각형 섹션

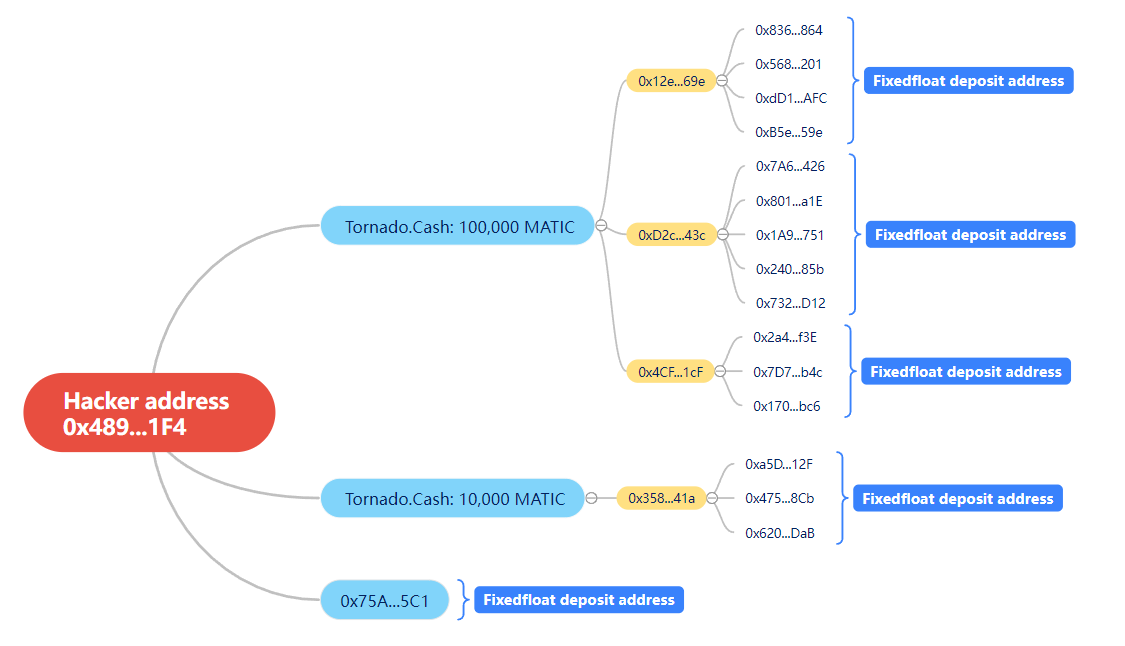

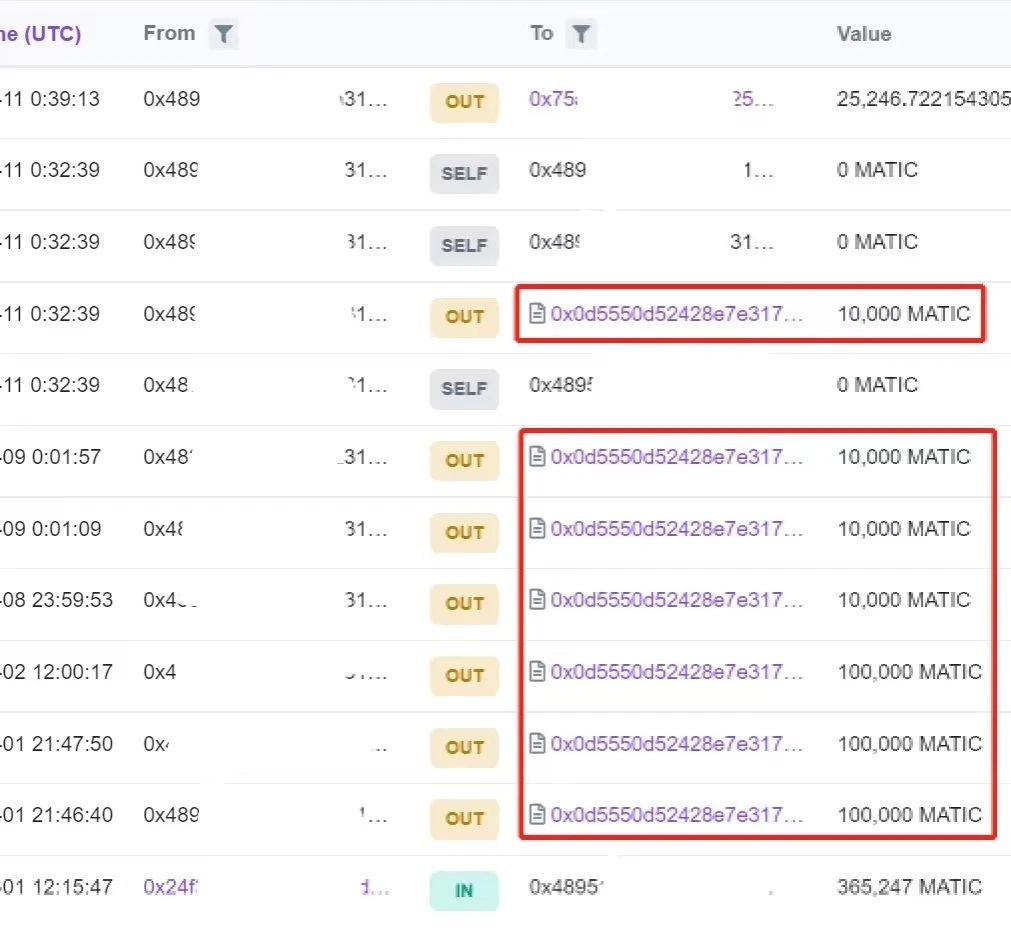

아래 그림과 같이 해커는 7번에 걸쳐 얻은 365,247 MATIC의 일부를 Tornado.Cash로 전송합니다.

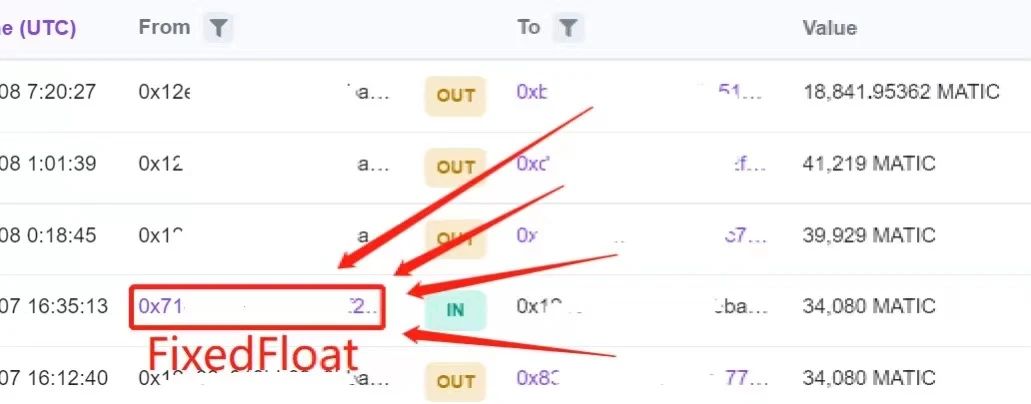

나머지 25,246.722 MATIC을 주소(0x75a...5c1)로 이체한 후 자금의 이 부분을 추적한 결과, 해커가 25,246.721 MATIC을 FixedFloat로 이체한 것을 확인하여 해커가 동일한 방법을 사용하여 Polygon에서 동전을 세탁하십시오.

위 그림에서 마지막 3번의 트랜잭션에 해당하는 Tornado:100,000 MATIC 계약을 먼저 찾았고, Tornado.Cash 계약에서 전송된 주소가 많지 않아 하나씩 분석할 수 있습니다.

곧 문제가 있다고 생각했던 첫 번째 주소(0x12e...69e)를 찾았습니다. 우리는 친숙한 FixedFloat 주소를 보았습니다. fixedFloat가 MATIC을 주소(0x12e...69e)로 전송했을 뿐만 아니라 주소(0x12e...69e)에서 전송된 자금의 수신 주소도 MATIC을 FixedFloat로 전송했습니다.

보조 제목

BSC 부분

아래의 BSC 부분을 분석해 보자. BSC에는 두 개의 해커 주소가 있습니다. 먼저 주소를 살펴보겠습니다(0x489…1F4).

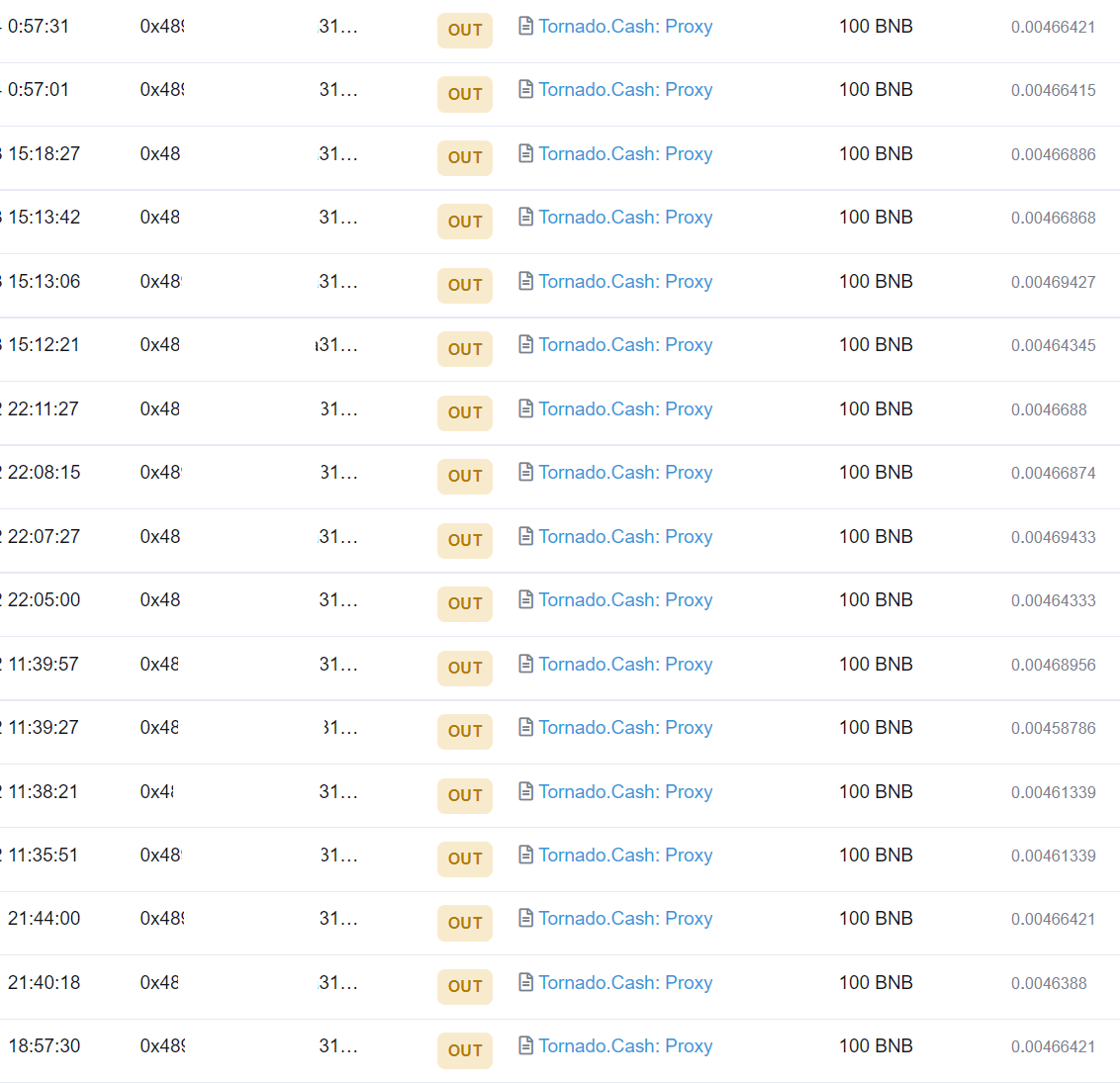

해커 주소는 17회에 걸쳐 1700 ETH를 Tornado.Cash로 전송했으며 시간 범위는 비교적 일정했습니다. 우리는 해커들이 그들의 트릭을 반복할 것이라고 생각했을 때 그렇지 않다는 것을 발견했습니다. 마찬가지로 SlowMist MistTrack의 분석 및 심사를 거쳐 타임라인과 트랜잭션 특성에 부합하는 주소를 선별한 다음 하나씩 돌파했습니다.

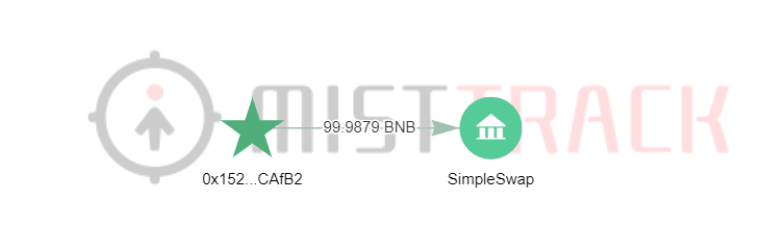

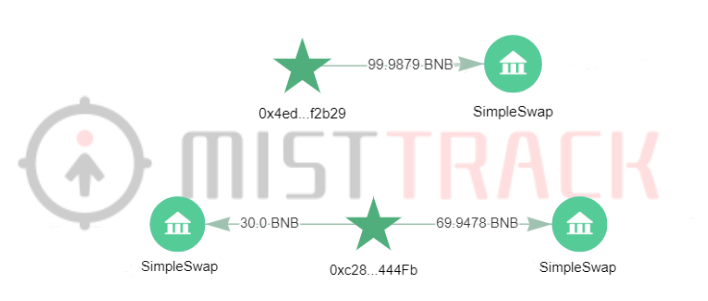

분석하는 동안 주소(0x152…fB2)가 우리의 관심을 끌었습니다. 그림과 같이 SlowMist MistTrack에 따르면 이 주소는 Tornado.Cash에서 이체된 ETH를 SimpleSwap으로 옮겼습니다.

계속 분석한 결과 해커가 플랫폼을 변경했지만 방법의 특성은 여전히 유사합니다.

A→SimpleSwap

A→B→SimpleSwap

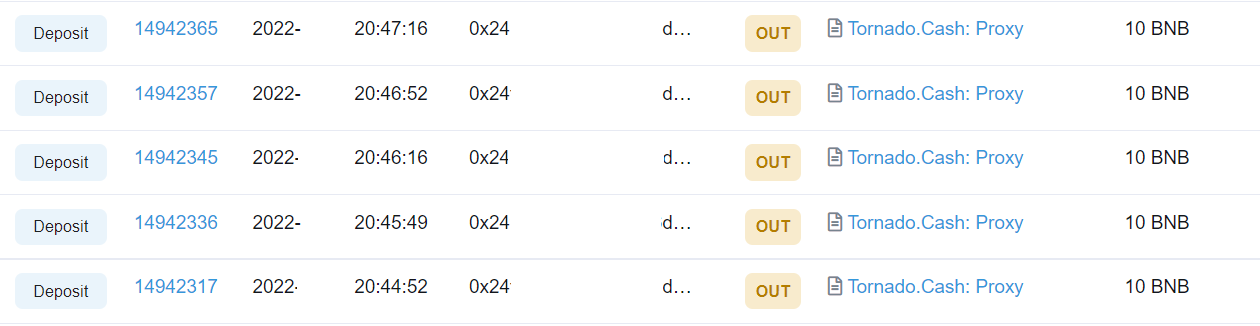

또 다른 해커 주소(0x24f…bB1)가 10 BNB 단위로 Tornado.Cash로 전송되었습니다.

요약하다

요약하다

이 기사는 주로 실제 사례로 시작하여 해커가 Tornado.Cash를 사용하여 다른 체인에서 도난당한 자금을 청소하는 방법을 분석하고 결론을 내립니다.통화가 일반적으로 사용되는 혼합 통화 플랫폼(FixedFloat/SimpleSwap/Sideshift.ai)으로 전송된 후 직접 또는 중간 주소를 통해. 물론 이것은 Tornado.Cash를 통해 코인을 세탁하는 방법 중 하나일 뿐이며 더 많은 방법이 여전히 발견되기를 기다리고 있습니다.

결과를 보다 효율적이고 정확하게 분석하려면 도구를 사용해야 합니다. 2억 개 이상의 지갑 주소 태그가 있는 SlowMist MistTrack 자금 세탁 방지 추적 시스템은 사용자 충전 주소, 웜 지갑 주소, 핫 지갑 주소, 콜드 지갑 주소 등과 같은 글로벌 주류 거래 플랫폼의 다양한 지갑 주소를 식별할 수 있습니다. MistTrack 자금세탁 방지 추적 시스템은 자금세탁 방지 분석 및 평가에서 중요한 역할을 하는 모든 지갑 주소에 대한 기능 분석 및 행동 초상화를 수행할 수 있습니다.