突入:オラクルの脆弱性と数十億ドル規模のDeFiテスト

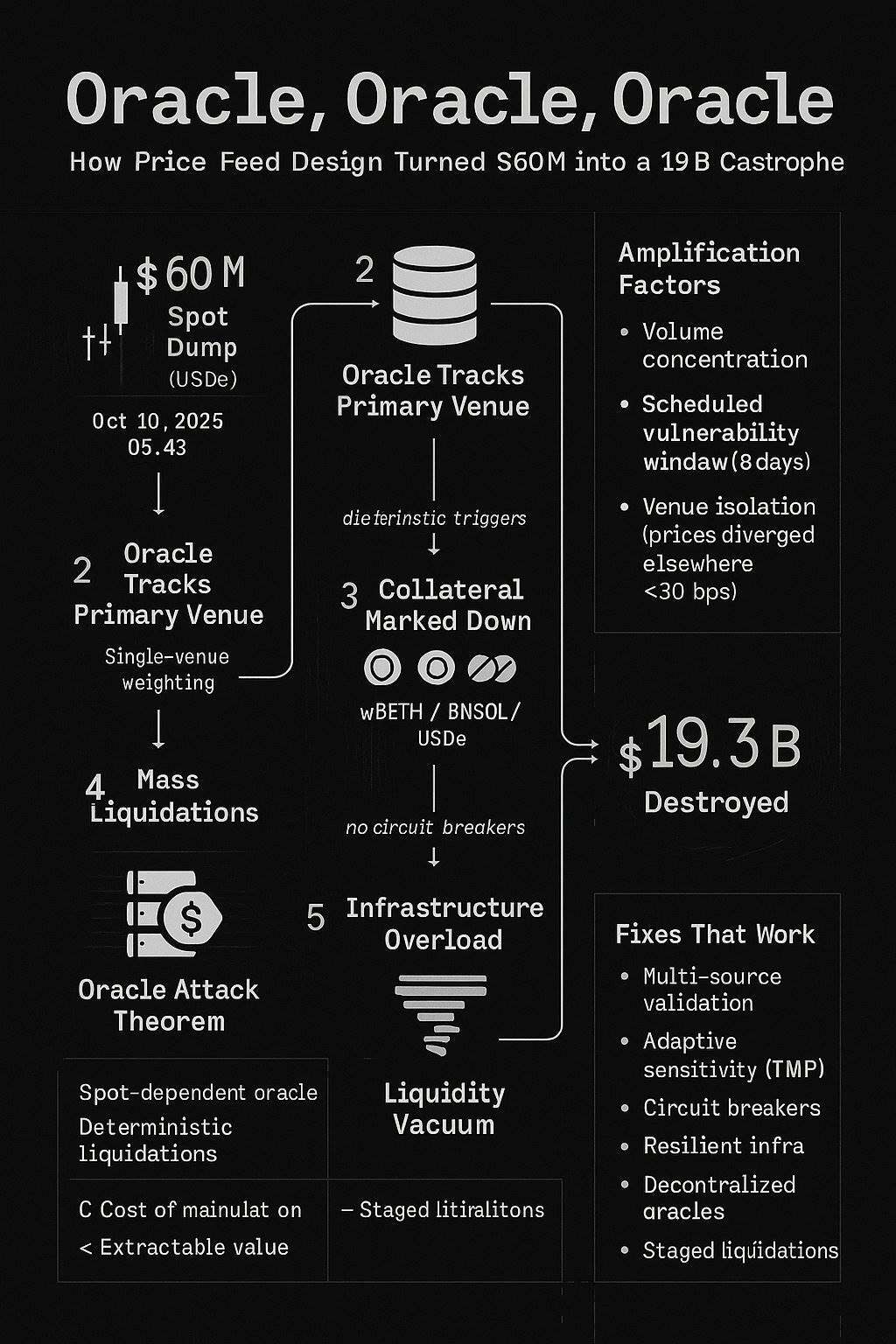

- 核心观点:预言机设计缺陷导致193亿美元损失。

- 关键要素:

- 过度依赖单一交易所现货价格。

- 清算机制缺乏熔断保护。

- 基础设施无法应对连锁清算。

- 市场影响:暴露DeFi系统性风险,促进行业整改。

- 时效性标注:中期影响。

原作者: YQ

原文翻訳: TechFlow

2025年10月10日から11日にかけて、6,000万ドル相当の株式が売り込まれ、193億ドルの価値が失われました。これは市場の暴落や、真に損失を被ったポジションの連鎖的な清算によるものではなく、オラクルの障害によって引き起こされたものです。

これは目新しいものではありません。2020年2月以降、同じ攻撃モデルが何度も悪用され、業界全体で数十件のインシデントが発生し、総額数億ドルの損失が発生しました。しかし、2025年10月のインシデントは、過去最大のオラクル攻撃の規模を160倍に拡大しました。これは、技術的な高度化ではなく、根本的な脆弱性はそのままに、基盤となるシステムが拡張されたことが原因です。

過去5年間、私たちは大きな代償を払ってきたにもかかわらず、教訓を学ぶことができていません。この記事ではその理由を分析します。

オラクルのジレンマ:感度 vs. 安定性

すべてのプラットフォームは、レバレッジを使用する際に、価格操作を防ぎながら担保の価格を正確に設定する方法という根本的な課題に直面しています。

- 過敏すぎる→ 操作攻撃を受けやすい

- 安定しすぎる→ 実際の損失をタイムリーに反映できない

2025年10月のイベントでは「センシティビティ」が選択されました。オラクルはスポット市場価格を忠実に追跡し、6,000万ドル相当の資産が売却された際に、担保価格をリアルタイムで下方修正し、大量清算を引き起こしました。システムは設計通りに機能しました。

しかし、この設計は悲惨なものでした。

5年間無視されてきたモデル

2025 年 10 月の出来事を分析する前に、これが初めて起こったことではないことを理解する必要があります。

過去の期間(2020~2022年)

2020年2月:bZx (35万ドル + 63万ドルの損失)はシングルソースオラクルを使用しています。フラッシュローンはUniswap上のWBTCの価格を操作します。総供給量の14.6%がbZxが依存する価格データを操作するために移動されました。

2020年10月:Harvest Finance (2,400万ドルの盗難、5億7,000万ドルの運用)は、わずか7分で5,000万ドルのフラッシュローンを利用してCurveのステーブルコインの価格を操作しました。これによりインフラの崩壊と大規模な流動性流出が引き起こされ、当初の盗難額をはるかに上回る損失が発生しました。

2020年11月:Compound (清算額8,900万ドル)では、Coinbase ProのDAIが一時的に1.30ドルまで急騰しました。これはこの取引所では前例のない現象です。Coinbaseの価格をベンチマークとするCompoundのオラクルは、一時的な価格異常によりユーザーの清算を招きました。この操作には、30万ドルの注文板をレバレッジするために10万ドルが必要でした。

2022年10月:Mango Markets (1億1,700万ドルの損失)は、当初の500万ドルの資本を活用し、複数の取引プラットフォームでMNGOトークンの価格を2,394%上昇させました。その後、同社は高額の担保を差し入れて1億1,700万ドルの借入を行い、盗んだガバナンストークンを使って自社に投票し、「バグバウンティ」として4,700万ドルを獲得しました。これは、米国商品先物取引委員会(CFTC)によるオラクル操作に対する初の執行措置となりました。

共通点

各攻撃は同じロジックに従います。

- オラクルが依存する操作されたデータソースを特定する

- 計算: 操作コスト < 抽出可能な価値

- 攻撃の実行

- 利益

2020年~2022年: 41件のオラクル操作攻撃により4億320万ドルが盗まれました。

業界の対応:対応は断片的で遅く、不完全です。ほとんどのプラットフォームは依然として、冗長性が不十分なスポットベースのオラクルを使用しています。

そして、2025年10月の出来事が起こりました。

Oracleの失敗の分析:2025年版

2025 年 10 月 10 日午前 5 時 43 分: 6,000 万ドル相当の USDe がスポット市場で売却されました。

適切に設計されたオラクルでは、複数の独立したデータ ソースがショックを吸収し、影響は最小限に抑えられます。

この預言では、災害が起こると告げられています。

6,000万ドルのスポット売り→オラクルが担保価格を引き下げ(wBETH、BNSOL、USDe) →大量清算が発生→インフラの過負荷→流動性の不足→ 193億ドルの資産が蒸発

増幅効果

- マンゴーマーケット(2022年) :500万ドルの操作 → 1億1,700万ドルの引き出し(23倍)

- 2025年10月:6,000万ドルの操作 → 193億ドルの破壊(322倍)

これは技術的な複雑さが増したためではなく、むしろ同じ脆弱性が制度規模にまで拡大されたためです。

重量配分の問題

このオラクルは主要取引所のスポット価格に大きく依存しています。単一の取引所が取引量を独占している場合、次のような影響があります。

- 取引量が多いということは、価格発見が信頼できる(一見合理的)ことを示しているようだ

- 中央集権化は操作のリスクを高める(アキレス腱)

- 単一の内部価格は自己永続的なサイクルを生み出し(問題を悪化させる)

あるアナリストのコメントは、この論理の欠陥を明らかにしている。「オラクルの重み付け分布によれば、[取引所]はusde/bnsol/wbethの取引量が最も多いため、スポット価格を参照する必要がある。」

最大市場を信じるというこの本能が、5年間で数十億ドルの損失につながりました。取引量の集中は価格の正確さを示す証拠ではなく、操作の機会を示唆しています。

スケジュールされた脆弱性ウィンドウ

オラクルメソッドのアップデートは実装の8日前に発表されました。これにより、攻撃者は以下の情報を得ました。

- Oracle 依存関係

- 予測可能な移行タイミング

- 8日間の準備

以前の Oracle 攻撃では既存の脆弱性が悪用されていましたが、2025 年 10 月の攻撃では Oracle メソッドの切り替え時に発生する脆弱性が悪用されました。この脆弱性は、改善が早期に発表されたためにのみ存在していたものです。

サイト分離テスト

最も明確な証拠は、このインシデントが資産損失ではなくオラクル障害によって引き起こされたことを示唆しています。

- 主要取引所:USDe価格は0.6567ドル、wBETH価格は430ドル

- その他の取引プラットフォーム:価格の偏差は30ベーシスポイント未満

- オンチェーン流動性プール:影響は最小限

EthenaのGuy氏は次のように指摘している。「このイベントの間、90億ドル以上のステーブルコイン担保が即時償還可能な状態のままであった。」

オラクルがデータソースとする取引所では価格が大きく変動した一方、他の取引所では価格は安定していました。オラクルは価格操作を報告し、市場の他の場所には存在しない価格に基づいて清算を促しました。

これはまさに2020年のコンパウンド事件と同じパターンです。孤立した取引所での価格操作がオラクルによって記録され、システム全体に損害を与えました。

インフラの波及効果

アナリストのアジンテンダーは増幅のメカニズムを指摘している。

「連鎖的な清算により、サーバーは数百万件ものリクエストで過負荷状態になりました。マーケットメーカーはタイムリーに入札できず、流動性の空白が生じました。」

これはまさに、2020年のハーベスト・ファイナンス事件の拡大版です。攻撃によって、インフラが処理できるよりも速いペースで清算が引き起こされ、マーケットメーカーは対応できず、流動性が消失し、連鎖反応が自己強化されるようになりました。

2020 年 10 月に Harvest Finance のインフラストラクチャが崩壊した後 (ユーザーが資金を引き出し、TVL が 10 億ドルから 5 億 9,900 万ドルに減少)、オラクル システムはストレス イベント中のインフラストラクチャ容量を考慮する必要があるという教訓が得られました。

しかし、2025年10月の出来事は、私たちが教訓を学んでいなかったことを証明しました。

感度のトレードオフ:2つのアプローチ、1つの災害

Ethena の Guy は、核となる設計上の課題を明確に説明しました。オラクルでは、短期的な一時的な逸脱 (市場ノイズ) と長期的な資産の減損 (実際の損失) を区別する必要がある、ということです。

2025 年 10 月には、次の 2 つの対応が考えられます。

高感度法(交換失敗)

- スポット価格をリアルタイムで追跡

- 市場の変化に迅速に対応する

- 結果:193億ドルの波及効果

これが bZx/Harvest のアプローチです。スポット市場を信頼しますが、操作によって破壊されます。

高安定性方式(生き残るDeFiプラットフォーム)

- ハードライティングされた USDe = USDT

- 短期的な市場のノイズを無視する

- 結果:清算なし

これは過剰修正であり、失敗よりはましですが、まだ最適ではありません。

業界には5年間かけて微妙な解決策を練り上げました。しかし、最適な解決策も受け入れ可能な解決策も見つからず、両極端に陥り、最終的には組織規模が壊滅的な解決策を選択したのです。

オラクル攻撃定理:実験的に証明された

定理: どのようなレバーシステムでも、次の条件が満たされる場合:

- オラクルの価格は操作可能なスポット市場に大きく依存している

- 清算トリガー条件は決定論的である

- インフラには容量制限がある

すると、操作コスト < 連鎖反応で抽出できる価値

繰り返しの実践によって証明された証明:

- bZx (2020年2月) : Uniswap操作 → 35万ドル + 63万ドル引き出し

- ハーベスト(2020年10月) :カーブ操作 → 2,400万ドルが盗まれ、5億7,000万ドルの銀行取り付け騒ぎが発生

- Compound(2020年11月) :Coinbaseの操作→8,900万ドルを清算

- マンゴー(2022年10月) :マルチプラットフォーム操作→1億1700万ドルの引き出し

- 2025年10月:大規模な為替操作 → 193億ドルの損失

システムが線形に拡大するにつれて、損害の規模は指数関数的に増大します。操作コストはほぼ一定(流動性によって決定)ですが、システム内のレバレッジの総量が増加するにつれて、抽出可能な価値は増加します。

2025 年 10 月、この定理は前例のない規模で検証されました。

Oracleの設計原則:私たちが学ぶべき教訓

- 多元検証

単一の取引所価格、特に取引所独自の注文板の価格に頼ってはいけません。これは2020年2月のbZxインシデントから学んだ教訓です。健全なオラクル設計には以下が必要です。

Oracle の価格 = さまざまなデータ ソースの加重平均:

- 複数の取引所の価格(40%)

- オンチェーン流動性プール(30%)

- 包装資産の転換率(20%)

- 時間加重過去価格(10%)

重みの配分は、データソースの独立性ほど重要ではありません。もし、すべてのデータソースを適切な資本で同時に操作できるのであれば、実際には複数のデータソースではなく、1つのデータソースしか存在しないことになります。

- 適応感度

オラクルは市場の状況に応じて感度を調整する必要があります。

- 通常市場:価格変動に対してより敏感

- 変動の激しい市場:時間加重による安定性の向上

- 極端なボラティリティ:サーキットブレーカーと健全性チェック

2020年のフラッシュローン攻撃後、時間加重平均価格(TWAP)オラクルは、特に単一取引の操作を防ぐために広く導入されました。しかし、2025年10月のオラクルは、過去5年間に同様の事件が発生しなかったかのように、スポット価格にリアルタイムで反応しました。

- インフラのレジリエンス

オラクル システムは、チェーン イベント全体にわたって機能し続ける必要があります。

- 独立した価格データインフラストラクチャ

- 数百万の同時クエリをサポートする能力

- 高負荷時の緩やかな劣化メカニズム

2020年10月のHarvest Financeのインフラ崩壊は、ストレス下におけるシステム容量の重要性を浮き彫りにしました。清算連鎖反応は指数関数的に増加する負荷を生み出します。インフラは、最初の清算だけでなく、マーケットメーカーが対応できずユーザーがパニックに陥る1,000回目の清算にも対応する必要があります。

- 透明だが抜け穴なし

発表から実装までの8日間の期間により、既知の攻撃ベクトルが生まれました。より良いアプローチとしては、次のようなものがあります。

- 公開後すぐに変更を実施する

- 固定日付のないローリングアップデートを使用する

- 監査記録は保持するが、プレビュー期間は避ける

これは新たな教訓ですが、ゲーム理論の観点からは理にかなっています。つまり、悪用可能な変更を事前に決して告知してはならないということです。2025年10月の攻撃者には、計画、準備、そして行動計画を練るための8日間しかありませんでした。彼らは脆弱性の窓がいつ開くかを正確に把握していたのです。

システム的な影響:教訓は生かされない

これは単なる単一のプラットフォームの失敗ではなく、5年間の高額な教育を経ても業界全体が対処していない広範な脆弱性を露呈しています。

- スポット価格への過度の依存

2020年以降のあらゆる大規模攻撃でこの脆弱性が悪用されているにもかかわらず、ほとんどのプラットフォームは依然としてスポット価格に重点を置いたオラクル設計を採用しています。業界では、スポット価格が操作されやすいこと、そして時間加重平均価格(TWAP)とマルチソースオラクルの方がより優れた保護機能を備えていることを認識していますが、実装は未だ不完全です。

スピードと感度は通常の状況では有利ですが、操作されると致命的な欠陥となります。リアルタイムの価格更新は、誰かが操作するまではより正確に見えます。

- 集中リスク

主要な取引所は単一障害点となる。これは、bZxがUniswapに依存していること、CompoundがCoinbaseに依存していること、そして2025年10月にプラットフォームが独自の注文板に依存していることからも明らかだ。取引所によって状況は異なるかもしれないが、脆弱性は変わらない。

単一の取引所が取引量の大部分を占めている場合、その取引所を主要なオラクルデータソースとして利用するのが理にかなっているように思われます。しかし、価格データの集中化のリスクは、あらゆるシステムにおける集中化のリスクと同様です。悪用されるまでは無害に思えるかもしれませんが、一度悪用されると、深刻な結果を招く可能性があります。

- インフラストラクチャの想定

通常の市場向けに設計されたシステムは、ストレス下では完全に機能不全に陥ります。ハーベスト・ファイナンスは2020年にこれを証明し、2025年10月にも再びそれを証明しました。私たちは今もなお、通常の状況を想定したシステムを設計しており、ストレスが決して発生しないことを願っています。

希望は戦略ではありません。

- 透明性のパラドックス

改善策の公表は攻撃の機会を作り出します。オラクルの変更の発表から実装までの8日間のギャップは、攻撃者に明確なロードマップとタイムラインを与えました。彼らは攻撃をいつ開始し、どのように脆弱性を悪用するかを正確に把握していました。

これは新たな障害モードですが、問題は本質的に未解決のままです。以前のOracle攻撃は既存の脆弱性を悪用していましたが、2025年10月の攻撃はOracleメソッドの切り替え時に発生する脆弱性を悪用していました。この脆弱性は、変更が早期に発表されたために生じたものでした。

今後の方向性: 私たちは今回、本当に教訓を学んだのでしょうか?

今すぐ改善する

- ハイブリッド オラクルの設計では、複数の価格ソースと実用的かつ効率的な健全性チェックを組み合わせています。

- 集中取引所価格(取引所取引量による加重)

- 分散型取引所の価格(高流動性プールのみ)

- オンチェーン準備金証明

- 取引所間の乖離限度

各データソースは互いに独立している必要があります。あるデータソースの操作が他のデータソースに影響を与える場合、冗長性は失われます。

- 動的重み調整は、市場の状況に応じてオラクルの感度を調整します。

- 正常変動:標準体重

- ボラティリティが高い場合:スポットの影響を減らすためにTWAPウィンドウを拡大する

- 極端なボラティリティ:調査とその後の措置を待って清算を一時停止

Compound攻撃は、単一の取引所における「正しい」価格が、市場全体にとっては間違っている場合があることを実証しました。オラクルはこれを認識できるほど賢くなければなりません。

- サーキットブレーカーは、極端な価格変動期間中に清算を停止します。これは、正当なレバレッジ解消を妨げるためではなく、市場操作と市場の現実を区別するためです。

- 会場間で価格が数分以内に収束するなら、それは現実になるかもしれない

- 価格変動が1つの会場に限定されている場合:操作の可能性あり

- インフラが過負荷の場合:容量が回復するまで清算を一時停止する

目標はすべての清算を防ぐことではなく、価格操作によって引き起こされる連鎖的な清算を防ぐことです。

- インフラストラクチャの拡張は、連鎖反応によって次のレベルの負荷が発生するため、通常のシステム容量の 100 倍を処理できるように設計されました。

- 独立した価格データインフラストラクチャ

- 独立清算エンジン

- 単一アドレスのレート制限

- グレースフルデグラデーションプロトコル

システムが連鎖反応中の負荷を処理できない場合、連鎖反応は増幅されます。これは設計要件であり、最適化のオプションではありません。

長期的な解決策

- 分散型オラクルネットワークは、Chainlink、Python、UMAといった成熟したオラクルソリューションを使用します。これらのソリューションは複数のデータソースを集約し、改ざん耐性を備えています。これらのソリューションは完璧ではありませんが、18ヶ月ごとに悪用されるスポットオラクルに依存するよりも優れています。

bZxは2020年の攻撃後にChainlinkを統合しました。これにより、オラクル操作攻撃に対する脆弱性は解消されました。これは偶然ではありません。

- 準備金証明の統合:ラップド資産とステーブルコインの場合、担保価値はオンチェーンで検証されます。USDEは、注文簿の動向ではなく、検証可能な準備金に基づいて価格設定されるべきです。技術は存在しますが、実装が遅れています。

- 段階的に清算することで連鎖反応の拡大を防ぎます。

- フェーズ1: 警告と担保追加時期

- フェーズ2:部分清算(25%)

- フェーズ3:大規模な清算(50%)

- 最終段階:完全な清算

これにより、ユーザーには対応する時間を与え、大規模な同時清算がシステムに与える影響を軽減します。

- オラクル操作行為のリアルタイム監査監視:

- 取引所間の価格差

- 流動性の低い取引ペアにおける異常な取引量

- オラクルアップデート前にポジションサイズを急速に増加

- 既知の攻撃シグネチャとのパターンマッチング

2025年10月の攻撃は、おそらく警告の兆候を示していたでしょう。午前5時43分に6000万ドル相当の米ドルを売却した人物は、警報を鳴らすべきでした。もしあなたの監視システムがこれらの兆候を検知できなかったのであれば、監視システムは不十分だったと言えるでしょう。

結論:190億ドルの思い出

2025 年 10 月 10 日から 11 日にかけての清算連鎖反応は、過剰なレバレッジや市場のパニックではなく、大規模なオラクルの設計上の欠陥によって引き起こされました。価格データ システムが操作と真の価格発見を区別できなかったため、6,000 万ドルの市場変動が 193 億ドルの損害にまで拡大しました。

しかし、これは新しい故障モードではありません。2020年2月にbZx、2020年10月にHarvest、2020年11月にCompound、そして2022年10月にMangoを破壊したのと同じ故障モードです。

業界はコストの増加とともにこの教訓を5回学んできました。

- 2020年:個々のプロトコルは教訓を学び、修正を実施する

- 2022年:規制当局は教訓を学び、施行を開始

- 2025年:市場全体が教訓を学び、193億ドルの授業料を支払う

唯一の疑問は、私たちがこの教訓をようやく学んだかどうかだ。

レバレッジポジションを扱うすべてのプラットフォームは、次のことを自問する必要があります。

- 私たちのオラクルは、2020 ~ 2022 年に既知の攻撃ベクトルから保護するのに十分な堅牢性を備えていますか?

- 私たちのインフラは、すでに目撃した波及効果に対処できるでしょうか?

- 感度と安定性の間で適切なバランスが取れているでしょうか?

- 我々は業界に何億ドルもの損害をもたらした過ちを繰り返しているのでしょうか?

5 年間の歴史により、オラクル操作は仮説上のリスクやエッジケースではなく、市場の成長とともに拡大し続ける、文書化され、再現可能で、非常に収益性の高い攻撃戦略であることが証明されています。

2025年10月の攻撃は、これらの教訓が組織規模で学ばれなかった場合に何が起こるかを如実に示しています。この攻撃は高度でも斬新でもありませんでした。既知の脆弱性を突いて、同じ手法が大規模なシステムで再び実行されたに過ぎませんでした。

神託はシステムの礎石です。そこに亀裂が生じれば、すべての上部構造が崩壊します。

現代のコネクテッド マーケットでは、オラクルの設計はデータ転送だけでなく、システムの安定性も考慮します。

6,000 万ドルの設計ミスにより、193 億ドルの損害が発生する可能性があります。

同じ間違いを何度も繰り返していると、そこから学ぶことができず、むしろ、より大きな代償を払って同じ間違いを繰り返していることになります。

公開市場データ、プラットフォームの声明、そして5年間にわたるオラクル操作の事例研究に基づく分析です。本稿で表明されている意見は私自身のものであり、いかなる団体の意見も代表するものではありません。