OKLink: 2023 年 6 月のセキュリティ インシデントの一覧

最初のレベルのタイトル

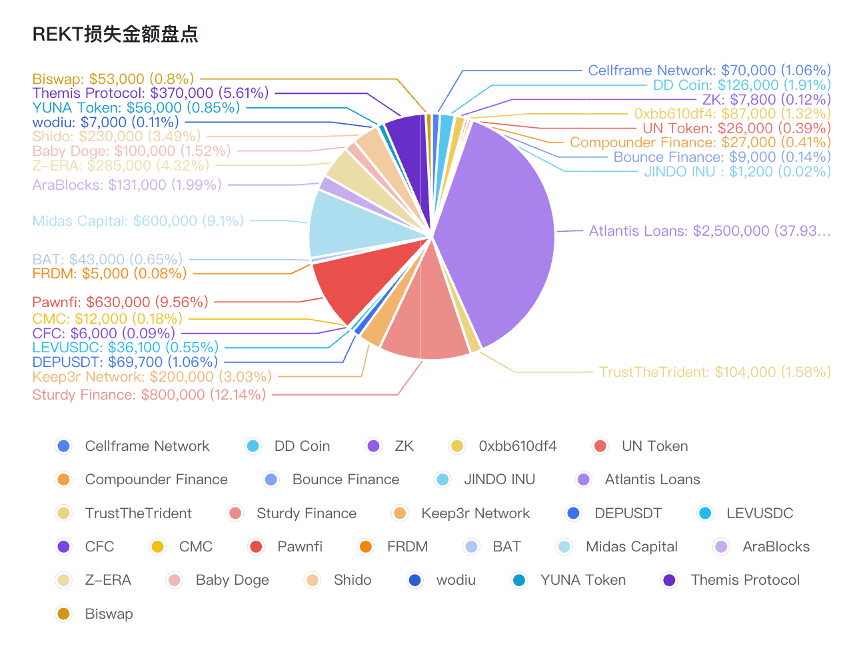

1.1 REKTの在庫

No.1

6 月 1 日に cellframenet が攻撃され、攻撃者は約 70,000 ドルの利益を得ました。事件の原因は、PancakeSwap プール内の古い CELL トークンと新しい CELL トークンの価格が同時に操作され、流動性移行時の新しい CELL トークンの数の計算に問題が発生し、攻撃者が過剰な量の新しい CELL トークン。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/0 x 2525 c 811 ecf 22 fc 5 fcde 03 c 6711 2 d 34 e 97 da 6079

No.2

6月1日、DD Coinのマーケットプレイス契約が攻撃され、約126,000ドルの損失が発生しました。この脆弱性の原因は、BUSD を取得するために DD Coin を販売するために Marketplace コントラクトの sellItem() 関数が呼び出されるときに、Marketplace コントラクトが msg.sender に BUSD を誤って承認し、ユーザーが DD Coin を販売することで 2 倍の BUSD を取得することです。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 x 0 a 3 fee 894 eb 8 fcb 6 f 84460 d 5828 d 71 be 50612762

No.3

6月2日、Zk Secure (ZK) トークンがフラッシュローン攻撃を受け、約780万ドルを失いました。

問題のある契約アドレス:

https://www.oklink.com/cn/bsc/address/0xc8b77F282B7f83B745514D5ACb70b9E87F5b1A3D

No.4

6 月 6 日、BSC 上の未検証の契約 0xbb610df4c1d9fd8e1dcad9fdd2dc9d685f412919 が攻撃され、87,000 ドルの損失が発生しました。攻撃者はコントラクトのEmergencyWithdraw()関数を呼び出すことで大量のMURATIAIトークンを取得し、最終的には取得したMURATIAIトークンをPancakeSwap V2スワップを通じてWBNBにスワップすることで利益を得ることができます。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/0x8887a9387ee149a81a17145065a7b13132f732cd

No.5

6 月 6 日、BSC の国連トークンが攻撃され、約 26,000 ドルの損失が発生しました。 UN トークン コントラクトの _swapBurn() 関数の設計に欠陥があるため、攻撃者は UN トークンを UN swapPair コントラクトに送信し、その後 UN swapPair コントラクトの Skim() 関数を呼び出します。これにより、UN トークンの価格が上昇する可能性があります。国連スワップペア契約の国連トークンを利用して利益を得ます。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 xf 84 efa 8 a 9 f 7 e 68855 cf 17 eaac 9 c 2 f 97 a 9 d 131366

No.6

6 月 7 日、イーサリアムの Compounder Finance が攻撃され、約 27,000 ドルの損失が発生しました。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 x 0 e 816 b 0 d 0 a 66252 c 72 af 822 d 3 e 0773 a 2676 f 3278

No.7

6 月 8 日、bounce_finance の AdminUpgradeabilityProxy コントラクトが悪用されました。攻撃者はコントラクトのclaim()関数を呼び出して、コントラクトが保有するETHを強制的にオークショントークンにスワップし、それによってUniswapペアのオークショントークンの価格をつり上げます。攻撃者は最終的にリバース スワップを通じてオークション トークンを ETH に変換し、最終的に 4.7 ETH (約 9,000 ドル) の利益を上げました。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/eth/address/ 0 xb 1 ca 82 a 1 e 6 a 6255 bc 66 b 9330 b 08 b 642 b 07419469

No.8

6月10日、JINDO INUトークンが攻撃されました。 JINDO INU はリフレクショントークンであり、脆弱性の原因はトークンの _reflectFee() 関数の実装に問題があり、_rTotal を更新する際に rCharity を減算してはいけないためです。

問題のある契約アドレス:

https://www.oklink.com/cn/bsc/address/ 0 x 22 D 6363949 E 295873 D 261 b 812 A 281 D 014367 e 8 f 9

No.9

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 xEADe 071 FF 23 bceF 312 deC 938 eCE 29 f 7 da 62 CF 45 b

No.10

6 月 11 日、TrustTheTrident SELLC トークンは価格攻撃を受け、攻撃者は約 104,000 ドルの利益を得ました。この問題の理由は、マイナー コントラクトの sendMiner() メソッドに抜け穴があり、攻撃者が価格を操作して計算資金をつり上げ、最終的に利益を上げることができるためです。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 x 0060129430 df 7 ea 188 be 3 d 8818404 a 2 d 40896089

No.11

6 月 12 日、SturdyFinance プロトコルが攻撃され、攻撃者は約 80 万ドルの利益を得ました。この脆弱性の本質は、Balancer の読み取り専用の再入の問題です。 Sturdy Finance は Lending プロトコルであり、攻撃者は B-stETH-STABLE を担保として使用し、B-stETH-STABLE の価格を操作することで担保より多くの資産を借り入れます。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/eth/address/ 0 x 1 e 8419 e 724 d 51 e 87 f 78 e 222 d 935 fbbdeb 631 a 08 b

No.12

6 月 12 日、thekeep 3 r が攻撃され、攻撃者は約 20 万ドルを獲得しました。攻撃の理由は知事の秘密鍵が漏洩したことだ。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/eth/address/ 0 x 4941 F 075 d 77708 b 819 e 9 f 630 f 65 D 65 c 3289 e 7 C 9 E

No.13

6月13日、HNCトークンはフラッシュローン攻撃を受けました。問題の原因は、プロジェクトのマイナー契約に脆弱性があり、攻撃者が利益を得るために価格を操作できるようになっていました。

問題のある契約アドレス:

https://www.oklink.com/cn/bsc/address/ 0 xe 22 e 857807 a 72 c 47 c 1 e 276 b 3079938 dee 3 b 514 c 9

No.14

6 月 15 日、イーサリアム上の DEPUSDT が攻撃され、攻撃者は 69,700 ドルの利益を得ました。コントラクトはパブリックのapproveToken()メソッドを提供し、攻撃者がコントラクトが保持するトークンを転送できるようにします。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/eth/address/0x7021C1B142eb634Fa0749CDA270c7AFF74Dc3B7f

No.15

6 月 15 日、イーサリアムの LEVUSDC が攻撃され、攻撃者は 36,100 ドルの利益を得ました。コントラクトはパブリックのapproveToken()メソッドを提供し、攻撃者がコントラクトが保持するトークンを転送できるようにします。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/eth/address/0x7021C1B142eb634Fa0749CDA270c7AFF74Dc3B7f

No.16

6 月 15 日、BSC の CFC トークンがフラッシュ ローン攻撃を受け、最大 6,000 ドルの損失が発生しました。

問題のある契約アドレス:

https://www.oklink.com/cn/bsc/address/ 0 xdd 9 B 223 AEC 6 ea 56567 A 62 f 21 Ff 89585 ff 125632 c

No.17

6月16日、BNBチェーン上のCMCトークンは抜け穴により約12,000ドルの損失を引き起こしました。この問題の理由は、PancakeSwap v 2 を介して CMC トークンを BUSD に変換するプロセスで、ペアの CMC トークンの一部がバーンされ、それによってペアの CMC トークンの価格が上昇するためです。攻撃者は、CMC トークンを BUSD に変換する操作を複数回実行することで利益を得ました。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/0xcb7f6d5dc871c72bef05d0b25f054b26fdc5354c

No.18

6 月 17 日、PawnfiOfficial がハッキングされ、63 万ドル以上の損失が発生しました。この攻撃の根本原因は、ユーザーがローンの担保として指定された NFT を使用するときに、プロトコルが NFT が実際に転送されたことを検証できないことです。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/eth/address/ 0 x 8 f 7370 d 5 d 461559 f 24 b 83 ba 675 b 4 c 7 e 2 fdb 514 cc

No.19

6 月 17 日、イーサリアム上の FRDM トークンがフラッシュ ローン攻撃を受け、最大 5,000 ドルの損失が発生しました。

問題のある契約アドレス:

https://www.oklink.com/cn/eth/address/ 0 x 1238 dDA 2319812 c 8 B 405 e 84 D 7 EFf 5 DFB 81783008

No.20

6 月 17 日、BSC の BAT トークンがフラッシュ ローン攻撃を受け、約 43,000 ドルの損失が発生しました。

問題のある契約アドレス:

https://www.oklink.com/cn/bsc/address/ 0 xBD 2 f 6 B 7 A 19 F 2449675 F 7432 d 29 d 1 DC 1150 CcD 08 f

No.21

6 月 18 日、MidasCapitalXYZ が攻撃され、約 60 万ドルの損失が発生しました。問題の本質は、フォークの Compound V 2 レンディング プロトコルの丸めの問題です。 HundredFinance も同様の攻撃に以前遭遇しました。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 x 4 b 92 cc 3452 ef 1 e 37528470495 b 86 d 3 f 976470734

No.22

6 月 19 日、BSC の AraBlocks プロジェクトが攻撃され、約 131,000 ドルの損失が発生しました。この脆弱性の理由は、未検証のコントラクト ( 0 x 7 ba 5 d ) が存在することです。

アクセス制御なしのスワップ操作による価格操作。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 xf 84 efa 8 a 9 f 7 e 68855 cf 17 eaac 9 c 2 f 97 a 9 d 131366

No.23

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 xafe 015 d 862 b 6 e 1 c 54 c 2870 d 89557 a 90 dafb 7 fefe

No.24

6 月 21 日、BabyDogeCoin が攻撃され、攻撃者は約 10 万ドルの利益を得ました。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 xee 6764 ac 7 aa 45 ed 52482 e 4320906 fd 75615 ba 1 d 1

No.25

6 月 24 日、ShidoGlobal プロジェクトが攻撃され、攻撃者は約 23 万ドルの利益を得ました。この脆弱性の理由は、PancakeSwap プール内の Shido V 1 トークンと Shido V 2 トークンの間に価格差があるためであり、攻撃者はフラッシュ ローンを通じて Shido V 1 トークンを購入し、V 1 トークンを次のようにアップグレードしました。

V 2 トークンを取得し、最終的には取得した V 2 トークンをすべて売却して利益を得ることができます。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 x 69810917928 b 80636178 b 1 bb 011 c 746 efe 61770 d

No.26

6 月 24 日、wodiu_os はフラッシュ ローン攻撃を受け、最大 7,000 ドルの損失を被りました。この脆弱性の理由は、Uniswap ペアの WODIU トークンの一部が送金されるたびに焼き付けられ、ペア内の WODIU トークンの価格が操作されることです。

問題のある契約アドレス:

https://www.oklink.com/cn/eth/address/0xb2b1ca8a73b3C31bD90dA7AF307D 743 CEc 5 BF 39 E

No.27

6月27日、イーサリアム上のBAT YunaTokenがフラッシュローン攻撃を受け、約56,000ドルの損失を被りました。攻撃により $YunaToken が 90% 近く下落

問題のある契約アドレス:

https://www.oklink.com/cn/bsc/address/ 0 x 1 C 261 D 5 B 5566 BBB 489 d 93622 D 68 a 7 D 7964 C 72 b 0 A

No.28

攻撃者のアドレス:

攻撃トランザクション:

https://www.oklink.com/cn/arbitrum/tx/ 0 xff 368294 ccb 3 cd 6 e 7 e 263526 b 5 c 820 b 22 dea 2 b 2 fd 8617119 ba 5 c 3 ab 8417403 d 8

攻撃者のアドレス:

https://www.oklink.com/cn/arbitrum/address/0xdb73eb484e7dea3785520d750eabef50a9b9ab33

No.29

6 月 30 日、Biswap_Dex プロジェクトが攻撃されました。この脆弱性の理由は、V 3 Migrator コントラクトによって提供される merge() 関数に、ユーザーが入力したパラメーターに必要なチェックが欠けており、その結果、V 3 Migrator コントラクトでの LP トークン認証のためのユーザー資産が失われることです。攻撃者は ~53,000 ドルを獲得しました。攻撃はまだ進行中であるため、ユーザーはできるだけ早く V 3 Migrator 契約の承認を取り消す必要があります。

最初のレベルのタイトル

攻撃者のアドレス:

https://www.oklink.com/cn/bsc/address/ 0 xa 1 e 31 b 29 f 94296 fc 85 fac 8739511360 f 279 b 1976

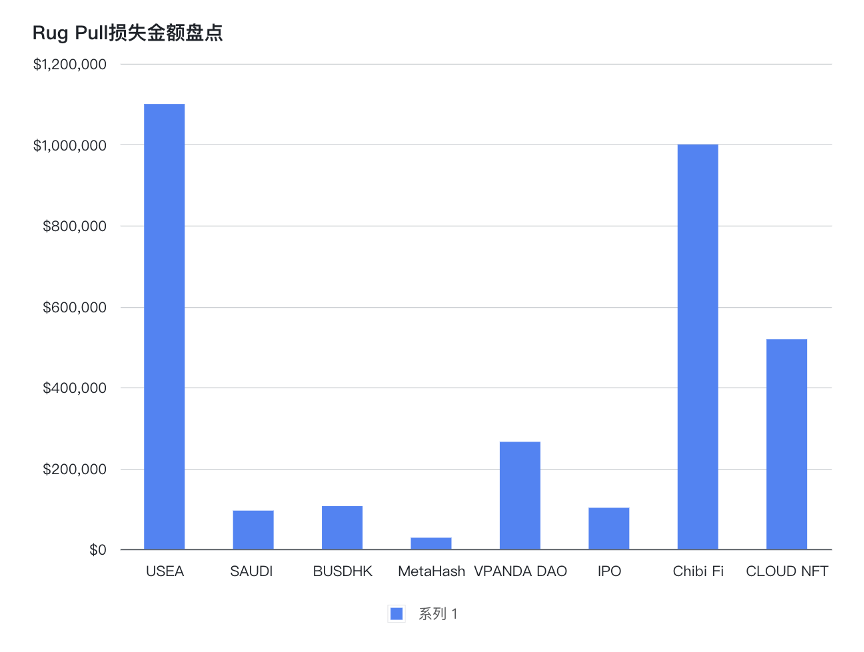

1.2 RugPull インベントリ

No.1

6 月 6 日、USEA トークンの展開者である Rugged は、ユーザー資金約 110 万ドルを盗みました。これを行うために、彼らは大量のトークンを鋳造し、PancakeSwap の USEA トークン取引ペアからすべての流動性を削除しました。これにより、$USEA はほぼ 99% 下落しました。

No.2

6 月 8 日、MEME トークン SAUDI はイーサリアム上で強化され、$SAUDI が 98.5% 下落し、約 95,000 ドルの利益を上げました。

No.3

6 月 10 日、詐欺トークン BUSDHK は暴騰し、$BUSDHK は 100% 下落しました。トークン展開者によって管理される EOA アカウントは、大量の BUSDHK を鋳造し、それを 448 BNB にスワップします。

No.4

6 月 13 日、詐欺トークン MetaHash が猛威を振るいました。トークン展開者が管理する EOA アカウントは、流動性を取り除くことで最大 28,000 ドルを稼ぎます。

No.5

6 月 19 日、VPandaCommunity は荒らし、約 26 万 5,000 ドルの資金を盗みました。これにより、$VPC は 97.4% 下落しました。

No.6

6 月 19 日、IPO_web 3 は約 102,000 ドルの利益を上げて好調でした。これによりIPOは32%下落した。

No.7

6 月 27 日、Chibi_Fi は Twitter アカウントと Web サイトを強化しました。約 100 万ドル相当の暗号通貨が盗まれ、盗まれた資金は約 555 ETH と交換され、Arbitrum から Ethereum にブリッジされました。

No.8

最初のレベルのタイトル

1.3 ソーシャルメディア詐欺とフィッシングのインベントリ

No.1

6 月 1 日、PinkDrainer は Blur ID 65611 を盗み出しました。"The Otherside: OTHR Token" NFT。

No.2

Orbiter_Finance Discord は 6 月 1 日にハッキングされました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.3

Basenameapp Discord は 6 月 1 日に侵害されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.4

FlareNetworks Discord は 6 月 1 日にハッキングされました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.5

6 月 1 日、EquilibreAMM Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.6

偽りの忠誠主張ウェブサイト、6 月 2 日。 hxxps://claim-loyal.org/ と対話しないでください。

No.7

6 月 3 日、PeterSchiff の Twitter アカウントがハッキングされ、フィッシング サイトが hxxps://gold.fo/ とやり取りしないよう宣伝していました。

No.8

6 月 3 日、MantaNetwork Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.9

6 月 4 日に Twitter で宣伝されている偽のロイヤル クレーム サイトに注意してください。 hxxps://loyal.gl/ と対話しないでください。

No.10

6 月 5 日、Mobius_market Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.11

6 月 5 日、Bee_NetworkFP Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.12

BIFROSTio Discord は 6 月 5 日にハッキングされました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.13

6 月 6 日、Twitter 上で宣伝されている偽の Finale 請求サイトに注意してください。 hxxps://finale.claims/ と対話しないでください。

No.14

6 月 6 日、ZKEX_Official Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.15

6月7日、BNBCHAIN Discordサーバーにフィッシングリンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.16

6 月 7 日、VinodCavdaBJP Twitter アカウントがハッキングされ、フィッシング サイトが hxxps://xrpfinance-airdrop.com/ とやり取りしないよう宣伝していました。

No.17

6 月 7 日、ColeThereum Twitter アカウントがハッキングされ、フィッシング サイトが hxxps://entertheigloo.com/ とやり取りしないよう宣伝していました。

No.18

6 月 7 日、SkyweaverGame Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.19

6 月 7 日、LodestarFinance Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.20

6 月 8 日、Twitter 上で宣伝されている偽の RICK 請求サイトに注意してください。 pickandrick.com とやり取りしないでください。

No.21

6 月 8 日、KeplerHomes Discord サーバーにフィッシング リンクが投稿されました。 hxxps://claim-kepler.homes/ と対話しないでください。

No.22

6 月 9 日、stellaxyz_ Discord サーバーにフィッシング リンクが投稿されました。 hxxps://alpha-token.xyz/ と対話しないでください。

No.23

6 月 9 日、bankercoinada Discord サーバーにフィッシング リンクが投稿されました。 hxxps://bankercoinada.site/ と対話しないでください。

No.24

6 月 9 日、franklinisbored の Twitter アカウントがハッキングされ、フィッシング サイトが hxxps://debanklabs.com/ とやり取りしないよう宣伝していました。

No.25

6 月 10 日、nemesis_dao Discord サーバーにフィッシング リンクが投稿されました。 hxxps://helenaclaim.xyz/# と対話しないでください。

No.26

6 月 10 日、HelenaFinancial Discord サーバーにフィッシング リンクが投稿されました。 hxxps://helenaclaim.xyz/# と対話しないでください。

No.27

6 月 10 日、SafariSurfers Discord サーバーにフィッシング リンクが投稿されました。 hxxps://mintjttribe.com/ と対話しないでください。

No.28

6 月 11 日、フィッシング リンクが ether_fi Discord サーバーに投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.29

6 月 11 日、RSTLSSxyz Discord サーバーにフィッシング リンクが投稿されました。 hxxps://rstlss-token.xyz/ と対話しないでください。

No.30

6 月 11 日、questify_gg Discord サーバーが侵害されました。ウォレットをリンクしないでください。フィッシングサイトにリンクしてしまいます。

No.31

6 月 11 日に Twitter で宣伝されている偽の Layer Zero Labs 主張サイトに注意してください。 hxxps://leyerszero.com/ と対話しないでください。

No.32

6 月 12 日、thatMediaWag Discord サーバーにフィッシング リンクが投稿されました。 hxxps://wag-media.club/ と対話しないでください。

No.33

6 月 13 日、フィッシング リンクが WickedBoneClub Discord サーバーに投稿されました。 hxxps://wickedboneclub.org/ と対話しないでください。

No.34

6 月 13 日に Twitter で宣伝されている偽の Golden Pepe 請求サイトに注意してください。 hxxps://mygoldenpp.com/ と対話しないでください。

No.35

6 月 14 日、KevinSvenson_ Discord アカウントと Twitter アカウントが同時にハッキングされました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.36

6 月 14 日、Twitter 上で宣伝されている偽の ChainGPT 主張サイトに注意してください。 hxxps://chainpt.claims/ と対話しないでください。

No.37

6 月 15 日、BeamerBridge Discord サーバーにフィッシング リンクが投稿されました。 hxxps://beamertoken.com/ と対話しないでください。

No.38

6 月 15 日、L0 _Corner Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.39

6 月 15 日、Twitter 上で宣伝されている偽の Lido エアドロップ サイトに注意してください。 hxxps://lido v 2 Finance.com/ と対話しないでください。

No.40

6 月 15 日に Twitter で宣伝されている偽の Finale エアドロップ サイトに注意してください。 hxxps://finale.website/ を操作しないでください。

No.41

6 月 16 日、zkxprotocol Discord サーバーにフィッシング リンクが投稿されました。 hxxps://zkx-token.fi/ と対話しないでください。

No.42

6 月 16 日、ShellProtocol Discord サーバーにフィッシング リンクが投稿されました。 hxxps://claim-shellprotocol.io/ と対話しないでください。

No.43

6 月 16 日、フィッシング リンクが Adoptwombat Discord サーバーに投稿されました。 hxxps://womtoken.app/ と対話しないでください。

No.44

6 月 16 日、Twitter で宣伝されている偽の Psyop エアドロップ サイトに注意してください。 hxxps://psyopgifts.com/ および hxxps://xn--psop-625a.com/ と対話しないでください。

No.45

6月16日、Twitter上で宣伝されている偽のApecoinエアドロップサイトに注意してください。 hxxps://apecoin.gl/ と対話しないでください。

No.46

6 月 17 日、polarbearsnft Discord サーバーにフィッシング リンクが投稿されました。 hxxps://polarbearsnft.org/ と対話しないでください。

No.47

6 月 17 日、SteadyStackNFT Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.48

6 月 18 日に Twitter で宣伝されている偽の Layerzero エアドロップ サイトに注意してください。 hxxps://enter-layerzero.org/ と対話しないでください。

No.49

6 月 19 日に Twitter で宣伝されている偽の zkSync エアドロップ サイトに注意してください。 hxxps://enter.zkzync.org/ と対話しないでください。

No.50

6 月 19 日に Twitter で宣伝されている偽の Optimism エアドロップ サイトに注意してください。 hxxps://airdrop.optimism.sx/ と対話しないでください。

No.51

6 月 20 日、CandyCollectiv Discord サーバーにフィッシング リンクが投稿されました。 hxxps://collab-land.ac/ と対話しないでください。

No.52

6 月 20 日、rlmverse Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.53

6 月 20 日、Inf_Skies Discord サーバーにフィッシング リンクが投稿されました。 hxxps://accessprotocol.live/ と対話しないでください。

No.54

6 月 20 日、Popcorn_DAO Discord サーバーにフィッシング リンクが投稿されました。 hxxps://popclaim.network/ と対話しないでください。

No.55

6 月 21 日、YouSUI_Global Discord サーバーにフィッシング リンクが投稿されました。 hxxps://yousui.live/ とはやり取りしないでください。

No.56

6 月 21 日、偽の Crypto Legion トークンで出口詐欺が検出されました。偽のトークンを宣伝している Web サイト hxxps://cryptlegions.net/ は、プロジェクト当事者の公式 Web サイトではありません。

No.57

6 月 21 日、btcordinal Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.58

6 月 22 日、GamioNFT Discord サーバーにフィッシング リンクが投稿されました。 hxxps://mint-galxe.com/ventory/campaign/GCmwbUQaM 7/ と対話しないでください。

No.59

6 月 22 日、Twitter 上で宣伝されている偽の PEPE エアドロップ サイトに注意してください。 hxxps://pepecoin.guru/ と対話しないでください。

No.60

6 月 22 日、Twitter 上で宣伝されている偽の Evermoon エアドロップ サイトに注意してください。 hxxps://evermoonerc 20.com/ とやり取りしないでください。

No.61

6月23日、Dogami Discordサーバーにフィッシングリンクが投稿されました。 hxxps://dogami.gift/ とはやり取りしないでください。

No.62

6 月 23 日、ObolNetwork Discord サーバーにフィッシング リンクが投稿されました。 hxxps://obol.store/ を操作しないでください。

No.63

6 月 23 日、optyfi Discord サーバーにフィッシング リンクが投稿されました。 hxxps://optyfi.net/ と対話しないでください。

No.64

6 月 24 日、偽のエアドロップ トークンが複数の EOA アカウントに送信されました。ユーザーを hxxps://apdom.site/ にアクセスして「報酬を請求する」ように誘導することで、ユーザーはトークンを保持することが許可されます。

No.65

6 月 25 日、ontropy Discord サーバーにフィッシング リンクが投稿されました。 hxxps://ontropy.co/ と対話しないでください。

No.66

6 月 25 日、AltitudeDeFi Discord サーバーにフィッシング リンクが投稿されました。 hxxps://altitudedefi.net/ と対話しないでください。

No.67

6 月 25 日、lifiprotocol Discord サーバーにフィッシング リンクが投稿されました。 hxxps://lifi.bar/ と対話しないでください。

No.68

6 月 25 日、BrainlesSpikes Discord サーバーにフィッシング リンクが投稿されました。 hxxps://brainlesspikes.app/ と対話しないでください。

No.69

6 月 25 日、OptyFi Discord サーバーがハッキングされました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.70

6 月 25 日、Twitter で宣伝されている偽の Chainlink エアドロップ サイトに注意してください。 hxxps://claim-chainlink.net/ と対話しないでください。

No.71

6 月 26 日、Dackie_Official Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.72

6 月 26 日、softdao Discord サーバーが攻撃され、フィッシング リンクが公開されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.73

6 月 26 日、Twitter 上で宣伝されている偽の Golden Pepe 請求サイトに注意してください。 hxxps://my-goldenpepe.com/ と対話しないでください。

No.74

6 月 26 日、MyCopilotBae Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.75

6 月 26 日、lightyear_game Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.76

6 月 26 日、Twitter 上で宣伝されている偽の Loyal Airdrop サイトに注意してください。 hxxps://loyaltylabs.gg/ と対話しないでください。

No.77

6 月 26 日、Twitter で宣伝されている偽の Pepe ステーキング サイトに注意してください。 hxxps://saking-pepe.com/ と対話しないでください。

No.78

6 月 26 日、oasys_games Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.79

6 月 27 日に Twitter で宣伝されている偽のミステリー ボックス エアドロップ サイトに注意してください。 hxxps://web 3-limited.xyz/ を操作しないでください。

No.80

6 月 27 日、ZigZagExchange Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.81

6 月 27 日、Entanglefi Discord サーバーにフィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.82

6 月 27 日、AOFVerse Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.83

6 月 27 日、Meowcoin 2023 Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.84

6 月 28 日、MantaNetwork の Twitter アカウントがハッキングされ、フィッシング リンクが投稿されました。 hxxps://manta.money/ と対話しないでください。

No.85

6 月 28 日、WINRProtocol Discord サーバーが侵害され、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.86

6 月 28 日、Twitter 上で宣伝されている偽の Loyal エアドロップ サイトに注意してください。 hxxps://loyaltylabs.eu/ と対話しないでください。

No.87

6 月 28 日、cilistia p 2 p Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.88

6 月 29 日、UmbNetwork Discord サーバーが侵害され、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.89

6 月 29 日、BitKingz Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.90

6 月 29 日に Twitter で宣伝されている偽の Layer Zero エアドロップ サイトに注意してください。 hxxps://layerzero.global/ と対話しないでください。

No.91

6 月 29 日、フィッシング リンクが Syntropynet Discord サーバーに投稿されました。 hxxps://syntropy-net.com/ と対話しないでください。

No.92

6 月 30 日、radixdlt Discord サーバーが侵害され、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.93

6 月 30 日、ASETPay Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.94

6 月 30 日、Dworfz Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.95

6 月 30 日、swellnetworkio Discord サーバーがハッキングされ、フィッシング リンクが投稿されました。チームがサーバーの制御を取り戻したことを確認するまでは、リンクをクリックしないでください。

No.96

最初のレベルのタイトル

1.4 その他

No.1

6 月 1 日、unsheth_xyz は、unshETH 契約展開者の秘密鍵の 1 つが侵害され、USH 価格が -23% 下落したことを明らかにしました。

No.2

6月3日、多数のAtomic Walletユーザーがウォレット資産が盗難されたとソーシャルメディアに投稿し、その後Atomic Walletもウォレット盗難の報告を受けており、原因の調査と分析に全力を尽くしていると投稿した。これまでのところ、Atomic Wallet ユーザーはこの攻撃で総額 1 億ドル以上を失っています。

No.3

仮想通貨仲介会社フローティング・ポイント・グループは6月11日にハッキングされた。この攻撃による被害総額は1500万ドルから2000万ドルと推定されている。

No.4

6月14日、ハッシュフローはホワイトハットによる攻撃を受けた。未検証のコントラクト Hashflow Router には認可の脆弱性があり、ホワイト ハットはこの脆弱性を利用して、Hashflow Router コントラクトに認可された資金をアドレス 0 xddb 19 a 1 bd 22 c 53 dac 894 ee 4 e 2 fbfdb 0 a 06769216 に送信します。この機能は、ユーザーが契約から譲渡された資産を復元するためのものです。

攻撃者のアドレス:

攻撃者のアドレス:

https://www.oklink.com/cn/eth/address/0xBDf38B7475Ff810325AA39e988fb80E0aA007E84

No.5

最初のレベルのタイトル

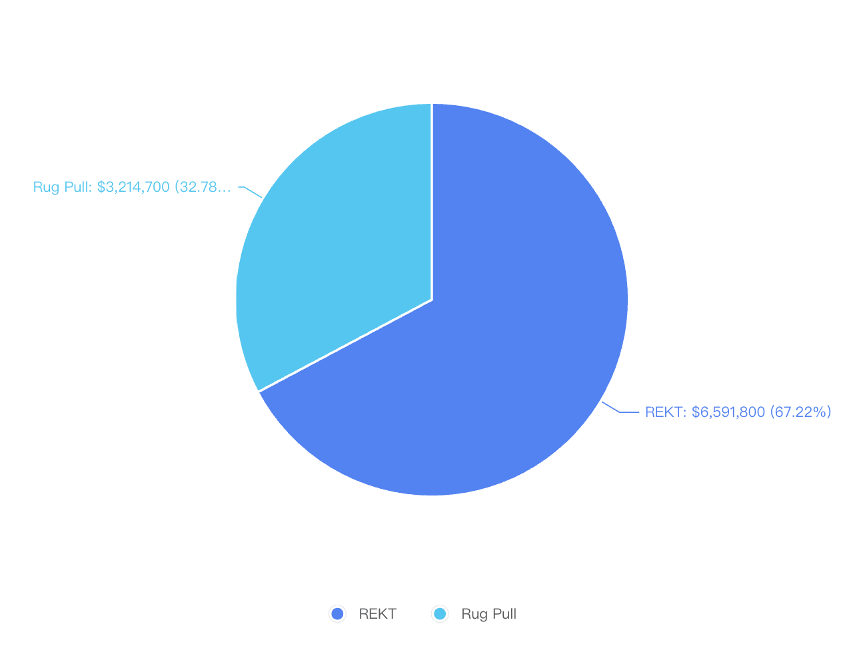

2. 安全性の概要

2023年6月にもDeFi分野のセキュリティインシデントが多発し、複数のトークンプロジェクトが攻撃を受けました。これらのトークン プロジェクトは、経済モデルがより複雑であるため、攻撃される可能性が高くなります。これらのトークンに投資する場合、投資家は、投資のリスクを軽減するために、これらのプロジェクトが権威ある組織によって監査されているかどうかに注意を払う必要があります。同時に、放棄されたAtlantis Loansプロジェクトに対するガバナンス攻撃は、相互作用しなくなったDefiプロトコルについては、不必要な資産損失を避けるために適時に認可を取り消す必要があることを思い出させます。さらに、Compound V 2 Fork プロジェクトの Midas Capital が攻撃される前に、同様のセキュリティ インシデントが 2 件発生しました。これは、チームのリスク管理意識と運用能力も、Defi プロトコルの健全な運用にとって重要であることを示しています。同時に、今月はソーシャルメディア詐欺やフィッシングプロジェクトが多発する傾向が続いており、いくつかのプロジェクトの公式DiscordやTwitterがフィッシングリンクを投稿する攻撃を受けています。また、NFTフィッシング詐欺も時折発生しているため、ユーザーが関連プロジェクトに参加する際には、不審なリンクを勝手にクリックしないよう常に警戒する必要があります。