如何發現並反制你身邊的「北韓駭客天團」?

- 核心观点:朝鲜黑客组织Lazarus威胁加密安全。

- 关键要素:

- 四年盗超28亿美元加密资产。

- 伪装求职者渗透企业系统。

- 公开63名黑客身份数据。

- 市场影响:推动企业加强安全审查机制。

- 时效性标注:长期影响。

原創|Odaily 星球日報( @OdailyChina )

作者 |CryptoLeo( @LeoAndCrypto )

加密世界苦朝鮮駭客久矣!

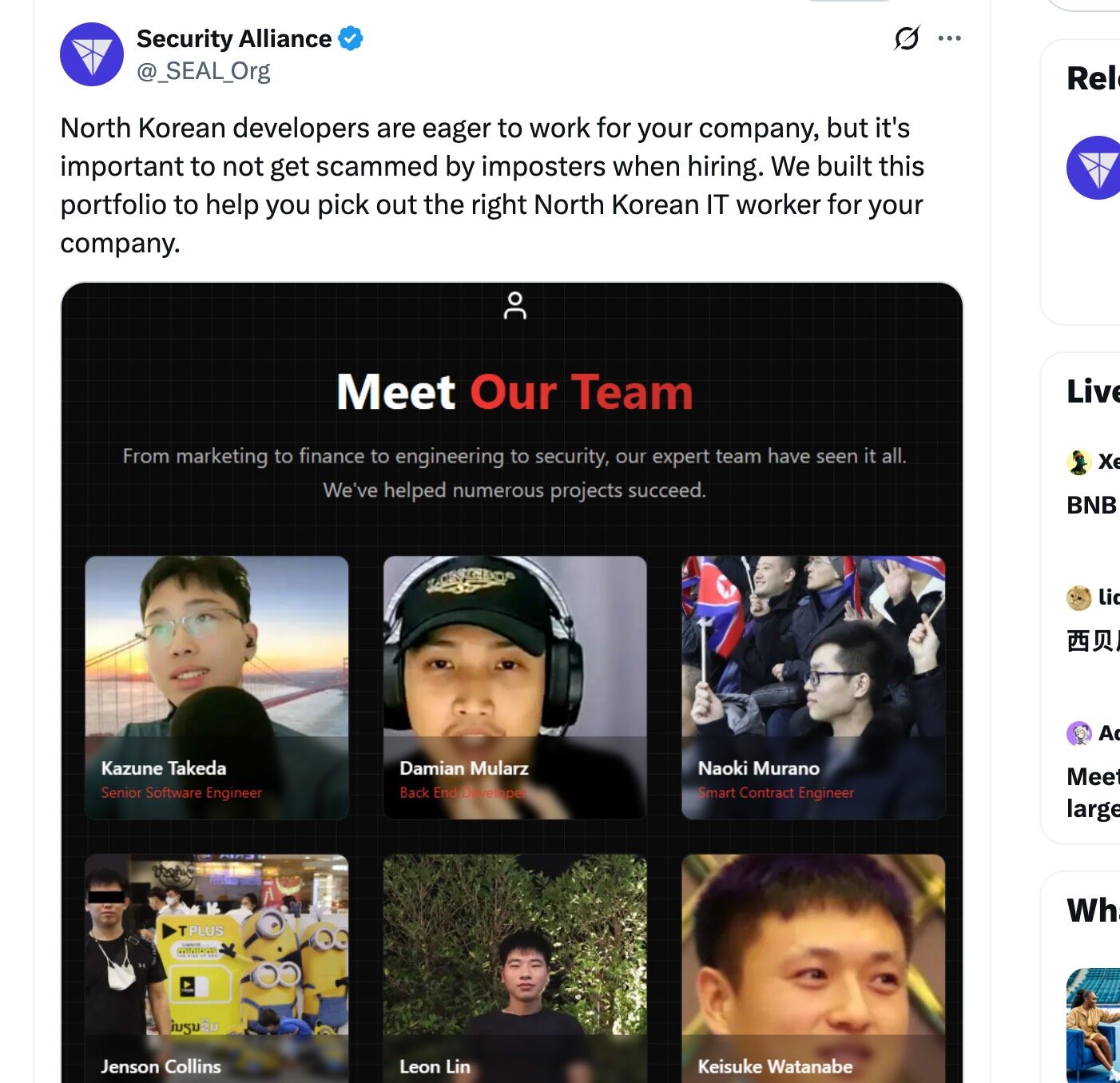

近日,安全機構Security Alliance(SEAL)發布了一篇主題為「幫助你識別真正的北韓開發者」的帖子,並配圖了其推出的網址中的6 張北韓駭客的照片。此外,Security Alliance 也公佈了圖片的來源網址: lazarus.group

Lazarus Group 大家應該都很熟悉,臭名昭著的北韓駭客組織。該貼文在發布後迅速引起社群媒體熱議,原因無他,北韓駭客正透過虛假身分偽裝成網路開發者、工程師等身分潛入專案/企業並對其進行各類攻擊,從而盜取其資金,致使專案「英年早逝」。

戰績可查-北韓最大幕後黑手Lazarus Group

作為北韓最大的駭客組織,近年來每次出現的大額駭客事件都有他們的身影,依靠各種駭客技術從各大機構/企業盜取巨額加密資產,甚至一舉登上比特幣持倉政府實體排行榜第三的席位,超越不丹、薩爾瓦多2 大BTC 鑽石手,持倉數量僅次於美國和英國。

相關參考:《 Lazarus Group 比特幣持倉鏈上前三,北韓也來加密戰略儲備? 》

而事實上,Lazarus Group 的竊盜活動遠非加密產業,其「業務」廣泛,也包括竊取銀行資金、敏感資料、商業機密、軍事情報和勒索贖金等。也有人表示,Lazarus Group 的操作有時並非為了錢,也會盜取的官方技術/數據等支持北韓科技發展,並試圖製造混亂支持地緣政治目標。

對於加密世界,Lazarus Group 近四年的營運戰績如下:

2022 年:Axie Infinity 被竊超6 億美元加密資產

具體為:該駭客透過LinkedIn 和WhatsApp 聯繫了Axie Infinity 開發商Sky Mavis 的工程師,利用新工作機會引誘其參與面試。在經過多輪面試後,該工程師獲得了一份薪酬極其豐厚的工作並收到了虛假Offer,這份虛假Offer 是以PDF 文件的形式發送的,工程師下載了該PDF 文件後,其內置木馬滲透到Ronin 的系統中,之後該黑客通過接管Ronin 網絡驗證器而盜取資金。

2023 年:Poloniex 和HTX 被盜超2 億美元

Poloniex 和HTX 被盜原因為私鑰洩露,駭客透過進階持久威脅(APT)手段長期滲透並監控Poloniex,後來取得熱錢包存取權限。 APT 攻擊的特徵包括高度隱蔽性、目標明確、持續性強和攻擊手段先進。

兩個平台都與孫宇晨有關(可以判定當時孫哥被盯上了)。

2024 年:DMM Bitcoin(3 億美元)和WazirX(2.3 億美元)被盜超5 億美元

2024 年5 月份,日本加密交易所DMM Bitcoin 偵測到錢包中不當流出4502.9 枚比特幣。日本金融廳要求DMM 調查被盜原因並給予客戶賠償方案。 後續發布官方聲明稱,該交易所被盜系TraderTraitor 透過社交工程攻擊,偽裝成LinkedIn 招募人員,誘騙負責管理DMM 交易的Ginco Inc. 員工下載惡意程式碼,進而控制交易請求,將資金轉移至駭客錢包。 DMM 也承諾補償客戶,但因財務壓力於2024 年12 月關閉,此後DMM 將客戶帳戶及資產將於2025 年3 月8 日遷移至SBI VC Trade。

2024 年7 月份,印度交易平台WazirX 遭遇駭客攻擊,被竊金額約2.3 億美元。調查報告顯示,被盜原因為WazirX 的多重簽章錢包遭受網路攻擊,攻擊者利用Liminal 介面與實際交易資料之間的「顯示不一致」(discrepancy),誘導WazirX 的3 名簽署者和Liminal 的1 名簽署者批准一個看似正常的交易(例如一次普通的USDT 轉帳)。實際上,這個交易包含惡意負載,升級了錢包的智慧合約,使其邏輯被竄改。篡改後攻擊者獲得完全控制權,無需WazirX 的密鑰即可轉移所有資金。

2025 年:Bybit 被偷15 億美元

2025 年2 月份,Bybit 被竊15 億美元,也是史上金額最大的加密竊盜案。具體為,具有系統發布權限的開發人員電腦設備被入侵,攻擊者上傳更改了Safe 在AWS S 3 bucket 中的一個javascript 程式碼文件,該文件包含惡意邏輯,僅針對Bybit 的以太坊Safe 錢包以及一個未知錢包(推測是攻擊者測試驗證所用),從而完成對Safe{wallet} 介面的入侵。隨後Bybit 在進行正常的冷熱錢包代幣轉移過程中,所有Safe{wallet} 用戶所看到及使用的,都是被植入了惡意程式碼的Safe{wallet} 前端,因此Bybit 多簽參與者看到Safe{Wallet} 前端介面展示資訊完全正常。最後駭客欺騙了多個(3 個)簽名人,最終透過惡意交易獲取多簽錢包控制權,完成攻擊。

以上皆為Lazarus Group 參與和間接參與的駭客盜取事件,金額龐大,且手法專業,許多被盜事件並非安全漏洞或人為失誤,但在Lazarus Group 的長期監控下依舊丟了資金,Lazarus Group 可以說是無孔不入。

CZ 協助警示,Lazarus Group 常見的詐騙方式

帖子發布後,CZ 也很快轉發了該帖子,並列出了一些常見的北韓駭客詐騙方式:

1.假扮成求職者,試圖在企業中謀得職位。這讓駭客得以近距離接觸攻擊目標,這些駭客尤其青睞開發、安全和財務職位;

2、假扮成雇主,試圖面試/聘用你的員工。在面試過程中,他們會稱Zoom 出現問題,並向面試者發送「更新後」鏈接,其中包含會控制員工設備的病毒。或者他們會向員工提出一個程式設計問題,然後發送一些「範例程式碼」;

3、偽裝成用戶。在客戶支援請求中向你發送鏈接,該鏈接指向的頁面會下載某種病毒;

4.透過賄賂企業員工和外包供應商來取得數據。數月前,印度一家主要的外包服務公司遭到駭客攻擊,導致一家美國主要交易所的用戶資料洩露,用戶資產損失超過4 億美元(或為Coinbase)。

最後,CZ 呼籲企業需要訓練員工不要下載未知文件,並且應仔細篩選應徵者。

這些攻擊不僅適用於企業,個人在遇到同類情況也需要提高警惕,例如看到陌生人的連結、共享螢幕等,尤其加密行業,許多人被攻擊後的轉帳時會遇到剪貼簿劫持(Clipboard Hijacking)或地址替換病毒(Address Poisoning via Clipper Malware),也是我們可能遇到的最常用的攻擊方式:當用戶複製地址地址)時,軟體會自動將其替換為攻擊者控制的相似地址,這些替換地址往往開頭和結尾幾乎相同(例如,前4-6 位和後4-6 位字符一致),導致您轉帳到黑客控制的地址。

此外,社交媒體上收到的陌生人連結也需要謹慎,該連結很可能包含病毒。

一份黑名單-北韓駭客的相關數據和應對方法

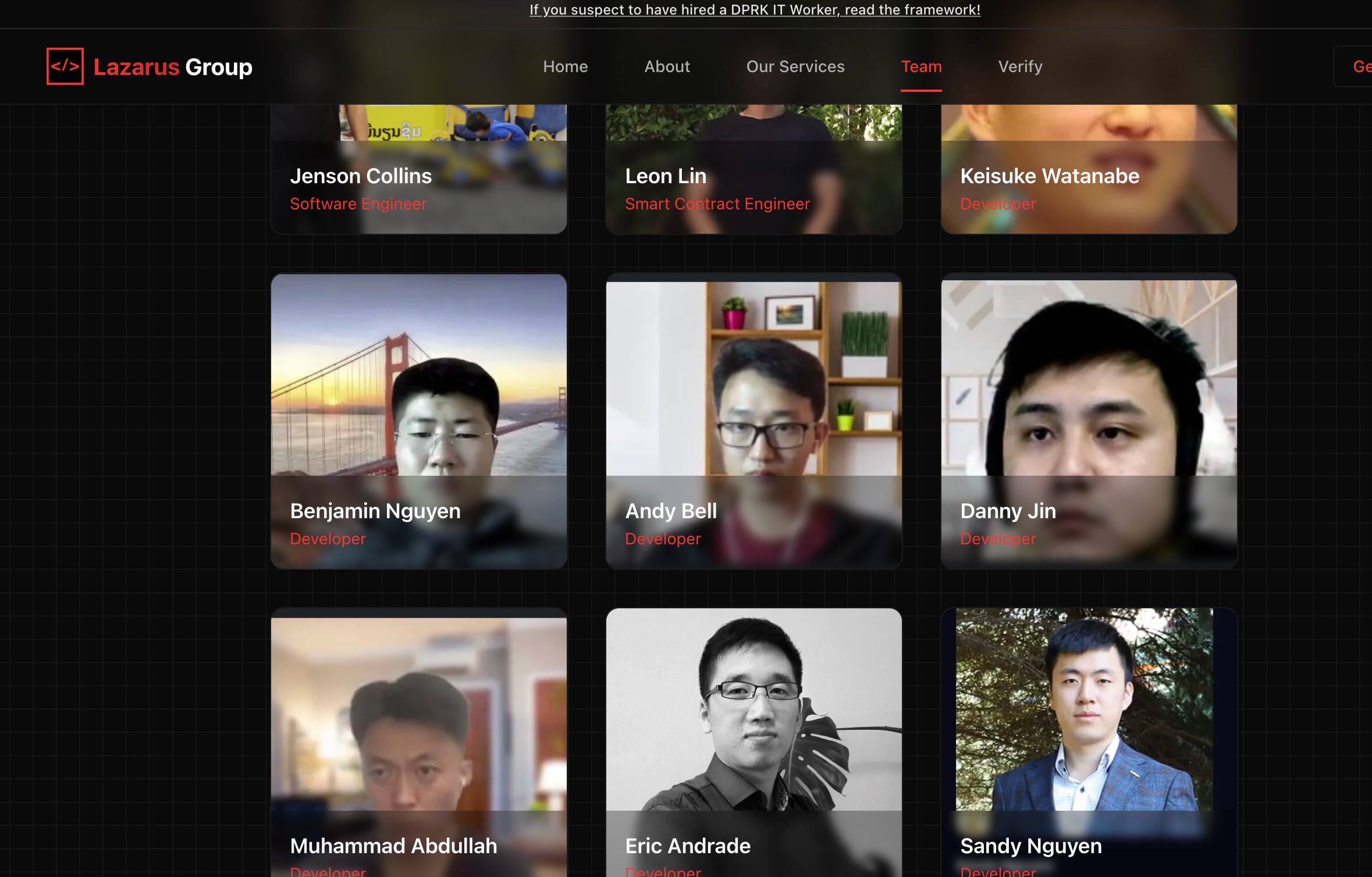

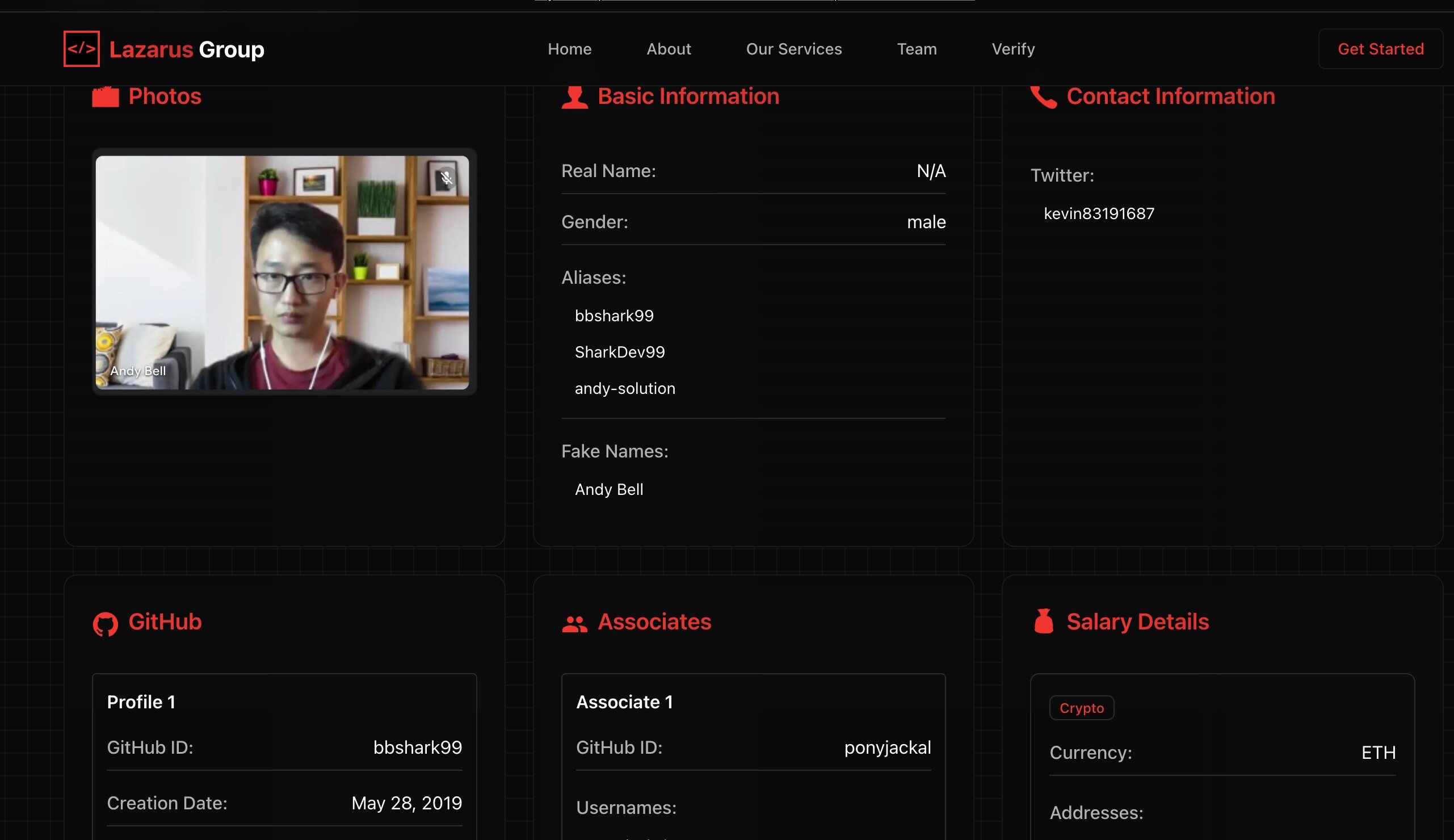

目前, lazarus.group網站更新了63 名黑客的名單,每個黑客的照片背景和狀態都不同,這些黑客身份偏向開發者、智能合約工程師、軟體工程師(針對Web 3、區塊鍊和後端開發),但名單上的信息並非自身真實信息,大概率是Lazarus Group 團隊任職很多的成員,或者是Lazarus Group 的成員現任人員,黑客仍在企業,很多。

介面列出他們的曾用名、社交帳號(郵件、推特、電話號碼等)、Github 帳號、就職記錄、捕捉到的圖片甚至還包括加密錢包位址,還提供更詳細的「履歷」分析(如LinkedIn 偽造痕跡、IP 異常等)。這些數據可以幫助HR 和企業快速偵測出面試者和員工是否有風險。

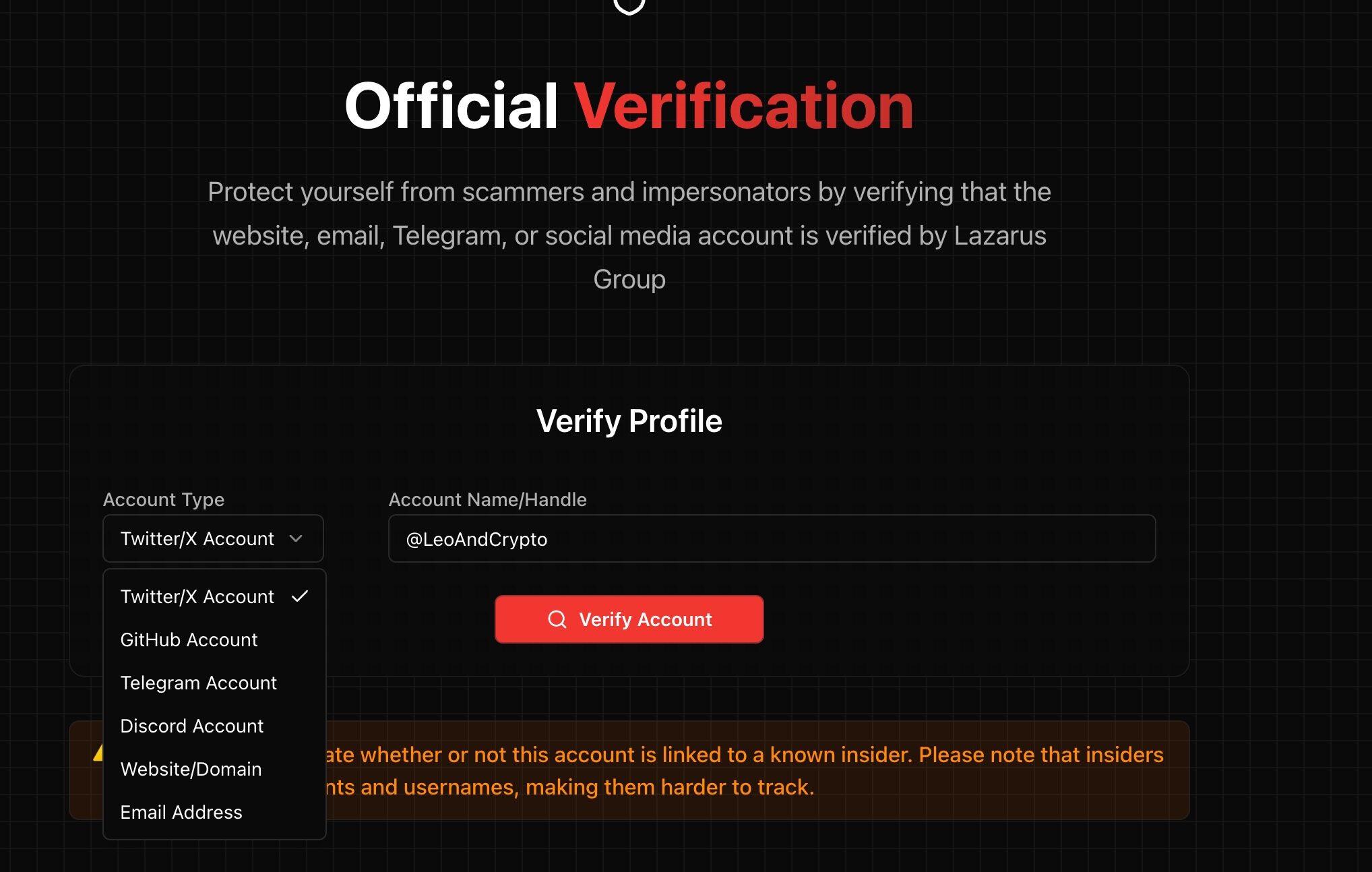

此外,該網址還推出了驗證求職者帳號的功能,包括X、Github、TG、DC、網址和郵件驗證(免費)。

而SEAL 推出的SEAL Frameworks也可以幫助你更了解與安全相關的知識。文件提到:

北韓IT 工作者通常使用虛假身分為外國公司從事遠端資訊科技工作,北韓IT 工作者是該國政權的重要收入來源,尤其是對其武器計畫而言。他們從事各種IT 工作(但不限於IT),經常偽裝身分和地點,以獲得自由職業合約並產生收入,這些收入會匯回北韓。這些工作者主要駐紮在中國和俄羅斯,部分分佈在亞洲、非洲和拉丁美洲的一些地區。

文件內容顯示,北韓還經營一個「facilitators」網絡,以幫助他們掩蓋身分並促使達成遠端線上辦公,facilitators 出藉其數位和實體身分賺錢,他們的客戶大多都是北韓駭客。

自2010 年至今,北韓IT 工作者的數量增多,地理分佈更廣泛,活動也更多樣化,其主要目標為:

-透過遠距IT 工作為北韓政權創造穩定收入;

-為北韓的IT 相關業務(走私和洗錢)建立支援網絡;

-取得西方公司的技術、基礎設施以及身分資訊(包括個人和公司、數位和實體身分資訊);

-洩漏公司機密(有意或無意);

-敲詐勒索(勒索軟體和敲詐);

-避免制裁(北韓實體被禁止接受來自西方國家的任何形式的付款);

-駭客攻擊(建立對基礎設施的永久存取權限,以便立足或滲透);

-惡意軟體(感染高價值目標以備日後失竊)。

目前,活躍在不同公司和政府機構的北韓駭客估計總數在2000 至15,000 之間。但這個數字包括同一行為者重複使用的多個身分或非活躍帳戶。 SEAL 估算所有Web 3 開發人員中,約有3-5%是北韓人,任一時刻都至少有200-300 個與北韓相關的帳戶在積極尋求Web 3 公司的就業機會。

SEAL Frameworks 也給了一些建議,當企業發現員工與Lazarus Group 有染時:

-不要立即解僱他們,在確保組織安全的同時,保持正常表現,以避免打草驚蛇。

-立即停止所有付款,如被懷疑,可以以“財務問題”等為由拖延時間。

-系統性地撤銷對程式碼庫、雲端基礎設施和內部系統的所有存取權限。同時,收集所有可用資料(如客戶身分驗證文件、加密貨幣地址、電子郵件、履歷)以供報告。

-對所有程式碼貢獻進行全面的安全審計,密切注意依賴項、建置檔案(持續整合/持續部署)以及潛在的後門。

-安全風險完全消失後,以商業相關的原因(如縮減規模、改變方向)終止他們的合同,並向執法部門報告此事。

持續更新的黑名單-短期有效或長期利好

對於lazarus.group的公開名單行為:大部分人認為名單能幫助企業更好地識別有風險的員工或面試者,或許可以減少駭客事件發生的次數。

公開駭客相關數據在短期內或許可以起到一些作用,但長期來,由於該名單是公開可見的,黑客發現自己在上榜後很可能修改公開帳號信息和個人信息,SEAL 對此的回復是很多人還是會習慣性使用某些慣用帳號從而露出馬腳。目前在AI 深度偽造技術加持下,駭客或許可以更新所有的個人訊息,甚至改頭換面,所以名單的推出只會讓駭客偽裝地更加隱密且不易察覺,畢竟加密行業很多人是線上辦公的。