慢霧:黑客是如何通過Tornado.Cash洗幣的?

一級標題

一級標題

一級標題

案例分析

二級標題

黑客地址:

二級標題

0x489...1F4(Ethereum/BSC/Polygon)

0x24f...bB1(BSC)

Ethereum 部分

二級標題

Ethereum 部分

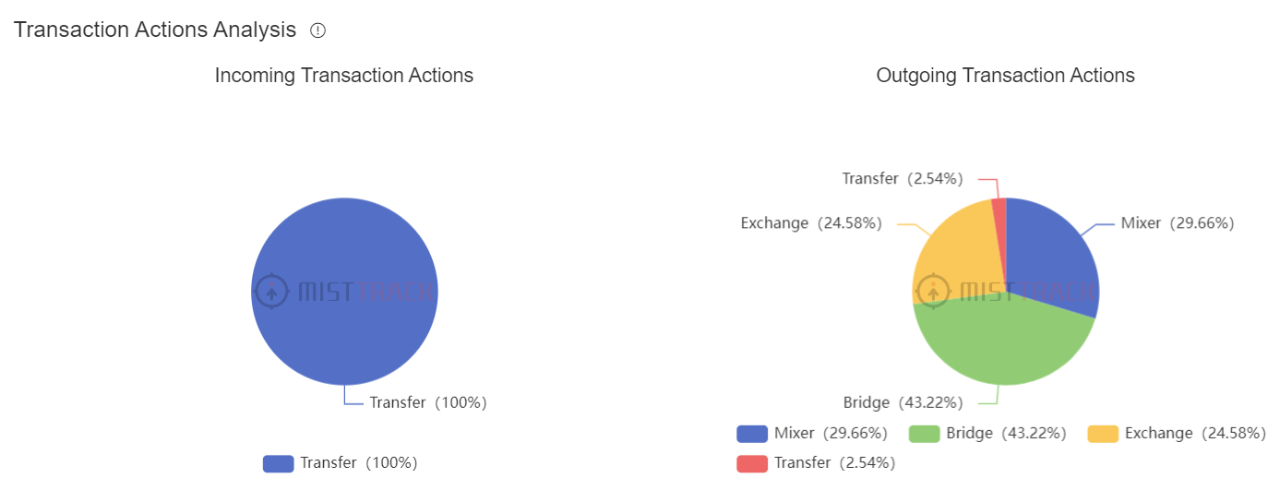

借助慢霧MistTrack 反洗錢追踪系統,我們先對地址進行一個大概的特徵分析。

從部分展示結果來看,可以看到交易行為里黑客使用較多的除了Bridge 就是混合器Mixer,這些對我們分析黑客畫像十分重要。

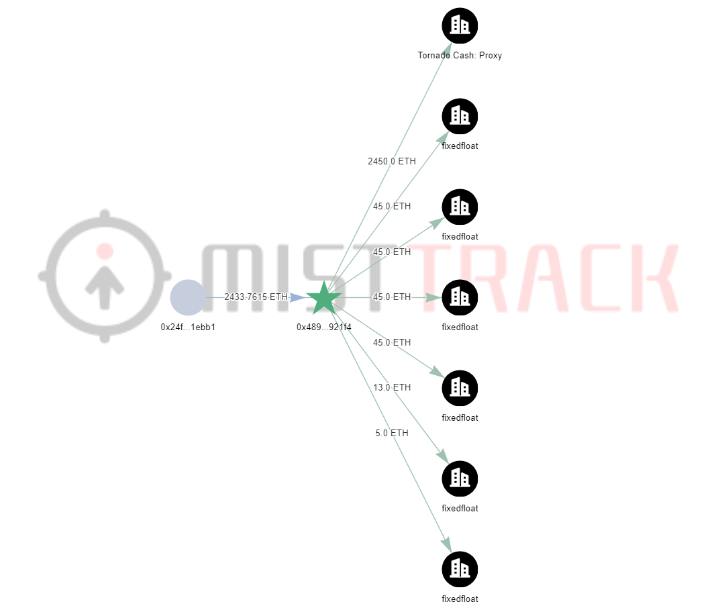

接著,我們對Ethereum 上的資金與行為進行深入分析:據慢霧MistTrack 反洗錢追踪系統的分析,黑客將2450 ETH 以5x10 ETH+24x100 ETH 的形式分批轉入Tornado.Cash,將198 ETH 轉入FixedFloat,這讓我們繼續追踪Tornado.Cash部分留了個心眼。

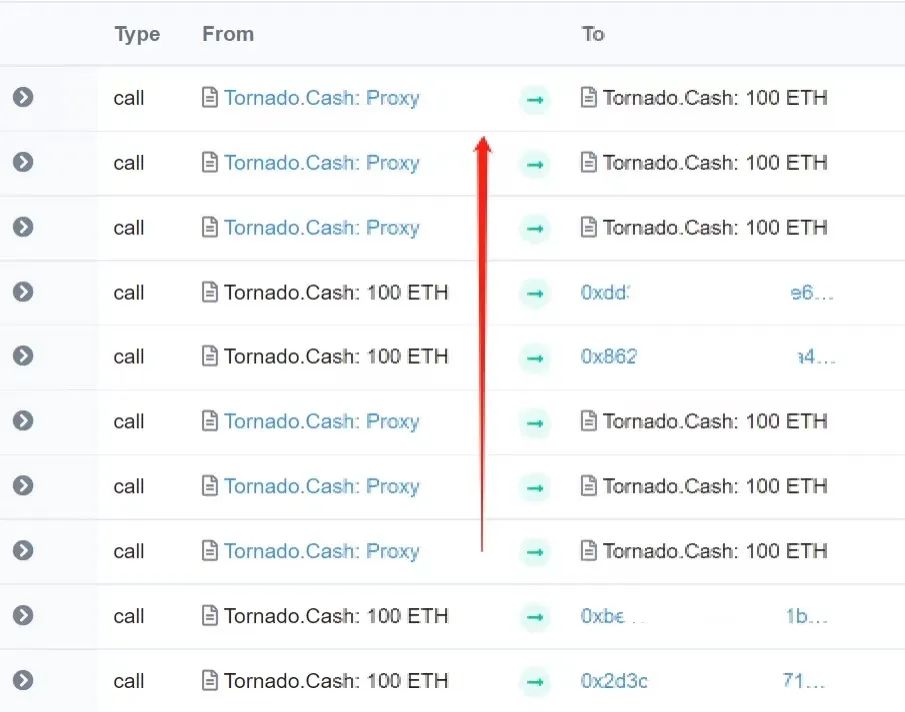

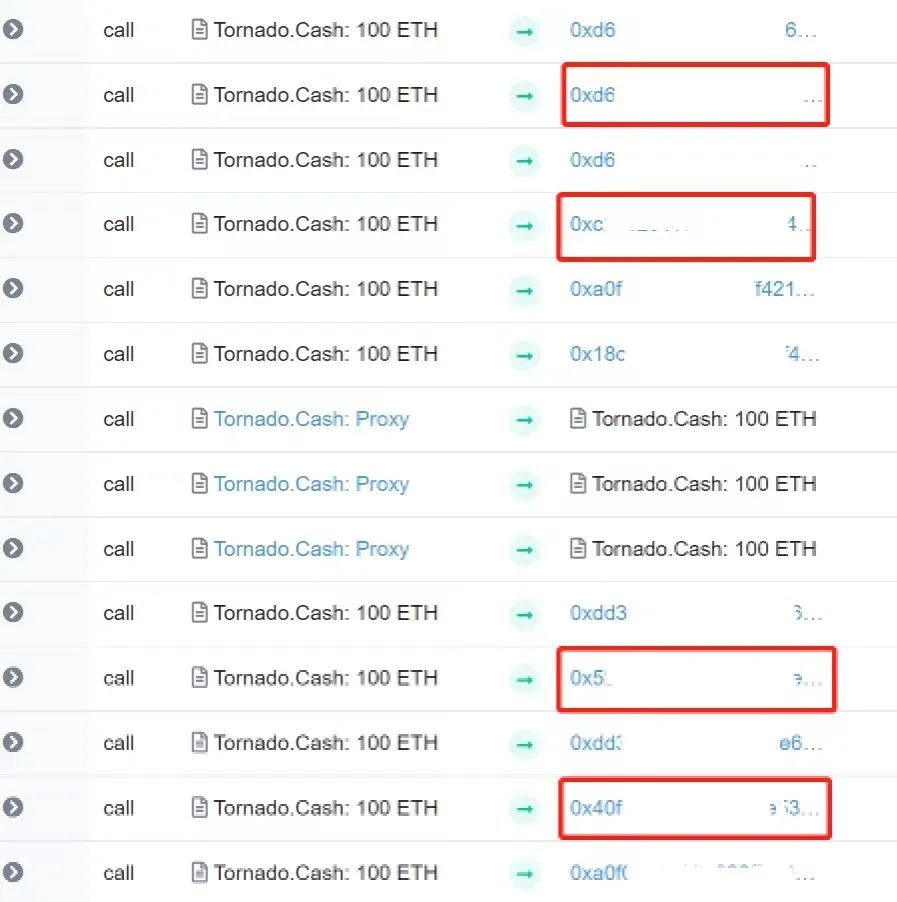

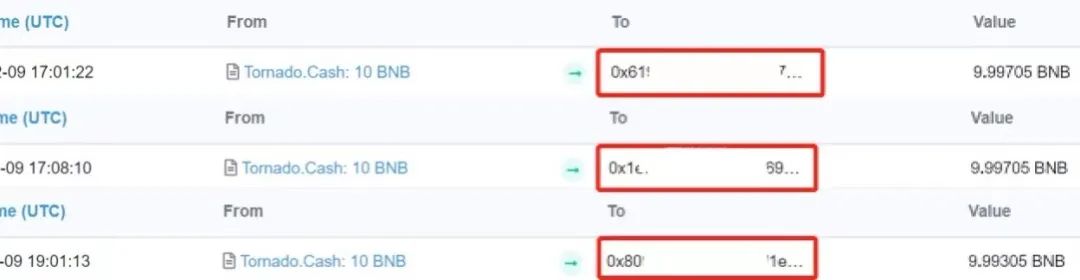

既然想要嘗試追踪黑客從Tornado.Cash轉出的地址,那我們就得從Ethereum 上第一筆資金轉入Tornado.Cash的時間點開始,我們發現第一筆10 ETH 和第二筆10 ETH 間的時間跨度較大,所以我們先從跨度小的100 ETH 開始分析。

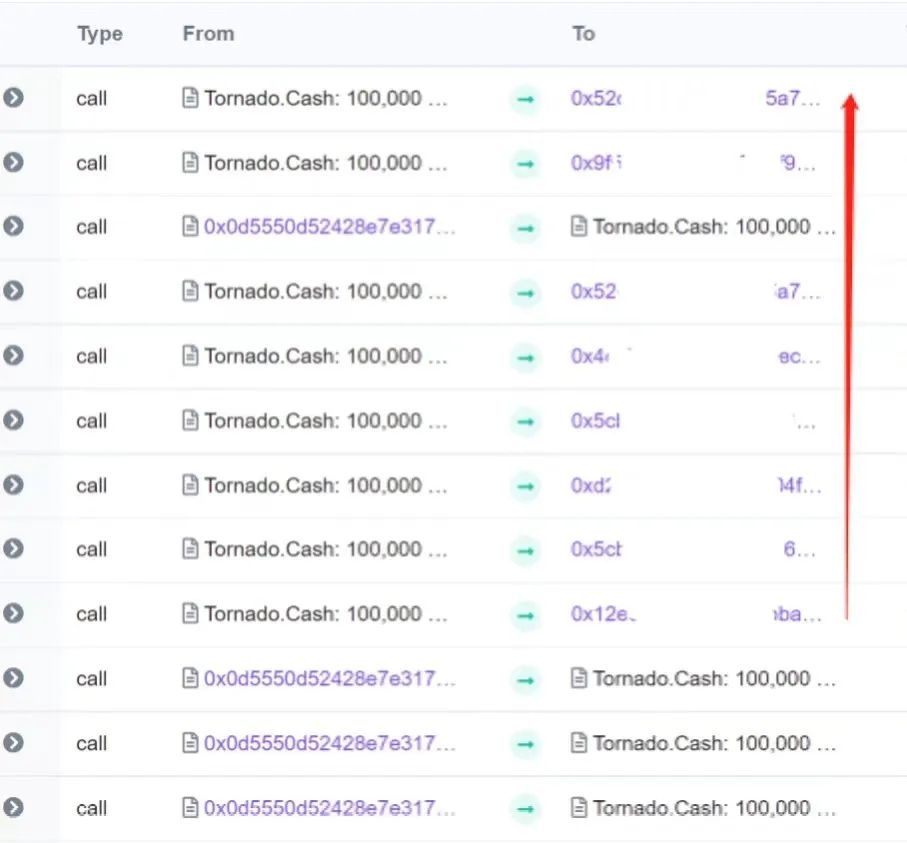

定位到Tornado.Cash:100 ETH 合約相對應的交易,發現從Tornado.Cash轉出的地址非常多。經過慢霧MistTrack 的分析,我們篩選出了符合時間線和交易特徵的地址。當然,地址依然很多,這需要我們不斷去分析。不過很快就出現了第一個讓我們饒有懷疑的地址(0x40F…952)。

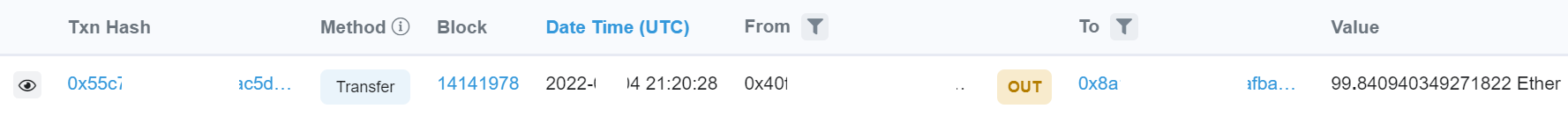

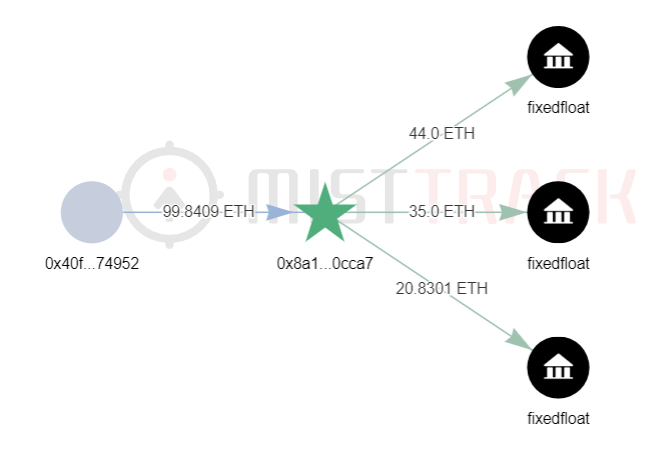

據慢霧MistTrack 的分析,地址(0x40F…952)將Tornado.Cash轉給它的ETH 轉到地址(0x8a1…Ca7),接著把ETH 分為三筆轉到了FixedFloat。

當然,這也可能是巧合,我們需要繼續驗證。

二級標題

二級標題

Polygon 部分

二級標題

Polygon 部分

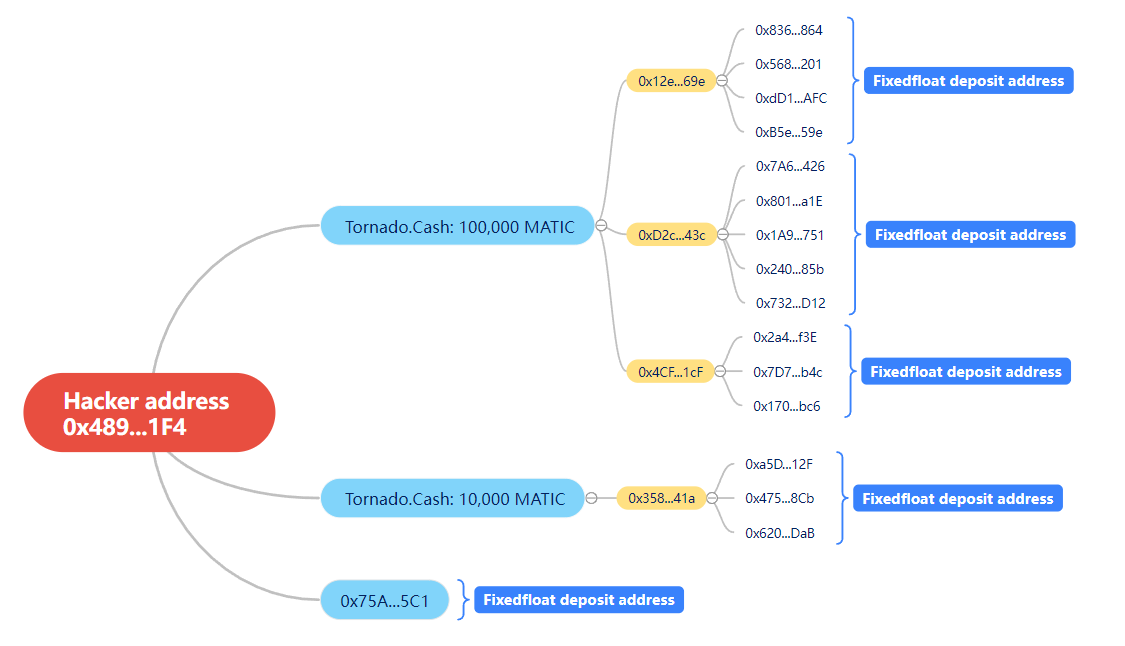

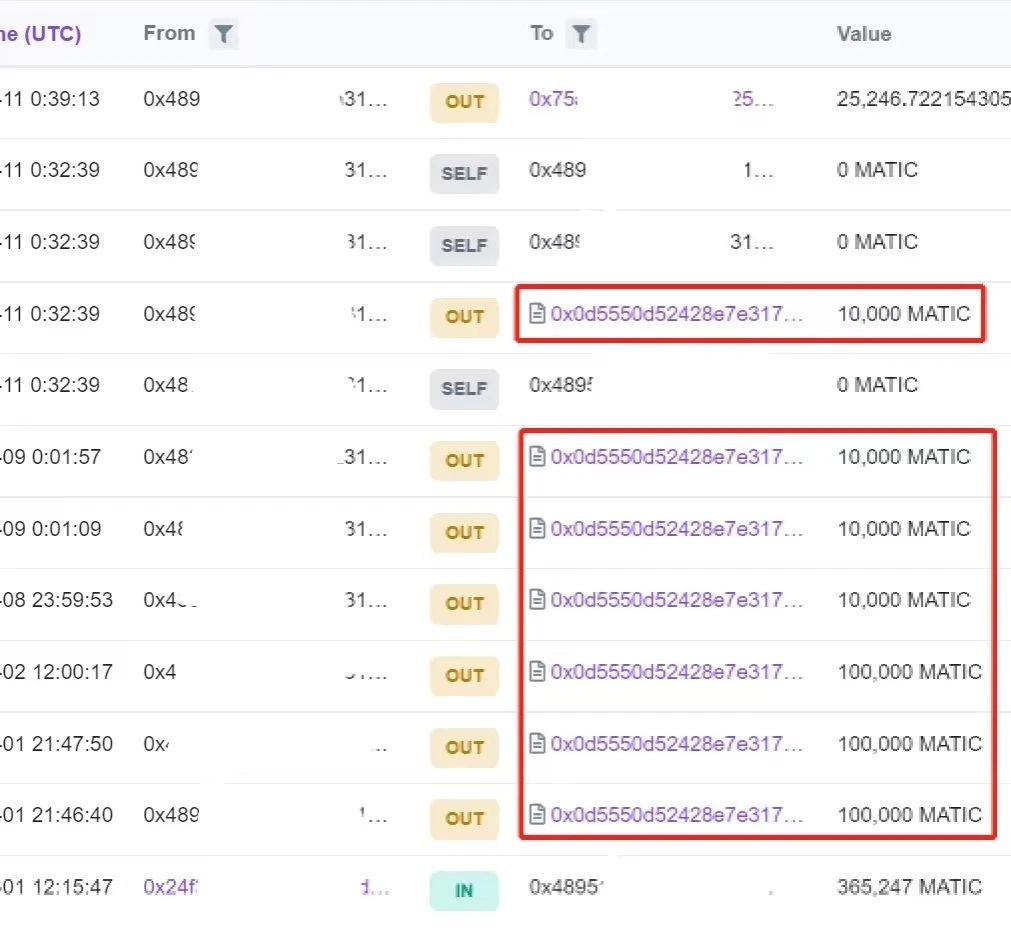

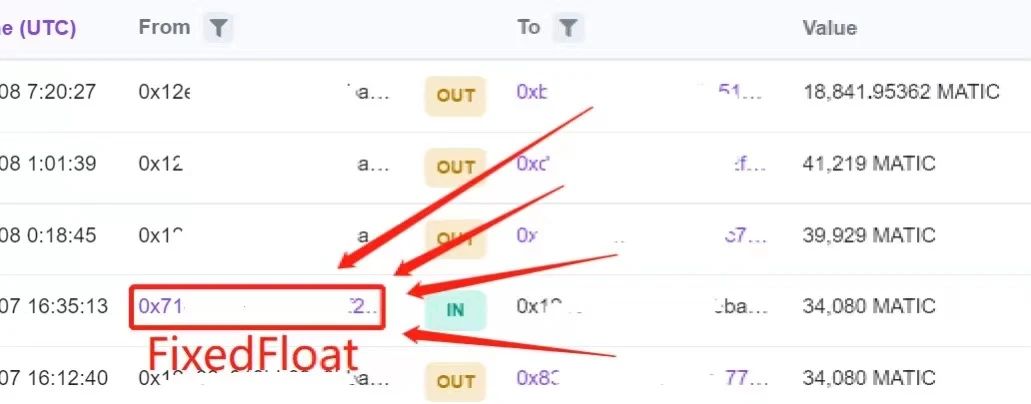

如下圖,黑客將獲利的365,247 MATIC 中的部分MATIC 分7 次轉到Tornado.Cash。

二級標題

二級標題

BSC 部分

二級標題

BSC 部分

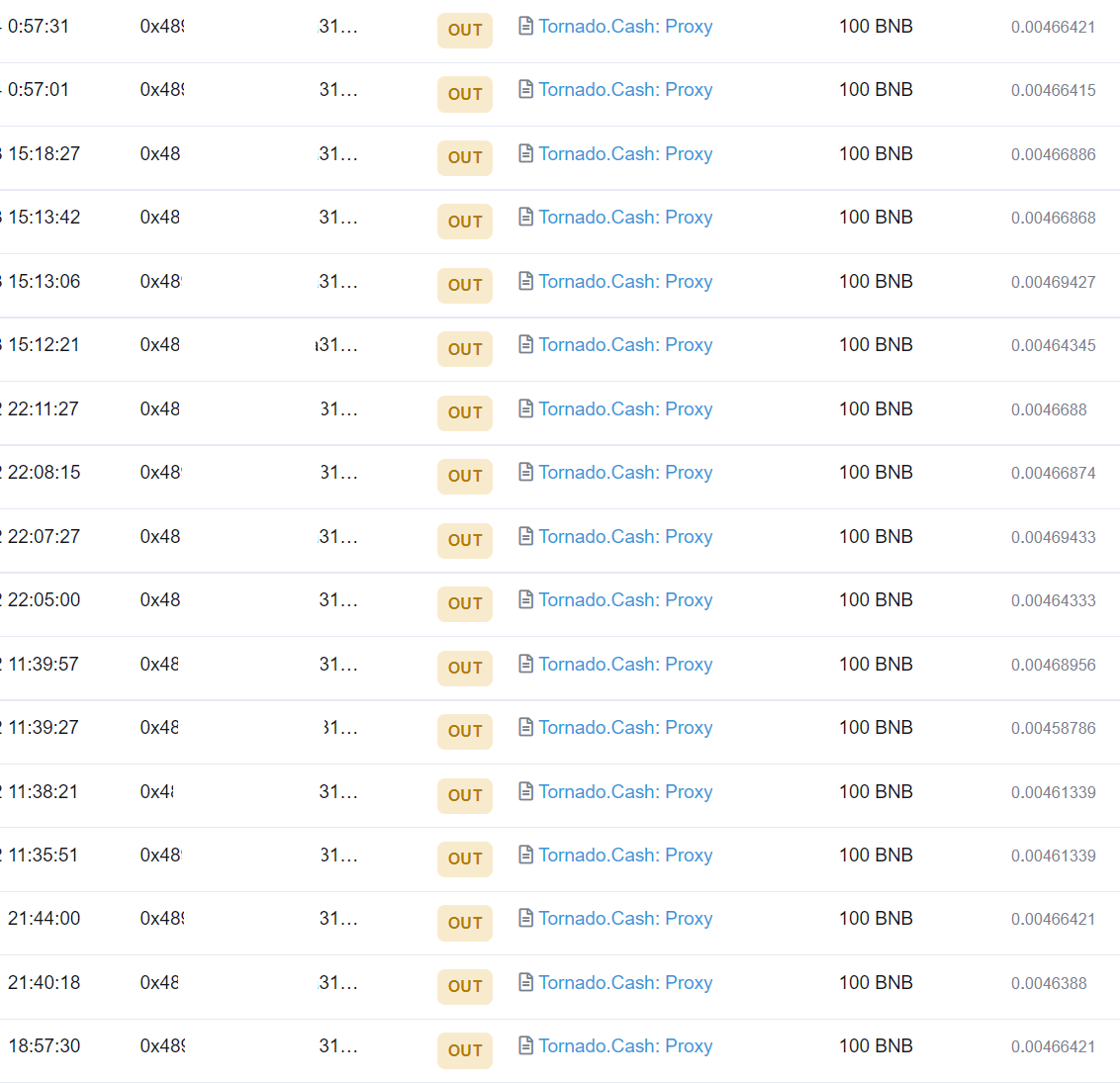

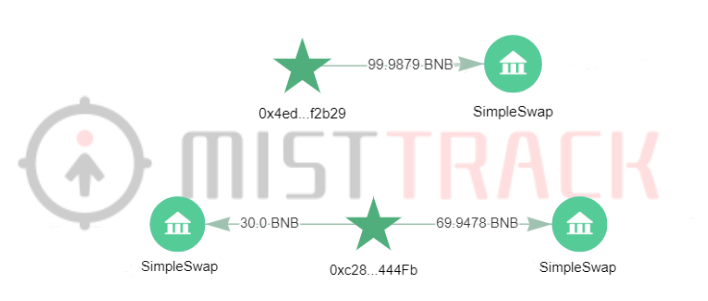

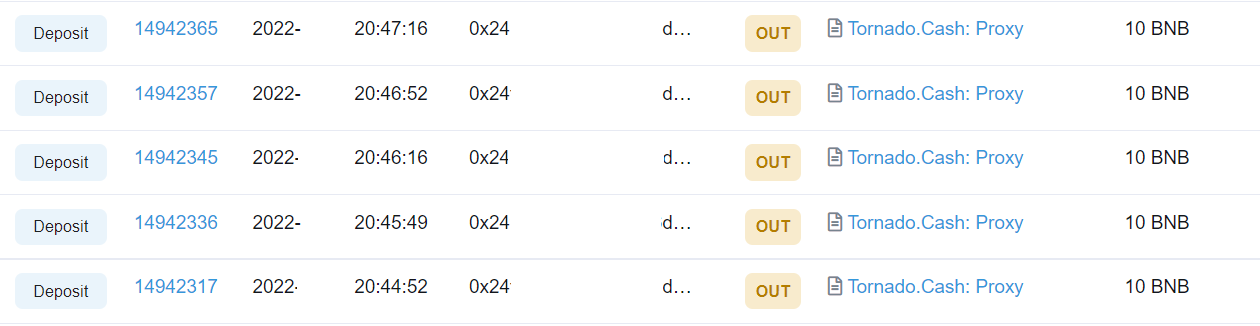

下面我們來分析BSC 部分。 BSC 上黑客地址有兩個,我們先來看地址(0x489…1F4):

黑客地址分17 次轉了1700 ETH 到Tornado.Cash,時間範圍也比較連貫。就在我們以為黑客會故技重施的時候,發現並非如此。同樣,經過慢霧MistTrack 的分析與篩選,我們篩選出了符合時間線和交易特徵的地址,再進行逐個突破。

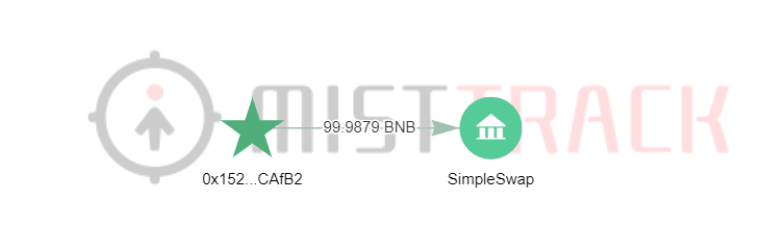

A→SimpleSwap

A→B→SimpleSwap

總結

總結

總結

一級標題

總結