Làm thế nào để phát hiện và chống lại "đội hacker Triều Tiên" xung quanh bạn?

- 核心观点:朝鲜黑客组织Lazarus威胁加密安全。

- 关键要素:

- 四年盗超28亿美元加密资产。

- 伪装求职者渗透企业系统。

- 公开63名黑客身份数据。

- 市场影响:推动企业加强安全审查机制。

- 时效性标注:长期影响。

Bản gốc | Odaily Planet Daily ( @OdailyChina )

Bởi CryptoLeo ( @LeoAndCrypto )

Thế giới tiền điện tử đã phải chịu đựng sự tấn công của tin tặc Triều Tiên trong một thời gian dài!

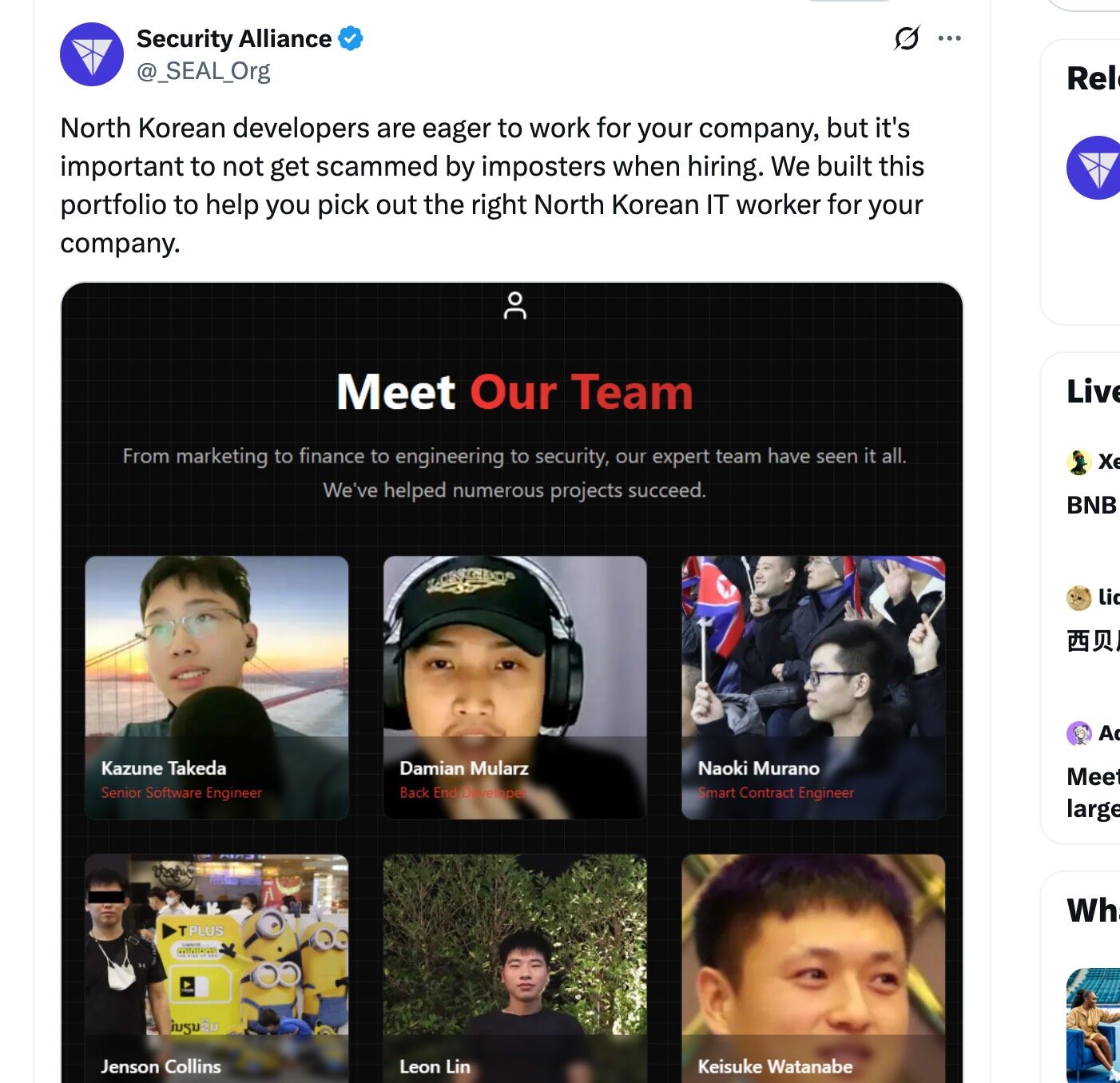

Gần đây, Liên minh An ninh (SEAL) đã đăng một bài viết có tiêu đề "Giúp bạn nhận diện các nhà phát triển thực sự của Triều Tiên", kèm theo sáu bức ảnh về tin tặc Triều Tiên từ một trang web do tổ chức này khởi chạy. Liên minh An ninh cũng công bố URL nguồn của các hình ảnh: lazarus.group

Có lẽ ai cũng biết đến Lazarus Group, nhóm hacker khét tiếng đến từ Triều Tiên. Bài đăng này nhanh chóng gây ra làn sóng tranh luận sôi nổi trên mạng xã hội, bởi thực tế là hacker Triều Tiên đang sử dụng danh tính giả mạo như các nhà phát triển internet và kỹ sư để xâm nhập vào các dự án và doanh nghiệp, phát động nhiều cuộc tấn công khác nhau nhằm đánh cắp tiền và khiến các dự án thất bại sớm.

Nhóm Lazarus, mối đe dọa ngầm lớn nhất của Triều Tiên

Là nhóm tin tặc lớn nhất Triều Tiên, chúng đã tham gia vào mọi vụ tấn công mạng quy mô lớn trong những năm gần đây. Chúng đã sử dụng nhiều kỹ thuật tấn công khác nhau để đánh cắp một lượng lớn tài sản tiền điện tử từ các tổ chức và công ty lớn. Chúng thậm chí còn xếp thứ ba trong danh sách các cơ quan chính phủ nắm giữ Bitcoin, vượt qua Bhutan và El Salvador, hai quốc gia nắm giữ kim cương BTC lớn nhất, và lượng nắm giữ của chúng chỉ đứng sau Hoa Kỳ và Vương quốc Anh.

Tài liệu tham khảo liên quan: Lazarus Group là ba công ty nắm giữ Bitcoin hàng đầu trên blockchain. Liệu Triều Tiên có đang cố gắng mã hóa dự trữ chiến lược của mình không?

Trên thực tế, hoạt động trộm cắp của Nhóm Lazarus vượt xa ngành công nghiệp tiền điện tử. "Hoạt động kinh doanh" của chúng rất rộng, bao gồm trộm tiền ngân hàng, dữ liệu nhạy cảm, bí mật thương mại, thông tin tình báo quân sự và ransomware. Một số người cũng cho rằng hoạt động của Nhóm Lazarus không phải lúc nào cũng xuất phát từ tiền bạc, mà là đánh cắp công nghệ và dữ liệu chính thức để hỗ trợ phát triển công nghệ của Triều Tiên và gieo rắc hỗn loạn nhằm phục vụ các mục tiêu địa chính trị.

Về thế giới tiền điện tử, hiệu suất hoạt động của Lazarus Group trong bốn năm qua như sau:

2022: Hơn 600 triệu đô la tài sản tiền điện tử bị đánh cắp từ Axie Infinity

Cụ thể, tin tặc đã liên lạc với một kỹ sư tại Sky Mavis, nhà phát triển Axie Infinity, thông qua LinkedIn và WhatsApp, dụ dỗ anh ta đến phỏng vấn với một cơ hội việc làm mới. Sau nhiều lần phỏng vấn, kỹ sư này đã nhận được một vị trí rất hấp dẫn và một lời mời làm việc giả mạo. Lời mời giả mạo này được gửi dưới dạng tệp PDF. Sau khi kỹ sư tải xuống tệp PDF, một phần mềm độc hại được nhúng trong đó đã xâm nhập vào hệ thống Ronin. Tin tặc sau đó đã chiếm quyền kiểm soát trình xác thực mạng Ronin và đánh cắp tiền.

2023: Poloniex và HTX lỗ hơn 200 triệu đô la

Vụ trộm Poloniex và HTX xảy ra do lộ khóa riêng. Tin tặc đã sử dụng chiến thuật tấn công liên tục (APT) để xâm nhập và theo dõi Poloniex trong thời gian dài, cuối cùng chiếm được quyền truy cập vào ví nóng. Các cuộc tấn công APT được đặc trưng bởi tính ẩn danh cao, nhắm mục tiêu có chủ đích, tấn công liên tục và các phương pháp tiên tiến.

Cả hai nền tảng đều liên quan đến Justin Sun (có thể kết luận rằng Brother Sun đã bị nhắm mục tiêu vào thời điểm đó).

2024: Hơn 500 triệu đô la bị đánh cắp từ DMM Bitcoin (300 triệu đô la) và WazirX (230 triệu đô la)

Vào tháng 5 năm 2024, sàn giao dịch tiền điện tử Nhật Bản DMM Bitcoin đã phát hiện 4.502,9 bitcoin bị rút ra khỏi ví của mình một cách bất hợp pháp. Cơ quan Dịch vụ Tài chính Nhật Bản đã yêu cầu DMM điều tra vụ trộm và cung cấp kế hoạch bồi thường cho khách hàng. Một tuyên bố chính thức sau đó cho biết vụ trộm là do một cuộc tấn công kỹ thuật xã hội của TraderTraitor, kẻ đã giả danh một nhà tuyển dụng LinkedIn và lừa các nhân viên của Ginco Inc., chịu trách nhiệm quản lý giao dịch của DMM, tải xuống mã độc. Mã độc sau đó đã thao túng các yêu cầu giao dịch và chuyển tiền vào ví của tin tặc. DMM cũng hứa sẽ bồi thường cho khách hàng, nhưng do áp lực tài chính, công ty đã đóng cửa vào tháng 12 năm 2024. Sau đó, DMM sẽ di chuyển tài khoản và tài sản của khách hàng sang SBI VC Trade vào ngày 8 tháng 3 năm 2025.

Vào tháng 7 năm 2024, sàn giao dịch WazirX của Ấn Độ đã bị tấn công, dẫn đến thiệt hại khoảng 230 triệu đô la. Một báo cáo điều tra cho thấy vụ trộm xảy ra do một cuộc tấn công mạng vào một trong những ví đa chữ ký của WazirX. Kẻ tấn công đã lợi dụng sự khác biệt giữa giao diện Liminal và dữ liệu giao dịch thực tế để lừa ba người ký WazirX và một người ký Liminal chấp thuận một giao dịch có vẻ bình thường (ví dụ: chuyển USDT tiêu chuẩn). Trên thực tế, giao dịch này chứa một mã độc đã sửa đổi logic hợp đồng thông minh của ví bằng cách nâng cấp nó. Việc giả mạo này cho phép kẻ tấn công chiếm quyền kiểm soát hoàn toàn và chuyển tất cả tiền mà không cần khóa của WazirX.

2025: 1,5 tỷ đô la bị đánh cắp từ Bybit

Vào tháng 2 năm 2025, Bybit đã bị trộm 1,5 tỷ đô la, vụ trộm tiền điện tử lớn nhất trong lịch sử. Cụ thể, máy tính của một nhà phát triển có đặc quyền xuất bản hệ thống đã bị xâm phạm. Kẻ tấn công đã tải lên và sửa đổi một tệp mã JavaScript được lưu trữ trong thùng AWS S3 của Safe. Tệp này chứa logic độc hại nhắm mục tiêu vào ví Ethereum Safe của Bybit và một ví không xác định (có lẽ được kẻ tấn công sử dụng để thử nghiệm và xác minh), do đó xâm phạm giao diện người dùng Safe{wallet}. Sau đó, trong quá trình chuyển mã thông báo ví nóng và lạnh thông thường của Bybit, tất cả người dùng Safe{wallet} đều nhìn thấy và sử dụng giao diện người dùng Safe{wallet} đã bị nhiễm mã độc. Kết quả là, những người tham gia đa chữ ký Bybit đã thấy giao diện người dùng Safe{Wallet} hiển thị bình thường. Cuối cùng, tin tặc đã lừa dối nhiều (ba) người ký tên và cuối cùng giành quyền kiểm soát ví đa chữ ký thông qua các giao dịch độc hại, hoàn tất cuộc tấn công.

Tất cả những vụ việc trên đều là các vụ trộm cắp dữ liệu mà Lazarus Group đã tham gia hoặc gián tiếp tham gia. Số tiền bị đánh cắp rất lớn và phương thức thực hiện rất chuyên nghiệp. Nhiều vụ trộm không phải do lỗ hổng bảo mật hay lỗi của con người, nhưng tiền vẫn bị mất bất chấp việc Lazarus Group đã được theo dõi chặt chẽ trong thời gian dài. Có thể nói rằng Lazarus Group hiện diện ở khắp mọi nơi.

CZ giúp cảnh báo về các trò lừa đảo phổ biến được sử dụng bởi Lazarus Group

Sau khi bài đăng được đăng tải, CZ đã nhanh chóng chia sẻ lại và liệt kê một số chiêu trò lừa đảo phổ biến mà tin tặc Triều Tiên thường sử dụng:

1. Đóng giả làm người tìm việc và cố gắng xin việc tại một công ty. Điều này cho phép tin tặc tiếp cận mục tiêu dễ dàng hơn, đặc biệt là các vị trí phát triển, bảo mật và tài chính;

2. Họ giả vờ là nhà tuyển dụng và cố gắng phỏng vấn/tuyển dụng nhân viên của bạn. Trong buổi phỏng vấn, họ sẽ nói rằng Zoom gặp sự cố và gửi cho người được phỏng vấn một đường link "cập nhật" chứa virus sẽ chiếm quyền điều khiển thiết bị của nhân viên . Hoặc họ sẽ hỏi nhân viên về một vấn đề lập trình rồi gửi một số "mã mẫu";

3. Giả dạng thành người dùng và gửi cho bạn một liên kết trong yêu cầu hỗ trợ khách hàng dẫn đến trang tải xuống vi-rút.

4. Thu thập dữ liệu bằng cách hối lộ nhân viên công ty và nhà cung cấp dịch vụ thuê ngoài. Vài tháng trước, một công ty dịch vụ thuê ngoài lớn ở Ấn Độ đã bị tấn công, dẫn đến rò rỉ dữ liệu người dùng của một sàn giao dịch lớn tại Mỹ và thiệt hại tài sản của người dùng lên tới hơn 400 triệu đô la Mỹ (có thể là Coinbase).

Cuối cùng, CZ kêu gọi các công ty đào tạo nhân viên không tải xuống các tệp tin không rõ nguồn gốc và sàng lọc kỹ lưỡng các ứng viên xin việc.

Những cuộc tấn công này không chỉ áp dụng cho doanh nghiệp mà cá nhân cũng cần cảnh giác khi gặp phải những tình huống tương tự, chẳng hạn như nhìn thấy liên kết từ người lạ, chia sẻ màn hình, v.v., đặc biệt là trong ngành công nghiệp tiền điện tử. Nhiều người sẽ gặp phải tình trạng chiếm đoạt clipboard (Clipboard Hijacking) hoặc virus đầu độc địa chỉ (Address Poisoning via Clipper Malware) khi chuyển tiền sau khi bị tấn công. Đây cũng là phương thức tấn công phổ biến nhất mà chúng ta có thể gặp phải: khi người dùng sao chép địa chỉ ví (địa chỉ BTC, ETH, SOL), phần mềm sẽ tự động thay thế bằng một địa chỉ tương tự do kẻ tấn công kiểm soát. Các địa chỉ thay thế này thường có phần đầu và phần cuối gần như giống hệt nhau (ví dụ: 4-6 ký tự đầu và 4-6 ký tự cuối giống hệt nhau), khiến bạn chuyển tiền đến địa chỉ do tin tặc kiểm soát.

Ngoài ra, bạn nên thận trọng khi nhận liên kết từ người lạ trên mạng xã hội vì những liên kết này có thể chứa vi-rút.

Danh sách đen: Dữ liệu và biện pháp đối phó với tin tặc Triều Tiên

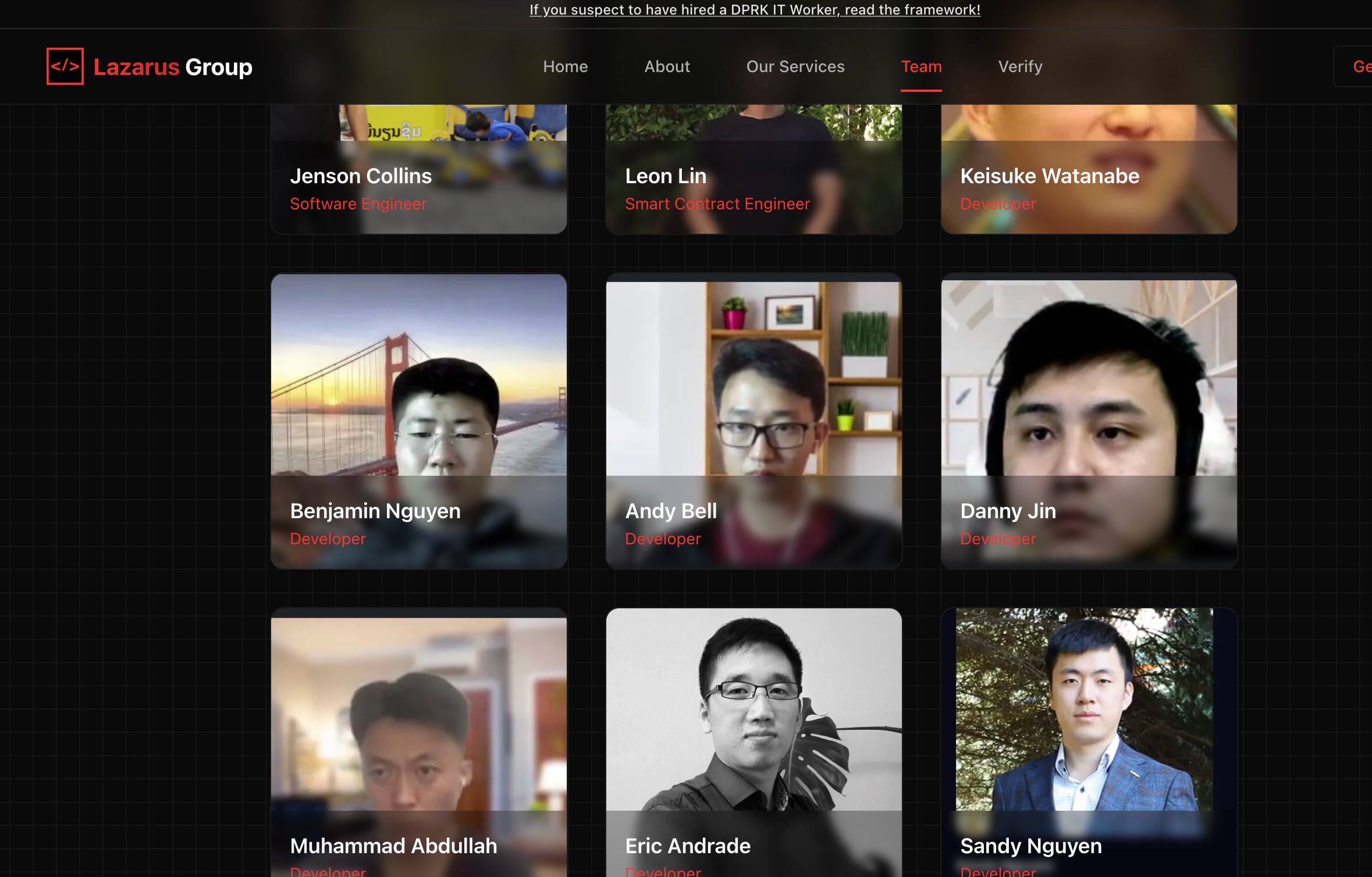

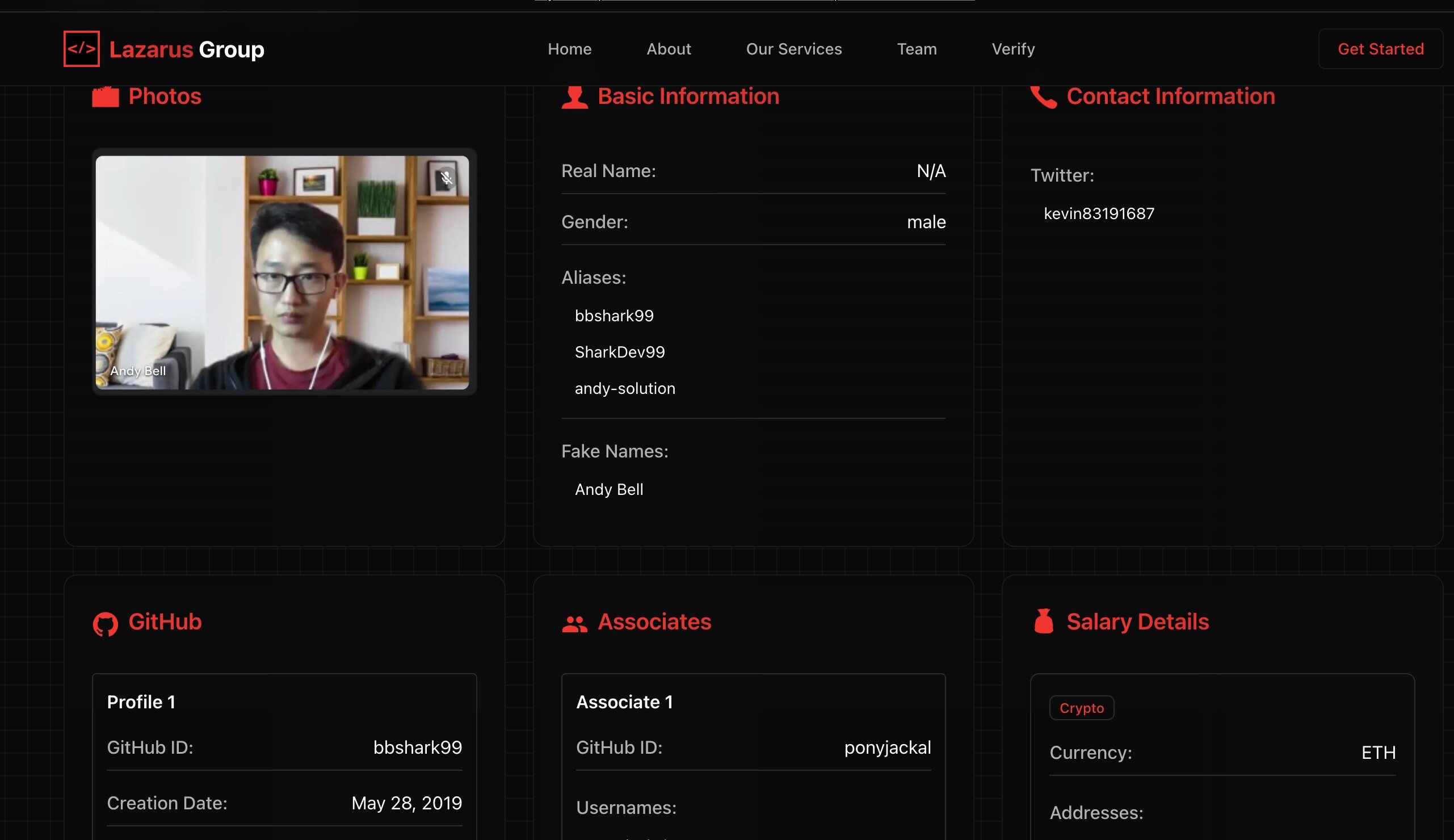

Hiện tại, trang web lazarus.group đã cập nhật danh sách 63 hacker. Lý lịch và trạng thái ảnh của mỗi hacker đều khác nhau. Những hacker này thường là nhà phát triển, kỹ sư hợp đồng thông minh và kỹ sư phần mềm (cho Web 3, blockchain và phát triển back-end). Tuy nhiên, thông tin trong danh sách không phải là thông tin thực sự của họ. Nhiều khả năng đây là các tệp tin giả mạo do hacker thuộc nhóm Lazarus Group tạo ra, hoặc họ là thành viên hoặc cộng sự của Lazarus Group. Nhiều người trong danh sách vẫn đang làm việc tại các công ty.

Giao diện này liệt kê tên cũ, tài khoản mạng xã hội (email, Twitter, số điện thoại, v.v.), tài khoản GitHub, lịch sử công việc, hình ảnh đã chụp và thậm chí cả địa chỉ ví tiền điện tử. Nó cũng cung cấp phân tích "sơ yếu lý lịch" chi tiết hơn (chẳng hạn như dấu vết giả mạo trên LinkedIn và các bất thường về IP). Dữ liệu này có thể giúp bộ phận nhân sự và các công ty nhanh chóng xác định các rủi ro tiềm ẩn ở người được phỏng vấn và nhân viên.

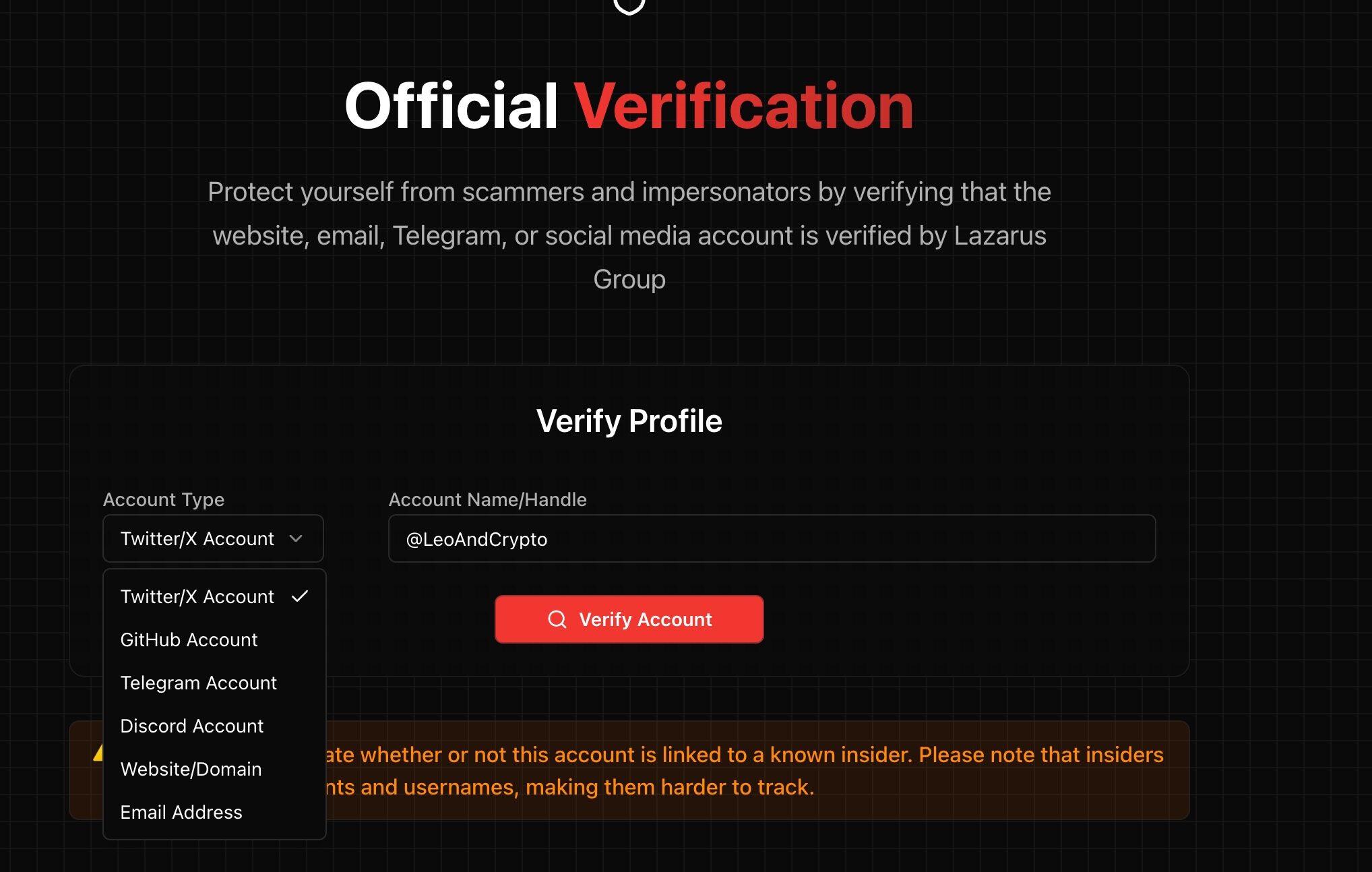

Ngoài ra, website còn ra mắt chức năng xác minh tài khoản người tìm việc bao gồm X, Github, TG, DC, xác minh website và email (miễn phí).

Bộ tài liệu SEAL Frameworks do SEAL phát hành cũng có thể giúp bạn hiểu rõ hơn về kiến thức liên quan đến an ninh. Tài liệu đề cập đến:

Nhân viên CNTT Triều Tiên, thường sử dụng danh tính giả để thực hiện công việc CNTT từ xa cho các công ty nước ngoài, là nguồn thu quan trọng của chế độ, đặc biệt là cho các chương trình vũ khí. Họ thực hiện nhiều nhiệm vụ CNTT khác nhau, nhưng không chỉ giới hạn ở CNTT, thường che giấu danh tính và địa điểm để đảm bảo các hợp đồng làm việc tự do và tạo thu nhập, sau đó chuyển về Triều Tiên. Những nhân viên này chủ yếu làm việc tại Trung Quốc và Nga, một số khác ở một số khu vực tại Châu Á, Châu Phi và Mỹ Latinh.

Các tài liệu cho thấy Triều Tiên cũng vận hành một mạng lưới "người hỗ trợ" để giúp họ che giấu danh tính và tạo điều kiện cho công việc trực tuyến từ xa. Những người hỗ trợ kiếm tiền bằng cách cho mượn danh tính kỹ thuật số và vật lý của họ, và khách hàng của họ chủ yếu là tin tặc Triều Tiên.

Từ năm 2010, số lượng nhân lực CNTT Bắc Triều Tiên đã tăng lên, phân bố rộng rãi hơn về mặt địa lý và đa dạng hóa hoạt động . Mục tiêu chính của họ là:

- Tạo ra nguồn thu nhập ổn định cho chế độ Triều Tiên thông qua công việc CNTT từ xa;

- Xây dựng mạng lưới hỗ trợ cho các doanh nghiệp liên quan đến CNTT của Triều Tiên (buôn lậu và rửa tiền);

- Truy cập vào công nghệ, cơ sở hạ tầng và thông tin nhận dạng của các công ty phương Tây (bao gồm thông tin nhận dạng cá nhân và doanh nghiệp, kỹ thuật số và vật lý);

- Tiết lộ bí mật công ty (cố ý hoặc vô ý);

- tống tiền (phần mềm tống tiền và thư đe dọa);

- Tránh các lệnh trừng phạt (các thực thể Triều Tiên bị cấm chấp nhận bất kỳ hình thức thanh toán nào từ các nước phương Tây);

- Hacking (thiết lập quyền truy cập cố định vào cơ sở hạ tầng để có chỗ đứng hoặc xâm nhập);

-Phần mềm độc hại (lây nhiễm vào các mục tiêu có giá trị cao để đánh cắp sau này).

Hiện tại, ước tính tổng số tin tặc Triều Tiên hoạt động tại nhiều công ty và cơ quan chính phủ dao động từ 2.000 đến 15.000. Tuy nhiên, con số này bao gồm nhiều danh tính hoặc tài khoản không hoạt động được cùng một đối tượng sử dụng lại. SEAL ước tính khoảng 3-5% tổng số nhà phát triển Web 3 là người Triều Tiên, và tại bất kỳ thời điểm nào, có ít nhất 200-300 tài khoản có liên quan đến Triều Tiên đang tích cực tìm kiếm việc làm tại các công ty Web 3.

SEAL Frameworks cũng đưa ra một số lời khuyên cho các công ty phát hiện ra nhân viên của mình có liên quan đến Tập đoàn Lazarus:

- Không nên bắn ngay mà hãy giữ mọi thứ bình thường để đảm bảo an toàn cho tổ chức, tránh gây báo động cho kẻ địch.

- Ngay lập tức dừng mọi khoản thanh toán. Nếu nghi ngờ, hãy trì hoãn quá trình bằng cách viện dẫn lý do "có vấn đề về tài chính", v.v.

- Thu hồi một cách có hệ thống mọi quyền truy cập vào kho lưu trữ mã, cơ sở hạ tầng đám mây và hệ thống nội bộ. Đồng thời, thu thập tất cả dữ liệu có sẵn (ví dụ: tài liệu xác thực khách hàng, địa chỉ tiền điện tử, email, sơ yếu lý lịch) để báo cáo.

- Thực hiện kiểm tra bảo mật toàn diện đối với tất cả các đóng góp mã, chú ý chặt chẽ đến các phụ thuộc, tệp xây dựng (Tích hợp liên tục/Triển khai liên tục) và các cửa hậu tiềm ẩn.

- Khi rủi ro bảo mật đã được giải quyết hoàn toàn, hãy chấm dứt hợp đồng vì lý do liên quan đến kinh doanh (ví dụ: thu hẹp quy mô, thay đổi hướng đi) và báo cáo vấn đề cho cơ quan thực thi pháp luật.

Danh sách đen liên tục được cập nhật: lợi ích ngắn hạn hay lợi ích dài hạn?

Về danh sách công khai của lazarus.group : Hầu hết mọi người tin rằng danh sách này có thể giúp các công ty xác định tốt hơn những nhân viên hoặc người phỏng vấn có nguy cơ cao và có lẽ giảm số vụ tấn công mạng.

Mặc dù việc công bố dữ liệu tin tặc có thể mang lại một số lợi ích ngắn hạn, nhưng về lâu dài, vì danh sách này được công khai, tin tặc có thể sẽ sửa đổi thông tin tài khoản công khai và thông tin cá nhân của họ sau khi bị liệt kê. SEAL phản hồi rằng nhiều người vẫn thường xuyên sử dụng tài khoản thông thường của họ, tiết lộ danh tính. Hiện nay, với sự trợ giúp của công nghệ deepfake dựa trên AI, tin tặc có thể cập nhật tất cả thông tin cá nhân và thậm chí thay đổi hoàn toàn diện mạo của họ. Do đó, việc công bố danh sách sẽ chỉ khiến các hoạt động của tin tặc trở nên bí mật và khó bị phát hiện hơn, đặc biệt là khi nhiều người trong ngành tiền điện tử làm việc trực tuyến.