Sau khi hack ngược lại các hacker Bắc Triều Tiên, tôi đã thấy cách họ làm việc

- 核心观点:朝鲜黑客团队伪造身份渗透加密项目。

- 关键要素:

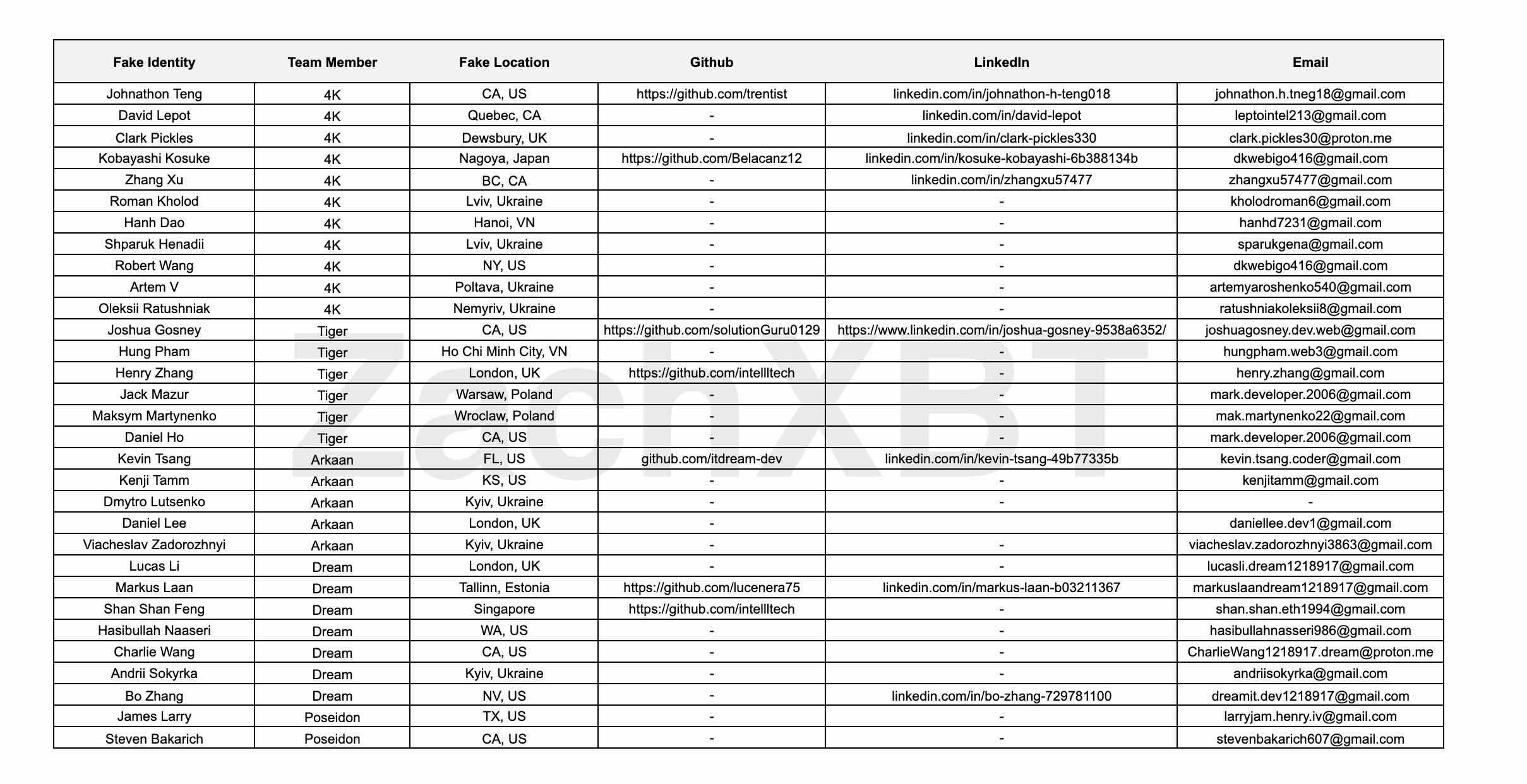

- 团队操纵30+虚假身份,购买Upwork/LinkedIn账号。

- 使用谷歌工具协调工作,资金转换依赖Payoneer。

- 链上地址关联68万美元Favrr协议攻击事件。

- 市场影响:提升行业对伪造身份攻击的防范意识。

- 时效性标注:中期影响。

Bài viết này đến từ: ZachXBT

Biên soạn bởi Odaily Planet Daily ( @OdailyChina ); Dịch bởi Azuma ( @azuma_eth )

Ghi chú của Biên tập viên: Tin tặc Triều Tiên luôn là mối đe dọa lớn đối với thị trường tiền điện tử. Trước đây, nạn nhân và các chuyên gia bảo mật trong ngành chỉ có thể suy ra mô hình hành vi của tin tặc Triều Tiên bằng cách thực hiện kỹ thuật đảo ngược các sự cố bảo mật liên quan. Tuy nhiên, hôm qua, thám tử nổi tiếng trên blockchain ZachXBT, trong một tweet gần đây, đã trích dẫn một cuộc điều tra và phân tích của một tin tặc mũ trắng đã thực hiện tấn công đảo ngược các tin tặc Triều Tiên. Việc lần đầu tiên chủ động phơi bày "phương thức hoạt động" của tin tặc Triều Tiên này có thể mang lại những tác động tích cực cho việc triển khai bảo mật chủ động của các dự án trong ngành.

Sau đây là toàn văn bài viết của ZachXBT do Odaily Planet Daily biên soạn.

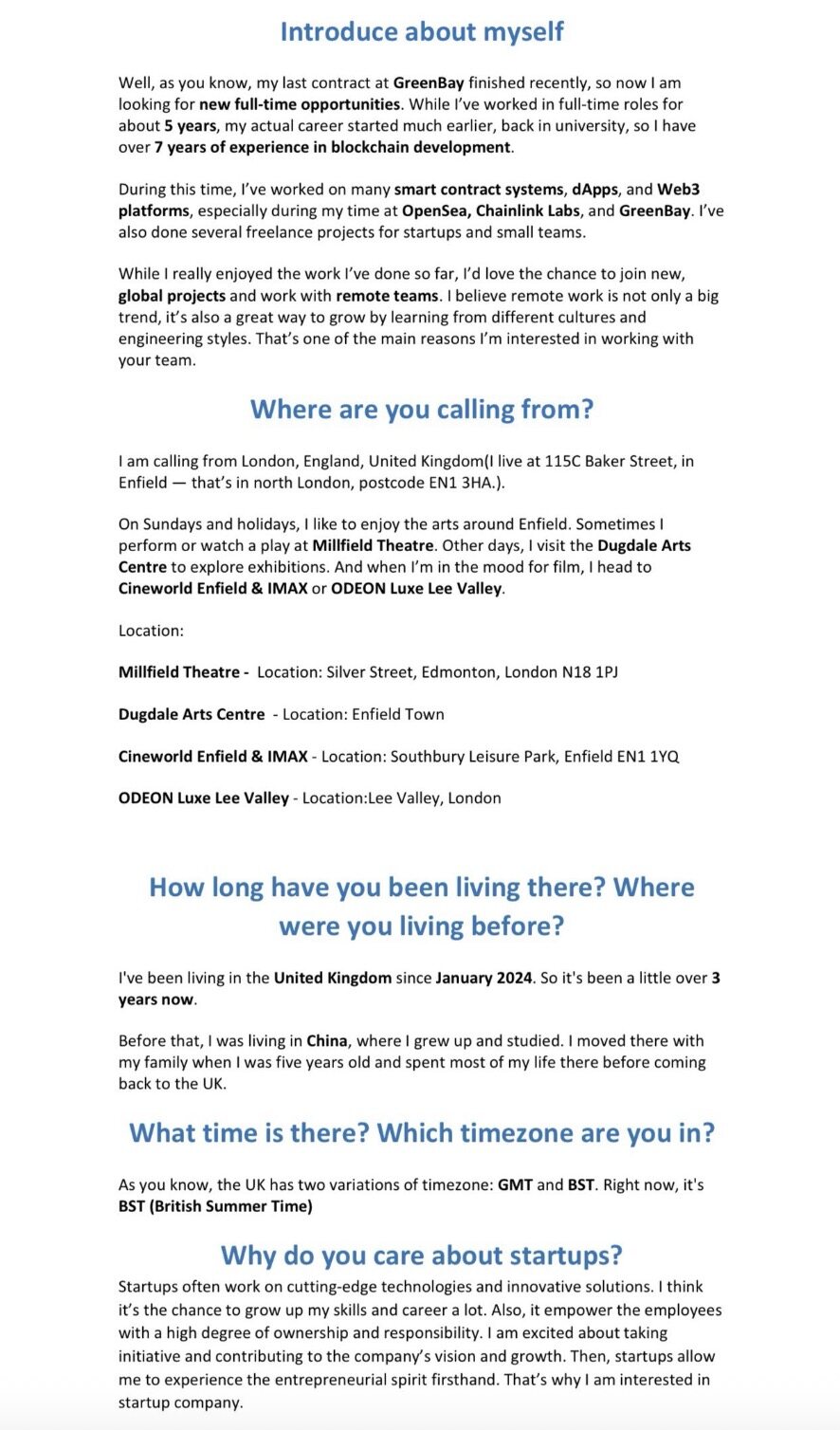

Một tin tặc ẩn danh gần đây đã xâm nhập vào thiết bị của một nhân viên CNTT Triều Tiên, tiết lộ cách một nhóm kỹ thuật gồm năm người vận hành hơn 30 danh tính giả , sử dụng ID giả do chính phủ cấp và mua tài khoản Upwork và LinkedIn để xâm nhập vào nhiều dự án phát triển khác nhau.

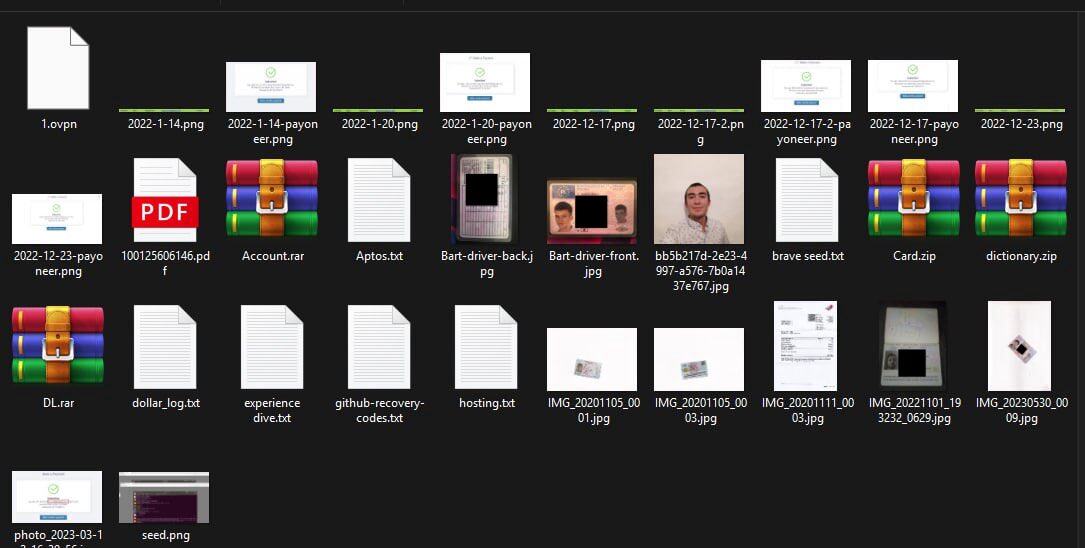

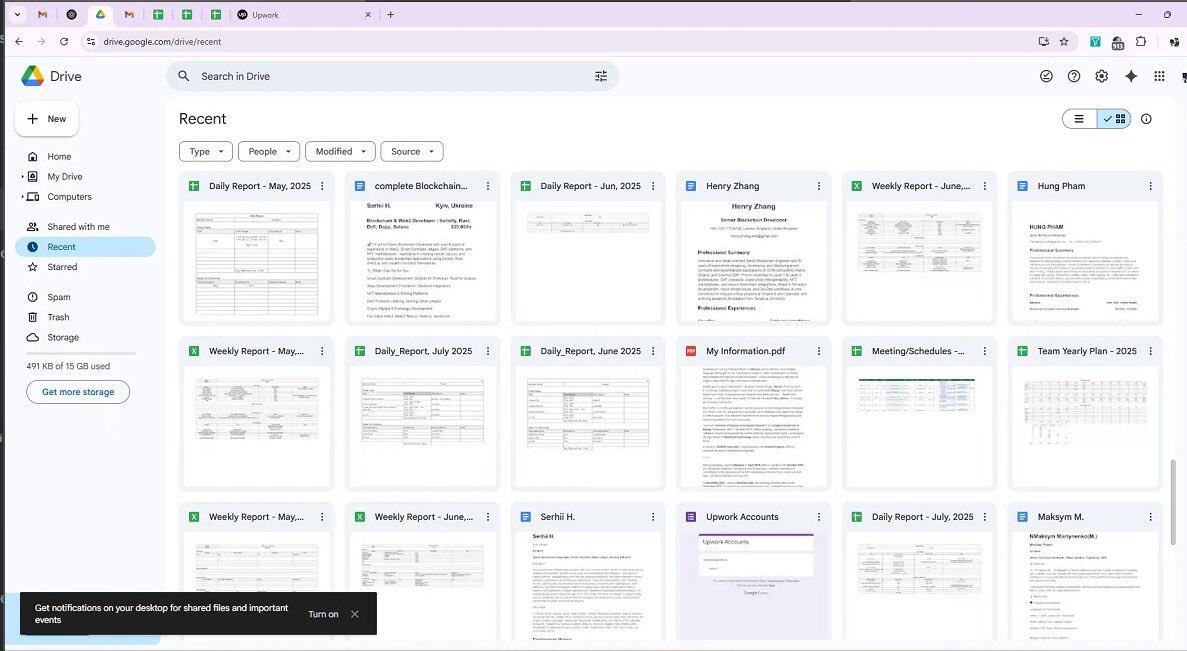

Các nhà điều tra đã thu thập được dữ liệu Google Drive, hồ sơ trình duyệt Chrome và ảnh chụp màn hình thiết bị, cho thấy nhóm này chủ yếu sử dụng các công cụ của Google để điều phối lịch trình làm việc, phân công nhiệm vụ và quản lý ngân sách, trong khi mọi giao tiếp đều được thực hiện bằng tiếng Anh.

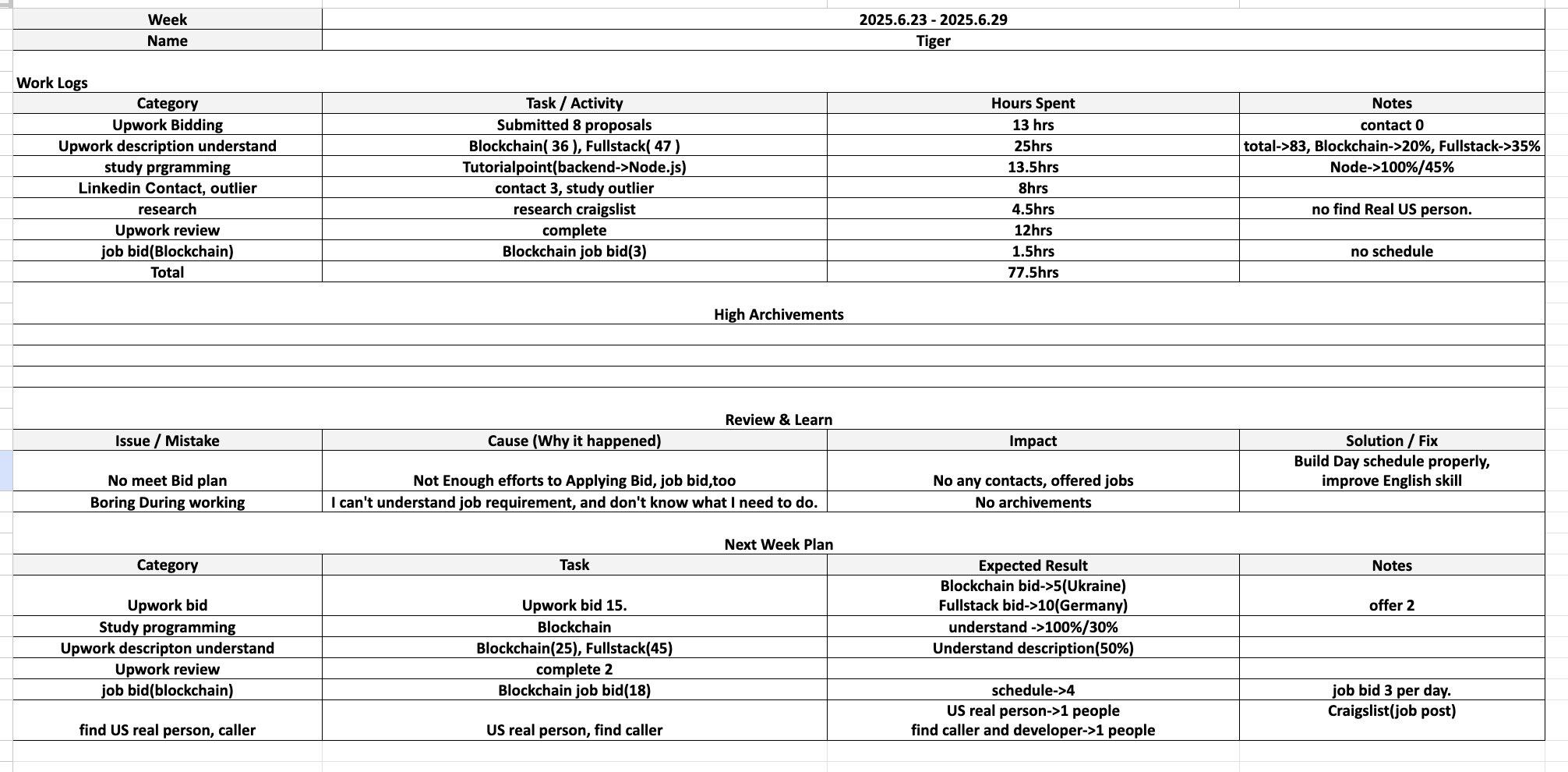

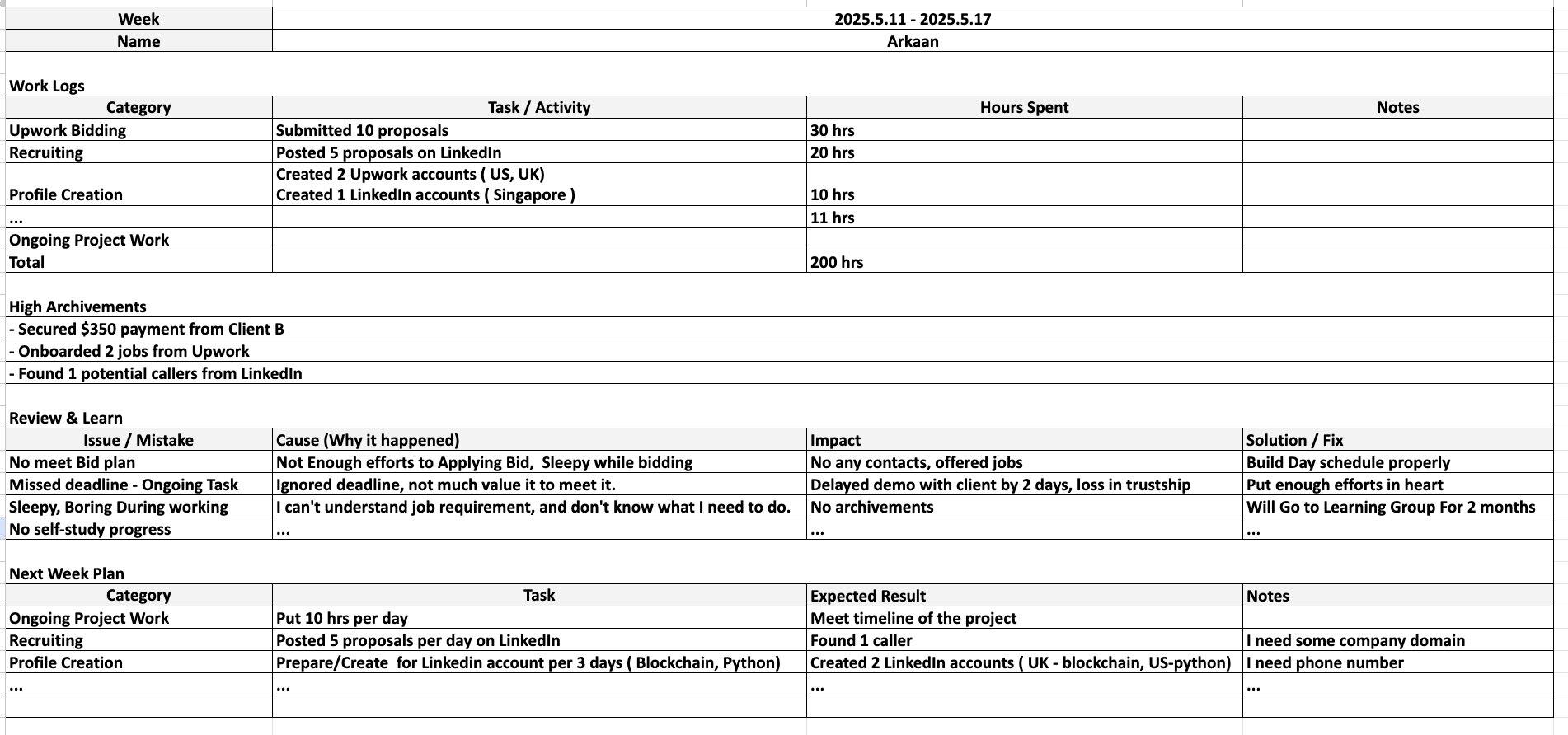

Một báo cáo hàng tuần từ năm 2025 đã tiết lộ mô hình làm việc của nhóm hacker và những khó khăn mà họ gặp phải. Ví dụ, một thành viên phàn nàn rằng họ "không thể hiểu được yêu cầu công việc và không biết phải làm gì". Giải pháp tương ứng là "cống hiến hết mình và làm việc chăm chỉ hơn".

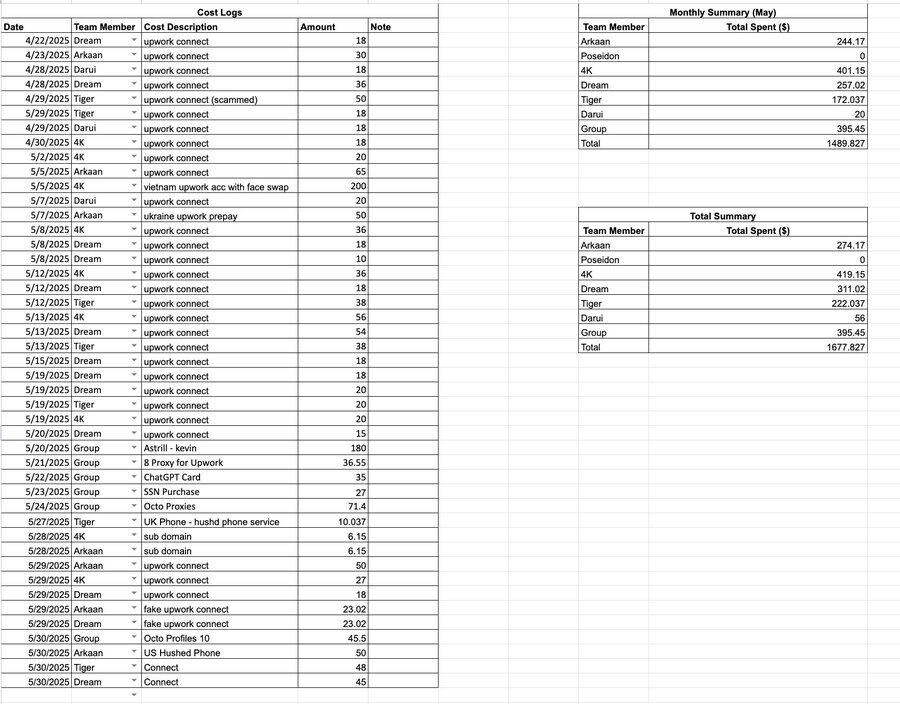

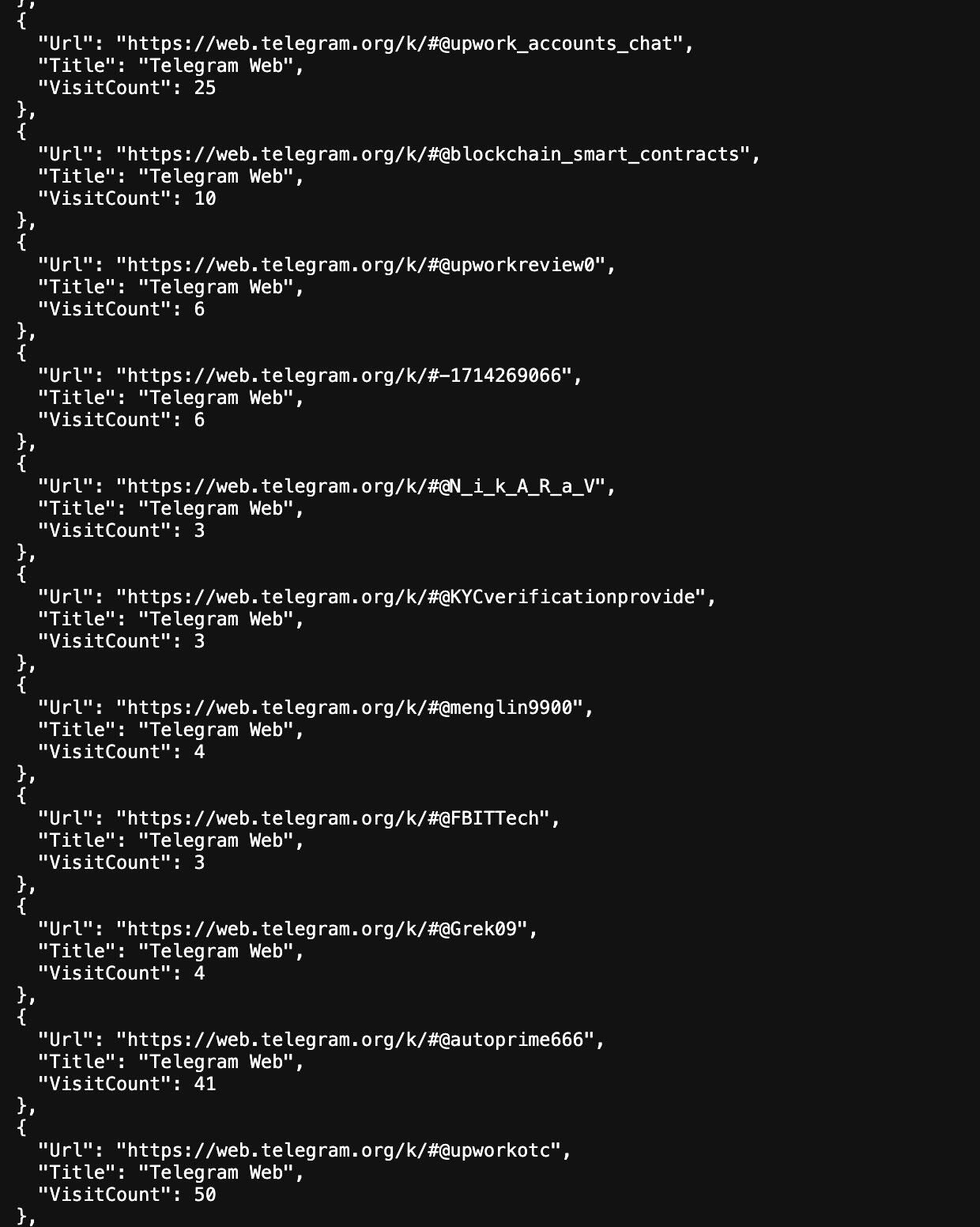

Hồ sơ chi phí chi tiết cho thấy các khoản chi tiêu của họ bao gồm mua số an sinh xã hội (SSN), giao dịch tài khoản Upwork và LinkedIn, thuê số điện thoại, đăng ký dịch vụ AI, thuê máy tính và mua dịch vụ VPN/proxy.

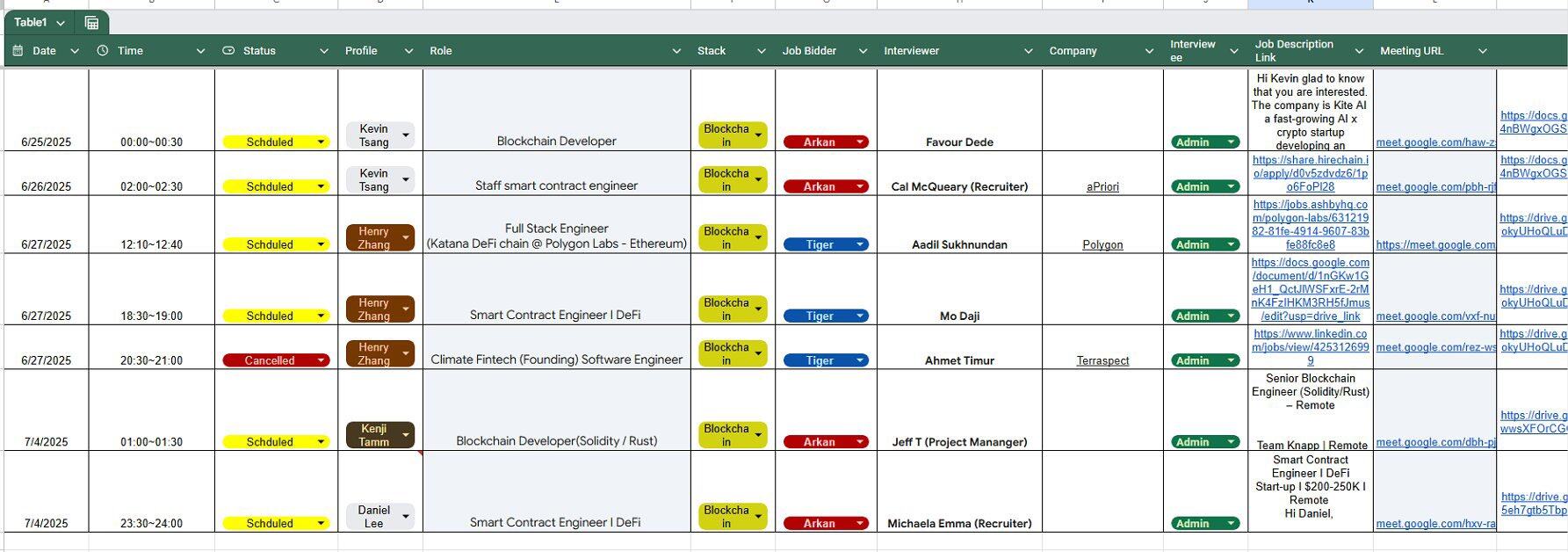

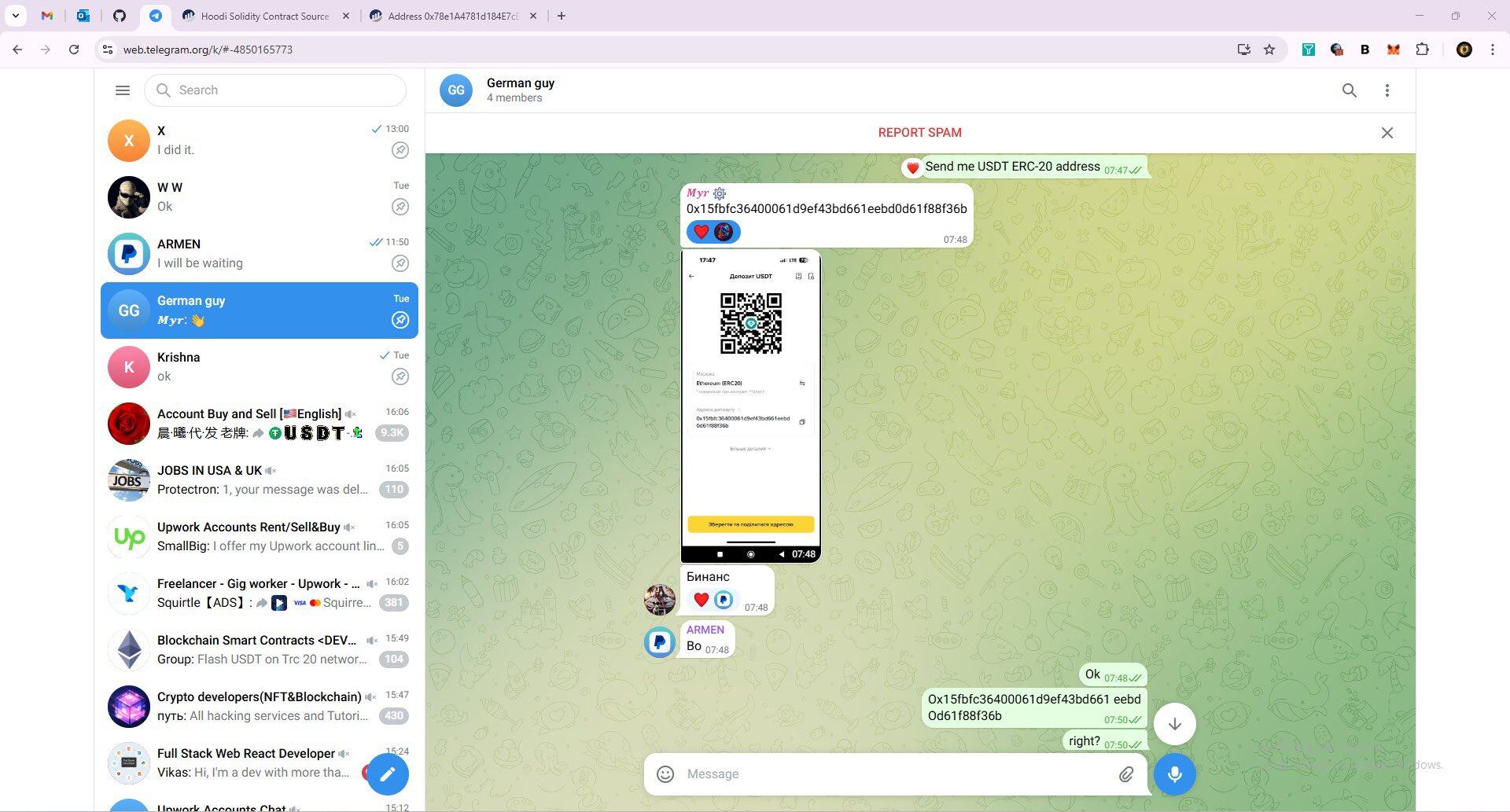

Một bảng tính nêu chi tiết lịch trình và kịch bản các cuộc họp có sự tham dự của "Henry Zhang" giả mạo. Quy trình hoạt động tiết lộ rằng những nhân viên CNTT Triều Tiên này trước tiên sẽ mua tài khoản Upwork và LinkedIn, thuê thiết bị máy tính, sau đó hoàn thành công việc thuê ngoài bằng công cụ điều khiển từ xa AnyDesk.

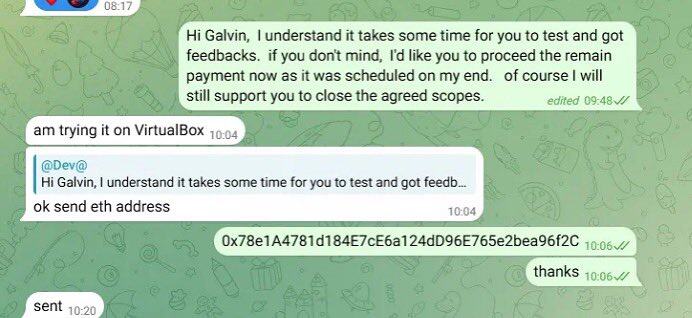

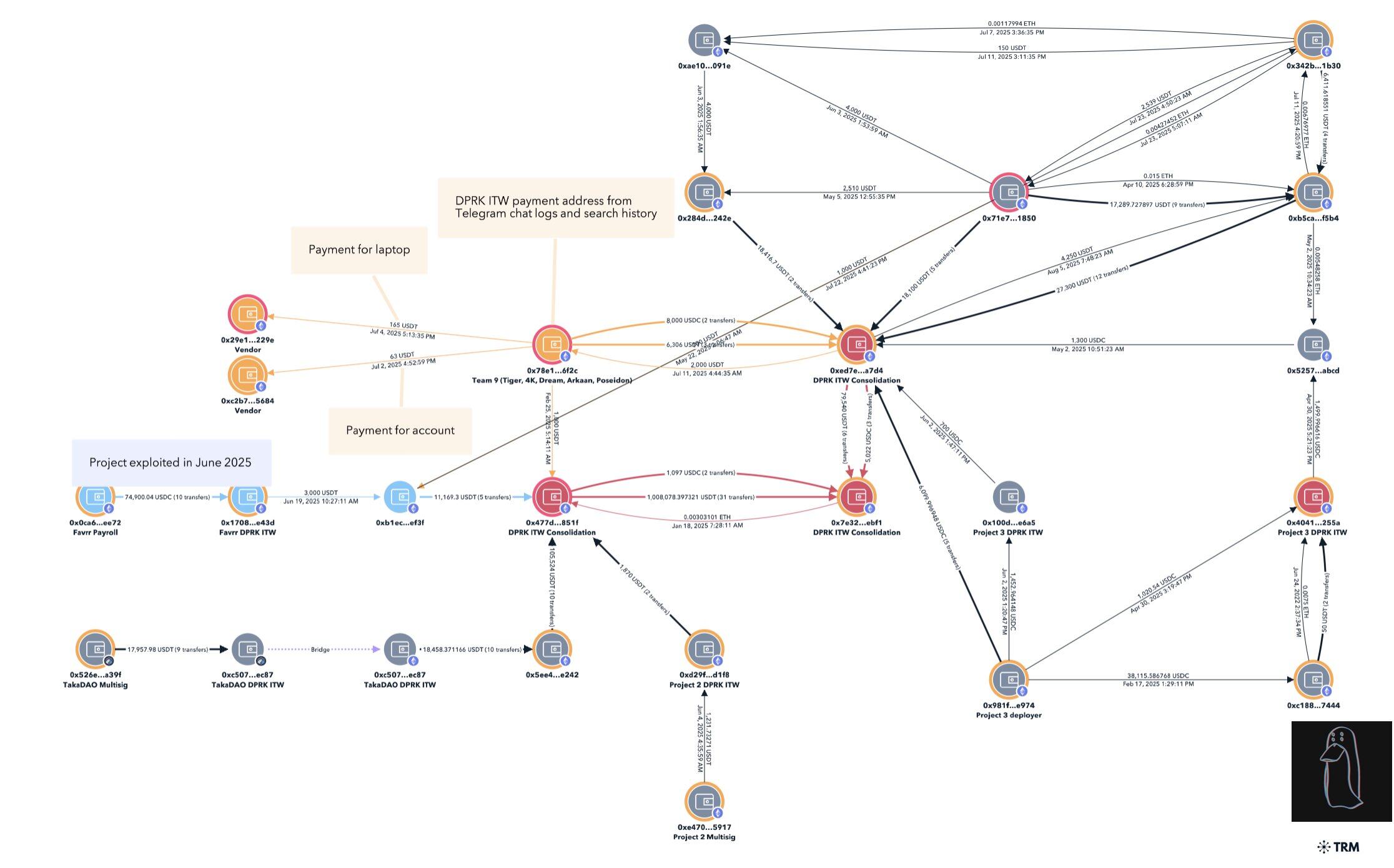

Một trong những địa chỉ ví mà họ dùng để gửi và nhận tiền là: 0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c ;

Địa chỉ này có liên quan chặt chẽ đến vụ tấn công giao thức Favrr trị giá 680.000 đô la vào tháng 6 năm 2025. CTO và các nhà phát triển khác sau đó được xác nhận là nhân viên CNTT Triều Tiên với thông tin đăng nhập giả mạo. Địa chỉ này cũng đã được sử dụng để xác định nhân viên CNTT Triều Tiên tham gia vào các dự án xâm nhập khác.

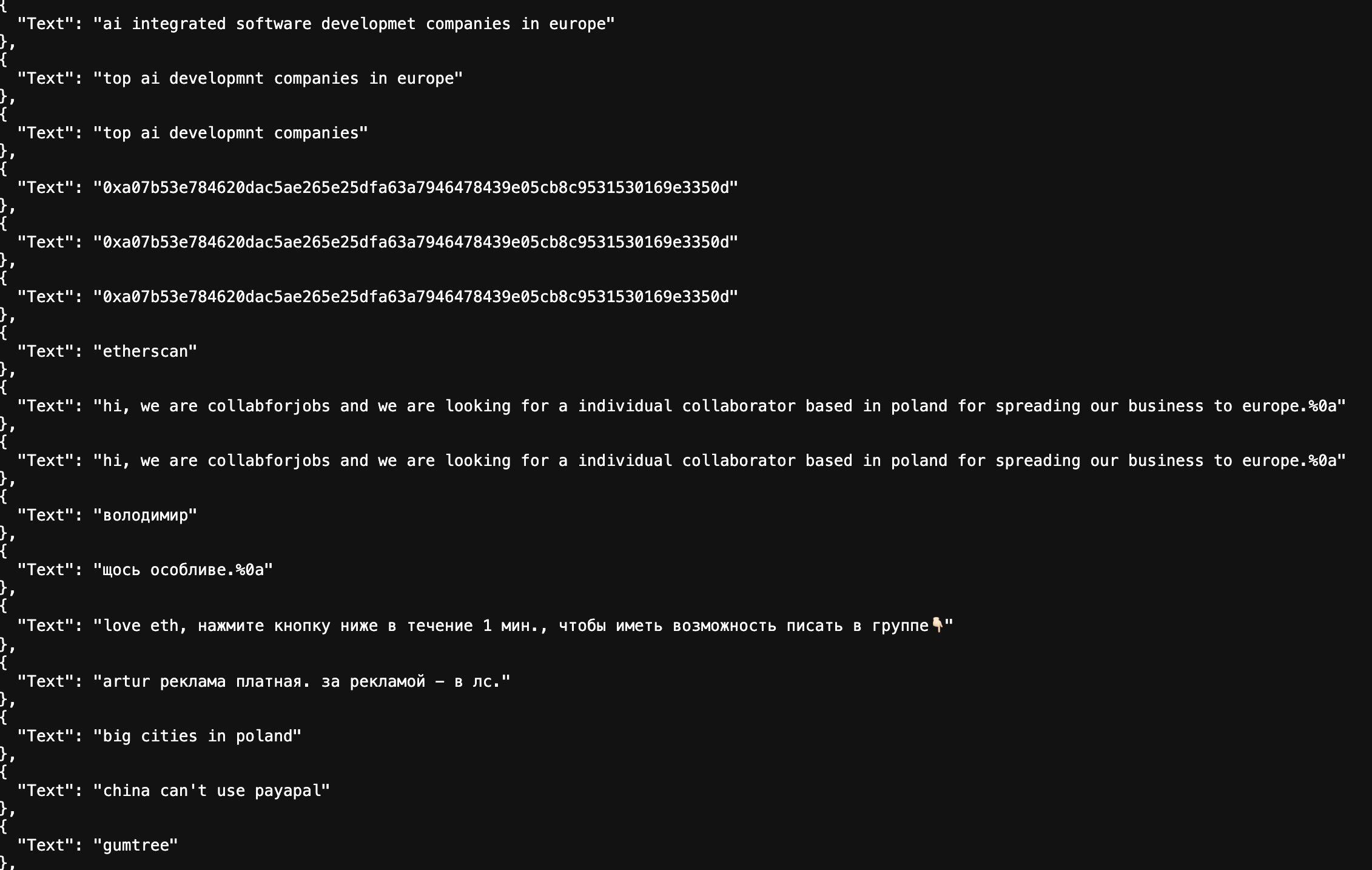

Nhóm nghiên cứu cũng tìm thấy bằng chứng quan trọng sau đây trong hồ sơ tìm kiếm và lịch sử trình duyệt của họ.

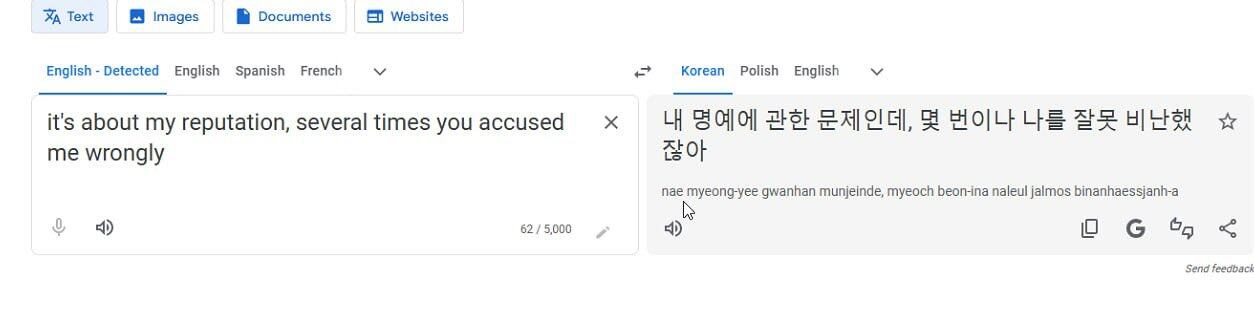

Người ta có thể hỏi, "Làm sao chúng ta có thể chắc chắn họ đến từ Bắc Triều Tiên?" Ngoài tất cả các tài liệu gian lận được nêu chi tiết ở trên, lịch sử tìm kiếm của họ cũng cho thấy họ thường xuyên sử dụng Google Dịch và dịch sang tiếng Hàn bằng IP của Nga.

Hiện nay, những thách thức chính đối với các doanh nghiệp trong việc ngăn chặn nhân viên CNTT Triều Tiên như sau:

- Thiếu sự hợp tác có hệ thống: Thiếu cơ chế chia sẻ thông tin và hợp tác hiệu quả giữa các nhà cung cấp dịch vụ nền tảng và doanh nghiệp tư nhân;

- Giám sát của người sử dụng lao động: Các nhóm tuyển dụng thường trở nên phòng thủ sau khi nhận được cảnh báo rủi ro hoặc thậm chí từ chối hợp tác với các cuộc điều tra;

- Tác động của lợi thế về số lượng: Mặc dù các phương tiện kỹ thuật không phức tạp, nhưng nó vẫn tiếp tục thâm nhập vào thị trường việc làm toàn cầu với lượng người tìm việc khổng lồ;

- Kênh chuyển đổi tài trợ: Các nền tảng thanh toán như Payoneer thường được sử dụng để chuyển đổi thu nhập bằng tiền pháp định từ công việc phát triển thành tiền điện tử;

Tôi đã giới thiệu các chỉ số cần chú ý nhiều lần. Nếu bạn quan tâm, bạn có thể xem lại các tweet trước đây của tôi. Tôi sẽ không nhắc lại ở đây.