OKX Web3:链上防钓鱼安全交易指南

Bước vào một chu kỳ mới, rủi ro tương tác trên chuỗi ngày càng bộc lộ khi hoạt động của người dùng tăng lên. Những kẻ lừa đảo thường sử dụng các phương pháp như trang web ví giả, đánh cắp tài khoản mạng xã hội, tạo plug-in trình duyệt độc hại, gửi email và thông tin lừa đảo cũng như xuất bản các ứng dụng giả mạo để khiến người dùng rò rỉ thông tin nhạy cảm, dẫn đến mất tài sản. các đặc điểm đa dạng như giới tính, độ phức tạp và tính ẩn danh.

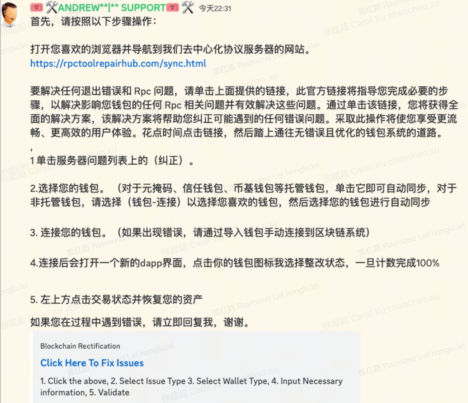

Ví dụ: những kẻ lừa đảo thường tạo các trang web giả trông giống với các trang web ví hợp pháp để lừa người dùng nhập khóa riêng tư hoặc cụm từ ghi nhớ của họ. Những trang web giả mạo này thường được quảng bá bằng cách sử dụng mạng xã hội, email hoặc quảng cáo để đánh lừa người dùng rằng họ là Access thường xuyên dịch vụ ví để đánh cắp tài sản của người dùng. Ngoài ra, những kẻ lừa đảo có thể sử dụng các nền tảng truyền thông xã hội, diễn đàn hoặc ứng dụng nhắn tin tức thời để giả vờ là dịch vụ khách hàng của ví hoặc quản trị viên cộng đồng và gửi tin nhắn sai lệch cho người dùng, yêu cầu họ cung cấp thông tin ví hoặc khóa riêng. ở các quan chức, xúi giục họ tiết lộ thông tin riêng tư, v.v.

Tổng hợp lại, những trường hợp này nêu bật mối đe dọa lừa đảo đối với người dùng ví Web3. Để giúp người dùng nâng cao nhận thức về bảo mật khi sử dụng ví Web3 và bảo vệ tài sản của họ khỏi bị mất mát,OKX Web3 đã tiến hành nghiên cứu cộng đồng chuyên sâu và thu thập các sự cố lừa đảo mà nhiều người dùng ví Web3 gặp phải, từ đó rút ra 4 tình huống lừa đảo điển hình mà người dùng thường gặp nhất và sử dụng kết hợp các trường hợp đồ họa và văn bản thông qua các trường hợp được chia nhỏ trong các tình huống khác nhau. đã viết hướng dẫn mới nhất về cách người dùng Web3 nên thực hiện các giao dịch an toàn để bạn tham khảo.

Nguồn thông tin độc hại

1. Twitter trả lời các dự án phổ biến

Trả lời qua Twitter Dự án phổ biến CóMột trong những cách chính của thông tin độc hại,Tài khoản Twitter lừa đảo có thể giống hệt tài khoản chính thức về logo, tên, nhãn hiệu chứng nhận, v.v., thậm chí số lượng người theo dõi có thể lên tới hàng chục K, và điều duy nhất có thể phân biệt cả hai là——Tay cầm Twitter (lưu ý các ký tự tương tự), vui lòng để ý.

Ngoài ra, nhiều khi, các tài khoản giả mạo sẽ cố tình trả lời các tweet chính thức nhưng các câu trả lời đó lại chứa các liên kết lừa đảo, dễ khiến người dùng tưởng rằng đó là các liên kết chính thức và bị lừa. Hiện tại, một số tài khoản chính thức sẽ thêm dòng tweet Kết thúc Tweet để nhắc nhở người dùng đề phòng nguy cơ có thể có các liên kết lừa đảo trong các câu trả lời tiếp theo.

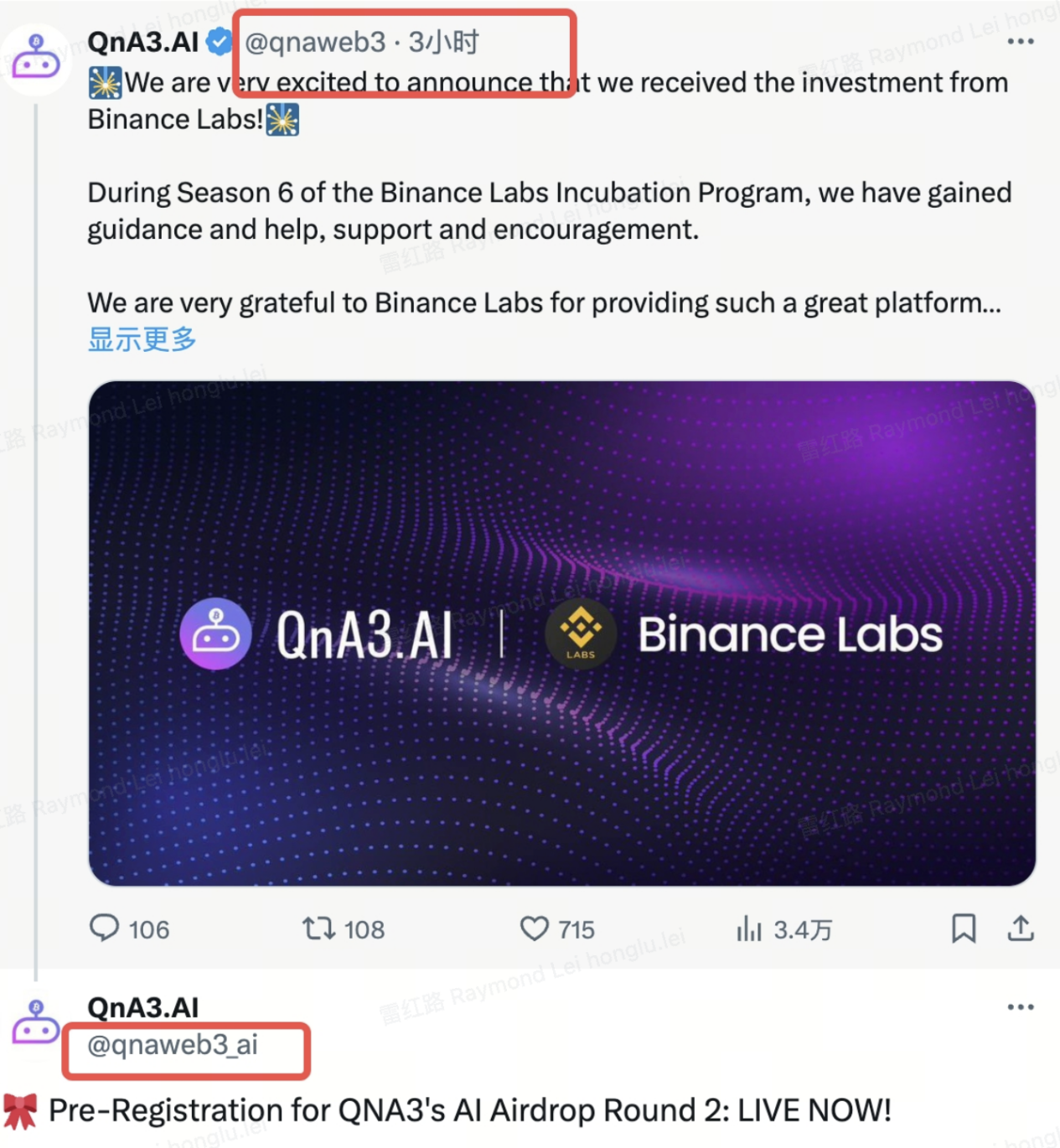

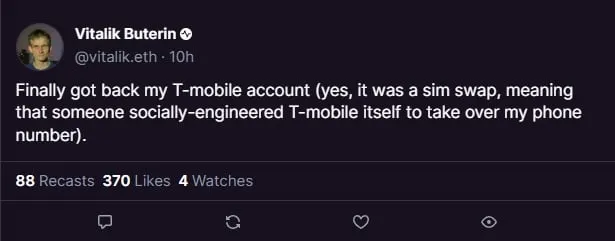

2. Ăn cắp Twitter/Discord chính thức

Để tăng độ tin cậy, những kẻ lừa đảo cũng sẽ đánh cắp Twitter/Discord chính thức của bên dự án hoặc KOL và đăng các liên kết lừa đảo dưới tên chính thức nên nhiều người dùng dễ bị lừa. Ví dụ: tài khoản Twitter của Vitalik và tài khoản Twitter chính thức của dự án TON đã bị đánh cắp và những kẻ lừa đảo đã nhân cơ hội này để đăng thông tin sai lệch hoặc liên kết lừa đảo.

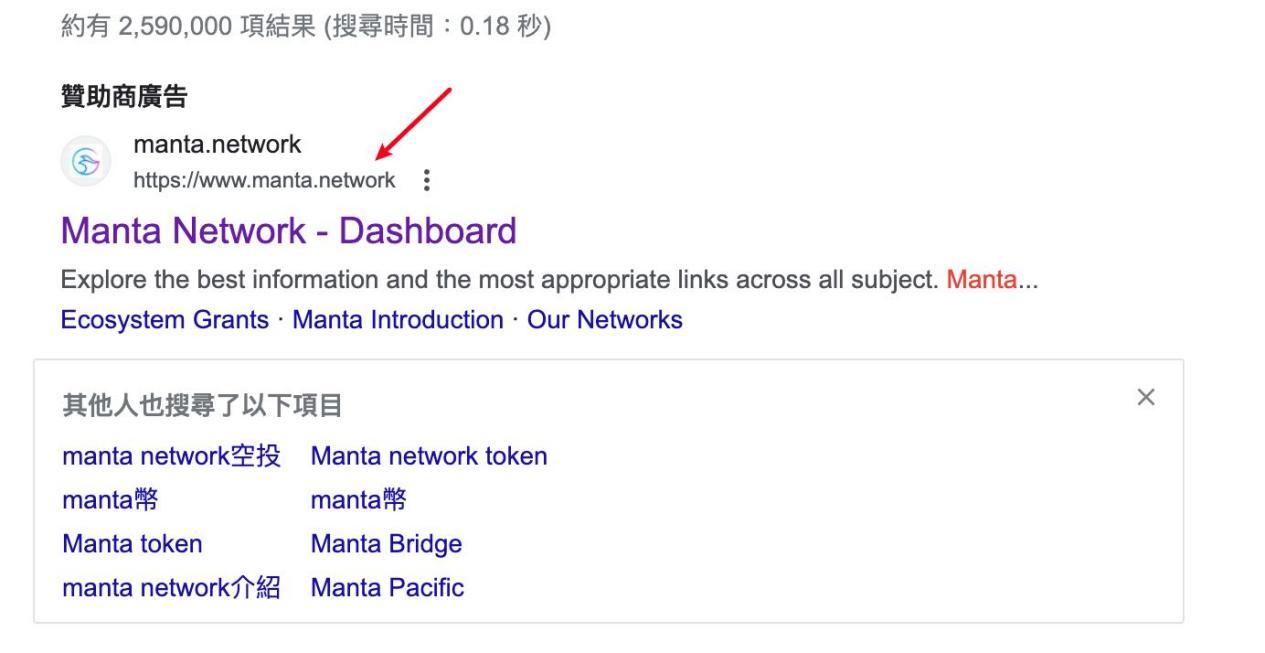

3. Quảng cáo tìm kiếm của Google

Những kẻ lừa đảo đôi khi sử dụng quảng cáo tìm kiếm của Google để đăng các liên kết độc hại. Tên được trình duyệt của người dùng hiển thị có vẻ như là một tên miền chính thức, nhưng liên kết nhảy tới sau khi nhấp vào là một liên kết lừa đảo.

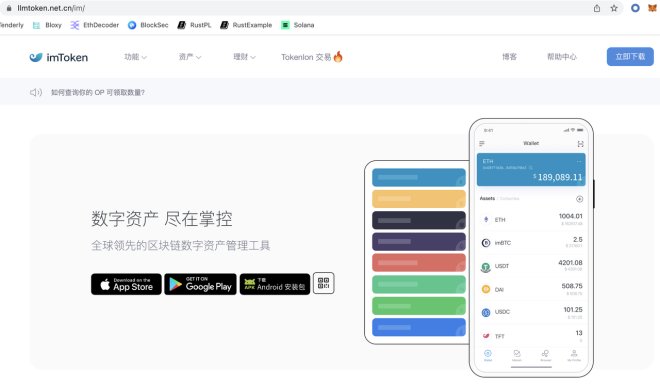

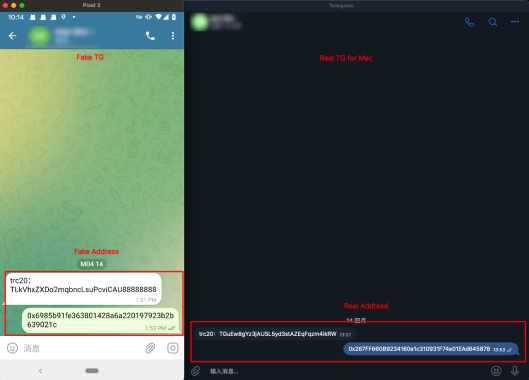

4. Ứng dụng giả mạo

Người câu cá cũng sẽ vượt quaỨng dụng giả để thu hút người dùng Ví dụ: khi người dùng tải xuốngViệc cài đặt ví giả do những kẻ lừa đảo đăng tải có thể dẫn đến rò rỉ khóa riêng và mất tài sản. Một số kẻ lừa đảo đã sửa đổi gói cài đặt Telegram, do đó thay đổi địa chỉ trên chuỗi để nhận và gửi mã thông báo, dẫn đến mất tài sản của người dùng.

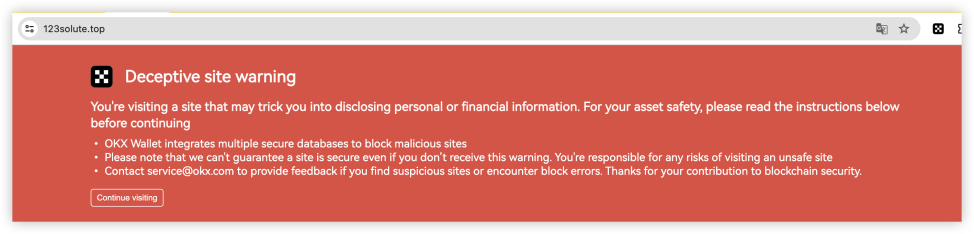

5. Biện pháp đối phó: Ví OKX Web3 hỗ trợ phát hiện liên kết lừa đảo và nhắc nhở rủi ro

Hiện tại, ví OKX Web3 hỗ trợ phát hiện liên kết lừa đảo và nhắc nhở rủi ro nhằm giúp người dùng xử lý tốt hơn các vấn đề trên. Ví dụ: khi người dùng sử dụng trình duyệt để truy cập trang web thông qua ví plug-in OKX Web3, nếu tên miền đó là tên miền độc hại đã biết, họ sẽ nhận được cảnh báo sớm nhất có thể. Ngoài ra, nếu người dùng sử dụng APP OKX Web3 để truy cập DAPP của bên thứ ba trên giao diện Discover, ví OKX Web3 sẽ tự động thực hiện phát hiện rủi ro trên tên miền, nếu là tên miền độc hại thì sẽ có lời nhắc chặn chặn. được ban hành và người dùng sẽ bị cấm truy cập.

Bảo mật khóa riêng của ví

1. Tiến hành tương tác dự án hoặc xác minh năng lực

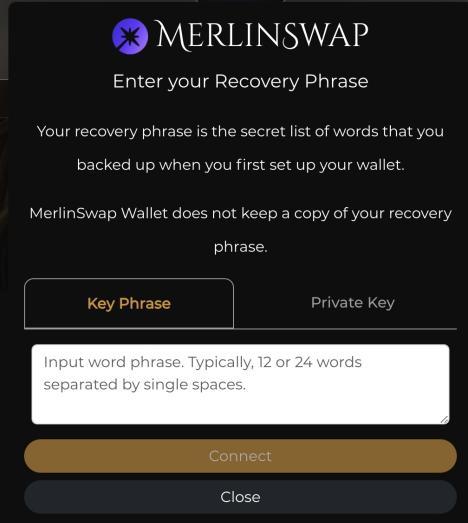

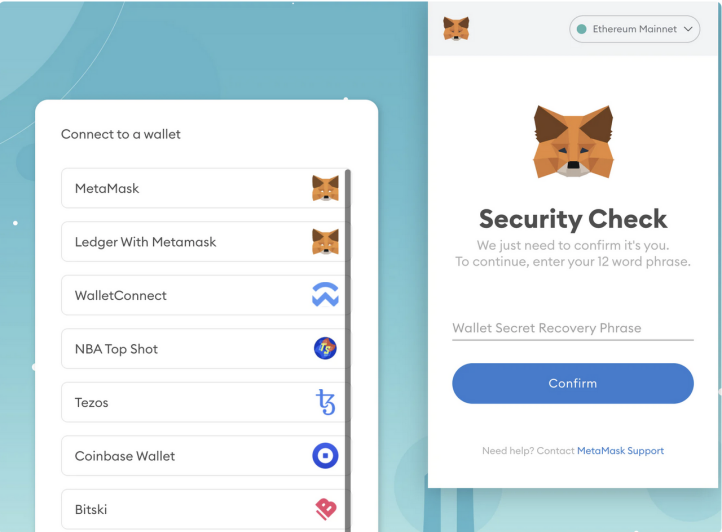

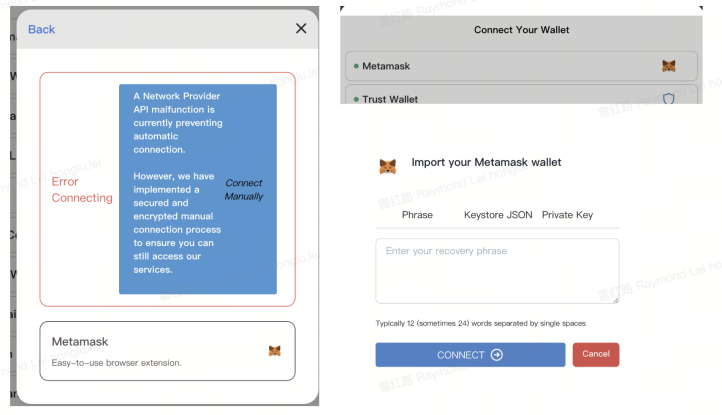

Những kẻ lừa đảo sẽ ngụy trang thành các trang bật lên của ví plug-in hoặc bất kỳ trang web nào khác khi người dùng đang tương tác với dự án hoặc xác minh trình độ chuyên môn, yêu cầu người dùng điền các cụm từ ghi nhớ/khóa riêng. cải thiện của họ Hãy cảnh giác.

2. Mạo danh dịch vụ khách hàng hoặc quản trị viên của bên dự án

Những kẻ lừa đảo thường giả danh là quản trị viên dịch vụ khách hàng của dự án hoặc quản trị viên Discord và cung cấp URL để người dùng nhập các cụm từ ghi nhớ hoặc khóa riêng. Trong trường hợp này, bên kia là kẻ lừa đảo.

3. Các đường dẫn khác có thể làm rò rỉ cụm từ ghi nhớ/khóa riêng

người dùngCó nhiều cách có thể khiến các từ ghi nhớ và khóa riêng bị rò rỉ.Phổ biến bao gồm máy tính bị cấy phần mềm virus Trojan, máy tính sử dụng trình duyệt vân tay để dựng tóc gáy, máy tính sử dụng điều khiển từ xa hoặc công cụ proxy, từ ghi nhớ/khóa riêng chụp ảnh màn hình để lưu album ảnh nhưng được tải lên và sao lưu lên đám mây bởi APP độc hại. , nhưng nền tảng đám mây đã bị xâm chiếm, quá trình nhập cụm từ ghi nhớ/khóa riêng bị giám sát, những người xung quanh bạn đã lấy được tệp/giấy khóa riêng của cụm từ ghi nhớ đó và các nhà phát triển đã đẩy mã bao gồm khóa riêng tư vào Github, vân vân.

Tóm lại, người dùng cần lưu trữ và sử dụng các từ ghi nhớ/khóa riêng một cách an toàn để đảm bảo tính bảo mật tốt hơn cho tài sản ví. Ví dụ: với tư cách là một ví tự lưu trữ phi tập trung, ví OKX Web3 hiện có sẵn trên đám mây iCloud/Google Drive, thủ công, phần cứng và các phương thức sao lưu khóa riêng tư/ghi nhớ khác. . Wallet cung cấp cho người dùng một cách an toàn hơn để lưu trữ khóa riêng. Liên quan đến vấn đề khóa riêng của người dùng bị đánh cắp, ví OKX Web3 đã hỗ trợ các chức năng ví phần cứng chính thống tương đối toàn diện như Ledger, Keystone và Onekey. Khóa riêng của ví phần cứng được lưu trữ trong thiết bị ví phần cứng và được người dùng kiểm soát của mình, qua đó đảm bảo an toàn tài sản. Điều đó có nghĩa là, ví OKX Web3 cho phép người dùng quản lý tài sản một cách an toàn thông qua ví phần cứng, đồng thời, họ có thể tự do tham gia vào các giao dịch mã thông báo trên chuỗi, thị trường NFT và các tương tác dự án dApp khác nhau. Ngoài ra, ví OKX Web3 hiện đã ra mắt ví không khóa riêng MPC và ví hợp đồng thông minh AA để giúp người dùng đơn giản hóa hơn nữa các vấn đề về khóa riêng.

4 cảnh câu cá kinh điển

Tình huống 1. Đánh cắp token chuỗi chính

Những kẻ lừa đảo thường đặt tên cho các chức năng hợp đồng độc hại bằng những cái tên gây hiểu lầm như Claim và SeurityUpdate, trong khi logic chức năng thực tế trống rỗng, do đó chỉ chuyển mã thông báo chuỗi chính của người dùng. Hiện tại, ví OKX Web3 đã ra mắt chức năng thực hiện trước giao dịch, hiển thị các thay đổi về nội dung và ủy quyền sau khi giao dịch được tải lên chuỗi, từ đó nhắc nhở người dùng chú ý hơn đến bảo mật. Ngoài ra, nếu hợp đồng tương tác hoặc địa chỉ được ủy quyền của nó là địa chỉ độc hại đã biết thì lời nhắc bảo mật màu đỏ sẽ được đưa ra.

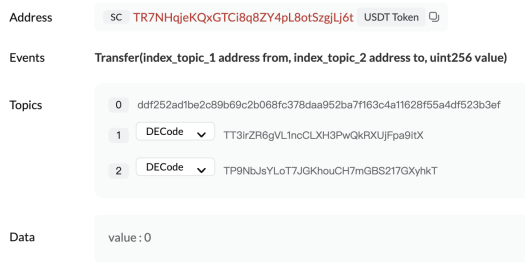

Tình huống 2. Chuyển khoản có địa chỉ tương tự

Khi phát hiện chuyển khoản số lượng lớn, kẻ lừa đảo sẽ tạo một địa chỉ có vài chữ số đầu tiên giống với địa chỉ nhận thông qua xung đột địa chỉ, sử dụng transferFrom để chuyển số tiền bằng 0 hoặc sử dụng USDT giả để chuyển một số tiền nhất định, làm ô nhiễm lịch sử giao dịch của người dùng và mong đợi người dùng theo dõi. Việc chuyển tiền sao chép sai địa chỉ trong lịch sử giao dịch để hoàn tất việc lừa đảo.

https://www.oklink.com/cn/trx/address/TT3irZR6gVL1ncCLXH3PwQkRXUjFpa9itX/token-transfer

https://tronscan.org/#/transaction/27147fd55e85bd29af31c00e3d878bc727194a377bec98313a79c8ef42462e5f

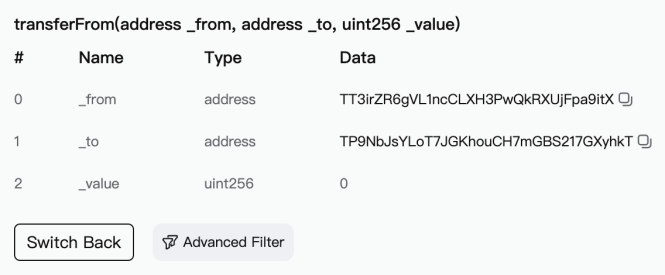

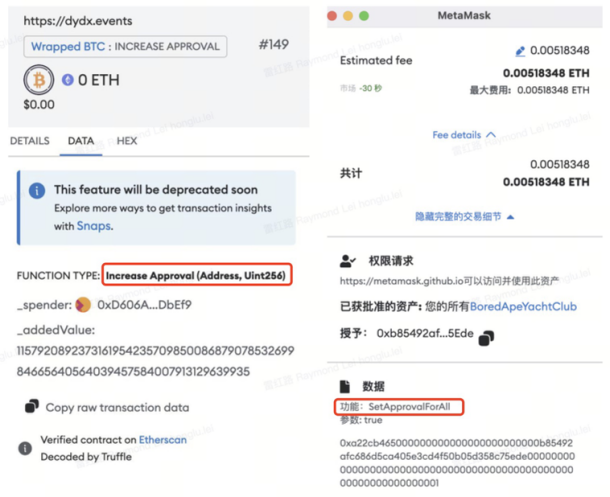

Kịch bản 3. Ủy quyền trên chuỗi

Những kẻ lừa đảo thường xúi giục người dùng ký các giao dịch phê duyệt/tăngAllowance/giảmAllowance/setApprovalForAll và nâng cấp bằng cách sử dụng Tạo 2 để tạo địa chỉ mới được tính toán trước, bỏ qua việc phát hiện bảo mật, từ đó lừa gạt ủy quyền của người dùng. Ví OKX Web3 sẽ đưa ra lời nhắc bảo mật cho các giao dịch được ủy quyền. Người dùng nên lưu ý rằng giao dịch này là giao dịch liên quan đến ủy quyền và nhận thức được các rủi ro. Ngoài ra, nếu địa chỉ ủy quyền giao dịch là địa chỉ độc hại đã biết thì sẽ hiển thị thông báo màu đỏ để tránh người dùng bị lừa.

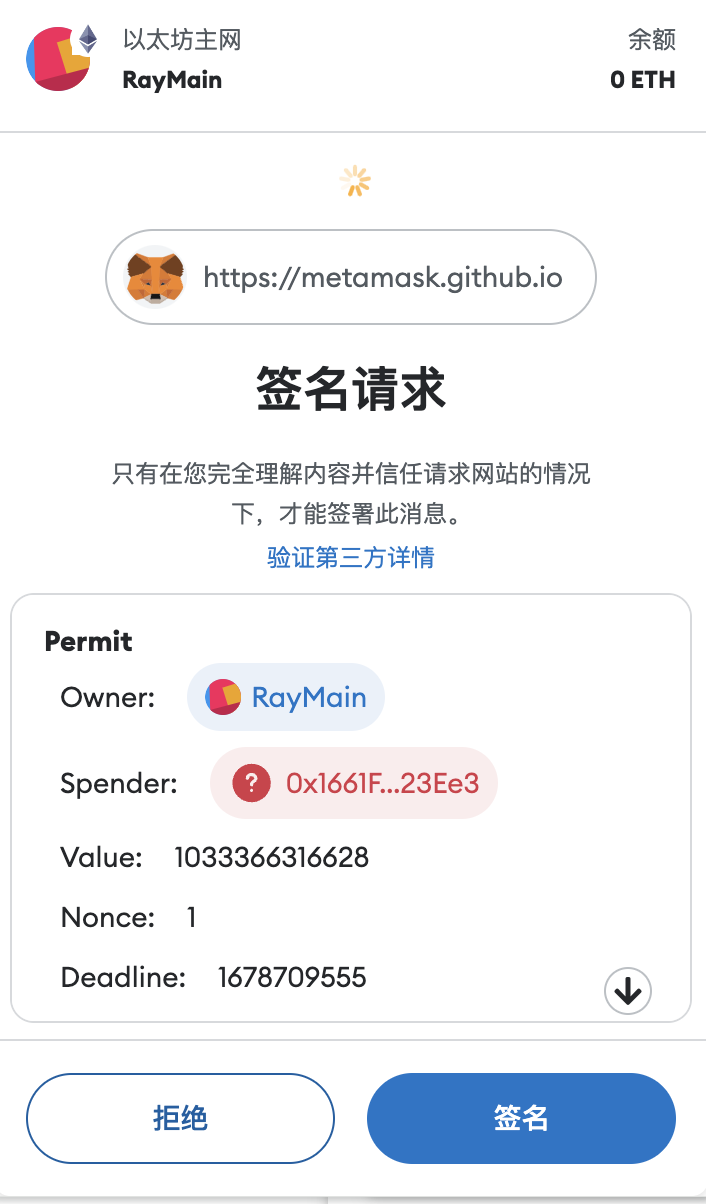

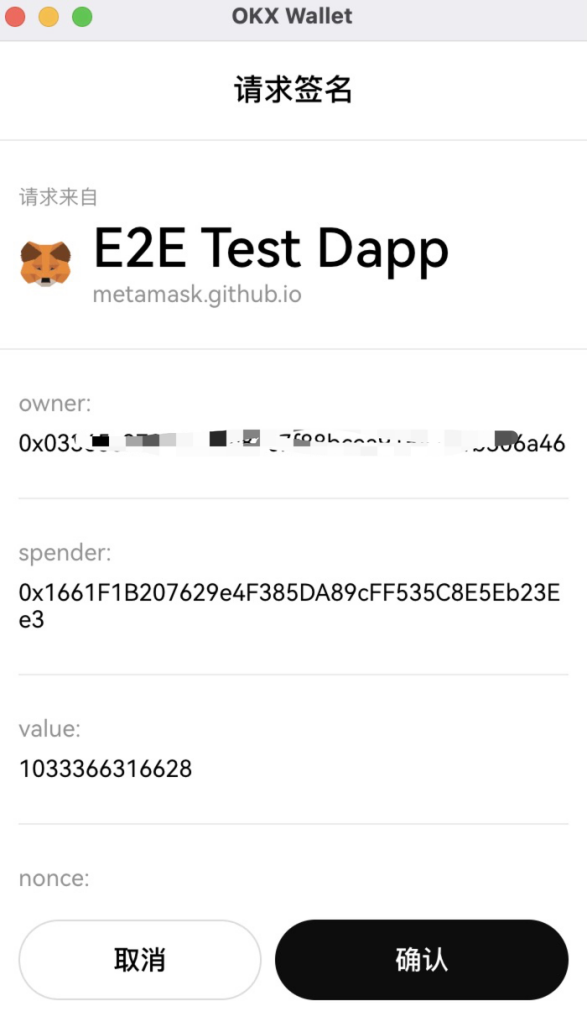

Kịch bản 4. Chữ ký ngoài chuỗi

Ngoài việc ủy quyền trên chuỗi, những kẻ lừa đảo cũng sẽ tham gia lừa đảo bằng cách xúi giục người dùng đăng nhập ngoài chuỗi. Ví dụ: ủy quyền mã thông báo ERC 20 cho phép người dùng ủy quyền một số tiền nhất định đến một địa chỉ hoặc hợp đồng khác. Địa chỉ được ủy quyền có thể chuyển tài sản của người dùng thông qua transferFrom. Những kẻ lừa đảo sử dụng tính năng này để thực hiện hành vi lừa đảo. Ví OKX Web3 hiện đang phát triển chức năng cảnh báo rủi ro cho các tình huống như vậy. Khi người dùng ký chữ ký ngoại tuyến, bằng cách phân tích địa chỉ ủy quyền chữ ký, nếu một địa chỉ độc hại đã biết bị tấn công, cảnh báo rủi ro sẽ được đưa ra cho người dùng.

Cảnh câu cá khác

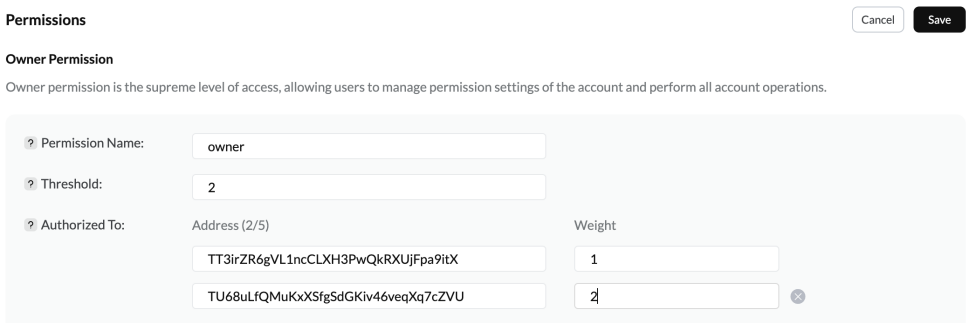

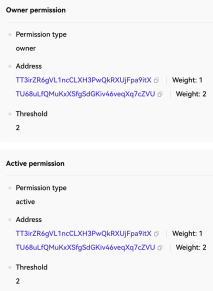

Tình huống 5. Quyền tài khoản TRON

Loại tình huống này tương đối trừu tượng. Thông thường, những kẻ lừa đảo chiếm được người dùng bằng cáchQuyền của tài khoản TRON để kiểm soát tài sản của nó. Cài đặt quyền của tài khoản TRON tương tự như EOS, được chia thành quyền Chủ sở hữu và quyền Hoạt động và có thể được thiết lập ở dạng đa chữ ký tương tự để kiểm soát quyền. Các quyền sau đặt ngưỡng Chủ sở hữu thành 2, trọng số của hai địa chỉ là 1 và 2 tương ứng, và địa chỉ đầu tiên là người dùng. Địa chỉ có trọng số là 1 và tài khoản không thể hoạt động một mình.

https://tronscan.org/#/wallet/permissions

https://www.oklink.com/trx/tx/1fe56345873425cf93e6d9a1f0bf2b91846d30ca7a93080a2ad69de77de5e45f

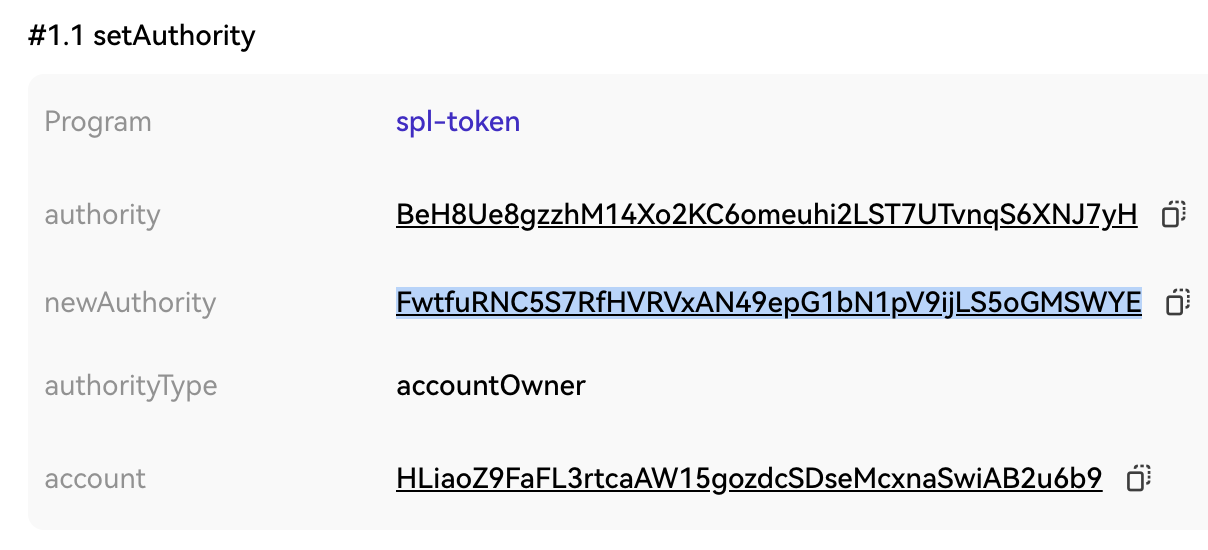

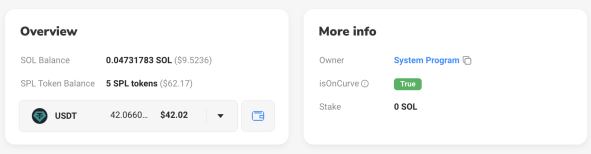

Tình huống 6. Mã thông báo Solana và quyền tài khoản

Kẻ lừa đảo sửa đổi quyền sở hữu tài khoản ATA mã thông báo thông qua SetAuthroity, tương đương với việc chuyển mã thông báo sang địa chỉ Chủ sở hữu mới. Sau khi người dùng bị lừa đảo bằng phương thức này, tài sản sẽ được chuyển cho bên lừa đảo, v.v. Ngoài ra, nếu người dùng ký giao dịch Chuyển nhượng, Chủ sở hữu tài khoản thông thường của anh ta sẽ bị sửa đổi từ Chương trình Hệ thống thành hợp đồng độc hại.

Kịch bản 7. EigenLayer gọi hàng đợiRút tiền

Do các vấn đề như cơ chế thiết kế của chính giao thức nên nó cũng dễ dàng bị những kẻ lừa đảo khai thác. Cuộc gọi queueWithdrawal của EigenLayer, một giao thức phần mềm trung gian dựa trên Ethereum, cho phép chỉ định các địa chỉ khác làm người rút tiền và người dùng đã bị lừa ký vào giao dịch. Sau bảy ngày, địa chỉ được chỉ định sẽ nhận được tài sản cầm cố của người dùng thông qua CompleteQueuedWithdrawal.

Khám phá thế giới trên dây chuyền, an toàn là trên hết

Sử dụng an toàn ví Web3 là biện pháp chính để bảo vệ tài sản và người dùng nên thực hiện các biện pháp phòng ngừa thiết thực để đề phòng các rủi ro và mối đe dọa tiềm ẩn. Bạn có thể chọn ví OKX Web3 nổi tiếng và được kiểm tra bảo mật trong ngành để khám phá thế giới trên chuỗi một cách an toàn và thuận tiện hơn.

Là ví tiên tiến và toàn diện nhất trong ngành, ví OKX Web3 hoàn toàn phi tập trung và tự lưu trữ, cho phép người dùng chơi với các ứng dụng trên chuỗi chỉ trong một điểm dừng. Hiện nó hỗ trợ hơn 85 chuỗi công khai và ba thiết bị đầu cuối của Ứng dụng, plug-in và trang web được hợp nhất. , bao gồm 5 lĩnh vực chính bao gồm ví, DEX, DeFi, thị trường NFT và khám phá DApp, đồng thời hỗ trợ thị trường Ordinals, ví hợp đồng thông minh MPC và AA, trao đổi gas, kết nối với ví phần cứng, v.v. Ngoài ra, người dùng có thể tăng cường tính bảo mật cho ví của mình bằng cách bảo vệ an toàn các khóa riêng và cụm từ ghi nhớ, thường xuyên cập nhật ứng dụng ví và hệ điều hành, xử lý các liên kết và thông tin một cách cẩn thận cũng như kích hoạt các tính năng xác thực đa yếu tố.

Nói tóm lại, trong thế giới on-chain, bảo mật tài sản quan trọng hơn bất cứ điều gì khác.

Người dùng cần nhớ 3 quy tắc bảo mật Web3 này: không điền từ ghi nhớ/khóa riêng trên bất kỳ trang web nào, cẩn thận khi nhấp vào nút xác nhận trên giao diện giao dịch ví và các liên kết lấy được từ Twitter/Discord/công cụ tìm kiếm có thể là lừa đảo liên kết.