Slow Mist: Hacker đã rửa tiền thông qua Tornado.Cash như thế nào?

tiêu đề cấp đầu tiên

kiến thức cơ bản

tiêu đề cấp đầu tiên

phân tích trường hợp

Điều chúng tôi muốn phân tích hôm nay là một trường hợp thực tế, khi nền tảng nạn nhân tìm thấy chúng tôi (không tiện tiết lộ chi tiết), số tiền bị đánh cắp trên ba chuỗi Ethereum, BSC và Polygon đều được chuyển sang Tornado.Cash bởi tin tặc, vì vậy chúng tôi chủ yếu phân tích phần Tornado.Cash.

Địa chỉ tin tặc:

tiêu đề phụ

0x489...1F4(Ethereum/BSC/Polygon)

0x24f...bB1(BSC)

phần Ethereum

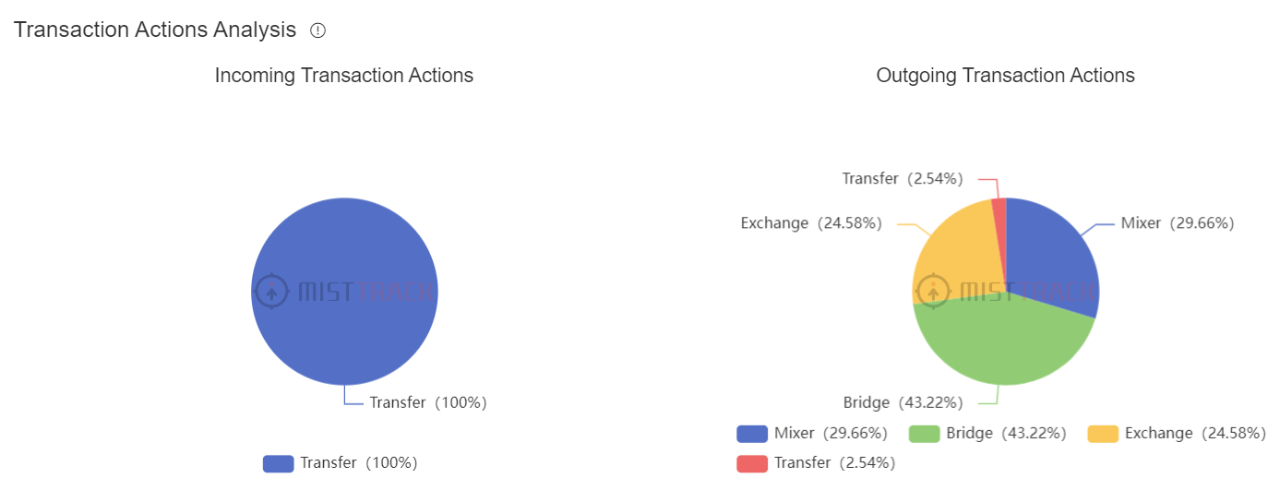

Với sự trợ giúp của hệ thống theo dõi chống rửa tiền SlowMist MistTrack, trước tiên chúng tôi tiến hành phân tích đặc điểm chung của địa chỉ.

Từ một số kết quả hiển thị, có thể thấy hacker sử dụng nhiều bridge và mixer hơn trong các giao dịch, điều này rất quan trọng để chúng tôi phân tích chân dung hacker.

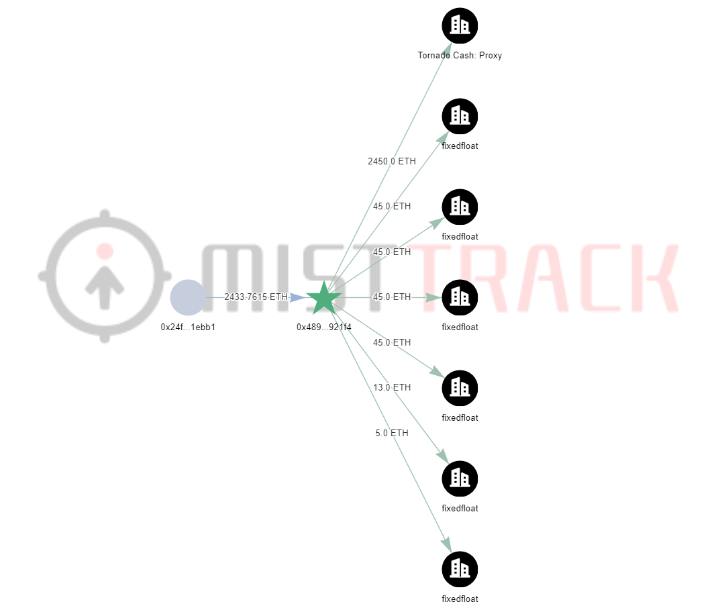

Tiếp theo, chúng tôi đã tiến hành phân tích chuyên sâu về các quỹ và hành vi trên Ethereum: Theo phân tích của hệ thống theo dõi chống rửa tiền SlowMist MistTrack, hacker đã chuyển 2450 ETH sang Tornado.Cash theo lô dưới dạng 5x10 ETH+ 24x100 ETH và chuyển 198 ETH sang FixedFloat, cho phép chúng tôi theo dõi phần Tornado.Cash để theo dõi.

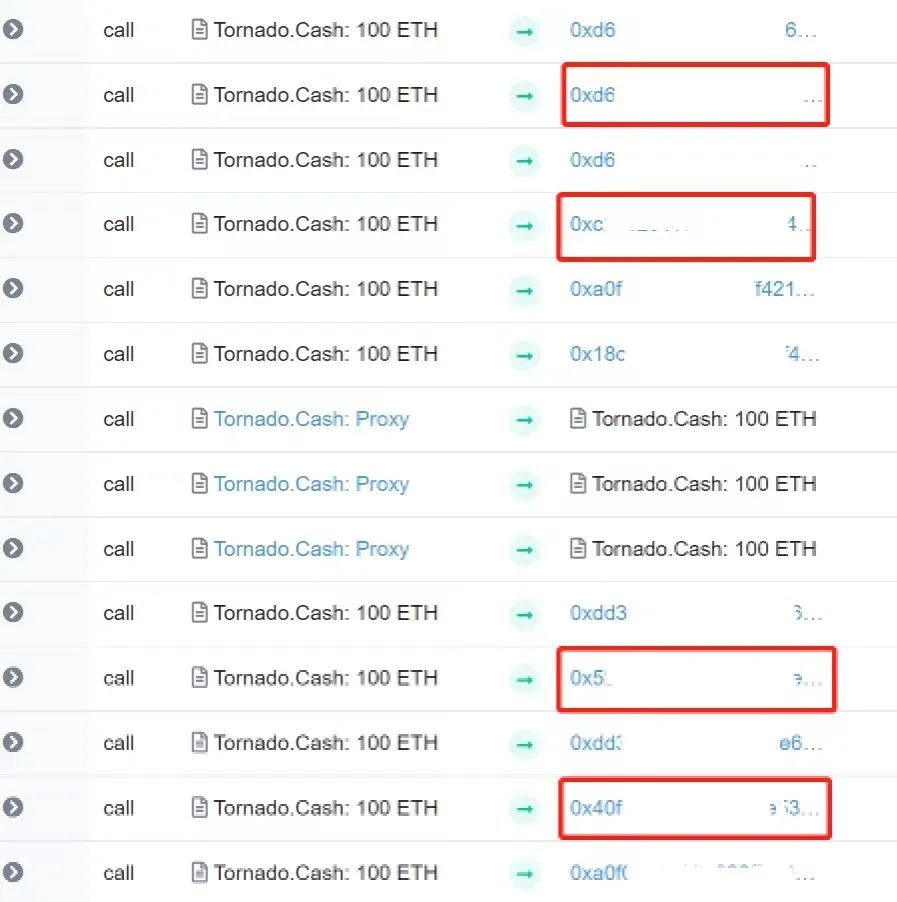

Vì chúng tôi muốn thử theo dõi địa chỉ mà tin tặc chuyển từ Tornado.Cash, nên chúng tôi phải bắt đầu từ thời điểm chuyển tiền đầu tiên trên Ethereum sang Tornado.Cash, chúng tôi thấy rằng thời gian giữa 10 ETH đầu tiên và 10 ETH thứ hai Khoảng thời gian tương đối lớn, vì vậy hãy bắt đầu phân tích với khoảng thời gian nhỏ 100 ETH.

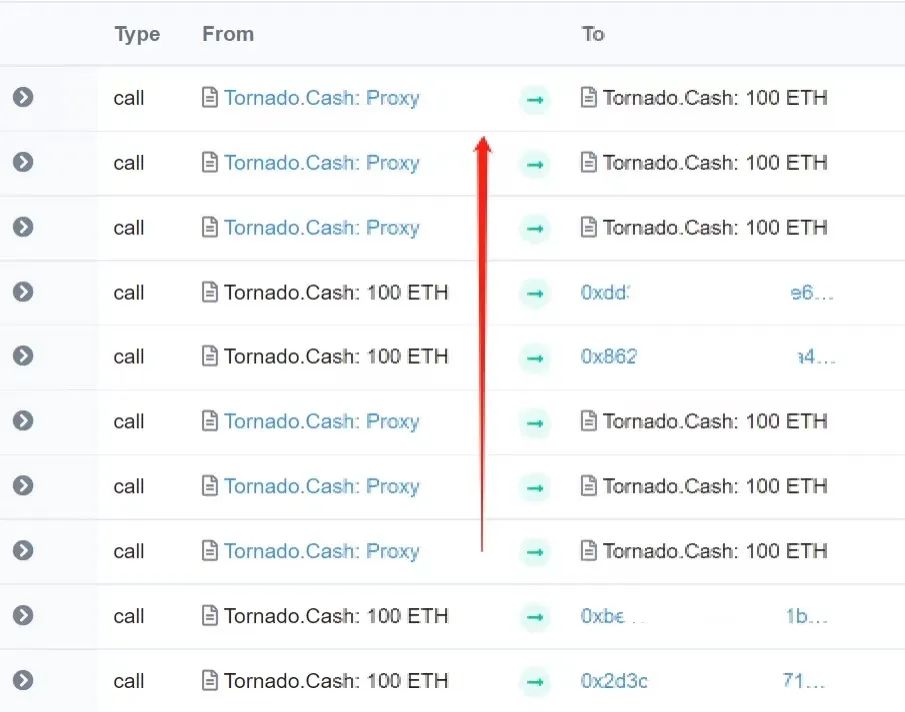

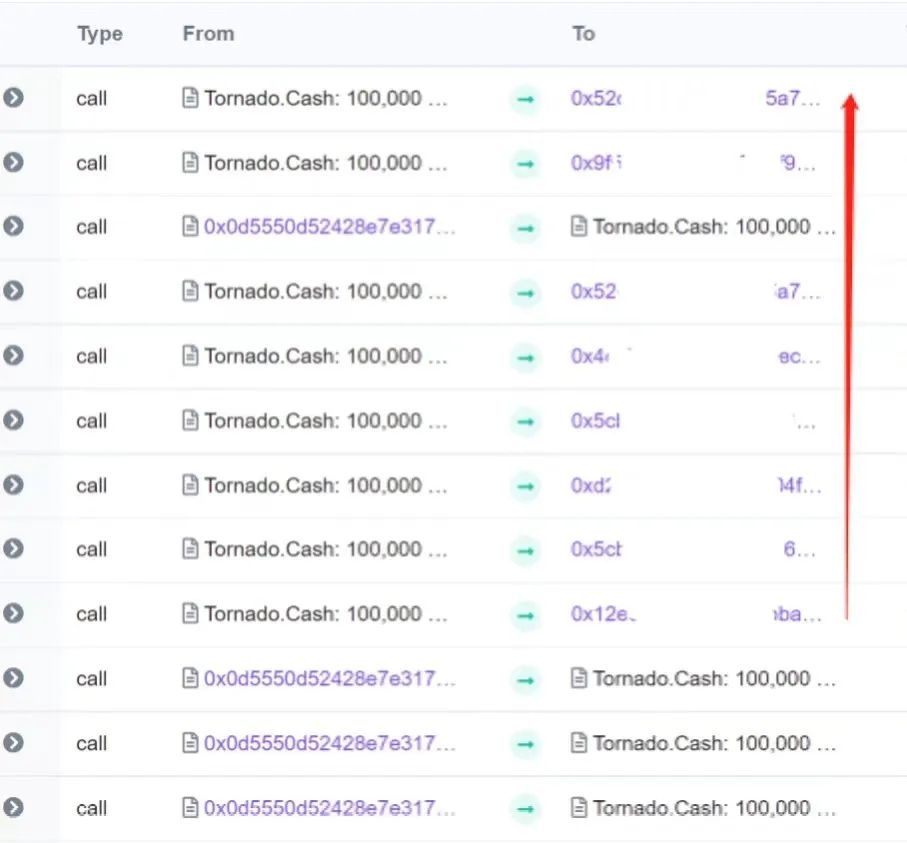

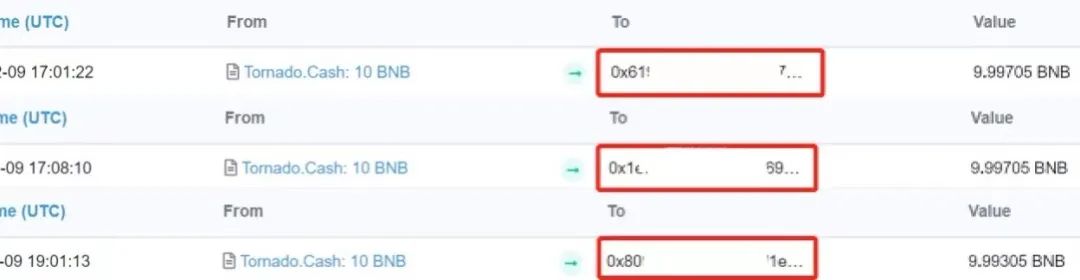

Xác định vị trí giao dịch tương ứng với hợp đồng Tornado.Cash:100 ETH và nhận thấy rằng có nhiều địa chỉ được chuyển từ Tornado.Cash. Sau khi phân tích SlowMist MistTrack, chúng tôi đã sàng lọc các địa chỉ phù hợp với dòng thời gian và đặc điểm giao dịch. Tất nhiên, vẫn còn nhiều địa chỉ, cần chúng tôi tiếp tục phân tích. Nhưng không mất nhiều thời gian để địa chỉ đầu tiên (0x40F...952) khiến chúng tôi nghi ngờ.

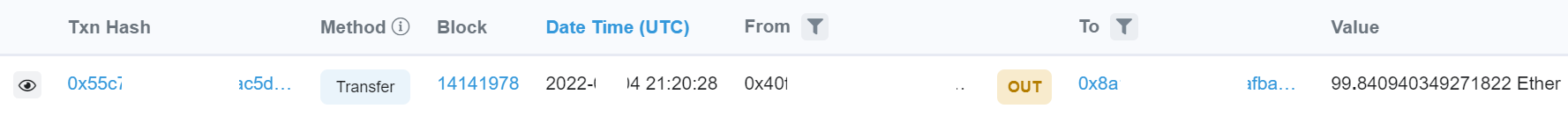

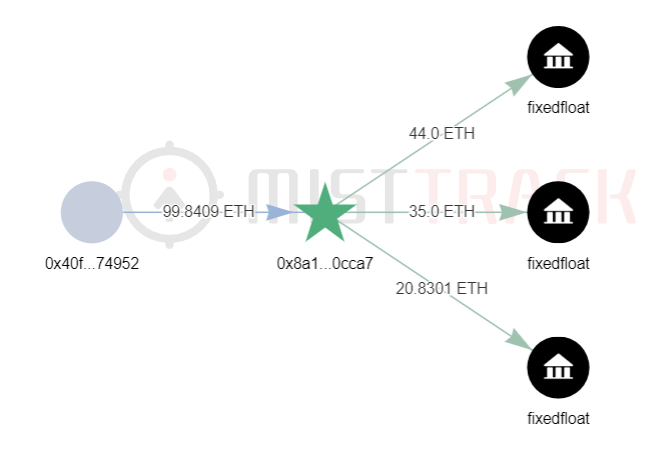

Theo phân tích của MistTrack, địa chỉ (0x40F...952) chuyển ETH được chuyển từ Tornado.Cash sang địa chỉ (0x8a1...Ca7), sau đó chia ETH thành ba lần chuyển tới FixedFloat.

Tất nhiên, đây cũng có thể là sự trùng hợp ngẫu nhiên, chúng ta cần tiếp tục kiểm chứng.

Tiếp tục phân tích, người ta thấy rằng ba địa chỉ có các đặc điểm giống nhau:

A→B→(nhiều) FixedFloat

A → (nhiều) FixedFloat

tiêu đề phụ

phần đa giác

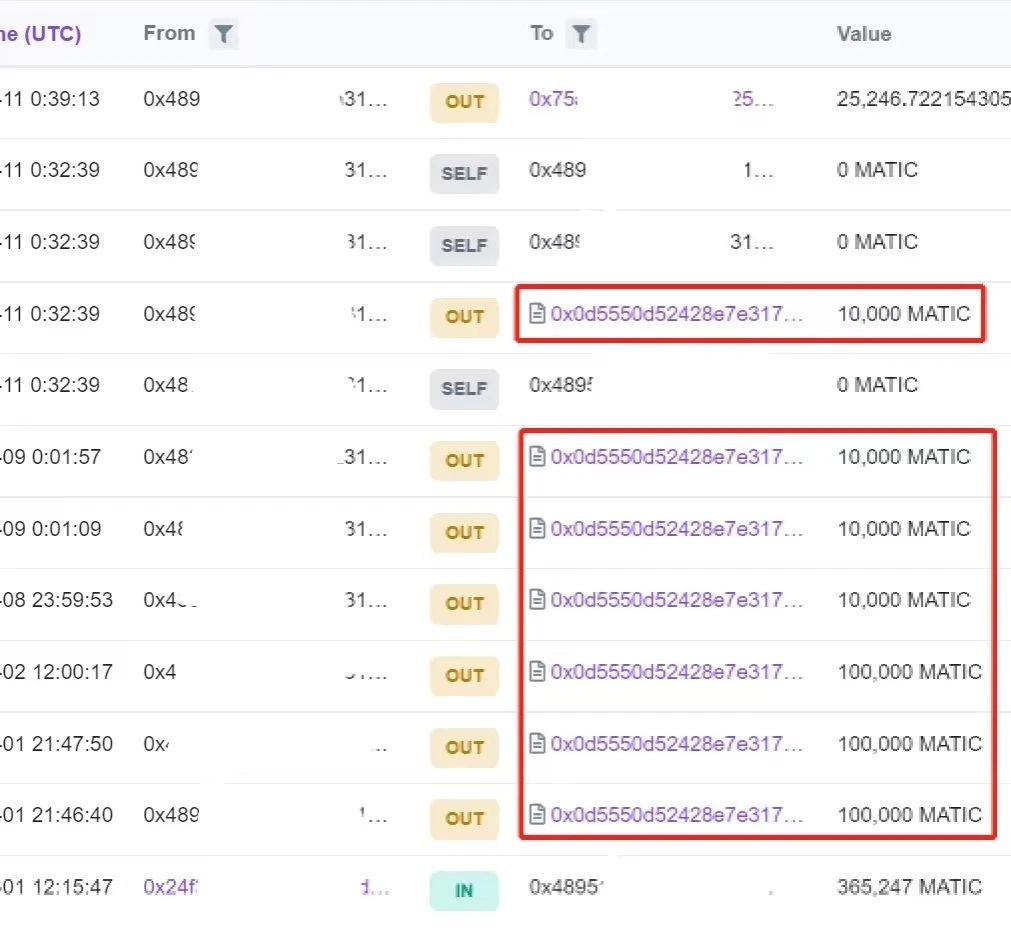

Như thể hiện trong hình bên dưới, tin tặc chuyển một phần trong số 365.247 MATIC mà anh ta kiếm được sang Tornado.Cash trong 7 lần.

25.246.722 MATIC còn lại đã được chuyển đến địa chỉ (0x75a...5c1), sau đó truy tìm phần tiền này, chúng tôi phát hiện ra rằng tin tặc đã chuyển 25.246.721 MATIC sang FixedFloat, điều này khiến chúng tôi tự hỏi liệu tin tặc có sử dụng phương pháp tương tự để rửa tiền trên Polygon.

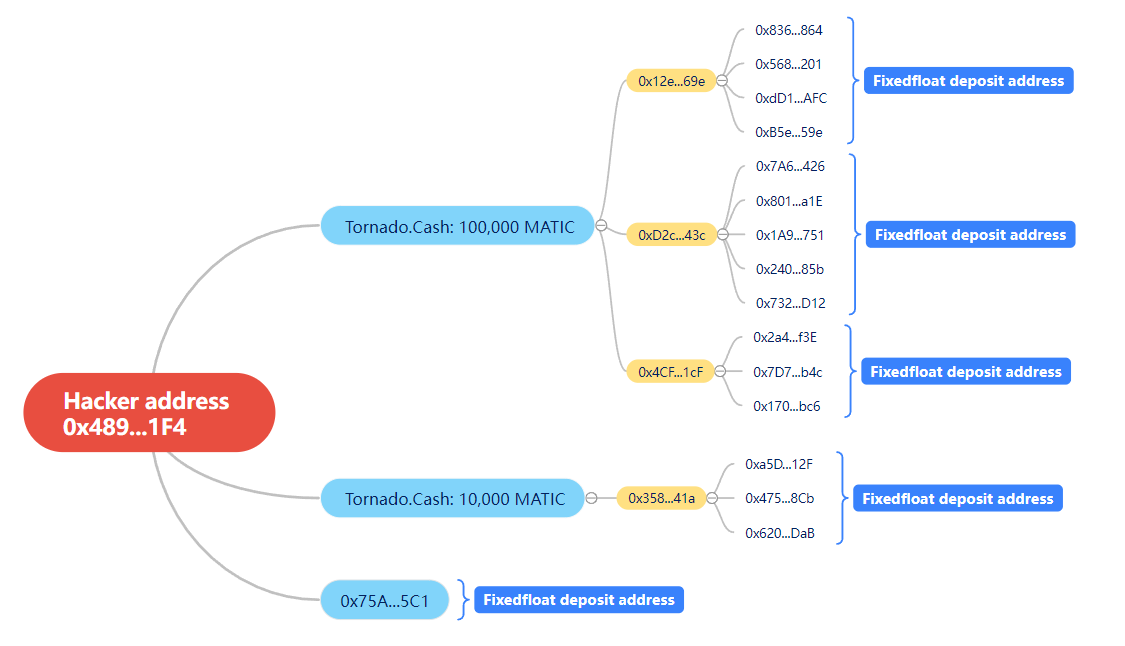

Trước tiên, chúng tôi xác định hợp đồng Tornado:100.000 MATIC tương ứng với ba giao dịch cuối cùng trong hình trên và nhận thấy rằng không có nhiều địa chỉ được chuyển từ hợp đồng Tornado.Cash, vì vậy chúng tôi có thể phân tích từng địa chỉ một.

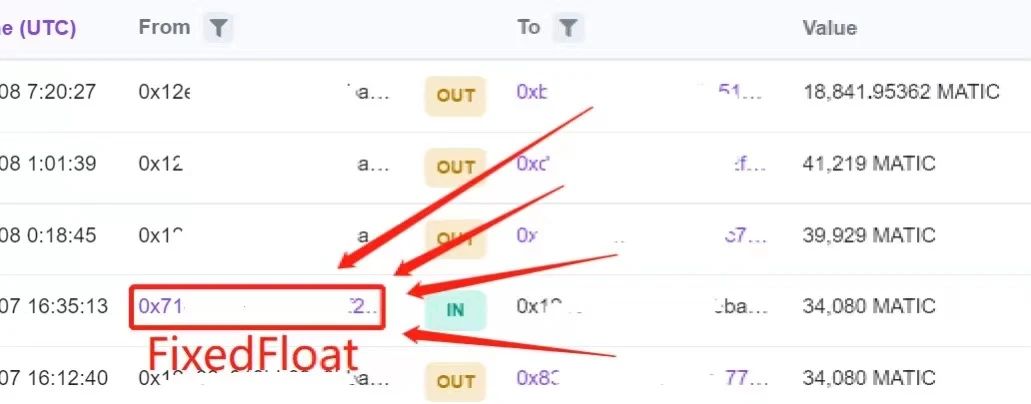

Ngay sau đó, chúng tôi đã tìm thấy địa chỉ đầu tiên (0x12e...69e) mà chúng tôi cho là có vấn đề. Chúng ta đã thấy địa chỉ FixedFloat quen thuộc, không chỉ fixedFloat chuyển MATIC sang địa chỉ (0x12e...69e) mà địa chỉ nhận tiền được chuyển từ địa chỉ (0x12e...69e) cũng chuyển MATIC sang FixedFloat.

tiêu đề phụ

phần BSC

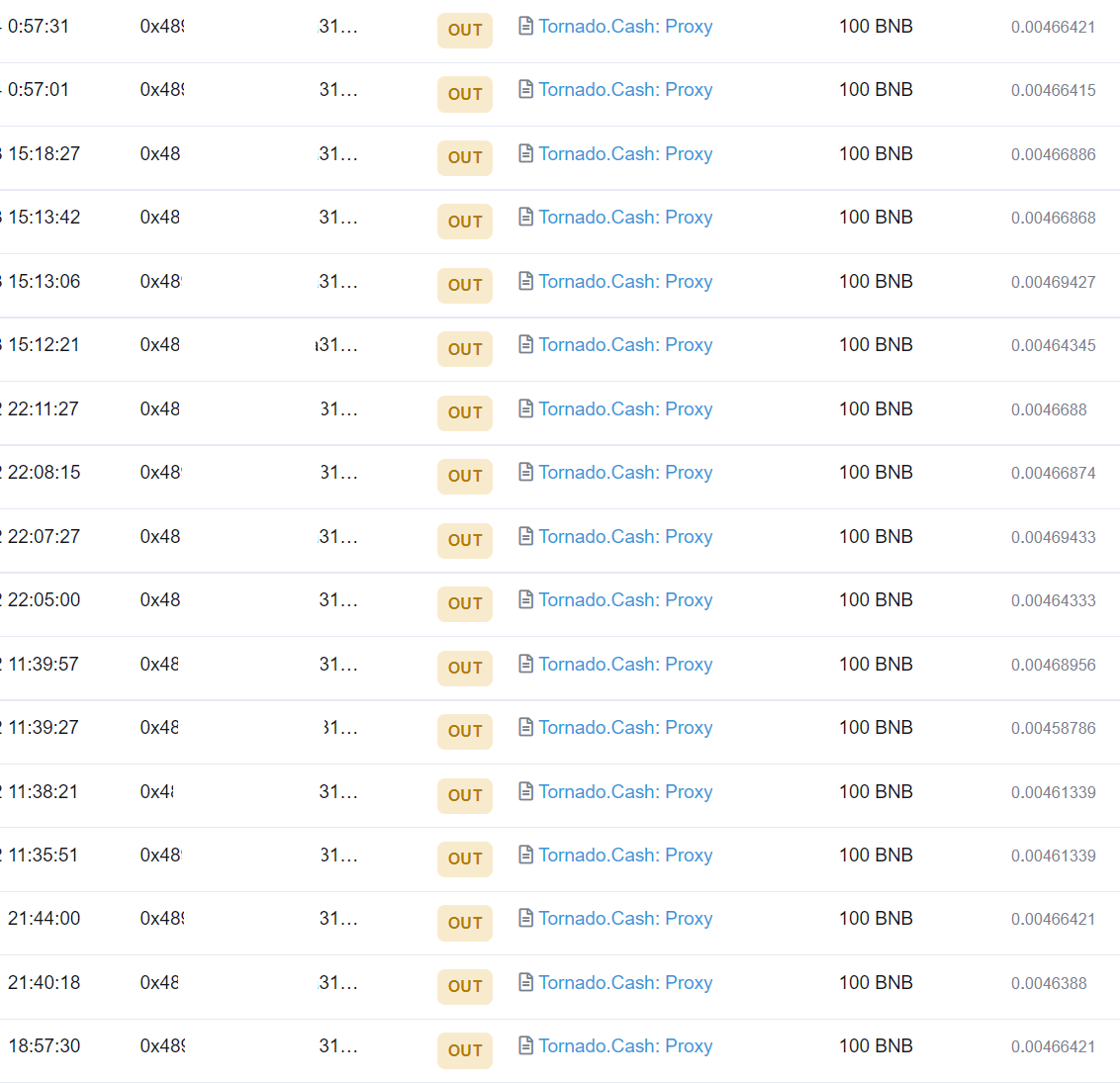

Hãy cùng BSC phân tích phần dưới đây. Có hai địa chỉ tin tặc trên BSC, trước tiên hãy xem địa chỉ (0x489…1F4):

Địa chỉ tin tặc đã chuyển 1700 ETH sang Tornado.Cash trong 17 lần và khoảng thời gian tương đối nhất quán. Ngay khi chúng tôi nghĩ rằng tin tặc sẽ lặp lại mánh khóe của chúng, thì chúng tôi phát hiện ra rằng không phải vậy. Tương tự, sau khi phân tích và sàng lọc SlowMist MistTrack, chúng tôi đã sàng lọc ra các địa chỉ phù hợp với dòng thời gian và đặc điểm giao dịch, sau đó thực hiện đột phá từng địa chỉ một.

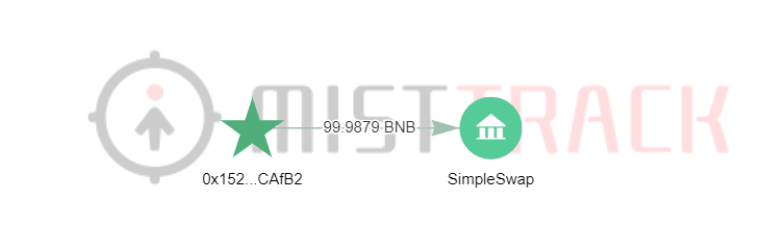

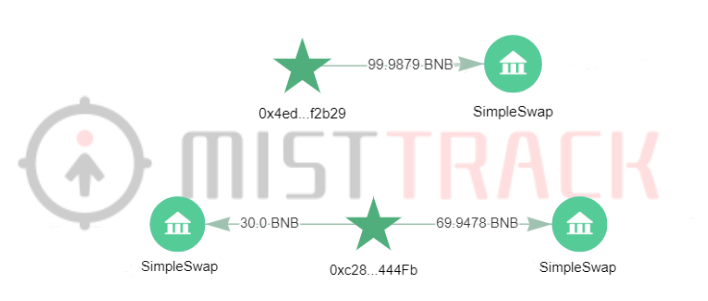

Trong quá trình phân tích, địa chỉ (0x152…fB2) đã thu hút sự chú ý của chúng tôi. Như trong hình, theo SlowMist MistTrack, địa chỉ này đã chuyển ETH được chuyển từ Tornado.Cash sang SimpleSwap.

Sau khi tiếp tục phân tích, người ta thấy rằng hacker đã thay đổi nền tảng, nhưng các đặc điểm của phương pháp vẫn tương tự:

A→SimpleSwap

A→B→SimpleSwap

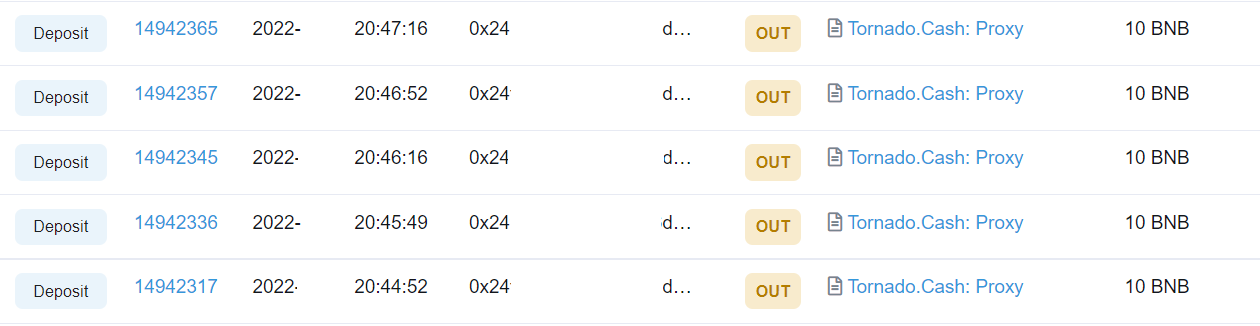

Một địa chỉ tin tặc khác (0x24f…bB1) đã được chuyển đến Tornado.Cash với đơn vị 10 BNB.

tóm tắt

tóm tắt

Bài viết này chủ yếu bắt đầu bằng một trường hợp thực tế, phân tích và kết luận cách tin tặc cố gắng sử dụng Tornado.Cash để làm sạch số tiền bị đánh cắp trên các chuỗi khác nhau, sau khi tiền tệ được chuyển sang nền tảng tiền tệ hỗn hợp thường được sử dụng (FixedFloat/SimpleSwap/Sideshift.ai) trực tiếp hoặc thông qua địa chỉ trung gian. Tất nhiên, đây chỉ là một trong những phương pháp rửa tiền thông qua Tornado.Cash, còn nhiều phương pháp khác vẫn đang chờ chúng ta khám phá.

Để phân tích kết quả hiệu quả và chính xác hơn, bạn phải sử dụng các công cụ. Với hơn 200 triệu thẻ địa chỉ ví, hệ thống theo dõi chống rửa tiền SlowMist MistTrack có thể xác định nhiều địa chỉ ví khác nhau của các nền tảng giao dịch chính toàn cầu, chẳng hạn như địa chỉ nạp tiền của người dùng, địa chỉ ví ấm, địa chỉ ví nóng, địa chỉ ví lạnh, v.v. Hệ thống theo dõi chống rửa tiền MistTrack có thể thực hiện phân tích tính năng và mô tả hành vi trên bất kỳ địa chỉ ví nào, đóng vai trò quan trọng trong việc phân tích và đánh giá hoạt động chống rửa tiền.