Bitcoin จะถูกถอดรหัสโดยคอมพิวเตอร์ควอนตัมภายในปี 2030 หรือไม่?

- 核心观点:量子计算威胁区块链安全,需后量子密码学应对。

- 关键要素:

- 量子计算机或5-7年内破解区块链密码学。

- Shor算法可窃取私钥,Grover算法可拦截交易。

- 比特币与以太坊正探索不同升级路径。

- 市场影响:推动区块链安全升级,影响加密资产长期价值。

- 时效性标注:中期影响

ผู้เขียนต้นฉบับ: TigerResearch

แปลต้นฉบับโดย: AididiaoJP, ForesightNews

ความก้าวหน้าในการประมวลผลควอนตัมกำลังนำความเสี่ยงด้านความปลอดภัยใหม่ๆ มาสู่เครือข่ายบล็อกเชน หัวข้อนี้มุ่งเน้นการสำรวจเทคโนโลยีที่ออกแบบมาเพื่อรับมือกับภัยคุกคามจากควอนตัม และศึกษาว่า Bitcoin และ Ethereum กำลังเตรียมตัวรับมือกับการเปลี่ยนแปลงนี้อย่างไร

จุดสำคัญ

- สถานการณ์ Q-Day ซึ่งคอมพิวเตอร์ควอนตัมสามารถถอดรหัสลับบล็อกเชนได้ คาดว่าจะเกิดขึ้นภายใน 5 ถึง 7 ปี BlackRock ยังได้ชี้ให้เห็นถึงความเสี่ยงนี้ในแอปพลิเคชัน Bitcoin ETF อีกด้วย

- การเข้ารหัสหลังควอนตัมจะช่วยปกป้องการโจมตีด้วยควอนตัมในสามระดับความปลอดภัย: การเข้ารหัสการสื่อสาร การลงนามธุรกรรม และการเก็บรักษาข้อมูล

- บริษัทต่างๆ เช่น Google และ AWS เริ่มนำระบบเข้ารหัสหลังควอนตัมมาใช้แล้ว แต่ Bitcoin และ Ethereum ยังอยู่ในช่วงเริ่มต้นของการหารือ

เทคโนโลยีใหม่ทำให้เกิดคำถามที่ไม่คุ้นเคย

หากคอมพิวเตอร์ควอนตัมสามารถเจาะกระเป๋าเงิน Bitcoin ได้ภายในไม่กี่นาที ความปลอดภัยของบล็อคเชนจะยังคงได้รับการรักษาไว้ได้หรือไม่

หัวใจสำคัญของความปลอดภัยของบล็อกเชนคือการปกป้องคีย์ส่วนตัว การขโมยบิตคอยน์ของใครก็ตาม ผู้โจมตีจะต้องได้คีย์ส่วนตัว ซึ่งแทบจะเป็นไปไม่ได้เลยด้วยวิธีการทางคอมพิวเตอร์ในปัจจุบัน มีเพียงคีย์สาธารณะเท่านั้นที่มองเห็นได้บนเชน และแม้แต่การใช้ซูเปอร์คอมพิวเตอร์ในการดึงคีย์ส่วนตัวจากคีย์สาธารณะก็ใช้เวลานานหลายร้อยปี

คอมพิวเตอร์ควอนตัมได้เปลี่ยนแปลงสถานการณ์ที่เสี่ยงนี้ คอมพิวเตอร์แบบคลาสสิกประมวลผล 0 หรือ 1 ตามลำดับ ในขณะที่ระบบควอนตัมสามารถประมวลผลทั้งสองสถานะได้พร้อมกัน ความสามารถนี้ทำให้สามารถแยกคีย์ส่วนตัวจากคีย์สาธารณะได้ในทางทฤษฎี

ผู้เชี่ยวชาญคาดการณ์ว่าคอมพิวเตอร์ควอนตัมที่มีความสามารถในการถอดรหัสลับสมัยใหม่จะเกิดขึ้นราวปี 2030 โดยช่วงเวลาที่คาดการณ์นี้ ซึ่งเรียกว่า Q-Day บ่งชี้ว่ายังต้องใช้เวลาอีก 5 ถึง 7 ปี กว่าที่การโจมตีในทางปฏิบัติจะเกิดขึ้นได้จริง

ที่มา: ก.ล.ต.

หน่วยงานกำกับดูแลและสถาบันหลักๆ ต่างตระหนักถึงความเสี่ยงนี้ ในปี 2024 สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) ได้นำมาตรฐานการเข้ารหัสลับหลังควอนตัมมาใช้ BlackRock ยังได้ระบุในใบสมัคร Bitcoin ETF ว่าความก้าวหน้าทางเทคโนโลยีควอนตัมอาจเป็นภัยคุกคามต่อความปลอดภัยของ Bitcoin

การประมวลผลควอนตัมไม่ใช่ปัญหาทางทฤษฎีที่ห่างไกลอีกต่อไป แต่กลายเป็นปัญหาทางเทคโนโลยีที่ต้องอาศัยการเตรียมการเชิงปฏิบัติจริง มากกว่าการพึ่งพาสมมติฐาน

การประมวลผลควอนตัมท้าทายความปลอดภัยของบล็อคเชน

หากต้องการทำความเข้าใจว่าธุรกรรมบล็อคเชนทำงานอย่างไร ลองพิจารณาตัวอย่างง่ายๆ: Ekko ส่ง 1 BTC ให้กับ Ryan

เมื่อ Ekko สร้างธุรกรรมที่ระบุว่า "ฉันส่ง 1 BTC ของฉันให้ Ryan" เขาจะต้องแนบลายเซ็นเฉพาะ ซึ่งลายเซ็นนี้สามารถสร้างได้โดยใช้คีย์ส่วนตัวของเขาเท่านั้น

จากนั้นไรอันและโหนดอื่นๆ ในเครือข่ายจะใช้คีย์สาธารณะของ Ekko เพื่อตรวจสอบความถูกต้องของลายเซ็น คีย์สาธารณะทำหน้าที่เป็นเครื่องมือที่สามารถตรวจสอบลายเซ็นได้ แต่ไม่สามารถสร้างลายเซ็นใหม่ได้ ตราบใดที่คีย์ส่วนตัวของ Ekko ยังคงเป็นความลับ จะไม่มีใครสามารถปลอมแปลงลายเซ็นของเขาได้

สิ่งนี้สร้างรากฐานสำหรับการรักษาความปลอดภัยของธุรกรรมบล็อคเชน

คีย์ส่วนตัวสามารถสร้างคีย์สาธารณะได้ แต่คีย์สาธารณะไม่สามารถเปิดเผยคีย์ส่วนตัวได้ วิธีนี้ทำได้โดยใช้อัลกอริทึมลายเซ็นดิจิทัลเส้นโค้งวงรี (Elliptic Curve Digital Signature Algorithm) ซึ่งใช้การเข้ารหัสแบบเส้นโค้งวงรี ECDSA อาศัยความไม่สมมาตรทางคณิตศาสตร์ กล่าวคือ การคำนวณในทิศทางเดียวนั้นตรงไปตรงมา ในขณะที่การคำนวณในทิศทางกลับนั้นไม่สามารถทำได้

ด้วยการพัฒนาของการประมวลผลควอนตัม อุปสรรคนี้จึงอ่อนแอลง องค์ประกอบสำคัญคือคิวบิต

คอมพิวเตอร์แบบคลาสสิกประมวลผล 0 หรือ 1 ตามลำดับ คิวบิตสามารถแสดงสถานะทั้งสองพร้อมกัน ทำให้สามารถประมวลผลแบบขนานจำนวนมากได้ ด้วยจำนวนคิวบิตที่เพียงพอ คอมพิวเตอร์ควอนตัมสามารถประมวลผลได้ภายในไม่กี่วินาที ซึ่งคอมพิวเตอร์แบบคลาสสิกต้องใช้เวลาหลายทศวรรษ

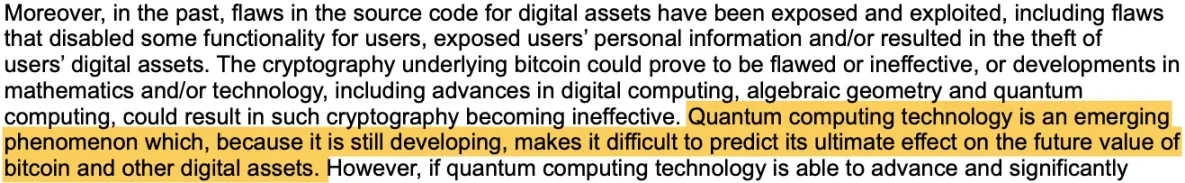

อัลกอริทึมควอนตัมสองประเภทก่อให้เกิดความเสี่ยงโดยตรงต่อความปลอดภัยของบล็อคเชน

อัลกอริทึมของ Shor นำเสนอวิธีการดึงคีย์ส่วนตัวจากคีย์สาธารณะ ซึ่งทำให้การเข้ารหัสคีย์สาธารณะอ่อนแอลง อัลกอริทึมของ Grover ลดประสิทธิภาพการทำงานของฟังก์ชันแฮชโดยเร่งการค้นหาแบบ Brute-Force

อัลกอริทึมของชอร์: การขโมยทรัพย์สินโดยตรง

ความปลอดภัยทางอินเทอร์เน็ตส่วนใหญ่ในปัจจุบันอาศัยระบบเข้ารหัสคีย์สาธารณะสองระบบ ได้แก่ RSA และ ECC

ความปลอดภัยทางอินเทอร์เน็ตส่วนใหญ่ในปัจจุบันอาศัยระบบเข้ารหัสแบบคีย์สาธารณะสองระบบ ได้แก่ RSA และ ECC ระบบเหล่านี้ป้องกันการโจมตีจากภายนอกโดยใช้โจทย์คณิตศาสตร์ที่ซับซ้อน เช่น การแยกตัวประกอบจำนวนเต็มและลอการิทึมแบบไม่ต่อเนื่อง บล็อกเชนใช้หลักการเดียวกันนี้ผ่านอัลกอริทึมลายเซ็นดิจิทัลแบบเส้นโค้งวงรีที่อิงตาม ECC

ด้วยพลังการประมวลผลในปัจจุบัน อาจต้องใช้เวลาหลายสิบปีจึงจะเจาะระบบเหล่านี้ได้ ดังนั้นจึงถือว่าปลอดภัยในทางปฏิบัติ

อัลกอริทึมของชอร์ได้เปลี่ยนแปลงสิ่งนั้น คอมพิวเตอร์ควอนตัมที่รันอัลกอริทึมของชอร์สามารถแยกตัวประกอบจำนวนเต็มขนาดใหญ่และคำนวณลอการิทึมแบบไม่ต่อเนื่องได้ด้วยความเร็วสูง ซึ่งเป็นความสามารถที่สามารถทำลายสถิติ RSA และ ECC ได้

ด้วยการใช้อัลกอริทึมของ Shor ผู้โจมตีควอนตัมสามารถอนุมานคีย์ส่วนตัวจากคีย์สาธารณะ และโอนสินทรัพย์ไปยังที่อยู่ที่เกี่ยวข้องได้ตามอำเภอใจ ที่อยู่ใดๆ ที่เคยส่งธุรกรรมจะมีความเสี่ยงเนื่องจากคีย์สาธารณะจะปรากฏให้เห็นบนบล็อกเชน ซึ่งอาจนำไปสู่สถานการณ์ที่ที่อยู่หลายล้านที่อยู่อาจตกอยู่ในความเสี่ยงพร้อมกัน

อัลกอริทึม Grover: การสกัดกั้นธุรกรรม

ความปลอดภัยของบล็อคเชนยังอาศัยการเข้ารหัสคีย์สมมาตร (เช่น AES) และฟังก์ชันแฮช (เช่น SHA-256)

AES ใช้ในการเข้ารหัสไฟล์กระเป๋าสตางค์และข้อมูลธุรกรรม การค้นหาคีย์ที่ถูกต้องต้องลองใช้ทุกชุดค่าผสมที่เป็นไปได้ SHA-256 รองรับการปรับความยากในการพิสูจน์การทำงาน โดยกำหนดให้ผู้ขุดต้องค้นหาค่าแฮชที่ตรงตามเงื่อนไขที่กำหนดซ้ำๆ

ระบบเหล่านี้ถือว่าเมื่อมีธุรกรรมรออยู่ใน mempool ผู้ใช้รายอื่นไม่มีเวลาเพียงพอในการวิเคราะห์หรือปลอมแปลงธุรกรรมนั้นก่อนที่จะถูกแพ็กลงในบล็อก

อัลกอริทึม Grover ทำให้สมมติฐานนี้อ่อนลง โดยใช้ประโยชน์จากการซ้อนทับเชิงควอนตัมเพื่อเร่งกระบวนการค้นหาและลดระดับความปลอดภัยที่มีประสิทธิภาพของ AES และ SHA-256 ผู้โจมตีด้วยควอนตัมสามารถวิเคราะห์ธุรกรรมใน mempool ได้แบบเรียลไทม์ และสร้างเวอร์ชันปลอมที่ใช้อินพุตเดียวกัน (UTXO) แต่เปลี่ยนเส้นทางเอาต์พุตไปยังแอดเดรสอื่น

สิ่งนี้ก่อให้เกิดความเสี่ยงที่ธุรกรรมอาจถูกสกัดกั้นโดยผู้โจมตีที่ติดตั้งคอมพิวเตอร์ควอนตัม ส่งผลให้เงินถูกโอนไปยังปลายทางที่ไม่ได้ตั้งใจ การถอนเงินจากการแลกเปลี่ยนและการโอนเงินปกติเป็นเป้าหมายทั่วไปของการสกัดกั้นดังกล่าว

การเข้ารหัสหลังควอนตัม

เราจะรักษาความปลอดภัยของบล็อคเชนในยุคของการประมวลผลควอนตัมได้อย่างไร

ระบบบล็อกเชนในอนาคตจะต้องใช้อัลกอริทึมการเข้ารหัสที่ยังคงความปลอดภัยแม้ภายใต้การโจมตีแบบควอนตัม อัลกอริทึมเหล่านี้เรียกว่า การเข้ารหัสหลังควอนตัม

สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) ได้เสนอมาตรฐาน PQC หลักสามมาตรฐาน ซึ่งอยู่ระหว่างการหารือโดยชุมชน Bitcoin และ Ethereum เพื่อเป็นพื้นฐานสำหรับการรักษาความปลอดภัยในระยะยาว

Kyber: การปกป้องการสื่อสารระหว่างโหนด

Kyber เป็นอัลกอริทึมที่ออกแบบมาเพื่อให้สองฝ่ายบนเครือข่ายสามารถแลกเปลี่ยนคีย์แบบสมมาตรได้อย่างปลอดภัย

วิธีการดั้งเดิมที่รองรับโครงสร้างพื้นฐานอินเทอร์เน็ตมายาวนาน เช่น RSA และ ECDH มีความเสี่ยงต่อการโจมตีด้วยอัลกอริทึมของ Shor และถูกเปิดเผยในสภาพแวดล้อมควอนตัม Kyber แก้ไขปัญหานี้โดยใช้โจทย์คณิตศาสตร์แบบแลตทิซ (เรียกว่า Module-LWE) ซึ่งเชื่อว่าทนทานต่อการโจมตีด้วยควอนตัม โครงสร้างนี้ป้องกันไม่ให้ข้อมูลถูกดักจับหรือถอดรหัสระหว่างการส่งข้อมูล

Kyber ปกป้องทุกเส้นทางการสื่อสาร ไม่ว่าจะเป็นการเชื่อมต่อ HTTPS, API ของ Exchange และการส่งข้อความระหว่าง Wallet-to-Node ภายในเครือข่ายบล็อกเชน โหนดต่างๆ ยังสามารถใช้ Kyber ในการแบ่งปันข้อมูลธุรกรรม เพื่อป้องกันการตรวจสอบหรือการดึงข้อมูลจากบุคคลที่สาม

ในความเป็นจริง Kyber ได้สร้างความปลอดภัยของเลเยอร์การขนส่งเครือข่ายสำหรับยุคการประมวลผลควอนตัมขึ้นมาใหม่

ไดลิเธียม: ตรวจสอบลายเซ็นธุรกรรม

Dilithium เป็นอัลกอริทึมลายเซ็นดิจิทัลที่ใช้เพื่อตรวจสอบว่าธุรกรรมนั้นถูกสร้างขึ้นโดยผู้ถือคีย์ส่วนตัวที่ถูกต้องตามกฎหมาย

การเป็นเจ้าของในบล็อกเชนอาศัยโมเดล ECDSA ซึ่งใช้คีย์ส่วนตัวในการลงนามและคีย์สาธารณะในการตรวจสอบ ปัญหาคือ ECDSA มีช่องโหว่ต่อการโจมตีด้วยอัลกอริทึมของ Shor การเข้าถึงคีย์สาธารณะทำให้ผู้โจมตีควอนตัมสามารถอนุมานคีย์ส่วนตัวที่เกี่ยวข้องได้ ซึ่งทำให้เกิดการปลอมแปลงลายเซ็นและการขโมยทรัพย์สิน

ไดลิเธียมหลีกเลี่ยงความเสี่ยงนี้ด้วยการใช้โครงสร้างแบบแลตทิซที่ผสานรวมโมดูล-ซิส (Module-SIS) และ LWE เข้าด้วยกัน แม้ว่าผู้โจมตีจะวิเคราะห์คีย์สาธารณะและลายเซ็น แต่ก็ไม่สามารถอนุมานคีย์ส่วนตัวได้ และการออกแบบยังคงปลอดภัยจากการโจมตีแบบควอนตัม การนำไดลิเธียมมาใช้สามารถป้องกันการปลอมแปลงลายเซ็น การดึงคีย์ส่วนตัว และการขโมยทรัพย์สินขนาดใหญ่ได้

ช่วยปกป้องทั้งความเป็นเจ้าของสินทรัพย์และความถูกต้องของธุรกรรมแต่ละรายการ

SPHINCS+: เก็บรักษาบันทึกระยะยาว

SPHINCS+ ใช้โครงสร้างแฮชทรีแบบหลายระดับ แต่ละลายเซ็นต์จะได้รับการตรวจสอบผ่านเส้นทางเฉพาะในทรี และเนื่องจากค่าแฮชเพียงค่าเดียวไม่สามารถถูกวิศวกรรมย้อนกลับเพื่อให้ได้อินพุตได้ ระบบจึงยังคงปลอดภัยแม้ถูกโจมตีด้วยควอนตัม

เมื่อเพิ่มธุรกรรมของ Ekko และ Ryan ลงในบล็อกแล้ว บันทึกจะกลายเป็นข้อมูลถาวร เปรียบได้กับลายนิ้วมือของเอกสาร

SPHINCS+ จะแปลงแต่ละส่วนของธุรกรรมเป็นค่าแฮช ทำให้เกิดรูปแบบเฉพาะตัว หากมีการเปลี่ยนแปลงแม้แต่ตัวอักษรเดียวในเอกสาร ลายนิ้วมือของเอกสารจะถูกเปลี่ยนแปลงทั้งหมด เช่นเดียวกัน การแก้ไขส่วนใดส่วนหนึ่งของธุรกรรมก็จะเปลี่ยนแปลงลายเซ็นทั้งหมดด้วย

แม้จะผ่านไปหลายทศวรรษแล้ว ความพยายามใดๆ ที่จะเปลี่ยนแปลงธุรกรรมของ Ekko และ Ryan ก็จะถูกตรวจพบได้ทันที แม้ว่าลายเซ็นที่สร้างโดย SPHINCS+ จะมีขนาดค่อนข้างใหญ่ แต่ก็เหมาะอย่างยิ่งสำหรับข้อมูลทางการเงินหรือบันทึกของรัฐบาลที่ต้องรักษาความสามารถในการตรวจสอบได้เป็นระยะเวลานาน คอมพิวเตอร์ควอนตัมจะพบว่าการปลอมแปลงหรือจำลองลายนิ้วมือนี้เป็นเรื่องยากยิ่ง

โดยสรุป เทคโนโลยี PQC สร้างการป้องกันสามชั้นต่อการโจมตีแบบควอนตัมในการทำธุรกรรมมาตรฐาน 1 BTC ได้แก่ Kyber สำหรับการเข้ารหัสการสื่อสาร Dilithium สำหรับการตรวจสอบลายเซ็น และ SPHINCS+ สำหรับความสมบูรณ์ของบันทึก

Bitcoin และ Ethereum: เส้นทางที่แตกต่างกัน แต่จุดหมายปลายทางเดียวกัน

Bitcoin เน้นย้ำถึงความไม่เปลี่ยนแปลง ขณะที่ Ethereum ให้ความสำคัญกับความสามารถในการปรับตัว หลักการออกแบบเหล่านี้ถูกกำหนดขึ้นจากเหตุการณ์ในอดีต และมีอิทธิพลต่อวิธีที่แต่ละเครือข่ายรับมือกับภัยคุกคามของการประมวลผลควอนตัม

Bitcoin: ปกป้องเครือข่ายที่มีอยู่โดยลดการเปลี่ยนแปลงให้น้อยที่สุด

ความสำคัญของ Bitcoin ในเรื่องความไม่เปลี่ยนแปลงนั้นย้อนกลับไปถึงเหตุการณ์การล้นของมูลค่าในปี 2010 แฮกเกอร์ได้ใช้ประโยชน์จากช่องโหว่เพื่อสร้าง BTC มูลค่า 184 พันล้าน BTC ซึ่งชุมชนได้ทำให้เป็นโมฆะภายในห้าชั่วโมงผ่านกระบวนการซอฟต์ฟอร์ก หลังจากเหตุการณ์ฉุกเฉินนี้ หลักการที่ว่า "ธุรกรรมที่ได้รับการยืนยันแล้วจะต้องไม่ถูกเปลี่ยนแปลง" ได้กลายเป็นหัวใจสำคัญของอัตลักษณ์ของ Bitcoin ความไม่เปลี่ยนแปลงนี้ช่วยรักษาความไว้วางใจ แต่ก็ทำให้การเปลี่ยนแปลงโครงสร้างอย่างรวดเร็วเป็นเรื่องยาก

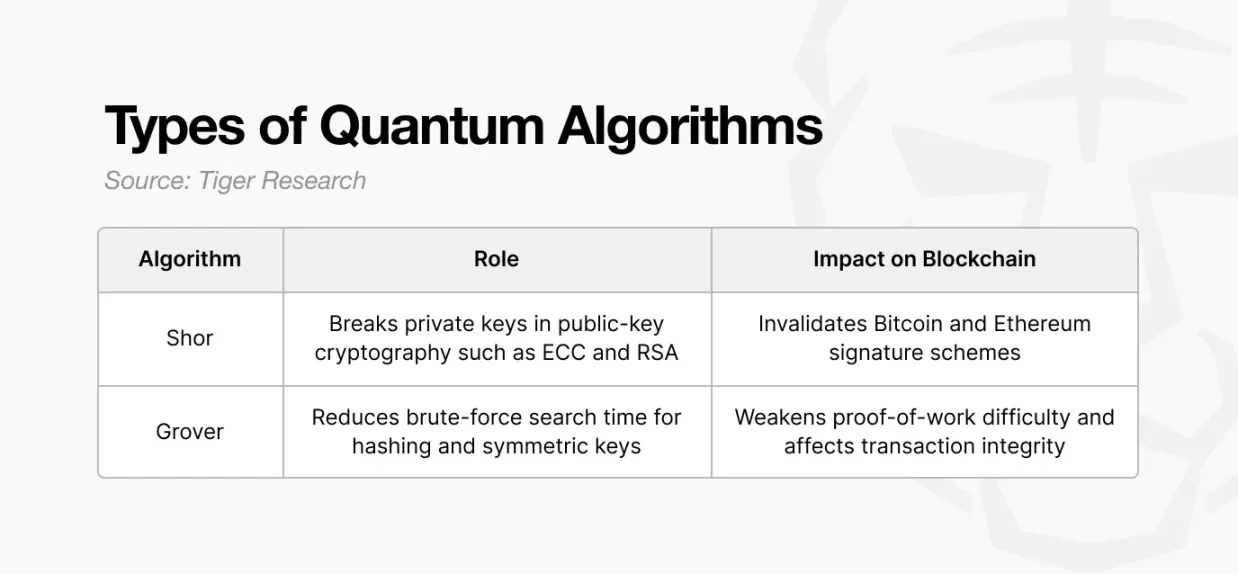

ปรัชญานี้ขยายไปถึงแนวทางของ Bitcoin ในเรื่องความมั่นคงปลอดภัยเชิงควอนตัม นักพัฒนาเห็นพ้องต้องกันว่าการอัปเกรดเป็นสิ่งจำเป็น แต่การแทนที่แบบเต็มรูปแบบผ่านฮาร์ดฟอร์กถือว่ามีความเสี่ยงมากเกินไปสำหรับข้อตกลงร่วมกันของเครือข่าย ดังนั้น Bitcoin จึงกำลังสำรวจการเปลี่ยนผ่านแบบค่อยเป็นค่อยไปผ่านรูปแบบการโยกย้ายแบบไฮบริด

ที่มา: bip360.org

ปรัชญานี้ขยายไปถึงแนวทางของ Bitcoin ในเรื่องความมั่นคงปลอดภัยเชิงควอนตัม นักพัฒนาเห็นพ้องต้องกันว่าการอัปเกรดเป็นสิ่งจำเป็น แต่การแทนที่แบบเต็มรูปแบบผ่านฮาร์ดฟอร์กถือว่ามีความเสี่ยงมากเกินไปสำหรับข้อตกลงร่วมกันของเครือข่าย ดังนั้น Bitcoin จึงกำลังสำรวจการเปลี่ยนผ่านแบบค่อยเป็นค่อยไปผ่านรูปแบบการโยกย้ายแบบไฮบริด

หากปรับใช้ ผู้ใช้จะสามารถใช้ทั้งที่อยู่ ECDSA แบบดั้งเดิมและที่อยู่ PQC ใหม่ได้พร้อมกัน ยกตัวอย่างเช่น หากเงินทุนของ Ekko อยู่ในที่อยู่ Bitcoin เดิม เขาสามารถค่อยๆ ย้ายเงินเหล่านั้นไปยังที่อยู่ PQC ได้เมื่อใกล้ถึงวัน Q-Day ความปลอดภัยได้รับการปรับปรุงให้ดีขึ้นเนื่องจากเครือข่ายสามารถรับรู้ทั้งสองรูปแบบได้พร้อมกัน โดยไม่ก่อให้เกิดการเปลี่ยนแปลงที่ยุ่งยาก

ความท้าทายยังคงมีอยู่อย่างมาก กระเป๋าสตางค์หลายร้อยล้านใบจำเป็นต้องถูกย้าย และยังไม่มีวิธีแก้ปัญหาที่ชัดเจนสำหรับกระเป๋าสตางค์ที่คีย์ส่วนตัวสูญหาย ความคิดเห็นที่แตกต่างกันภายในชุมชนอาจเพิ่มความเสี่ยงของการฟอร์กแบบลูกโซ่ (chain fork) ได้เช่นกัน

Ethereum: บรรลุการเปลี่ยนแปลงอย่างรวดเร็วผ่านการออกแบบสถาปัตยกรรมใหม่ที่ยืดหยุ่น

หลักการปรับตัวของ Ethereum เกิดขึ้นจากการแฮ็ก DAO ในปี 2016 เมื่อมีการขโมย ETH ไปประมาณ 3.6 ล้าน ETH Vitalik Buterin และมูลนิธิ Ethereum จึงได้ดำเนินการฮาร์ดฟอร์กเพื่อแก้ไขการโจรกรรมดังกล่าว

การตัดสินใจครั้งนี้ทำให้ชุมชน Ethereum แบ่งออกเป็น Ethereum (ETH) และ Ethereum Classic (ETC) นับแต่นั้นมา ความสามารถในการปรับตัวได้กลายเป็นคุณลักษณะสำคัญของ Ethereum และเป็นปัจจัยสำคัญในการรองรับการเปลี่ยนแปลงอย่างรวดเร็ว

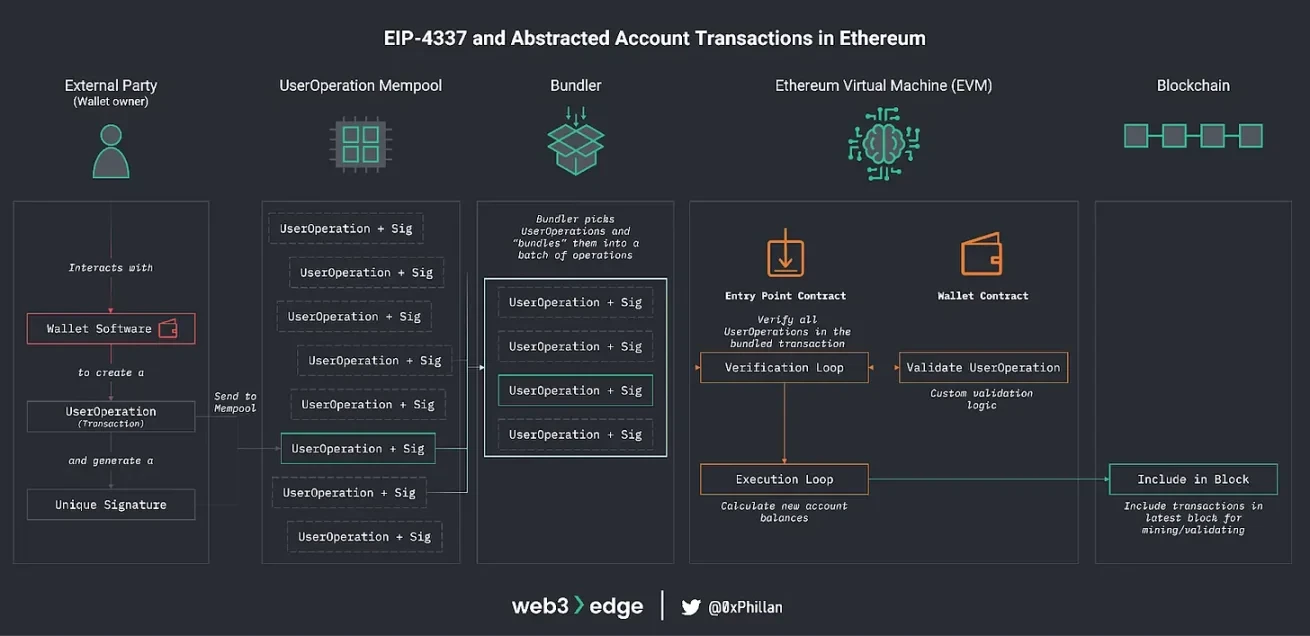

ที่มา: web3edge

ในอดีต ผู้ใช้ Ethereum ทุกคนต้องพึ่งพาบัญชีภายนอกที่สามารถส่งธุรกรรมได้โดยใช้อัลกอริทึมลายเซ็น ECDSA เท่านั้น เนื่องจากผู้ใช้ทุกคนใช้รูปแบบการเข้ารหัสแบบเดียวกัน การเปลี่ยนแปลงรูปแบบลายเซ็นจึงจำเป็นต้องทำฮาร์ดฟอร์กทั่วทั้งเครือข่าย

EIP-4337 ได้เปลี่ยนแปลงโครงสร้างนี้ ทำให้บัญชีสามารถทำงานเหมือนสัญญาอัจฉริยะ แต่ละบัญชีสามารถกำหนดตรรกะการตรวจสอบลายเซ็นของตนเองได้ ช่วยให้ผู้ใช้สามารถเลือกใช้รูปแบบลายเซ็นแบบอื่นได้โดยไม่ต้องแก้ไขเครือข่ายทั้งหมด ขณะนี้อัลกอริทึมลายเซ็นสามารถแทนที่ได้ในระดับบัญชี แทนที่จะต้องอัปเกรดทั้งโปรโตคอล

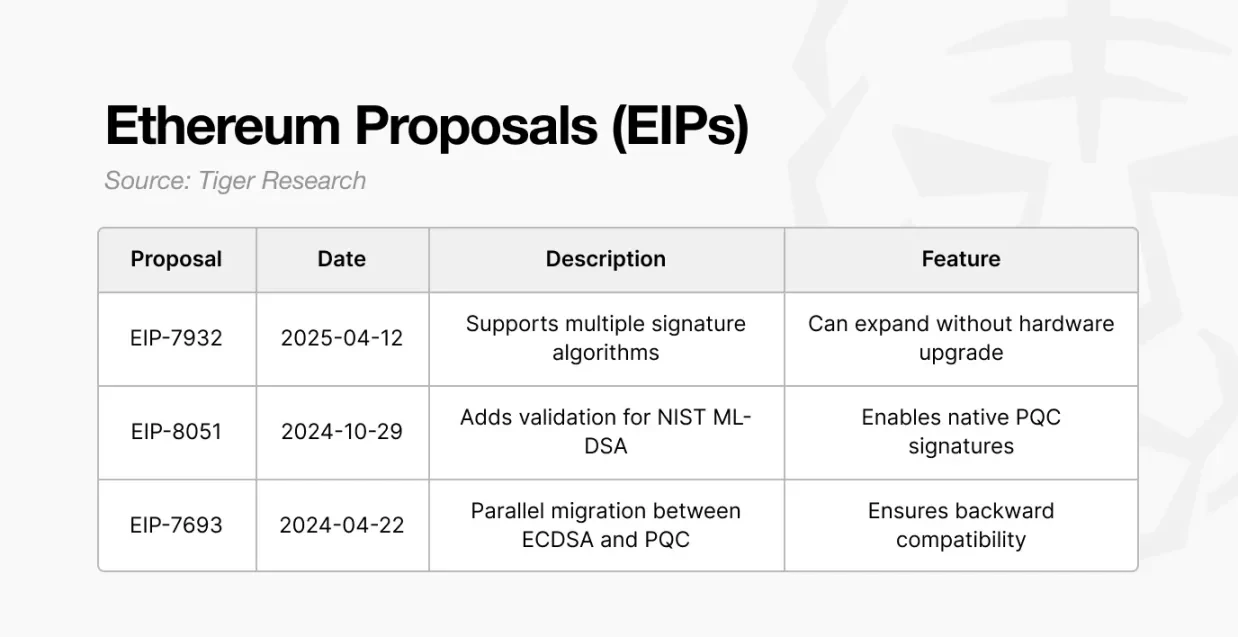

จากนี้ มีข้อเสนอแนะหลายประการที่เกิดขึ้นเพื่อสนับสนุนการนำ PQC มาใช้:

- EIP-7693: แนะนำเส้นทางการไมเกรชันแบบไฮบริดที่รองรับการเปลี่ยนผ่านแบบค่อยเป็นค่อยไปไปสู่ลายเซ็น PQC ในขณะที่ยังคงความเข้ากันได้กับ ECDSA

- EIP-8051: ใช้มาตรฐาน NISTPQC บนเชนเพื่อทดสอบลายเซ็น PQC ภายใต้เงื่อนไขเครือข่ายในโลกแห่งความเป็นจริง

- EIP-7932: อนุญาตให้โปรโตคอลรับรู้และตรวจสอบอัลกอริทึมลายเซ็นหลายรายการพร้อมกัน ช่วยให้ผู้ใช้สามารถเลือกวิธีการที่ต้องการได้

ในทางปฏิบัติ ผู้ใช้กระเป๋าเงินที่ใช้ ECDSA สามารถย้ายไปยังกระเป๋าเงิน PQC ที่ใช้ Dilithium ได้เมื่อภัยคุกคามควอนตัมใกล้เข้ามา การเปลี่ยนแปลงนี้เกิดขึ้นที่ระดับบัญชีและไม่จำเป็นต้องเปลี่ยนเชนทั้งหมด

โดยสรุปแล้ว Bitcoin มุ่งมั่นที่จะรักษาโครงสร้างปัจจุบันไว้ควบคู่ไปกับการบูรณาการ PQC เข้าด้วยกัน ขณะที่ Ethereum กำลังออกแบบรูปแบบบัญชีใหม่เพื่อบูรณาการ PQC โดยตรง ทั้งสองมีเป้าหมายเดียวกันคือความต้านทานเชิงควอนตัม แต่ Bitcoin พึ่งพาวิวัฒนาการแบบอนุรักษ์นิยม ขณะที่ Ethereum ยอมรับนวัตกรรมเชิงโครงสร้าง

ในขณะที่บล็อคเชนยังคงเป็นที่ถกเถียงกันอยู่ โลกก็ได้เปลี่ยนแปลงไปแล้ว

โครงสร้างพื้นฐานอินเทอร์เน็ตทั่วโลกเริ่มเปลี่ยนผ่านไปสู่มาตรฐานความปลอดภัยใหม่

แพลตฟอร์ม Web2 ซึ่งขับเคลื่อนด้วยการตัดสินใจแบบรวมศูนย์ กำลังพัฒนาอย่างรวดเร็ว Google เริ่มเปิดใช้งานการแลกเปลี่ยนคีย์หลังควอนตัมเป็นค่าเริ่มต้นในเบราว์เซอร์ Chrome ในเดือนเมษายน 2024 และได้นำไปใช้งานกับอุปกรณ์หลายพันล้านเครื่องแล้ว Microsoft ประกาศแผนการโยกย้ายระบบทั่วทั้งองค์กร โดยมีเป้าหมายที่จะนำ PQC มาใช้อย่างเต็มรูปแบบภายในปี 2033 ส่วน AWS เริ่มใช้ PQC แบบไฮบริดภายในสิ้นปี 2024

บล็อกเชนต้องเผชิญกับสถานการณ์ที่แตกต่างกัน BIP-360 ของ Bitcoin ยังอยู่ระหว่างการพิจารณา ขณะที่ EIP-7932 ของ Ethereum ได้รับการยื่นขอมาหลายเดือนแล้ว แต่ยังไม่มีการทดสอบเครือข่ายสาธารณะ Vitalik Buterin ได้กำหนดแนวทางการย้ายระบบแบบค่อยเป็นค่อยไป แต่ยังไม่ชัดเจนว่าการเปลี่ยนผ่านจะเสร็จสมบูรณ์ก่อนที่การโจมตีด้วยควอนตัมจะเป็นไปได้ในทางปฏิบัติหรือไม่

รายงานของ Deloitte ประเมินว่าประมาณ 20% ถึง 30% ของที่อยู่ Bitcoin ได้เปิดเผยคีย์สาธารณะของพวกเขาไปแล้ว ปัจจุบันที่อยู่เหล่านี้มีความปลอดภัย แต่อาจกลายเป็นเป้าหมายได้เมื่อคอมพิวเตอร์ควอนตัมเติบโตเต็มที่ในช่วงทศวรรษ 2030 หากเครือข่ายพยายามทำ hard fork ในขั้นตอนนั้น โอกาสที่จะเกิดการแยกตัวก็มีสูง ความมุ่งมั่นของ Bitcoin ในการรักษาความไม่เปลี่ยนแปลง แม้จะเป็นพื้นฐานของอัตลักษณ์ แต่ก็ทำให้การเปลี่ยนแปลงอย่างรวดเร็วเป็นเรื่องยาก

ท้ายที่สุดแล้ว การประมวลผลควอนตัมนำมาซึ่งความท้าทายทั้งในด้านเทคโนโลยีและการกำกับดูแล Web2 ได้เริ่มการเปลี่ยนผ่านแล้ว บล็อกเชนยังคงถกเถียงกันว่าจะเริ่มอย่างไร คำถามสำคัญไม่ใช่ว่าใครจะลงมือทำก่อน แต่เป็นว่าใครสามารถดำเนินการเปลี่ยนผ่านให้เสร็จสมบูรณ์ได้อย่างปลอดภัย