U หลายแสนตัวถูกขโมยไป เผยให้เห็นกระบวนการทั้งหมดของการฉ้อโกงทรัพย์สินใหม่ที่มีเป้าหมายไปที่ผู้เล่น TG Bot

ผู้เขียนต้นฉบับ: Box |. 826.eth (X: @BoxMrChen )

ช่วงนี้มีเพื่อนมาหาฉันมากขึ้นเรื่อยๆ และบอกว่ากุญแจส่วนตัวของพวกเขาถูกขโมยโดยไม่มีเหตุผลชัดเจน พูดตามตรง ฉันไม่เชื่อพวกเขา อย่างไรก็ตาม หลังจากการสืบสวนหลายครั้ง เราพบว่าจริงๆ แล้วพวกเขามีลักษณะที่ชัดเจนมาก พวกเขาทั้งหมดเป็นเกมเมอร์ในท้องถิ่น หลังจากการสอบสวนและสรุป ในที่สุดเราก็สรุปห่วงโซ่กระบวนการที่สมบูรณ์ได้ ฉันหวังว่ามันจะให้แรงบันดาลใจแก่คุณได้

1. เหวี่ยงตาข่ายอัตโนมัติ

ด้วยการเติบโตอย่างรวดเร็วของระบบนิเวศของ Sol ปัจจุบันมีหุ่นยนต์ติดตามอัตโนมัติจำนวนมากที่มีความซับซ้อนมากและสามารถรับข้อมูลจำนวนมากเพื่อการวิเคราะห์ และผู้โจมตีใช้ประโยชน์จากสิ่งนี้เป็นอันดับแรก

ลองแสดงด้วยตัวอย่าง

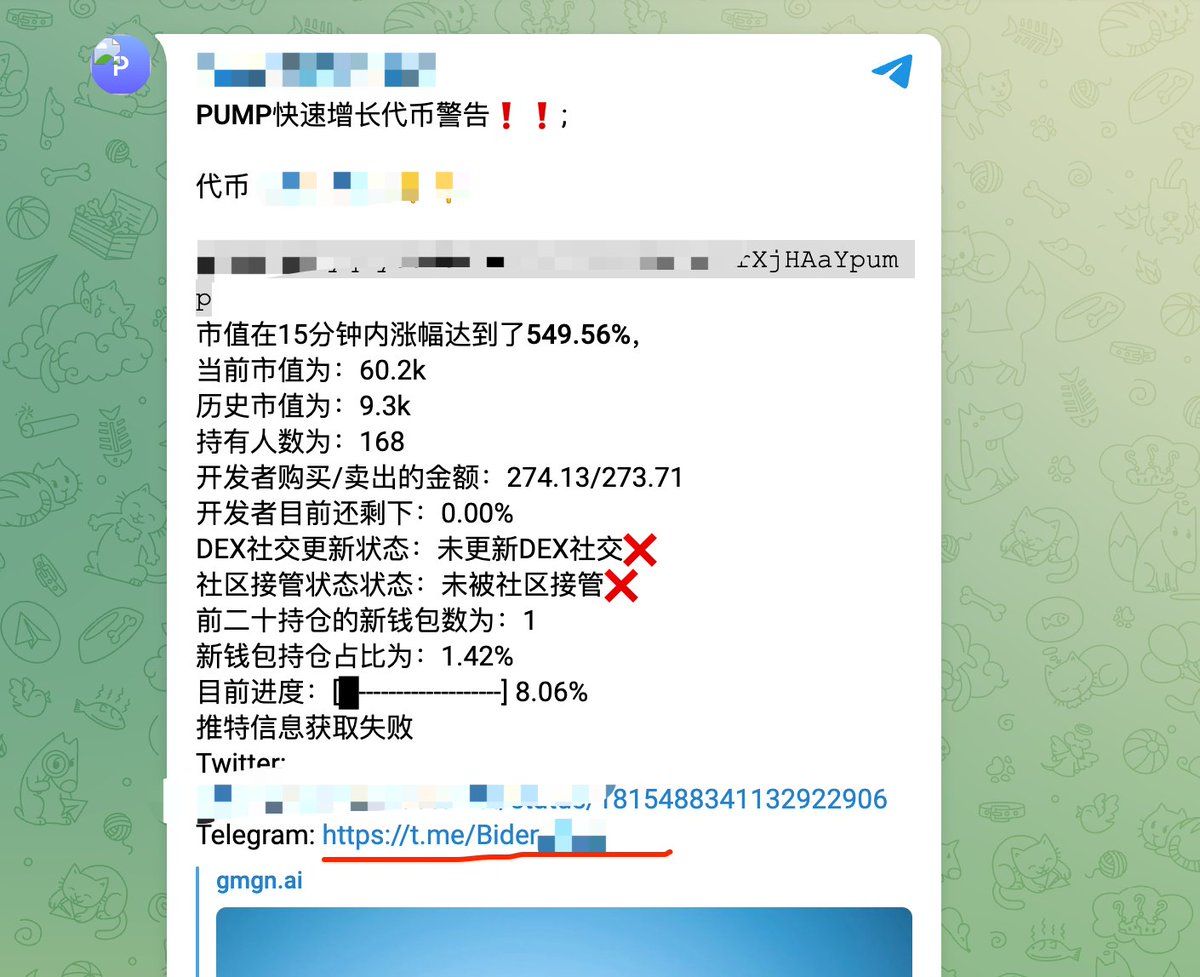

ให้ความสนใจกับสถานที่ที่ทำเครื่องหมายด้วยเส้นสีแดง กลุ่มโทรเลขปรากฏขึ้น ซึ่งเป็นทางเข้าหลักในการโจรกรรม

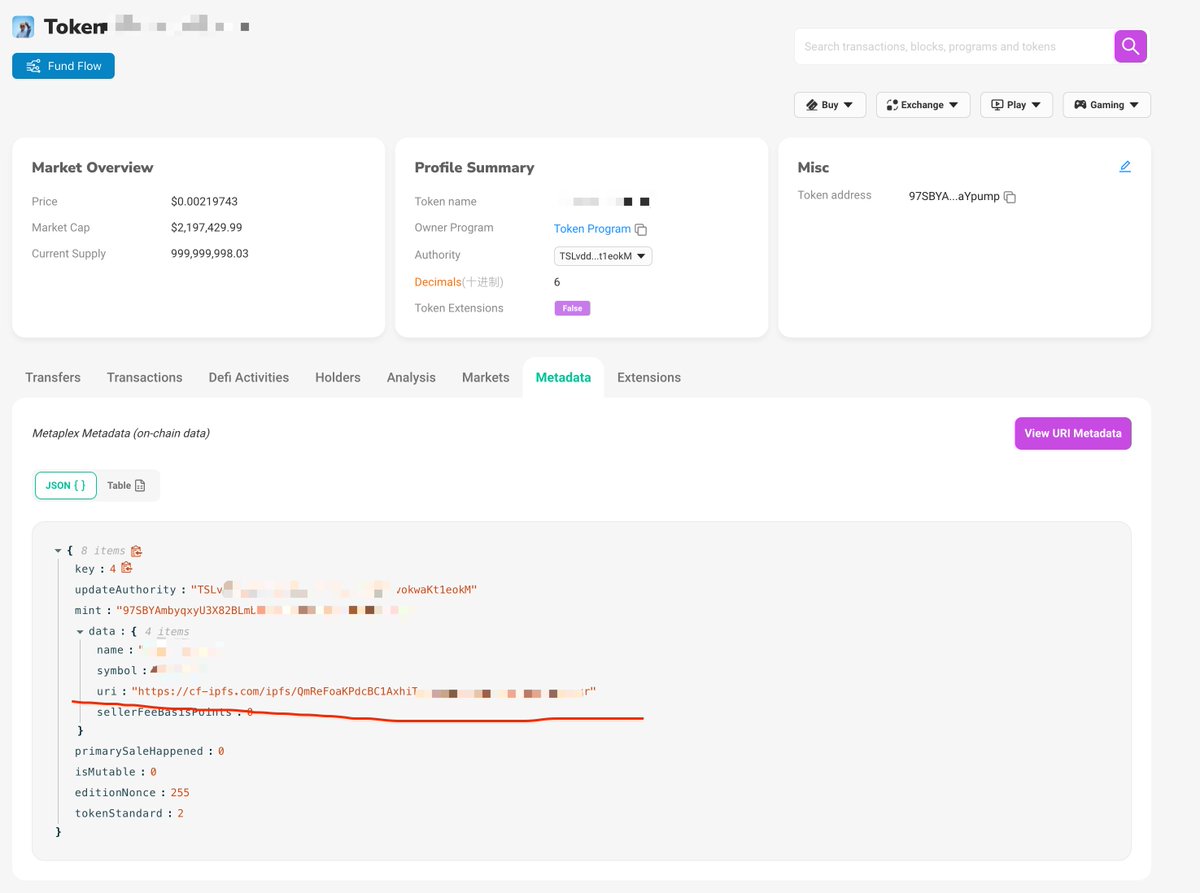

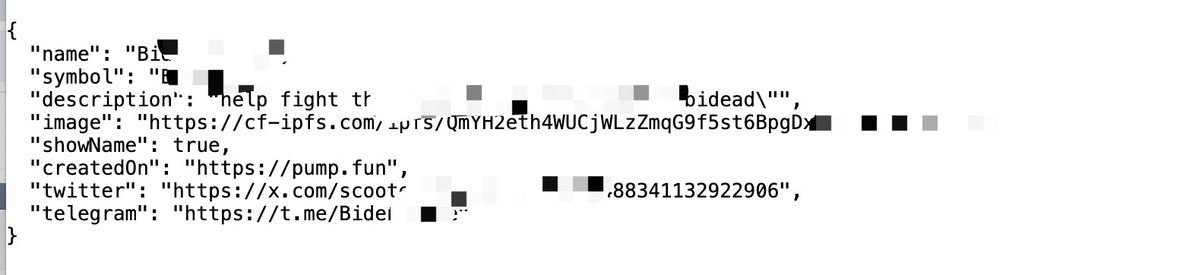

โทเค็นของ Sol มีความพิเศษตรงที่สามารถตั้งค่าข้อมูลจำนวนมากได้โดยอัตโนมัติ เช่น อวตาร ลิงก์โซเชียล ฯลฯ โดยการอัปโหลดข้อมูลเมตา

จะเห็นได้ว่าข้อมูลที่นี่เป็นข้อมูลที่แสดงโดยหุ่นยนต์ตรวจสอบ กล่าวอีกนัยหนึ่ง ผู้โจมตีใช้ประโยชน์จากช่องทางที่น่าเชื่อถือสูงที่ทุกคนจะไว้วางใจหุ่นยนต์ตรวจสอบ เพื่อกระจายลิงก์ฟิชชิ่งของตน

เพื่อกระตุ้นการตรวจสอบประเภทนี้ คุณเพียงแค่ต้องสร้างหุ่นยนต์บางตัวเพื่อดึงตลาด พวกเขาเพียงแค่ต้องทำให้ข้อมูลดูดี และผู้คนจำนวนมากก็จะถูกหลอกได้ง่าย ณ จุดนี้ให้ดำเนินการขั้นตอนต่อไป

2. การตรวจสอบเท็จ

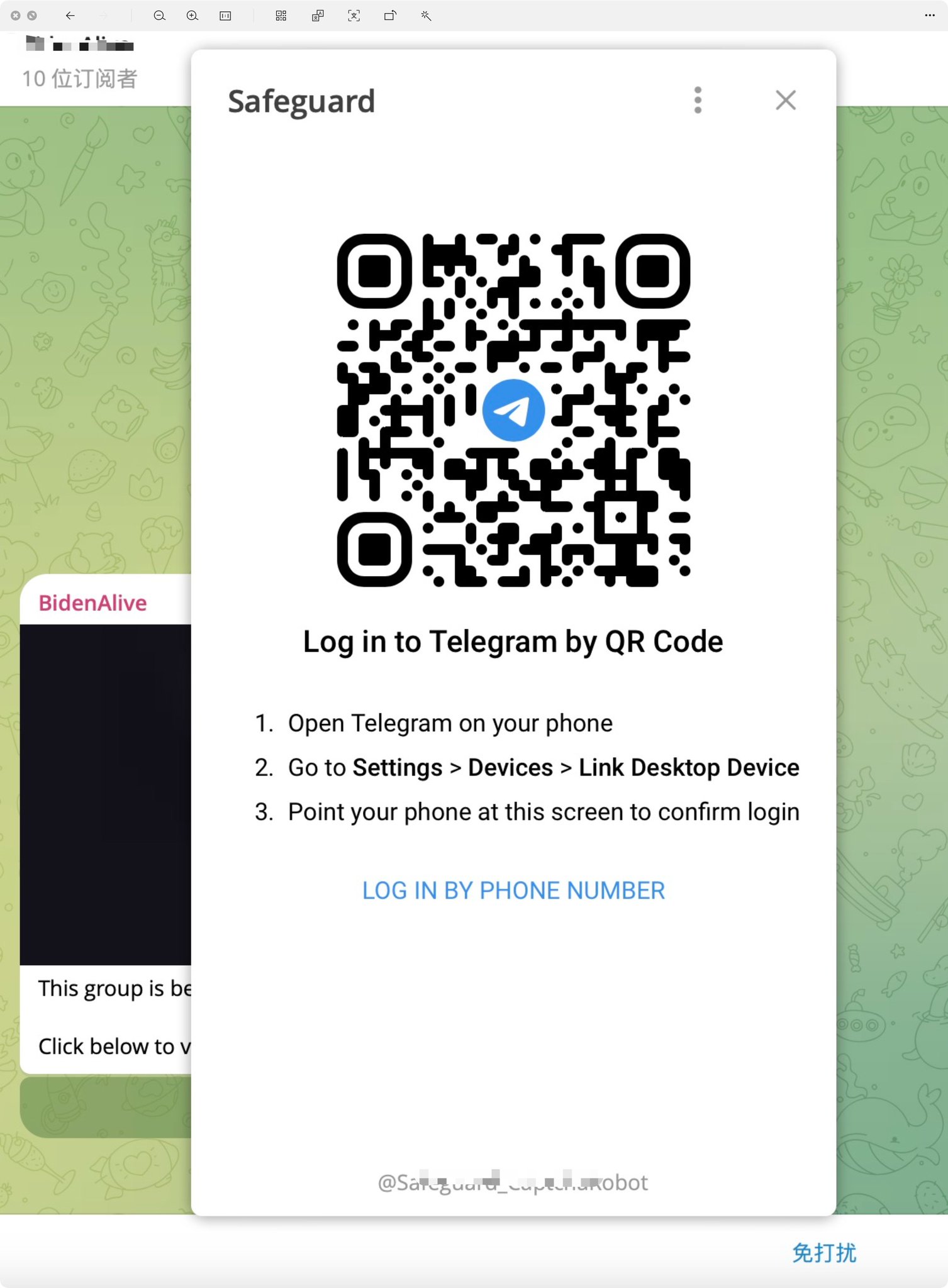

หากคุณคลิก TG นี้โดยไม่ได้ตั้งใจและต้องการเข้าสู่กลุ่ม TG เหล่านี้ ยินดีด้วย คุณเข้าใกล้การถูกขโมยไปอีกหนึ่งก้าวแล้ว ต้องขอบคุณฟีเจอร์มินิโปรแกรมล่าสุดของ TG ผู้โจมตีจึงมีวิธีที่สมบูรณ์แบบในการปลอมแปลงของจริง เมื่อคุณเข้าสู่กลุ่มเหล่านี้ คุณจะเห็นคำขอตรวจสอบ ซึ่งเป็นเรื่องปกติมาก เนื่องจากกลุ่ม TG จำนวนมากต้องป้องกันบอท ดังนั้นจึงเป็นข้อกำหนดที่น่าเชื่อถือมาก เมื่อคุณคลิกมันคุณจะต้องระมัดระวัง

ในเวลานี้ เขาจะใช้แอปเพล็ต TG เพื่อแสดงหน้าต่างเข้าสู่ระบบ TG ปลอม ในเวลานี้ ตราบใดที่คุณสแกนโค้ดโดยไม่ตั้งใจ ขออภัย TG ของคุณเข้าสู่ระบบและควบคุมโดยผู้โจมตีแล้ว

ในเวลานี้ เขาจะใช้แอปเพล็ต TG เพื่อแสดงหน้าต่างเข้าสู่ระบบ TG ปลอม ในเวลานี้ ตราบใดที่คุณสแกนโค้ดโดยไม่ตั้งใจ ขออภัย TG ของคุณเข้าสู่ระบบและควบคุมโดยผู้โจมตีแล้ว

3. บันทึกการสแกน

ในขั้นตอนนี้ ผู้โจมตีจะสแกนบันทึกการแชทของคุณและบอท TG ต่างๆ ของคุณอย่างรวดเร็ว ดังที่เราทราบกันดีว่า TG Bot ในปัจจุบันกำลังทำงานโดยเปล่าประโยชน์ และผู้โจมตีสามารถนำทรัพย์สินของคุณออกจากบอทของคุณได้อย่างง่ายดาย เพื่อเป็นผู้เล่นสุนัขในพื้นที่เหล่านี้และมีกลุ่มเป้าหมายที่ชัดเจน ในเวลานี้ เหรียญ Meme ที่มีมูลค่าสูงจำนวนมากได้กลายเป็นเป้าหมายของแฮกเกอร์

เมื่อมาถึงจุดนี้การโจมตีสิ้นสุดลงแล้ว เหตุใดคดีนี้จึงควรค่าแก่การกล่าวถึง? เนื่องจากผู้ใช้จำนวนมากไม่สามารถบอกได้ว่านี่คือการโจมตีของแฮ็กเกอร์ พวกเขาจะไม่ให้ข้อมูลที่เกี่ยวข้องกับ TG เมื่อปรึกษาเรา พวกเขาเชื่อเสมอว่ามีโทรจันในคอมพิวเตอร์หรือลิงก์ฟิชชิ่ง กระบวนการทั้งหมดดูเหมือนน่าเชื่อถือมากสำหรับผู้ใช้ทั่วไป ตั้งแต่บอทตรวจสอบที่น่าเชื่อถือไปจนถึงการตรวจสอบ TG ที่น่าเชื่อถือ และไม่มีการดำเนินการที่น่าสงสัยทุกที่

มาตรการช่วยเหลือ

หลังจากที่คุณสแกนโค้ด QR แล้ว ข้อมูลของคุณควรซิงโครไนซ์ทันที เราขอแนะนำให้คุณดำเนินการดังต่อไปนี้

1. โอนทรัพย์สินทั้งหมดใน Bot ทันทีตามลำดับจากกองทุนขนาดใหญ่ไปยังกองทุนขนาดเล็ก

2. ตรวจสอบอุปกรณ์ที่เข้าสู่ระบบใน TG และออกจากระบบอุปกรณ์ที่น่าสงสัยทันที

3. ติดต่อเจ้าหน้าที่ประจำของ TG และประกาศว่าบัญชี TG ของคุณถูกขโมยเพื่อป้องกันการเผยแพร่ที่น่าเชื่อถือต่อไป

4. หากท่านมีทรัพย์สินที่ต้องช่วยเหลือหรือจัดการ โปรดติดต่อ @BoxMrChen ทีมงานมืออาชีพเชื่อถือได้