เนื่องจากบล็อคเชนและกรณีการใช้งานคริปโตอื่น ๆ แพร่หลายมากขึ้น คีย์ส่วนตัวจึงมีมูลค่ามากขึ้น ประหยัดขึ้น และอีกมากมาย ตามมาด้วยความสำคัญของการจัดการคีย์ที่เพิ่มขึ้นเรื่อย ๆ ปัจจุบันมีระบบการจัดการคีย์หลายระบบอยู่แล้ว บทความนี้จะหารือเพิ่มเติมเกี่ยวกับประเด็นต่างๆ ของการจัดการคีย์และการแลกเปลี่ยนของระบบการจัดการคีย์

เนื่องจากบล็อคเชนและกรณีการใช้งานคริปโตอื่น ๆ แพร่หลายมากขึ้น คีย์ส่วนตัวจึงมีมูลค่ามากขึ้น ประหยัดขึ้น และอีกมากมาย ตามมาด้วยความสำคัญของการจัดการคีย์ที่เพิ่มขึ้นเรื่อย ๆ ปัจจุบันมีระบบการจัดการคีย์หลายระบบอยู่แล้ว บทความนี้จะหารือเพิ่มเติมเกี่ยวกับประเด็นต่างๆ ของการจัดการคีย์และการแลกเปลี่ยนของระบบการจัดการคีย์

01 การจัดการคีย์ตามอุปกรณ์ของผู้ใช้

นี่เป็นวิธีพื้นฐานที่สุดในการจัดการคู่คีย์ โดยจัดเก็บไว้ในอุปกรณ์ของผู้ใช้ อุปกรณ์รวมถึงเบราว์เซอร์ เดสก์ท็อป อุปกรณ์เคลื่อนที่ หรือกระเป๋าเงิน/บัญชีแยกประเภทของฮาร์ดแวร์ นี่เป็นวิธีจัดการคีย์ส่วนตัวบนกระเป๋าเงินที่ใช้กันมากที่สุด แต่ก็มีข้อเสียหลายประการ

ประการแรก ผู้ใช้ส่วนใหญ่ไม่คุ้นเคยกับวิธีการจัดการคีย์และช่วยในการจำ นอกจากนี้ การจัดการคีย์มาตรฐานยังเป็นการแลกเปลี่ยนระหว่างความปลอดภัย (ความเป็นไปได้ที่คีย์จะถูกบุกรุก) และความซ้ำซ้อน (การทำคีย์หายโดยไม่มีการสำรองข้อมูล) และความสะดวกสบาย สิ่งนี้นำไปสู่ทางเลือกในการจัดการอื่นๆ

02 การจัดการคีย์ Escrow

บุคคลที่สามที่เชื่อถือได้จัดการคีย์ส่วนตัวในนามของผู้ใช้และส่งคืนคีย์ส่วนตัวให้กับผู้ใช้เมื่อเข้าสู่ระบบ

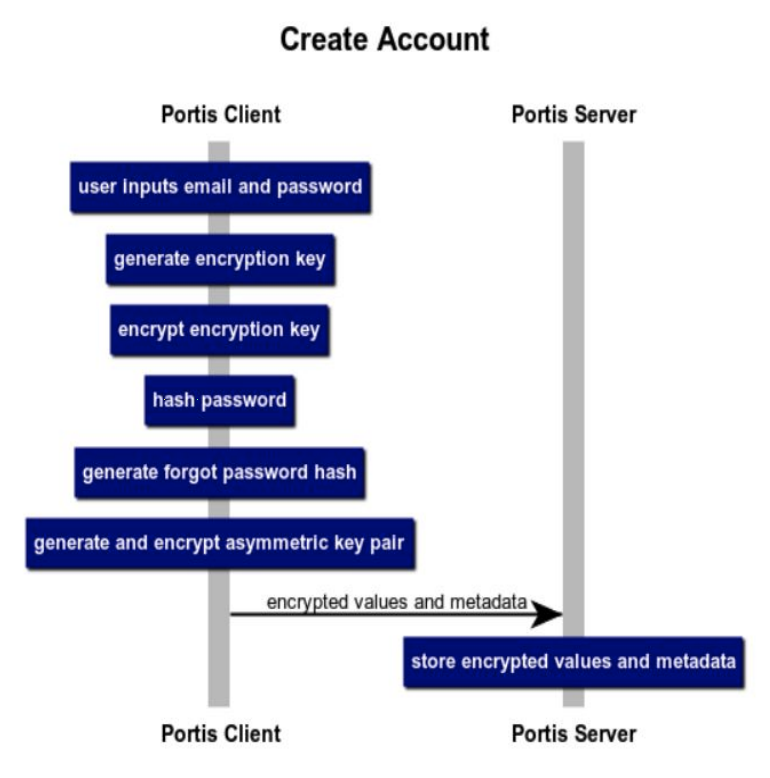

03 รูปแบบการจัดการรหัสผ่าน

โมเดลการจัดการรหัสผ่านจะเข้ารหัสคีย์ที่ไคลเอ็นต์สร้างขึ้นด้วยรหัสผ่านที่ผู้ใช้ระบุและจดจำได้ง่าย จากนั้นจึงจัดเก็บคีย์ที่เข้ารหัสและแฮชรหัสผ่านเหล่านี้ไว้บนเซิร์ฟเวอร์

โมเดลการจัดการรหัสผ่านหมายความว่าไพรเวตคีย์ถูกเข้ารหัสในฝั่งไคลเอ็นต์ผ่านรหัสผ่านที่ผู้ใช้ตั้งขึ้น และจะเก็บไพรเวตคีย์ที่เข้ารหัสและแฮชรหัสผ่านไว้บนเซิร์ฟเวอร์

เมื่อผู้ใช้เข้าสู่ระบบ ผู้ใช้จะให้รหัสแฮชชื่อผู้ใช้/รหัสผ่านแก่เซิร์ฟเวอร์ ซึ่งจะถูกดึงข้อมูลและเข้ารหัสและถอดรหัสภายในเครื่อง สะดวกเป็นพิเศษ รุ่นนี้ช่วยให้ผู้ใช้สามารถใช้อุปกรณ์ใดก็ได้เพื่อเข้าถึงคีย์ของตน

ลักษณะที่ไม่เป็นการดูแลของโมเดลการจัดการรหัสผ่านยังคงทำให้เราต้องเสียเปรียบเมื่อใช้โมเดลนี้ เนื่องจากรหัสผู้ใช้ถูกเข้ารหัสด้วยข้อความรหัสผ่าน โมเดลนี้จึงถูกโจมตีด้วยกำลังดุร้าย/สายรุ้งแบบเดียวกับระบบเข้ารหัสแบบดั้งเดิม ผู้โจมตีที่สามารถเข้าถึงแฮชรหัสผ่าน/คีย์เข้ารหัสจะสามารถพยายามถอดรหัสคีย์ผู้ใช้ซ้ำได้ สำหรับรหัสผ่านที่มีสัญลักษณ์ ตัวอักษร และตัวเลข ใช้เวลา 34 วินาทีในการถอดรหัสชุดอักขระ 6 ตัว และ 1-2 วันสำหรับชุดอักขระ 8 ตัว นอกจากนี้ การเข้าถึงคีย์เข้ารหัสอาจถูกปฏิเสธ ซึ่งทำให้ปวดหัวกับการเซ็นเซอร์

04 การจัดการคีย์เกณฑ์

โดยทั่วไป การจัดการคีย์เกณฑ์จะใช้การแชร์คีย์บางประเภทเพื่อแบ่งคีย์ของผู้ใช้ออกเป็นหลายๆ แชร์ ชาร์ดคีย์ที่มีจำนวนการแชร์ขั้นต่ำที่แน่นอนสามารถใช้เพื่อสร้างคีย์ผู้ใช้ใหม่ได้ การจัดการคีย์เกณฑ์ช่วยให้ EOA หลายรายการควบคุมบัญชีเดียว ช่วยให้ผู้ใช้มีหลายชาร์ดสำหรับคีย์เดียว อนุญาตให้ผู้ใช้เก็บชาร์ดเป็นข้อมูลสำรองโดยไม่กระทบกับมาสเตอร์คีย์ และอนุญาตให้ใช้คีย์ชาร์ดซ้ำภายใต้สมมติฐาน

คุณสมบัติของโมเดลการจัดการคีย์เกณฑ์ขึ้นอยู่กับตำแหน่งที่ผู้ใช้บันทึกแต่ละส่วนย่อยของคีย์ กระเป๋าเงินและโครงร่างที่แตกต่างกันได้พัฒนาวิธีการที่แตกต่างกันตามกรณีการใช้งานจริง

05 รุ่นกระเป๋าเงินสัญญาอัจฉริยะ

กระเป๋าเงินสัญญาอัจฉริยะไม่ใช่รหัสผ่าน แต่เป็นสัญญาที่ถือครองและจัดการสินทรัพย์ของผู้ใช้ จัดการโดยคีย์ส่วนตัวหรือบัญชีที่เป็นเจ้าของภายนอก (EOA) ดังนั้นคุณสมบัติของกระเป๋าเงินสัญญาอัจฉริยะจึงขึ้นอยู่กับแอปพลิเคชันและวิธีการจัดการ EOA คล้ายกับการจัดการคีย์เกณฑ์ กระเป๋าเงินสัญญาอัจฉริยะมีข้อได้เปรียบของ EOA หลายรายการที่ควบคุมบัญชีเดียว นอกจากนี้ยังสามารถใช้การประมวลผลเชิงนามธรรมเพื่อใช้ฟังก์ชันต่างๆ เช่น การจำกัดการใช้จ่ายรายวันหรือการอนุญาต ซึ่งจะเป็นการปกป้องทรัพย์สินของผู้ใช้

สารละลาย

สารละลาย

ด้านล่างนี้เราจะอธิบายถึงผลิตภัณฑ์ต่างๆ สองสามรายการ คุณลักษณะของผลิตภัณฑ์เหล่านี้แตกต่างกันบ้าง แต่หวังว่าบทสรุปของเราจะให้ภาพรวมของโซลูชันหลักในปัจจุบันแก่คุณ หากมีข้อผิดพลาดหรือตกหล่นประการใด โปรดติดต่อzhen@tor.usข้อผิดพลาด

Metamask

Metamask สามารถเข้าถึงได้ในเบราว์เซอร์ Chrome ปกติเป็นกระเป๋าเงินส่วนขยายของ Chrome หรือกระเป๋าเงินมือถือ Metamask สามารถจัดการคีย์บนอุปกรณ์ซึ่งใช้งานง่ายและไม่ต้องดูแล แต่จำเป็นต้องซิงโครไนซ์ตัวช่วยจำกับอุปกรณ์

Portis

ใช้โมเดลตัวจัดการรหัสผ่านเพื่อบันทึกคีย์ ในฐานะกระเป๋าเงินเว็บที่รวมเข้ากับ DAPP Portis จะใช้ iFrame ของเบราว์เซอร์ของผู้ใช้และโมเดลความปลอดภัยของโดเมนเพื่อปกป้องคีย์ของผู้ใช้ Portis มีแพ็คเกจ npm (เครื่องมือการจัดการแพ็คเกจที่รู้จักกันดีสำหรับจาวาสคริปต์) ที่ให้การสนับสนุน Web3 สำหรับนักพัฒนา

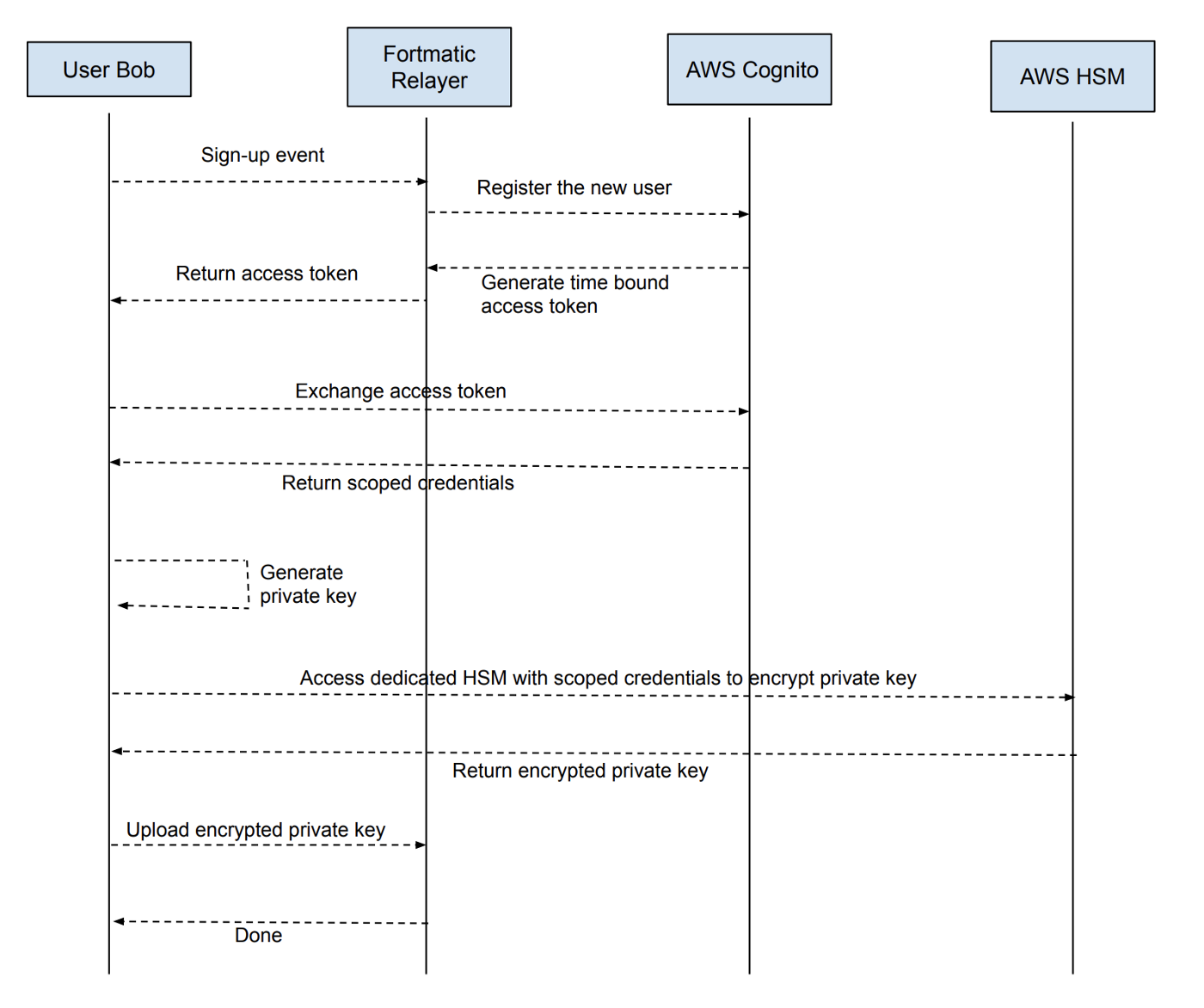

Fortmatic/Magic

Magic (เดิมคือผู้ให้บริการโซลูชันกระเป๋าเงิน Ethereum Fortmatic) มักถูกเข้าใจผิดว่าเป็นโมเดลผู้จัดการรหัสผ่านเนื่องจากใช้รหัสผ่าน/อีเมลร่วมกัน อย่างไรก็ตาม จริง ๆ แล้ว HSM (Hardware Security Modules) และ AWS (Amazon Cloud Services) เป็นผู้ถือครอง หลังจากเจาะลึกการทำงานภายในของ Fortmatic เราพบว่าบล็อกของมันยืนยันข้อสรุปของเราด้วย:

รูปด้านบนแสดงให้เราเห็นถึงขั้นตอนการโต้ตอบระหว่างขั้นตอนการลงทะเบียน การรับรองความถูกต้องที่ชัดเจนของรหัสการเข้าถึงนั้นขึ้นอยู่กับข้อมูลรับรองการโทร (Access Token) fortmatic relayer และ AWS cognito ยังสามารถเข้าถึงข้อมูลรับรองการโทรนี้ได้อีกด้วย

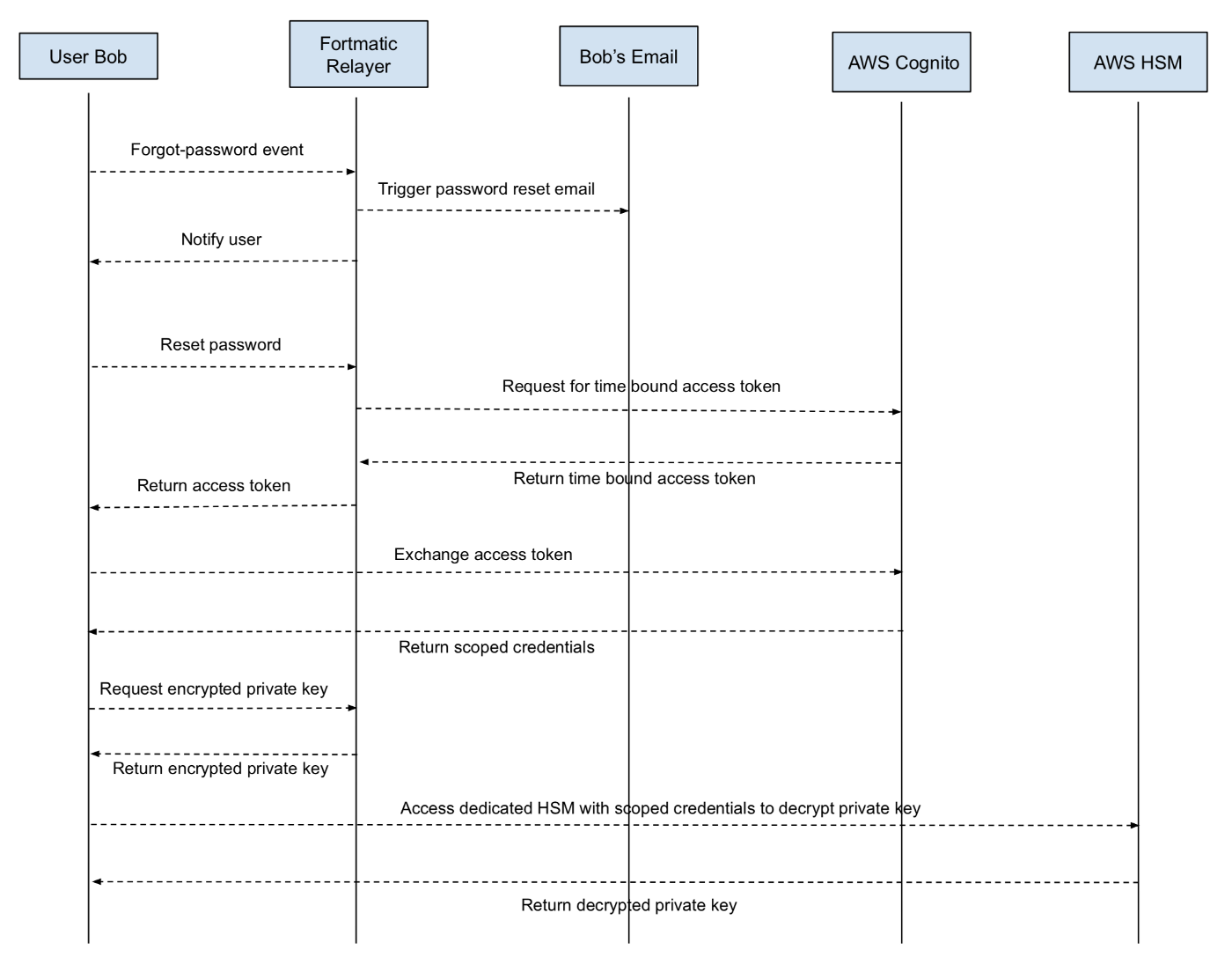

กระบวนการกู้คืนคีย์ของ Magic ยืนยันข้อสรุปข้างต้น เว้นแต่คุณจะบังคับรหัสผ่านของผู้ใช้อย่างโหดเหี้ยม การกู้คืนคีย์จะเป็นไปไม่ได้ด้วยโมเดลตัวจัดการรหัสผ่าน แต่ Magic สามารถส่งอีเมล ยืนยัน และรีเซ็ตรหัสผ่านของคุณโดยไม่ต้องรู้รหัสผ่านก่อนหน้า

Bitski

Bitski เป็น e-wallet ที่ถูกคุมขัง พวกเขาไม่เคยเปิดเผยรหัสผู้ใช้ที่ส่วนหน้าหรือในเบราว์เซอร์ ดังนั้นจึงเป็นการหลีกเลี่ยงช่องโหว่ของระบบและเพิ่มความปลอดภัย

Argent

Argent ใช้กระเป๋าเงินสัญญาอัจฉริยะและกุญแจที่จัดเก็บไว้ในแอปพลิเคชันมือถือ Argent ทำงานร่วมกับกระเป๋าเงินสัญญาอัจฉริยะของ Argent อื่น ๆ เพื่อดำเนินการกู้คืนสังคมและแม้กระทั่งจ่ายค่าน้ำมันในนามของผู้ใช้

Authereum

Authereum ยังเป็นกระเป๋าเงินสัญญาอัจฉริยะที่ออกแบบมาสำหรับการใช้งานเครือข่าย และ EOA ได้รับการจัดการผ่านโมเดลตัวจัดการรหัสผ่าน Authereum รองรับการกู้คืนคีย์ กระบวนการกู้คืนทั้งหมดทำได้โดยการแนบและดาวน์โหลดคีย์อื่น

Torus/tKey

Torus ใช้โมเดลเกณฑ์ที่เรียกว่า tKey พวกเขาเก็บรหัสผู้ใช้ไว้ในชิ้นส่วนต่างๆ ของอุปกรณ์ อินพุต และเครือข่าย Torus—ผู้ใช้สามารถเลือกสองในสามตัวเลือกเพื่อกู้คืนคีย์ของตน การแชร์/ปัจจัยของเครือข่าย Torus นั้นถูกแบ่งย่อยเพิ่มเติมระหว่างผู้เข้าร่วมโหนดที่ได้รับอนุญาตในปัจจุบัน ผู้ใช้เข้าถึงเศษเหล่านี้โดยเข้าสู่ระบบด้วย OAuth (เช่น Google, Linkedin, WeChat เป็นต้น)

เมื่อผู้ใช้ใช้ tKey บนอุปกรณ์ต่างๆ ผู้ใช้จะเพิ่มจำนวนเศษที่เก็บไว้ ซึ่งช่วยลดโอกาสทำกุญแจหาย ผู้ใช้ยังสามารถเลือกที่จะเพิ่มเกณฑ์ซึ่งจะเพิ่มความปลอดภัยของคีย์การเข้าถึง สร้างประสบการณ์ที่เหมือนการรับรองความถูกต้องด้วยสองปัจจัย (2FA)

Fireblocks

สรุป

สรุป