Euler Lego의 연쇄 반응: DeFi 계약에 영향을 받은 7개 회사와 "불법" 감사 회사 6개

원저자:Jaleel、0x22D,BlockBeats

원저자:

해커는 오일러를 어떻게 공격했습니까? 현재 영향을 받는 계약은 무엇입니까? Euler에 대해 어떤 회사가 감사를 받았습니까? BlockBeats에서 간단한 리뷰를 작성했습니다.

첫 번째 레벨 제목

공격 과정 검토: "위반자" 및 "청산인"

Euler Finance의 감사 파트너 중 하나인 Omniscia는 공격을 상세하게 분석한 사후 기술 분석 보고서를 발표했으며 악용된 취약점은 Euler가 기부 주소에 대해 적절한 보안 검사를 수행하지 않았기 때문에 발생했다고 지적했습니다.

익스플로잇 코드는 Euler 생태계 전체에 몇 가지 변경 사항을 도입한 프로토콜인 eIP-14에 도입되었습니다. 결함은 EToken 구현( EToken: donateToReserves 기능 )에 의해 만들어진 첫 번째 변경 사항에 존재합니다. 그런 다음 공격자는 취약한 코드를 이용하여 프로토콜 준비금에 자금을 기부하여 보안되지 않은 토큰 부채 위치를 생성할 수 있도록 하여 공격자가 이러한 계정을 청산하고 청산 보너스로 이익을 얻을 수 있도록 합니다.

이 보안은 사용자가 DToken 잔액에 영향을 미치지 않고 담보되지 않은 EToken 단위를 기부함으로써 레버리지 형태로 "나쁜 부채"를 생성할 수 있는 기부 메커니즘에 의해 뒷받침되지 않습니다.

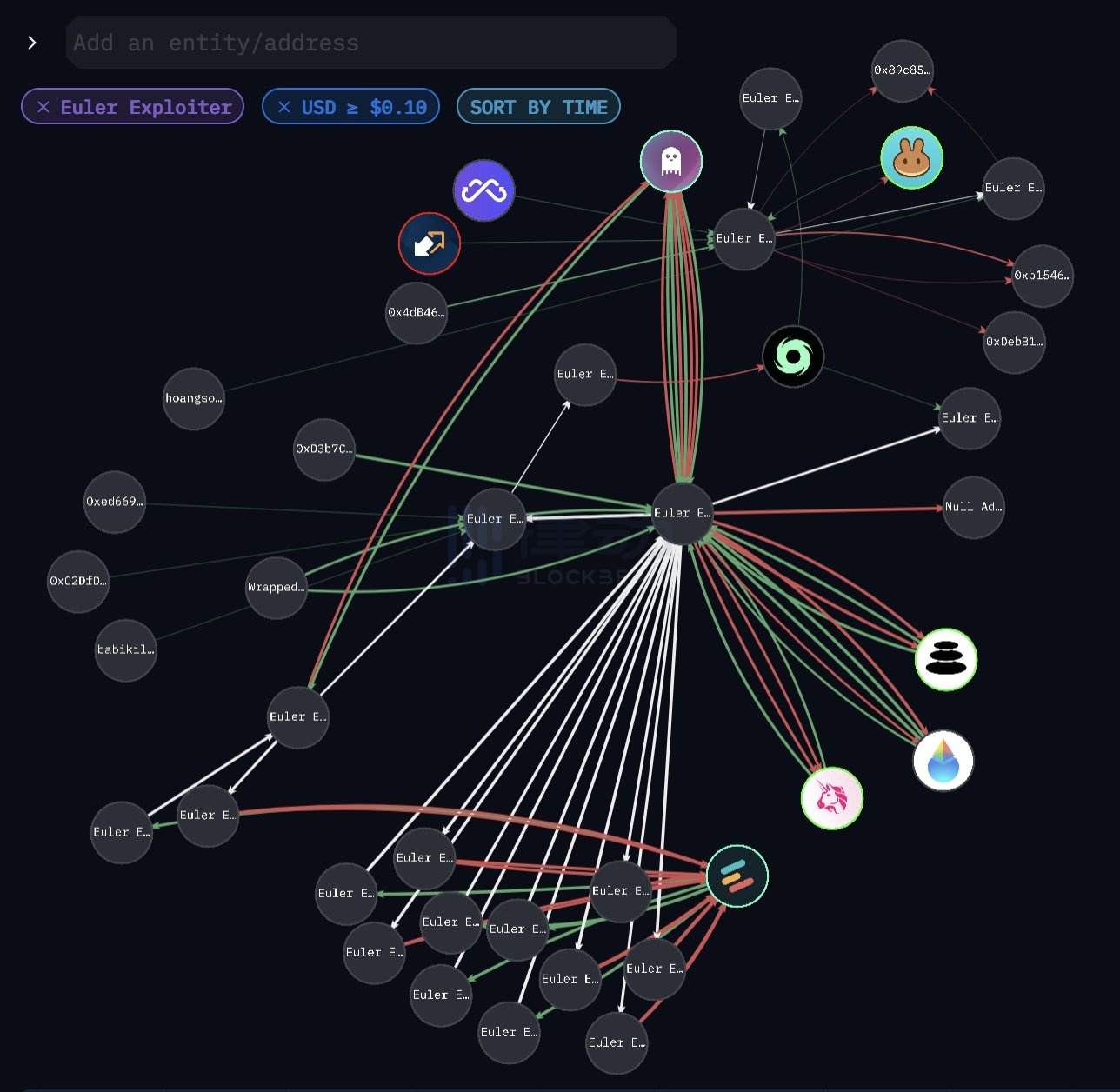

이미지 설명

Arkham Intelligence의 이미지 출처

Arkham의 조사에 따르면 공격자는 Euler로부터 다양한 암호화 자산을 얻기 위해 20개 이상의 서로 다른 계약 주소를 사용했습니다. 각 자산에 대해 해커는 "위반자"와 "청산인"이라는 두 가지 계약을 배포했습니다. "위반자"는 기부 기능을 사용하여 오일러의 논리를 뒤집고 "청산자"는 남은 음식을 정리합니다.

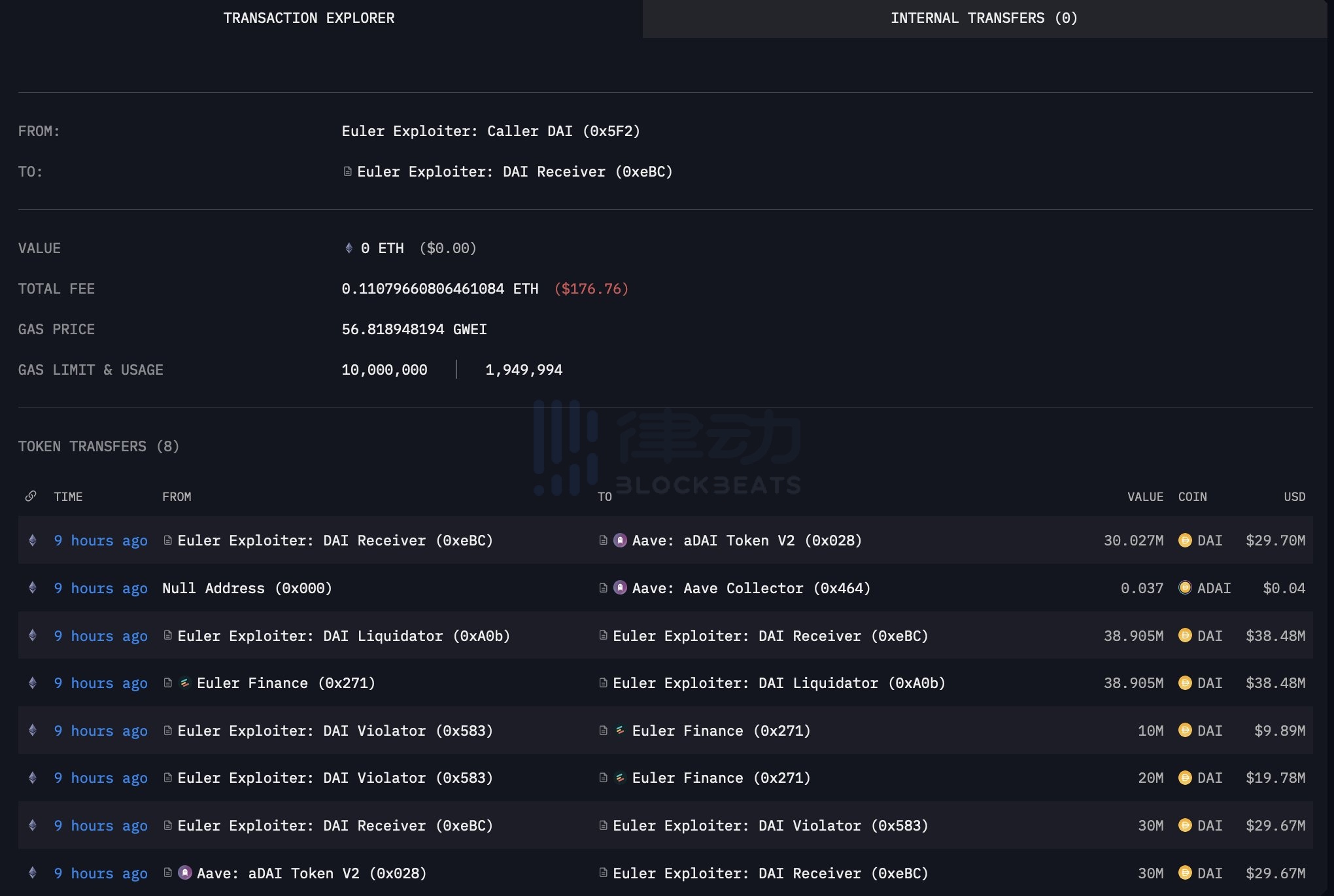

해커의 구체적인 실행 프로세스는 다음과 같다.

1) 먼저 Balancer / Aave v2에서 플래시론을 받고 30M DAI를 빌립니다.

2) Violator와 Liquidator라는 두 개의 계약을 배포합니다. "위반자"가 예치한 "청산인"은 동일한 거래에서 포지션을 청산할 책임이 있습니다.

3) 자금의 2/3를 Euler에 예치하고 20 M DAI를 Euler에 보내고 19.5 M eDAI를 받습니다.

4) 그런 다음 입금액의 10배를 빌려 오일러로부터 195.6 M eDAI와 200 M dDAI를 받습니다.

5) 남은 자금의 1/3을 부채의 일부를 상환하기 위해 사용하고, 10 M DAI를 전송하고 10 M dDAI를 소각했습니다.

6) 4단계를 반복하여 오일러로부터 195.6M eDAI 및 200M dDAI를 수신합니다.

7) 상환액의 10배 기부, Euler에 1억 eDAI 기부

9) 그런 다음 38.9 M DAI의 인출을 포함하여 Euler에서 모든 토큰 양을 인출합니다. 10) 플래시 론을 상환한 후 USDC 및 WBTC를 DAI 및 ETH로 교환합니다.

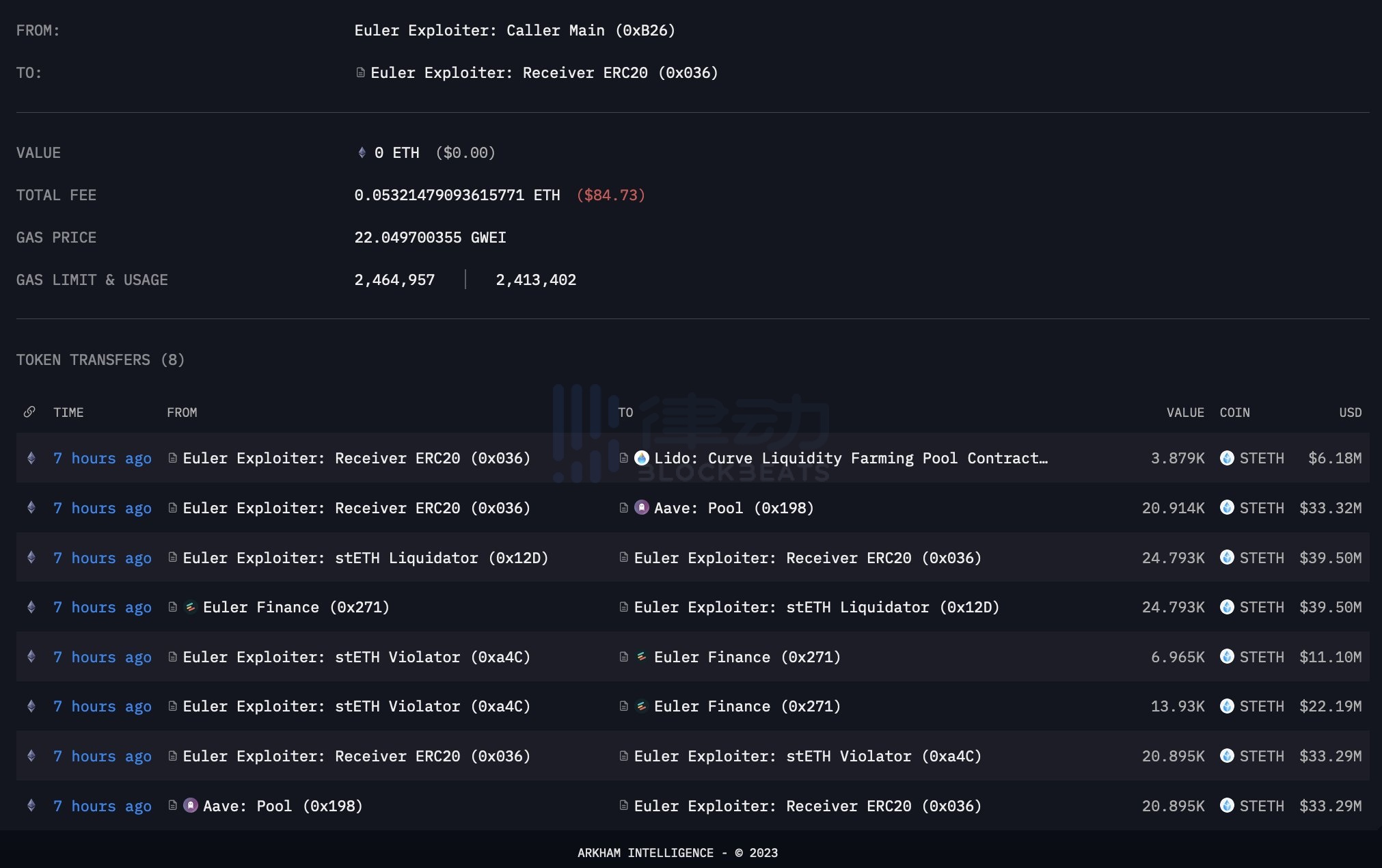

이미지 설명

Arkham Intelligence의 이미지 출처

"수취인"이라고 표시된 주소는 익스플로잇을 실행하는 데 사용되는 컨트랙트의 주소입니다(이후에 익스플로잇 자금을 받습니다). 대부분의 자금은 "보유자"라고 표시된 별도의 주소로 보내집니다. 이 주소는 현재 1억 9,200만 달러 상당의 암호화폐를 보유하고 있습니다.

이미지 설명

Arkham Intelligence의 이미지 출처

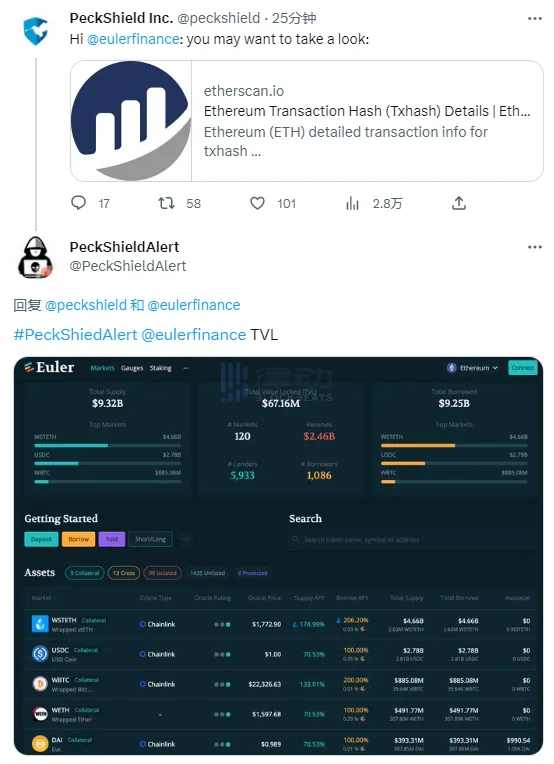

PeckShield의 모니터링에 따르면 Euler Finance 공격자는 0x c 66 d로 시작하는 주소를 통해 최소 100개의 이더리움을 Tornado Cash로 전송했으며 동시에 온체인 탐정 ZachXBT의 분석에 따르면 이 주소는 일부를 공격했습니다. BSC의 프로토콜에 따라 도난 자금도 Tornado Cash에 예치됩니다. 대부분의 사람들이 추측하듯이 공격자는 거의 확실하게 검은 모자입니다.

첫 번째 레벨 제목

어떤 계약이 영향을 받습니까?

Aztec

오일러 공격은 광범위하며 다음을 포함하여 오일러와 관련된 여러 DeFi 프로토콜에 영향을 미칩니다.

Euler Finance 취약점은 자금 인출을 시도한 Aztec Connect 사용자에게 영향을 미쳤으며 영향을 받은 사용자는 현재 자금을 인출할 수 없습니다. Aztec은 Euler와의 통합을 제어할 수 없으며 현재 Aztec Connect 기능이 작동합니다.

Yield

또한 Aztec Connect가 세계 최초의 개인 정보 보호 롤업이며 디자인에 몇 가지 문제가 있어 유지 관리 비용이 증가한다고 Aztec에서 발표한 점은 주목할 가치가 있습니다. 프로젝트의 규모와 상업적 요인을 고려할 때 Aztec은 Connect를 종료할 예정이며 모든 엔지니어링 리소스는 L2 프라이버시 프로토콜 Noir를 구축하는 데 전념할 것이며 다음 버전은 기본 프라이버시로 완전히 프로그래밍된 스마트 계약을 지원할 것입니다.

Balancer

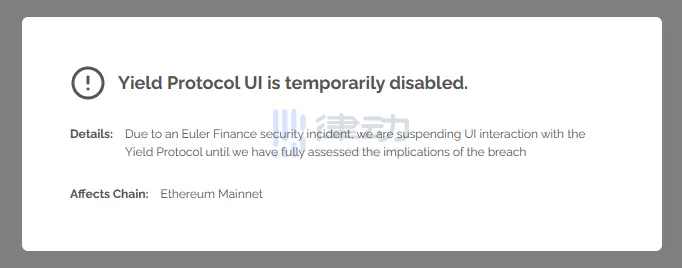

Yield Protocol은 Euler의 공격으로 인해 메인넷 대출 관련 업무를 종료했습니다.Yield의 메인넷 유동성 풀은 Euler에 구축되었으며, Euler는 메인넷 계약을 중단했습니다. 웹 사이트 UI.

SwissBorg

Euler Finance 공격에서 약 1,190만 달러가 bbeUSD 유동성 풀에서 Euler로 보내져 유동성 풀 TVL의 65%를 차지했으며, bbeUSD도 다른 4개의 유동성 풀인 wstETH/bbeUSD, rETH/bbeUSD, TEMPLE에 예치되었습니다. /bbeUSD, DOLA/bbeUSD, 기타 모든 밸런서 유동성 풀은 안전합니다. 남아있는 자금을 보호하기 위한 조치로 인해 UI는 현재 이러한 bbeUSD 풀에서 포지션을 종료하는 기존 LP를 지원하지 않지만 추가 자금 손실 위험은 없습니다. bbeUSD 풀 사용자는 UI를 사용하여 토큰과 bbeUSD를 비례적으로 인출할 수 있지만 Euler가 eToken(예: eDAI/DAI)의 양도 가능성을 복원할 때까지 bbeUSD에서 자금을 인출할 수 없습니다.

SwissBorg는 6,357 이더리움과 170만 USDT를 Euler에 예치했으며, 공격 후 SwissBorg는 손실을 줄이기 위해 신속하게 4,752 cbETH를 빌려주었지만 여전히 좌초되어 약 1,617.23 ETH(또는 1,617.23 ETH만)를 손실하여 전체 자산의 2.27%를 청약할 계획이며 거의 170만 USDT(계획에 가입한 총 자산의 29.52%를 차지).

Idle DAO

다행히 스위스보그에 따르면 이러한 시나리오를 방지하기 위해 위험 관리 절차를 포함한 많은 준비가 수년 전에 이루어졌기 때문에 피해의 정도는 미미하다고 합니다. SwissBorg는 이 이벤트에서 발생하는 모든 손실을 부담하며 사용자는 결과적으로 어떠한 손실도 입지 않습니다.

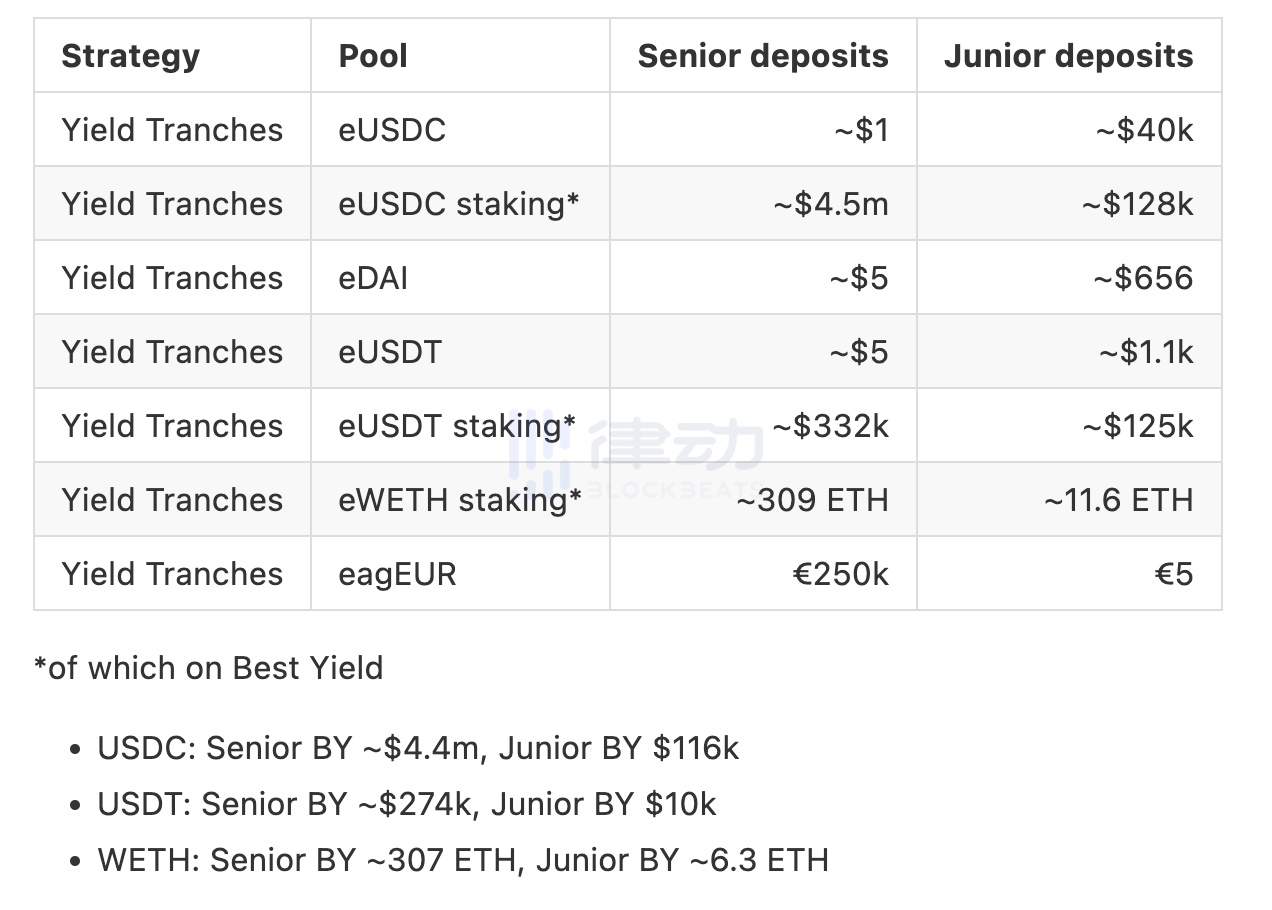

DeFi 계약 Idle Finance는 조사 후 계약의 Yield Tranches 전략에 대한 Euler Finance 사건의 노출에는 약 535만 달러의 스테이블 코인과 320 ETH가 포함되었으며 Best Yield 전략의 노출은 관련된 문서를 발행했습니다. 480만 달러의 스테이블 코인과 313 ETH.

Angle

또한 Idle Finance는 실제 영향은 Euler 팀이 취한 조치와 가능한 완화 조치에 따라 달라질 것이라고 강조했습니다.위 수치는 실제 되돌림이 아니라 Euler에 고정된 실제 수치입니다. Idle Finance는 또한 Senior/Junior Best Yield DAI 금고가 지난 주 USDC가 고정되지 않았기 때문에 모든 자금을 Aave로 이체했기 때문에 금고(총 TVL 1,120만 달러)는 Euler 사건의 영향을 받지 않았으며 현재 다음과 같이 운영되고 있다고 밝혔습니다. 예상하고 Aave에서 돈을 버십시오.

분산형 스테이블코인 계약인 앵글 프로토콜(Angle Protocol)은 소셜 미디어에 다음과 같이 게시했습니다. 종료되었습니다. 상황을 모니터링하고 받는 즉시 업데이트하겠습니다."

또한 Angle Protocol은 Euler 해킹 이전에 Angle Core 모듈 TVL이 약 3600만 달러였으며 코어 모듈을 통해 1720만 agEUR가 주조되었다고 밝혔습니다. 또한 계약에는 표준 유동성 공급자의 예치금 약 1,160만 달러, 헤지 에이전트 예치금 약 35,300달러, 잉여금 약 558만 달러가 포함됩니다.

Yearn

DeFi 수익 애그리게이터인 Yearn은 Euler의 공격에 직접적으로 노출되지는 않았지만 Idle과 Angle의 전략을 사용하여 일부 Yearn 금고가 해킹 공격에 간접적으로 노출되었다고 밝혔습니다. 이 중 yvUSDT 및 yvUSDC에 대한 노출은 총 138만 달러이며 나머지 악성 부채는 Yearn 금고에서 부담하며 모든 금고는 계속 열려 있고 완전히 운영됩니다.

첫 번째 레벨 제목

6개의 "불법" 감사 회사

Certora

사건이 알려지자 각종 여론은 블록체인 보안 감사 업체에 대한 불신을 드러냈다. 자체적으로 감사를 수행할 6개의 보안 회사를 찾을 수 있는 강력한 강점과 능력을 갖춘 이러한 프로젝트는 수억 달러를 잃을 수 있는 허점을 가질 수 있습니다. "디파이는 끝났다", "감사는 무용지물이다"라는 목소리가 여기저기서 울려 퍼졌는데 과연 이들 6개 감사업체는 오일러의 허점을 무시했을까?

Certora는 스마트 계약을 위한 보안 분석 도구 및 서비스를 제공하는 이스라엘 기반의 블록체인 보안 회사입니다. 2022년 5월 Certora는 Jump Crypto가 이끄는 시리즈 B 라운드에서 3,600만 달러를 모금했습니다. Certora는 3,600만 달러를 모금하기 전에 Aave, Compound, Balancer 및 SushiSwap에 대한 버그를 식별했으며, 대부분은 코드가 배포되기 직전에 발견되고 수정되었습니다.

Certora는 2021년 9월에서 10월 사이에 Euler를 감사했습니다. 감사 보고서에서 Certora는 Euler의 코드에 3개의 높은 심각도 문제, 4개의 중간 심각도 문제 및 2개의 낮은 심각도 문제가 포함되어 있다고 지적했습니다.

Halborn

도난을 일으킨 코드는 2022년 7월 Euler가 도입한 새로운 제안인 eIP-14에서 나왔기 때문에 Certora는 이 사건에 대해 책임을 지지 않습니다.

Halborn은 마이애미에 본사를 둔 블록체인 보안 회사입니다.2022년 7월 Halborn은 Summit Partners가 주도하고 Castle Island Ventures, Digital Colurncom Group 및 Brevan Howard가 합류한 9천만 달러의 시리즈 A 파이낸싱 완료를 발표했습니다. Halborn 사용자에는 Solana, Avalanche 및 BAYC와 같은 잘 알려진 프로젝트가 포함됩니다.

Solidified & ZK Labs

Halborn의 Euler 감사는 eIP-14가 도입되기 전인 2021년 5월에서 6월 사이에 이루어졌으므로 Halborn도 책임을 지지 않습니다.

Pen Test Partners

Solidified와 ZK Labs 두 블록체인 보안 업체는 각각 OpenSea, Tether, Cosmos 등의 프로젝트에 대한 감사 서비스를 제공했으며, 2021년 5월에 Euler를 공동으로 감사했으므로 이번 사건에 대해 책임을 질 필요는 없습니다.

Omniscia

Pen Test Partners는 블록체인 공간을 넘어선 사이버 보안 회사입니다. 2022년 6월 Pen Test Partners는 Euler DApp의 보안을 감사하고 감사 보고서에서 "앱은 공격에 매우 잘 저항할 수 있으며 Euler 인프라 및 사용자 데이터에 대한 위험이 낮습니다."라는 결론을 내렸습니다. 펜 테스트 파트너도 책임을 지지 않습니다.

Omniscia는 복잡한 분산형 네트워크 및 애플리케이션을 구축하고 보호하는 데 깊은 전문 지식을 갖춘 숙련된 스마트 계약 감사자와 개발자로 구성된 분산형 팀입니다. 감사 서비스에는 Polygon, Ava Labs 등 240개 프로젝트 및 회사가 포함됩니다.

SHERLOCK

Omniscia는 2022년 3월, 6월, 9월 각각 Euler에 대해 Merkle 서약 마이닝 보안, Chainlink 관련 기능 보안 및 Swap Hub 보안에 중점을 둔 세 가지 감사를 실시했습니다. 마지막 감사는 eIP-14가 제안된 지 2개월 후에 이루어졌지만 eIP-14는 세 번의 감사에 포함되지 않았기 때문에 Omniscia는 큰 실수를 하지 않았습니다.

SHERLOCK은 Opyn, Euler, Lyra, Tempus, LiquiFi 및 Hook과 같은 고객에게 총 1,000만 달러의 온체인 취약성 보험 및 보상 포상금을 제공하는 스마트 계약 보험 서비스 및 감사 플랫폼입니다.

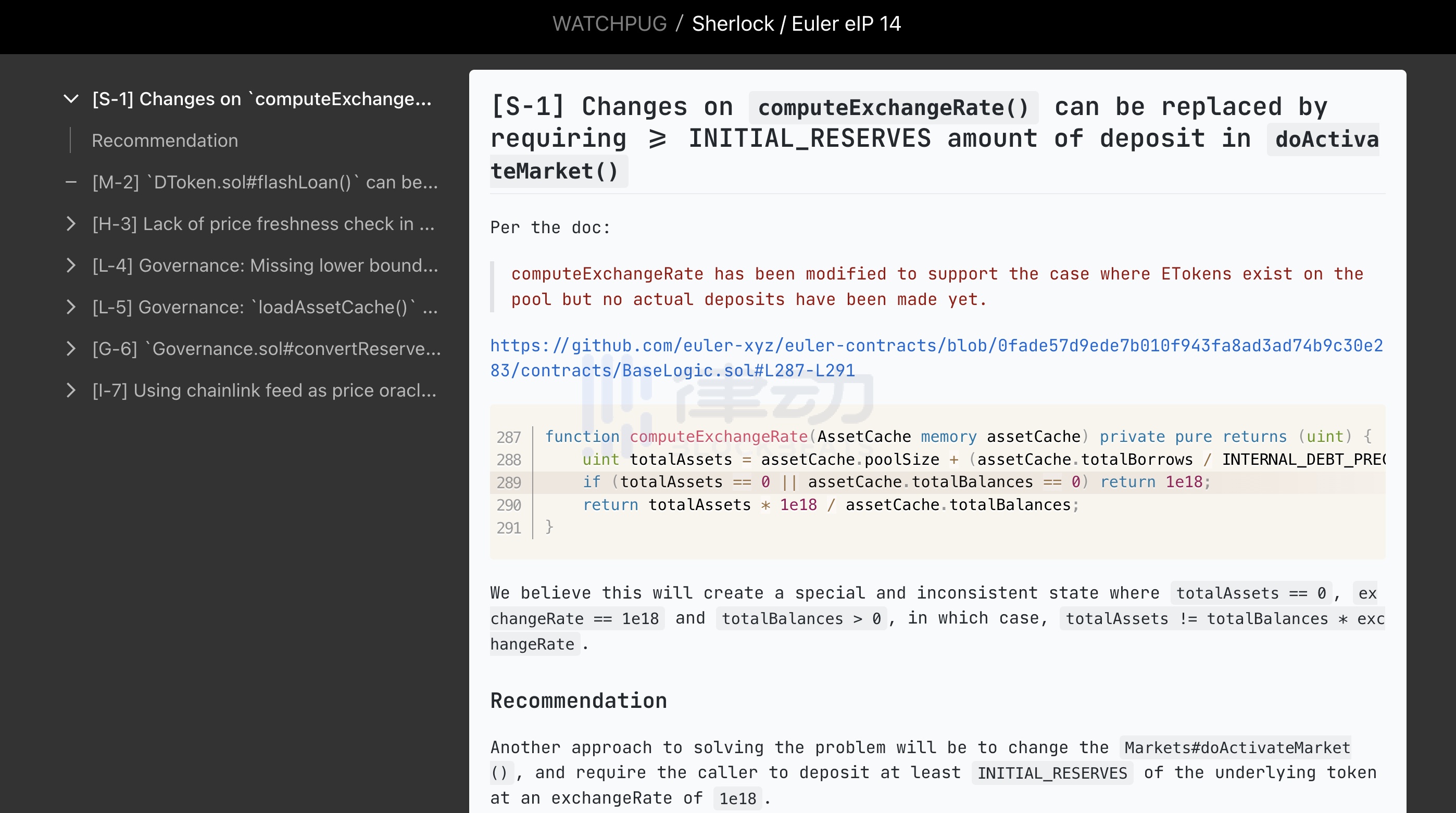

SHERLOCK은 Euler에 대해 총 3번의 감사를 수행했습니다. 2021년 12월 Chris Michel 감사관이 처음 완료한 후 2022년 1월 shw 9453 감사관이 업데이트했습니다. 그리고 마지막 감사는 2022년 7월 WatchPug 감사관에 의해 완료되었으며, 공격을 촉발한 eIP-14 감사였습니다.

셜록은 책임지겠다는 의지를 표명하고 450만 달러의 배상 계획에 착수했고, 330만 달러의 배상금을 지급했지만 2억 달러의 손실에 비하면 너무 적은 금액이다.

첫 번째 레벨 제목

Web3에는 새로운 감사 메커니즘이 필요합니다.

취약점을 도입한 기능의 마지막 검토는 SHERLOCK에서 감사를 받았지만 다른 5개 감사 회사와 직접적인 관련이 없습니다. 그러나 이러한 올스타 VC 투자에 직면하여 업스트림 펀드 제공 업체로 잘 알려진 많은 defi 계약이 단기간에 거의 2억 달러에 달하는 해킹을 당했고 관련 자금이 너무 거대했습니다.많은 커뮤니티 회원들은 다음과 같이 말했습니다. 오일러의 이번 공격은 데피에게 상당한 심리적 타격을 가했다.

"감사는 소용없다"는 목소리에 비해 이번 사건은 사실상 블록체인 보안 감사의 중요성과 현재 감사 프로세스의 한계를 부각시키고 있다. 감사자의 인적 오류, 불명확한 감사 범위 및 새로운 제안에 대한 감사는 현재 감사 효과에 영향을 미치는 주요 요인입니다. 이번 사건의 주범인 SHERLOCK은 사실 이러한 문제점을 인지하고 있었습니다.

SHERLOCK은 2022년 8월에 많은 돈을 써서 소수의 사람들에게 4개월 동안 당신의 코드를 확인하게 하는 것은 사기를 당한 것과 같다고 말했습니다. SHERLOCK은 전통적인 보안 분야에서 플래그 캡처 경쟁의 형태를 도입하고 USDC를 보상으로 사용하며 단일 프로젝트 기반의 허점 찾기 경쟁을 시작하여 수백 명의 더 넓은 커뮤니티의 힘을 활용합니다. 사람들의.