あなたの周囲にいる「北朝鮮ハッカーチーム」をどうやって発見し、対抗するか?

- 核心观点:朝鲜黑客组织Lazarus威胁加密安全。

- 关键要素:

- 四年盗超28亿美元加密资产。

- 伪装求职者渗透企业系统。

- 公开63名黑客身份数据。

- 市场影响:推动企业加强安全审查机制。

- 时效性标注:长期影响。

オリジナル | Odaily Planet Daily ( @OdailyChina )

CryptoLeo ( @LeoAndCrypto ) による

暗号通貨の世界は長い間、北朝鮮のハッカーに悩まされてきました。

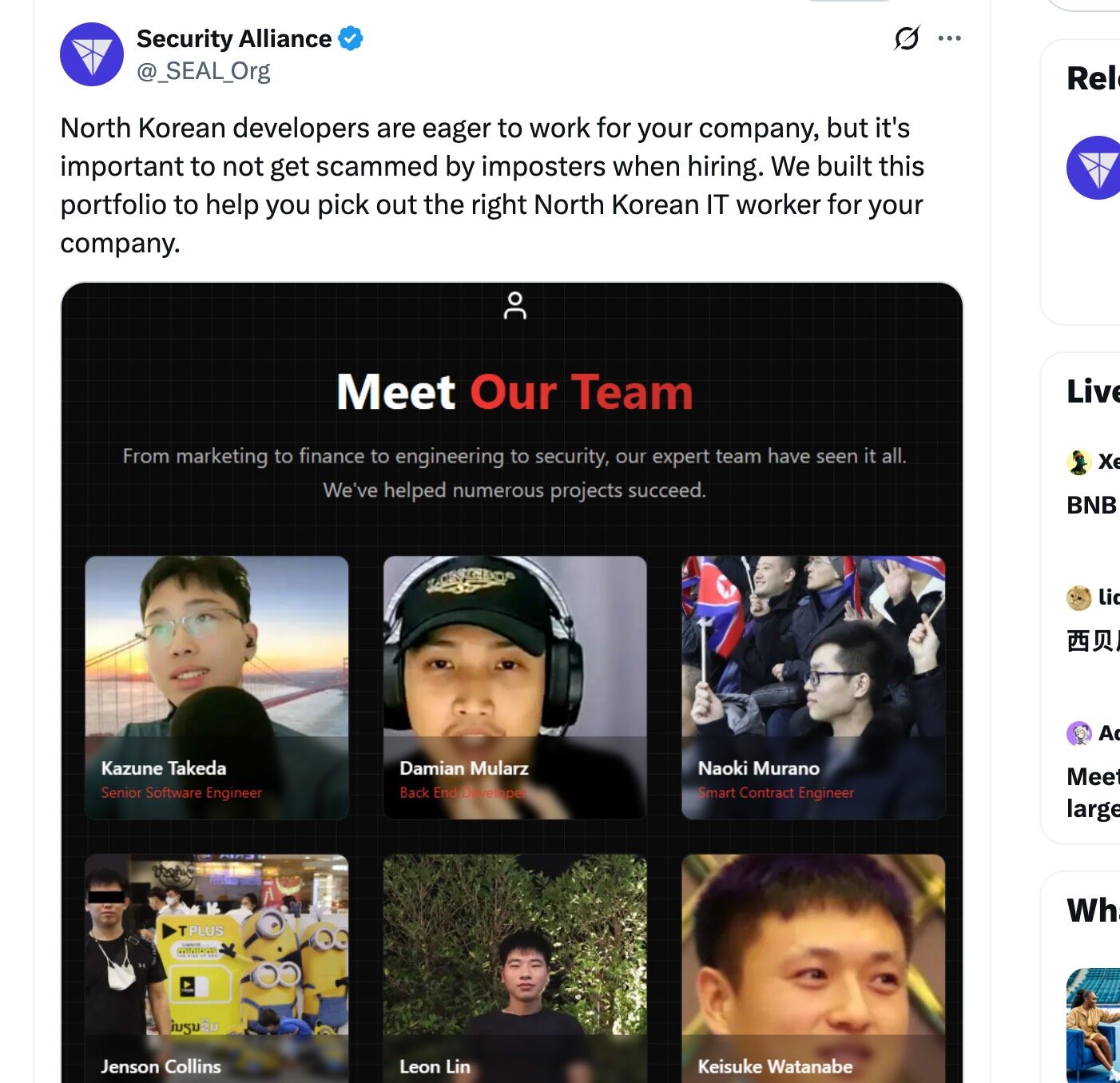

最近、セキュリティ・アライアンス(SEAL)は「本物の北朝鮮開発者の見分け方」と題した記事を掲載し、同団体が開設したウェブサイトに掲載されている北朝鮮ハッカーの写真6枚を掲載した。また、画像の出典URL( lazarus.group )も公開した。

悪名高い北朝鮮のハッカー集団、ラザルス・グループについては、皆さんもよくご存知でしょう。この投稿は、北朝鮮のハッカーたちがインターネット開発者やエンジニアといった偽の身元を使ってプロジェクトや企業に侵入し、様々な攻撃を仕掛けて資金を盗み、プロジェクトを早期に失敗させているという事実を背景に、ソーシャルメディア上で激しい議論を巻き起こしました。

北朝鮮最大の裏の脅威、ラザルスグループ

北朝鮮最大のハッカー集団である彼らは、近年のあらゆる大規模ハッキング事件に関与しており、様々なハッキング手法を用いて大手機関や企業から巨額の暗号資産を盗み出しています。ビットコイン保有政府機関リストでは、BTCダイヤモンド保有量で二大国であるブータンとエルサルバドルを上回り、3位にランクインしています。保有量は米国と英国に次ぐ規模です。

関連資料:ラザルス・グループはブロックチェーン上のビットコイン保有量上位3社に名を連ねています。北朝鮮も戦略備蓄の暗号化を試みているのでしょうか?

実際には、ラザルス・グループの窃盗活動は暗号資産業界をはるかに超えています。その「ビジネス」は多岐にわたり、銀行資金、機密データ、企業秘密、軍事情報、ランサムウェアなどの窃盗を網羅しています。また、ラザルス・グループの活動は必ずしも金銭目的ではなく、北朝鮮の技術開発を支援し、地政学的目的のために混乱を引き起こすために、公式の技術やデータを盗むことを目的としているという意見もあります。

暗号通貨の世界に関して、ラザルスグループの過去4年間の運用実績は次のとおりです。

2022年:Axie Infinityから6億ドル以上の暗号資産が盗まれる

具体的には、ハッカーはAxie Infinityの開発元であるSky MavisのエンジニアにLinkedInとWhatsAppで連絡を取り、新しい仕事の面接に誘い込みました。複数回の面接を経て、エンジニアは高収入のポジションと偽のオファーを提示されました。この偽のオファーはPDFファイルで送られてきました。エンジニアがPDFをダウンロードすると、そこに埋め込まれたマルウェアがRoninシステムに侵入しました。その後、ハッカーはRoninネットワークバリデーターを乗っ取り、資金を盗み出しました。

2023年:ポロニエックスとHTXは2億ドル以上の損失

PoloniexとHTXの盗難は、秘密鍵の侵害によって引き起こされました。ハッカーは高度な持続的脅威(APT)戦術を用いてPoloniexに侵入し、長期間にわたって監視を行い、最終的にホットウォレットへのアクセスを獲得しました。APT攻撃は、高度なステルス性、標的を絞った攻撃、執拗な攻撃、そして高度な手法を特徴としています。

どちらのプラットフォームもジャスティン・サンに関連しています(当時はサン兄弟が標的にされていたと結論付けることができます)。

2024年:DMM Bitcoin(3億ドル)とWazirX(2億3000万ドル)から5億ドル以上が盗難される

2024年5月、日本の仮想通貨取引所DMM Bitcoinは、ウォレットから4,502.9ビットコインの不正流出を検知しました。金融庁はDMMに対し、この盗難事件の調査と顧客への補償計画の提供を要請しました。その後の公式声明によると、この盗難はTraderTraitorによるソーシャルエンジニアリング攻撃によるもので、TraderTraitorはLinkedInのリクルーターを装い、DMMの取引管理を担当するGinco Inc.の従業員を騙して悪意のあるコードをダウンロードさせました。その後、悪意のあるコードは取引リクエストを操作し、資金をハッカーのウォレットに送金しました。DMMは顧客への補償も約束していましたが、財政難のため2024年12月に閉鎖しました。DMMはその後、2025年3月8日に顧客アカウントと資産をSBI VC Tradeに移行します。

2024年7月、インドの取引プラットフォームWazirXがハッキングを受け、約2億3,000万ドルが盗難されました。調査報告書によると、この盗難はWazirXのマルチシグウォレットの1つへのサイバー攻撃が原因でした。攻撃者はLiminalインターフェースと実際の取引データとの間の不一致を悪用し、WazirXの署名者3名とLiminalの署名者1名を騙して、一見正常な取引(例えば、標準的なUSDT送金)を承認させました。しかし実際には、この取引には悪意のあるペイロードが含まれており、ウォレットのスマートコントラクトロジックをアップグレードすることで改変していました。この改ざんにより、攻撃者はWazirXのキーを必要とせずにウォレットを完全に制御し、すべての資金を送金することができました。

2025年:バイビットから15億ドルが盗まれる

2025年2月、Bybitは15億ドルの盗難に遭いました。これは史上最大の暗号資産盗難事件です。具体的には、システム公開権限を持つ開発者のコンピュータが侵害されました。攻撃者はSafeのAWS S3バケットに保存されているJavaScriptコードファイルをアップロードし、改変しました。このファイルには、BybitのEthereum Safeウォレットと、攻撃者がテストと検証に使用したと思われる未知のウォレットを標的とする悪意のあるロジックが含まれていました。これにより、Safe{wallet}のフロントエンドインターフェースが侵害されました。その後、Bybitの通常のホットウォレットとコールドウォレットのトークン転送中に、すべてのSafe{wallet}ユーザーが悪意のあるコードに感染したSafe{wallet}フロントエンドを確認し、使用しました。その結果、Bybitのマルチシグ参加者は、Safe{Wallet}のフロントエンド画面を通常通りに表示しました。最終的に、ハッカーは複数(3人)の署名者を欺き、悪意のあるトランザクションを通じてマルチシグウォレットの制御権を取得し、攻撃を完了しました。

上記はすべて、ラザルス・グループが関与、あるいは間接的に関与したハッキングによる窃盗事件です。窃盗額は巨額で、その手口は専門的でした。窃盗の多くはセキュリティ上の脆弱性や人為的ミスによるものではありませんでしたが、ラザルス・グループによる長期的な監視にもかかわらず、資金の損失は発生しました。ラザルス・グループは、まさに遍在的と言えるでしょう。

CZはラザルス・グループが使用する一般的な詐欺について警告する

投稿が公開された後、CZはすぐにそれをリツイートし、北朝鮮のハッカーがよく使う詐欺の手口をいくつか挙げた。

1.求職者を装い、企業への就職を目指す。これによりハッカーは標的に近づくことができ、特に開発、セキュリティ、財務といった職種に興味を持つ。

2.雇用主を装い、従業員の面接や採用を試みてきます。面接中にZoomに問題があると主張し、面接対象者に「アップデート」リンクを送信しますが、そのリンクには従業員のデバイスを乗っ取るウイルスが含まれています。あるいは、従業員にプログラミングの問題を出題し、「サンプルコード」を送信してくることもあります。

3.ユーザーを装い、ウイルスをダウンロードするページに誘導するリンクをカスタマー サポート リクエストに送信します。

4.企業の従業員やアウトソーシング業者への賄賂によるデータ入手。数か月前、インドの大手アウトソーシングサービス会社がハッキング被害に遭い、米国の大手取引所(おそらくCoinbase)のユーザーデータが漏洩し、4億ドルを超えるユーザー資産が損失しました。

最後に、CZ 氏は企業に対し、従業員に不明なファイルをダウンロードしないよう教育し、求職者を慎重に審査するよう呼びかけました。

これらの攻撃は企業だけでなく、特に暗号資産業界では、見知らぬ人からのリンクを見たり、画面を共有したりするなど、同様の状況に遭遇した個人も警戒する必要があります。 攻撃を受けた後、送金する際にクリップボードハイジャック(Clipboard Hijacking)またはアドレスポイズニングウイルス(Address Poisoning via Clipper Malware)に遭遇する人は多くいます。 これは、私たちが遭遇する可能性のある最も一般的な攻撃方法でもあります。ユーザーがウォレットアドレス(BTC、ETH、SOLアドレス)をコピーすると、ソフトウェアが自動的にそれを攻撃者が管理する類似のアドレスに置き換えます。 これらの置き換えアドレスは、多くの場合、始まりと終わりがほぼ同じです(たとえば、最初の4〜6文字と最後の4〜6文字が同じです)。そのため、ハッカーが管理するアドレスに送金することになります。

さらに、ソーシャル メディアで知らない人からリンクを受信する場合は、そのリンクにウイルスが含まれている可能性があるため、注意が必要です。

ブラックリスト:北朝鮮ハッカー向けのデータと対策

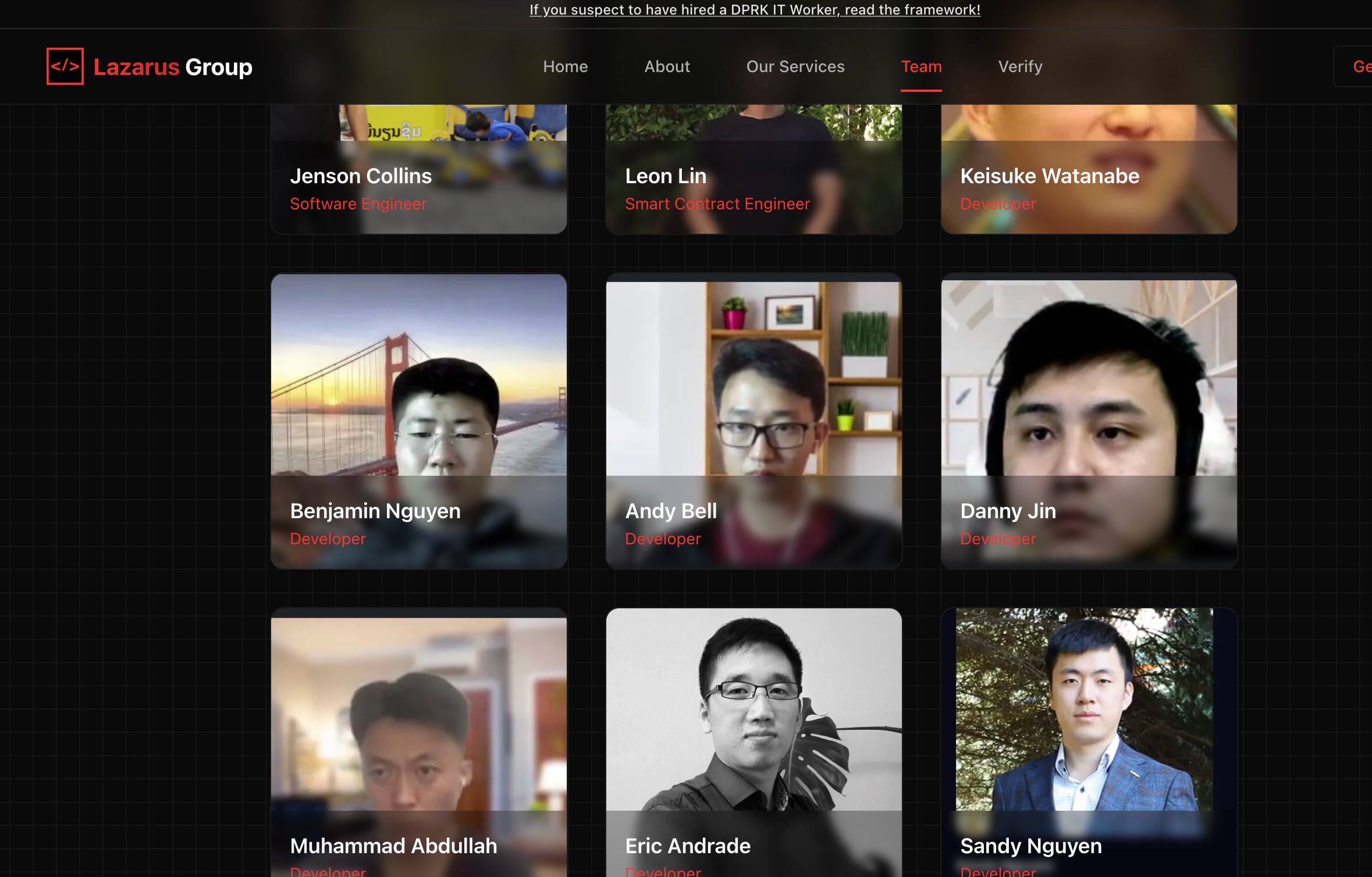

現在、 lazarus.groupのウェブサイトでは63人のハッカーのリストが更新されています。各ハッカーの写真の経歴やステータスはそれぞれ異なります。これらのハッカーは、開発者、スマートコントラクトエンジニア、ソフトウェアエンジニア(Web 3、ブロックチェーン、バックエンド開発)であることが多いようです。しかし、リストに掲載されている情報は実際の情報ではありません。Lazarus Groupチームのハッカーによって偽造されたファイル、あるいはLazarus Groupのメンバーまたは関係者である可能性が高いです。リストに掲載されている人の多くは、現在も企業で働いています。

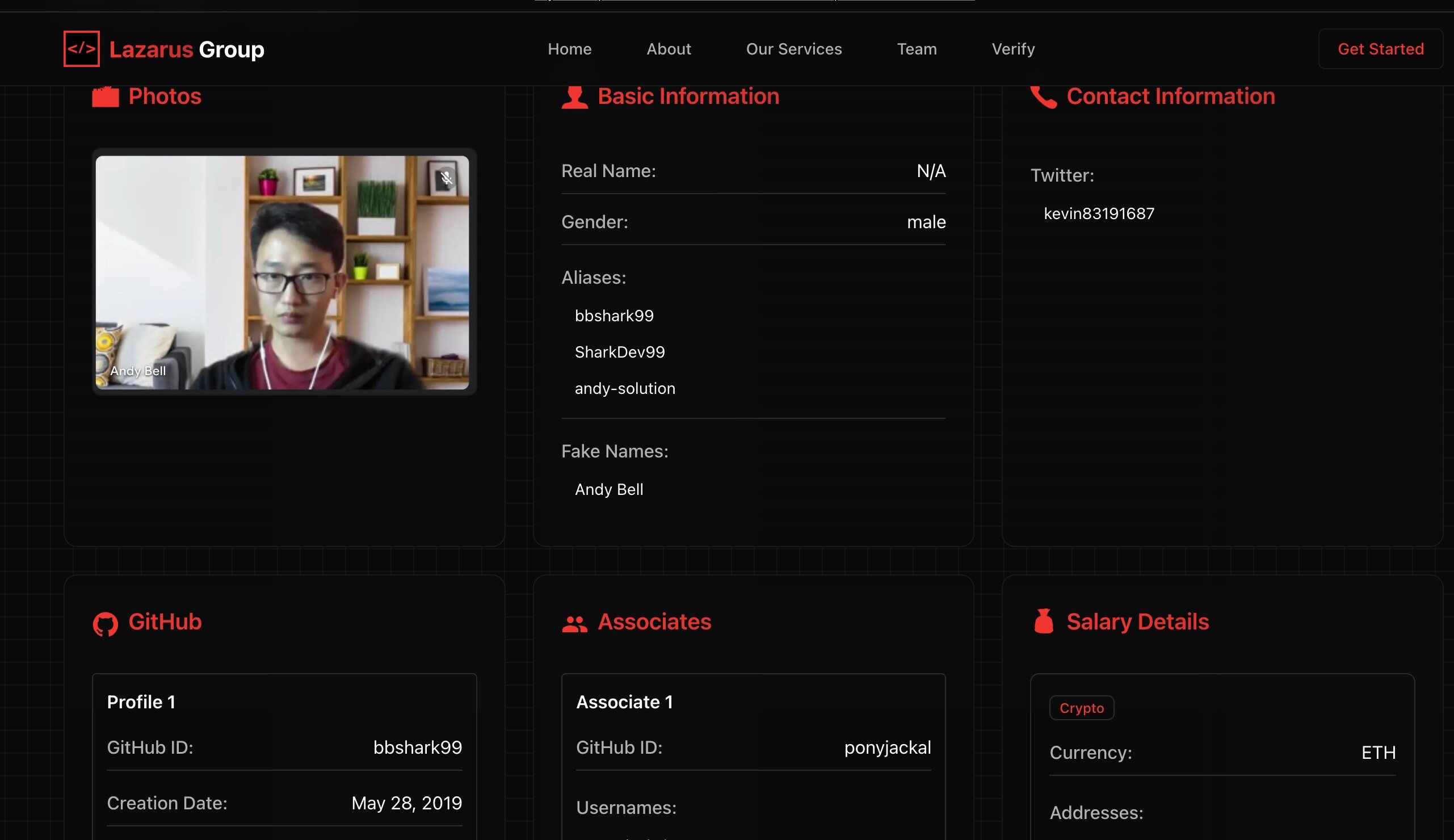

インターフェースには、候補者の旧姓、ソーシャルメディアアカウント(メールアドレス、Twitter、電話番号など)、GitHubアカウント、職歴、キャプチャ画像、さらには仮想通貨ウォレットアドレスまで表示されます。さらに、より詳細な「履歴書」分析(LinkedInの偽造痕跡やIPアドレスの異常など)も提供されます。これらのデータは、人事部や企業が面接対象者や従業員の潜在的なリスクを迅速に特定するのに役立ちます。

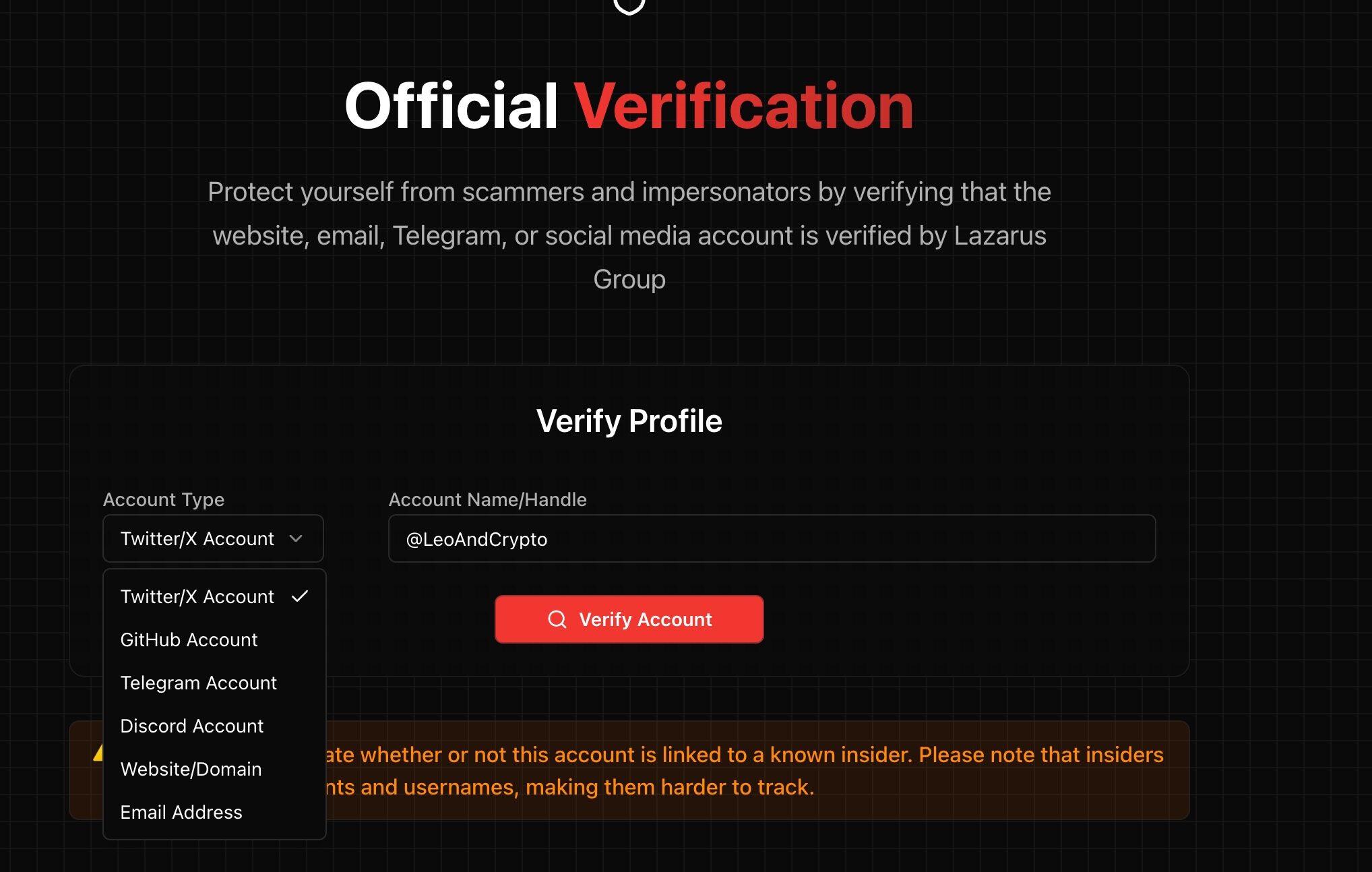

さらに、ウェブサイトでは、X、Github、TG、DC、ウェブサイト、メール認証(無料)など、求職者のアカウントを認証する機能も開始しました。

SEALが立ち上げたSEALフレームワークは、セキュリティ関連の知識をより深く理解するのに役立ちます。この文書には、次のような記述があります。

北朝鮮のIT労働者は、しばしば偽名を使って外国企業のITリモートワークに従事しており、北朝鮮政権、特に兵器開発計画にとって重要な収入源となっている。彼らはITに限らず様々なIT業務に従事しており、フリーランス契約を獲得して収入を得るために、しばしば身元や居住地を偽装している。その収入は北朝鮮に送金される。これらの労働者は主に中国とロシアを拠点としているが、一部はアジア、アフリカ、ラテンアメリカにも居住している。

文書によると、北朝鮮は身元を隠し、遠隔地でのオンライン作業を支援する「ファシリテーター」のネットワークも運営している。ファシリテーターはデジタルおよび物理的な身元情報を貸し出すことで収益を得ており、その顧客は主に北朝鮮のハッカーである。

2010年以降、北朝鮮のIT労働者は数が増加し、地理的に分散し、活動の多様化が進んだ。彼らの主な目的は以下の通りである。

- リモートIT作業を通じて北朝鮮政権に安定した収入をもたらす。

北朝鮮のIT関連ビジネス(密輸、マネーロンダリング)支援ネットワークの構築

- 西洋企業のテクノロジー、インフラ、アイデンティティ情報(個人および企業、デジタルおよび物理的なアイデンティティ情報を含む)へのアクセス。

- 企業秘密の漏洩(意図的または意図的でない)

- 恐喝(ランサムウェアおよび脅迫)

- 制裁を回避する(北朝鮮の団体は西側諸国からいかなる形の支払いも受け取ることを禁止されている)

- ハッキング(足場を築いたり侵入したりするためにインフラへの永続的なアクセスを確立すること)

- マルウェア(後で盗難するために価値の高いターゲットに感染する)。

現在、様々な企業や政府機関で活動する北朝鮮ハッカーの総数は、2,000人から15,000人と推定されています。ただし、この数には、複数のIDや、同一人物が使い回している非アクティブなアカウントも含まれます。SEALは、Web 3開発者全体の約3~5%が北朝鮮人であると推定しており、常に少なくとも200~300の北朝鮮関連アカウントがWeb 3企業への就職を積極的に求めています。

SEAL Frameworks は、従業員が Lazarus Group に関与していることがわかった企業に対して、次のようなアドバイスも提供しています。

・すぐに発砲せず、敵に警戒されないように組織の安全を確保しながら通常通りの行動を続ける。

- 直ちにすべての支払いを停止してください。疑わしい場合は、「金銭的な問題」などを理由に手続きを遅らせてください。

- コードリポジトリ、クラウドインフラストラクチャ、および社内システムへのすべてのアクセスを体系的に取り消します。また、報告のために利用可能なすべてのデータ(例:顧客認証文書、暗号通貨アドレス、メールアドレス、履歴書)を収集します。

- 依存関係、ビルド ファイル (継続的インテグレーション/継続的デプロイメント)、および潜在的なバックドアに細心の注意を払いながら、すべてのコード貢献に対して包括的なセキュリティ監査を実行します。

- セキュリティ リスクが完全に解決したら、ビジネス関連の理由 (例: 人員削減、方向転換) により契約を解除し、法執行機関に報告します。

継続的に更新されるブラックリスト:短期的な利益か長期的な利益か?

lazarus.groupの公開リストについて: ほとんどの人は、このリストによって企業がリスクのある従業員や面接官をより適切に特定できるようになり、ハッキング事件の数を減らすことができると考えています。

ハッカーデータの公開には短期的なメリットがあるかもしれないが、長期的には、リストが公開されるため、ハッカーがリストに掲載された後に公開アカウント情報や個人情報を変更する可能性が高い。SEALは、多くの人が普段のアカウントを習慣的に使用し、身元を明かしていると反論した。現在、AIを活用したディープフェイク技術の助けを借りれば、ハッカーはすべての個人情報を更新し、外見を完全に変えることさえ可能になる可能性がある。したがって、リストの公開は、特に暗号資産業界では多くの人がオンラインで活動していることを考えると、ハッカーの変装をより巧妙にし、発見を困難にするだけだ。