スナイパーフィッシング: OKX Web3 ウォレットの 4 つの危険なトランザクション傍受機能を 1 つの記事で理解する

Scam Sniffer が発表した 2024 年半ばのフィッシング報告書によると、2024 年上半期だけで 26 万人の被害者が EVM チェーンで 3 億 1,400 万ドルを失い、そのうち 20 人は 1 人当たり 100 万ドル以上を失っています。悲しいことに、別の被害者は 1,100 万ドルを失い、史上 2 番目に大きな盗難被害者となりました。

レポートの概要によると、現在の ERC 20 トークンの盗難のほとんどは、Permit、IncreaseAllowance、Uniswap Permit 2 などのフィッシング署名への署名から発生しています。大規模な盗難のほとんどには、ステーキング、再ステーキング、Aave ステーキング、Pendle トークンが含まれます。被害者は、偽の Twitter アカウントからのフィッシング コメントを通じてフィッシング Web サイトに誘導されることがよくあります。

フィッシング攻撃は、依然としてオンチェーンのセキュリティ問題で最も大きな被害を受けている分野であることは間違いありません。

OKX Web3 Walletは、ユーザーの基本的な取引ニーズを満たすエントリーレベルの製品として、セキュリティ対策の強化とユーザー教育に注力しているとしている。製品レベルでは、チームは最近、主に高頻度のフィッシングシナリオを中心に危険なトランザクション傍受機能をアップグレードし、将来的にはユーザーに注意を促すためにさらに多くのリスクシナリオを特定し続けると述べた。

この記事は、OKX Web3 ウォレットの最新アップグレードの 4 つの主要な危険なトランザクション傍受機能の該当するシナリオを明確に説明することを目的としており、同時にいくつかの盗難事例の動作原理を普及することを目的としています。

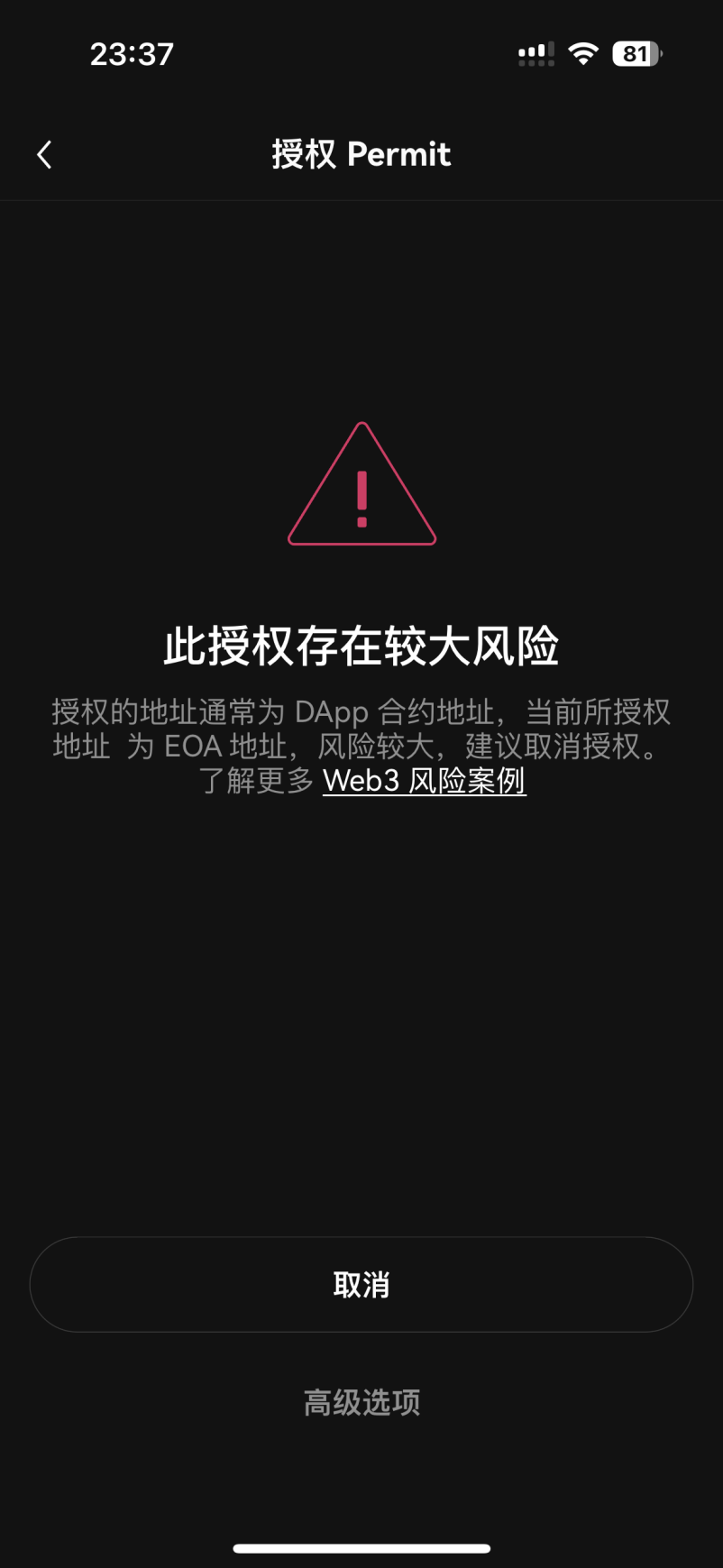

1. EOA アカウントへの悪意のある認証

6 月 26 日、ユーザーが偽の Blast フィッシング Web サイトで複数のフィッシング署名に署名し、217,000 米ドルを失いました。7 月 3 日、ZachXBT は、アドレス 0x D 7 b 2 が Fake_Phishing 187019 フィッシングの被害者となり、その結果 6 件の BAYC NFT と7 月 24 日、Pendle ユーザーは、複数の Permit フィッシング署名により、約 469 万米ドル相当の PENDLEPT 再誓約トークンを盗まれました。

過去 2 か月間、さまざまな種類の署名フィッシングによる損失や 1 回の取引額の損失が多数発生しており、セキュリティ問題が頻繁に発生する重要なシナリオとなっています。ほとんどのシナリオには、ハッカーの EOA アカウントを承認するようにユーザーを誘導することが含まれます。

EOA アカウントに対する悪意のある認証とは、一般に、ハッカーがさまざまな福祉活動を通じてユーザーに認証を誘導し、ユーザー アドレスに EOA アドレスの署名を認証させることを指します。

EOA は、外部所有アカウントの略で、「外部アカウント」とも訳されます。 これは、イーサリアムが支配するブロックチェーン ネットワーク上のアカウント タイプであり、EOA はユーザーによって所有され、スマート コントラクトによって制御されません。プレイヤーがチェーン上をサーフィンするとき、通常、個人所有の EOA アカウントではなく、プロジェクト当事者によって承認されたスマート コントラクト アカウントを使用します。

現在、最も一般的な認証方法は 3 つあります。 Approve は、ERC-20 トークン標準に存在する一般的な認証方法です。これは、第三者 (スマート コントラクトなど) がトークン所有者の名前で一定量のトークンを使用することを許可します。ユーザーはスマート コントラクトに対して特定の数のトークンを事前承認する必要があります。その後、コントラクトはいつでも transferFrom 関数を呼び出してこれらのトークンを転送できます。ユーザーが誤って悪意のあるコントラクトを承認した場合、これらの承認されたトークンは直ちに転送される可能性があります。 Approveの認証トレースが被害者のウォレットアドレスで確認できることは注目に値します。

Permit は、ERC-20 標準に基づいて導入された拡張認証方法であり、スマート コントラクトを直接呼び出すのではなく、メッセージ署名を通じてサードパーティがトークンを使用することを許可します。簡単に言うと、ユーザーは署名することで他のユーザーが自分のトークンを転送することを承認できます。ハッカーはこの方法を使用して攻撃を実行できます。たとえば、フィッシング Web サイトをセットアップし、ウォレットにログインするためのボタンを Permit に置き換えることで、ユーザーの署名を簡単に取得できます。

Permit 2 は ERC-20 の標準機能ではありませんが、ユーザーの便宜のために Uniswap によって導入された機能です。この機能により、Uniswap ユーザーは使用中に 1 回だけガス料金を支払うことができます。ただし、Uniswap を使用したことがあり、契約に無制限の割り当てを許可した場合は、Permit 2 フィッシング攻撃の標的になる可能性があることに注意することが重要です。

Permit と Permit 2 はオフライン署名方法であり、フィッシング詐欺師のウォレット アドレスは、オンチェーン操作の認証を提供するため、フィッシング詐欺師のウォレットでのみ確認できます。住所。現在、Permit および Permit 2 シグネチャ フィッシングは、Web3 資産セキュリティの分野で最も大きな被害を受けている分野となっています。

このシナリオでは、OKX Web3 ウォレットのインターセプト機能はどのように機能しますか?

OKX Web3 ウォレットは、署名されるトランザクションの事前分析を実行し、そのトランザクションが許可された動作であり、許可されたアドレスが EOA アドレスであることが判明した場合、ユーザーが署名されるのを防ぐためにユーザーに警告が発されます。フィッシング攻撃を受け、資産損失を引き起こします。

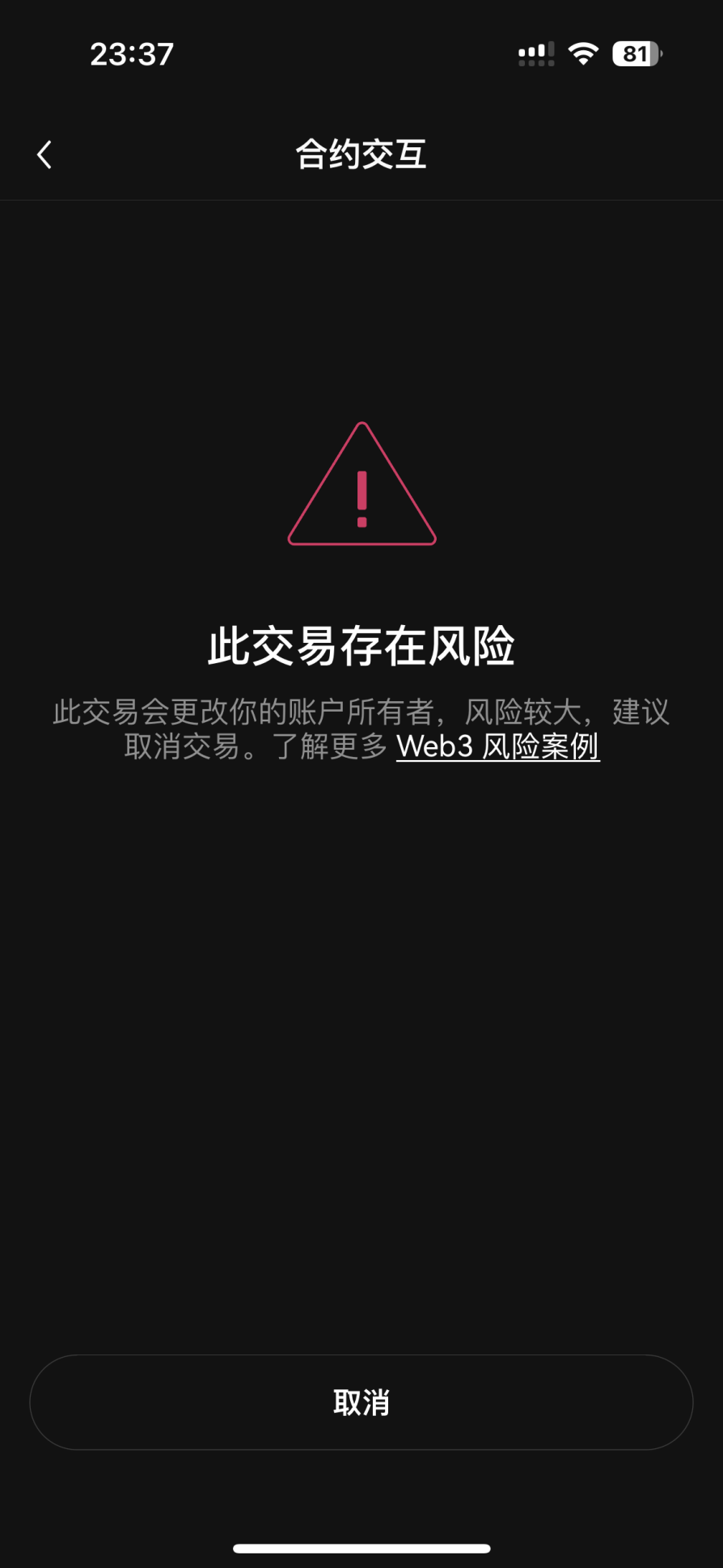

2. アカウント所有者を悪意を持って変更する

アカウント所有者を悪意を持って変更するインシデントは通常、TRON や Solana など、基礎となるメカニズムがアカウント所有者によって設計されているパブリック チェーンで発生します。ユーザーが署名すると、自分のアカウントを制御できなくなります。

TRON ウォレットを例にとると、TRON のマルチシグネチャ許可システムは、所有者、監視者、アクティブの 3 つの異なる許可で設計されており、それぞれに特定の機能と用途があります。

所有者の権限は、すべての契約と操作を実行するための最高の権限を持ちます。この権限がある場合にのみ、新しいアカウントの作成後に他の署名者の追加または削除を含む他の権限を変更できます。デフォルトでは、アカウント自体にこの権限が与えられます。

証人権限は主にスーパー代表者に関連しており、この権限を持つアカウントはスーパー代表者の選挙と投票に参加し、スーパー代表者に関連する操作を管理できます。

アクティブなアクセス許可は、資金の転送やスマート コントラクトの呼び出しなどの日常的な操作に使用されます。この権限は、所有者権限によって設定および変更でき、多くの場合、特定のタスクを実行する必要があるアカウントに割り当てられます (TRX 転送、担保された資産など)。

状況の 1 つは、ハッカーがユーザーの秘密キー/ニーモニック フレーズを取得した後、ユーザーがマルチ署名メカニズムを使用していない場合 (つまり、ウォレット アカウントが 1 人のユーザーのみによって制御されている場合)、ハッカーは所有者/ニーモニック フレーズを認証することもできるということです。自分のアドレスへのアクティブなアクセス許可、または自分のアドレスへのウォレット アカウントの転送 ユーザーの所有者/アクティブなアクセス許可が自分自身に転送されるこの操作は、通常、悪意のあるマルチシグネチャと呼ばれます。

ユーザーの所有者/アクティブ権限が削除されていない場合、ハッカーはマルチ署名メカニズムを使用して、ユーザーと共同でアカウント所有権を制御します。現時点では、ユーザーは秘密キー/ニーモニック フレーズと所有者/アクティブ アクセス許可の両方を保持していますが、自分の資産を転送することはできません。ユーザーが資産の転送リクエストを開始するときは、事前にユーザーとハッカーの両方のアドレスに署名する必要があります。トランザクションは正常に実行できます。

もう 1 つの状況は、ハッカーが TRON の権限管理設計メカニズムを使用して、ユーザーの所有者/アクティブ権限をハッカーのアドレスに直接転送し、ユーザーが所有者/アクティブ権限を失うことです。

上記 2 つの状況の結果は同じです。ユーザーがまだ所有者/アクティブ権限を持っているかどうかに関係なく、ハッカー アドレスがアカウントの最高の権限を取得すると、アカウントの権限を変更できます。 、資産の譲渡などが動作します。

このシナリオでは、OKX Web3 ウォレットのインターセプト機能はどのように機能しますか?

OKX Web3 ウォレットは、署名されるトランザクションの事前分析を実行します。分析の結果、トランザクション メモリ内のアカウント権限に変更があることが判明した場合、トランザクションはユーザーによって直接傍受され、ユーザーはそれ以上署名できなくなり、資本が発生します。損失。

リスクが非常に高いため、現在の OKX Web3 ウォレットはこれを直接傍受し、ユーザーがそれ以上のトランザクションを実行することを許可しません。

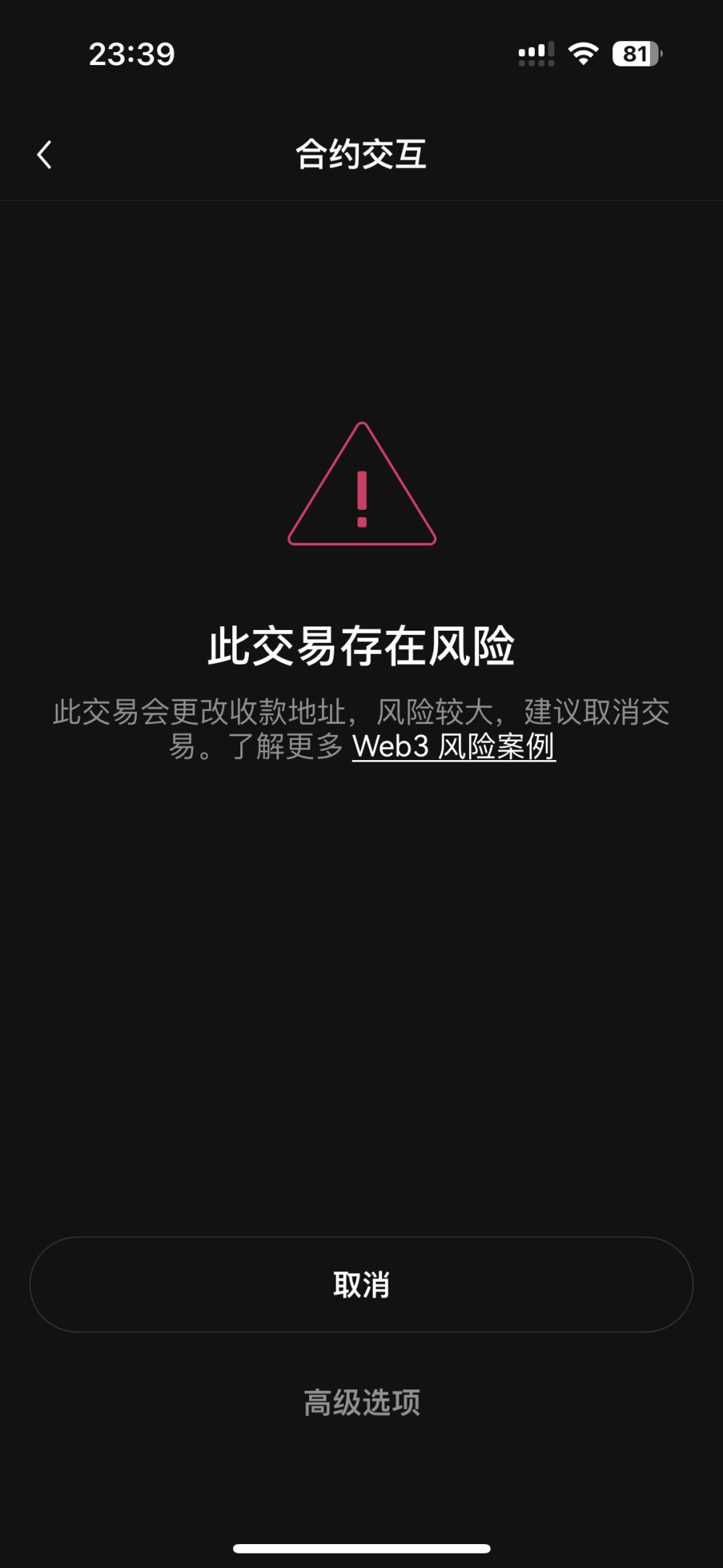

3.転送先アドレスを悪意を持って変更する行為

転送アドレスを悪意を持って変更するという危険なトランザクション シナリオは、主に DApp 契約の設計が不完全な場合に発生します。

3 月 5 日、@CyversAlerts は、0x ae 7 ab で始まるアドレスが、EigenLayer から契約額 14,199.57 ドルの 4 stETH を受信したことを検出しました。これはフィッシング攻撃の疑いがあります。同時に同氏は、多くの被害者がメインネットワーク上で「queueWithdrawal」フィッシングトランザクションに署名していると指摘した。

Angel Drainer は、イーサリアムのプレッジの性質をターゲットにしており、トランザクションの承認は従来の ERC 20 の「承認」メソッドとは異なり、具体的には、EigenLayer Strategy Manager コントラクトの queueWithdrawal (0x f 123991 e) 機能のエクスプロイトを作成しました。攻撃の核心は、「queueWithdrawal」トランザクションに署名したユーザーが、ウォレットのステーキング報酬をEigenLayerプロトコルから攻撃者が選択したアドレスに引き出すという悪意のある「引き出し」を実際に承認したことです。簡単に言えば、フィッシング ページでトランザクションを承認すると、EigenLayer に賭けた報酬は攻撃者のものになります。

悪意のある攻撃の検出をより困難にするために、攻撃者は「CREATE 2」メカニズムを使用して、空のアドレスへの出金を承認します。これは新しい承認方法であるため、ほとんどのセキュリティ プロバイダーや内部セキュリティ ツールはこの承認タイプを解析および検証しないため、ほとんどの場合、無害なトランザクションとしてマークされます。

このケースに限らず、今年以降、一部の主流パブリックチェーンエコシステムに不適切に設計されたコントラクトの脆弱性が出現し、一部のユーザーの転送アドレスが悪意を持って変更され、経済的損失が発生しています。

このシナリオでは、OKX Web3 ウォレットのインターセプト機能はどのように機能しますか?

EigenLayer のフィッシング攻撃シナリオに対応して、OKX Web3 Wallet は、「queueWithdrawal」の関連トランザクションを分析し、ユーザーが非公式 Web サイトで取引し、ユーザー自身のアドレス以外のアドレスに資金を引き出していることが判明した場合、警告します。フィッシング攻撃を防ぐために、ユーザーにさらに確認を強制します。

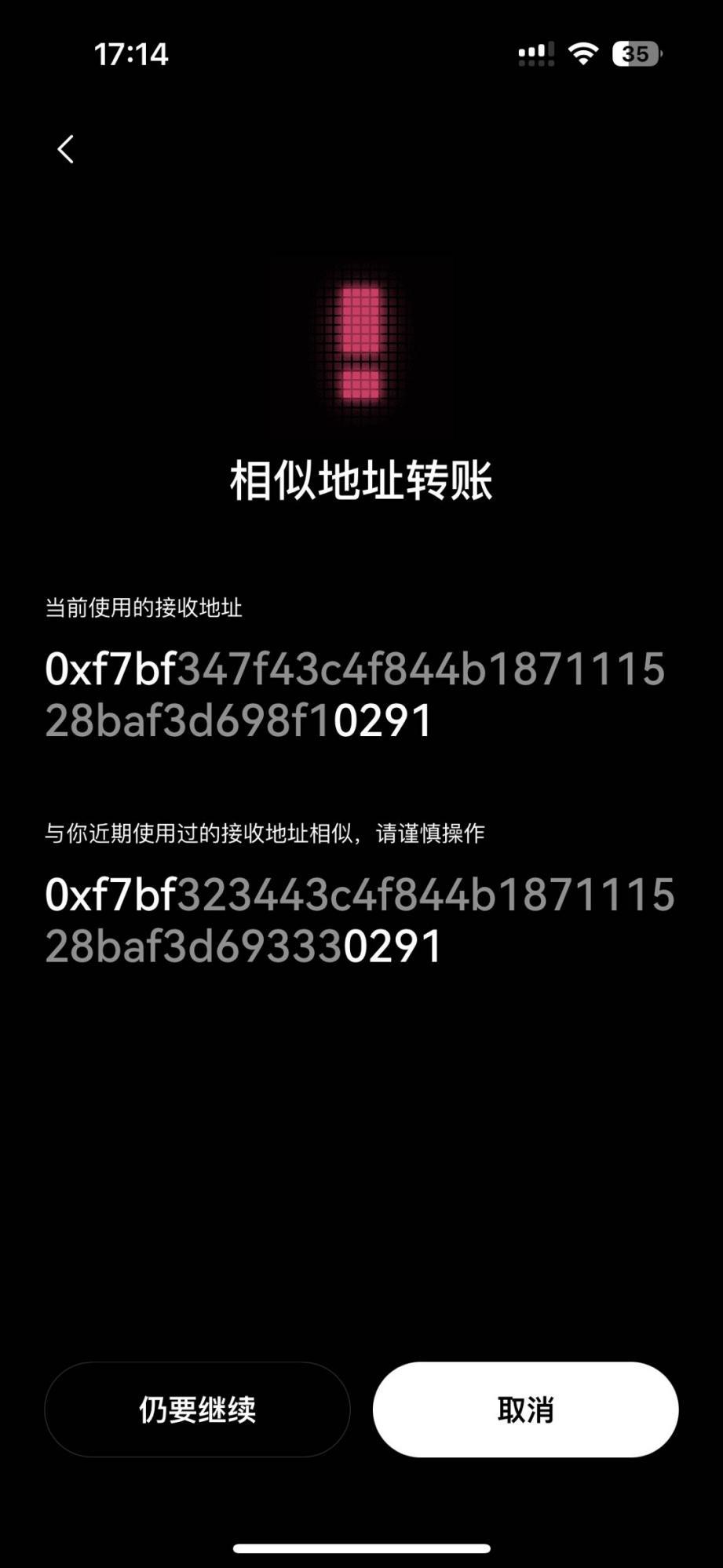

4. 同様の住所への転送

同様のアドレス転送攻撃は、被害者をだまして実際の住所によく似た偽のアドレスを使用させ、攻撃者の口座に資金を送金させます。これらの攻撃には通常、複雑な難読化および隠蔽技術が伴います。攻撃者は追跡を困難にするために複数のウォレットとクロスチェーン転送を使用します。

5 月 3 日、巨大なクジラが同じアドレスによるフィッシング攻撃に遭遇し、約 7,000 万米ドル相当の 1,155 WBTC がフィッシング被害に遭いました。

この攻撃のロジックは、ハッカーが事前に大量のフィッシング アドレスをバッチで生成し、分散方法でバッチ プログラムを展開した後、ターゲットの転送アドレスに基づいて最初と最後の番号のアドレスを使用してフィッシング攻撃を開始するというものです。チェーン上のユーザーダイナミクスについて。この事件では、ハッカーは最初の 4 桁と 0x を除いた最後の 6 桁が被害者のターゲット転送アドレスと一致するアドレスを使用しました。ユーザーが送金した後、ハッカーはすぐに(約 3 分後)衝突したフィッシング アドレスを使用して取引を追跡し(フィッシング アドレスはユーザーのアドレスに 0 ETH を転送しました)、その結果、フィッシング アドレスがユーザーの取引記録に現れました。

ユーザーはウォレット履歴から最近の送金情報をコピーすることに慣れていたため、この後続のフィッシング取引を見て、コピーしたアドレスが正しいかどうかを注意深く確認しなかった結果、誤って 1155 WBTC がフィッシング アドレスに送金されてしまいました。

このシナリオでは、OKX Web3 ウォレットのインターセプト機能はどのように機能しますか?

OKX Web3 ウォレットは、チェーン上のトランザクションを継続的に監視します。大規模なトランザクションが発生した直後に、ユーザーによってトリガーされていない不審なトランザクションがチェーン上で発生し、不審なトランザクションの対話当事者がその当事者ではないことが判明した場合。大規模トランザクションの対話当事者と非常に似ています。この場合、疑わしいトランザクションの対話当事者は同様のアドレスであると判断されます。

その後ユーザーが同様のアドレスを操作すると、OKX Web3 がインターセプトし、同時にトランザクション履歴ページで同様のアドレスに関連するトランザクションが直接マークされ、ユーザーがペーストを誘導されて資本損失が発生するのを防ぎます。 (現在8つのチェーンがサポートされています)

結論

一般的に、2024 年前半においても、フィッシングメールのエアドロップやプロジェクト公式アカウントのハッキングなどのセキュリティインシデントが多発すると予想されます。ユーザーはこれらのエアドロップやアクティビティによってもたらされる恩恵を享受している一方で、前例のないセキュリティリスクにも直面しています。ハッカーは、公式のフィッシングメールや偽のアドレスを装うことで、ユーザーをだまして秘密鍵を暴露させたり、悪意のある転送を行わせたりします。さらに、一部のプロジェクト公式アカウントもハッキングされ、ユーザーの資金が失われています。このような環境において一般ユーザーにとって最も重要なことは、予防に対する意識を高め、セキュリティ知識をより深く学ぶことです。同時に、信頼できるリスク管理を備えたプラットフォームを選択するようにしてください。

リスク警告と免責事項

この記事は参考用です。この記事は著者の見解を表すものであり、OKX の立場を表すものではありません。この記事は、(i) 投資アドバイスまたは投資の推奨、(ii) デジタル資産の購入、売却、または保有の提案または勧誘、(iii) 財務、会計、法律または税務に関するアドバイスを提供することを目的としたものではありません。当社は、かかる情報の正確性、完全性、有用性を保証しません。ステーブルコインやNFTを含むデジタル資産の保有には高レベルのリスクが伴い、大きく変動する可能性があります。自分の財務状況に基づいて、デジタル資産の取引または保有が自分に適しているかどうかを慎重に検討する必要があります。特定の状況については、法律/税務/投資の専門家にご相談ください。適用される現地の法律および規制を理解し、遵守することはお客様の責任です。