33.5 億美元的「帳戶稅」:當 EOA 成為系統性成本,AA 能為 Web3 帶來什麼?

- 核心觀點:帳戶安全是Web3系統性風險源頭。

- 關鍵要素:

- 2025年釣魚攻擊損失超7億美元。

- EOA帳戶模型缺乏對用戶誤操作的容錯。

- 帳戶抽象(AA)是系統性糾偏方案。

- 市場影響:推動帳戶安全升級,為大規模應用鋪路。

- 時效性標註:長期影響。

2025 年,Web3 世界並不缺少宏大敘事,尤其是伴隨著監管完成轉向、穩定幣被逐步納入 TradFi 體系,關於「合規」「收編」以及「下一階段秩序重建」的討論,幾乎構成了這一年的主旋律(延伸閱讀《2025 全球加密監管圖譜:收編時代的開端,Crypto 與 TradFi「合流」的一年》)。

但在這些看似高維的結構變化背後,一個更基礎、卻被長期忽視的問題正在浮出水面,即帳戶本身,正在成為整個行業的系統性風險源頭。

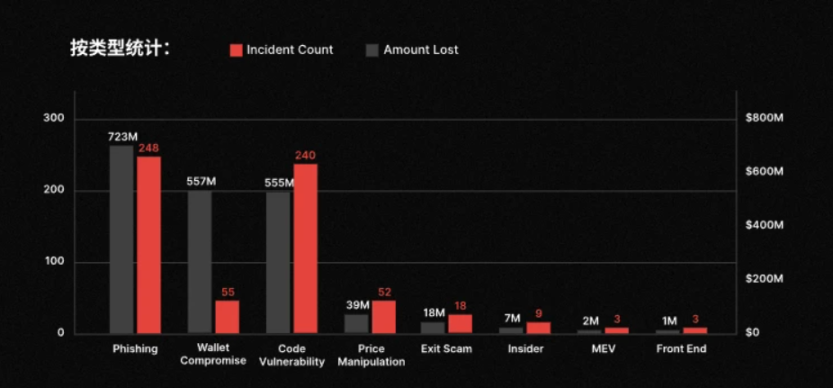

前不久 CertiK 最新發布的安全報告就給出了一個相當刺眼的數字:2025 年全年 Web3 共發生 630 起安全事件,累計損失約 33.5 億美元,如果僅止步於這個總量數字,它或許只是又一次關於安全形勢嚴峻的年度複述,但當進一步拆解事件類型,會發現一個更值得警惕的趨勢:

相當一部分損失,並非來自複雜的合約漏洞,也不是協議層被正面攻破,而是集中發生在更原始、也更令人不安的層面,即釣魚攻擊——全年共發生 248 起釣魚相關事件,造成約 7.23 億美元損失,甚至略高於程式碼漏洞攻擊(240 起,約 5.55 億美元)。

換句話說,在大量用戶損失案例中,區塊鏈並沒有出錯,密碼學沒有被破解,交易也完全符合規則。

真正出現問題的,是帳戶本身。

一、EOA 帳戶,正成為 Web3 最大的「歷史問題」

客觀而言,無論是 Web2 還是 Web3,網路釣魚始終都是人們損失資金的最常見方式。

不同之處在於,Web3 由於引入了智能合約與不可逆執行機制,使得這類風險一旦發生,往往呈現出更極端的結果。要理解這一點,必須回到 Web3 最基礎、也最核心的 EOA(Externally Owned Account)帳戶模型:

它的設計邏輯極度純粹,私鑰即所有權,簽名即意志,誰掌握私鑰,誰就擁有帳戶的全部控制權,這一模型在早期階段無疑具有革命性意義,它繞過了託管機構與中介系統,將資產主權直接交還給個人。

但這套設計同時也隱含著一個極其激進的前提,意味著在 EOA 的假設中,用戶不會被釣魚,不會誤操作,也不會在疲憊、焦慮或時間壓力下做出錯誤判斷,只要一筆交易被簽名,它就被視為用戶真實、完全理解後果的意志表達。

現實顯然並非如此。

2025 年頻繁發生的安全事件,正是這一假設被反覆擊穿後的直接結果。無論是被誘導簽署惡意交易,還是在未充分核對的情況下完成轉帳,其共通點並不在於技術複雜度,而在於帳戶模型本身缺乏對人類認知侷限的容錯能力(延伸閱讀《從 EOA 到帳戶抽象:Web3 的下一次躍遷將發生在「帳戶體系」?》)。

一個典型場景是鏈上長期沿用的 Approval 授權機制。當用戶對某一地址進行授權時,實質上是允許對方在無需再次確認的情況下,從自己的帳戶中轉移資產。在合約邏輯上,這一設計高效且簡潔;但在現實使用中,它卻頻繁成為釣魚與資產清空的起點。

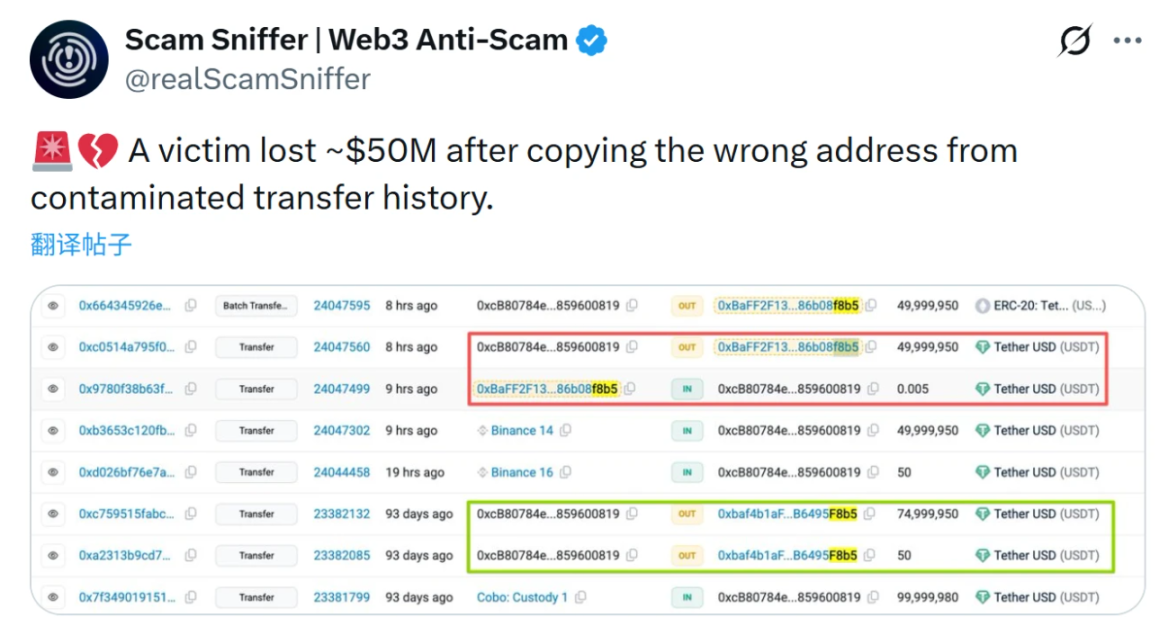

譬如最近那起高達 5000 萬美元的地址投毒事件,攻擊者並未嘗試突破系統,而是透過構造前四後四字元高度相似的「相似地址」,誘導用戶在匆忙中完成轉帳,EOA 模型的缺陷也在這裡暴露無疑,真的很難有人能確保,每次都能在極短時間內,核對一串長達數十位、毫無語義的資訊字串。

說到底,EOA 模型的底層邏輯決定了它並不關心你是否被騙,而是只在乎一件事,你是否「簽了名」。

這正是地址投毒成功的典型案例在近兩年屢屢見諸報端的原因,因為攻擊者完全用不著 51% 攻擊這種吃力不討好的事,只需要製造一個足夠像的地址進行投毒,等待用戶粗心大意地複製、貼上、確認。

畢竟 EOA 無法判斷這是一個從未互動過的陌生地址,也無法識別這次操作是否顯著偏離歷史行為模式,對它而言,這只是一筆合法、有效的交易指令,必須被執行。於是一個長期被忽視的悖論開始變得無法迴避:Web3 在密碼學層面極其安全,卻在帳戶層面異常脆弱。

所以從這個角度來看,2025 年所造成的 33.5 億美元的行業損失,並不能簡單歸結為「用戶不夠謹慎」或「駭客手段升級」,反而是當帳戶模型被推向真實金融規模之後,其歷史負債開始集中顯現的信號。

二、AA 的歷史必然:對 Web3 帳戶體系的系統性糾偏

畢竟當大量損失發生在系統「完全按規則運行」的情況下,這本身就是最大的問題。

譬如在 CertiK 的統計中,釣魚攻擊、地址投毒、惡意授權、誤簽名等事件,幾乎都具備一個共同前提:交易本身合法、簽名有效、執行不可逆,它們既不違反共識規則,也不觸發異常狀態,甚至在區塊瀏覽器中看起來也再正常不過。

可以說,從系統視角看,這些並非攻擊,而是一次次被正確執行的用戶指令。

歸根結底,EOA 模型將「身份」、「權限」、「風險承擔」三件事壓縮進了同一個私鑰,一旦簽名完成,身份被確認,權限被授予,風險也被一次性、不可撤銷地承擔,這種極端簡化在早期階段是效率優勢,但當資產規模、參與人群與使用場景發生變化時,它開始顯露出明顯的制度性缺陷。

尤其是在 Web3 逐步進入高頻、跨協議、長時間在線的使用狀態後,帳戶不再只是偶爾操作的冷錢包,而是承擔著支付、授權、互動、清算等多重功能,在這樣的前提下「每一次簽名都代表完全理性決策」的假設已經很難成立。

從這個角度看,地址投毒之所以屢試不爽,並不是攻擊者更聰明,而是帳戶模型對人類容易犯的錯誤沒有任何緩衝機制——系統不會詢問這是一個從未互動過的對象,也不會判斷金額是否顯著偏離歷史行為,更不會因為操作異常而觸發延遲或二次確認,對 EOA 而言,只要簽名有效,交易就必須被執行。

事實上,傳統金融體系早已給出過答案,無論是轉帳限額、冷靜期、異常凍結,還是權限分級與可撤銷授權,本質上都是在承認一個簡單卻現實的事實,即人類並不總是理性的,帳戶設計必須為此預留緩衝空間。

也正是在這樣的背景下,Account Abstraction(AA)開始顯現出它真正的歷史位置,它更像是一種對帳戶本質的重新定義,旨在把帳戶從一個被動執行簽名的工具,轉變為一個能夠管理意圖的主體。

核心就在於 AA 的邏輯下帳戶不再僅僅等同於一把私鑰,它可以擁有多重驗證路徑,可以對不同類型的操作設置差異化權限,可以在異常行為出現時延遲執行,甚至在滿足特定條件時恢復控制權。

這也並非是對去中心化精神的背離,而是對其可持續性的修正,真正的自託管,並不意味著用戶必須為一次失誤承擔永久性後果,而是在不依賴中心化託管的前提下,帳戶本身具備防錯與自我保護能力。

三、帳戶的進化,能為 Web3 帶來什麼?

筆者曾多次重申過一句話:「每一次成功的騙局背後,都會有一個用戶停止使用 Web3,而 Web3 生態在沒有任何新用戶的情況下,將無處可去」。

從這個維度來講,無論是安全機構還是錢包產品,抑或是其他賽道的行業 Builder,都無法再將「用戶誤操作」視為個體疏忽,而是必須扛起讓整個帳戶體系在現實使用場景中足夠安全、足夠可理解、也足夠容錯的系統性責任。

因此 AA 所能在其中起到的歷史性作用,恰恰就在於此。簡言之,AA 不僅是技術層面的帳戶升級,而是一整套安全邏輯的制度性調整。

這種變化,首先體現在帳戶與私鑰關係的鬆動上。長期以來,助記詞幾乎被視為 Web3 自託管的通行證,但現實卻反覆證明,這種單點式的金鑰管理方式對大多數普通用戶而言並不友好,而 AA 透過引入社交恢復等機制,使帳戶不再與某一把私鑰強綁定。用戶可以設定多個可信守護者,當設備遺失或私鑰失效時,透過驗證即可恢復對帳戶的控制權。

甚至當 AA 疊加 Passkey,我們更能構建出一種真正接近人們在現實金融體系中對帳戶安全的直覺認知(延伸閱讀《沒有助記詞的 Web3:AA × Passkey,如何定義 Crypto 的下一個十年?》)。

同樣重要的,是 AA 對交易摩擦的重構,在傳統 EOA 體系下,Gas 費幾乎構成了所有鏈上操作的隱性門檻,而 AA 透過 Paymaster 等機制,使交易費用可以被第三方代付,或直接使用穩定幣完成支付。

這意味著用戶不再需要為了完成一次轉帳,額外去準備一小筆原生代幣,也不再被迫理解複雜的 Gas 邏輯,客觀而言,這種無感 Gas 的體驗,並非錦上添花,而是決定 Web3 是否能夠走出早期用戶圈層的關鍵條件之一。

此外,AA 帳戶透過智能合約的原生能力,將原本割裂的多步操作打包為一次原子化執行。以 DEX 交易為例,過去需要經歷授權、簽名、交易、再次簽名等多個步驟,而在 AA 帳戶下,這些操作可以在一次交易中完成,要麼全部成功,要麼全部失敗,既節省成本,也避免了因中途失敗而造成的無效損耗。

更深層的變化,則體現在帳戶權限本身的可塑性上,AA 帳戶不再是「要麼全權控制、要麼徹底失控」的二元結構,而是可以像現實中的銀行帳戶一樣,具備精細化的權限管理邏輯。不同額度對應不同驗證強度,不同對象對應不同互動權限,甚至可以透過黑白名單限制帳戶只能與特定的安全合約互動。

這意味著,即便在極端情況下私鑰被洩露,帳戶本身仍然具備緩衝空間,使得資產不至於在短時間內被完全清空。

當然,需要強調的是,帳戶安全的進化並不完全依賴於 AA 帳戶體系的全面落地,現有的錢包產品同樣可以、也必須承擔起一部分對 EOA 模型的糾偏。

以 imToken 為例,其地址本功能透過將常用可信的地址進行保存,使得帳戶在轉帳時不再完全依賴用戶對一串哈希字串的即時判斷,而是優先從既有地址本中進行選擇,從而顯著減少因手動複製、貼上或誤判相似地址而造成的轉帳風險。

同樣重要的,還有近年來逐漸成為行業共識的「所見即所簽(What You See Is What You Sign)」原則,其核心並不在於展示更多資訊,而在於確保用戶簽署的內容,必須與其所看到、所理解、所預期的行為保持一致,而不是被壓縮成一段難以辨識的哈希數據。

圍繞這一原則,imToken 在涉及簽名的各個關鍵環節,包括 DApp 登入、轉帳、代幣兌換與授權等,都對簽名內容進行了結構化解析與可讀化呈現,使用戶能夠在確認之前真正理解自己正在同意什麼。這種設計並未改變交易的不可逆性,卻在簽名發生之前,引入了一層必要的理性緩衝,也正是帳戶體系走向成熟過程中不可或缺的一步。

從更宏觀的角度看,AA 帳戶的進化其實是在為 Web3 的下一階段發展重塑基礎假設,讓鏈上真正具備了承載大規模真實用戶的條件,否則無論協議多麼複雜、敘事多麼宏大,最終都會被一個最原始的問題反覆擊穿——普通用戶是否敢長期把資產放在鏈上。

也正是在這一意義上,AA 並不是 Web3 的加分項,而更像是一道及格線,它決定的不是體驗好不好,而是 Web3 是否能夠從一個以技術愛好者為主的實驗系統,進化為一個面向更廣泛人群的普惠性金融基礎設施。

寫在最後

33.5 億美元,本質上是 2025 年整個行業所交的一筆學費。

其實這也提醒我們,當行業開始討論合規、制度接口與主流資金進入時,如果 Web3 帳戶仍然停留在「簽名 / 授權一次就清零」的狀態,那麼所謂的金融基礎設施,只是建立在沙灘之上。

真正的問題或許不在於「AA 會不會成為主流?」,而在於——如果帳戶不進化,Web3 還能承載多大的未來?

這,可能才是 2025 年留給整個行業最值得反覆咀嚼的安全啟示。