Wintermute私鑰遭“暴力破解”損失1.6億美元,你的資產還安全嗎?

9 月20 日,Wintermute 被盜。

二級標題

二級標題

攻擊手段離奇,黑客竟獲取錢包私鑰

與此前“漏洞”、“閃電貸”、“價格操縱” 等常見的攻擊方式不同,此次黑客盜竊的方式更為冷門—— 暴力破解。

Beosin 安全團隊發現,攻擊者頻繁的利用0x0000000fe6a... 地址調用0x00000000ae34... 合約的0x178979ae 函數向0x0248 地址(攻擊者合約)轉賬,通過反編譯合約,發現調用0x178979ae 函數需要權限校驗,通過函數查詢,確認0x0000000fe6a 地址擁有setCommonAdmin 權限,並且該地址在攻擊之前和該合約有正常的交互,那麼可以確認0x0000000fe6a 的私鑰被洩露。

多家安全團隊均公開表示,Wintermute 所擁有的智能合約及EOA 錢包被攻擊者盜取。觀察被盜錢包地址,不難發現該地址極為“規律”,以7 位數字0 開頭。此次錢包被盜或Wintermute 使用Profanity 有關。

Profanity 是一款EVM 靚號地址生成工具,使用該工具,用戶可生成包括自定義字符組合的錢包地址。

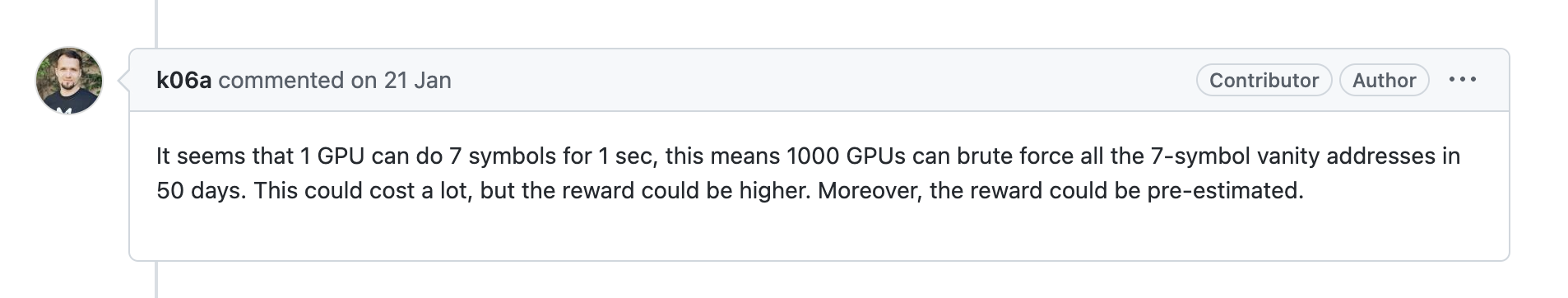

在Profanity 的github 評論中,我們還可看到此前開發者對該項目的討論。

二級標題

二級標題

風險預警早已發出,並未引發關注

僅在Wintermute 數日前, Profanity 的安全風險就已被業界所注意。

9 月15 日,1inch Network 官方博客發表文章指出Profanity 存在安全風險。 “如果你的錢包地址是用Profanity 工俱生成的,你的資產不再安全。盡快把你所有的資產轉移到另一個錢包!”

1inch 的研究發現,黑客利用Profanity 漏洞的方式如下:

1、從虛假地址獲取公鑰(從轉賬簽名恢復)。

2、將其確定性地擴展到200 萬個公鑰。

3、反复遞減縮小範圍,直到獲得種子公鑰。

通過這種方式,黑客可以獲取使用Profanity 生成的任何地址的私鑰。

二級標題

二級標題

Wintermute表示該事件不會衝擊市場

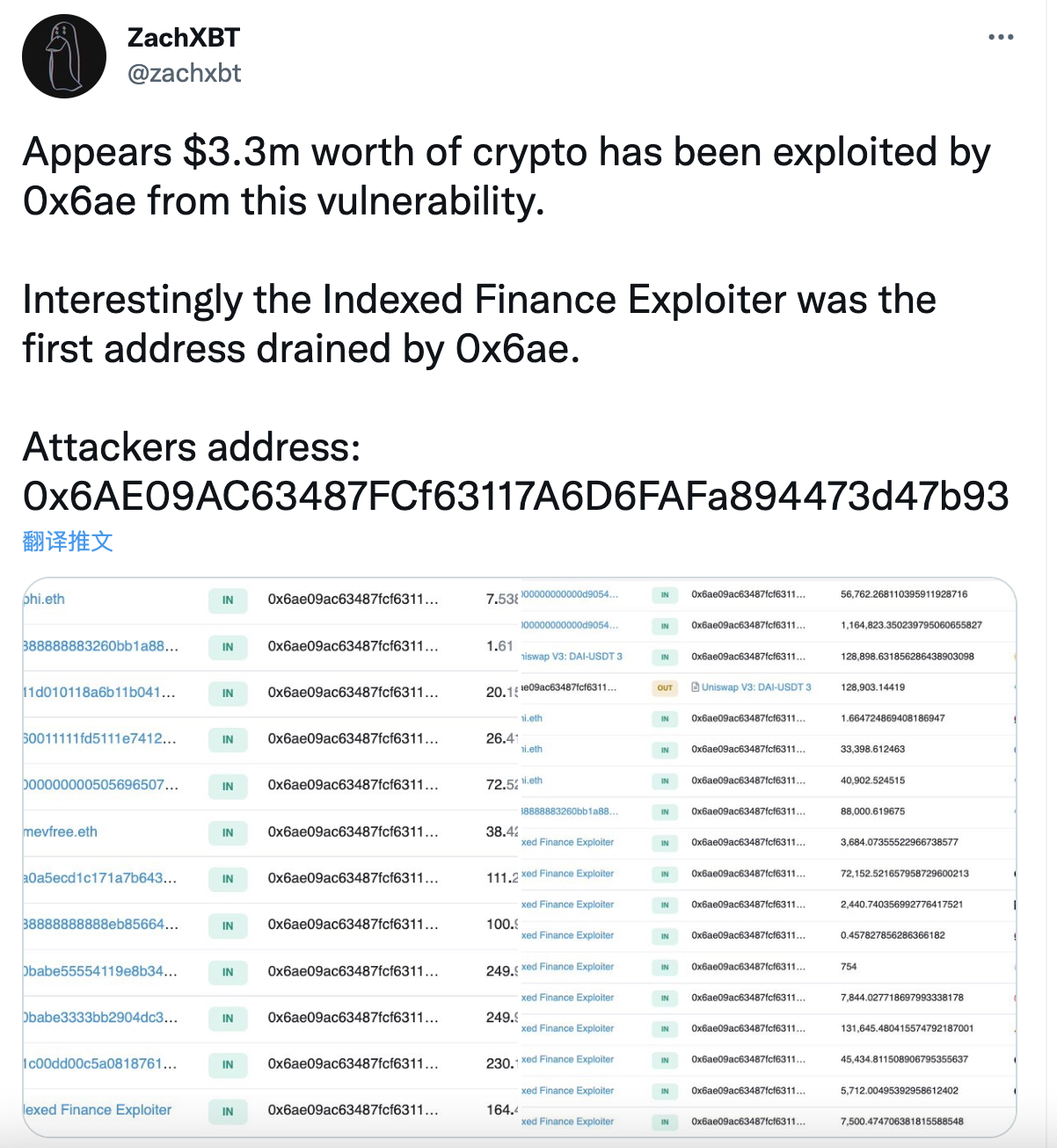

經多家安全機構確認,攻擊者地址已被鎖定為“0xe74b28c2eAe8679e3cCc3a94d5d0dE83CCB84705”。攻擊者智能合約為“0x0248f752802b2cfb4373cc0c3bc3964429385c26”。

在本次攻擊之後,除受影響的錢包外,由Wintermute 推出的去中心化交易所Bebop 也受到了影響。 Bebop 官方推特宣布,該平台已暫停交易,將於幾天內恢復;並稱其合約不受影響,用戶的資金和私鑰也無安全問題。

Wintermute 表示,在被黑客入侵的90 項資產中,只有兩項的名義價值超過100 萬美元(不超過250 萬美元),因此預計不會對市場造成太大的拋壓。此外其CeFi 和OTC 業務也並未受到影響。

同時,Evgeny Gaevoy 還表示Wintermute 目前償付能力是剩餘股本的兩倍,Wintermute 的服務在今天和未來幾天可能會中斷,之後重新恢復正常。

目前Wintermute 仍願意將攻擊者視為“白帽黑客”,並呼籲攻擊者主動與Wintermute 聯繫。