33.5 tỷ USD "Thuế tài khoản": Khi EOA trở thành chi phí hệ thống, AA có thể mang lại gì cho Web3?

- Quan điểm cốt lõi: Bảo mật tài khoản là nguồn gốc rủi ro hệ thống của Web3.

- Yếu tố then chốt:

- Tổn thất do tấn công lừa đảo năm 2025 vượt quá 700 triệu USD.

- Mô hình tài khoản EOA thiếu khả năng chịu lỗi cho các thao tác sai của người dùng.

- Trừu tượng hóa tài khoản (AA) là giải pháp điều chỉnh hệ thống.

- Tác động thị trường: Thúc đẩy nâng cấp bảo mật tài khoản, mở đường cho ứng dụng quy mô lớn.

- Ghi chú tính kịp thời: Tác động lâu dài.

Năm 2025, thế giới Web3 không thiếu những câu chuyện vĩ đại, đặc biệt là khi các quy định hoàn tất sự chuyển hướng, stablecoin dần được đưa vào hệ thống TradFi, các cuộc thảo luận về "tuân thủ", "hợp thức hóa" và "tái thiết trật tự giai đoạn tiếp theo" hầu như đã tạo nên chủ đề chính của năm nay (đọc thêm Bản đồ quy định tiền mã hóa toàn cầu 2025: Khởi đầu của kỷ nguyên hợp thức hóa, một năm Crypto và TradFi 'hợp lưu').

Tuy nhiên, đằng sau những thay đổi cấu trúc có vẻ cao cấp này, một vấn đề cơ bản hơn nhưng lâu nay bị bỏ qua đang nổi lên, đó là bản thân tài khoản đang trở thành nguồn rủi ro hệ thống của toàn ngành.

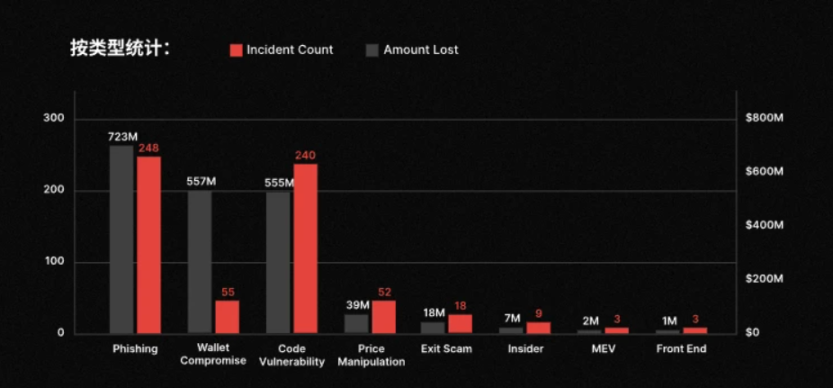

Báo cáo bảo mật mới nhất được CertiK công bố gần đây đã đưa ra một con số khá chói mắt: Trong năm 2025, Web3 đã xảy ra tổng cộng 630 sự cố bảo mật, với tổng thiệt hại khoảng 3.35 tỷ USD. Nếu chỉ dừng lại ở con số tổng này, có lẽ nó chỉ là một lần nhắc lại hàng năm về tình hình bảo mật nghiêm trọng. Nhưng khi phân tích sâu hơn các loại sự cố, một xu hướng đáng lo ngại hơn sẽ xuất hiện:

Một phần đáng kể thiệt hại không đến từ lỗ hổng hợp đồng phức tạp, cũng không phải do giao thức bị tấn công trực diện, mà tập trung xảy ra ở cấp độ nguyên thủy hơn và cũng đáng lo ngại hơn, đó là tấn công lừa đảo (phishing) — tổng cộng 248 sự cố liên quan đến lừa đảo trong năm, gây thiệt hại khoảng 723 triệu USD, thậm chí cao hơn một chút so với tấn công khai thác lỗ hổng mã (240 sự cố, khoảng 555 triệu USD).

Nói cách khác, trong nhiều trường hợp người dùng bị thiệt hại, blockchain không hề sai, mật mã học không bị phá vỡ, và giao dịch hoàn toàn tuân thủ quy tắc.

Vấn đề thực sự nằm ở chính tài khoản.

I. Tài khoản EOA đang trở thành 'vấn đề lịch sử' lớn nhất của Web3

Khách quan mà nói, dù là Web2 hay Web3, lừa đảo trực tuyến (phishing) luôn là cách phổ biến nhất khiến mọi người mất tiền.

Điểm khác biệt là, Web3 do đã giới thiệu cơ chế hợp đồng thông minh và thực thi không thể đảo ngược, khiến loại rủi ro này một khi xảy ra thường dẫn đến kết quả cực đoan hơn. Để hiểu điều này, phải quay lại mô hình tài khoản cơ bản và cốt lõi nhất của Web3: EOA (Externally Owned Account - Tài khoản sở hữu bên ngoài):

Logic thiết kế của nó cực kỳ thuần túy: khóa riêng tư (private key) là quyền sở hữu, chữ ký là ý chí. Ai nắm giữ khóa riêng tư, người đó có toàn quyền kiểm soát tài khoản. Mô hình này ở giai đoạn đầu chắc chắn có ý nghĩa cách mạng, nó vượt qua các tổ chức lưu ký và hệ thống trung gian, trao trực tiếp chủ quyền tài sản cho cá nhân.

Nhưng thiết kế này đồng thời cũng ẩn chứa một tiền đề cực kỳ cấp tiến, có nghĩa là trong giả định của EOA, người dùng sẽ không bị lừa đảo, không thao tác sai, cũng không đưa ra phán đoán sai lầm khi mệt mỏi, lo lắng hoặc áp lực thời gian, miễn là một giao dịch được ký, nó sẽ được coi là biểu hiện ý chí thực sự và hoàn toàn hiểu hậu quả của người dùng.

Thực tế rõ ràng không phải vậy.

Các sự cố bảo mật xảy ra thường xuyên trong năm 2025 chính là kết quả trực tiếp sau khi giả định này liên tục bị phá vỡ. Dù là bị dụ dỗ ký vào giao dịch độc hại, hay hoàn tất chuyển khoản mà không kiểm tra đầy đủ, điểm chung không nằm ở độ phức tạp kỹ thuật, mà ở việc bản thân mô hình tài khoản thiếu khả năng chịu lỗi đối với những hạn chế về nhận thức của con người (đọc thêm Từ EOA đến Trừu tượng hóa Tài khoản: Bước nhảy vọt tiếp theo của Web3 sẽ diễn ra ở 'Hệ thống Tài khoản'?).

Một tình huống điển hình là cơ chế ủy quyền (Approval) vẫn được sử dụng lâu dài trên chuỗi. Khi người dùng ủy quyền cho một địa chỉ nào đó, về bản chất là cho phép bên kia chuyển tài sản từ tài khoản của mình mà không cần xác nhận lại. Về logic hợp đồng, thiết kế này hiệu quả và đơn giản; nhưng trong sử dụng thực tế, nó lại thường xuyên trở thành điểm khởi đầu cho các vụ lừa đảo và làm trống tài sản.

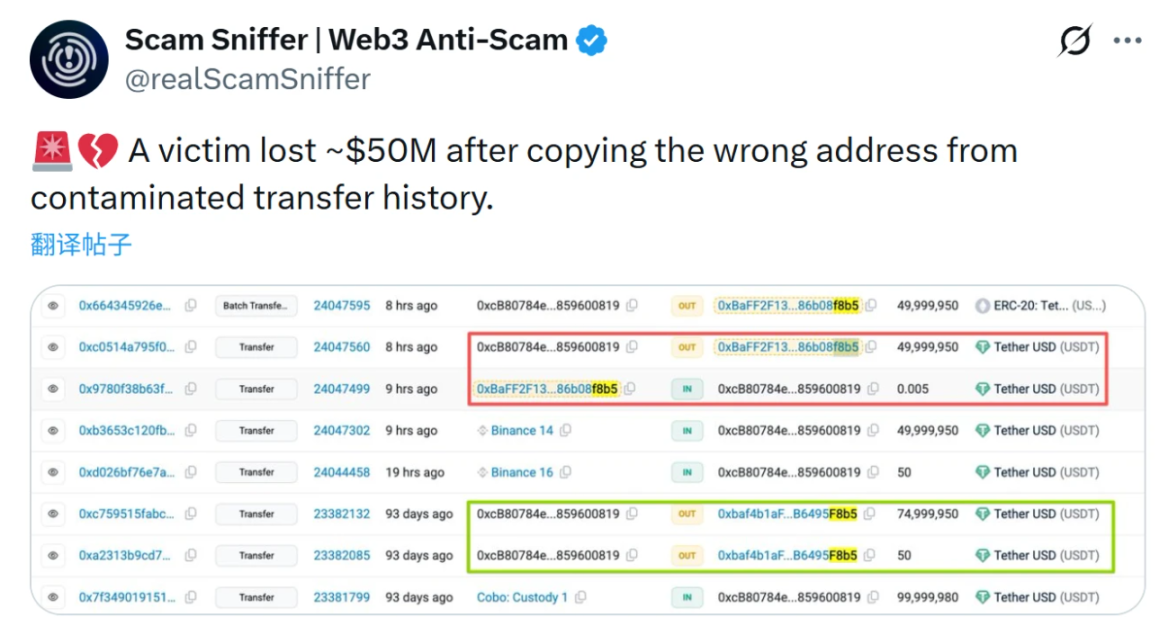

Ví dụ như vụ đầu độc địa chỉ gần đây lên tới 50 triệu USD, kẻ tấn công không cố gắng xâm nhập hệ thống, mà bằng cách tạo ra các "địa chỉ tương tự" có bốn ký tự đầu và bốn ký tự cuối giống hệt nhau, dụ người dùng hoàn tất chuyển khoản trong vội vàng. Khiếm khuyết của mô hình EOA cũng bộc lộ rõ ở đây, thực sự khó có ai đảm bảo rằng mỗi lần đều có thể, trong thời gian cực ngắn, kiểm tra một chuỗi thông tin dài hàng chục ký tự, không có ngữ nghĩa.

Xét cho cùng, logic cơ bản của mô hình EOA quyết định rằng nó không quan tâm bạn có bị lừa hay không, mà chỉ quan tâm một điều: bạn có 'ký' hay không.

Đây chính là lý do tại sao các trường hợp điển hình về đầu độc địa chỉ thành công lại thường xuyên xuất hiện trên báo chí trong hai năm gần đây, bởi vì kẻ tấn công hoàn toàn không cần làm những việc vất vả như tấn công 51%, chỉ cần tạo ra một địa chỉ đủ giống để đầu độc, và chờ người dùng bất cẩn sao chép, dán, xác nhận.

Rốt cuộc, EOA không thể phán đoán đây là một địa chỉ lạ chưa từng tương tác, cũng không thể nhận diện liệu thao tác này có sai lệch đáng kể so với mô hình hành vi lịch sử hay không. Đối với nó, đây chỉ là một lệnh giao dịch hợp pháp, hiệu lực, phải được thực thi. Và do đó, một nghịch lý lâu nay bị bỏ qua bắt đầu trở nên không thể tránh khỏi: Web3 cực kỳ an toàn ở cấp độ mật mã học, nhưng lại cực kỳ mong manh ở cấp độ tài khoản.

Vì vậy, từ góc độ này, tổn thất 3.35 tỷ USD của ngành trong năm 2025 không thể đơn giản quy kết là do "người dùng không đủ thận trọng" hay "thủ đoạn của hacker nâng cấp", mà thay vào đó là tín hiệu cho thấy khi mô hình tài khoản được đẩy tới quy mô tài chính thực tế, các khoản nợ lịch sử của nó bắt đầu tập trung bộc lộ.

II. Tính tất yếu lịch sử của AA: Sự điều chỉnh có hệ thống đối với hệ thống tài khoản Web3

Xét cho cùng, khi một lượng lớn thiệt hại xảy ra trong tình huống hệ thống 'hoạt động hoàn toàn đúng quy tắc', thì bản thân đó đã là vấn đề lớn nhất.

Ví dụ, trong thống kê của CertiK, các sự cố như tấn công lừa đảo, đầu độc địa chỉ, ủy quyền độc hại, ký nhầm... hầu như đều có một tiền đề chung: bản thân giao dịch hợp pháp, chữ ký hiệu lực, thực thi không thể đảo ngược, chúng không vi phạm quy tắc đồng thuận, cũng không kích hoạt trạng thái bất thường, thậm chí trong trình duyệt khối (block explorer) trông cũng hoàn toàn bình thường.

Có thể nói, từ góc nhìn hệ thống, đây không phải là tấn công, mà là những chỉ lệnh của người dùng được thực thi chính xác.

Xét cho cùng, mô hình EOA nén ba thứ: "danh tính", "quyền hạn", "gánh chịu rủi ro" vào cùng một khóa riêng tư. Một khi chữ ký hoàn tất, danh tính được xác nhận, quyền hạn được trao, rủi ro cũng được gánh chịu một lần, không thể thu hồi. Sự đơn giản hóa cực đoan này ở giai đoạn đầu là lợi thế về hiệu quả, nhưng khi quy mô tài sản, nhóm người tham gia và tình huống sử dụng thay đổi, nó bắt đầu bộc lộ những khiếm khuyết thể chế rõ ràng.

Đặc biệt là khi Web3 dần bước vào trạng thái sử dụng tần suất cao, xuyên giao thức, trực tuyến lâu dài, tài khoản không còn chỉ là ví lạnh (cold wallet) thao tác thỉnh thoảng, mà đảm nhận nhiều chức năng như thanh toán, ủy quyền, tương tác, thanh lý... Trong tiền đề như vậy, giả định "mỗi lần ký đều đại diện cho quyết định hoàn toàn hợp lý" đã khó có thể thành lập.

Từ góc độ này, lý do tại sao đầu độc địa chỉ luôn thành công không phải vì kẻ tấn công thông minh hơn, mà vì mô hình tài khoản không có bất kỳ cơ chế đệm nào cho những sai lầm mà con người dễ mắc phải — hệ thống sẽ không hỏi đây có phải là đối tượng chưa từng tương tác hay không, cũng không phán đoán số tiền có sai lệch đáng kể so với hành vi lịch sử hay không, càng không kích hoạt trì hoãn hoặc xác nhận lần hai vì thao tác bất thường. Đối với EOA, chỉ cần chữ ký hiệu lực, giao dịch phải được thực thi.

Trên thực tế, hệ thống tài chính truyền thống đã đưa ra câu trả lời từ lâu, dù là hạn mức chuyển khoản, thời gian suy nghĩ (cooling-off period), đóng băng tài khoản bất thường, hay phân cấp quyền hạn và ủy quyền có thể thu hồi, về bản chất đều thừa nhận một sự thật đơn giản nhưng thực tế: con người không phải lúc nào cũng hợp lý, thiết kế tài khoản phải dành chỗ cho không gian đệm.

Cũng chính trong bối cảnh như vậy, Account Abstraction (AA - Trừu tượng hóa Tài khoản) bắt đầu thể hiện vị trí lịch sử thực sự của nó. Nó giống như một sự định nghĩa lại bản chất của tài khoản, nhằm biến tài khoản từ một công cụ thực thi chữ ký thụ động, thành một chủ thể có thể quản lý ý định (intent).

Cốt lõi nằm ở chỗ, trong logic của AA, tài khoản không còn chỉ đơn thuần tương đương với một khóa riêng tư. Nó có thể có nhiều đường dẫn xác minh, có thể thiết lập quyền hạn khác biệt cho các loại thao tác khác nhau, có thể trì hoãn thực thi khi hành vi bất thường xuất hiện, thậm chí khôi phục quyền kiểm soát khi đáp ứng điều kiện cụ thể.

Đây cũng không phải là sự xa rời tinh thần phi tập trung, mà là sự điều chỉnh cho tính bền vững của nó. Tự lưu ký (self-custody) thực sự không có nghĩa là người dùng phải gánh chịu hậu quả vĩnh viễn cho một lần sai sót, mà là trong điều kiện không phụ thuộc vào lưu ký tập trung, bản thân tài khoản có khả năng chống sai sót và tự bảo vệ.

III. Sự tiến hóa của tài khoản có thể mang lại gì cho Web3?

Tác giả đã nhi