Liệu Bitcoin có bị máy tính lượng tử phá vỡ vào năm 2030 không?

- 核心观点:量子计算威胁区块链安全,需后量子密码学应对。

- 关键要素:

- 量子计算机或5-7年内破解区块链密码学。

- Shor算法可窃取私钥,Grover算法可拦截交易。

- 比特币与以太坊正探索不同升级路径。

- 市场影响:推动区块链安全升级,影响加密资产长期价值。

- 时效性标注:中期影响

Tác giả gốc: TigerResearch

Bản dịch gốc của: AididiaoJP, ForesightNews

Những tiến bộ trong điện toán lượng tử đang mang đến những rủi ro bảo mật mới cho mạng lưới blockchain. Phần này nhằm mục đích khám phá các công nghệ được thiết kế để giải quyết mối đe dọa lượng tử và xem xét cách Bitcoin và Ethereum đang chuẩn bị cho sự thay đổi này.

Những điểm chính

- Kịch bản Q-Day, trong đó máy tính lượng tử có thể phá vỡ mật mã blockchain, được ước tính sẽ xuất hiện trong vòng 5 đến 7 năm tới. BlackRock cũng đã chỉ ra rủi ro này trong đơn xin ETF Bitcoin của mình.

- Mật mã hậu lượng tử cung cấp khả năng bảo vệ chống lại các cuộc tấn công lượng tử ở ba cấp độ bảo mật: mã hóa truyền thông, ký giao dịch và bảo toàn dữ liệu.

- Các công ty như Google và AWS đã bắt đầu áp dụng mật mã hậu lượng tử, nhưng Bitcoin và Ethereum vẫn đang trong giai đoạn thảo luận ban đầu.

Một công nghệ mới đặt ra những câu hỏi chưa biết

Nếu máy tính lượng tử có thể bẻ khóa ví Bitcoin trong vài phút, liệu tính bảo mật của blockchain có thể vẫn được duy trì không?

Cốt lõi của bảo mật blockchain là bảo vệ khóa riêng tư. Để đánh cắp Bitcoin của ai đó, kẻ tấn công phải có được khóa riêng tư, điều này gần như không thể với các phương pháp tính toán hiện tại. Chỉ có khóa công khai mới hiển thị trên chuỗi, và ngay cả khi sử dụng siêu máy tính, việc trích xuất khóa riêng tư từ khóa công khai cũng sẽ mất hàng trăm năm.

Máy tính lượng tử đã thay đổi tình huống nguy hiểm này. Máy tính cổ điển xử lý tuần tự các số 0 hoặc 1, trong khi hệ thống lượng tử có thể xử lý cả hai trạng thái cùng lúc. Khả năng này về mặt lý thuyết cho phép suy ra khóa riêng từ khóa công khai.

Các chuyên gia ước tính rằng máy tính lượng tử có khả năng phá vỡ mật mã hiện đại có thể xuất hiện vào khoảng năm 2030. Thời điểm dự kiến này, được gọi là Q-Day, cho thấy vẫn còn năm đến bảy năm nữa trước khi một cuộc tấn công thực tế trở nên khả thi.

Nguồn: SEC

Các cơ quan quản lý và các tổ chức lớn đã nhận ra rủi ro này. Năm 2024, Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST) đã giới thiệu các tiêu chuẩn mật mã hậu lượng tử. BlackRock cũng lưu ý trong đơn xin ETF Bitcoin rằng những tiến bộ trong điện toán lượng tử có thể đe dọa tính bảo mật của Bitcoin.

Điện toán lượng tử không còn là một vấn đề lý thuyết xa vời nữa. Nó đã trở thành một vấn đề công nghệ đòi hỏi sự chuẩn bị thực tế hơn là chỉ dựa vào giả định.

Máy tính lượng tử thách thức bảo mật blockchain

Để hiểu cách thức hoạt động của giao dịch blockchain, hãy xem xét một ví dụ đơn giản: Ekko gửi 1 BTC cho Ryan.

Khi Ekko tạo một giao dịch với nội dung "Tôi gửi 1 BTC cho Ryan", anh ấy phải đính kèm một chữ ký duy nhất. Chữ ký này chỉ có thể được tạo bằng khóa riêng của anh ấy.

Ryan và các nút khác trong mạng sau đó sử dụng khóa công khai của Ekko để xác minh tính hợp lệ của chữ ký. Khóa công khai hoạt động như một công cụ có thể xác minh chữ ký nhưng không thể tạo lại nó. Miễn là khóa riêng của Ekko được giữ bí mật, không ai có thể làm giả chữ ký của anh ấy.

Đây là nền tảng cho bảo mật giao dịch blockchain.

Khóa riêng có thể tạo ra khóa công khai, nhưng khóa công khai không thể tiết lộ khóa riêng. Điều này đạt được bằng cách sử dụng Thuật toán Chữ ký Số Đường cong Elliptic, dựa trên mật mã đường cong Elliptic. ECDSA dựa trên tính bất đối xứng toán học: tính toán theo một hướng thì đơn giản, trong khi tính toán theo hướng ngược lại thì không khả thi về mặt tính toán.

Với sự phát triển của điện toán lượng tử, rào cản này đang dần yếu đi. Yếu tố then chốt chính là qubit.

Máy tính cổ điển xử lý tuần tự 0 hoặc 1. Một qubit có thể biểu diễn cả hai trạng thái đồng thời, cho phép tính toán song song hàng loạt. Với số lượng qubit đủ lớn, một máy tính lượng tử có thể hoàn thành trong vài giây một phép tính mà máy tính cổ điển phải mất hàng thập kỷ.

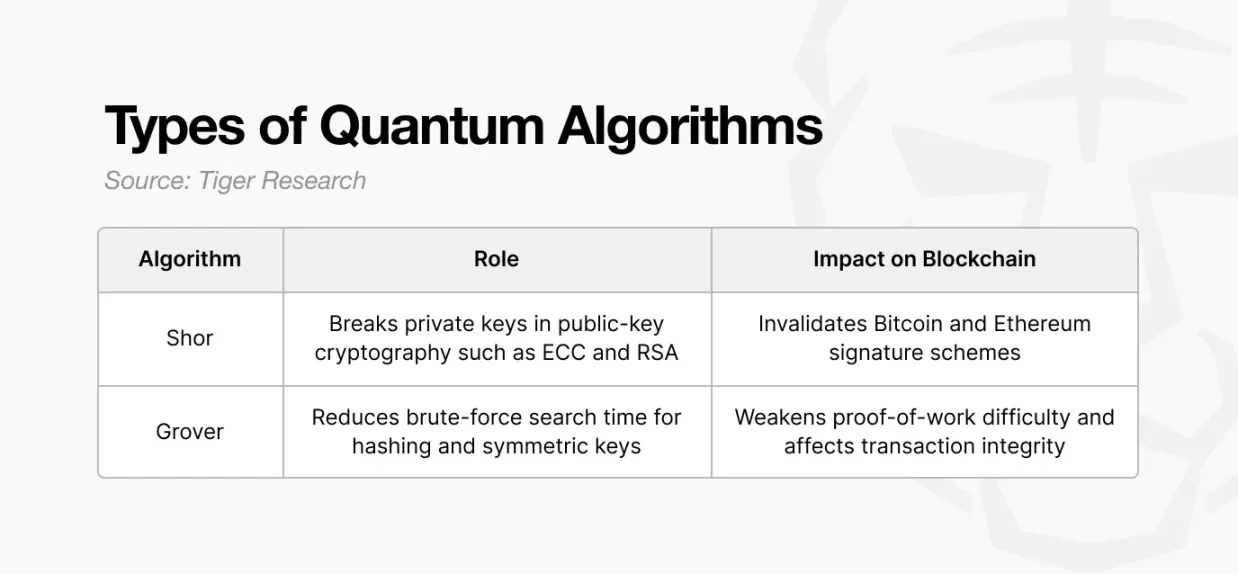

Có hai loại thuật toán lượng tử gây ra rủi ro trực tiếp cho bảo mật blockchain.

Thuật toán Shor cung cấp một cách để suy ra khóa riêng từ khóa công khai, do đó làm suy yếu mật mã khóa công khai. Thuật toán Grover làm giảm sức mạnh hiệu quả của các hàm băm bằng cách tăng tốc tìm kiếm theo kiểu thử vũ phu.

Thuật toán của Shor: Trộm cắp tài sản trực tiếp

Hầu hết bảo mật internet hiện nay đều dựa vào hai hệ thống mật mã khóa công khai: RSA và ECC.

Hầu hết bảo mật internet ngày nay đều dựa trên hai hệ thống mật mã khóa công khai: RSA và ECC. Chúng bảo vệ chống lại các cuộc tấn công từ bên ngoài bằng cách sử dụng các bài toán khó như phân tích thừa số nguyên và logarit rời rạc. Blockchain cũng sử dụng các nguyên tắc tương tự thông qua thuật toán chữ ký số đường cong elliptic dựa trên ECC.

Với sức mạnh tính toán hiện tại, phải mất hàng thập kỷ mới có thể phá vỡ những hệ thống này, do đó chúng được coi là an toàn thực tế.

Thuật toán của Shor đã thay đổi điều đó. Máy tính lượng tử chạy thuật toán của Shor có thể thực hiện phân tích thừa số nguyên lớn và tính toán logarit rời rạc ở tốc độ cao, một khả năng có thể phá vỡ RSA và ECC.

Sử dụng thuật toán Shor, kẻ tấn công lượng tử có thể suy ra khóa riêng từ khóa công khai và tùy ý chuyển giao tài sản vào địa chỉ tương ứng. Bất kỳ địa chỉ nào đã từng gửi giao dịch đều gặp rủi ro vì khóa công khai của nó sẽ hiển thị trên blockchain. Điều này có thể dẫn đến tình huống hàng triệu địa chỉ có thể gặp rủi ro cùng lúc.

Thuật toán Grover: Chặn giao dịch

Bảo mật chuỗi khối cũng dựa vào mã hóa khóa đối xứng (như AES) và hàm băm (như SHA-256).

AES được sử dụng để mã hóa các tệp ví và dữ liệu giao dịch; việc tìm khóa chính xác đòi hỏi phải thử tất cả các kết hợp có thể. SHA-256 hỗ trợ điều chỉnh độ khó bằng chứng công việc, yêu cầu thợ đào phải liên tục tìm kiếm các giá trị băm đáp ứng các điều kiện được chỉ định.

Các hệ thống này cho rằng khi một giao dịch đang chờ trong mempool, những người dùng khác không có đủ thời gian để phân tích hoặc làm giả giao dịch đó trước khi nó được đóng gói thành một khối.

Thuật toán Grover làm suy yếu giả định này. Nó tận dụng chồng chập lượng tử để tăng tốc quá trình tìm kiếm và làm giảm mức độ bảo mật hiệu quả của AES và SHA-256. Kẻ tấn công lượng tử có thể phân tích các giao dịch trong mempool theo thời gian thực và tạo ra một phiên bản giả mạo sử dụng cùng một đầu vào (UTXO) nhưng chuyển hướng đầu ra đến một địa chỉ khác.

Điều này tạo ra nguy cơ các giao dịch có thể bị chặn bởi những kẻ tấn công được trang bị máy tính lượng tử, dẫn đến việc tiền bị chuyển đến các đích không mong muốn. Việc rút tiền từ các sàn giao dịch và chuyển khoản thông thường là mục tiêu thường gặp của những vụ chặn này.

Mật mã hậu lượng tử

Làm thế nào chúng ta có thể duy trì bảo mật blockchain trong thời đại điện toán lượng tử?

Các hệ thống blockchain trong tương lai sẽ yêu cầu các thuật toán mật mã vẫn an toàn ngay cả trước các cuộc tấn công lượng tử. Các thuật toán này được gọi là mật mã hậu lượng tử.

Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST) đã đề xuất ba tiêu chuẩn PQC chính, đang được cộng đồng Bitcoin và Ethereum thảo luận như là cơ sở cho bảo mật lâu dài.

Kyber: Bảo vệ giao tiếp giữa các nút

Kyber là một thuật toán được thiết kế để cho phép hai bên trên mạng trao đổi khóa đối xứng một cách an toàn.

Các phương pháp truyền thống đã hỗ trợ cơ sở hạ tầng internet từ lâu, chẳng hạn như RSA và ECDH, dễ bị tấn công bởi thuật toán Shor và bị phơi bày trong môi trường lượng tử. Kyber giải quyết vấn đề này bằng cách sử dụng một bài toán toán học dựa trên mạng (gọi là Module-LWE), được cho là có khả năng chống lại ngay cả các cuộc tấn công lượng tử. Cấu trúc này ngăn chặn dữ liệu bị chặn hoặc giải mã trong quá trình truyền tải.

Kyber bảo vệ tất cả các đường dẫn giao tiếp: kết nối HTTPS, API sàn giao dịch và nhắn tin từ ví đến nút. Trong mạng lưới blockchain, các nút cũng có thể sử dụng Kyber khi chia sẻ dữ liệu giao dịch để ngăn chặn việc giám sát hoặc trích xuất thông tin của bên thứ ba.

Trên thực tế, Kyber đã xây dựng lại tính bảo mật của lớp truyền tải mạng cho kỷ nguyên điện toán lượng tử.

Dilithium: Xác minh chữ ký giao dịch

Dilithium là thuật toán chữ ký số được sử dụng để xác minh rằng giao dịch được tạo bởi người nắm giữ hợp pháp khóa riêng.

Quyền sở hữu trong blockchain dựa trên mô hình ECDSA, sử dụng khóa riêng để ký và khóa công khai để xác minh. Vấn đề là ECDSA dễ bị tấn công bởi thuật toán Shor. Bằng cách truy cập khóa công khai, kẻ tấn công lượng tử có thể suy ra khóa riêng tương ứng, cho phép làm giả chữ ký và đánh cắp tài sản.

Dilithium tránh được rủi ro này bằng cách sử dụng cấu trúc dạng lưới kết hợp Module-SIS và LWE. Ngay cả khi kẻ tấn công phân tích khóa công khai và chữ ký, khóa riêng tư vẫn không thể bị suy ra, và thiết kế vẫn an toàn trước các cuộc tấn công lượng tử. Việc áp dụng Dilithium có thể ngăn chặn việc giả mạo chữ ký, trích xuất khóa riêng tư và trộm cắp tài sản quy mô lớn.

Nó bảo vệ cả quyền sở hữu tài sản và tính xác thực của mỗi giao dịch.

SPHINCS+: Lưu trữ hồ sơ dài hạn

SPHINCS+ sử dụng cấu trúc cây băm đa cấp. Mỗi chữ ký được xác minh thông qua một đường dẫn cụ thể trên cây, và vì một giá trị băm đơn lẻ không thể bị đảo ngược để lấy dữ liệu đầu vào, nên hệ thống vẫn an toàn ngay cả trước các cuộc tấn công lượng tử.

Khi giao dịch của Ekko và Ryan được thêm vào một khối, hồ sơ sẽ trở thành vĩnh viễn. Điều này có thể được ví như dấu vân tay của tài liệu.

SPHINCS+ chuyển đổi từng phần của giao dịch thành một giá trị băm, tạo ra một mẫu duy nhất. Chỉ cần một ký tự trong tài liệu thay đổi, dấu vân tay của ký tự đó sẽ bị thay đổi hoàn toàn. Tương tự, việc sửa đổi bất kỳ phần nào của giao dịch sẽ thay đổi toàn bộ chữ ký.

Ngay cả nhiều thập kỷ sau, bất kỳ nỗ lực nào nhằm thay đổi giao dịch Ekko và Ryan đều sẽ bị phát hiện ngay lập tức. Mặc dù chữ ký do SPHINCS+ tạo ra tương đối lớn, nhưng nó rất phù hợp với dữ liệu tài chính hoặc hồ sơ chính phủ cần duy trì khả năng xác minh trong thời gian dài. Máy tính lượng tử sẽ cực kỳ khó làm giả hoặc sao chép dấu vân tay này.

Tóm lại, công nghệ PQC xây dựng ba lớp bảo vệ chống lại các cuộc tấn công lượng tử trong giao dịch 1 BTC tiêu chuẩn: Kyber để mã hóa thông tin liên lạc, Dilithium để xác minh chữ ký và SPHINCS+ để đảm bảo tính toàn vẹn của bản ghi.

Bitcoin và Ethereum: Con đường khác nhau, đích đến giống nhau

Bitcoin nhấn mạnh tính bất biến, trong khi Ethereum ưu tiên khả năng thích ứng. Các nguyên tắc thiết kế này được hình thành dựa trên các sự kiện trong quá khứ và ảnh hưởng đến cách mỗi mạng lưới giải quyết mối đe dọa của điện toán lượng tử.

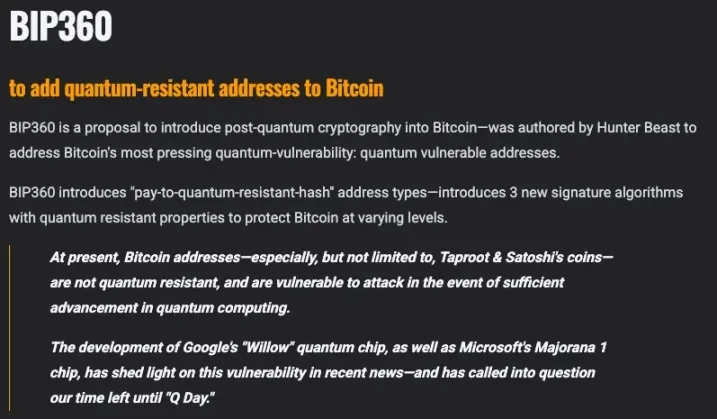

Bitcoin: Bảo vệ chuỗi hiện có bằng cách giảm thiểu những thay đổi

Sự nhấn mạnh vào tính bất biến của Bitcoin bắt nguồn từ sự kiện tràn giá trị năm 2010. Một hacker đã khai thác lỗ hổng để tạo ra 184 tỷ BTC, và cộng đồng đã vô hiệu hóa nó trong vòng năm giờ thông qua một đợt soft fork. Sau sự cố khẩn cấp này, nguyên tắc "giao dịch đã xác nhận không bao giờ được thay đổi" đã trở thành cốt lõi trong bản sắc của Bitcoin. Tính bất biến này duy trì niềm tin nhưng cũng gây khó khăn cho những thay đổi cấu trúc nhanh chóng.

Triết lý này mở rộng sang phương pháp tiếp cận bảo mật lượng tử của Bitcoin. Các nhà phát triển đồng ý rằng việc nâng cấp là cần thiết, nhưng việc thay thế toàn bộ chuỗi thông qua hard fork được coi là quá rủi ro đối với sự đồng thuận của mạng lưới. Do đó, Bitcoin đang khám phá quá trình chuyển đổi dần dần thông qua mô hình di chuyển kết hợp.

Nguồn: bip360.org

Triết lý này mở rộng sang phương pháp tiếp cận bảo mật lượng tử của Bitcoin. Các nhà phát triển đồng ý rằng việc nâng cấp là cần thiết, nhưng việc thay thế toàn bộ chuỗi thông qua hard fork được coi là quá rủi ro đối với sự đồng thuận của mạng lưới. Do đó, Bitcoin đang khám phá quá trình chuyển đổi dần dần thông qua mô hình di chuyển kết hợp.

Nếu được thông qua, người dùng sẽ có thể sử dụng đồng thời cả địa chỉ ECDSA truyền thống và địa chỉ PQC mới. Ví dụ: nếu tiền của Ekko được lưu giữ trong một địa chỉ Bitcoin cũ, anh ấy có thể dần dần chuyển chúng sang địa chỉ PQC khi Ngày Q đến gần. Tính bảo mật được cải thiện nhờ mạng lưới nhận dạng đồng thời cả hai định dạng mà không cần phải chuyển đổi gây gián đoạn.

Những thách thức vẫn còn rất lớn. Hàng trăm triệu ví cần được di chuyển, và vẫn chưa có giải pháp rõ ràng nào cho những ví bị mất khóa riêng tư. Những ý kiến trái chiều trong cộng đồng cũng có thể làm tăng nguy cơ phân nhánh chuỗi.

Ethereum: Đạt được sự chuyển đổi nhanh chóng thông qua thiết kế lại kiến trúc linh hoạt

Nguyên lý thích ứng của Ethereum bắt nguồn từ vụ hack DAO năm 2016. Khi khoảng 3,6 triệu ETH bị đánh cắp, Vitalik Buterin và Ethereum Foundation đã thực hiện một hard fork để đảo ngược tình hình.

Quyết định này đã chia cộng đồng thành Ethereum (ETH) và Ethereum Classic (ETC). Kể từ đó, khả năng thích ứng đã trở thành một đặc điểm nổi bật của Ethereum và là yếu tố then chốt trong khả năng thực hiện những thay đổi nhanh chóng.

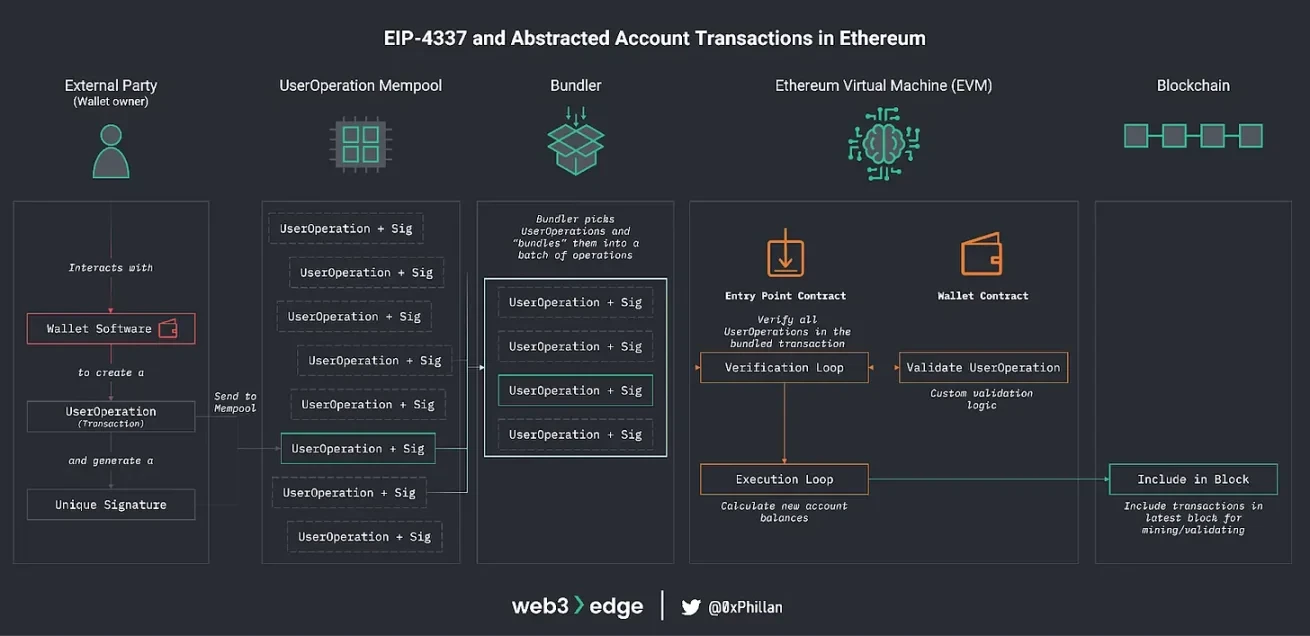

Nguồn: web3edge

Trước đây, tất cả người dùng Ethereum đều dựa vào các tài khoản bên ngoài, vốn chỉ có thể gửi giao dịch bằng thuật toán chữ ký ECDSA. Vì mọi người dùng đều sử dụng cùng một mô hình mật mã, việc thay đổi sơ đồ chữ ký đòi hỏi phải hard fork trên toàn mạng.

EIP-4337 đã thay đổi cấu trúc này, cho phép các tài khoản hoạt động như hợp đồng thông minh. Mỗi tài khoản có thể xác định logic xác minh chữ ký riêng, cho phép người dùng áp dụng các lược đồ chữ ký thay thế mà không cần sửa đổi toàn bộ mạng. Thuật toán chữ ký giờ đây có thể được thay thế ở cấp độ tài khoản, thay vì thông qua các nâng cấp trên toàn giao thức.

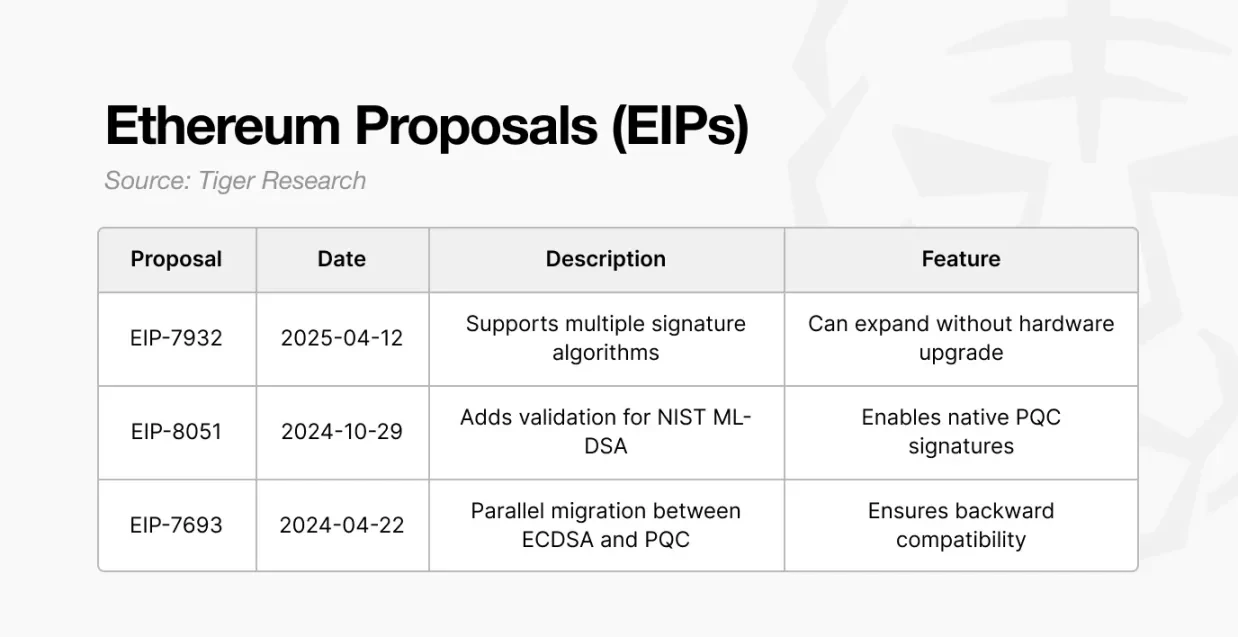

Dựa trên điều này, một số đề xuất đã xuất hiện để ủng hộ việc áp dụng PQC:

- EIP-7693: Giới thiệu lộ trình di chuyển kết hợp hỗ trợ quá trình chuyển đổi dần dần sang chữ ký PQC trong khi vẫn duy trì khả năng tương thích với ECDSA.

- EIP-8051: Áp dụng tiêu chuẩn NISTPQC trên chuỗi để kiểm tra chữ ký PQC trong điều kiện mạng thực tế.

- EIP-7932: Cho phép các giao thức nhận dạng và xác minh đồng thời nhiều thuật toán chữ ký, cho phép người dùng lựa chọn phương pháp ưa thích của mình.

Trên thực tế, người dùng ví dựa trên ECDSA có thể chuyển sang ví PQC dựa trên Dilithium khi xuất hiện mối đe dọa lượng tử. Quá trình chuyển đổi này diễn ra ở cấp độ tài khoản và không yêu cầu thay thế toàn bộ chuỗi.

Tóm lại, Bitcoin đặt mục tiêu duy trì cấu trúc hiện tại trong khi tích hợp PQC song song, trong khi Ethereum đang thiết kế lại mô hình tài khoản để tích hợp trực tiếp PQC. Cả hai đều theo đuổi cùng một mục tiêu là kháng lượng tử, nhưng Bitcoin dựa trên sự tiến hóa bảo thủ, trong khi Ethereum áp dụng đổi mới cấu trúc.

Trong khi blockchain vẫn đang được tranh luận thì thế giới đã thay đổi.

Cơ sở hạ tầng internet toàn cầu đã bắt đầu chuyển đổi sang các tiêu chuẩn bảo mật mới.

Các nền tảng Web2, được hỗ trợ bởi quy trình ra quyết định tập trung, đang phát triển nhanh chóng. Google đã bắt đầu cho phép trao đổi khóa hậu lượng tử theo mặc định trong trình duyệt Chrome vào tháng 4 năm 2024 và đã triển khai nó trên hàng tỷ thiết bị. Microsoft đã công bố kế hoạch di chuyển trên toàn tổ chức với mục tiêu áp dụng PQC toàn diện vào năm 2033. AWS đã bắt đầu sử dụng PQC lai vào cuối năm 2024.

Blockchain đang đối mặt với nhiều tình huống khác nhau. BIP-360 của Bitcoin vẫn đang được thảo luận, trong khi EIP-7932 của Ethereum đã được đệ trình trong nhiều tháng nhưng vẫn chưa có mạng thử nghiệm công khai. Vitalik Buterin đã vạch ra một lộ trình chuyển đổi dần dần, nhưng vẫn chưa rõ liệu quá trình chuyển đổi có thể hoàn tất trước khi các cuộc tấn công lượng tử trở nên khả thi hay không.

Một báo cáo của Deloitte ước tính rằng khoảng 20% đến 30% địa chỉ Bitcoin đã tiết lộ khóa công khai của họ. Hiện tại, chúng được bảo mật, nhưng có thể trở thành mục tiêu khi máy tính lượng tử phát triển vào những năm 2030. Nếu mạng lưới thực hiện hard fork vào giai đoạn đó, khả năng chia tách là rất cao. Cam kết về tính bất biến của Bitcoin, mặc dù là nền tảng cho bản sắc của nó, cũng khiến việc thay đổi nhanh chóng trở nên khó khăn.

Cuối cùng, điện toán lượng tử đặt ra những thách thức cả về công nghệ lẫn quản trị. Web2 đã bắt đầu quá trình chuyển đổi. Blockchain vẫn đang tranh luận xem nên bắt đầu như thế nào. Câu hỏi quyết định sẽ không phải là ai hành động trước, mà là ai có thể hoàn thành quá trình chuyển đổi một cách an toàn.