Cần phải hoạt động trên chuỗi, thêm khóa bảo mật vào khóa ví

Trong thế giới Web3.0, tính bảo mật của khóa riêng và từ gốc là quan trọng nhất. Sau khi sở hữu chúng, người ta có thể truy cập vào tài sản kỹ thuật số của mình theo ý muốn, do đó, việc mất hoặc đánh cắp chúng có thể dẫn đến thiệt hại lớn cho tài sản của người dùng.

Với sự gia tăng của các ứng dụng ví di động trong không gian Web 3.0, điều quan trọng là phải hiểu các cơ chế bảo mật khác nhau để bảo vệ các khóa này.

Bài viết này tóm tắt các cấp độ bảo vệ an ninh khác nhau được cung cấp bởi các ứng dụng ví di động Web3.0. Thông qua nghiên cứu về chín ví di động mã nguồn mở phổ biến, chúng tôi đã thảo luận về cách những ví phổ biến này triển khai khóa cá nhân hoặc cụm từ ghi nhớ của người dùng trong thực tế, từ bảo vệ bằng mật khẩu đơn giản đến môi trường thực thi đáng tin cậy được phần cứng hỗ trợ, v.v. để bảo vệ an ninh. Qua nghiên cứu, chúng tôi nhận thấy rằng một số cơ chế bảo vệ an ninh này có thể giải quyết hiệu quả một số cuộc tấn công đánh cắp khóa riêng phổ biến. Tuy nhiên, chúng tôi cũng nhận thấy rằng các mối đe dọa từ cấp hệ thống (chẳng hạn như khai thác root, v.v.) phần lớn đã bị bỏ qua.

Lõi bảo mật ví: bảo vệ khóa riêng

Dữ liệu quan trọng nhất trong ứng dụng ví di động là khóa riêng và cụm từ hạt giống.

Do đó, mối đe dọa nghiêm trọng nhất đối với các ứng dụng ví di động là rò rỉ khóa riêng tư hoặc cụm từ gốc của chúng. Để giảm thiểu mối đe dọa này một cách hợp lý, một ứng dụng ví di động được thiết kế tốt phải có cách tiếp cận có hệ thống để bảo mật khóa cá nhân trong các giai đoạn lưu trữ hoặc sử dụng.

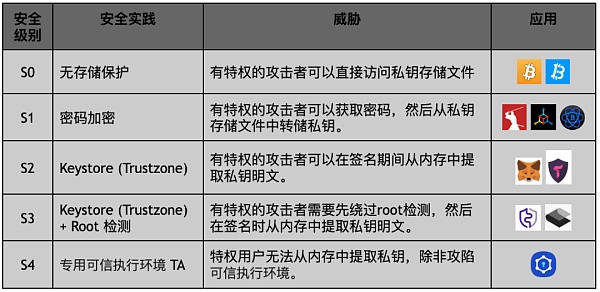

Trong bảng trên, chúng tôi tóm tắt các phương pháp phổ biến được ví Web3.0 sử dụng để bảo vệ khóa cá nhân của người dùng trên thiết bị di động Android. Bảng này tóm tắt các phương pháp phổ biến để bảo vệ khóa riêng tư và cụm từ gốc trong ví trên thiết bị di động Android. Các biện pháp bảo mật cho từng cấp độ được liệt kê theo thứ tự tăng dần cấp độ bảo mật và bao gồm các mối đe dọa tương ứng mà nó không giải quyết đầy đủ.

Bằng cách kiểm tra chín ví Web 3.0 mã nguồn mở phổ biến, chúng tôi có thể phân loại chúng thành các cấp độ bảo mật khác nhau và hiểu rõ hơn về cách áp dụng các phương pháp này trong thế giới thực.

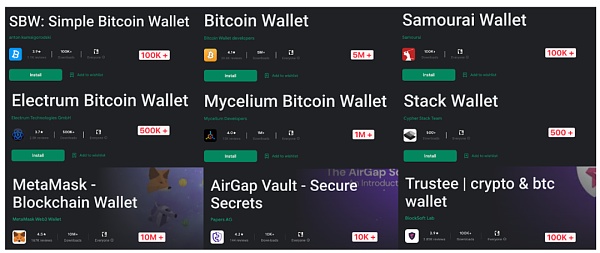

Hình ảnh bên dưới cũng hiển thị tên của các ứng dụng ví di động này và số lượt tải xuống của chúng trên Cửa hàng Google Play.

Bảo mật Ví: Từ S 0 đến S 4

tiêu đề phụ

S 0 (không bảo vệ bộ nhớ)

Thực tiễn bảo mật của cấp độ S 0 là lưu trữ tất cả thông tin cá nhân của người dùng trong không gian lưu trữ của ứng dụng, bao gồm các khóa riêng và cụm từ ghi nhớ, v.v. Điều này thường ngăn người dùng hoặc ứng dụng không có đặc quyền truy cập trực tiếp vào các tệp lưu trữ.

Mô tả hình ảnh

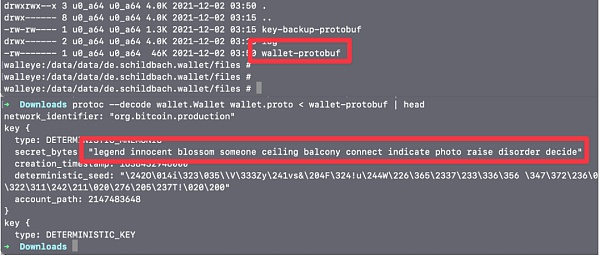

Khôi phục ví Bitcoin từ tệp Protobuf

Điều đáng chú ý là việc giành được các quyền đặc quyền trên thiết bị Android không phải là không thể. Ngoài việc người dùng chủ động chọn cách root thiết bị của họ và bị lạm dụng bởi các ứng dụng độc hại, tội phạm mạng khai thác lỗ hổng để giành quyền là một mối đe dọa mới trên thiết bị Android.

Mô tả hình ảnh

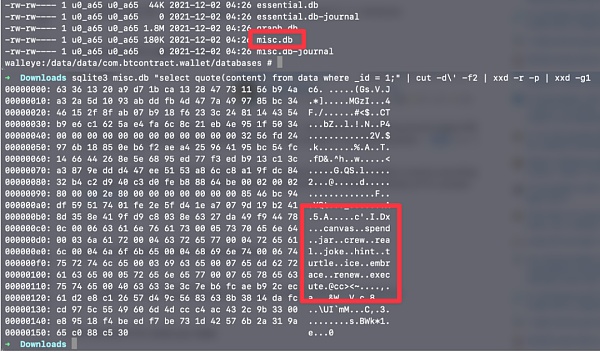

Khôi phục ví Bitcoin đơn giản từ cơ sở dữ liệu Sqlite

tiêu đề phụ

S 1 (mã hóa mật khẩu)

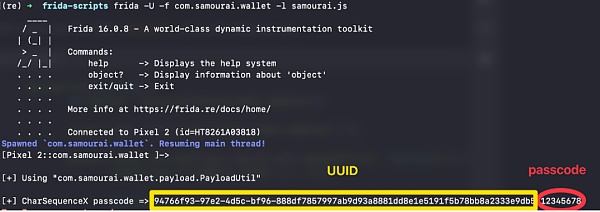

Cấp độ bảo mật ví S1 là sử dụng mật khẩu do người dùng xác định để mã hóa tệp lưu trữ chứa khóa riêng tư và cụm từ ghi nhớ, điều này ngăn người dùng hoặc ứng dụng không có đặc quyền truy cập trực tiếp vào tệp lưu trữ. Tuy nhiên, khi ứng dụng khởi động, tệp được lưu trữ phải được giải mã, cho phép người dùng hoặc ứng dụng có đặc quyền xâm nhập vào ví và chặn mật khẩu được mã hóa. Điều này cho phép họ giải mã cục bộ hoặc trực tiếp cưỡng bức tệp khóa được mã hóa.

Mô tả hình ảnh

tiêu đề phụ

S 2 [Keystore(Trustzone)]

Để ngăn kẻ tấn công chặn khóa mã hóa của tệp kho khóa trong bộ nhớ, một số ứng dụng ví, chẳng hạn như Metamask, sử dụng hệ thống Kho khóa của Android để tạo và sử dụng khóa mã hóa.

Hệ thống kho khóa được triển khai bởi một ứng dụng đáng tin cậy chạy trong Môi trường thực thi tin cậy (TEE) của Android. Môi trường này được cách ly với hệ điều hành chính và được bảo vệ bởi các tính năng bảo mật dựa trên phần cứng. Bằng cách sử dụng hệ thống Keystore, quá trình mã hóa hoặc giải mã các tệp được lưu trữ diễn ra trong TEE, giảm khả năng khóa mã hóa bị xâm phạm.

tiêu đề phụ

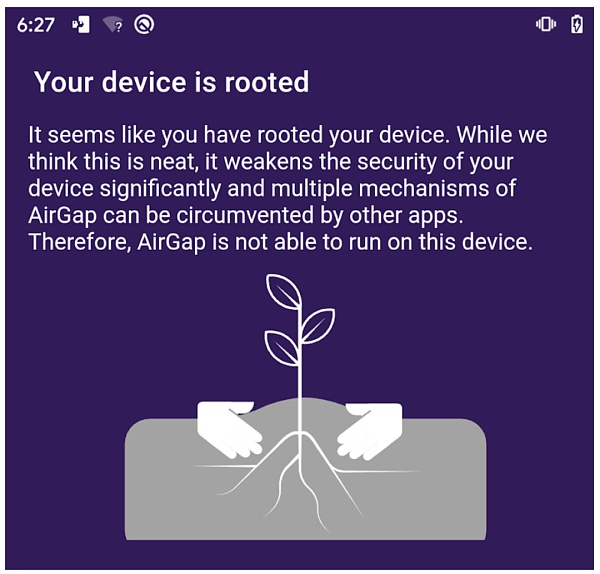

S 3 [Keystore(Trustzone)+phát hiện gốc]

Để tăng tính bảo mật của bảo vệ cấp S2, một số ứng dụng ví tiến thêm một bước để bảo vệ tài sản của người dùng bằng cách kiểm tra xem thiết bị di động đã được root hay chưa. Việc phát hiện này giúp đảm bảo tính toàn vẹn của thiết bị vì thiết bị đã được root sẽ dễ bị kẻ tấn công khai thác hơn.

tiêu đề phụ

S 4 (Môi trường thực thi tin cậy chuyên dụng TA Ứng dụng đáng tin cậy)

Mức độ bảo mật cao nhất trong các ứng dụng ví di động là sử dụng Môi trường thực thi tin cậy (TEE) chuyên dụng để lưu trữ và xử lý thông tin khóa cá nhân. Điều này đạt được bằng cách cài đặt Ứng dụng đáng tin cậy dựa trên TEE (TA) chuyên dụng trên thiết bị.

Ví dụ: phương pháp bảo vệ này hiện đang được ứng dụng chuỗi khối Samsung sử dụng trên một số điện thoại thông minh cao cấp của Samsung. Cách tiếp cận này cung cấp khả năng bảo vệ bổ sung vì thông tin khóa cá nhân chỉ được lưu trữ và sử dụng trong TEE, được tách biệt khỏi hệ điều hành chính và chỉ có thể truy cập được bằng mã đáng tin cậy của nhà cung cấp. Ngay cả người dùng hoặc ứng dụng đặc quyền cũng không thể truy cập trực tiếp thông tin này. Tuy nhiên, cách tiếp cận này bị hạn chế ở chỗ nó yêu cầu các nhà sản xuất điện thoại thông minh cung cấp giao diện cụ thể cho các nhà phát triển ví sử dụng TEE.

Bảo mật ứng dụng ví di động

Trong bảo vệ cấp độ S 3, chúng tôi đã đề cập rằng tính năng phát hiện gốc có thể được sử dụng cùng với hệ thống Keystore để bảo vệ thông tin cá nhân của người dùng. Lưu ý rằng chúng tôi coi việc phát hiện gốc là một khía cạnh quan trọng để đảm bảo thiết bị duy trì tính toàn vẹn cơ bản và nên được triển khai cùng với bất kỳ biện pháp bảo mật nào để đảm bảo mức độ bảo vệ cao hơn.

Tuy nhiên, điều quan trọng cần lưu ý: các kỹ thuật phát hiện gốc có thể khác nhau và không nhất thiết phải hiệu quả. Ví dụ: trong khi Airgap Vault r đã được root trên thiết bị thử nghiệm của chúng tôi, Samourai Wallet đã không phát hiện thành công các thiết bị đã root trong cùng một môi trường thử nghiệm.

Hơn nữa, nghiên cứu này chỉ bao gồm các ứng dụng ví phần mềm trên thiết bị di động mà không có bất kỳ triển khai phần cứng bổ sung nào. Cả ví Web 3.0 dựa trên phần cứng và bảo mật ví lạnh đều cung cấp các tính năng bảo mật hấp dẫn và mỗi loại đều xứng đáng có bài viết chi tiết.

tóm tắt

tóm tắt

Trong bài báo này, nhóm chuyên gia của CertiK phân tích các mối đe dọa mà các ứng dụng ví Web3.0 trên thiết bị di động phải đối mặt, đặc biệt là việc lưu trữ khóa riêng và các mối đe dọa tiềm ẩn liên quan. Thông qua thử nghiệm và nghiên cứu trên 9 ứng dụng ví phổ biến khác nhau, nhóm chuyên gia của CertiK đã tiết lộ mức độ bảo mật được sử dụng bởi từng ứng dụng và nhận thấy rằng hầu hết các ví lớn đều sử dụng công nghệ bảo vệ khóa dựa trên phần cứng để giải quyết mã hóa. hệ thống trên Android.

Tuy nhiên, chúng tôi cũng nhận thấy rằng hầu hết các ví không kiểm tra tính toàn vẹn của thiết bị, chẳng hạn như thiết bị có được root hay không, điều này có thể gây ra sự cố bảo mật khi thực hiện các thao tác khóa riêng trong bộ nhớ. Ngoài năm cấp độ thực tiễn bảo mật mà chúng tôi tóm tắt trong bài viết này, chúng tôi tin rằng các nhà phát triển ví cũng nên chú ý đến cách tận dụng tối đa thiết kế Trustzone trên Android để giảm thiểu rủi ro phổ biến tốt hơn. Chúng tôi sẽ tiếp tục giới thiệu chủ đề này trong các bài viết tới và hỗ trợ các nhà phát triển bảo vệ tài sản của người dùng tốt hơn.