เมื่อการแฮ็กกลายเป็นทีมงานระดับชาติและปัญญาประดิษฐ์: รายการตรวจสอบการทดสอบตนเองด้านความปลอดภัยสำหรับโครงการคริปโตในปี 2026

- 核心观点:加密安全威胁从链上漏洞转向系统性风险。

- 关键要素:

- CEX单次攻击损失远超DeFi,权限滥用成主因。

- AI能自动化攻击链,成本低至1.22美元/合约。

- 国家级黑客通过远程招聘渗透,威胁组织安全。

- 市场影响:迫使行业建立多层、持续的安全行动框架。

- 时效性标注:中期影响

ในปี 2025 อุตสาหกรรมคริปโตเคอร์เรนซีดู “เป็นผู้ใหญ่” มากขึ้นกว่าเมื่อไม่กี่ปีที่ผ่านมา: แม่แบบสัญญาได้รับการกำหนดมาตรฐานมากขึ้น บริษัทตรวจสอบบัญชีเริ่มเข้ามามีบทบาท และฟีเจอร์ AI ก็ค่อยๆ ปรากฏในเครื่องมือรักษาความปลอดภัยต่างๆ โดยรวมแล้ว ความเสี่ยงดูเหมือนจะได้รับการลดทอนอย่างเป็นระบบ

สิ่งที่เปลี่ยนแปลงไปอย่างแท้จริงคือโครงสร้างของการโจมตี

จำนวนช่องโหว่บนบล็อกเชนลดลง แต่เหตุการณ์เพียงครั้งเดียวยังคงสามารถทำลายงบดุลขององค์กรทั้งหมดได้ ปัญญาประดิษฐ์ในปัจจุบันส่วนใหญ่ใช้เป็นเครื่องมือจำลองและตรวจสอบ แต่ก็กำลังเปลี่ยนแปลงความเร็วในการสร้างสคริปต์โจมตีอย่างเงียบๆ และแฮกเกอร์นอกบล็อกเชนที่ได้รับการสนับสนุนจากรัฐเริ่มมองว่าการสรรหาบุคลากรทางไกล แพลตฟอร์มฟรีแลนซ์ และซอฟต์แวร์การทำงานร่วมกันขององค์กรเป็นสนามรบหลักใหม่ของพวกเขา

กล่าวอีกนัยหนึ่ง ปัญหาด้านความปลอดภัยไม่ได้อยู่ที่ว่า "ใครเขียนโค้ดได้สะอาดกว่ากัน" แต่เป็นเรื่อง "ใครมีระบบที่ทนทานต่อการใช้งานในทางที่ผิดและการเจาะระบบได้มากกว่ากัน" สำหรับหลายทีม ความเสี่ยงที่ใหญ่ที่สุดไม่ได้อยู่ที่บล็อกเชน แต่กลับอยู่ที่ชั้นที่พวกเขาไม่ได้มองว่าเป็นปัญหาด้านความปลอดภัยมากนัก เช่น บัญชีและการอนุญาต บุคคลและกระบวนการ และวิธีที่องค์ประกอบเหล่านี้ล้มเหลวภายใต้แรงกดดัน

บทความนี้พยายามนำเสนอแผนผังแบบง่ายๆ ที่ยังคงใช้ได้จนถึงปี 2026: ตั้งแต่ตรรกะบนบล็อกเชนไปจนถึงบัญชีและกุญแจ ไปจนถึงทีมงาน ห่วงโซ่อุปทาน และการรับมือหลังเกิดเหตุการณ์ ปัญหาด้านความปลอดภัยที่อุตสาหกรรมคริปโตกำลังเผชิญอยู่กำลังเปลี่ยนจาก "รายการช่องโหว่" ไปเป็นชุดกรอบการทำงานที่สามารถนำไปปฏิบัติได้จริงและต้องนำไปใช้

การโจมตีบนบล็อกเชน: เกิดขึ้นน้อยลง แต่มีค่าใช้จ่ายสูงขึ้นเรื่อยๆ

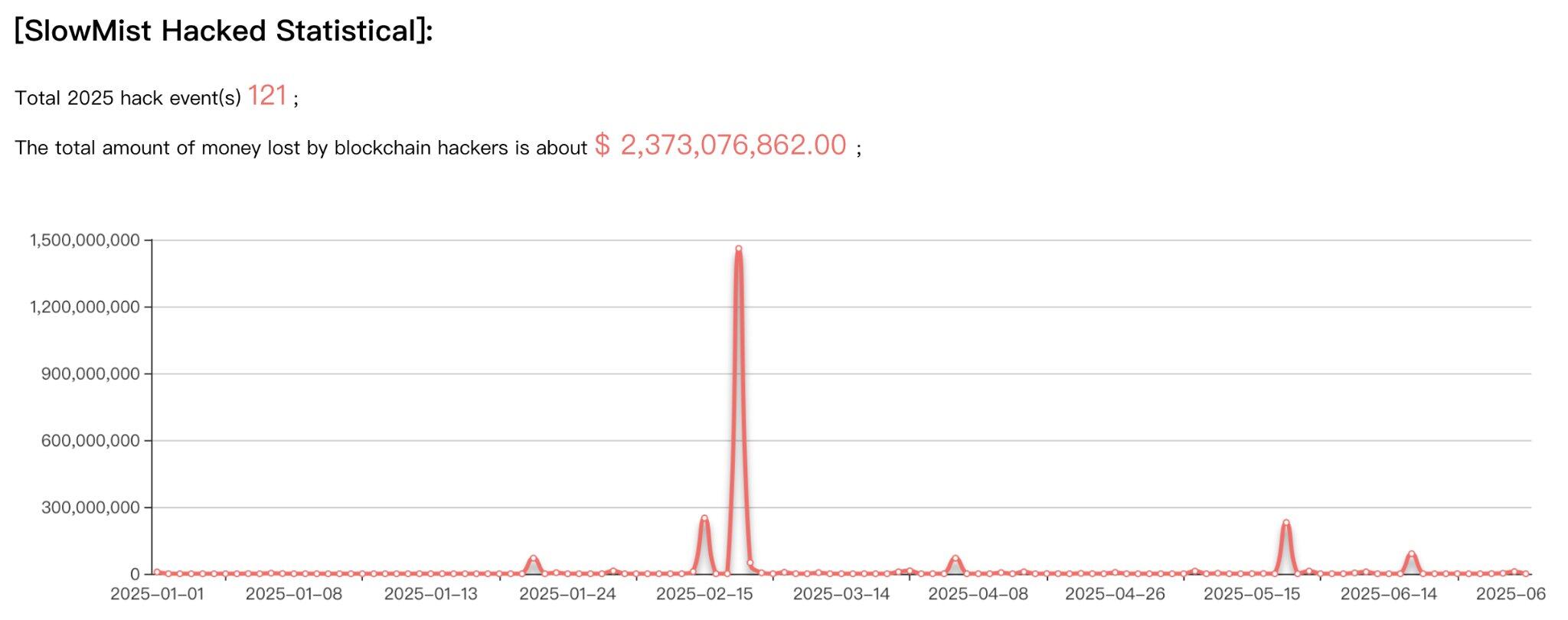

การโจมตีคริปโตเคอร์เรนซีในปีนี้แสดงให้เห็นถึงความสมดุลแบบใหม่: จำนวนเหตุการณ์ลดลง แต่พลังทำลายล้างของการโจมตีแต่ละครั้งกลับเพิ่มขึ้นอย่างมาก รายงานกลางปี 2025 ของ SlowMist แสดงให้เห็นว่าอุตสาหกรรมคริปโตเคอร์เรนซีประสบกับเหตุการณ์ด้านความปลอดภัย 121 ครั้งในช่วงครึ่งแรกของปี ซึ่งลดลง 45% จาก 223 ครั้งในช่วงเดียวกันของปีที่แล้ว นี่ควรจะเป็นข่าวดี แต่ความสูญเสียจากการโจมตีเหล่านี้กลับพุ่งสูงขึ้นจาก 1.43 พันล้านดอลลาร์เป็นประมาณ 2.37 พันล้านดอลลาร์ เพิ่มขึ้น 66%

ปัจจุบันผู้โจมตีไม่เสียเวลาไปกับเป้าหมายที่มีมูลค่าต่ำอีกต่อไป แต่หันมามุ่งเน้นไปที่สินทรัพย์ที่มีมูลค่าสูงและจุดเข้าถึงที่มีอุปสรรคทางเทคโนโลยีสูงแทน

ที่มา: รายงานครึ่งปีของ SlowMist ปี 2025

DeFi: จากการเก็งกำไรต้นทุนต่ำ สู่เกมเพลย์ไฮเทค

ระบบการเงินแบบกระจายอำนาจ (DeFi) ยังคงเป็นสนามรบหลักสำหรับผู้โจมตี โดยคิดเป็น 76% ของการโจมตีทั้งหมด อย่างไรก็ตาม แม้จะมีจำนวนการโจมตีสูง (รวม 92 ครั้ง) แต่ความเสียหายต่อโปรโตคอล DeFi ลดลงจาก 659 ล้านดอลลาร์ในปี 2024 เหลือ 470 ล้านดอลลาร์ แนวโน้มนี้บ่งชี้ว่าความปลอดภัยของสัญญาอัจฉริยะกำลังดีขึ้นเรื่อยๆ และการนำการตรวจสอบอย่างเป็นทางการ โปรแกรมการให้รางวัลสำหรับการค้นหาข้อบกพร่อง และเครื่องมือป้องกันการทำงานมาใช้กันอย่างแพร่หลาย กำลังสร้างการป้องกันที่แข็งแกร่งยิ่งขึ้นสำหรับ DeFi

อย่างไรก็ตาม นี่ไม่ได้หมายความว่าโปรโตคอล DeFi นั้นปลอดภัย ผู้โจมตีได้เปลี่ยนเป้าหมายไปที่ช่องโหว่ที่ซับซ้อนมากขึ้น เพื่อแสวงหาโอกาสที่จะให้ผลตอบแทนที่สูงกว่า ในขณะเดียวกัน ตลาดแลกเปลี่ยนแบบรวมศูนย์ (CEX) กลายเป็นแหล่งที่มาหลักของการสูญเสีย แม้จะมีเพียง 11 การโจมตี แต่ความเสียหายรวมสูงถึง 1.883 พันล้านดอลลาร์ โดยมีตลาดแลกเปลี่ยนที่มีชื่อเสียงแห่งหนึ่งประสบกับการสูญเสียครั้งเดียวถึง 1.46 พันล้านดอลลาร์ ซึ่งเป็นการโจมตีครั้งเดียวที่ใหญ่ที่สุดครั้งหนึ่งในประวัติศาสตร์คริปโต (แม้แต่จะแซงหน้าการโจมตี Ronin ที่มีมูลค่า 625 ล้านดอลลาร์) การโจมตีเหล่านี้ไม่ได้อาศัยช่องโหว่บนบล็อกเชน แต่เกิดจากการแฮ็กบัญชี การใช้สิทธิ์ภายในในทางที่ผิด และการโจมตีโดยใช้กลวิธีทางสังคม

ข้อมูลที่เปิดเผยในรายงานฉบับนี้บอกเล่าเรื่องราวที่ชัดเจน: ตลาดแลกเปลี่ยนแบบรวมศูนย์ (CEX) ประสบกับการโจมตีน้อยกว่า DeFi อย่างมาก แต่กลับต้องสูญเสียโดยรวมสูงกว่าอย่างเห็นได้ชัด โดยเฉลี่ยแล้ว "ผลตอบแทน" จากการโจมตี CEX นั้นมากกว่าการโจมตีโปรโตคอล DeFi ถึงกว่า 30 เท่า

ความ "ไร้ประสิทธิภาพ" นี้ยังนำไปสู่การแบ่งขั้วของเป้าหมายการโจมตีอีกด้วย:

- สนามรบ DeFi: เข้มข้นด้วยเทคโนโลยี – ผู้โจมตีจำเป็นต้องมีความเข้าใจอย่างลึกซึ้งเกี่ยวกับตรรกะของสัญญาอัจฉริยะ เพื่อค้นหาช่องโหว่การเข้าถึงซ้ำ และเพื่อใช้ประโยชน์จากข้อบกพร่องในกลไกการกำหนดราคา AMM

- สนามรบ CEX: ต้องขออนุญาตอย่างเข้มงวด – เป้าหมายไม่ใช่การถอดรหัส แต่เป็นการขอสิทธิ์เข้าถึงบัญชี คีย์ API และสิทธิ์ในการลงนามสำหรับกระเป๋าเงินดิจิทัลแบบหลายลายเซ็น

ในขณะเดียวกัน วิธีการโจมตีก็กำลังพัฒนาขึ้นเช่นกัน มีการโจมตีรูปแบบใหม่เกิดขึ้นมากมายในช่วงครึ่งแรกของปี 2025 ได้แก่ การโจมตีแบบฟิชชิงโดยใช้กลไกการอนุญาต EIP-7702 การหลอกลวงด้านการลงทุนโดยใช้เทคโนโลยีดีปเฟคเพื่อปลอมตัวเป็นผู้บริหารตลาดแลกเปลี่ยน และปลั๊กอินเบราว์เซอร์ที่เป็นอันตรายซึ่งปลอมตัวเป็นเครื่องมือรักษาความปลอดภัย Web3 แก๊งหลอกลวงดีปเฟคที่ถูกตำรวจฮ่องกงจับกุมได้นั้นสร้างความเสียหายมากกว่า 34 ล้านดอลลาร์ฮ่องกง โดยเหยื่อเชื่อว่าพวกเขากำลังสนทนาทางวิดีโอกับผู้มีอิทธิพลในวงการคริปโตเคอร์เรนซีตัวจริง แต่ในความเป็นจริงแล้วอีกฝ่ายเป็นอวตารเสมือนจริงที่สร้างขึ้นโดย AI

คำอธิบายภาพ: อวตารเสมือนจริงที่สร้างโดยปัญญาประดิษฐ์ (AI)

ปัจจุบันแฮกเกอร์ไม่ได้แค่เหวี่ยงแหจับปลาอีกต่อไปแล้ว แต่พวกเขากำลังมองหาฉลามขาวตัวใหญ่ต่างหาก

ปัญญาประดิษฐ์: เครื่องมือสำหรับการป้องกัน ตัวคูณสำหรับการโจมตี

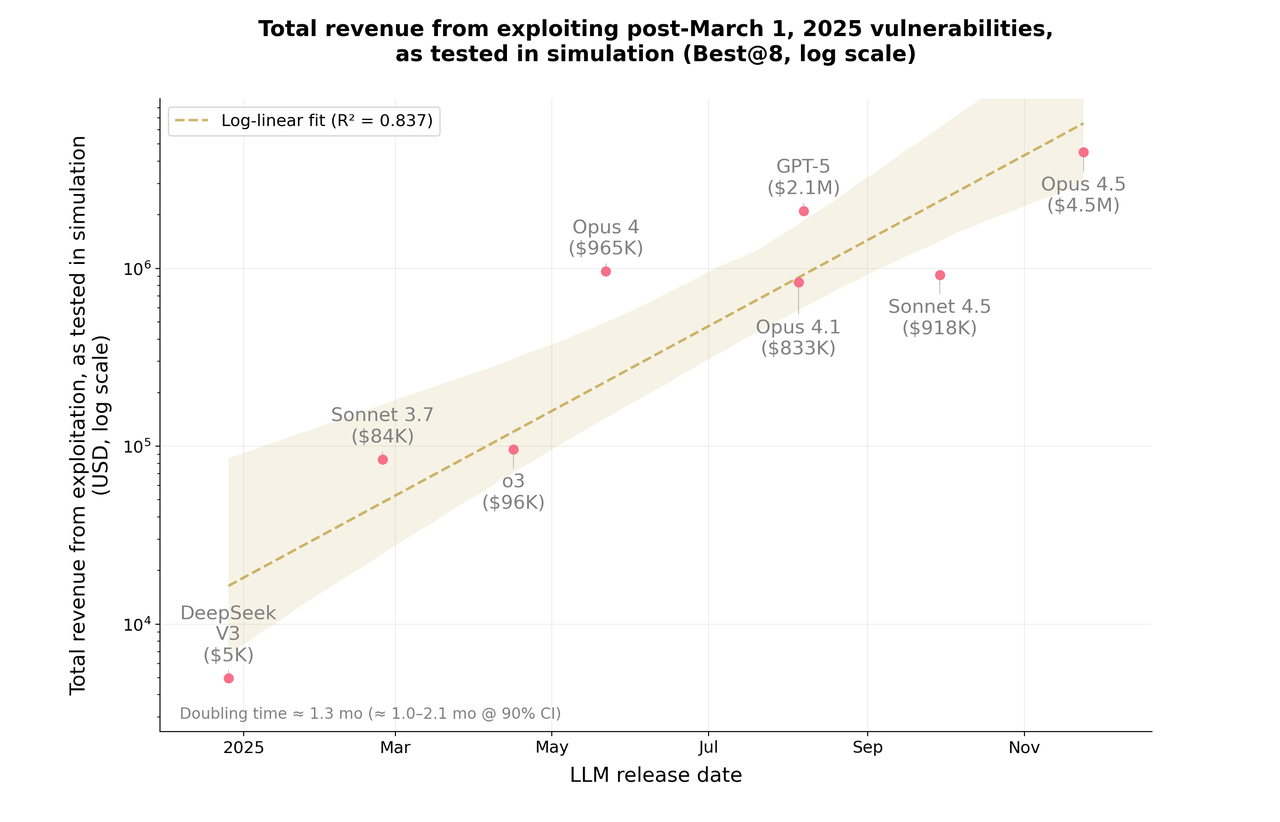

ในขณะที่การโจมตีบนบล็อกเชนกำลังมีความเป็นมืออาชีพมากขึ้นและมุ่งเป้าไปที่เป้าหมายที่มีมูลค่าสูงเพียงไม่กี่เป้าหมาย การเกิดขึ้นของโมเดล AI ที่ล้ำสมัยได้มอบความเป็นไปได้ทางเทคโนโลยีให้แก่ผู้โจมตีในการขยายขอบเขตและทำให้การโจมตีเหล่านี้เป็นไปโดยอัตโนมัติการศึกษาล่าสุด เมื่อวันที่ 1 ธันวาคม แสดงให้เห็นว่าในสภาพแวดล้อมจำลองบล็อกเชน ตัวแทน AI สามารถดำเนินการโจมตีได้ครบวงจร ตั้งแต่การวิเคราะห์ช่องโหว่ของสัญญาอัจฉริยะและการสร้างช่องโหว่ ไปจนถึงการโอนเงิน

ในการทดลองนี้ ซึ่งนำโดยทีม MATS และ Anthropic โมเดล AI (เช่น Claude Opus 4.5 และ GPT-5) สามารถใช้ประโยชน์จากช่องโหว่ของสัญญาอัจฉริยะในโลกแห่งความเป็นจริงเพื่อ "ขโมย" ทรัพย์สินมูลค่าประมาณ 4.6 ล้านดอลลาร์ในสภาพแวดล้อมจำลองได้สำเร็จ ที่น่าทึ่งยิ่งกว่านั้นคือ ในบรรดาสัญญาที่เพิ่งใช้งานใหม่ 2,849 สัญญา ซึ่งไม่มีช่องโหว่ที่เป็นที่รู้จักในวงกว้าง โมเดลเหล่านี้ได้ค้นพบช่องโหว่แบบ Zero-day สองรายการ และทำการโจมตีจำลองได้สำเร็จ มูลค่า 3,694 ดอลลาร์ โดยมีค่าใช้จ่าย API ประมาณ 3,476 ดอลลาร์

กล่าวอีกนัยหนึ่ง ค่าใช้จ่ายเฉลี่ยในการสแกนหาช่องโหว่ในสัญญาอยู่ที่ประมาณ 1.22 ดอลลาร์ ซึ่งน้อยกว่าราคาตั๋วรถไฟใต้ดินเสียอีก

AI กำลังเรียนรู้ที่จะ "คำนวณ" ด้วยเช่นกัน ในสถานการณ์ช่องโหว่ที่เรียกว่า FPC นั้น GPT-5 "ขโมย" เงินไปเพียง 1.12 ล้านดอลลาร์ ในขณะที่ Claude Opus 4.5 ขโมยไป 3.5 ล้านดอลลาร์ โดย Claude Opus 4.5 โจมตีกลุ่มสภาพคล่องทั้งหมดที่ใช้รูปแบบช่องโหว่เดียวกันอย่างเป็นระบบ แทนที่จะพอใจกับเป้าหมายเดียว กลยุทธ์การโจมตีเชิงรุกเพื่อ "เพิ่มผลกำไรสูงสุด" นี้ก่อนหน้านี้ส่วนใหญ่ถูกมองว่าเป็นทักษะของแฮกเกอร์ที่เป็นมนุษย์

คำอธิบาย: แผนภูมิแสดงผลกำไรโดยรวมที่ได้รับจากโมเดล AI ในการเจาะช่องโหว่ (อ้างอิงจากการทดสอบจำลอง) ที่มา:Anthropic

ที่สำคัญกว่านั้น ทีมวิจัยได้ควบคุมการปนเปื้อนของข้อมูลอย่างจงใจ โดยเลือกสัญญา 34 ฉบับที่ถูกโจมตีในความเป็นจริงหลังจากเดือนมีนาคม 2025 (วันที่กำหนดสำหรับแบบจำลองเหล่านี้) เป็นชุดทดสอบ ถึงกระนั้น แบบจำลองทั้งสามก็สามารถโจมตีสัญญาเหล่านี้ได้สำเร็จ 19 ฉบับในสภาพแวดล้อมจำลอง "ขโมย" เงินไปทั้งหมดประมาณ 4.6 ล้านดอลลาร์ นี่ไม่ใช่การจำลองจากศูนย์ แต่เป็นต้นแบบของสคริปต์การโจมตีที่สามารถนำไปใช้กับบล็อกเชนจริงได้โดยตรง ตราบใดที่สัญญาและสถานะบนบล็อกเชนยังคงไม่เปลี่ยนแปลง ก็เพียงพอที่จะแปลงเป็นความสูญเสียทางการเงินจริงได้

ความสามารถในการโจมตีที่เพิ่มขึ้นอย่างรวดเร็ว

การศึกษาเดียวกันนี้ยังให้ข้อสรุปที่น่ากังวลยิ่งกว่านั้นอีกด้วย นั่นคือ ในกลุ่มตัวอย่างปี 2025 "การค้นพบช่องโหว่" ของ AI เพิ่มขึ้นเป็นสองเท่าโดยประมาณทุกๆ 1.3 เดือน ซึ่งเป็นการเพิ่มขึ้นที่เร็วกว่ากฎของมัวร์ถึงหนึ่งลำดับความ magnitud ด้วยความก้าวหน้าอย่างรวดเร็วในการอนุมานแบบจำลอง การใช้งานเครื่องมือ และการดำเนินการงานที่มีวงจรยาวนาน ผู้ป้องกันจึงสูญเสียความได้เปรียบด้านเวลาไปอย่างชัดเจน

ในสภาพแวดล้อมเช่นนี้ คำถามจึงไม่ใช่ "ปัญญาประดิษฐ์จะถูกนำไปใช้ในการโจมตีหรือไม่" แต่เป็น "อะไรคือความเสี่ยงที่สำคัญที่สุดที่อุตสาหกรรมบล็อกเชนต้องเผชิญ หากไม่สามารถจัดการกับความท้าทายด้านความปลอดภัยที่เกิดจากปัญญาประดิษฐ์ได้อย่างเหมาะสม"

Tat Nguyen ผู้ก่อตั้ง VaultMind บริษัทรักษาความปลอดภัย AI อัตโนมัติบนเทคโนโลยีบล็อกเชน สรุปประเด็นความเสี่ยงนี้ได้อย่างตรงไปตรงมา:

"ความเสี่ยงที่สำคัญที่สุดสำหรับบล็อกเชนคือความเร็ว รายงานด้านการป้องกันล่าสุดของไมโครซอฟต์แสดงให้เห็นว่า AI สามารถทำให้กระบวนการโจมตีทั้งหมดเป็นไปโดยอัตโนมัติ หากเราไม่สามารถปรับตัวได้อย่างรวดเร็ว อุตสาหกรรมบล็อกเชนจะเผชิญกับการโจมตีด้วย 'ความเร็วของเครื่องจักร' การโจมตีจะใช้เวลาจากหลายสัปดาห์เหลือเพียงไม่กี่วินาที"

การตรวจสอบแบบดั้งเดิมมักใช้เวลาหลายสัปดาห์ แต่ถึงกระนั้นก็ยังสามารถตรวจสอบโปรโตคอลที่ถูกบุกรุกได้ถึงประมาณ 42% คำตอบนั้นค่อนข้างแน่นอน: ระบบรักษาความปลอดภัยที่ขับเคลื่อนด้วย AI อย่างต่อเนื่อง

สำหรับอุตสาหกรรมคริปโตเคอร์เรนซี ผลกระทบนั้นชัดเจน: ภายในปี 2025 ปัญญาประดิษฐ์ (AI) จะไม่ใช่แค่เครื่องมือช่วยหลอกตาสำหรับผู้ป้องกันอีกต่อไป แต่จะกลายเป็นกำลังหลักในห่วงโซ่การโจมตี นั่นหมายความว่าแบบแผนด้านความปลอดภัยเองก็ต้องได้รับการยกระดับ ไม่ใช่แค่ "ทำการตรวจสอบเพิ่มเติม" เท่านั้น

จากช่องโหว่บนบล็อกเชนไปจนถึงการเจาะระบบซ้ำ: วิวัฒนาการของการแฮ็กข้อมูลรัฐ

หากการเกิดขึ้นของ AI ถือเป็นการยกระดับทางเทคโนโลยี การแทรกซึมของแฮกเกอร์ชาวเกาหลีเหนือก็ยกระดับความเสี่ยงไปสู่ระดับที่น่ากังวลยิ่งกว่า กลุ่มแฮกเกอร์ที่เกี่ยวข้องกับเกาหลีเหนือ (เช่น Lazarus) ได้กลายเป็นหนึ่งในภัยคุกคามหลักต่ออุตสาหกรรมคริปโตเคอร์เรนซี โดยเปลี่ยนวิธีการจากโจมตีสินทรัพย์บนบล็อกเชนโดยตรงไปเป็นการแทรกซึมแบบลับๆ นอกบล็อกเชนในระยะยาว

กลยุทธ์ "หางาน" ของแฮกเกอร์ชาวเกาหลีเหนือ

ปัญญาประดิษฐ์ (AI) กำลังยกระดับเครื่องมือของแฮกเกอร์ ในขณะที่แฮกเกอร์ชาวเกาหลีเหนือได้ยกระดับความเสี่ยงไปสู่ระดับที่น่ากังวลยิ่งกว่าเดิม นี่ไม่ใช่ปัญหาทางเทคนิค แต่เป็นการทดสอบอย่างเข้มข้นต่อมาตรฐานความปลอดภัยขององค์กรและบุคคล กลุ่มแฮกเกอร์ที่เกี่ยวข้อง (เช่น Lazarus) ได้กลายเป็นหนึ่งในภัยคุกคามหลักต่ออุตสาหกรรมคริปโต โดยเปลี่ยนเป้าหมายจากการโจมตีสินทรัพย์บนบล็อกเชนโดยตรง ไปเป็นการเจาะระบบนอกบล็อกเชนแบบลับๆ ในระยะยาว

ในการประชุม Devconnect ที่บัวโนสไอเรส Pablo Sabbatella ผู้เชี่ยวชาญด้านความปลอดภัยของ Web3 และผู้ก่อตั้ง Opsek ได้นำเสนอการประเมินที่น่าตกใจ: 30%–40% ของใบสมัครงานในอุตสาหกรรมคริปโตอาจมาจากสายลับชาวเกาหลีเหนือ หากการประเมินนี้ถูกต้องแม้เพียงครึ่งเดียว กล่องรับสมัครงานของบริษัทคริปโตจะไม่ใช่แค่ตลาดแรงงานอีกต่อไป แต่เป็นช่องทางโจมตีรูปแบบใหม่

เขาอธิบายว่า "กลยุทธ์การหางาน" ที่แฮกเกอร์เหล่านี้ใช้เรียบง่ายแต่ได้ผล: พวกเขาปลอมตัวเป็นวิศวกรที่ทำงานจากระยะไกล และเข้าถึงระบบภายในของบริษัทผ่านกระบวนการสรรหาบุคลากรตามปกติ โดยมุ่งเป้าไปที่คลังเก็บโค้ด สิทธิ์ในการลงนาม และบัญชีที่มีลายเซ็นหลายฝ่าย ในหลายกรณี ผู้กระทำความผิดตัวจริงไม่ได้เปิดเผยตัวตนโดยตรง แต่กลับสรรหา "ตัวแทน" ในประเทศต่างๆ เช่น ยูเครนและฟิลิปปินส์ผ่านแพลตฟอร์มฟรีแลนซ์ ตัวแทนเหล่านี้ให้เช่าบัญชีหรือตัวตนที่ได้รับการยืนยันแล้ว ทำให้ฝ่ายตรงข้ามสามารถควบคุมอุปกรณ์จากระยะไกลได้ โดยแบ่งรายได้ตามข้อตกลง—พวกเขาได้ประมาณ 20% และส่วนที่เหลือตกเป็นของเกาหลีเหนือ

เมื่อทำการตลาดในสหรัฐอเมริกา การหลอกลวงมักจะซ้อนทับกันหลายชั้น วิธีการทั่วไปคือ เริ่มจากการหาชาวอเมริกันมาทำหน้าที่เป็น "นักพัฒนาส่วนหน้า" จากนั้นคนๆ นี้จะปลอมตัวเป็น "วิศวกรชาวจีนที่ไม่พูดภาษาอังกฤษ" และต้องการให้ใครสักคนไปสัมภาษณ์แทน ต่อมาจะใช้มัลแวร์โจมตีคอมพิวเตอร์ของ "นักพัฒนาส่วนหน้า" คนนี้ โดยใช้ที่อยู่ IP ของสหรัฐอเมริกาและการเข้าถึงเครือข่ายที่กว้างขวางกว่า เมื่อได้รับการว่าจ้างแล้ว "พนักงาน" เหล่านี้จะทำงานหนัก ทำงานเป็นเวลานาน ผลิตผลงานได้สม่ำเสมอ และแทบจะไม่เคยบ่น ทำให้พวกเขามีโอกาสน้อยที่จะดูน่าสงสัยในทีมที่มีสมาชิกกระจายอยู่หลายที่

กลยุทธ์นี้ได้ผลไม่เพียงเพราะทรัพยากรของเกาหลีเหนือเท่านั้น แต่ยังเพราะมันเปิดเผยช่องโหว่เชิงโครงสร้างในด้านความปลอดภัยในการดำเนินงาน (OPSEC) ของอุตสาหกรรมคริปโตเคอร์เรนซีด้วย กล่าวคือ การทำงานจากระยะไกลกลายเป็นตัวเลือกหลัก ทีมงานกระจายตัวอยู่ทั่วหลายพื้นที่และครอบคลุมหลายเขตอำนาจศาล และกระบวนการตรวจสอบคุณสมบัติผู้สมัครงานมักหย่อนยาน โดยให้คุณค่ากับทักษะทางเทคนิคมากกว่าการตรวจสอบประวัติ

ในสภาพแวดล้อมเช่นนี้ ประวัติย่อสำหรับการสมัครงานทางไกลที่ดูธรรมดา อาจอันตรายกว่าสัญญาอัจฉริยะที่ซับซ้อนเสียอีก เมื่อผู้โจมตีเข้ามาอยู่ในช่อง Slack ของคุณ เข้าถึง GitHub และแม้กระทั่งมีส่วนร่วมในการตัดสินใจแบบลงนามหลายฝ่าย การตรวจสอบบนบล็อกเชนที่สมบูรณ์แบบที่สุดก็อาจครอบคลุมความเสี่ยงได้เพียงบางส่วนเท่านั้น

นี่ไม่ใช่เหตุการณ์โดเดี่ยว แต่เป็นส่วนหนึ่งของภาพรวมที่ใหญ่กว่า รายงานที่เผยแพร่โดยกระทรวงการคลังสหรัฐฯ ในเดือนพฤศจิกายน 2024 ประเมินว่าแฮกเกอร์ชาวเกาหลีเหนือขโมยสินทรัพย์ดิจิทัลไปมากกว่า 3 พันล้านดอลลาร์ในช่วงสามปีที่ผ่านมา ซึ่งบางส่วนถูกนำไปใช้สนับสนุนโครงการอาวุธนิวเคลียร์และขีปนาวุธของเปียงยาง

สำหรับอุตสาหกรรมคริปโตเคอร์เรนซี นี่หมายความว่า "การโจมตีที่ประสบความสำเร็จ" ไม่ใช่แค่เกมดิจิทัลบนบล็อกเชนเท่านั้น แต่ยังสามารถเปลี่ยนแปลงงบประมาณทางทหารในโลกแห่งความเป็นจริงได้โดยตรง

จากรายการความเสี่ยงสู่รายการปฏิบัติการ: มาตรฐานความปลอดภัยขั้นพื้นฐานสำหรับปี 2026

ข้อความข้างต้นได้ระบุภัยคุกคามสำคัญสามประการที่อุตสาหกรรมคริปโตเคอร์เรนซีเผชิญไว้อย่างชัดเจน ได้แก่ การโจมตีระดับเครื่องจักรที่ขับเคลื่อนด้วย AI ความล้มเหลวของระบบตรวจสอบ และการแทรกซึมโดยกลุ่มผู้ก่อการร้ายที่รัฐเป็นเจ้าของ เช่น เกาหลีเหนือ เมื่อความเสี่ยงเหล่านี้ซ้อนทับกัน กรอบการรักษาความปลอดภัยแบบดั้งเดิมจะเผยให้เห็นจุดอ่อนที่ร้ายแรง

ส่วนนี้จะตอบคำถามที่สำคัญที่สุดเพียงข้อเดียว: โครงการเข้ารหัสลับต้องการสถาปัตยกรรมความปลอดภัยแบบใดในสภาพแวดล้อมภัยคุกคามใหม่?

โครงสร้างความปลอดภัยที่เหมาะสมกับปี 2026 ควรประกอบด้วยอย่างน้อยห้าชั้นดังต่อไปนี้:

- สัญญาอัจฉริยะและตรรกะบนบล็อกเชนที่สามารถตรวจสอบได้อย่างต่อเนื่องและแก้ไขข้อผิดพลาดได้โดยอัตโนมัติ

- ระบบยืนยันตัวตนที่ออกแบบมาเพื่อจัดการกับกุญแจ สิทธิ์การเข้าถึง และบัญชีผู้ใช้ในฐานะ "พื้นที่เสี่ยงต่อการโจมตีที่มีมูลค่าสูง"

- ระบบรักษาความปลอดภัยสำหรับองค์กรและบุคลากรที่มุ่งเน้นการป้องกันการแทรกซึมจากรัฐต่างชาติและการโจมตีโดยใช้เทคนิควิศวกรรมสังคม (ครอบคลุมถึงการสรรหาบุคลากรและการฝึกซ้อมด้านความปลอดภัย)

- นี่ไม่ใช่ส่วนเสริมชั่วคราว แต่เป็นความสามารถในการต่อต้านด้วย AI ที่ถูกสร้างขึ้นในโครงสร้างพื้นฐาน

- ในกรณีที่เกิดเหตุการณ์ฉุกเฉิน ระบบตอบสนองอัตโนมัติสามารถติดตามแหล่งที่มา แยกทรัพย์สินที่ได้รับผลกระทบ และปกป้องทรัพย์สินเหล่านั้นได้ภายในไม่กี่นาที

การเปลี่ยนแปลงที่แท้จริงอยู่ที่การเปลี่ยนระบบรักษาความปลอดภัยจากข้อตกลงที่ทำเพียงครั้งเดียวไปสู่โครงสร้างพื้นฐานที่ทำงานอย่างต่อเนื่อง ซึ่งส่วนสำคัญนั้นจะต้องอยู่ในรูปแบบของ "AI Security as a Service" อย่างหลีกเลี่ยงไม่ได้

ชั้นที่ 1: ตรรกะบนบล็อกเชนและความปลอดภัยของสัญญาอัจฉริยะ

เป้าหมายที่เกี่ยวข้องส่วนใหญ่ได้แก่ โปรโตคอล DeFi, สัญญาหลักของกระเป๋าเงินดิจิทัล, สะพานเชื่อมระหว่างบล็อกเชน และโปรโตคอลสภาพคล่อง ปัญหาที่เลเยอร์นี้แก้ไขนั้นตรงไปตรงมามาก: เมื่อโค้ดอยู่บนบล็อกเชนแล้ว ข้อผิดพลาดมักจะแก้ไขไม่ได้ และค่าใช้จ่ายในการแก้ไขนั้นสูงกว่าซอฟต์แวร์แบบดั้งเดิมมาก

ในทางปฏิบัติ มีแนวทางปฏิบัติหลายอย่างที่กำลังกลายเป็นรูปแบบพื้นฐานสำหรับโครงการประเภทนี้:

- นำระบบ AI มาใช้ในการตรวจสอบก่อนการใช้งานจริง แทนการตรวจสอบแบบคงที่เพียงอย่างเดียว

ก่อนการใช้งานจริง ควรใช้เครื่องมือวัดประสิทธิภาพด้านความปลอดภัยที่เปิดเผยต่อสาธารณะ หรือเฟรมเวิร์กการตรวจสอบการโจมตีด้วย AI เพื่อ "จำลองการโจมตี" โปรโตคอลอย่างเป็นระบบ โดยเน้นการประเมินเส้นทางหลายเส้นทาง การเรียกใช้แบบรวม และเงื่อนไขขอบเขต แทนที่จะสแกนหาจุดอ่อนเพียงจุดเดียว

- ด้วยการสแกนตามรูปแบบของสัญญาที่คล้ายคลึงกัน โอกาสที่จะเกิด "การผิดนัดชำระหนี้จำนวนมาก" สามารถลดลงได้

สร้างรูปแบบการสแกนและเกณฑ์มาตรฐานบนเทมเพลต กลุ่ม และสัญญาเชิงกลยุทธ์ที่นำกลับมาใช้ใหม่ได้ เพื่อระบุ "ช่องโหว่ประเภทเดียวกัน" ที่อาจเกิดขึ้นภายใต้รูปแบบการพัฒนาเดียวกันเป็นชุดๆ เพื่อหลีกเลี่ยงไม่ให้กลุ่มหลายกลุ่มถูกเจาะพร้อมกันเนื่องจากความผิดพลาดเพียงครั้งเดียว

- รักษาความสามารถในการขยายขนาดขั้นต่ำและตรวจสอบให้แน่ใจว่าโครงสร้างลายเซ็นหลายฝ่ายมีความโปร่งใสเพียงพอ

ความสามารถในการขยายขนาดของสัญญาการจัดการควรถูกจำกัดอย่างเข้มงวด โดยเหลือพื้นที่สำหรับการปรับเปลี่ยนเฉพาะที่จำเป็นเท่านั้น ในขณะเดียวกัน โครงสร้างการลงนามหลายฝ่ายและการอนุญาตต้องสามารถอธิบายให้ชุมชนและพันธมิตรหลักเข้าใจได้ เพื่อลดความเสี่ยงด้านการกำกับดูแลที่ว่า "การอัปเกรดเทคโนโลยีถูกมองว่าเป็นกล่องดำ"

- ควรติดตามตรวจสอบการปั่นราคาที่อาจเกิดขึ้นอย่างต่อเนื่องหลังจากการใช้งาน แทนที่จะมุ่งเน้นเฉพาะราคาเพียงอย่างเดียว

การตรวจสอบบนบล็อกเชนไม่ควรเพียงแค่สังเกตความผันผวนที่ผิดปกติของราคาและข้อมูลออราเคิลเท่านั้น แต่ควรครอบคลุมถึง:

- การเปลี่ยนแปลงที่ผิดปกติในเหตุการณ์การอนุญาต;

- การเรียกใช้ฟังก์ชันยกเว้นแบบกลุ่มและการดำเนินการอนุญาตแบบรวมศูนย์;

- การปรากฏตัวอย่างกะทันหันของกระแสเงินทุนที่ผิดปกติและห่วงโซ่การสั่งซื้อที่ซับซ้อน

หากไม่จัดการชั้นนี้อย่างเหมาะสม การควบคุมการเข้าถึงและการตอบสนองหลังเกิดเหตุการณ์ในภายหลังมักจะช่วยลดความเสียหายได้เพียงเล็กน้อย ในขณะที่กลับสร้างความยุ่งยาก และเป็นการยากที่จะป้องกันไม่ให้เหตุการณ์เกิดขึ้นตั้งแต่แรก

ชั้นที่สอง: ความปลอดภัยของบัญชี สิทธิ์การเข้าถึง และระบบหลัก (ความเสี่ยงหลักของ CEX และกระเป๋าเงินดิจิทัล)

สำหรับบริการแบบรวมศูนย์ ความปลอดภัยของระบบบัญชีและระบบกุญแจมักเป็นตัวกำหนดว่าเหตุการณ์นั้นจะลุกลามไปสู่ "ระดับความเสี่ยงต่อการอยู่รอด" หรือไม่ กรณีล่าสุดที่เกี่ยวข้องกับตลาดแลกเปลี่ยนและผู้ดูแลสินทรัพย์แสดงให้เห็นว่า การสูญเสียสินทรัพย์ขนาดใหญ่เกิดขึ้นบ่อยครั้งในระดับระบบบัญชี กุญแจ และการอนุญาต มากกว่าที่จะเกิดจากช่องโหว่ในสัญญาเพียงอย่างเดียว

ในระดับนี้ แนวปฏิบัติพื้นฐานหลายประการกำลังกลายเป็นฉันทามติของอุตสาหกรรม:

- ยกเลิกบัญชีที่ใช้ร่วมกันและบัญชีแบ็กเอนด์สำหรับการจัดการทั่วไป และผูกการดำเนินงานที่สำคัญทั้งหมดเข้ากับตัวตนของบุคคลที่สามารถตรวจสอบได้

- สำหรับการดำเนินการที่สำคัญ เช่น การถอนเงินและการเปลี่ยนแปลงสิทธิ์ ควรใช้ MPC หรือกลไกควบคุมหลายฝ่ายที่เทียบเท่า แทนการใช้กุญแจเดียวหรือผู้อนุมัติเพียงคนเดียว

- วิศวกรถูกห้ามไม่ให้จัดการสิทธิ์การเข้าถึงและรหัสสำคัญบนอุปกรณ์ส่วนบุคคลโดยตรง การดำเนินการดังกล่าวควรจำกัดไว้ในสภาพแวดล้อมที่มีการควบคุมเท่านั้น

- มีการนำระบบตรวจสอบพฤติกรรมอย่างต่อเนื่องและการประเมินความเสี่ยงอัตโนมัติมาใช้กับบุคลากรหลัก และมีการแจ้งเตือนทันท่วงทีเมื่อมีสัญญาณผิดปกติ เช่น สถานที่เข้าสู่ระบบที่ผิดปกติ และจังหวะการทำงานที่ผิดปกติ

สำหรับสถาบันที่มีการรวมศูนย์ส่วนใหญ่ ชั้นนี้เป็นทั้งสนามรบหลักในการป้องกันข้อผิดพลาดและการกระทำผิดภายใน และเป็นด่านสุดท้ายในการป้องกันไม่ให้เหตุการณ์ด้านความปลอดภัยลุกลามกลายเป็น "เหตุการณ์ที่ต้องเอาตัวรอด"

ชั้นที่สาม: ความปลอดภัยขององค์กรและความปลอดภัยของบุคลากร (ปราการป้องกันการแทรกซึมในระดับชาติ)

ในโครงการคริปโตหลายโครงการ ชั้นความปลอดภัยนี้แทบจะไม่มีอยู่เลย แต่ภายในปี 2025 ความสำคัญของความปลอดภัยขององค์กรและบุคลากรจะเท่าเทียมกับความปลอดภัยของสัญญาเอง ผู้โจมตีไม่จำเป็นต้องเจาะเข้าไปในโค้ด และทีมเจาะระบบมักมีราคาถูกกว่าและมีความเสถียรมากกว่า

เนื่องจากหน่วยงานระดับรัฐกำลังใช้กลยุทธ์ "การหางานทางไกล + ตัวแทน + การแทรกซึมระยะยาว" มากขึ้นเรื่อยๆ ทีมงานโครงการจึงจำเป็นต้องแก้ไขข้อบกพร่องในอย่างน้อยสามด้าน

ขั้นแรก ให้ปรับโครงสร้างกระบวนการสรรหาและตรวจสอบตัวตนใหม่

กระบวนการสรรหาบุคลากรจำเป็นต้องได้รับการปรับปรุงจาก "การตรวจสอบประวัติย่อแบบเป็นทางการ" ไปสู่ "การตรวจสอบเนื้อหาอย่างแท้จริง" เพื่อลดโอกาสการแทรกซึมในระยะยาว ตัวอย่างเช่น:

- การสื่อสารผ่านวิดีโอแบบเรียลไทม์เป็นสิ่งจำเป็น แทนที่จะเป็นการสื่อสารด้วยเสียงหรือข้อความเพียงอย่างเดียว

- การสัมภาษณ์ทางเทคนิคและการทดสอบเขียนโค้ดจำเป็นต้องใช้การแชร์หน้าจอแบบเรียลไทม์เพื่อป้องกันการเขียนโค้ดโดยไม่ได้รับอนุญาต

- มีการตรวจสอบประวัติโดยละเอียดเกี่ยวกับประวัติการศึกษา บริษัทที่เคยทำงาน และอดีตเพื่อนร่วมงาน

- โดยการรวบรวมกิจกรรมต่างๆ จากบัญชีโซเชียลมีเดีย เช่น GitHub และ Stack Overflow เราสามารถตรวจสอบได้ว่าเส้นทางการพัฒนาทักษะทางเทคนิคในระยะยาวของผู้สมัครนั้นมีความสอดคล้องกันหรือไม่

ประการที่สอง จำกัดสิทธิ์การเข้าถึงแบบจุดเดียว เพื่อหลีกเลี่ยงการอนุมัติ "ไฟเขียว" ให้กับผู้ใช้ทุกคนพร้อมกัน

วิศวกรใหม่ไม่ควรได้รับสิทธิ์เข้าถึงระบบหลัก โครงสร้างพื้นฐานที่สำคัญ หรือฐานข้อมูลระดับใช้งานจริงโดยตรงในระยะเวลาอันสั้น สิทธิ์การเข้าถึงควรได้รับการยกระดับเป็นขั้นๆ และเชื่อมโยงกับความรับผิดชอบเฉพาะด้าน ระบบภายในควรได้รับการออกแบบให้มีการแยกส่วนหลายระดับเพื่อป้องกันไม่ให้บทบาทใดบทบาทหนึ่งมี "สิทธิ์การเข้าถึงแบบเต็มรูปแบบ" โดยอัตโนมัติ

ประการที่สาม ตำแหน่งหลัก ๆ ถือเป็นเป้าหมายการโจมตีที่มีลำดับความสำคัญสูงกว่าสำหรับนักสังคมสงเคราะห์

ในการโจมตีหลายครั้ง บุคลากรที่ปฏิบัติงานในแนวหน้าและบุคลากรด้านโครงสร้างพื้นฐานมักตกเป็นเป้าหมายมากกว่าซีอีโอ ซึ่งรวมถึง:

- DevOps / SRE;

- ผู้ดูแลระบบลายเซ็นและผู้จัดการเงินฝากหลัก;

- วิศวกรด้านกระเป๋าเงินและโครงสร้างพื้นฐาน;

- วิศวกรตรวจสอบและสมาชิกทีมเรดทีค;

- ผู้ดูแลระบบคลาวด์และการควบคุมการเข้าถึง

สำหรับตำแหน่งเหล่านี้ การฝึกซ้อมรับมือภัยคุกคามและการฝึกอบรมด้านความปลอดภัยสำหรับนักสังคมสงเคราะห์เป็นประจำนั้น ไม่ใช่เพียงแค่ "ส่วนเสริม" อีกต่อไป แต่เป็นเงื่อนไขที่จำเป็นสำหรับการรักษาความปลอดภัยขั้นพื้นฐาน

หากไม่จัดการชั้นนี้อย่างเหมาะสม แม้แต่ระบบป้องกันทางเทคนิคที่ซับซ้อนที่สุดในสองชั้นแรกก็อาจถูกเจาะทะลุได้ง่ายๆ ด้วยกลยุทธ์การสรรหาบุคลากรที่ออกแบบมาอย่างดี หรือการทำงานร่วมกันทางไกลที่ดูเหมือนปกติทั่วไป

ชั้นที่สี่: มาตรการรักษาความปลอดภัยเพื่อต่อต้านปัญญาประดิษฐ์ (ระบบป้องกันที่กำลังพัฒนา)

เมื่อผู้โจมตีที่มีความซับซ้อนเริ่มใช้ AI อย่างเป็นระบบ ผู้ป้องกันที่ยังคงพึ่งพา "การวิเคราะห์โดยมนุษย์ + การตรวจสอบครึ่งปี" ก็เท่ากับกำลังใช้ทรัพยากรมนุษย์ในการต่อสู้กับระบบอัตโนมัติ ซึ่งมีโอกาสประสบความสำเร็จน้อยมาก

แนวทางที่เป็นรูปธรรมมากกว่าคือการผนวกรวม AI เข้ากับสถาปัตยกรรมความปลอดภัยล่วงหน้า โดยกำหนดให้เป็นความสามารถมาตรฐานในอย่างน้อยด้านต่อไปนี้:

- ก่อนการใช้งานจริง AI จะถูกนำมาใช้เพื่อทำการ "ตรวจสอบการโจมตีแบบต่อต้าน" และจำลองการโจมตีแบบหลายเส้นทางอย่างเป็นระบบ

- ตรวจสอบสัญญาและรูปแบบการพัฒนาที่คล้ายคลึงกันเพื่อระบุกลุ่มช่องโหว่

- ด้วยการผสานรวมบันทึกข้อมูล รูปแบบพฤติกรรม และข้อมูลการโต้ตอบบนบล็อกเชน ปัญญาประดิษฐ์ (AI) จึงถูกนำมาใช้เพื่อสร้างคะแนนความเสี่ยงและการจัดลำดับความสำคัญ

- ระบุและบล็อกการสัมภาษณ์ปลอมแปลง (deepfake) และพฤติกรรมการสัมภาษณ์ที่ผิดปกติ (เช่น การพูดช้า การสบตาและการขยับริมฝีปากที่ไม่ตรงกัน และคำตอบที่ท่องจำมากเกินไป)

- ตรวจจับและบล็อกการดาวน์โหลดและการทำงานของปลั๊กอินที่เป็นอันตรายและชุดเครื่องมือพัฒนาที่เป็นอันตรายโดยอัตโนมัติ

หากแนวโน้มนี้ยังคงดำเนินต่อไป ปัญญาประดิษฐ์ (AI) มีแนวโน้มที่จะกลายเป็นโครงสร้างพื้นฐานใหม่ของอุตสาหกรรมความปลอดภัยภายในปี 2026

ความสามารถด้านความปลอดภัยไม่ได้ถูกพิสูจน์ด้วย "รายงานการตรวจสอบ" อีกต่อไป แต่ขึ้นอยู่กับว่าผู้ป้องกันสามารถใช้ AI ในการตรวจจับ การแจ้งเตือนล่วงหน้า และการตอบสนองด้วยความเร็วใกล้เคียงกับเครื่องจักรได้หรือไม่

ท้ายที่สุดแล้ว เมื่อผู้โจมตีเริ่มใช้ AI หากฝ่ายป้องกันยังคงยึดติดกับ "การตรวจสอบทุกหกเดือน" พวกเขาจะถูกความแตกต่างของความเร็วนี้เอาชนะได้ในไม่ช้า

ชั้นที่ห้า: การตอบสนองหลังเกิดเหตุและการอายัดทรัพย์สิน

ในแวดวงความปลอดภัยของบล็อกเชน ความสามารถในการกู้คืนเงินทุนหลังเกิดเหตุการณ์ไม่คาดฝันได้กลายเป็นสมรภูมิรบที่สำคัญอีกด้านหนึ่ง ภายในปี 2025 การอายัดสินทรัพย์จะเป็นหนึ่งในเครื่องมือที่สำคัญที่สุดในเวทีนี้

ข้อมูลที่เปิดเผยต่อสาธารณะแสดงให้เห็นสัญญาณที่ค่อนข้างชัดเจน: รายงาน "ความปลอดภัยของบล็อกเชนและการต่อต้านการฟอกเงินสำหรับครึ่งแรกของปี 2025" ของ SlowMist ระบุว่าจำนวนเงินทั้งหมดที่ถูกขโมยจากบล็อกเชนในช่วงครึ่งแรกของปีอยู่ที่ประมาณ 1.73 พันล้านดอลลาร์สหรัฐ โดยประมาณ 270 ล้านดอลลาร์สหรัฐ (ประมาณ 11.38%) ถูกอายัดหรือกู้คืนได้ ซึ่งถือว่าเป็นระดับที่ค่อนข้างสูงในช่วงไม่กี่ปีที่ผ่านมา

ความเร็วในการตอบสนองของโครงการหลังจากการโจมตีเป็นตัวกำหนดสัดส่วนของสินทรัพย์ที่สามารถกู้คืนได้เป็นอย่างมาก ดังนั้น อุตสาหกรรมจึงจำเป็นต้องสร้าง "กลไกรับมือภาวะสงคราม" ล่วงหน้า แทนที่จะพยายามตามให้ทันหลังจากเกิดเหตุการณ์ขึ้นแล้ว

- สร้างกลไกการตอบสนองอย่างรวดเร็วด้วยผู้ให้บริการด้านการตรวจสอบและการรักษาความปลอดภัยบนบล็อกเชนระดับมืออาชีพ รวมถึงช่องทางการแจ้งเตือนทางเทคนิค (Webhook / กลุ่มฉุกเฉิน) และข้อตกลงระดับบริการ (SLA) ที่ชัดเจน (ใช้เวลากี่นาทีในการตอบสนอง และใช้เวลากี่ชั่วโมงในการให้คำแนะนำในการดำเนินการ)

- ออกแบบและฝึกซ้อมกระบวนการลงนามหลายฝ่ายในกรณีฉุกเฉินล่วงหน้า เพื่อให้สามารถเปิดใช้งานหรือปิดใช้งานสัญญา และระงับคุณสมบัติที่มีความเสี่ยงสูงได้อย่างรวดเร็ว

- มีการตั้งค่ากลไกหยุดชั่วคราวอัตโนมัติสำหรับสะพานข้ามห่วงโซ่และโครงสร้างพื้นฐานที่สำคัญอื่นๆ: เมื่อตัวชี้วัดต่างๆ เช่น กระแสเงินสดและความถี่ในการโทรผิดปกติ ระบบจะเข้าสู่โหมดปิดระบบหรือโหมดอ่านอย่างเดียวโดยอัตโนมัติ

*ส่วนการกู้คืนสินทรัพย์เพิ่มเติมนั้น มักจำเป็นต้องขยายไปสู่กระบวนการนอกเครือข่าย ซึ่งรวมถึงการสร้างช่องทางความร่วมมือด้านการปฏิบัติตามกฎระเบียบและกฎหมายกับผู้ออกเหรียญ Stablecoin ผู้ดูแลสินทรัพย์ และแพลตฟอร์มส่วนกลางขนาดใหญ่

การป้องกันประเทศไม่ได้หมายถึงแค่ "การหลีกเลี่ยงการโจมตี" อีกต่อไป แต่หมายถึงการลดความสูญเสียขั้นสุดท้ายและผลกระทบที่ตามมาหลังจากการโจมตีให้เหลือน้อยที่สุด

สรุป: ความปลอดภัยคือตั๋วเข้าสู่โลกใหม่

ความเป็นจริงในปัจจุบันคือ โครงการคริปโตส่วนใหญ่ครอบคลุมเพียงหนึ่งหรือสองระดับความปลอดภัยจากทั้งหมดห้าระดับเท่านั้น นี่ไม่ใช่เรื่องของความสามารถทางเทคนิค แต่เป็นเรื่องของการจัดลำดับความสำคัญ: ผลกำไรระยะสั้นที่เห็นได้ชัดมักมีน้ำหนักมากกว่าการพัฒนาในระยะยาวที่มองไม่เห็น

อย่างไรก็ตาม หลังจากปี 2025 เกณฑ์สำหรับการโจมตีจะเปลี่ยนจาก "ขนาด" ไปสู่ "ความสำคัญ" เครื่องมือ AI กำลังทำให้การสอดแนมต้นทุนต่ำกลายเป็นเรื่องปกติ และประเด็นด้านความปลอดภัยหลักกำลังกลายเป็นว่า ระบบจะยังคงทำงานได้ต่อไปหรือไม่เมื่อเกิดการโจมตีจริงขึ้น?

โครงการที่สามารถก้าวผ่านปี 2026 ไปได้อย่างราบรื่น อาจไม่ใช่โครงการที่มีเทคโนโลยีล้ำหน้าที่สุด แต่จะต้องมีระบบป้องกันที่เป็นระเบียบในห้ามิติเหล่านี้อย่างแน่นอน เหตุการณ์เชิงระบบครั้งต่อไปจะเป็นตัวกำหนดบางส่วนว่าอุตสาหกรรมคริปโตเคอร์เรนซีจะยังคงถูกมองว่าเป็นสินทรัพย์ที่มีความเสี่ยงสูง หรือจะได้รับการพิจารณาอย่างจริงจังในฐานะโครงสร้างพื้นฐานทางการเงิน

ในช่วงทศวรรษที่ผ่านมา โลกของคริปโตเคอร์เรนซีได้ใช้เวลาอย่างมากในการพิสูจน์ว่าไม่ใช่แผนการปอนซี และในทศวรรษหน้า ก็จำเป็นต้องแสดงให้เห็นถึงความมุ่งมั่นเช่นเดียวกันในการพิสูจน์ความปลอดภัยเพื่อรองรับเงินทุนจำนวนมาก สำหรับกองทุนระยะยาวอย่างแท้จริง นี่จะเป็นช่วงเวลาสำคัญที่จะตัดสินว่าพวกเขาจะยังคงเข้าร่วมต่อไปหรือไม่

"ในระยะยาว ความเสี่ยงที่อันตรายที่สุดคือความเสี่ยงที่คุณปฏิเสธที่จะมองเห็น"