รายงานการวิเคราะห์ทางเทคนิคเกี่ยวกับการแฮ็ก LuBian Mining Pool และการขโมย Bitcoin จำนวนมาก

- 核心观点:美国通过国家级黑客行动窃取巨额比特币。

- 关键要素:

- 利用矿池伪随机数漏洞盗取12.7万枚比特币。

- 被盗比特币沉寂四年后转入美国政府控制地址。

- 美国司法部2025年宣布没收这批比特币。

- 市场影响:暴露加密货币系统性安全风险。

- 时效性标注:长期影响

ผู้เขียนต้นฉบับ: ศูนย์รับมือเหตุฉุกเฉินไวรัสคอมพิวเตอร์แห่งชาติ

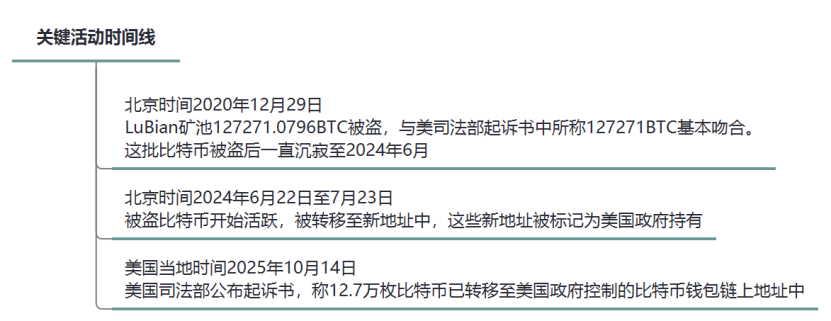

เมื่อวันที่ 29 ธันวาคม 2020 กลุ่มขุด LuBian ถูกโจมตีอย่างหนักด้วยการโจมตีทางไซเบอร์ โดยขโมย Bitcoin จำนวน 127,272.06953176 Bitcoin (มูลค่าประมาณ 3.5 พันล้านดอลลาร์สหรัฐในขณะนั้น ปัจจุบันมีมูลค่า 1.5 หมื่นล้านดอลลาร์สหรัฐ) โดยผู้โจมตี ผู้ถือครอง Bitcoin จำนวนมหาศาลนี้คือ Chen Zhi ประธาน Prince Group แห่งกัมพูชา หลังจากการโจมตี Chen Zhi และ Prince Group ของเขาได้โพสต์ข้อความบนบล็อกเชนซ้ำแล้วซ้ำเล่าในช่วงต้นปี 2021 และกรกฎาคม 2022 เพื่อขอร้องให้แฮกเกอร์คืน Bitcoin ที่ถูกขโมยไปและเสนอที่จะจ่ายค่าไถ่ แต่ก็ไม่ได้รับการตอบกลับ น่าแปลกที่หลังจากถูกขโมย Bitcoin จำนวนมหาศาลนี้กลับถูกเก็บไว้ในกระเป๋าเงิน Bitcoin ที่ถูกควบคุมโดยผู้โจมตีเป็นเวลาสี่ปี โดยแทบจะไม่ถูกแตะต้องเลย ซึ่งเห็นได้ชัดว่าพฤติกรรมดังกล่าวไม่สอดคล้องกับพฤติกรรมทั่วไปของแฮกเกอร์ที่ต้องการถอนเงินและแสวงหาผลกำไร แต่กลับดูเหมือนเป็นปฏิบัติการที่วางแผนโดย "องค์กรแฮ็กเกอร์ระดับประเทศ" มากกว่า จนกระทั่งเดือนมิถุนายน พ.ศ. 2567 Bitcoin ที่ถูกขโมยจึงได้ถูกโอนไปยังที่อยู่กระเป๋าเงิน Bitcoin ใหม่ และยังคงไม่ได้รับการแตะต้องใดๆ จนกระทั่งทุกวันนี้

เมื่อวันที่ 14 ตุลาคม 2568 กระทรวงยุติธรรมสหรัฐฯ ประกาศตั้งข้อหาอาญาต่อเฉิน จื้อ และยึดบิตคอยน์จำนวน 127,000 เหรียญจากเฉิน จื้อและกลุ่มปรินซ์ของเขา หลักฐานบ่งชี้ว่าบิตคอยน์จำนวนมหาศาลที่รัฐบาลสหรัฐฯ ยึดได้จากเฉิน จื้อและกลุ่มปรินซ์ของเขา ถูกแฮ็กเกอร์ขโมยไปจากกลุ่มขุด LuBian ในปี 2563 กล่าวอีกนัยหนึ่ง รัฐบาลสหรัฐฯ อาจขโมยบิตคอยน์ที่เฉิน จื้อ ถือครองไว้แล้ว 127,000 เหรียญด้วยเทคนิคการแฮ็กตั้งแต่ต้นปี 2563 ซึ่งเป็นกรณีตัวอย่างของการโจมตีแบบ “หักหลัง” ที่รัฐบาลสนับสนุน ซึ่งจัดฉากโดยองค์กรแฮ็กเกอร์ระดับชาติ รายงานฉบับนี้จากมุมมองทางเทคนิค จะติดตามต้นตอของเหตุการณ์ วิเคราะห์รายละเอียดทางเทคนิคที่สำคัญอย่างลึกซึ้ง มุ่งเน้นไปที่รายละเอียดของการโจรกรรม จัดทำไทม์ไลน์การโจมตีทั้งหมด และประเมินกลไกความปลอดภัยของบิตคอยน์ โดยหวังว่าจะให้ข้อมูลเชิงลึกด้านความปลอดภัยที่มีค่าแก่อุตสาหกรรมคริปโทเคอร์เรนซีและผู้ใช้งาน

I. ความเป็นมาของเหตุการณ์

กลุ่มขุด LuBian ก่อตั้งขึ้นเมื่อต้นปี 2020 เป็นกลุ่มขุด Bitcoin ที่กำลังเติบโตอย่างรวดเร็ว โดยมีการดำเนินงานหลักในจีนและอิหร่าน ในเดือนธันวาคม 2020 LuBian ถูกแฮ็กครั้งใหญ่ ส่งผลให้ Bitcoin ที่ถูกขโมยไปมากกว่า 90% มูลค่ารวมที่ถูกขโมยคือ 127,272.06953176 BTC ซึ่งใกล้เคียงกับ 127,271 BTC ที่ถูกกล่าวหาในคำฟ้องของกระทรวงยุติธรรมสหรัฐฯ

กลุ่มขุด LuBian ทำงานบนรูปแบบที่เกี่ยวข้องกับการจัดเก็บและกระจายผลตอบแทนจากการขุดแบบรวมศูนย์ บิตคอยน์ในที่อยู่ของกลุ่มไม่ได้ถูกจัดเก็บไว้ในศูนย์แลกเปลี่ยนแบบรวมศูนย์ที่อยู่ภายใต้การกำกับดูแล แต่จะอยู่ในกระเป๋าเงินที่ไม่มีผู้ดูแล ในมุมมองทางเทคนิค กระเป๋าเงินที่ไม่มีผู้ดูแล (หรือที่เรียกว่ากระเป๋าเงินเย็นหรือกระเป๋าเงินฮาร์ดแวร์) ถือเป็นที่หลบภัยขั้นสูงสุดสำหรับสินทรัพย์คริปโต ซึ่งแตกต่างจากบัญชีแลกเปลี่ยนที่สามารถถูกอายัดได้ด้วยคำสั่งเพียงครั้งเดียว กระเป๋าเงินเหล่านี้เปรียบเสมือนห้องนิรภัยส่วนตัวที่เป็นของผู้ถือครองแต่เพียงผู้เดียว โดยมีกุญแจ (กุญแจส่วนตัว) เก็บไว้โดยผู้ถือครองเท่านั้น

ในฐานะสกุลเงินดิจิทัล ที่อยู่แบบออนเชนของ Bitcoin ถูกใช้เพื่อระบุความเป็นเจ้าของและการไหลเวียนของสินทรัพย์ Bitcoin การควบคุมคีย์ส่วนตัวของที่อยู่แบบออนเชนช่วยให้สามารถควบคุม Bitcoin ที่เก็บไว้ได้อย่างสมบูรณ์ รายงานจากหน่วยงานวิเคราะห์แบบออนเชนระบุว่า Bitcoin จำนวนมหาศาลที่ Chen Zhi ถือครองภายใต้การควบคุมของรัฐบาลสหรัฐฯ นั้นทับซ้อนกับการแฮ็กพูลขุดของ LuBian อย่างมาก บันทึกข้อมูลแบบออนเชนแสดงให้เห็นว่าในวันที่ 29 ธันวาคม 2020 (ตามเวลาปักกิ่ง) ที่อยู่กระเป๋าเงิน Bitcoin หลักของ LuBian ได้เกิดการถ่ายโอนที่ผิดปกติ โดยมียอดรวม 127,272.06953176 BTC ซึ่งเกือบจะเท่ากับ 127,271 BTC ที่ระบุไว้ในคำฟ้องของกระทรวงยุติธรรมสหรัฐฯ Bitcoin ที่ถูกขโมยไปชุดนี้มีสถานะเป็นศูนย์จนถึงเดือนมิถุนายน 2024 ระหว่างวันที่ 22 มิถุนายน ถึง 23 กรกฎาคม 2024 (ตามเวลาปักกิ่ง) Bitcoin ที่ถูกขโมยชุดนี้ได้ถูกถ่ายโอนไปยังที่อยู่แบบออนเชนใหม่อีกครั้ง และยังคงไม่มีการเปลี่ยนแปลงใดๆ นับตั้งแต่นั้นเป็นต้นมา ARKHAM แพลตฟอร์มติดตามบล็อกเชนชื่อดังของสหรัฐฯ ได้ระบุว่าที่อยู่สุดท้ายเหล่านี้ถูกเก็บรักษาโดยรัฐบาลสหรัฐฯ ปัจจุบัน รัฐบาลสหรัฐฯ ยังไม่ได้เปิดเผยในคำฟ้องว่าได้คีย์ส่วนตัวของที่อยู่ Bitcoin on-chain ขนาดใหญ่ของ Chen Zhi มาได้อย่างไร

รูปที่ 1: ไทม์ไลน์ของกิจกรรมสำคัญ

II. การวิเคราะห์ลิงก์การโจมตี

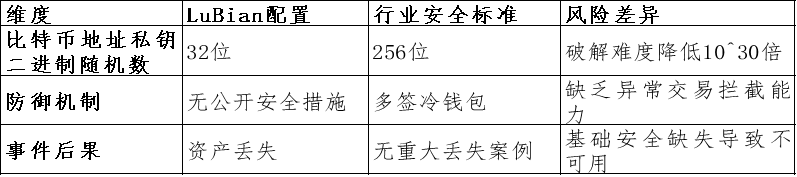

เป็นที่ทราบกันดีว่าตัวเลขสุ่มเป็นรากฐานสำคัญของความปลอดภัยทางการเข้ารหัสในโลกของบล็อกเชน บิตคอยน์ใช้เทคโนโลยีการเข้ารหัสแบบอสมมาตร คีย์ส่วนตัวของบิตคอยน์เป็นตัวเลขสุ่มไบนารีขนาด 256 บิต ซึ่งในทางทฤษฎีต้องพยายามถอดรหัสถึง 2^256 ครั้ง ซึ่งแทบจะเป็นไปไม่ได้เลย อย่างไรก็ตาม หากคีย์ส่วนตัวไบนารีขนาด 256 บิตนี้ไม่ได้ถูกสร้างขึ้นแบบสุ่มทั้งหมด เช่น หาก 224 บิตเป็นไปตามรูปแบบที่คาดการณ์ได้ ทำให้เหลือเพียง 32 บิตที่สร้างขึ้นแบบสุ่ม ความแข็งแกร่งของคีย์ส่วนตัวจะลดลงอย่างมาก และสามารถใช้การบังคับแบบ Brute-force ได้ภายในเวลาเพียง 2^32 ครั้ง (ประมาณ 4.29 พันล้านครั้ง) ยกตัวอย่างเช่น ในเดือนกันยายน 2022 Wintermute ผู้ให้บริการตลาดคริปโทเคอร์เรนซีในสหราชอาณาจักร ถูกโจรกรรมเงินมูลค่า 160 ล้านดอลลาร์สหรัฐฯ เนื่องจากช่องโหว่ของตัวเลขสุ่มเทียมที่คล้ายกัน

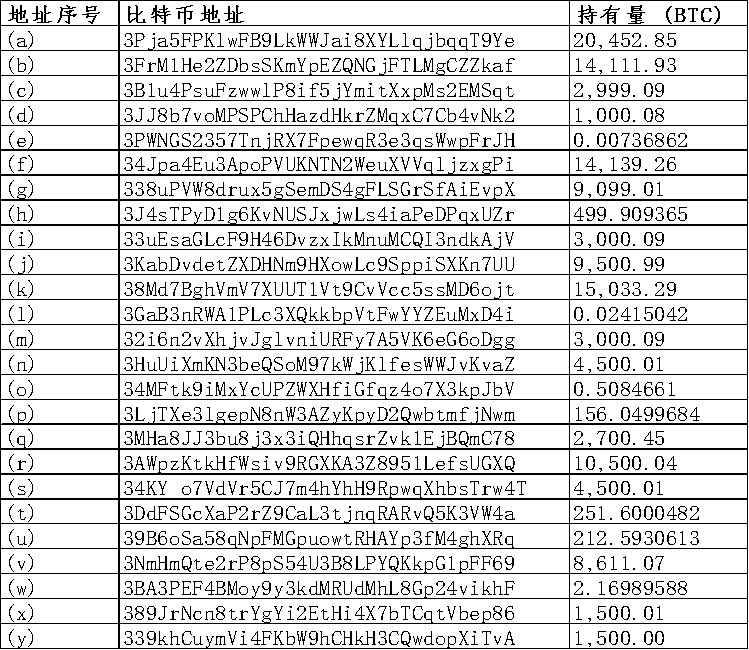

ในเดือนสิงหาคม พ.ศ. 2566 ทีมวิจัยความปลอดภัยระดับนานาชาติ MilkSad ได้ประกาศการค้นพบช่องโหว่ระบบสร้างตัวเลขสุ่มเทียม (PRNG) ในเครื่องมือสร้างคีย์ของบุคคลที่สามเป็นครั้งแรก และได้ยื่นขอหมายเลข CVE (CVE-2023-39910) สำเร็จ ในรายงานการวิจัย ทีมวิจัยระบุว่าพูลขุด Bitcoin ของ LuBian ก็มีช่องโหว่ที่คล้ายคลึงกัน และในบรรดาที่อยู่พูลขุด Bitcoin ของ LuBian ที่ถูกบุกรุก พวกเขาเปิดเผยว่ามีที่อยู่ Bitcoin ทั้งหมด 25 ที่อยู่ตามที่กระทรวงยุติธรรมสหรัฐฯ ระบุไว้ในคำฟ้อง

รูปที่ 2: รายชื่อที่อยู่กระเป๋าเงิน Bitcoin จำนวน 25 แห่งที่ถูกฟ้องร้องโดยกระทรวงยุติธรรมสหรัฐฯ

ในฐานะแหล่งขุด Bitcoin ที่ไม่มีผู้ดูแล ที่อยู่กระเป๋าเงิน Bitcoin ของ LuBian อาศัยอัลกอริทึมการสร้างคีย์ส่วนตัวแบบกำหนดเองเพื่อจัดการเงินทุน แทนที่จะใช้มาตรฐานเลขสุ่มไบนารี 256 บิตตามที่แนะนำ อัลกอริทึมนี้ใช้เลขสุ่มไบนารี 32 บิต ซึ่งมีข้อบกพร่องร้ายแรง คือ อาศัยเพียง "ตัวสร้างเลขสุ่มเทียม" คือ MersenneTwister (MT19937-32) เป็นค่าเริ่มต้น ซึ่งอาจเป็น timestamp หรืออินพุตที่อ่อน ตัวสร้างเลขสุ่มเทียม (PRNG) เทียบเท่ากับความสุ่มของเลขจำนวนเต็ม 4 ไบต์ ซึ่งสามารถค้นหาได้อย่างครอบคลุมและมีประสิทธิภาพในการคำนวณสมัยใหม่ ในทางคณิตศาสตร์ ความน่าจะเป็นที่จะแคร็กได้คือ 1/2^32 ยกตัวอย่างเช่น สมมติว่าสคริปต์โจมตีทดสอบคีย์ 10^6 คีย์ต่อวินาที เวลาในการแคร็กจะอยู่ที่ประมาณ 4,200 วินาที (ประมาณ 1.17 ชั่วโมง) ในทางปฏิบัติ เครื่องมือเพิ่มประสิทธิภาพ เช่น Hashcat หรือสคริปต์ที่กำหนดเองสามารถเร่งกระบวนการนี้ให้เร็วขึ้นได้อีก ผู้โจมตีใช้ประโยชน์จากช่องโหว่นี้เพื่อขโมย Bitcoin จำนวนมากจากกลุ่มขุด Bitcoin ของ LuBian

รูปที่ 3: ตารางเปรียบเทียบข้อบกพร่องของ LuBian Mining Pool เมื่อเทียบกับมาตรฐานความปลอดภัยของอุตสาหกรรม

จากการติดตามทางเทคนิค ไทม์ไลน์ที่สมบูรณ์และรายละเอียดที่เกี่ยวข้องของการแฮ็กกลุ่มขุด LuBian มีดังต่อไปนี้:

1. ระยะโจมตีและโจรกรรม: 29 ธันวาคม 2020 (เวลาปักกิ่ง)

เหตุการณ์: แฮกเกอร์ใช้ประโยชน์จากช่องโหว่ในการสร้างคีย์ส่วนตัวของที่อยู่กระเป๋าเงิน Bitcoin บนพูลขุดของ LuBian เพื่อโจมตีแบบ Brute-force กับที่อยู่กระเป๋าเงินแบบสุ่มอย่างอ่อนกว่า 5,000 ที่อยู่ (ประเภทกระเป๋าเงิน: P2WPKH-nested-in-P2SH, prefix 3) ภายในเวลาประมาณสองชั่วโมง มีการสูญเสีย BTC ประมาณ 127,272.06953176 BTC (มูลค่าประมาณ 3.5 พันล้านดอลลาร์สหรัฐในขณะนั้น) จากที่อยู่กระเป๋าเงินเหล่านี้ เหลืออยู่น้อยกว่า 200 BTC ธุรกรรมที่น่าสงสัยทั้งหมดมีค่าธรรมเนียมการทำธุรกรรมเท่ากัน ซึ่งบ่งชี้ว่าการโจมตีนี้ดำเนินการโดยสคริปต์การโอนจำนวนมากอัตโนมัติ

ผู้ส่ง: กลุ่มที่อยู่กระเป๋าเงิน Bitcoin สุ่มที่อ่อนแอของกลุ่มขุด LuBian (ควบคุมโดยหน่วยงานปฏิบัติการฟาร์มขุด LuBian ซึ่งเป็นของ Prince Group ของ Chen Zhi)

ผู้รับ: กลุ่มที่อยู่กระเป๋าเงิน Bitcoin ที่ถูกควบคุมโดยผู้โจมตี (ที่อยู่ที่ไม่เปิดเผย)

เส้นทางการโอน: กลุ่มที่อยู่กระเป๋าเงินที่อ่อนแอ → กลุ่มที่อยู่กระเป๋าเงินของผู้โจมตี

การวิเคราะห์ความสัมพันธ์: มูลค่ารวมที่ถูกขโมยคือ 127,272.06953176 BTC ซึ่งโดยพื้นฐานแล้วสอดคล้องกับ 127,271 BTC ที่ระบุไว้ในคำฟ้องของกระทรวงยุติธรรมสหรัฐฯ

2. ระยะพักตัว: 30 ธันวาคม 2020 ถึง 22 มิถุนายน 2024 (เวลาปักกิ่ง)

เหตุการณ์: บิตคอยน์ชุดนี้ถูกขโมยไปในปี 2020 ผ่านช่องโหว่ตัวเลขสุ่มเทียม และถูกเก็บไว้ในที่อยู่กระเป๋าเงินบิตคอยน์ที่ผู้โจมตีควบคุมนานถึงสี่ปี ธุรกรรมที่สูญหายไปอาจถูกนำมาใช้เพื่อการทดสอบน้อยกว่าหนึ่งในหมื่น

การวิเคราะห์ความสัมพันธ์: บิตคอยน์ชุดนี้แทบจะไม่ถูกแตะต้องเลย จนกระทั่งถูกรัฐบาลสหรัฐฯ เข้าควบคุมทั้งหมดในวันที่ 22 มิถุนายน 2024 ซึ่งเห็นได้ชัดว่าไม่สอดคล้องกับธรรมชาติของแฮ็กเกอร์ทั่วไปที่แสวงหาผลกำไรและต้องการถอนเงินออกมา มันเหมือนกับปฏิบัติการที่ควบคุมโดยองค์กรแฮ็กเกอร์ที่รัฐเป็นเจ้าของมากกว่า

3. ระยะทดลองการกลับมาดำเนินการอีกครั้ง: ต้นปี 2564 วันที่ 4 และ 26 กรกฎาคม 2565 (เวลาปักกิ่ง)

เหตุการณ์: หลังจากบิตคอยน์ถูกขโมยไปในช่วงที่ไม่ได้ใช้งานในช่วงต้นปี 2021 พูลขุดของ LuBian ได้ส่งข้อความมากกว่า 1,500 ข้อความ (คิดเป็นค่าธรรมเนียมประมาณ 1.4 BTC) ผ่านฟังก์ชัน BitcoinOP_RETURN โดยฝังข้อความเหล่านั้นไว้ในพื้นที่ข้อมูลบล็อกเชน เพื่อขอร้องให้แฮกเกอร์คืนเงิน ตัวอย่างข้อความ: "โปรดคืนเงินของเรา เราจะจ่ายรางวัลให้" ในวันที่ 4 และ 26 กรกฎาคม 2022 พูลขุดของ LuBian ได้ส่งข้อความอีกครั้งผ่านฟังก์ชัน BitcoinOP_RETURN ตัวอย่างข้อความ: "ข้อความจาก LB ถึง White Hat ที่กำลังเก็บสินทรัพย์ของเราไว้ คุณสามารถติดต่อได้ที่ 1228BTC@gmail.com เพื่อหารือเกี่ยวกับการคืนสินทรัพย์และรางวัลของคุณ"

ผู้ส่ง: ที่อยู่กระเป๋าเงิน Bitcoin แบบสุ่มอ่อนแอของ Lubian (ควบคุมโดยหน่วยงานปฏิบัติการฟาร์มขุด Lubian ซึ่งเป็นของ Prince Group ของ Chen Zhi)

ผู้รับ: กลุ่มที่อยู่กระเป๋าเงิน Bitcoin ที่ถูกควบคุมโดยผู้โจมตี

เส้นทางการโอน: กลุ่มที่อยู่กระเป๋าเงินที่อ่อนแอ → กลุ่มที่อยู่กระเป๋าเงินของผู้โจมตี ธุรกรรมขนาดเล็กฝัง OP_RETURN

การวิเคราะห์ความสัมพันธ์: หลังจากการโจรกรรม ข้อความเหล่านี้ได้รับการยืนยันว่าเป็นความพยายามหลายครั้งของกลุ่มขุด LuBian ในฐานะผู้ส่ง เพื่อติดต่อกับ "แฮกเกอร์บุคคลที่สาม" เพื่อขอคืนทรัพย์สินและหารือเรื่องค่าไถ่

4. ระยะการเปิดใช้งานและการโอน: 22 มิถุนายน ถึง 23 กรกฎาคม 2567 (เวลาปักกิ่ง)

เหตุการณ์: บิตคอยน์จากกลุ่มที่อยู่กระเป๋าเงินบิตคอยน์ที่ไม่ได้ใช้งานซึ่งถูกควบคุมโดยผู้โจมตีถูกเปิดใช้งานและโอนไปยังที่อยู่กระเป๋าเงินบิตคอยน์สุดท้าย ที่อยู่กระเป๋าเงินสุดท้ายนี้ถูกระบุว่าถูกเก็บไว้โดยรัฐบาลสหรัฐฯ โดย ARKHAM ซึ่งเป็นแพลตฟอร์มติดตามบล็อกเชนที่มีชื่อเสียงของสหรัฐอเมริกา

ผู้ส่ง: กลุ่มที่อยู่กระเป๋าเงิน Bitcoin ที่ถูกควบคุมโดยผู้โจมตี

ผู้รับ: กลุ่มที่อยู่กระเป๋าเงินสุดท้ายที่บูรณาการใหม่ (ไม่เปิดเผยต่อสาธารณะ แต่ได้รับการยืนยันแล้วว่าเป็นกลุ่มที่อยู่กระเป๋าเงินที่ควบคุมโดยรัฐบาลสหรัฐฯ)

เส้นทางการโอน: กลุ่มที่อยู่กระเป๋าเงิน Bitcoin ถูกควบคุมโดยผู้โจมตี → กลุ่มที่อยู่กระเป๋าเงินถูกควบคุมโดยรัฐบาลสหรัฐฯ

การวิเคราะห์ความสัมพันธ์: Bitcoin ที่ถูกขโมยมาชุดนี้ไม่ได้รับการแตะต้องมากนักเป็นเวลาสี่ปีก่อนที่จะถูกยึดครองโดยรัฐบาลสหรัฐฯ ในที่สุด

5. ประกาศการยึด: 14 ตุลาคม 2568 (เวลาท้องถิ่นสหรัฐอเมริกา)

เหตุการณ์: กระทรวงยุติธรรมของสหรัฐฯ ออกแถลงการณ์แจ้งข้อกล่าวหาต่อ Chen Zhi และ "ยึด" Bitcoin จำนวน 127,000 เหรียญที่เขามีไว้ในครอบครอง

ในขณะเดียวกัน ผ่านกลไกสาธารณะของบล็อกเชน บันทึกธุรกรรม Bitcoin ทั้งหมดสามารถตรวจสอบย้อนกลับได้ รายงานฉบับนี้จึงติดตามแหล่งที่มาของ Bitcoin จำนวนมหาศาลที่ถูกขโมยจากที่อยู่กระเป๋าเงิน Bitcoin แบบสุ่มอย่างอ่อนของ LuBian (ซึ่งควบคุมโดยหน่วยงานปฏิบัติการขุดของ LuBian ซึ่งอาจเป็นส่วนหนึ่งของ Prince Group ของ Chen Zhi) จำนวน Bitcoin ที่ถูกขโมยทั้งหมดอยู่ที่ 127,272.06953176 โดยมีต้นกำเนิดมาจาก: Bitcoin ประมาณ 17,800 เหรียญจาก "การขุด" อิสระ Bitcoin ประมาณ 2,300 เหรียญจากค่าจ้างของกลุ่มขุด และ Bitcoin อีก 107,100 เหรียญจากการแลกเปลี่ยนและช่องทางอื่นๆ ผลเบื้องต้นชี้ให้เห็นถึงความไม่สอดคล้องกับคำฟ้องของกระทรวงยุติธรรมสหรัฐฯ ที่ระบุว่า Bitcoin ทั้งหมดมาจากรายได้ที่ผิดกฎหมาย

III. การวิเคราะห์โดยละเอียดของเทคโนโลยีความเสี่ยง

1. การสร้างคีย์ส่วนตัวของที่อยู่กระเป๋าเงิน Bitcoin:

ช่องโหว่หลักในกลุ่มขุด LuBian อยู่ที่ตัวสร้างคีย์ส่วนตัว ซึ่งใช้ข้อบกพร่องคล้ายกับข้อบกพร่อง "MilkSad" ที่พบใน LibbitcoinExplorer โดยเฉพาะอย่างยิ่ง ระบบนี้ใช้ตัวสร้างตัวเลขสุ่มเทียม MersenneTwister (MT19937-32) ซึ่งเริ่มต้นด้วยค่า seed ขนาด 32 บิตเท่านั้น ส่งผลให้ค่าเอนโทรปีที่แท้จริงมีเพียง 32 บิต PRNG นี้ไม่ใช่การเข้ารหัส คาดเดาได้ง่าย และสามารถทำวิศวกรรมย้อนกลับได้ง่าย ผู้โจมตีสามารถสร้างคีย์ส่วนตัวที่สอดคล้องกันได้โดยการแจกแจง seed ขนาด 32 บิตทั้งหมดที่เป็นไปได้ (0 ถึง 2^32-1) และตรวจสอบว่าตรงกับแฮชคีย์สาธารณะของที่อยู่กระเป๋าเงินที่ทราบหรือไม่

ในระบบนิเวศของ Bitcoin กระบวนการสร้างคีย์ส่วนตัวโดยทั่วไปจะเป็นดังนี้: ค่าสุ่ม → แฮช SHA-256 → คีย์ส่วนตัว ECDSA

ไลบรารีพื้นฐานของพูลขุด LuBian อาจอิงตามโค้ดที่กำหนดเองหรือไลบรารีโอเพนซอร์ส (เช่น Libbitcoin) แต่กลับละเลยความปลอดภัยของเอนโทรปี เช่นเดียวกับช่องโหว่ MilkSad คำสั่ง "bxseed" ของ LibbitcoinExplorer ยังใช้ตัวสร้างตัวเลขสุ่ม MT19937-32 โดยอาศัยเพียง timestamps หรืออินพุตที่อ่อนแอเป็น seed ทำให้คีย์ส่วนตัวเสี่ยงต่อการโจมตีแบบ brute-force ในการโจมตี LuBian มีวอลเล็ตมากกว่า 5,000 วอลเล็ตที่ได้รับผลกระทบ ซึ่งบ่งชี้ว่าช่องโหว่นี้เป็นช่องโหว่ของระบบและน่าจะเกิดจากการนำโค้ดกลับมาใช้ซ้ำในระหว่างการสร้างวอลเล็ตจำนวนมาก

2. กระบวนการโจมตีจำลอง:

(1) ระบุที่อยู่กระเป๋าเงินเป้าหมาย (โดยการตรวจสอบกิจกรรมการขุด LuBian บนเครือข่าย)

(2) ระบุเมล็ดพันธุ์ 32 บิต: forseedin0to4294967295;

(3) สร้างคีย์ส่วนตัว: private_key=SHA256(seed);

(4) คีย์สาธารณะและที่อยู่ที่ได้รับ: คำนวณโดยใช้เส้นโค้ง ECDSASECP256k1

(5) การจับคู่: หากที่อยู่ที่ได้มาตรงกับเป้าหมาย ธุรกรรมจะได้รับการลงนามโดยใช้คีย์ส่วนตัวเพื่อขโมยเงิน

เมื่อเทียบกับช่องโหว่ที่คล้ายกัน: ช่องโหว่นี้คล้ายคลึงกับช่องโหว่เอนโทรปี 32 บิตใน TrustWallet ซึ่งนำไปสู่การเจาะที่อยู่กระเป๋าเงิน Bitcoin ขนาดใหญ่ ช่องโหว่ "MilkSad" ใน LibbitcoinExplorer ยังเปิดเผยคีย์ส่วนตัวเนื่องจากเอนโทรปีต่ำ กรณีเหล่านี้ล้วนเกิดจากปัญหาเดิมในฐานโค้ดยุคแรกๆ ที่ไม่ได้ใช้มาตรฐาน BIP-39 (วลีเริ่มต้น 12-24 คำ ให้เอนโทรปีสูง) กลุ่มขุด LuBian อาจใช้อัลกอริทึมแบบกำหนดเองที่ออกแบบมาเพื่อลดความซับซ้อนในการจัดการ แต่กลับละเลยความปลอดภัย

ข้อบกพร่องด้านการป้องกัน: กลุ่มขุด LuBian ไม่ได้ใช้งานกระเป๋าเงินแบบหลายลายเซ็น (multisig) กระเป๋าเงินฮาร์ดแวร์ หรือกระเป๋าเงินแบบกำหนดลำดับชั้น (HDwallets) ซึ่งทั้งหมดนี้สามารถปรับปรุงความปลอดภัยได้ ข้อมูลบนเครือข่ายแสดงให้เห็นว่าการโจมตีครอบคลุมกระเป๋าเงินหลายใบ ซึ่งบ่งชี้ถึงช่องโหว่ของระบบ ไม่ใช่จุดล้มเหลวเพียงจุดเดียว

3. หลักฐานบนเครือข่ายและความพยายามในการกู้คืน:

ข้อความ OP_RETURN: พูลขุดของ LuBian ส่งข้อความมากกว่า 1,500 ข้อความผ่านฟีเจอร์ OP_RETURN ของ Bitcoin ซึ่งมีมูลค่า 1.4 BTC เพื่อขอให้ผู้โจมตีคืนเงิน ข้อความเหล่านี้ถูกฝังอยู่ในบล็อกเชน พิสูจน์ว่าเป็นการกระทำของเจ้าของที่แท้จริงและไม่ใช่การปลอมแปลง ตัวอย่างข้อความ ได้แก่ "กรุณาคืนเงิน" หรือคำขอที่คล้ายกัน ซึ่งกระจายอยู่ในหลายธุรกรรม

4. การวิเคราะห์ความสัมพันธ์ของการโจมตี:

กระทรวงยุติธรรมสหรัฐฯ ได้ยื่นฟ้องคดีอาญาต่อนายเฉิน จื้อ ลงวันที่ 14 ตุลาคม 2568 (หมายเลขคดี 1:25-cr-00416) โดยระบุที่อยู่กระเป๋าเงินบิตคอยน์ 25 แห่ง ซึ่งถือครองบิตคอยน์ประมาณ 127,271 บิตคอยน์ มูลค่าประมาณ 1.5 หมื่นล้านดอลลาร์สหรัฐ ซึ่งถูกยึดไว้ จากการวิเคราะห์บล็อกเชนและการตรวจสอบเอกสารทางการ พบว่าที่อยู่เหล่านี้มีความสัมพันธ์อย่างมากกับการโจมตีกลุ่มขุดเหมือง LuBian

การเชื่อมต่อโดยตรง: การวิเคราะห์บล็อกเชนเผยให้เห็นว่าที่อยู่ 25 แห่งที่ระบุไว้ในคำฟ้องของกระทรวงยุติธรรมสหรัฐฯ เป็นที่อยู่สุดท้ายที่ถือครองบิตคอยน์ที่ถูกขโมยไประหว่างการโจมตีกลุ่มขุดเหมือง LuBian ในปี 2020 รายงานของ Elliptic ระบุว่าบิตคอยน์นี้ถูก "ขโมย" มาจากปฏิบัติการขุดเหมืองของ LuBian ในปี 2020 Arkham Intelligence ยืนยันว่าเงินที่กระทรวงยุติธรรมสหรัฐฯ ยึดมานั้นเกี่ยวข้องโดยตรงกับการโจรกรรมกลุ่มขุดเหมือง LuBian

หลักฐานในคำฟ้อง: แม้ว่าคำฟ้องของกระทรวงยุติธรรมสหรัฐฯ จะไม่ได้ระบุชื่อ "LuBianhack" โดยตรง แต่ระบุว่าเงินดังกล่าวมีต้นทางมาจาก "การโจมตีขโมยข้อมูลการขุด Bitcoin ในอิหร่านและจีน" ซึ่งสอดคล้องกับการวิเคราะห์แบบออนเชนโดย Elliptic และ Arkham Intelligence

เกี่ยวข้องกับการโจมตี: เมื่อพิจารณาจากวิธีการโจมตี พบว่า Bitcoin จำนวนมหาศาลของพูลขุด LuBian ถูกขโมยไปในการโจมตีทางเทคนิคในปี 2020 และถูกระงับการใช้งานเป็นเวลาสี่ปี ในช่วงเวลาดังกล่าว มีการซื้อขายน้อยกว่าหนึ่งในหมื่นของ Bitcoin จนกระทั่งรัฐบาลสหรัฐฯ เข้าควบคุมอย่างสมบูรณ์ในปี 2024 Bitcoin แทบจะไม่ถูกแตะต้องเลย ซึ่งขัดแย้งกับธรรมชาติของแฮ็กเกอร์ที่ต้องการถอนเงินและแสวงหาผลกำไร มันเหมือนเป็นปฏิบัติการที่ควบคุมโดยองค์กรแฮ็กเกอร์ของรัฐมากกว่า นักวิเคราะห์เชื่อว่ารัฐบาลสหรัฐฯ อาจเข้าควบคุม Bitcoin ชุดนี้ไปแล้วในเดือนธันวาคม 2020

IV. ผลกระทบและข้อเสนอแนะ

พูลขุด LuBian ถูกแฮ็กในปี 2020 ซึ่งส่งผลกระทบอย่างกว้างขวาง นำไปสู่การยุบพูลและสูญเสียสินทรัพย์มากกว่า 90% ของสินทรัพย์ทั้งหมดในขณะนั้น ปัจจุบัน Bitcoin ที่ถูกขโมยมีมูลค่า 1.5 หมื่นล้านดอลลาร์สหรัฐ ซึ่งสะท้อนให้เห็นถึงความเสี่ยงจากความผันผวนของราคาที่ทวีความรุนแรงขึ้น

เหตุการณ์กลุ่มขุด LuBian เผยให้เห็นความเสี่ยงเชิงระบบในการสร้างตัวเลขสุ่มภายในเครื่องมือของคริปโทเคอร์เรนซี เพื่อป้องกันช่องโหว่ที่คล้ายคลึงกัน อุตสาหกรรมบล็อกเชนควรใช้ตัวสร้างตัวเลขสุ่มเทียมที่ปลอดภัยด้วยการเข้ารหัส (CSPRNG) ใช้การป้องกันแบบหลายชั้น ซึ่งรวมถึงลายเซ็นหลายรายการ (multisig) การจัดเก็บแบบเย็น (cold storage) และการตรวจสอบอย่างสม่ำเสมอ และหลีกเลี่ยงอัลกอริทึมการสร้างคีย์ส่วนตัวแบบกำหนดเอง กลุ่มขุดจำเป็นต้องผสานรวมระบบตรวจสอบแบบเรียลไทม์และระบบแจ้งเตือนการโอนที่ผิดปกติ สำหรับผู้ใช้ทั่วไป การป้องกันควรหลีกเลี่ยงการใช้โมดูลการสร้างคีย์ที่ไม่ผ่านการตรวจสอบจากชุมชนโอเพนซอร์ส เหตุการณ์นี้ยังเตือนเราว่าแม้บล็อกเชนจะมีความโปร่งใสสูง แต่รากฐานด้านความปลอดภัยที่อ่อนแอก็ยังสามารถนำไปสู่ผลลัพธ์ที่ร้ายแรงได้ นอกจากนี้ยังเน้นย้ำถึงความสำคัญของความมั่นคงปลอดภัยทางไซเบอร์ในการพัฒนาเศรษฐกิจดิจิทัลและสกุลเงินดิจิทัลในอนาคต