คลิปดังกล่าวถูกจับโดยคลิปวิเคราะห์ว่าหุ่นยนต์ MEV กลายเป็นเครื่องเงินสดสำหรับแฮ็กเกอร์ได

บ่ายวันนี้ ผู้ใช้ crypto3155.ethอ้างอิงจากบทความ หุ่นยนต์ MEV ชั้นนำบางตัวกำลังตกเป็นเป้าหมายของแฮ็กเกอร์และโมดูลการซื้อขายใน "การโจมตีแบบแซนวิช" ถูกแทนที่ ซึ่งทำให้สูญเสียมากกว่า 20 ล้านดอลลาร์ นี่อาจกลายเป็นจุดเปลี่ยนที่สำคัญสำหรับทั้งหมด ระบบนิเวศของ MEV

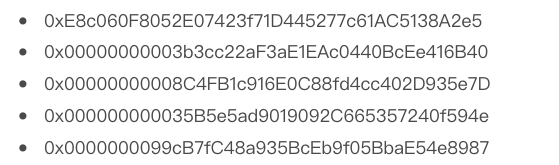

แบบสอบถาม Odaily พบว่าการโจมตีของแฮ็กเกอร์เกิดขึ้นเมื่อประมาณ 10 ชั่วโมงที่แล้ว (บล็อก Ethereum สูง 16964664) แฮ็กเกอร์ใช้ที่อยู่กระเป๋าเงินแปดแห่ง (เงินดั้งเดิมในห่วงโซ่มาจาก Kucoin) และโจมตีหุ่นยนต์ MEV ห้าตัว ได้แก่:

ตามหน่วยงานวิเคราะห์ออนไลน์Lookonchainตามสถิติ การสูญเสียทั้งหมดในปัจจุบันอยู่ที่ประมาณ 25.2 ล้านดอลลาร์สหรัฐ ส่วนใหญ่เกี่ยวข้องกับ 5 สกุลเงินหลักดังนี้ 7461 WETH (13.4 ล้านดอลลาร์สหรัฐ), 5.3 ล้านดอลลาร์สหรัฐ USDC, 3 ล้านดอลลาร์สหรัฐ USDT, 65 WBTC (1.8 ล้านดอลลาร์สหรัฐ ดอลลาร์สหรัฐ) และ 1.7 ล้านดอลลาร์สหรัฐ DAI

ก่อนที่จะเข้าใจการโจมตีนี้ เราต้องรู้ก่อนว่า MEV คืออะไร และ MEV ใช้การโจมตีแบบแซนด์วิชอย่างไร

MEV ที่เรียกว่าเป็นตัวย่อของ "Miner Extractable Value" หรือ "Maximal Extractable Value" นักขุดหรือผู้ตรวจสอบมีความสามารถในการจัดเรียงธุรกรรมเป็นบล็อก เพื่อให้ธุรกรรมบางรายการสามารถถูกจองล่วงหน้าได้ แนวทางปฏิบัติทั่วไปคือ หุ่นยนต์ MEV บางตัวจะจ่ายค่าธรรมเนียมก๊าซสูงเพื่อให้ผู้ตรวจสอบความถูกต้องจัดลำดับความสำคัญของธุรกรรมและทำกำไรจากส่วนต่างของราคา แน่นอนว่ายังมีผู้ตรวจสอบความถูกต้องที่จะไปจัดแพคเกจธุรกรรมของตนเองโดยตรงโดยไม่ต้องจ่ายค่าธรรมเนียมก๊าซสูง

รูปแบบที่ไม่เป็นพิษเป็นภัยของ MEV คือการเก็งกำไรและการชำระบัญชี ในขณะที่รูปแบบที่ผู้เล่น DeFi วิพากษ์วิจารณ์คือ "การโจมตีแบบแซนวิช" นั่นคือพวกเขา "ข้ามคิว" เพื่อทำธุรกรรมของตนเองเพื่อซื้อสินทรัพย์ก่อนการทำธุรกรรมดั้งเดิม จากนั้นจึงขายให้กับ ผู้ซื้อเดิมในราคาที่สูงขึ้น โดยทั่วไปแล้ว Bundle สามารถแบ่งออกเป็นธุรกรรมได้สามรายการ: 1) การซื้อจำนวนมาก 2) ธุรกรรมของผู้ใช้ที่ถูกหนีบ 3) การขายจำนวนมาก

บริษัทรักษาความปลอดภัย CertiK บอกกับ Odaily ว่าสาเหตุที่การโจมตีด้วยการแฮ็กนี้ประสบความสำเร็จก็เพราะแฮ็กเกอร์เองกลายเป็นผู้ตรวจสอบความถูกต้องและสามารถมองเห็นข้อมูลดั้งเดิมของกลุ่มหุ่นยนต์ MEV ดังนั้นเขาจึงเปลี่ยนขั้นตอนที่สองด้วยธุรกรรมของเขาเองและแลกเปลี่ยนมัน ด้วยเงินทุน Token ราคาถูกสำหรับหุ่นยนต์ MEV

"โดยทั่วไปผู้ตรวจสอบจำเป็นต้องเข้าถึงข้อมูลบางอย่างเพื่อทำธุรกรรมของฉัน และผู้ตรวจสอบที่เป็นอันตรายสามารถรับข้อมูลบันเดิลจากเช่น พูลหน่วยความจำสาธารณะ (mempool) ได้ ตัวตรวจสอบ Flashbot มักจะเชื่อถือได้มากกว่าเนื่องจากต้องผ่านการตรวจสอบ KYC ของ MevHUB เพื่อให้แน่ใจว่า แหล่งข้อมูลมีความปลอดภัยและเชื่อถือได้ ในกรณีนี้ เนื่องจากผู้ตรวจสอบมีข้อมูลจึงสามารถเริ่มการทำธุรกรรมล่วงหน้าก่อนผู้ค้นหา MEV หรือหุ่นยนต์ MEV”

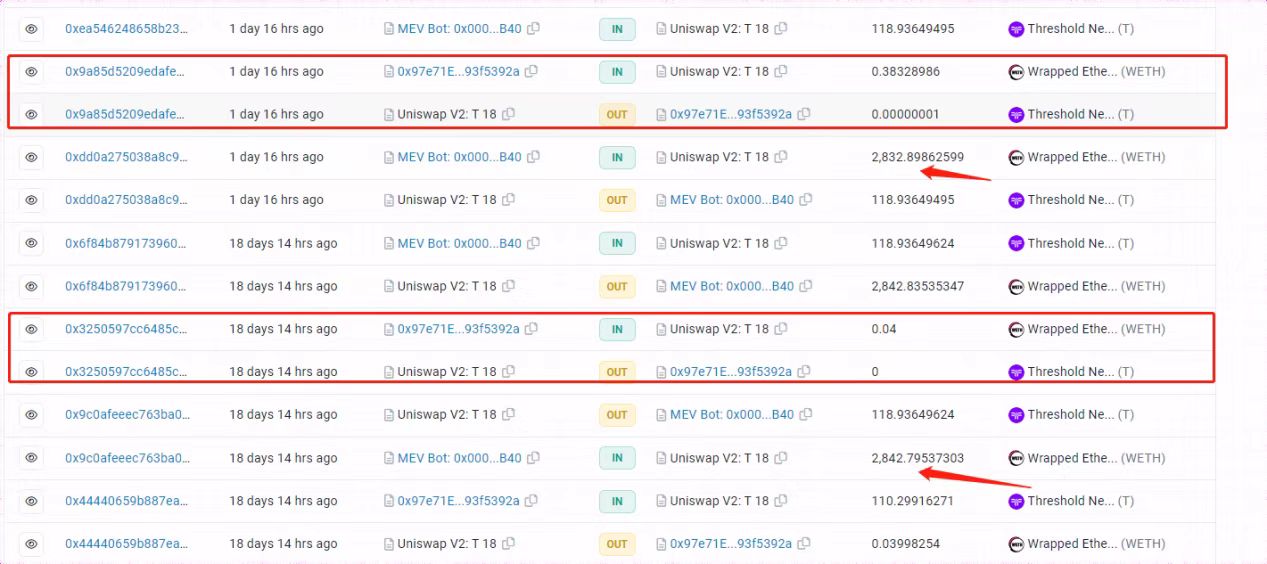

Odaily ตรวจสอบข้อมูลในห่วงโซ่และพบว่าบล็อก Ethereum 16964664 เป็นของ Slot 6137846 ซึ่งเสนอโดยตัวตรวจสอบความถูกต้อง 552061 เงิน 32 ETH ของผู้ตรวจสอบถูกโอนโดยแฮ็กเกอร์ผ่านข้อตกลงการคุ้มครองความเป็นส่วนตัว Aztec Network ภายใน 18 วัน และส่งไปยัง ขึ้นต้นด้วยที่อยู่ 0x 873 f 73 ดังนี้

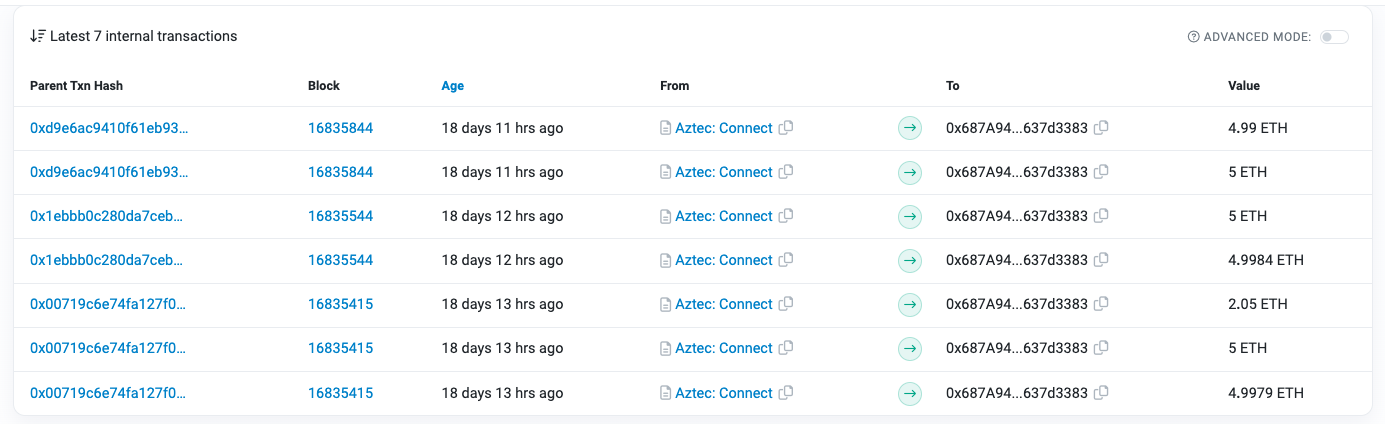

หลังจากเสร็จสิ้นการเตรียมการเบื้องต้น ผู้โจมตีจะทดสอบว่าหุ่นยนต์ MEV จะดำเนินการธุรกรรมหรือไม่ ตัวอย่างเช่น ในภาพด้านล่าง เราจะเห็นว่าผู้โจมตีใช้ 0.04 WETH เพื่อทดสอบหุ่นยนต์ MEV และล่อลวงหุ่นยนต์ MEV เพื่อการเก็งกำไร พบว่ามีหุ่นยนต์ MEV ตรวจสอบกลุ่ม ETH/Threshold ของ Uniswap V2 และมันจะใช้เงินทั้งหมดของมัน Arbitrage ในช่วงเวลานี้ แฮ็กเกอร์ได้ทำการทดสอบว่า MEV ใช้ตัวตรวจสอบความถูกต้องของตนเองสำหรับการผลิตแบบบล็อกหรือไม่

หลังจากการทดสอบสำเร็จ แฮ็กเกอร์จะใช้โทเค็นจำนวนมากที่แลกเปลี่ยนใน Uniswap V3 ล่วงหน้าเพื่อดำเนินการแลกเปลี่ยนในพูล V2 ที่มีสภาพคล่องต่ำ และเกลี้ยกล่อมให้ MEV ใช้ WETH ทั้งหมดเพื่อซื้อโทเค็น Threshold ที่ไร้ค่า โทเค็นจะถูกแลกเปลี่ยนเป็น WETH ทั้งหมดที่ลงทุนโดยหุ่นยนต์ MEV เนื่องจาก WETH ที่ MEV ยึดครองได้ถูกแลกเปลี่ยนโดยธุรกรรมการโจมตี การดำเนินการของหุ่นยนต์ MEV เพื่อแลกเปลี่ยนกลับเป็น WETH จะล้มเหลว

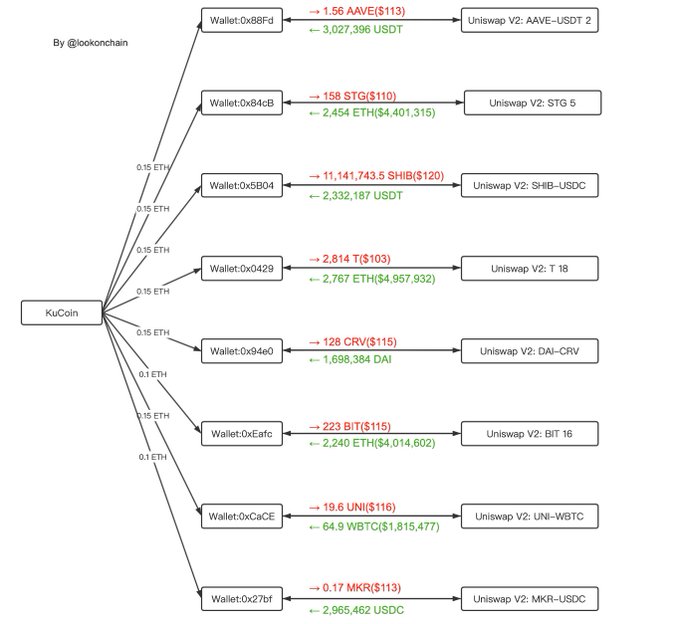

นอกจากโทเค็น Threshold ที่กล่าวถึงข้างต้นแล้ว แฮ็กเกอร์ยังได้จัดการที่อยู่อื่นอีกเจ็ดรายการเพื่อควบคุมราคาของโทเค็นเจ็ดตัวในกลุ่ม Uniswap V2 ซึ่งรวมถึง AAVE, STG, SHIB, CRV, BIT, UNI และ MKR เพื่อให้ได้ผลกำไร เช่น แสดงดังต่อไปนี้:

บริษัทรักษาความปลอดภัย Beosin เชื่อว่ามีเหตุผลหลักสามประการที่ทำให้แฮ็กเกอร์ประสบความสำเร็จ: ประการแรก MEV จะใช้เงินทุนทั้งหมดของตัวเองทุกครั้งที่ทำการเก็งกำไรในกลุ่มที่มีสภาพคล่องต่ำโดยไม่มีการควบคุมความเสี่ยง ประการที่สอง กลุ่ม V2 มีสภาพคล่องต่ำและถูกควบคุม โดยแฮกเกอร์ ประการที่สามคือมีอำนาจในการตรวจสอบโหนดและสามารถแก้ไขบันเดิลได้

เหตุการณ์การโจมตีนี้ยังเตือนผู้ค้นหา MEV ว่าเพื่อหลีกเลี่ยง "การโจมตีแบบแซนด์วิช" จำเป็นต้องปรับกลยุทธ์การทำธุรกรรมให้ทันเวลาและเลือกผู้ตรวจสอบที่ "เชื่อถือได้" ที่มีประวัติการตรวจสอบ ข้อมูลในห่วงโซ่แสดงให้เห็นว่าผู้ตรวจสอบที่เป็นอันตรายซึ่งโจมตีหุ่นยนต์ MEV ถูกลงโทษโดย Slash และไล่ออกจากคิวผู้ตรวจสอบ กองทุนที่เกี่ยวข้องได้รวบรวมไว้ในที่อยู่สามแห่งต่อไปนี้เพื่อรอขั้นตอนต่อไป Odaily จะดำเนินต่อไป ให้ความสนใจกับแนวโน้มการติดตาม:

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;

0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;

0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69